читы на мафию телеграм

Читы на мафию телеграм

Этот репозиторий содержит исходный код для Телеграм-бота @mafia_host_bot.

Ведущий Мафии может проводить коллективные игры в мафию и крокодила в группах и супергруппах.

Добавьте @mafia_host_bot в вашу группу или супергруппу, предоставьте ему права на удаление сообщений и используйте команды перечисленные ниже для создания и начала игры.

В этой версии Ведущего Мафии четыре роли:

Ведущий Мафии использует Callback кнопки для предоставления гладкой игры, вам не нужно переключать чат или отправлять что-либо для того, чтобы сделать ход.

Настоятельно рекомендуется использовать функцию, позволяющую Ведущему Мафии удалять любое сообщение, отправленное не умирающим игроком во время его последних слов или не во время общего обсуждения. Чтобы включить её, сделайте его администратором с правом на удаление сообщений.

Правила крокодила в этой версии Ведущего Мафии схожи с правилами настольной игры «Alias». Игроку необходимо за 2 минуты объяснить случайное существительное, не используя однокоренные или производные. Для того, чтобы назвать слово, следует просто написать его в чат.

Игрокам необходимо угадать случайное существительное за 6 попыток по буквам, из которого оно состоит. Для того, чтобы назвать букву или слово, следует просто написать соответствующую букву или слово в чат.

Каждая игра влияет на статистику игроков, из которой складывается рейтинг чата: 5 игроков в мафию и 3 игрока в крокодила. По умолчанию каждый игрок победившей команды в мафии получает 1 очко и каждый игрок проигравшей команды в мафии теряет 1 очко; после угаданного слова в крокодиле игрок, объяснявший слово, получает 0.12 очков, а игрок, угадавший слово, получает 0.04 очка.

Инструкция по установке и запуску на сервере GNU/Linux

Ведущий Мафии опубликован в соответствии с условиями GNU General Public License v3.

About

Bot that hosts mafia games in Telegram’s groups and supergroups

История взлома всех игр в Telegram

Сейчас компьютерные игры везде. Присутствуют они и в Telegram. Расскажу о том, как были взломаны практически все игры этого мессенджера, обойдя самых первоклассных игроков, находящихся в топах скорбордов. Хочу поделится результатами исследований. О различных методиках взлома, читинга и путях обхода логики игр под катом.

@gamebot

Первая игра, которая была рассмотрена несколько месяцев назад — LumberJack, играя дровосеком, нужно рубить ветки так, что бы они не придавили игрока. Цель игры в том, что бы срубить как можно больше веток за определенное количество времени.

Изначально, хотелось попрактиковаться в графическом читинге игр, то есть на основе графических данных на мониторе принимать решение. Программа должна эмулировать реакцию человека, отправляя нужные комбинации клавиш, исходя из ситуации на экране. Принцип построения логики программы для текущей игры следующий. Делается скриншот экрана размером 600×1 пиксель по правую сторону дерева. Не весь экран, потому что на процесс снятия скриншота такого большого пространства уходит больше времени. Затем программа в 6 точках проверяет цвет пикселей и на основе этого рассчитывает траекторию движения игрока сразу для 6 веток. Если справа есть ветка, уйти влево, если нет — остаться справа. За один ход делается 2 удара топором. Выполняются ходы, затем снова делается скриншот и цикл повторяется. Так будет продолжаться, пока не закончится время.

Код программы для python 2.7 в ОС Ubuntu 16.04

Для запуска нужно установить следующие зависимости

За эмуляцию клавиш в среде Linux отвечает утилита xte, подробнее можно почитать тут. За снятие скриншота выбранного участка экрана отвечает библиотека pyscreenshot, подробнее читать тут. Для работы программы нужно задать первую точку (самую нижнюю ветку справа, или место, где она могла бы находится), для этого можно воспользоваться функцией get_mouse(). Высота между ветками — 100 пикселей. Задержки между нажатиями клавиш и задержка между снятием скриншотов выставлена методом проб и ошибок. Меньше, чем эти значения, установить не вышло, программа не успевала обрабатывать изображение или нажимать клавиши. Пример работы представлен на видео.

800 очков ни один человек набрать не сможет, так что результат работы программы можно считать победой.

Процесс написания и отладки занял довольно продолжительное время, так что нужно рассмотреть другие варианты решений.

Анализируя HTTP запросы, при окончании игры отправляется два типа запросов. Если пользователь не достиг нового рекорда.

Достаточно лишь подменить some_score на какое то значение, и новое число добавляется в таблицу.

В base64 отправляются данные о аккаунте, то есть id, имя игрока, который кликнул на игру, имя игры, а так же id чата.

Стоит отметить, что эта игра относится к боту @gamebot, на котором есть еще две игры, Math Battle и Corsairs. Более подробно была рассмотрена игра Math Battle.

HTTP запрос с количеством баллов отправляется похожий. Стоит попробовать отправить запрос через инспектор в браузере.

Открыв режим отладчика, открыть исходный код main.min.js. Поставить несколько брекпоинтов (точек останова), запустить игру и найти переменную r, в которой хранится количество очков. Через консоль это значение можно менять.

Отключив режим дебага, выполнится функция отправки очков и таким образом можно отправить уже заданное количество очков. Что бы не кликать много раз, включая\отключая инспектор, стоит немного разобраться в исходниках main.min.js, отредактированный сервисом JS Beautifier. Вот три интересные функции.

Функция na() вызывается, когда достигнут новый рекорд, ca() нужна просто для получения scoreboard игры. Кстати, решение, какую функцию вызвать происходит в функции U() в этой строке.

При изменении параметра r и вызове функции na() должен быть включен режим дебага. Должно получится примерно так.

Исходный код немного обфусцирован, это усложняет его анализ, но основные вещи ясны.

Игра Corsairs, относящаяся так же к боту @gamebot решается всеми вышеописанными методами. За различные запросы на сервер я был забанен, и не могу добавляться в scoreboard, аккаунт находится в бан листе. Нужно быть осторожным при тестировании игр этого бота.

@gamee

Довольно популярным был бот @gamee. Выбрана игра Qubo.

Запрос, отправляемый в конце игры следующий

Подменить score, как в предыдущем боте, уже не получится. Генерируются хэши, которые подписывают score, play_time и тд, что бы таким простым способом нельзя было накрутить очки. Отладчик не очень помог, так как в нем было очень много переменных.

Пришлось анализировать код вручную. В исходном коде страницы игры можно найти такой кусок кода.

Примечательно, что скрипты подключаются не обычным способом, а через запрос в js, и поэтому их не видно в инспекторе. Любопытные два файла — gameUI.min.js и gameUIdesktop.min.js. В первом файле нашлась такая функция, которая является методом объекта gameeUI.

Очевидно, что входящий параметр e — очки, отправляемые на сервер. Отправив в консоли строку gameeUI.saveScore(some_score), можно получить заветное количество баллов.

К этому боту относятся игры «3+3», «Karate Kido», «Space Traveler», «Hexonix» и тд. Все решаются вышеописанным способом. Можно сделать вывод, что когда одна из игр очередного бота решается определенным способом, то им решаются и остальные игр этого бота.

@GamesHDBot

Довольно сложную по логике можно назвать игру «Galaxy Space Shooter». Красивая графика, много плюх в процессе игры, можно зарабатывать очки и монеты.

Но достаточно было заглянуть в инспектор, найти объект TlgAdapter и его метод putScore.

@ludeiBot

Любопытным оказался этот бот. Игра для тестирования — «Jumping Submarine».

Запрос при окончании игры следующий.

Очки подменить просто. Примечательно то, что в открытом виде посылается user_id. Если узнать id всех пользователей в чате, то можно сделать следующую атаку типа спам. Сделать это можно через API Telegram.

Идея в том, что можно мало того, что менять очки другого игрока в таблице, так еще и спамить в общем чате, отсылая уведомления о новом победителе текущей игры. Это довольно серьезная атака, если правильно ее сделать. Нельзя определить, кто на самом деле накручивает очки, и даже после исключения человека из чата (атакующего или того, кто «спамит») — все равно можно продолжать безобразничать. Можно «спамить» от имени любого участника чата, включая админа, заставив админа чата исключить определенных людей. Единственный способ прекратить такое мракобесие — админу чата удалить сообщение с предложенной игрой.

К этому боту относятся так же игры «iBasket», «Sumon», «Angry Piano».

@MeduzaGameBot

К этому боту относятся 5 игр, и их можно применять для того типа атаки, который описан выше.

К примеру игра, всем знакомый сапер.

Здесь еще проще. Обычным GET запросом, зная id чата и id пользователей можно устраивать спам.

@foragamesbot

Тут всего одна игра — «DevRunner»

После окончания игры отправляется два запроса

Второй запрос позволяет увидеть, на каком месте игрок с текущим количеством баллов. До того, как было начато тестирование, на первом месте был игрок с 2000-3000 баллов, а забавно то, что всего играло в игру около 13к людей. Получается никто из этих людей не додумался перехитрить эту игру 🙂 Подменив запросы с количеством очков 111113 оказался на первом месте.

@brugamebot

Бота с этой игрой можно определенно назвать самыми скучными среди всех.

Пример — шахматы. Никакого рейтинга, оповещение о победе и так далее. Игра только client-side.

@microgamesbot

Эта игра так же одна в этом боте, «Jumper Frog».

Запрос в конце игры

Часть токена вырезана, но смысл должен быть ясен. На сервер отправляется в качестве данных только score. Подменить его просто. Вопрос в другом, как сервер распознал, что играл определенный человек, и записал его в scoreboard в чате телеграмма? А все просто — сервер берет данные из заголовка Referer токен, упомянутый выше. Странный костыль, насмешил. Логичный вопрос, что будет, если зайти по прямой ссылке на эту игру? Ничего особенного, вот только когда набрать очки, в ответ на запрос выше (без Referer) придет ответ такого вида.

Ловится ошибка, которая раскрывает абсолютные пути к файлам. В совместимости с LFI, например, уже можно достать много полезных данных. Но так как задача стояла в обнаружении недочетов игр, а не проводить полноценный пентест конкретной игры, на этом было решено остановится.

@foxgamebot

Теперь будет описана игра «Tricky Fox», которая является самой сложной по своей структуре среди всех, имеет относительно всех других игр высокий уровень безопасности, и что бы обойти ее, ушло много времени. Автор молодец, создал очень годную игру, было интересно ее разобрать. Процесс решения этой игры хочется описать подробно. Задача игрока — поедать куриц, прыгая из острова на остров. Зажимая левую клавишу мыши или палец на экране телефона можно заставить лисицу лететь нужное расстояния.

При окончании игры отправляется такой запрос

Что за хэш пока не ясно. Это явно не hex или base64. В исходном 30 тысяч строк, если переформатировать код в читаемый вид. Был использован сервис JS Beautifier. Логично поискать какую нибуть подстроку по такому фильтру — post». Находится такая функция.

Поискав эту функцию через поиск, можно найти несколько мест, где она вызывается. К примеру из этих объектов — this.ApiService, или this.scoreView. Но ни один из них не был доступен через инспектор. Тогда было решено разобраться, что за хэш отправляется и как его декодировать.

Далее поиск производился уже по тексту setScore. Нашлась такая замечательная функция, которая объясняла примерно, как производится шифрование.

Сначала JSON формат еще не известных данных переводится в строку, затем эта строка разбивается на символы в массиве, меняется задом на перед порядок этих символов и строка склеивается заново. Небольшая антиреверс фишка от разработчика? Поставив брекпоинт как на скриншоте был получен доступ ко всем текущим функциям и объектам, доступными конкретно в строке 14016.

Теперь можно получить доступ к некоторым интересным параметрам.

Получается, что все данные шифруются алгоритмом AES 256 в режиме ECB. Но вот что не понятно, воспользовавшись хорошим сервисом по симметричному шифрованию получил.

В то время, как программа выдавала другой результат.

Получается алгоритм шифрования тоже изменен, очередная фишка для антиреверса и процесса эксплуатации. Впрочем это не самая большая проблема. На сервер отправляется не количество очков, а массивы данных в формате JSON (отформатировано для читаемости, в запросе нет переносов и ни единого пробела).

Исходя из логики _t, это время, когда была съедена очередная курица в миллисекундах, _f — координаты острова или курицы, _s — номер, _n — следующий остров с съеденной курицей. Получается на сервере обрабатываются не то, сколько очков набрано, а данные о какие данные были зафиксированы при съедении куриц. Очень хорошая идея с точки зрения безопасности игры.

Проведя несколько игр, не вышло определить, что такое _p и _r, скорее всего они для отвлечения внимания и усложнения понимания кода, очередная фишка разработчика. Но все переменные варьировались в определенных пределах и было написан скрипт, который исходя из нужного количества времени и необходимого количества очков генерировал бы JSON массивы.

Результат нужно было вставить в консоль и затем сделать подмену HTTP запроса. Увы это работало для нескольких очков, затем аккаунт был забанен. Видимо не все было учтено в скрипте.

Пришлось брать другой тестовый аккаунт, продолжать изучать исходный код и проводить тестирования. В исходнике много разных странных вещей присутствует, например реализованы все виды шифрования AES, или вот такой странный кусок кода с таблицами хэшей.

Или вот, например, непонятно зачем нужный ключ в base64 (при шифровании передавался md5 ключ).

И вот его расшифровка.

Это не все странности, найденные в коде. Впрочем, после еще нескольких часов отлаживания нашлось кое что интересное, функция catchAnimals.

Из нее становится понятно, как генерируются массив. Каждый раз, когда лисица съедает очередную курицу, вызывается эта функция и к существующему массиву добавляется новый блок данных, который помещается в переменную _n. А еще, в score записывалось значение, которое было переведено в другую систему исчисления, вместо десятичной, в score записывалось число в двадцатеричной системе, очередной антиреверс прием от разработчика. Вместо усовершенствования скрипта, было решено поставить брекпоинт и подменить score прямо на лету.

Прям перед установлением score в коде. Теперь в консоли поменять значение и продолжить выполнение скрипта.

И вот так я был вознагражден за труды.

В общий скорборд добавился немного позднее.

Примечательно то, что изменить очки можно всего одним массивом. В параметре _s записать нужное количество очков в 20чной системе исчисления, все это зашифровав кастомным алгоритмом aes, с сгенерированным ключем(md5 формат). Стоит отметить, что ключ выдается исходя из id чата, и не меняется в процессе игры. Исходя из id аккаунта в этой игре, можно сделать вывод, что в нее играло не менее 100 тысяч человек.

Хочется отметить, что выполнить эту атаку удалось благодаря уязвимости на сервере. Кода принимается JSON, расшифровывается, скорее всего, из массива данных берется массив с максимальным _s, и не важно, что он всего один. Поправить это просто — нужно парсить весь массив на предмет инкрементного увеличения _s, проверяя, что бы значение этого параметра соответствовало номеру вхождения в дереве JSON.

Какой можно сделать вывод? Все, что обрабатывается на стороне клиента, можно модифицировать, подменить, и не важно, насколько сложно шифруются данные для отправки и насколько сложно обфусцирован код. Очень порадовала игра «Tricky Fox», разработчик молодец. Пусть это всего лишь игра, на которую нужно тратить час-два максимум, все же стоит принимать меры по предотвращению читерства и обходу логики. На фоне других более популярных игр с халатным отношением к модификации очков очень хорошо сделана игра. Если ты, уважаемый читатель, хочешь разработать свою игру, то разобрав практически кейсы из этой статьи сможешь создать не только красивую, интересную, но и довольно защищенную игру.

Как взломать игры в Telegram

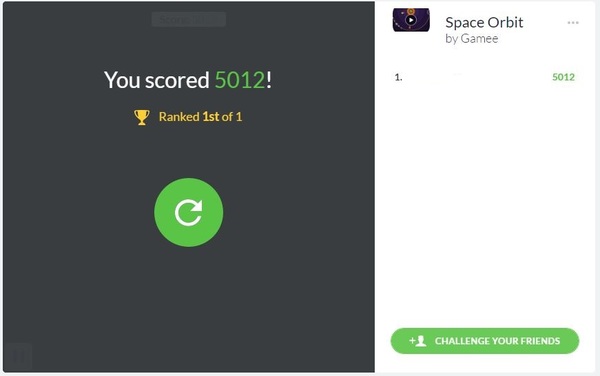

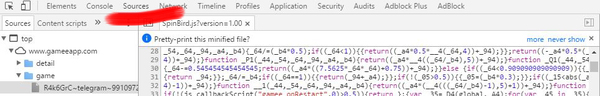

На примере игры Space Orbit и браузера Chrome.

1. Открываем страницу с игрой и нажимаем F12, попадаем в консоль разработчика.

2. Переходим во вкладку Source, и нажимаем F8 (Ставим выполнение скрипта игры на паузу)

3. Нажимаем Ctrl+F и вводим «Score». Подсвечиваем все функции отвечающие за набор очков.

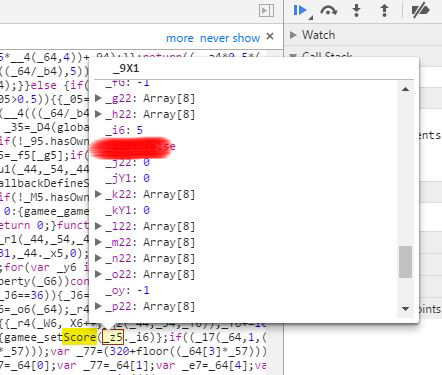

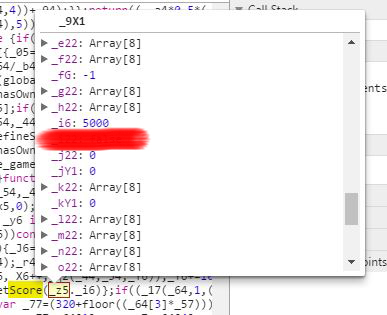

4. Видим функцию «gamee_setScore()», теперь если нажать на объект «_z5», в переменной «_i6» мы найдем наши текущие очки.

5. Меняем значение на необходимое

6. Жмем Enter, затем снимаем паузу (F8)

Дубликаты не найдены

Не разбираюсь в этом, но хочу заказать взлом, помогите кто шарит.

Почта с которой писали Hackmarket.info@gmail.com

Сказали цену: 5 к, мне нужно срочно взломать стр в Одноклассниках, посоветуйте тех, кто честно работает?

В 2016 бы игры взламывать)))

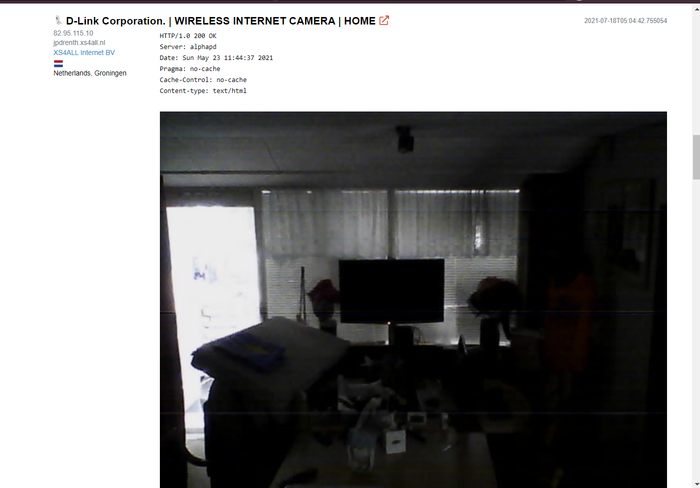

Взлом камер видеонаблюдения и защита от него. Гайд без воды

Сначала хочется уточнить, что лично для меня взлом камер это скорее возможность побывать в любом месте мира, насладиться красотой пейзажей, атмосферой или найти интересные аномалии в изображении. Школьные мечты о камерах с порнографией меня не очень интересуют, хотя такие тоже попадаются.

Немного теории, пропускайте если совсем свербит приступить к делу

Поиск камер можно разделить на две категории: ручной и автоматический. В первом случае логин и пароль к камере вы зачастую узнаёте сами, и поиск ваш идёт не по случайным ip-адресам, а лишь по тем, на которых точно имеется камера, во втором вы просто забиваете случайные диапазоны ip-адресов в программу и надеетесь найти там айпишники камер с логином и паролем по умолчанию.

Второй способ почти не требует от вас активного вмешательства и вы можете параллельно со «взломом»спокойно заниматься любимыми делами. Однако, многие ip-адреса из диапазона будут либо холостыми, либо с изменённым паролем. И даже за 2 часа поиска вы можете ничего не найти.

Первый способ более верный, но требует свободного времени. Вы сами будете искать камеры и в некоторых случаях вытаскивать из них пароли. Подробнее об этом будет уже в практике.

Что нужно для взлома?

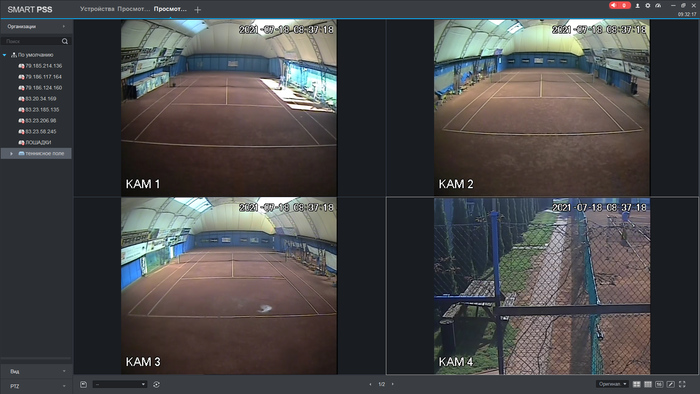

программа для просмотра камер (SmartPSS)

просто читать дальше

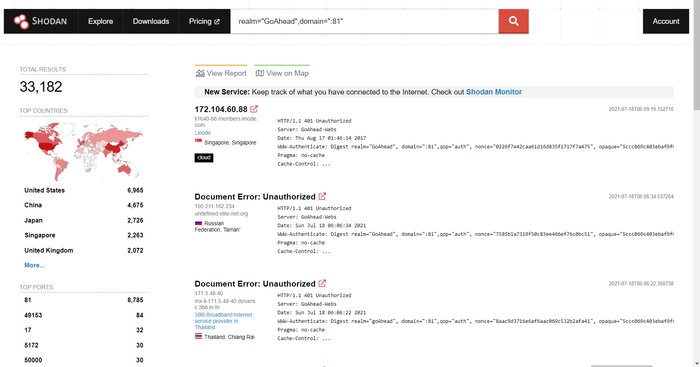

Для ручного взлома удобнее всего использовать Shodan.

У него есть платная подписка, но нам хватит и возможностей бесплатной.

Мы будем искать искать камеры с серьёзным изъяном: их логин и пароль может узнать любой желающий.

Для этого забиваем в поиск «realm=»GoAhead»,domain=»:81″»

Когда всё исследуете, число 81 советую заменять по порядку. (82,83,84. ) Лично я сразу начинаю с 82, так как на 80 и 81 зачастую попадается много мусора.

Что же делать с выдачей?

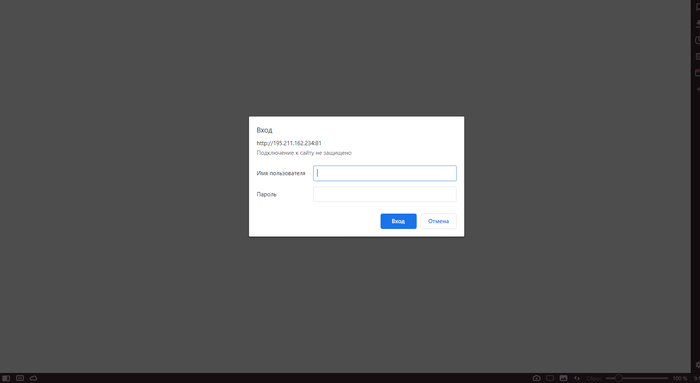

Находим строчку WWW-Authenticate: Digest realm=»GoAhead»

Вежливо отказываемся и дописываем в адресную строку следующее:

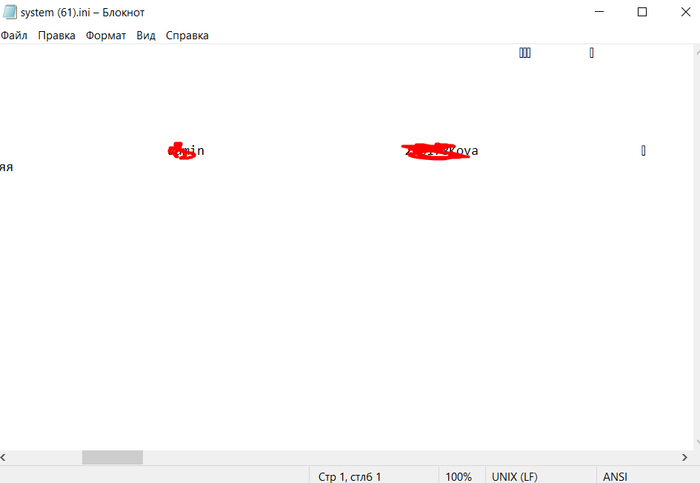

Если попалась нужная камера с изъяном, (это происходит очень часто) то нам предложат скачать файл system.ini. Открываем его.

Среди ненужной информации в файле будут лежать логин и пароль. Они всегда находятся на определённом расстоянии друг от друга. Иногда логин с паролем начинаются в конце одной строчки, а их продолжение переносятся на начало другой. Будьте внимательны.

Обновляем страницу и вводим найденные логин и пароль. Если они были определены верно, то откроется окно с выбором, где открыть камеру. Выбираем вариант с нашим браузером.

Если нет проблем с интернетом или сигналом, то откроется заветное изображение. Зачастую камеры можно двигать, менять яркость, контрастность и т.д. Играйтесь.

Во-первых, для защиты, а во-вторых, через время вы обнаружите, что исчерпали лимит поиска. Тогда просто используйте впн, чтобы искать без проблем дальше. Рекомендую всё же NordVPN, потому что безопасность важна. Слитые логины и пароли от премиум аккаунтов можно просто нагуглить.

Если вы хотите уточнить свой запрос, то можно использовать теги. Для их использования придётся зарегистрироваться. Советую сделать сразу несколько аккаунтов, чтобы ограничения на количество запросов особо не мозолили глаза (в случае, когда вы залогинены, ограничение не обходится использованием впн)

Пример: realm=»GoAhead»,domain=»:83″ country:ru

Этот запрос выдаст только адреса по России.

Есть ещё один запрос, который выдаёт камеры, на которых нет или не было какой-то период времени логина и пароля. Не всегда к ним удаётся подключиться, но зачастую shodan хранит изображение с них в превью выдачи.

Для поиска таких камер вводите:

title:»WIRELESS INTERNET CAMERA», страну/город по желанию

Чтобы не путаться в отсканированном, можете создать блокнот, куда будете записывать, какие значения domain вы уже проверили.

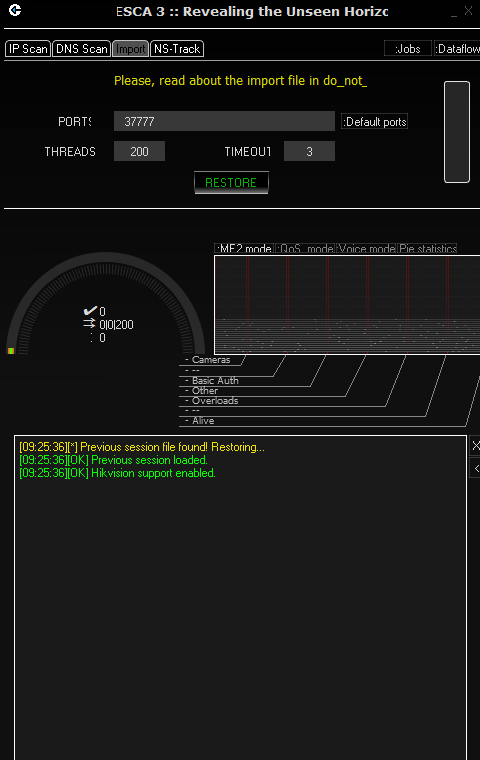

Для него вам нужно иметь скачанные сканер сети Nesca и программу для просмотра камер SmartPSS.

После установки находим в месте, где хранится неска, папку pwd_list. Нам нужно отредактировать файлы login и pass, вписав туда логины и пароли, которые зачастую установлены по умолчанию.

Эти слова могут служить как логином, так и паролем. Советую скопировать их в оба файла. Чем больше логинов и паролей у вас проверяется, тем дольше будет происходить взлом. Ищите оптимальное для вас количество.

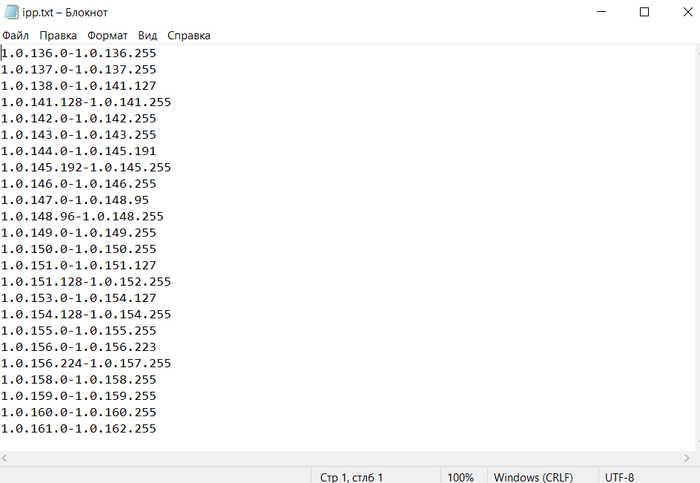

Теперь нужно найти диапазоны ip-адресов для сканирования.

Теперь откроем саму Nesca

Настройки можно выставить как у меня, но обычно я сканирую лишь 37777 порт, чтобы не тратить слишком много времени и не захламлять выдачу. Советую и вам оставить лишь его.

Жмём import, выбираем файл, в который закинули диапазоны айпи адресов. Начнётся сканирование.

На предыдущем скрине справа посередине вы можете заметить крестик и галочку. Галочка позволяет отследить прогресс подбора логина и пароля (брутфорса) к ip-адресу.

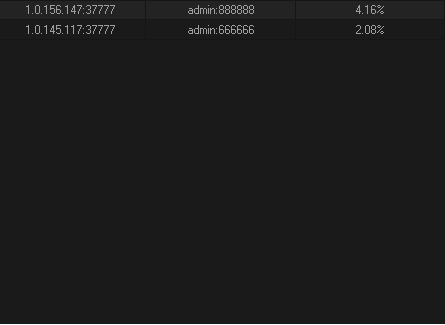

Удачно взломанные камеры будут выглядеть так:

Когда найдёте достаточно камер, заходите в SmartPSS.

Выберите панель «устройства» и нажмите кнопку «импорт»

Вас попросят выбрать путь до файла со взломанными камерами. Эти файлы содержатся в папках «result files + дата», которые хранятся в папке, где у вас стоит неска.

После открытия файла программа пополнится ip-адресами со взломанными камерами. Нажмите на плюсик в верхней панели и выберите в новом окне «просмотр в реальном времени», после чего слева двойным кликом откройте нужный вам айпи адрес.

Как защититься от взлома?

Никаких внезапностей не будет.

Всё, что вы можете, это сменить логин и пароль на средние-сложные и постоянно обновлять прошивку своей камеры, в обновлениях стараются закрыть дыры в безопасности.

P.S Все скриншоты делал сам. Если не хотите сами искать, то можете смотреть у меня https://t.me/lcam7813l

Тыкнете, если другие свои ресурсы тут нельзя распространять.

Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

В декабре 2020 году мною были обнаружены уязвимости на государственных веб-сайтах такие как «Законодательство Российской Федерации» и «Мониторинг государственных веб-сайтов».

На веб-сайте «Законодательство Российской Федерации» было обнаружено, что логин и пароль для авторизации в администраторскую панель присвоен стандартный: admin (логин), admin (пароль). Также на этом веб-сайте была обнаружена отражённая XSS уязвимость.

На веб-сайте «Мониторинг государственных веб-сайтов» была обнаружена хранимая XSS уязвимость, которая позволит злоумышленнику перехватить cookie пользователей (в том числе администраторов, которые имеют функционал администрирования веб-сайтом) и пользоваться аккаунтами в своих личных целях!

Также данные уязвимости существуют и на других государственных веб-сайтах!

Телеграм-каналы для крысинга

Я ещё помню ламповые времена, когда всякий OSINT (сбор разведывательной информации из общедоступных источников, а также её анализ) надо было осуществлять руками: пробивали людей вручную, по крупицам собирали данные, гуглили, занимались «социальной инженерией». Алгоритм написать под это дело не сложно вообще-то, но вопрос не ставился на «поток», а за публикацию таких программок можно было по рукам получить. И вот славный 2021-ый, массы узнают, что госбазы сто лет в обед как слиты по даркнетам, а в телеге можно онлайн пробить практически любого человека. Тащемта, я поюзал местных ботов и составил свой короткий обзор.

5. Smart_SearchBot ищет контактную инфу, но делает это несколько корявенько. Через несколько запросов начитает трещать о деньгах.

Смотря на это великолепие, страшно представить, что будет через несколько лет. Господа, начинайте подчищать свои цифровые хвосты уже сейчас, ибо очень скоро полноценный пробив по пашпортам будет доступен не только родственникам и друзьям силовиков, но и бабе Больжедоре из пятого падика.

После инцидента с Навалом начальство даст всем по голове, но прогресс и жадность будут неумолимо приближать час всеобщей публичности. Зная, как работают алгоритмы, можно не оставлять излишки инфы.

Зашёл в чужой телеграм аккаунт

В сентябре моя девушка подключает себе новый номер телефона. Так как Смартфон двухсимочный, она решает оставить регистрацию телеграм на старом номере.

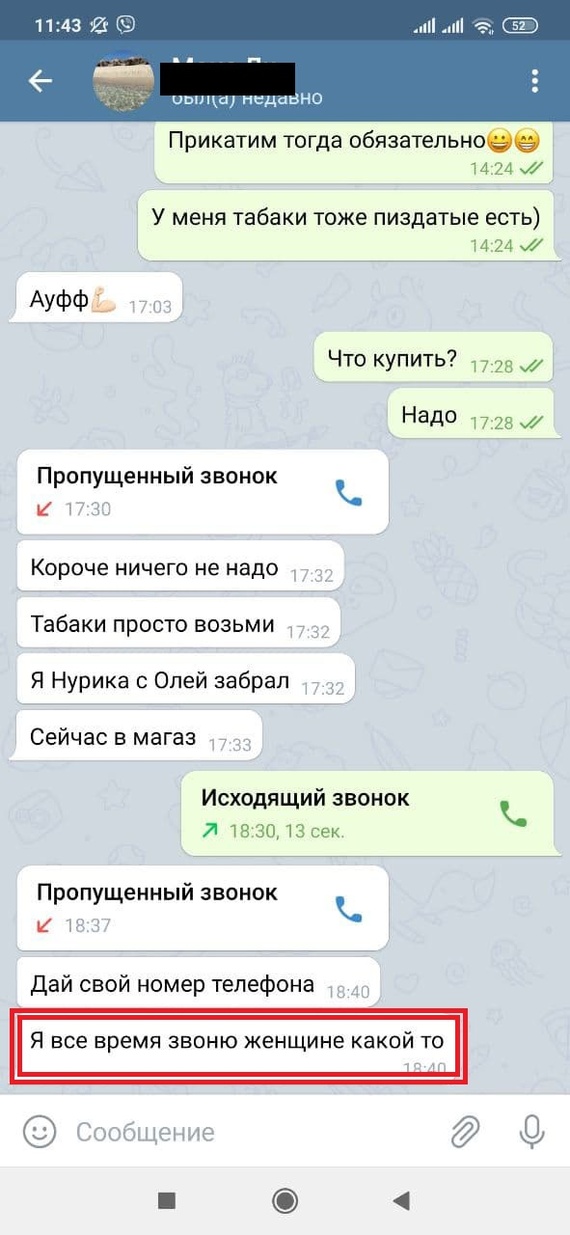

Спустя какое-то время ей поступают звонки на новый номер телефона с просьбой позвать Павла. Как мы поняли, предыдущего владельца номера зовут Павел (сейчас это обычная история, когда выясняется, что Ваш новый номер до этого кому-то принадлежал). Прошло два месяца владения номером, и вот поступает очередной звонок с неизвестного номера. Звонивший просит позвать Павла, и недоумевает, так как Павел звонил ему с этого номера (!) вчера. Но связывался через телеграм.

После этого мы решаем зайти в телеграм с её нового номера телефона, подтверждаем через смс, заходим и попадаем в аккаунт… Павла, предыдущего владельца номера. Видимо, после отключения номера он не удалил аккаунт или не сменил номер телефона в аккаунте.

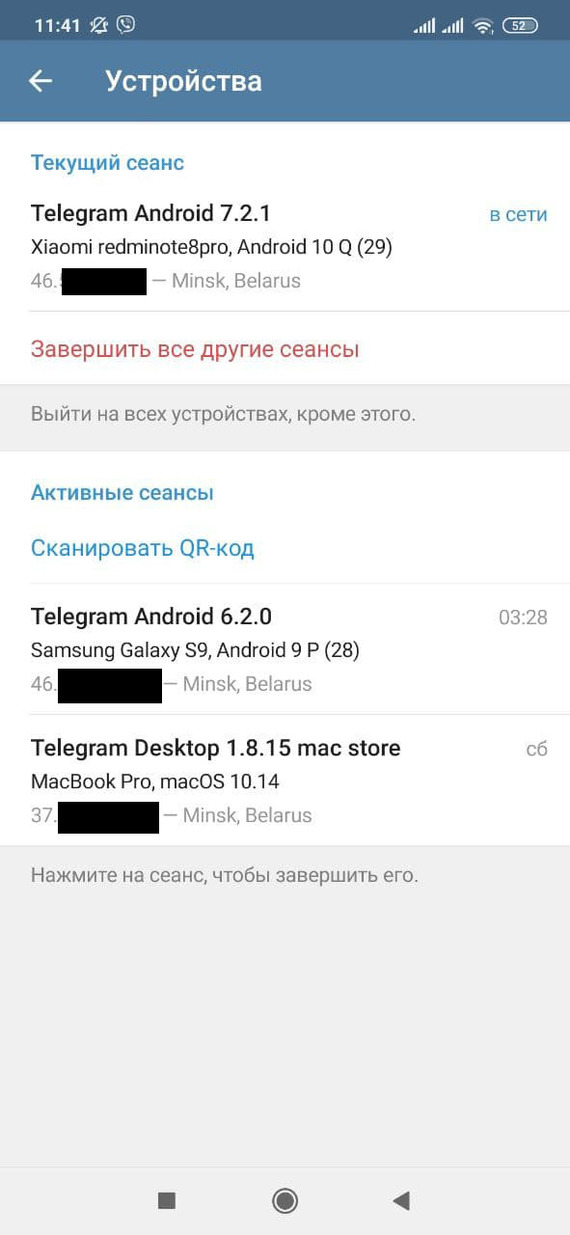

Мы заходим в список устройств и видим:

В списке устройств присутствуют два, не принадлежащие нам.

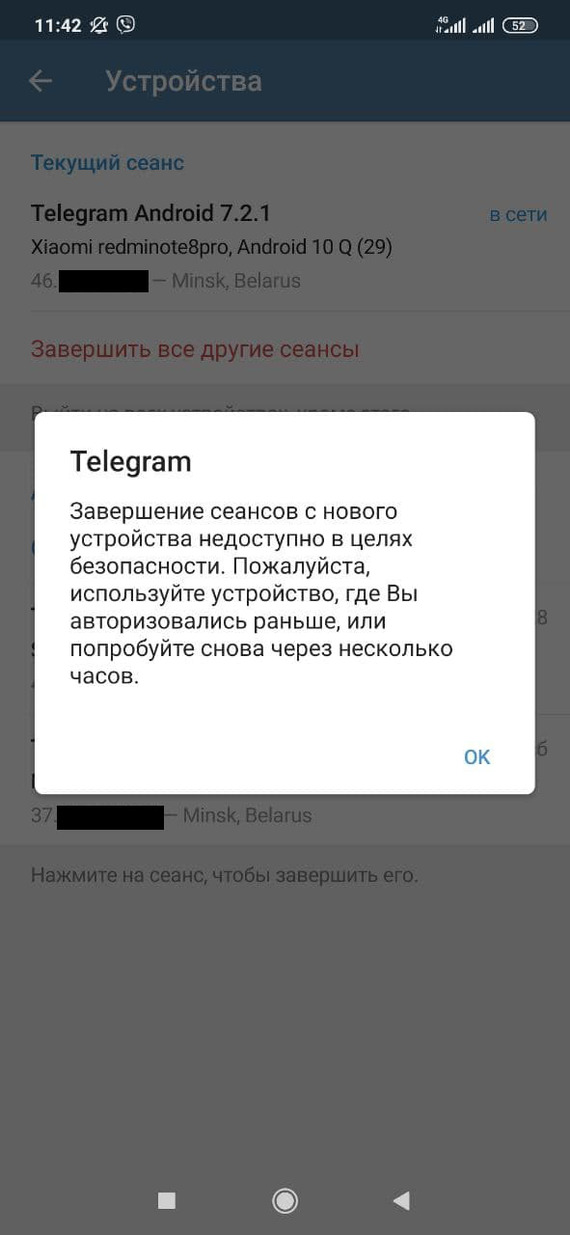

Также при попытке запретить вход этим устройствам, появляется сообщение:

После этого мы выходим из аккаунта и пишем в техподдержку телеграм с подробным описанием ситуации и просьбой помочь в решении данного вопроса. (к слову сказать, на момент написания статьи, ответа от них так и не последовало).

Кроме этого, я со своего номера пишу на телеграм Павлу сообщение, в котором описываю сложившуюся ситуацию. В течение суток ответ от него не приходит.

Других способов связаться с владельцем аккаунта у нас нет. Даже друзья, звонившие в течение двух месяцев на телефон, не знали иных контактов Павла.

В то же время, владелец знал, что этот номер уже принадлежит другому человеку:

В итоге, мы полностью удалили телеграм аккаунт и создали его заново. Иного способа стать полноправным владельцем аккаунта, привязанного к нашему номеру, не существует.

Мораль: Если вы решили сменить номер телефона, удаляйте все аккаунты, привязанные к этому номеру, иначе ваши данные будут доступны следующему владельцу номера. А тем, кто подключает новый номер, я рекомендую проверять привязанные к этому номеру аккаунты мессенджеров.

А как бы вы поступили в таком случае, напишите в комментарии.

Непревзойденная защита

«У тебя веб-камера заклеена? Ты что параноик?! Да кому ты нужен!»

Давайте попробуем разобраться, насколько такое действие вообще оправдано, насколько это паранойя, и кому вообще есть дело до наших веб-камер!)

Кому есть до вас дело? Есть RAT’теры люди, которые устанавливают всем подряд вредоносные программы для удаленного управления (Remote Access Trojan) just for fun, просто потому что могут. Их достаточно мало, но зато именно такие потом выкладывают видео в интернет, могут «по приколу» шантажировать жертв и все такое. Поэтому как минимум им всегда есть до вас дело. Например в 2013 было громкое дело в США «Хакер взломал компьютер Мисс Тинейджер США 2013 и шантажировал ее фотографиями с веб-камеры», но это из-за известности жертвы. А в 2014 прикрыли даже целую стриминговую платформу с большой долей RAT’теров ( insecam.cc ), там велись трансляции нескольких десятков тысяч веб-камер из публичных мест или домов неподозревающих об этом людей, часть из них были з РФ.

Что под угрозой? Да любая веб-камера с возможностью доступа к ней через интернет, или любая камера подключенная к компьютеру.

Варианты защиты рабочие и не очень:

1. Индикатор включения камеры. Он часто встречается на современных камерах, как ноутбуков так и внешних и загорается когда камера включена. Вот он идеальный вариант, мы сразу увидим что она снимает, да? Нет. Злоумышленник может просто установить другой драйвер (программа для работы с «железом» камеры) для управления вашей камерой, например универсальный драйвер, в котором индикация не предусмотрена.

2. Отключить камеру. Если камера внешняя и подключается через USB, это лучший вариант. Трояны пока не умеют втыкать кабели обратно)

3. Заклеить камеру стикером. Офис-стайл, удобно, легко можно отклеить обратно когда нужно, только нужно найти новый стикер потом. Минус один, микрофон камеры остается работать. Раздают даже специальные наклейки на хакерских конференциях и конференциях по Информационной безопасности.

Итог. Это не паранойя, взломы камер есть и будут, коснуться это может каждого просто потому что вам не повезло.

Камеру стоит отключать/заклеивать/закрывать пока не используете, и стараться не дать заразить ваш компьютер в целом.

А. и вот вам фоточка милой девушки со стрима домашней камеры, для привлечения внимания.

Источник: Cat_Cat. Автор: Forbidden World.

Дуров призывает удалить мессенджер WhatsApp

Создатель Telegram Павел Дуров призывает пользователей удалить мессенджер WhatsApp в связи с проблемами с безопасностью, сообщает РИА Новости.

Как отмечает Дуров, приложение не защищает сообщения пользователей, а также постоянно используется для отслеживания фотографий и сообщений, не имеющих отношения к мессенджеру. От отметил, что уязвимость может быть использована как бэкдор (намеренно встроенный дефект алгоритма, который позволяет получить доступ к данным).

Дуров подчеркнул, что сомневается, что WhatsApp допускает такие ошибки из-за несовершенства системы.

«Это очень маловероятно, что кто-то может случайно допускать серьезные сбои в системе безопасности, такие удобные для слежки, на регулярной основе», — написал он в своем Telegram-канале.

Дача зимой: быть или не быть?

Нередко встречаются сообщения о выходе новых устройств IoT или комплектах умного дома, но редко бывают отзывы о реальной эксплуатации таких систем. А мне подкинули задачку, которая достаточно распространена по всей территории России и ближайших стран: надо было обезопасить дачу и обеспечить возможность эксплуатации в осенне-зимний период. И охрану, и вопрос автоматизации обогрева удалось решить буквально за один день. Всех интересующихся прошу под кат. По традиции, для любителей смотреть, а не читать, сделал видео.

Начнем с имеющихся ресурсов: деревянный дом с подведенной электросетью (ранее была 1 фаза 5 кВт), подведенным газом и в тихом, почти глухом, месте. В доме имеется большая и красивая дровяная печь, но недавно повесили газовый котел и развели батареи по всему дому.

А теперь о задачах: несмотря на живущих неподалеку соседей, хотелось бы знать о возможном проникновении в дом. Кроме того, в доме необходимо поддерживать минимальную температуру и прогревать дом перед приездом хозяев, то есть требуется удаленное управление котлом. Ну и само собой, необходимо предупреждать о возможном пожаре или задымлении в помещении. Поэтому список требований к системе был выставлен следующий:

1. Наличие датчика дыма

2. Наличие датчика движения

3. Наличие управляемого термостата

4. Наличие головного устройства, передающего информацию на смартфон или почту

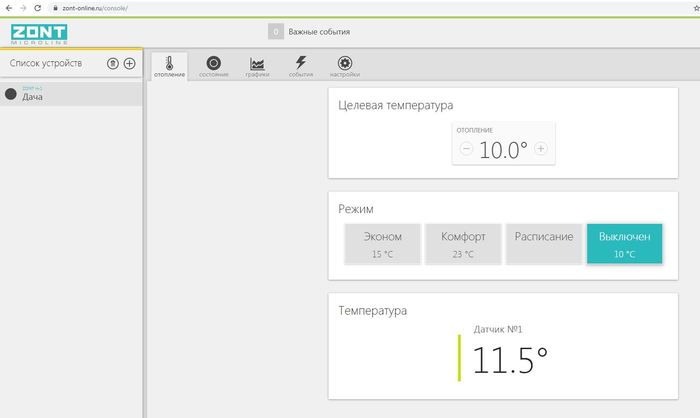

1. Термостат Zont H-1 для управление отоплением

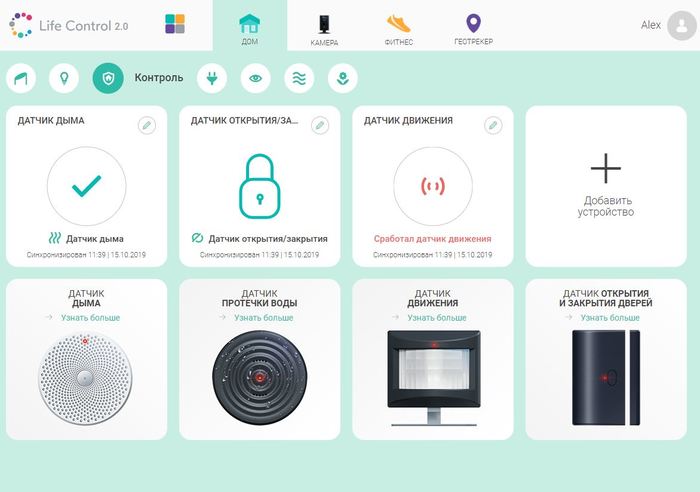

2. Комплект умного дома LifeControl «Дачный» для построения системы безопасности

Задача термостата: поддерживать температуру по графику (в пятницу вечером начинать греть дом к приезду хозяев, в воскресенье вечером переходит в экономичный режим с поддержанием температуры около 10 градусов), сообщать об отключении электроэнергии или аварийном падении температуры.

Задача умного дома: контролировать открытие входной двери, контролировать движение в помещении, заметить дым в начале возгорания, оповещать о различных нештатных событиях на смартфон хозяев дома, обеспечить наличие Интернета в доме.

Российская разработка с целым рядом датчиков. В первую очередь меня интересовала надежность и автономность. У этого термостата есть встроенный GSM модем, датчик температуры и встроенное реле для управления котлом. Модем поддерживает только технологию передачи данных GPRS, а большего и не надо, так как объем передачи данных крайне мал и скорость тут не важна. В комплекте имеется внешняя антенна для улучшения сигнала при плохом качестве связи. Реле работает по принципу сухого контакта и передает команду котлу на включение и выключение при достижении заданной температуры. Есть определенная уставка, чтобы котел не испытывал проблем с постоянным включением и отключением около целевой температуры. Устройство может комплектоваться аккумулятором, который позволяет работать автономно несколько часов. Контроллер высылает оповещение когда происходит отключение внешней сети. Также приходит оповещение, когда внешнее питание появляется. Есть управление через web-сайт, приложение на смартфоне и при помощи смс.

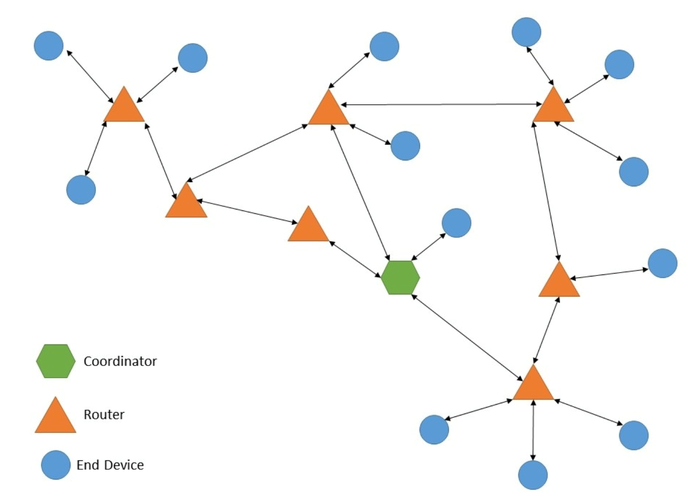

Еще одна российская разработка с широким выбором датчиков, исполнительных устройств и хорошим потенциалом расширения. Фишка в том, что умный дом работает с поддержкой протокола ZigBee, а значит, скоро можно будет подключить к нему массу сторонних устройств. Но и сейчас там список достаточный, чтобы оснастить дом, а ожидается еще целый ряд устройств. Меня привлекло то, что головное устройство или хаб оснащен собственным 3G/4G модемом, есть Wi-Fi модуль и поддерживается подключение к проводным провайдерам. То есть, устройство можно подключить в качестве роутера и раздавать Wi-Fi, подключить по беспроводной связи к имеющемуся роутеру или вывести хаб в Интернет с помощью сети сотового оператора. В последнем случае хаб превращается в роутер и может сам раздавать Интернет по Wi-Fi! Добавлю, что в хаб встроен микрофон и камера, а также имеется АКБ для автономной работы, если внешняя сеть отключится. В «дачный» комплект также входит датчик движения, датчик открытия двери и датчик дыма. Связь между устройствами осуществляется без проводов, а сами датчики работают от собственных элементов питания.

Настройка и запуск

Честно говоря, я ожидал, что с нашими продуктами будут проблемы при настройке, но я ошибся. Я ожидал каких-то простых и невзрачных интерфейсов, но я опять ошибся. Буду последователен и начну с термостата Zont H-1.

Теперь перейду к описанию возможностей и интерфейсов системы умного дома Life Control 2.0. Начну с головного устройства или хаба. Я решил его эксплуатировать в качестве мобильного роутера. Взял sim-карту с безлимитным интернетом и вставил ее в роутер. Кстати, антенна на задней части роутера служит для увеличения зоны Wi-Fi, а для приема сигнала от сотового оператора есть внутренняя антенна. Настраивать вообще ничего не пришлось, подключился со смартфона и ноутбука к роутеру и начал пользоваться Интернетом. Следом поставил на смартфон приложение и уже через него добавил все датчики. Там же настроил правила срабатывания на события датчиков: например, при открытии двери мне приходит оповещение на смарфон и электронную почту. К нему же добавляется фото с хаба. То же самое происходит в случае срабатывания датчика движения или датчика дыма. Хаб стоит таким образом, чтобы оставаться незаметным в комнате, но при этом чтобы была видна входная дверь и помещение с газовым котлом. То есть, в случае отсутствия всех в доме, если сработает датчик дыма, можно подключиться и посмотреть в режиме реального времени, что происходит в доме.

Что интересно, протокол ZigBee работает по принципу Mesh-систем, когда промежуточное устройство, является связующим звеном между хабом и самым дальним датчиком. В системе LifeControl таким связующим звеном являются только устройства, постоянно подключенные к электросети: на данный момент это управляемые розетки и лампочки (если на них подается питание постоянно).

Обе системы позволяют наблюдать или управлять не только самостоятельно, но и дать доступ другим пользователям. У системы Zont это реализуется передачей логина и пароля для полного доступа или созданием гостевого логина, когда человек может отслеживать состояние, но не может повлиять на работу системы. Умный дом LifeControl также позволяет выдавать приглашения сторонним пользователям только с возможностью просмотра состояния системы. Все работает через облако, так что в обоих случаях никаких проблем с работой не возникнет, независимо от канала связи и особенностей соединения.

Итак, дачный дом готов к зиме. Система отопления позволит приезжать в уже нагретый дом и экономить на отоплении, когда в доме никого нет. А система умного дома даст возможность не переживать о сохранности жилища как от желающих поживиться вашим имуществом, так и от непредвиденных ситуаций. Стоит добавить, что дом все же стоит оснастить автоматическими порошковыми системами пожаротушения серии ОСП или Буран. Кроме того, система LifeControl является модульной и количество датчиков можно увеличить с учетом потребностей. Полагаю, что в эту систему будет добавлено еще несколько датчиков движения, чтобы перекрыть весь периметр дома. Надо сказать, что настройка и эксплуатация систем не вызвала вообще никаких вопросов: если с термостатом надо было обращаться к инструкции, то с системой умного дома было всё интуитивно понятно.