дешифратор код да винчи

da_vinci_code: как удалить вирус и расшифровать файлы (дешифратор)

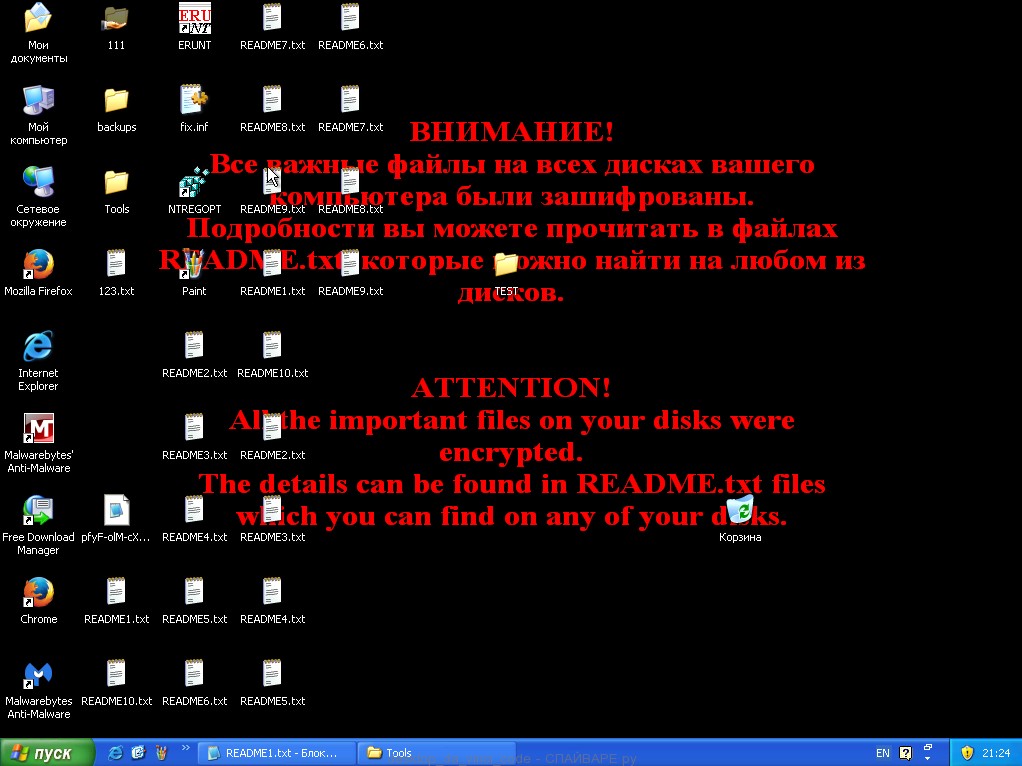

Почти месяц тому назад антивирусные лаборатории стали фиксировать случаи заражения ПК пользоватетелей новым видом шифровальщика, который переименовывает расширения инфицированных (зашифрованных) файлов в “.da_vinci_code” (not-a-virus:RemoteAdmin.Win32.Ammyy.wrj). Этот шифровальщик по сути ничем особенным не отличается от сотен своих собратьев. После инфицирования и шифрования основных типов файлов на рабочем столе жертвы появляется следующие обои:

Рабочий стол после заражения da_vinci_code

Авторы данного зловреда сообщают, что они применяют более сложный механизм шифрования, чем RSA-2048 (с длиной ключа 2048 бит), который применялся в более ранних версиях похожих вирусов. Особенность вируса еще и в том, что каждому инфицированному ПК da_vinci_code присваивает уникальный код (ID), который используется злоумышленниками при расшифровке файлов в случае получения оплаты от жертвы. В папках с зашифрованными файлами зловред оставляет файл README.txt со следующей информацией:

При этом сами файлы имеют приблизительно такой вид:

Заражение вирусом da_vinci_code происходит преимущественно через электронную почту, куда приходит письмо с вложенным файлом – инсталятором вируса. Оно может быть зашифровано под письмо с Налоговой, от вашего бухгалтера, как вложенные квитанции и чеки о покупках и.т.д. Обращайте внимание на расширения файлов в таких письмах – если это исполнительный файл (.exe), то с большой вероятностью он может быть контейнером с вирусом da_vinci_code. И если модификация шифровальщика свежая (как в случае с da_vinci_code) – ваш антивирус может и не отреагировать.

Мы настоятельно не рекомендуем платить злоумышленникам за расшифровку ваших файлов. Попробуйте методы приведенные ниже для восстановления доступа к нужной информации и удаления вируса.

Удалить вирус da_vinci_code c помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

Как было отмечено, программа-вымогатель da_vinci_code блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа (иногда доходит до 1000$). Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стёртые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность весьма высока.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобится попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Дешифратор da_vinci_code файлов в данном случае Вам попросту не нужен, только перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя da_vinci_code

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

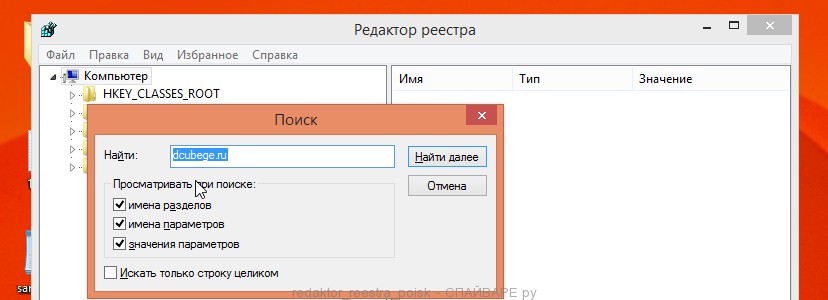

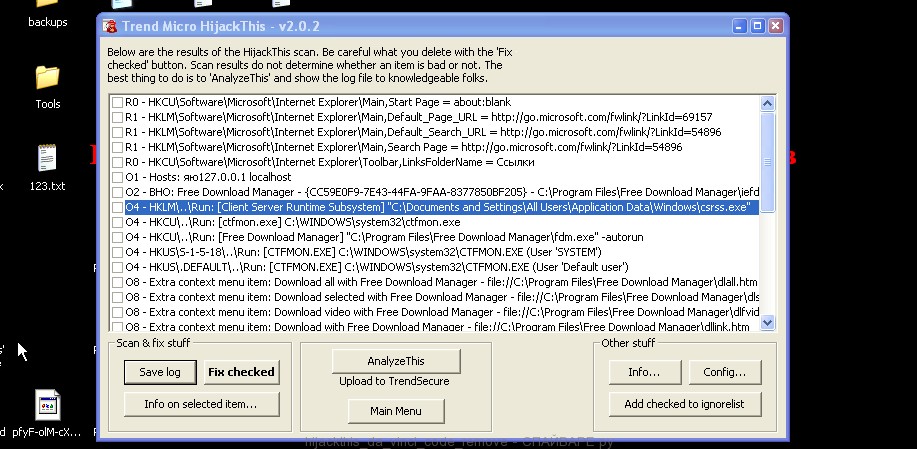

1) почистил реестр, чтобы избавиться от самого вируса. То есть запускаем regedit и ищем в нем Client Server Runtime Subsystem. Там появляется эта строка, удаляем ее к чертям.

По желанию можно накатать заяву в отдел К, у меня директор, горя праведным гневом, наверное, накатает.

Вот так) Может, поможет кому.

Дубликаты не найдены

Во-первых: СПАСИБО огромное за столь развернутый ответ.

И, главное, в-третьих: не очень-то и хочется их спасать)))

Вот там в комментах рассказано как это делается через реестр.

далеко не у всех включено теневое копирование, обычный бекап куда надежнее

Ответ на пост «Надежный пароль и пара советов по информационной безопасности»

Поэтому не стоит скачивать что либо с не проверенных источников!

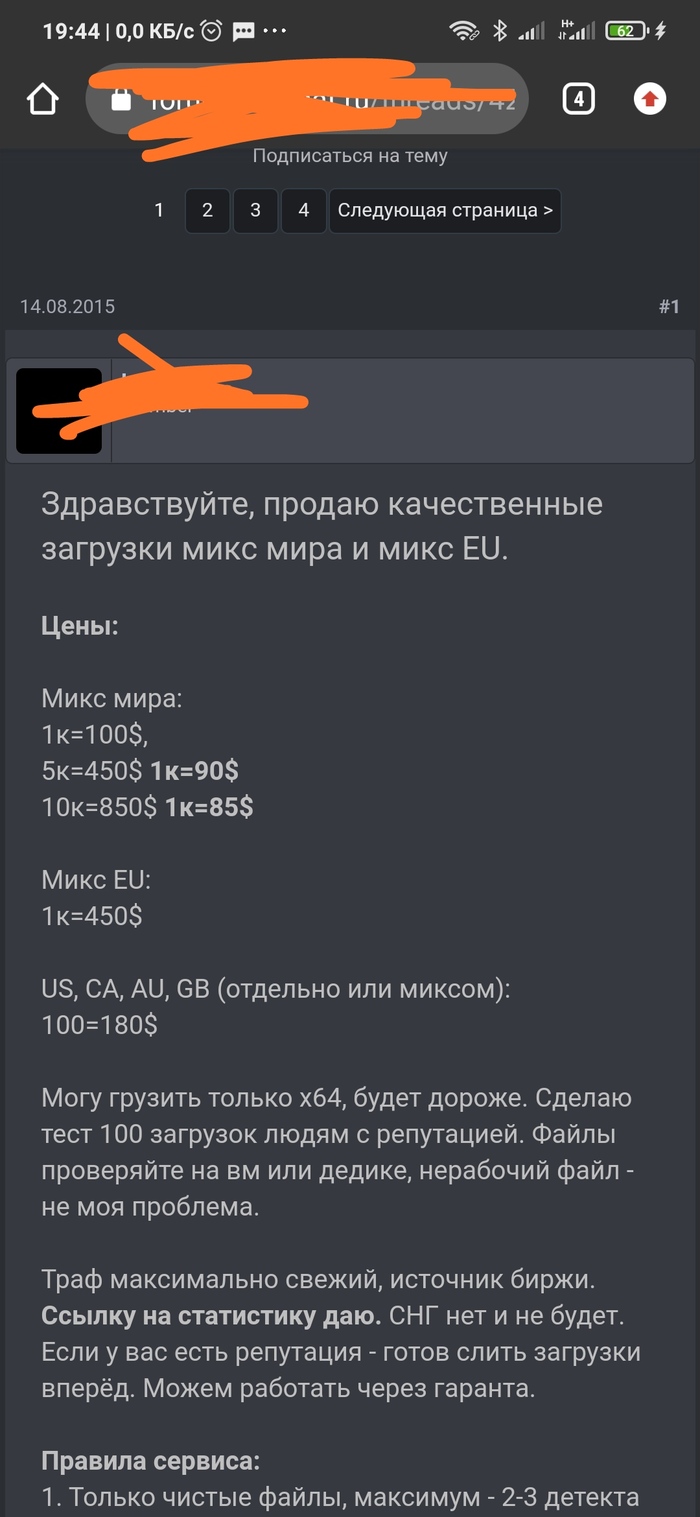

Существует целый ряд форумов где можно купить любого рода вирусные программы, причем не в деркнете, для того что бы его найти достаточно погуглить 10 минут.

Вот к примеру можно купить загрузку своего файла на 10 000 ПК всего за 850$

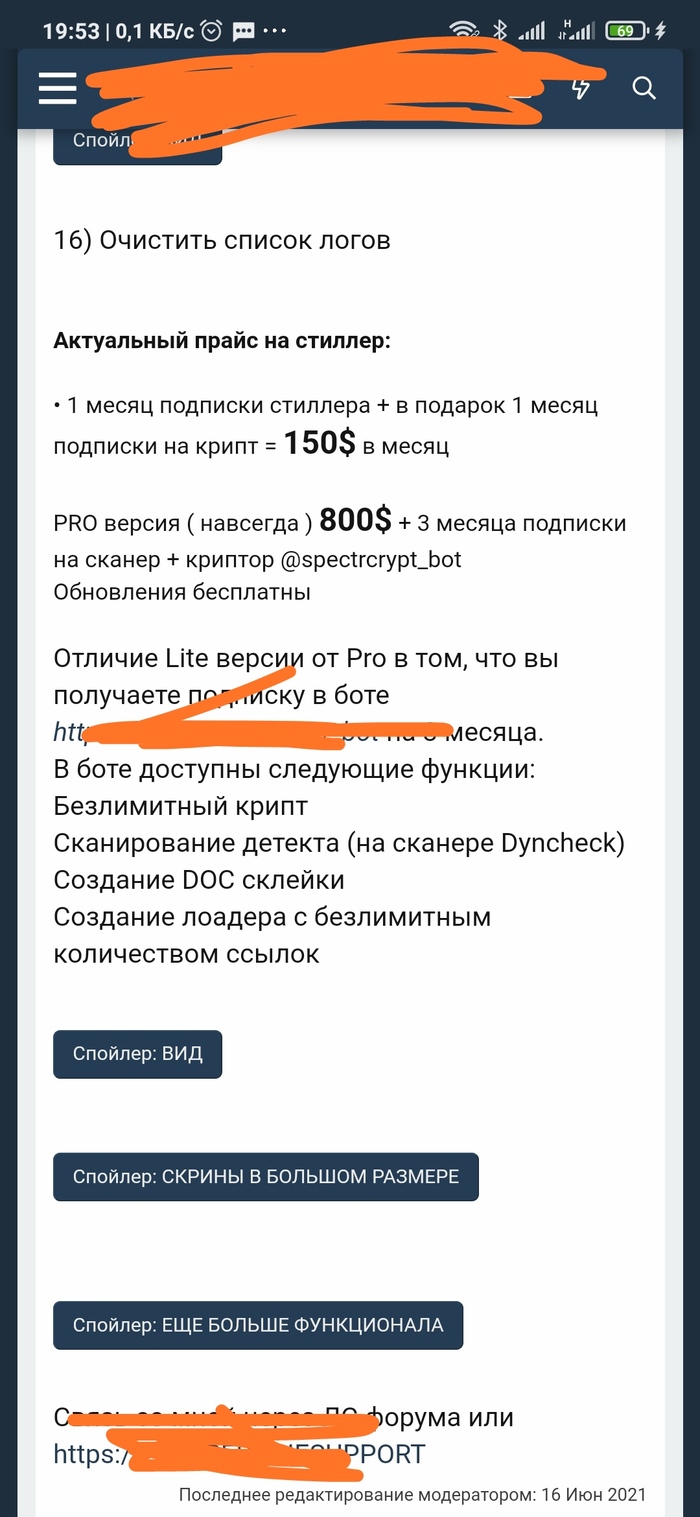

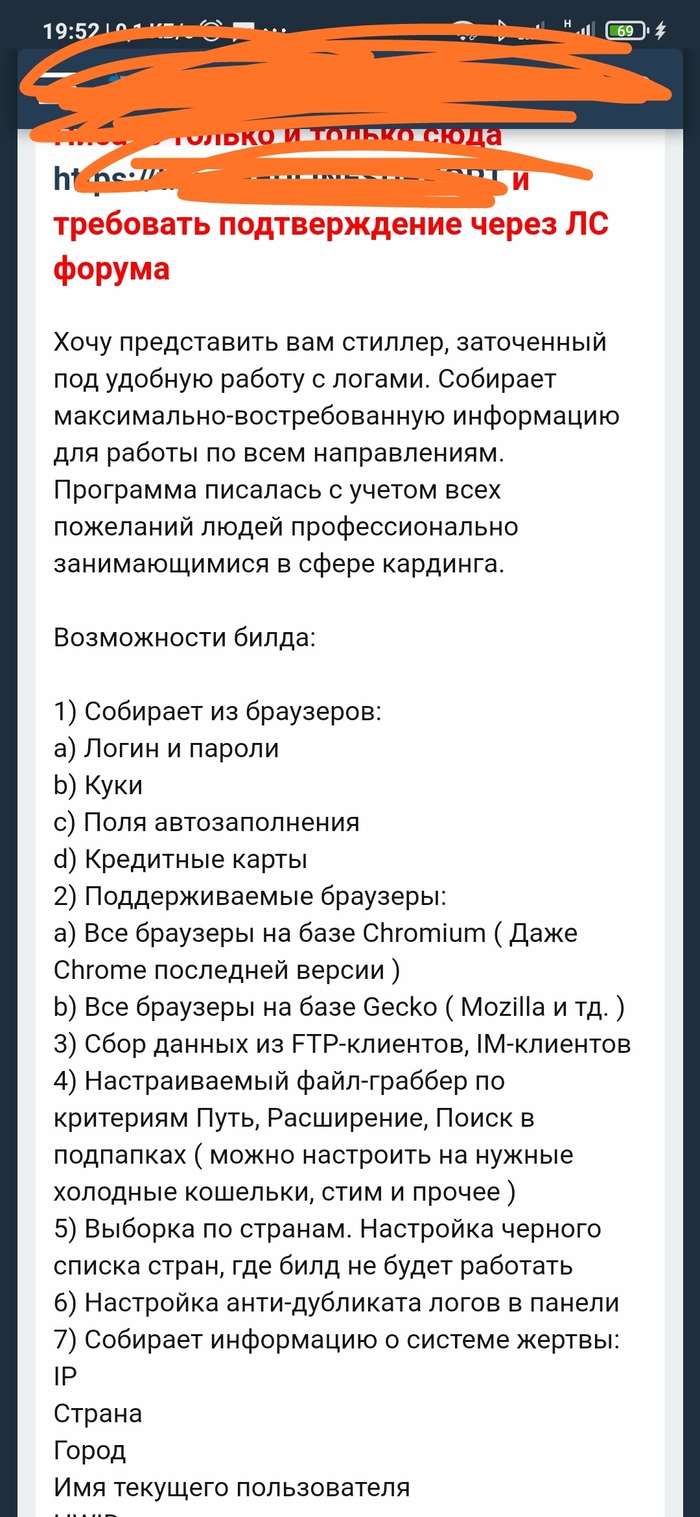

А вот за 150$ можно купить свой стилер

Итого за 1000$ злоумышленник может получить доступ до приватной информации на 10 000 ПК!

Резюмируя, не стоит ничего скачивать с не проверенных сайтов.

P.S. Чукча не писатель

Рассылка вирусов под видом писем от УФНС

Снова пошла волна рассылки вируса под видом писем от налоговой инспекции.

Третьи сутки на email организации валятся письма с адреса info@nalog.ru

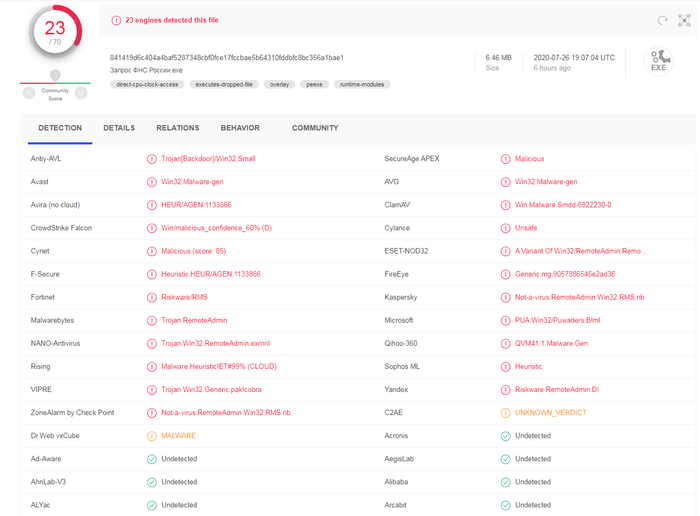

Во вложении архив «Запрос документов.rar» на 6Мб, внутри которого запароленный архив, в котором файл «Запрос ФНС.exe», который содержит вирус/троян для удаленного управления компьютером (на картинке результат теста virustotal.com ).

Здравствуйте, в соответствии с пп. 4 п. 1 ст. 31 Налогового кодекса РФ Вы пригашаетесь в кабинет № 1078 Главное управление ФНС России по адресу: 127381, г. Москва, Неглинная ул., д. 23.

Дата и время: 05.08.2020 г. в 11:30

Цель вызова: дача пояснений по вопросу движения денежных средств с Вашего р\с физического лица.

Просьба заполнить в электронном виде вопросы, и в распечатанном виде предоставить в ФНС России. (В приложение)

Неповиновение законному распоряжению или требованию должностного лица органа, осуществляющего государственный надзор (контроль) влечет ответственность, предусмотренную частью 1 статьи 19.4 КоАП.

Непредставление или несвоевременное представление в государственный орган (должностному лицу) сведений (информации), представление которых предусмотрено законом и необходимо для осуществления этим органом (должностным лицом) его законной деятельности, а равно представление в государственный орган (должностному лицу) таких сведений (информации) в неполном объеме или в искаженном виде, влечет ответственность предусмотренную статьи 19.7 КоАП.

советник государственной гражданской

службы Российской Федерации 1 класса

Лавров Максим Михайлович

Это не спекуляция, а обычный развод

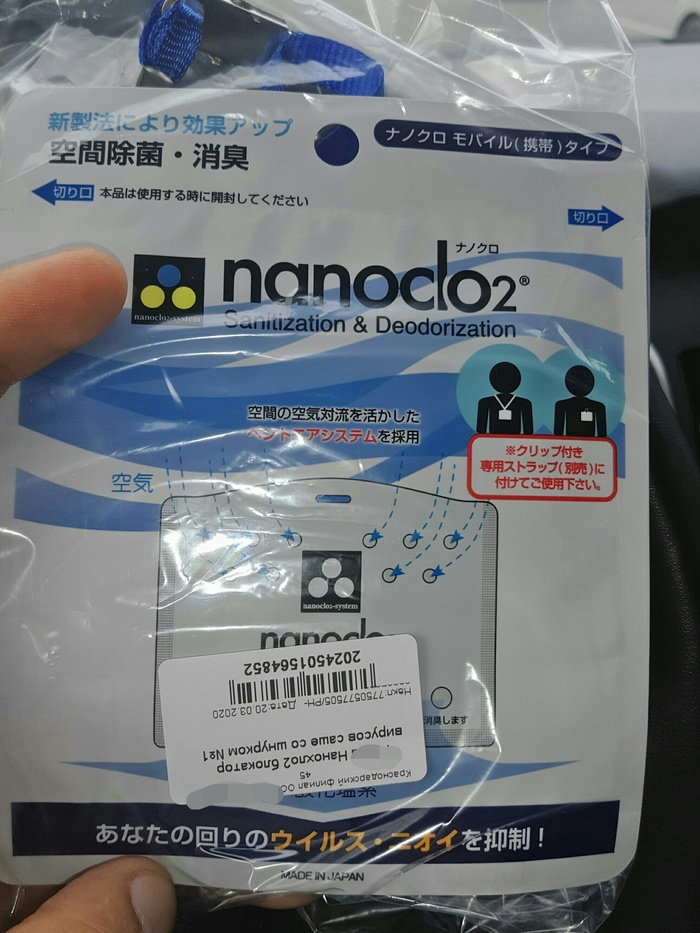

Вот такую штуку сегодня переправлял от одной аптеки до другой

Каково, а?! БЛОКАТОР ВИРУСОВ, omg.

Состав: хлорид натрия, силикат магния, пэт корпус, нетканый материал.

Цена 899 рублей.

Еще раз. Сраный бейджик, пропитанный соляным раствором за 900 вечнодеревянных.

вот в этом пакетике товара на 18 косарей.

Может, я смогу кого-то предостеречь этим постом, просто на фоне паники даже здравомыслящий человек может стать обычным лохом.

Не болейте!

Как наживаться на панике и трагедии для чайников. Пособие от pleer.ru

Прошу поднять в топ по очевидным причинам. 10 комментов для минусов внутри.

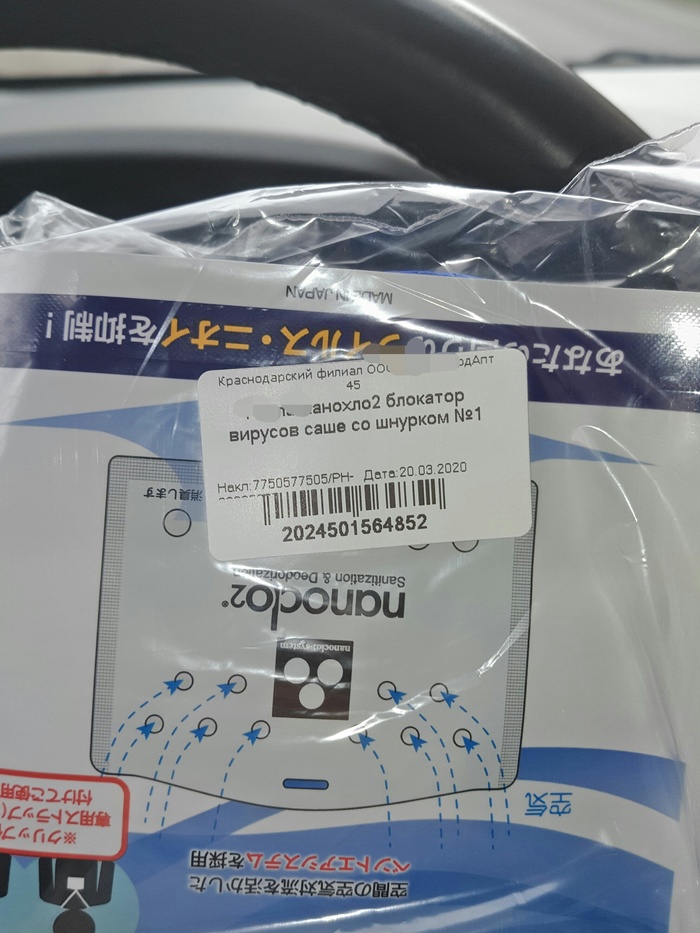

Буквально час назад мною было обнаружено то, что заставило меня буквально дрожать от злости. Как всем известно, респираторы, особенно с маркировкой FFP2 и FFP3 гораздо эффективнее мед.масок в плане защиты от инфекции, в том числе COVID-19. Неудивительно, что на них сегодня большой спрос и мало предложения. Тем не менее, всему есть разумные пределы и то, что я вам покажу не является естественным явлением рынка, а скорее всего целенаправленным намерением наживаться на страхах людей в такой тяжелой обстановке.

Ближе к делу: Известный и крупный интернет магазин, про который, я уверен, вы все слышали сегодня, на наших глазах продает респираторы по ценам превышающим их обычную стоимость в 5,10,20 и даже 35 раз. Еще до того как в стране началась паника предприимчивые лица, такие как pleer.ru скупили этот жизненно необходимый в этой ситуации товар, с целью дальнейшей перепродажи. Уже месяц назад никто из нас не мог купить ни мед.маски, ни респираторы по обычным или хотя бы адекватным ценам. Прошу кто знает сообщить дальнейшие действие, какие мы можем предпринять, чтобы наказать этих преступников. Если на это деяние нету статьи, то имхо это большой недочет в нашем уголовном законодательстве, так как лично я считаю такой поступок особо тяжким преступлением против нас, как бы не гласил закон.

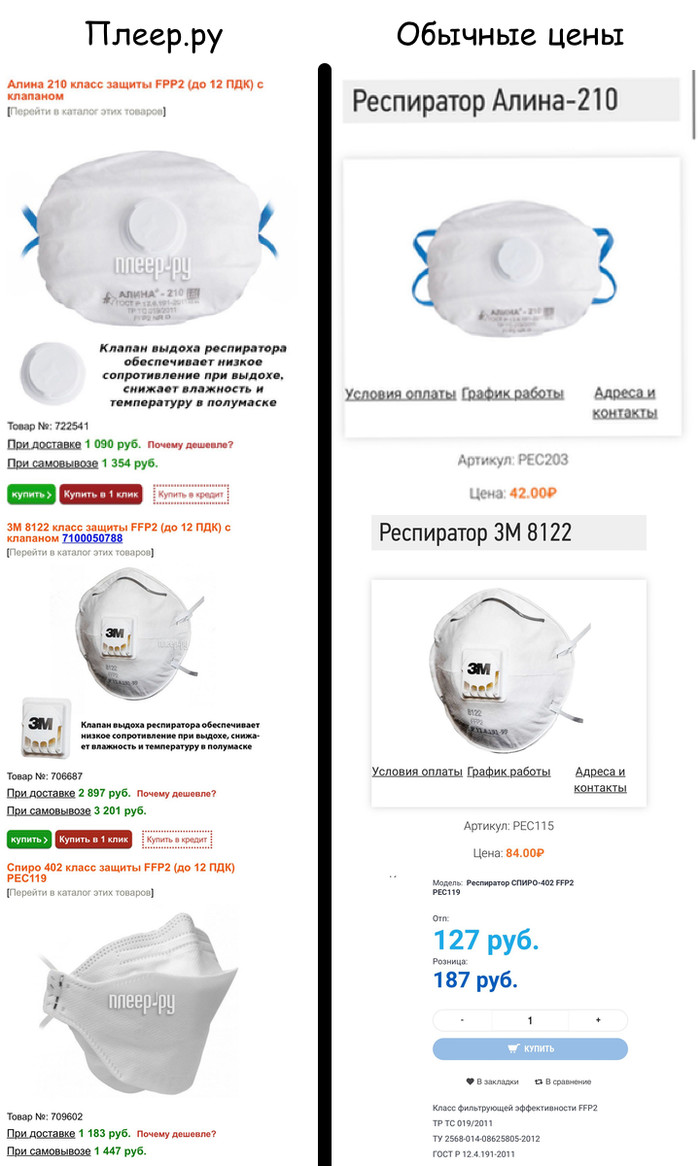

Ещё один развод. Авито

Решила я в преддверии заведения хвостатого питомца попрощаться с любимым аквариумом. Как обычно, Авито, Юла. Сегодня приходит смс:

Думаю, мало ли, Авито новые сервисы добавили, и тут обращаю внимание на саму ссылку. В общем, она перенаправляет на клон Авито, где (сюрприз!) предлагает скачать якобы нужное приложение.

Будьте осторожны, друзья!

Мобильный Армагеддон

Всем доброго времени суток.

Честно говоря, всегда думала, что если уж я и запилю пост на Пикабу, то уж явно не об этом.

Итак, место действия – Ростов-на-Дону, мобильный оператор Мегафон (но номер +7904, так как давно уже покинула Теле2).

Позавчера (29.10.2018) мне на мобильный телефон стали один за другим звонить люди с разных регионов России. Много людей. Звонки посыпались шквалом и окутали меня аки цунами. Все утверждали, что с моего номера поступил звонок (в большинстве случаев – звонки во множественном числе, от 2 до 7), который остался в телефонной книге в качестве пропущенного. Одновременно мне поступают смс сообщения типа «абонент снова в сети», «абонент пытался вам позвонить», автоматические ответы типа «я занят, перезвоню позже», а также персонализированные типа «а кто это?».

На несколько первых звонков я отвечаю, уже на втором понимаю, что что-то не так. На пятнадцатом звонке и где-то сороковой смске уже кажется, что ад не за горами. Забегу вперед и скажу, что, запросив на следующий день детализацию, я узнала, что в общей сложности с моего номера за короткий промежуток времени было совершено более 200 звонков по разным регионам России. Не буду вдаваться в подробности, но можете постараться представить, сколько людей пытались перезвонить мне одновременно, и как мне было весело.

Позвонила в службу поддержки Мегафона трижды. Попытка №1. У вас все в порядке, давайте попробуем перезапустить вам услуги связи. Не помогло. Попытка №2. Да, у вас есть странная активность, с вашего номера посылаются смс сообщения в больших количествах. Но по пакету услуг количество использованных смс не уменьшается. Мы не виноваты, это у вас вирус на телефоне. Попытка №3. Ой, а у нас идет обновление базы данных, я ничего не могу посмотреть или сделать. Обратитесь к нам через 24 часа. Заблокировать услугу смс? Нет, не могу, пока не обновится база данных. Обратитесь через сутки.

Неужели вирус? Ну, такому в наше время не удивляются. Достаю симкарту, вставляю ее в старый самсунг. На «проблемном» телефоне делаю полный сброс контента и настроек до заводских (перед этим установила McAfee, Avira, Kaspersky, результаты всех сканирований были отрицательные).

Постепенно волна спадает, но люди продолжают перезванивать до поздней ночи. Большинство, кстати, сразу входили в ситуацию и желали удачи с решением проблемы. Кто-то сочувствовал, кто-то пытался давать советы, за что им большое спасибо. Но так, конечно, было не со всеми, случались и конфликты.

Самый адовый был с женщиной, которая добавила меня в WhatsApp и угрожала зарезать меня и всю мою семью, если я, «чурка поганая» (почему, кстати, чурка – загадка, хотя остальные прозвища и эпитеты самооценку не повысили тоже), не прекращу ей звонить. Утверждала, что с моего номера ей приходят смс сообщения с угрозами. Не буду расписывать этот балаган, но на следующий день я ответила на ее звонок, спустя 40 минут она поверила, что я ей не звонила и тем более не угрожала. Попросила собеседницу помочь и скинуть мне скриншоты смсок, она пообещала прислать их сразу как повесит трубку. Но вместо этого посыпались сообщения от ее мужа – мол отвалите, «ни бисите», «я мент» и вообще сделаю так, что не поздоровится. Поразмышляв над ситуацией, пришла к выводу, что никаких угроз даме не поступало, скорее всего нужно было выпустить пар, а тут вот вдруг «чурка» названивать решила.

Итак, на следующий день (30.10.2018) волна звонков постепенно утихала. Счастью не было предела, если честно, ибо ситуация меня все-таки потрясла. Совершать манипуляции с телефоном было нереально, работа стоит, каждую секунду мозг обрабатывает информацию в фоновом режиме, пытаясь найти решение проблемы, одновременно идет поиск прецедентов в интернете (безуспешно, если рассматривать именно такой масштаб).

Но порадовались – и хватит. Сегодня (31.10.2018) после 14 часов во второй части Марлезонского балета все повторилось по идентичному сценарию в идентичном масштабе. Вот пишу, и кто-то пытается дозвониться… Кстати, если вы узнали себя в этой истории и вам за последние трое суток поступали такие звонки с +7904…., могу только в сотый (трехсотый?) раз извиниться. Отвечать всем просто физически невозможно, да и язык уже заплетается.

К сожалению, компактнее изложить историю не получилось, нюансы опущены для экономии времени, моего и вашего.

Спасибо, что выслушали, всем бобра! Комментарии для минусов внутри.

ПС: телефон – iPhone X, телефон-«приемный родитель» Samsung S6.

ПС2: могу сделать сканы смс сообщений, сообщений с угрозами в WhatsApp, детализации звонков, заявления в Мегафон если нужно.

Удалить вирус шифровальщик da_vinci_code и восстановить зашифрованные файлы

Da_vinci_code вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, da_vinci_code вирус использует ещё более стойкий режим шифрования, с большей длинной ключа.

Как da_vinci_code вирус-шифровальщик проникает на компьютер

Da_vinci_code вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера da_vinci_code вирусом-шифровальщиком.

Что такое вирус-шифровальщик da_vinci_code

Вирус-шифровальщик da_vinci_code — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

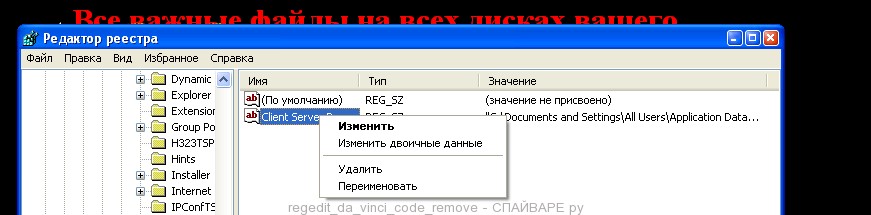

Во время заражения компьютера, вирус-шифровальщик da_vinci_code использует системный каталог C:\Documents and Settings\All Users\Application Data для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик da_vinci_code использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

Вирус-шифровальщик da_vinci_code активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом-шифровальщиком da_vinci_code довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением da_vinci_code, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке da_vinci_code файлов. Пример содержимого такого файла приведён ниже.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

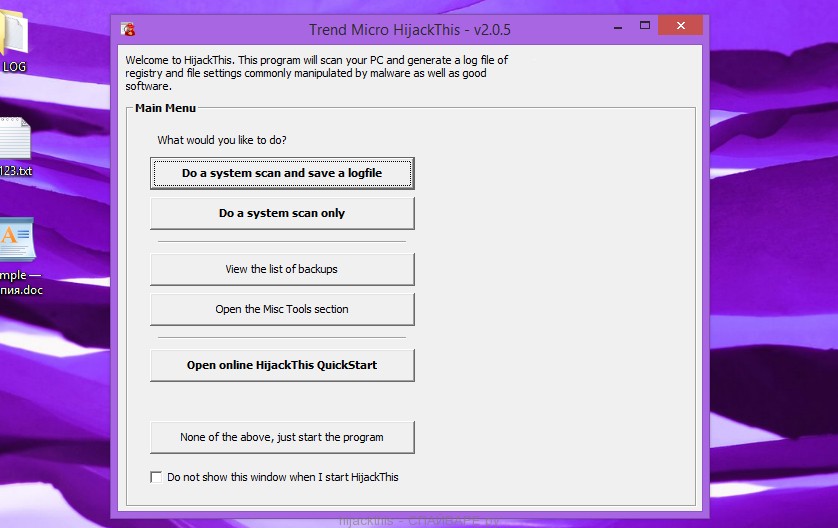

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code. Попробуйте оба метода.

Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от da_vinci_code вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Аркадий Витальевич, попробуйте в качестве места куда восстанавливать файлы выбрать другой диск (можно флешку). Так же проверьте, что на том диске, куда будут копироваться восстановленные файлы есть достаточно свободного места.

Аркадий, вы должны понимать что эта программа не расшифровывает ваши файлы, а находит все удаленные. Т.к. шифровальщик удалил оригиналы и создал свои файлы, у вас есть шанс что они не создались физически на тех же местах, что и оригинальные файлы. Поэтому когда работаешь с восстановлением диска, нужно выбирать папку восстановления на другом диске/разделе, чтобы не затереть области в которых находятся файлы. Советую так же воспользоваться не qphotorec, а r-studio.

Есть способ дешифровки файлов после заражения da_vinci_code.

После использования ShadowExplorer или PhotoRec дешифровать очень сложно. Подробности дешифровки сообщу в личку после прохождения Вами проверки. Денег просить не буду.

Здравствуйте, Валерий.

ПК заразился этим вирусом. Полгода назад с этого ПК была сделана копия документов. Сейчас у нас имеется зашифрованный файл и его нормальная копия. Возможно ли подобрать код расшифровки для дешифрации остальных файлов?

Спасибо.

P. S. Теперь каждое утро встаю с проклятиями в адрес тех людей, которые выпустили эту гадость. Я на грани увольнения.

Иван, можете свой способ дешифровки или восстановления файлов зашифрованных da_vinci_code вирусом выложить на нашем форуме, в соответствующем разделе или скиньте через контактную форму нашего сайта.

Люция, к сожалению даже имея два файла, зашифрованный и оригинал, определить ключ расшифровки не получится, так как da_vinci_code вирус использует очень стойкую систему шифрования.

Если ещё не пробовали, то все же попробуйте восстановить файлы используя способы предложенные выше. Многим пользователям удалось вернуть файлы полностью или частично, хотя конечно нельзя отрицать того, что часто восстановить файлы не получается.

Восстановить нужные файлы используя способы предложенные выше не получилось — кластеры перезаписаны. Возможно потому, что файлы хранились на флэшке.

Люди помогите решить эту проблему

Михаил8, если вы имеете в виду восстановление файлов, которые зашифровал вирус, то на сегодняшний день, единственный путь — это использовать программы для восстановления данных. Например, ShadowExplorer и PhotoRec.

Валерий, спасибо, буду пробовать

Хорошая статья. Кто нибудь пробовал платить за дешифратор? При переписке с вирусописателем написали следующее:

Стоимость дешифровки 30000р. Пришлите 1 файл(бесплатно расшифровываю 1 файл весом до 10 мб,не содержащий важной информации, только для того чтобы вы смогли опознать, что это ваш файл,

никаких отчетностей, дипломов, курсовых, презентаций бесплатно расшифровываться не будет и мы расшифруем в качестве подтверждения того что файлы могут быть восстановлены).

В течение от 5 минут до часа с момента оплаты вышлем программу и ключ которая в точности вернет все как было.

Не пытайтесь восстановить данные с помощью антивирусных утилит, испортите все файлы

Если хотите попробывать, пробуйте на другом ПК и минимум файлов, иначе потом даже я не смогу помочь.

И помните пожалуйста, что цена каждый день растет.

есть ли новости по расшифровке файлов?

не появились ли новые инструменты? :((((

К сожалению радостных новостей нет, более того создатели da_vinci_code создали новую версию вируса. Теперь после шифрования файлов, расширение зашифрованного файла — no_more_ransom. Это отсылает нас к проекту лаборатории Касперского и ещё множества организаций — nomoreransom.org. Единственное, что ещё можно добавить, время и труд — все перетрут. Так что остается только ждать.

Анастасия, раз операционная система была переустановлена то ShadowExplorer уже точно не поможет. Но если перед установкой Windows, жесткий диске НЕ форматировали, то можно попробовать восстановить файлы используя программу PhotoRec. Защифрованные файлы скидывать не нужно, храните их, возможно в будущем будет создан расшифровщик, тогда и расшифруете все файлы.

14.01.2017 цепанул подобную дичь. перешифровало все файлы в такое расширение no_more_ransom

применимы ли данные методы, описанные в статье, к этому расширению? спасибо

Женя, да описанная выше инструкция применима и в вашем случае, так как вирус no_more_ransom — это обновление ранее вышедшего da_vinci_code.

Я был в такойже ситуации Касперский помог support.kaspersky.ru/viruses/utility#

Алекс, по Вашей ссылке ( support.kaspersky.ru/viruses/utility# ) много утилит… Вы каким именно воспользовались?

Добрый день! Тоже столкнулись с проблемой шифрования файлов. Подскажите кто-нибудь сумел расшифровать файлы самостоятельно?

Бесплатно или за деньги кто смог расшифровать файлы, отпишитесь, пожалйуста, друзья!

Антон, используйте программы рекомендованные в этой статье для того чтобы восстановить файлы, которые были зашифрованы. В настоящий момент расшифровать файлы возможности нет, только если обратиться к создателям вируса.

Товарищ АЛЕКС так и не ответил нам какую утилиту он выбрал :(((

Валерий Здравствуйте. Есть какие-нибудь новости по расшифровке Кода да Винчи?

К сожалению, мастер ключ пока нигде не засветился, как результат и дешифровщика нет.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.