gate monitor код безопасности

СКУД «Gate» (57)

Комплект для организации проходной и учета рабочего времени

Комплект для организации проходной

Контроллер СКУД сетевой

Контроллер СКУД сетевой

Контроллер СКУД автономный

Контроллер СКУД сетевой

Полный программного обеспечения обеспечение основного АРМ СКУД

Как vGate поможет в расследовании ИБ-инцидентов в виртуальной инфраструктуре

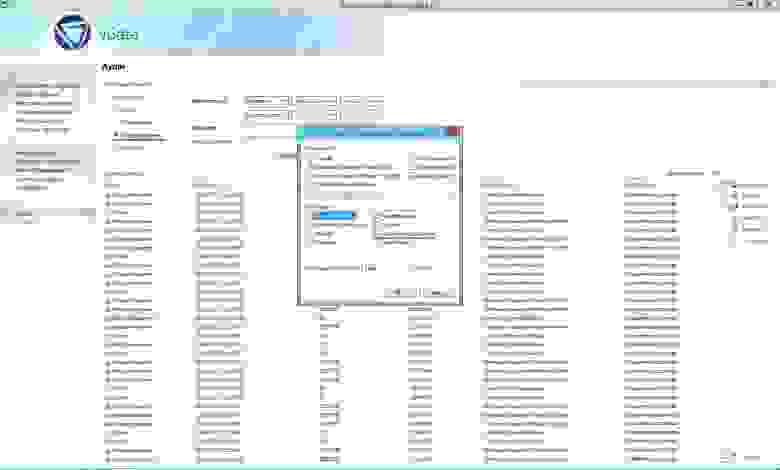

Стенд

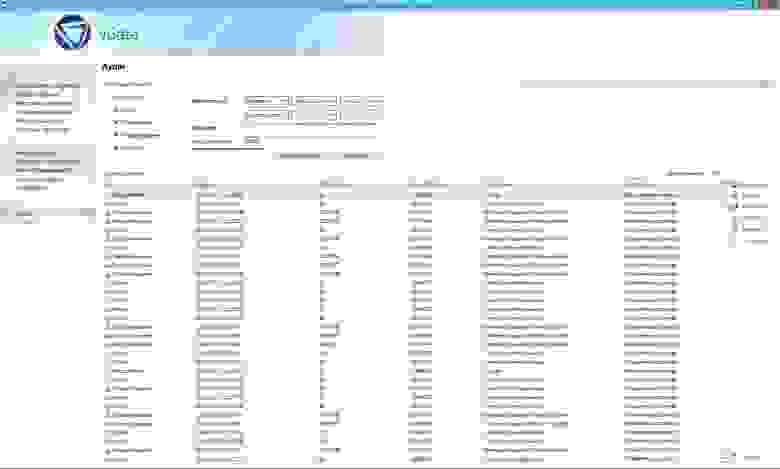

«Аудит» в vGate регистрирует события безопасности (например, НСД к инфраструктуре, создание или удаление ВМ, изменение ВМ и др.) и собирает их со всех защищаемых ресурсов (ESX-серверов, VMware vCenter Server, сервера авторизации vGate). С помощью «Аудита» можно проводить фильтрацию событий безопасности (по разным категориям), делать настройку перечня регистрируемых событий, отправлять события безопасности по протоколам SNMP\SMTP и вести журнал событий в текстовом документе.

С помощью «Отчетов» можно проводить мониторинг системы и получать различные отчеты, например по наиболее частым событиям ИБ, доступу к ВИ в нерабочее время, попыткам несанкционированного изменения настроек, контролируемых политиками, доступу к файлам ВМ и управлению ВИ и другие.

Моделируемые ситуации

Инцидент № 1. Подбор пароля

АВИ 1 при попытке доступа к серверу аутентификации получает через агента следующее сообщение:

АВИ обращается за помощью к АИБ, который, применив фильтрацию в событиях аудита, выяснил, что на компьютере с IP 192.168.2.143 было зафиксировано три попытки ввода пароля АВИ 1 (количество попыток неправильного ввода пароля настраивается политикой паролей vGate), после чего учетная запись АВИ 1 была заблокирована. АИБ знает, что IP 192.168.2.143 принадлежит АРМ АВИ 2. Таким образом, АИБ выяснил, что АВИ 2 узнал логин АВИ 1 и попытался подобрать пароль к его учетной записи.

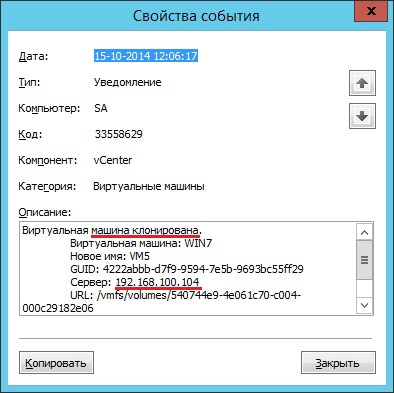

Инцидент № 2. Клонирование ВМ

Произошла утечка конфиденциальной информации, которая обрабатывалась на виртуальной машине WIN7, АИБ производит фильтрацию событий по категориям:

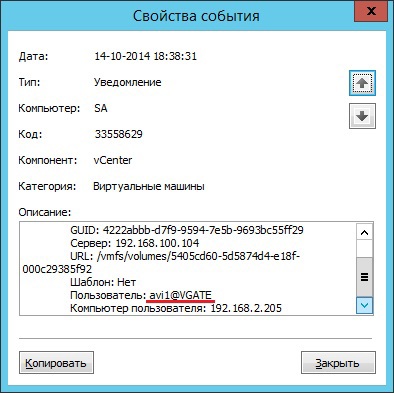

И находит в перечне событие, относящееся к виртуальной машине WIN7:

Он выясняет, что АВИ 1 клонировал данную ВМ, что требует дальнейших разбирательств по выяснению причины действий АВИ 1.

Инцидент № 3. Нарушение целостности ВМ

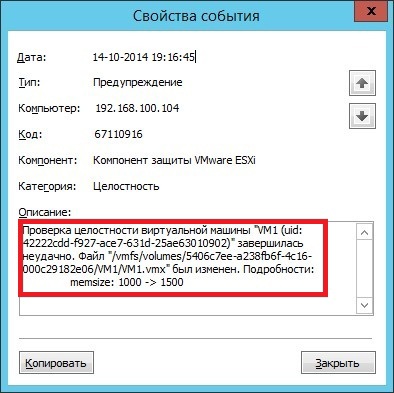

Виртуальная машина VM1 не запускается, но на данной машине обрабатываются персональные данные и в соответствии с действующими в организации политиками безопасности для нее настроен контроль целостности. АИБ осуществляет фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины VM1.

Выясняется, что была нарушена целостность файла vmx, а именно изменен объем оперативной памяти виртуальной машины.

Просмотрев более ранние события, АИБ выясняет, что АВИ 1 изменил конфигурацию ВМ.

Инцидент № 4. Нарушение доступности ВМ

Пользователь при попытке получить доступ к виртуальной машине получает отказ по причине недоступности виртуальной машины. АИБ производит фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины.

В результате применения фильтра АИБ будут доступны все события безопасности, относящиеся к этой виртуальной машине. АИБ выясняет, что АВИ 1 изменил настройки виртуальной машины, удалил ее или произвел другие действия с виртуальной машиной, которые привели к ее недоступности.

Инцидент № 5. Анализ открытых портов

АИБ при проведении периодического мониторинга событий сформировал отчет «Наиболее частые события ИБ»

В отчете часто фигурирует событие «Попытка несанкционированного доступа к защищаемому объекту». АИБ для дальнейшего анализа производит фильтрацию событий аудита по типу событий «предупреждение» и категории «управление доступом».

В результате применения фильтра АИБ видит повторяющиеся события, в которых субъект и объект доступа одинаковые, а порты назначения различные. Из чего можно сделать вывод, что АВИ 2 (IP 192.168.2.143) запускал ПО для анализа открытых портов.

Инцидент № 6. Исчерпание ресурсов

Пользователь ВМ WIN7 не может получить доступ к ней, либо работоспособность данной ВМ замедлена. Пользователь обращается к АВИ 1, который видит, что на данном хосте появились новые ВМ. АВИ 1 обращается к АИБ по поводу случившегося.

АИБ в событиях аудита применяет дополнительную фильтрацию по категориям событий. Выбрав категорию «Виртуальные машины» в полученном перечне событий, связанных с виртуальными машинами, он находит события клонирования и запуска АВИ 2 нескольких виртуальных машин. Соответственно, АИБ делает вывод, что АВИ 2 путем клонирования и последующего запуска большого количества виртуальных машин вызвал исчерпание вычислительных ресурсов хоста.

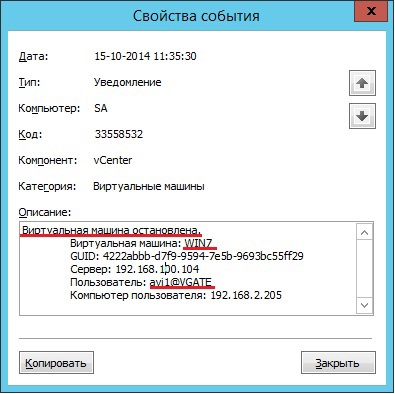

Инцидент № 7. Выключение ВМ

На виртуальной машине WIN7 установлен безагентный антивирус (или, например, система обнаружения/предотвращения вторжений), обеспечивающий защиту всех виртуальных машин на данном хосте, но, тем не менее, произошло вирусное заражение. Сделав выборку событий, относящихся к данной виртуальной машине, АИБ выяснил, что АВИ 1 выключил данную машину, что является поводом для выяснения причин.

Микросегментация виртуальной сети

Может быть наложена поверх существующей топологии сети

Управляется через API

Контроль жизненного цикла виртуальных машин

Контроль целостности «золотых» шаблонов

Доверенная загрузка

Защита от доступа администратора среды к хранилищам и консолям

Надежное удаление

Отказоустойчивость и масштабирование

Поддержка VMware vCenter SRM

Поддержка vCenter Server Appliance High Availability (vCSA HA)

Поддержка vCenter Linked Mode

Поддержка VMware Auto Deploy

Шаблоны настроек

Под требования 17, 21, 239 приказов ФСТЭК

Под требования ГОСТ 57580.1-2017 и PCI DSS для финансовых организаций

В соответствии рекомендациями по безопасности VMware hardening guide и CIS Benchmarks

Микросегментация виртуальной сети

Контроль жизненного цикла виртуальных машин

Отказоустойчивость и масштабирование

vGate

сертифицирован по требованиям ФСТЭК

4-й уровень доверия

5-й класс защищенности СВТ

Защита государственных информационных систем

Защита объектов критической информационной инфраструктуры

Защита персональных данных

Защита информационных систем в кредитных и некредитных финансовых организациях

Новости

Бета-версия vGate 4.5 с поддержкой VMware Cloud Director и новой архитектурой принесёт новые возможности и множество улучшений

vGate 4.4 прошел инспекционный контроль ФСТЭК и поступил в продажу

Новая версия vGate поддерживает vSphere 7 и реализует разграничение операций в VMware vSAN

vGate 4.3 прошел инспекционный контроль ФСТЭК и поступил в продажу

Дополнительные материалы

Где используется vGate

Структурная часть защищенного облака 152-ФЗ

Softline Cloud

Подтверждает, что для продукта vGate R2, имеющего сертификат соответствия ФСТЭК России, при использовании на объектах информатизации Министерства Обороны России, дополнительная сертификация в системе сертификации СЗИ Минобороны России не требуется

Подтверждает соответствие требованиям руководящих документов в части защиты от несанкционированного доступа по 5 классу защищенности, а также к 4 уровню доверия средств обеспечения безопасности информационных технологий

vGate 4.4

Аппаратное обеспечение

Программное обеспечение

| Сервер авторизации | Windows Server 2012 R2 x64 + Update KB2999226 Windows Server 2016 x64 Windows Server 2019 x64 |

| Резервный сервер авторизации | Windows Server 2012 R2 x64 + Update KB2999226 Windows Server 2016 x64 Windows Server 2019 x64 |

| Агент аутентификации | Windows 8.1 x86/x64 Windows 10 Enterprise Windows Server 2012 R2 x64 + Update KB2999226 Windows Server 2016 x64 Windows Server 2019 x64 Linux Альт 8 СП, ядро версии 4.4.211 |

| Консоль управления | Windows 8.1 x86/x64 Windows 10 Enterprise Windows Server 2012 R2 x64 + Update KB2999226 Windows Server 2016 x64 Windows Server 2019 x64 |

| Средство просмотра отчетов | Windows 8.1 x86/x64 Windows 10 Enterprise Windows Server 2012 R2 x64 + Update KB2999226 Windows Server 2016 x64 Windows Server 2019 x64 |

| Модули защиты ESXi | VMware vSphere 6.5 (VMware ESXi Server 6.5) VMware vSphere 6.7 (VMware ESXi Server 6.7) VMware vSphere 7.0 (VMware ESXi Server 7.0) Не гарантируется работа ПО vGate с бесплатными редакциями ESXi, а также на кастомных образах vSphere (от производителей серверов HP, IBM и др.) |

| Компонент защиты vCenter (vCSA) | Windows Server 2012 R2 + Update KB2999226 Windows Server 2016 x64 Photon OS VMware vSphere 6.5 (VMware vCenter Server 6.5) VMware vSphere 6.7 (VMware vCenter Server 6.7) VMware vCenter Server Appliance 6.5 VMware vCenter Server Appliance 6.7 VMware vCenter Server Appliance 7.0 Работа ПО vGate на кастомных образах vSphere (от производителей серверов HP, IBM и др.) не гарантируется |

| Компонент защиты PSC | Platform Services Controller 6.7 Platform Services Controller Appliance 6.7 |

| Сервер мониторинга | VMware ESXi Server, удовлетворяющий требованиям: процессор — 2 ядра память — 4 ГБ хранилище — 20 ГБ |

Документация vGate

Информация, содержащаяся в этих документах, может быть изменена разработчиком без специального уведомления, что не является нарушением обязательств по отношению к пользователю со стороны компании-разработчика.

Описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации vGate 4.4 на базе VMware vSphere.

Решение типовых проблем.

Сведения о назначении и функциональных возможностях vGate R2.

Сведения для установки, обновления и удаления vGate R2.

Сведения для работы в защищенной среде.

Сведения для первоначальной настройки и эксплуатации vGate R2.

Описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации vGate 4.4 на базе Microsoft Hyper-V.

Сведения о назначении и функциональных возможностях vGate R2 для Hyper-V.

Сведения для установки, обновления и удаления vGate R2 для Hyper-V.

Сведения для работы в защищенной среде.

Сведения для первоначальной настройки и эксплуатации vGate.