как расшифровать код подтверждения на гидре при восстановлении пароля pgp

Настройка восстановления пароля

Принципы

Восстановление пароля проводится в 3 шага. На первом шаге абонент вводит номер телефона, в Гидре происходит поиск абонента по номеру телефона. Если абонент найден, то система переходит ко второму шагу. На втором шаге абоненту отправляется случайный код, например, через СМС. На третьем шаге абонент вводит полученный код, затем вводит новый пароль. После процедуры восстановления пароля необходимо залогиниться в ЛК с новым паролем.

Конфигурационные файлы

enabled — признак активности восстановления пароля. Может принимать значения true/false;

cache.expiration — время в минутах в течение которого хранятся данные для восстановления пароля (количество запрошенных кодов подтверждения, текущий код подтверждения);

resend_interval — время в секундах, которое будет ждать абонент, прежде чем сможет повторно отправить код подтверждения;

phone_prefix — префикс телефонного номера, который отображается на форме ввода номера и добавляется в начало номера телефона для поиска в Гидре и скрипт по отправке СМС;

recovery_code_length — количество цифр в коде подтверждения;

script_path — путь к скрипту для отправки СМС (или любого другого способа оповещения абонента). ЛК передает в скрипт 3 параметра:

max_codes_number — максимальное количество отправки кодов подтверждения за один цикл восстановления пароля.

Подробное описание

Шаги, из которых состоит восстановление пароля, можно разбить на более мелкие.

Поиск абонента

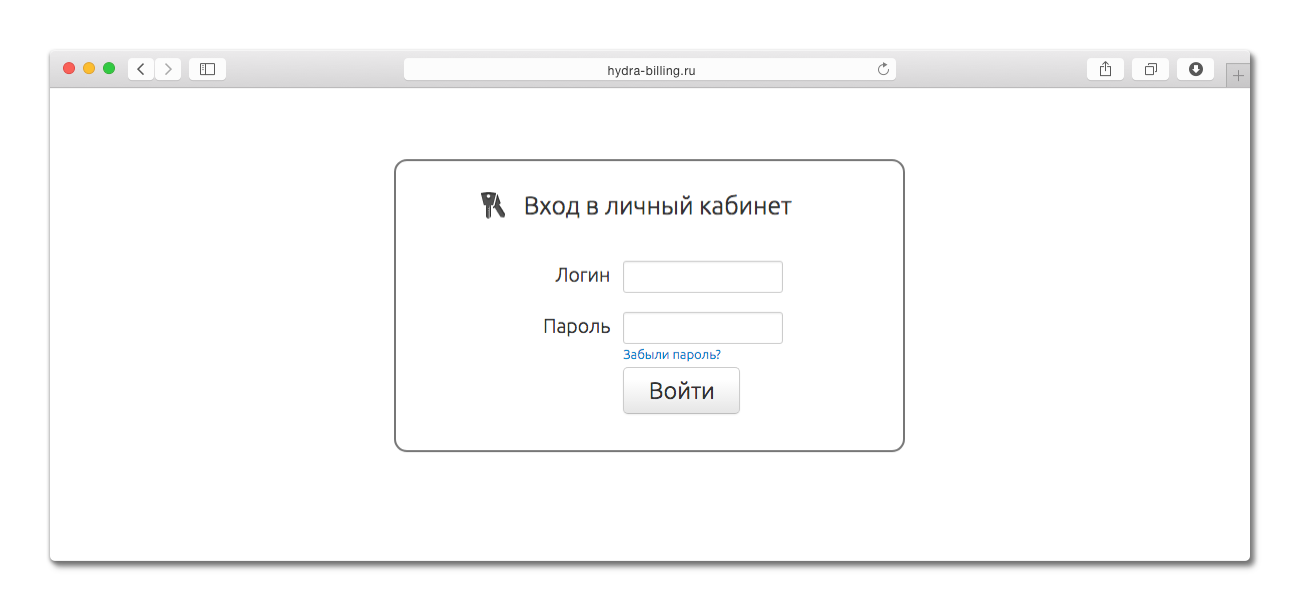

Процесс начинается с перехода по ссылке «Забыли пароль?» на форме логина. Ссылка показывается только если в конфиге enabled: true.

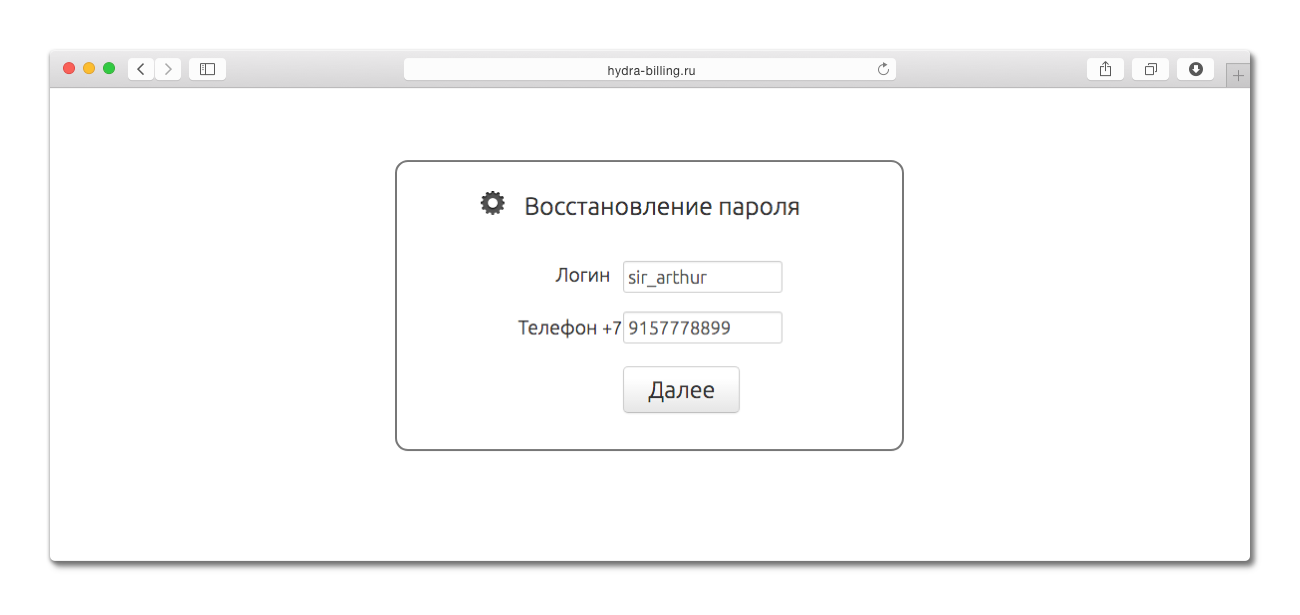

После перехода по ссылке предлагается ввести логин и телефон для поиска абонента в Гидре.

На скриншоте у телефона есть префикс: «+7». Префикс задаётся в конфиге в поле phone_prefix в виде строки. Он будет использоваться для поиска телефона в Гидре, для отправки СМС.

Логин — логин из доступа к приложению ЛК, телефон — включенный основной телефон для уведомлений, привязанный к БСУ.

Если абонент подобрался, то мы переходим к следующему шагу, иначе показывается ошибка: «Абонент с такими данными не существует».

Все коды ошибок заданы в locales/ru.yml, ключ password_recovery.errors.

Генерация кода подтверждения

Длина кода подтверждения задаётся в конфиге в recovery_code_length. Код подтверждения генерируется и хранится в виде строки. Это нужно для того, чтобы работали коды вида «0001».

Затем код и другие данные (дата генерации кода, время хранения записи, логин, телефон, счётчик текущего кода подтверждения) сохраняются в кеш. Если необходимо, такие записи можно найти в кеше по ключу с логином. Формат ключа: «recovery_#

Вызов скрипта для отправки сообщения

После вызова скрипта абонент перенаправляется на страницу с вводом кода подтверждения.

Пример скрипта на Python для сервиса SMS-центр (https://smsc.ru):

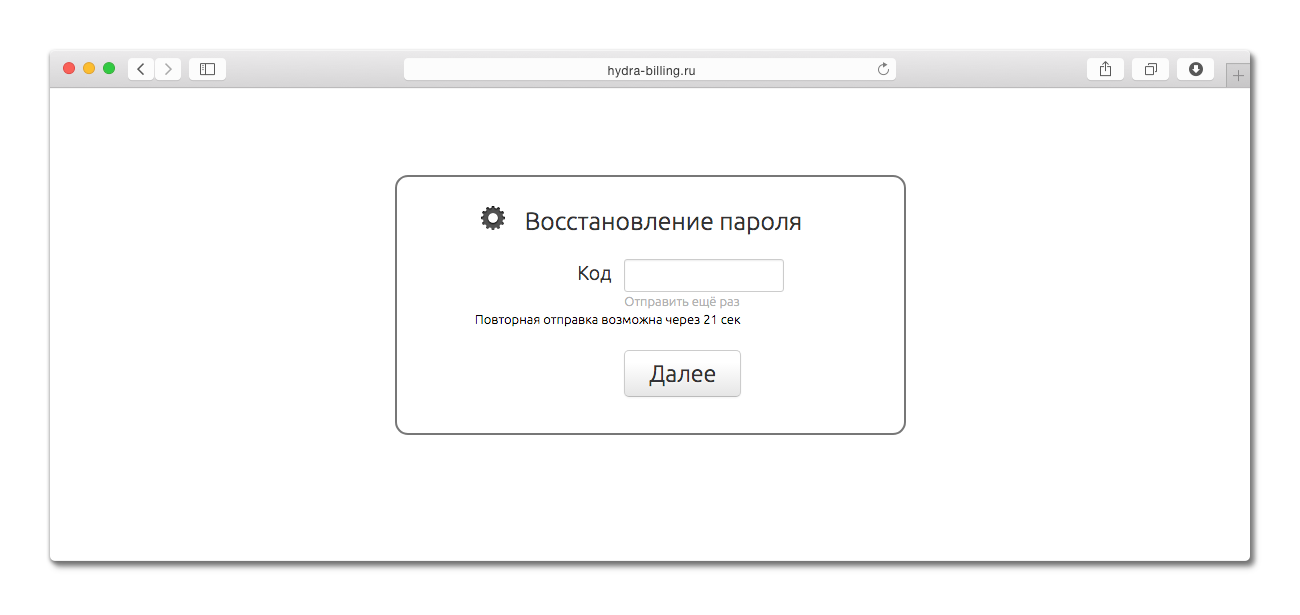

Ввод кода подтверждения

Абонент получает код на телефон и вводит его в поле «Код». Если код совпадает с сохраненным в кеше, то абонент переходит на шаг смены пароля. Если код не приходит, то можно отправить повторно с помощью ссылки «Отправить ещё раз». Повторная отправка вызовет генерацию нового кода, вызовет скрипт для отправки СМС и обновит запись в кеше.

Для повторной отправки установлен таймаут в секундах, который задаётся в конфиге в resend_interval. Таймер с таймаутом будет работать даже после обновления страницы.

Количество повторных отправок тоже ограничено параметром в конфиге max_codes_number. Если абонент превысит число повторных отправок, то будет выведена ошибка «Превышено число повторных обращений. Обратитесь в контактный центр».

Если абонент ввёл правильный код, то его перебросит на страницу ввода нового пароля.

Ввод нового пароля

Новый пароль нужно вводить дважды. Если пароль в первом инпуте совпадает с паролем во втором инпуте, то пароль меняется.

После сохранения нового пароля запись в кеше удаляется. Запустить восстановление пароля можно ещё раз.

Число таких попыток не ограничено.

После сохранения нового пароля нужно залогиниться в ЛК.

где взять pgp ключ для сайта гидра?

Отправить экспертам 4

Как установить GPG шифрование

Для начала работы нужно установить сам GPG. Пользователи Linux могут поставить его из любого пакетного менеджера, поискав там «gnupg», или собрать вручную. Пользователи Windows могут воспользоваться сильно устаревшим клиентом GPG4Win, который имеет несколько неприятных багов и больше функций, или портативным и более свежим клиентом GPG4USB, который имеет меньше функций, но намного проще и стабильнее. Кстати, мы уже писали о том как с помощью клиента GPG4USB зашифровать свою переписку.

Независимо от операционной системы и клиента, после установки нужно будет создать свой ключ, введя в терминале или кликнув в клиенте соответствующую команду. Программа попросит определиться с алгоритмом шифрования. Обычно их два — это RSA и ELGamal (на самом деле три, если на Linux Вы отважились поставить экспериментальную ветку «modern» с криптографией на эллиптических кривых). Конкретных рекомендаций по алгоритмам нет, они разные и каждый выбирает себе схему по нраву.

Затем необходимо определиться с размером ключа в битах. Здесь тоже нет короткого и однозначного ответа. У слишком длинных ключей есть и недостатки. Одно можно сказать с уверенностью: при выборе RSA и ELGamal не используйте ключи меньше 2048 бит, они крайне не безопасны. Далее программа попросит заполнить несколько форм: E-mail, Имя и комментарий. E-mail и Имя — это публичная информация, которую сможет увидеть каждый, с кем вы будете переписываться.

После заполнения всех форм нужно ввести пароль. Его можно и пропустить, что не рекомендуется, так как это единственная мера безопасности, которая защитит секретную часть ключа в случае захвата файла с данным ключом злоумышленником. Также важно не забыть пароль, иначе работа с ключом будет более невозможна. При создании ключа нужно внимательно проверять корректность ввода всех полей — ошибки потом не исправить. Публичный ключ распространяется среди большого количества людей, поэтому среди пользователей не принято их часто менять — не у всех контактов может быть свежий ключ.

Сгенерировав свой GPG-ключ, можно начать его распространять. Для этого надо ввести команду отображения публичной части. Исторически сложилось так, что программа изначально применялась для шифрования почты и подписи публичных сообщений в почтовых рассылках, поэтому ключи отображаются по принципу формата РЕМ (англ. «PrivacyEnhanced Mail»). Формат представляет собой единый стандартный блок ключа, начинающийся заголовком — BEGIN PGP PUBLIC KEY BLOCK —, за ним следует достаточно длинное тело самого ключа, кодированное цифрами и латинским алфавитом, и завершающий заголовок — END PGP PUBLIC KEY BLOCK —. Весь блок с заголовками представляет собой ключ GPG, его и нужно распространять целиком. Помимо ручного распространения ключей, возможно использовать специализированные сервера. Пользователь загружает свой публичный ключ на сервер, и при необходимости любой может запросить его. Во многих программах в качестве сервера по умолчанию часто указывают сервер MIT.

Каждый GPG-ключ уникален. Запоминать и сравнивать такие большие блоки ключей вручную невозможно, поэтому для этого существуют отпечатки ключей. Каждый отпечаток ключа тоже уникален, формируется из публичной части, предоставляя короткую уникальную строку для идентификации. В строке отпечатка содержится 40 символов с разделением на 4 символа пробелами. Важно знать, что последние 8 или 16 символов являются еще и ID ключа. При использовании команд из терминала надо будет указывать ID для работы. Отпечатки удобны для быстрого сравнения двух ключей, или короткого указателя нужного ключа при нехватке места.

• В качестве почты можно указать другие виды связи, например ID какого-либо сервиса или мессенджера (Tox, Jabber, BitMessage и т. д.), разделив знаком «@» сам идентификатор/адрес и название сервиса. Чаще всего содержание именно этого поля используется для идентификации владельца ключа.

• Имя выбирать по своему усмотрению. Например, часто используемый ник или вообще «Anonymous».

• Поле комментария заполнять не обязательно. Можно ввести дополнительный. адрес или свою должность. Комментарий будет виден другим пользователям.

Как настроить PGP ключ?

Как установить публичный PGP ключ?

Как начать использовать PGP

Как создать свой GPG ключ?

Что такое PGP ключ на гидре?

На HYDRA ключ PGP используется не только для защиты переписки, но и для защиты аккаунта в целом (двухфакторная аутентификация возможна через PGP), а также с помощью ключа можно восстановить пароль.

Как работать с PGP?

PGP часто используется для отправки зашифрованных сообщений между двумя людьми. Он работает путем шифрования сообщения с использованием открытого ключа, связанного с конкретным пользователем; когда пользователь получает сообщение, он использует секретный ключ, известный только им, для его расшифровки.

Как открыть PGP ключ?

Как настроить PGP?

3. Основные шаги в использовании PGP

Как создать PGP диск?

Как создать новый PGP диск.

Как расшифровать файл PGP?

Как расшифровать полученное сообщение

Выделить полученный зашифрованный текст, скопировать его в буфер Windows clipboard, зайти мышкой в меню PGP через панель задач Windows и выбрать команду decrypt and verify clipboard. Появляется окно программы PGP, в которое необходимо ввести пароль и нажать на OK.

Что такое GPG ключ?

GNU Privacy Guard (GnuPG, GPG) — свободная программа для шифрования информации и создания электронных цифровых подписей. Разработана как альтернатива PGP и выпущена под свободной лицензией GNU General Public License. GnuPG полностью совместима со стандартом IETF OpenPGP.

Что такое PGP верификация?

Pretty Good Privacy, он же PGP — это криптографическая программа, которая позволяет зашифровать информацию таким образом, чтобы никто посторонний не мог ни прочитать, ни изменить данные. В сущности, это надежный способ передачи файлов, гарантирующий полную и совершенную секретность.

Как открыть файл с расширением GPG?

Как открыть файл GPG?

Что такое ключ Hydra?

Hydra — это программное обеспечение с открытым исходным кодом для перебора паролей в реальном времени от различных онлайн сервисов, веб-приложений, FTP, SSH и других протоколов.

Можно ли восстановить аккаунт на гидре?

Если с забаненного аккаунта написать не получится, то Вы можете написать с другого аккаунта. К сожалению, в настоящее время это единственный вариант восстановиться на гидре.

Расшифровка pgp сообщения. Программа шифрования PGP. Оповещение адресатов об использовании PGP

13. Информационная безопасность в Internet

13.5. Использование программы PGP для шифрования сообщений электронной почты

PGP (Pretty Good Privacy) – это криптографическая (шифровальная) программа с высокой степенью надежности, которая позволяет пользователям обмениваться информацией в электронном виде в режиме полной конфиденциальности.

«Ключи» сами по себе, на самом деле, очень большие числа, с определенными математическими свойствами. Открытый ключ и закрытый ключ связаны. Если вы кодируете что-то с помощью открытого ключа, то кто-то еще может его декодировать с помощью соответствующего секретного ключа.

Главное преимущество этой программы состоит в том, что для обмена зашифрованными сообщениями пользователям нет необходимости передавать друг другу тайные ключи, т.к. эта программа построена на принципе публичной криптографии или обмене открытыми (публичными) ключами.

Пользователи могут в открытом виде посылать друг другу свои публичные ключи с помощью сети Интернет и при этом не беспокоиться о возможности несанкционированного доступа каких-либо третьих лиц к их конфиденциальным сообщениям.

Давайте посмотрим, как это может работать. Он может его декодировать, потому что у него есть соответствующий закрытый ключ, но никто другой не может. Криптография с открытым ключом избавляет от проблемы контрабанды ключа декодирования человеку, которому вы хотите отправить сообщение, потому что у этого человека уже есть ключ. Вам просто нужно овладеть подходящим общедоступным ключом кодирования, который получатель может раздавать всем, включая шпионов. Поскольку это полезно только для кодирования сообщения, это бесполезно для любого, кто пытается декодировать сообщение.

В PGP применяется принцип использования двух взаимосвязанных ключей: открытого и закрытого. К закрытому ключу имеете доступ только вы, а свой открытый ключ вы распространяете среди своих корреспондентов.

PGP шифрует сообщение таким образом, что никто кроме получателя сообщения, не может ее расшифровать. Создатель PGP Филипп Циммерман открыто опубликовал код программы, который неоднократно был исследован специалистами-криптоаналитиками высочайшего класса и ни один из них не нашел в программе каких-либо слабых мест

Если вы кодируете сообщение с определенным открытым ключом, его можно декодировать только соответствующим личным ключом. Но верно и обратное. Если вы кодируете сообщение с определенным личным ключом, его можно декодировать только с помощью соответствующего открытого ключа.

Оповещение адресатов об использовании PGP

На первый взгляд, не кажется, что есть какое-то преимущество в создании секретного сообщения с вашим личным ключом, которое могут взломать все в мире. Подписание также делает сообщения защищенными от несанкционированного доступа. Таким образом, подписанное сообщение, как гарантируется, исходит из определенного источника и не должно быть запущено в пути.

Когда пользователь шифрует сообщение с помощью PGP, то программа сначала сжимает текст, что сокращает время на отправку сообщения (например, через модем) и увеличивает надежность шифрования. Большинство приемов криптоанализа (взлома зашифрованных сообщений) основаны на исследовании «рисунков», присущих текстовым файлам, что помогает взломать ключ. Сжатие ликвидирует эти «рисунки» и таким образом повышает надежность зашифрованного сообщения.

Затем PGP генерирует сессионный ключ, который представляет собой случайное число, созданное за счет движений вашей мышки и нажатий на клавиши клавиатуры.

Таким образом, криптография с открытым ключом позволяет безопасно шифровать и отправлять сообщения всем, чей открытый ключ вам известен. Если другие знают ваш открытый ключ, они могут отправлять вам сообщения, которые вы можете расшифровать. И если люди знают ваш открытый ключ, вы можете подписывать сообщения, чтобы эти люди знали, что они могли бы только прийти от вас. И если вы знаете открытый ключ другого человека, вы можете декодировать подписанное ими сообщение и знать, что оно только от них.

Как только данные будут зашифрованы, сессионный ключ зашифровывается с помощью публичного ключа получателя сообщения и отправляется к получателю вместе с зашифрованным текстом.

Расшифровка происходит в обратной последовательности. Программа PGP получателя сообщения использует закрытый ключ получателя для извлечения временного сессионного ключа, с помощью которого программа затем дешифрует зашифрованный текст.

Он также позволит вам загружать открытые ключи других людей и загружать открытые ключи в «,», которые являются хранилищами, в которых другие люди могут найти ваш ключ. Если есть одна вещь, которую вам нужно убрать из этого обзора, это так: вы должны хранить секретный ключ в безопасном месте и защищаться длинным паролем. Вы можете предоставить свой открытый ключ всем, с кем хотите общаться с вами, или кто хочет узнать, действительно ли сообщение появилось от вас.

Возможно, вы обнаружили потенциальный недостаток в том, как работает криптография с открытым ключом. Если бы люди поверили мне, они могли бы начать отправлять секретные сообщения Бараку, зашифрованные с помощью ключа. Или они могут полагать, что все, что подписано с этим ключом, является присяжным заявлением Барака.

В то время как открытый и закрытый ключи взаимосвязаны, чрезвычайно сложно получить закрытый ключ исходя из наличия только открытого ключа, однако это возможно при наличии большой компьютерной мощности. Поэтому крайне важно выбирать ключи подходящего размера: достаточно большого для обеспечения безопасности и достаточно малого для обеспечения быстрого режима работы. Более большие ключи будут более надежными в течение более длительного срока времени. Поэтому если вам необходимо зашифровать информацию с тем, чтобы она хранилась в течение нескольких лет, то необходимо использовать более длинный ключ.

Я слышал и обеспокоен тем, что исходные тексты последних версий PGP не предоставляются для свободного доступа. Это правда?

Огромным преимуществом публичной криптографии также является возможность использования цифровой подписи, которая позволяет получателю сообщения удостовериться в личности отправителя сообщения, а также в целостности (верности) полученного сообщения.

Цифровая подпись исполняет ту же самую функцию, что и ручная подпись. Однако ручную подпись легко подделать. Цифровую же подпись почти невозможно подделать.

Для определения целостности полученного сообщения используется хеш-функция. В чем-то она похожа на «контрольную сумму», или код проверки ошибок CRC, который компактно представляет сообщение и используется для проверки сообщения на наличие изменений.

Действительно, в некоторых странах вы можете столкнуться с тюремным заключением просто за отказ в расшифровке зашифрованных сообщений. Действительно, если вы загружаете свой открытый ключ на серверы ключей или подписываете ключи других людей, вы эффективно показываете миру, какой ключ принадлежит вам, и кто вы знаете.

«Хэш-функция» действует таким образом, что в случае какого-либо изменения информации, пусть даже на один бит, результат «хэш-функции» будет совершенно иным. С помощью «хэш-функции» и закрытого ключа создается «подпись», передаваемая программой вместе с текстом.

При получении сообщения получатель использует PGP для восстановления исходных данных и проверки подписи.

Цифровая подпись и шифрование сообщений

Вам не нужно прикреплять свое имя к ключу. Скрывать то, что вы общаетесь с конкретным человеком, сложнее. Версия 52 Версия 45 Версия 38 Версия 31 Версия 24 Версия 17. Инфраструктура электронной почты, которую каждый использует, по своей конструкции не защищена. В то время как большинство людей подключаются к своим почтовым серверам с использованием безопасного соединения, некоторые серверы обеспечивают незащищенный доступ. Кроме того, поскольку сообщение перемещается по пути передачи от отправителя к получателю, соединения между каждым сервером не обязательно безопасны.

При условии использования надежной формулы «хэш-функции» невозможно вытащить подпись из одного документа и вложить в другой, либо каким-то образом изменить содержание сообщения. Любое изменение подписанного документа сразу же будет обнаружено при проверке подлинности подписи.

Но это также вполне безопасно, так как сообщения могут быть дешифрованы только с помощью секретных ключей, защищенных паролем. Подписывая ваше зашифрованное сообщение своим личным ключом, вы предоставляете получателю сообщения сообщение о том, было ли изменено содержимое сообщения. Если даже одна буква в сообщении будет изменена до того, как она будет расшифрована, подпись будет признана недействительной, предупреждая получателя о нарушении игры.

1. Нажмите кнопку «ПУСК» и выберете команду «Выполнить». Выберете программу PGPKEYS.

2. Зайдите в меню KEYS и выполните команду NEW KEY.

Нажмите на «Далее»

Введите свое имя и электронный адрес

Нажмите на «Далее»

Выберите размер ключа 2048 или 1024 и нажмите на «Далее»

Выделите фразу key pair never expires (срок действия ключевой пары никогда не истекает) и нажмите на «Далее»

Два раза введите секретный пароль и нажмите на «Далее»

И если это достаточно хорошо для Сноудена, это достаточно хорошо для большинства, если не для всех, других людей, которым нужно зашифровать вещи. Вам также необходимо убедиться, что у вас есть подходящие инструменты для вашего почтового клиента. Создайте свои общедоступные и закрытые ключи.

В зависимости от используемого вами программного обеспечения вы будете использовать разные методы для генерации новых ключей. Вам также придется решить, следует ли публиковать открытый ключ на ключевом сервере. В общем, это хорошая идея, так как это позволит другим людям найти ваш открытый ключ и отправить вам зашифрованные сообщения, даже если вы ранее не общались.

Программа начнет генерировать пару ключей. Если программе не хватает информации, то она может попросить нажать на несколько клавиш наугад и подвигать мышку. Это необходимо выполнить.

Затем программа сообщит, что процесс генерации ключей закончен.

Нажмите на «Далее»

Потом еще раз нажмите на «Далее»

Затем нужно нажать на команду Done

Вы также можете искать своего друга на сервере ключей. После того, как вы нашли ключ для своего контакта, его необходимо загрузить и импортировать в свое приложение, используя требуемые процедуры. Все это может показаться большой работой, и это, безусловно, может быть. К счастью, как только вы получите систему и начнете привыкать к этому процессу, все начнет работать немного плавно, и вы мгновенно отпустите зашифрованные электронные письма. Некоторые группы пытаются сделать весь процесс проще для пользователей, одним из которых является то, о чем мы говорили ранее.

На этом процесс создания пары ключей закончился и можно начинать пользоваться программой.

3. Обменяйтесь со своими корреспондентами открытыми ключами. Для этого необходимо исполнить команду LAUNCH PGP KEYS, выделить свой ключ (файл со своим именем) в окошке, нажать на правую кнопку мышки и выбрать команду EXPORT.

Появится окошко, с помощью которого можно указать путь, где сохранить файл с названием.

И вам не обязательно быть гениальным компьютером, чтобы использовать его для шифрования ваших электронных писем и файлов, что значительно увеличивает вашу электронную и электронную безопасность. Примечание. Инструкции, приведенные здесь, относятся к версиям 6 и 6.

По завершении создания ключа вы увидите следующее окно. Здесь вы можете видеть, с кем вы обменяли ключи, все ли они действительны и имеют обзор силы и типа ключей. На данный момент все выглядит немного мрачно, у вас есть только один ключ: ваш собственный. Для обмена зашифрованными электронными письмами с партнером необходим его открытый ключ. Вы получаете его либо прямо от него, либо с ключевого сервера. Это компьютеры в Интернете, на которые каждый может отправлять свой открытый ключ. Оттуда партнер по связям может загрузить ключ, даже если владелец находится в отпуске.

Этот файл необходимо выслать своему корреспонденту, в обмен на его открытый ключ.

Как только вы получите открытый ключ своего корреспондента, надо его запустить, нажав на него двойным щелчком мышки, выделить его в окошке и выполнить команду IMPORT.

4. Теперь можно пересылать друг другу зашифрованные сообщения, которые шифруются открытым ключом получателя сообщения.

Для начала вы можете скачать открытый ключ Алисы и написать ей электронное письмо: Нажмите. Первая версия уже имела место при выполнении алгоритмов шифрования, на которые даже американская разведывательная служба кусает зубы. Обычные методы используют один и тот же ключ для кодирования и декодирования. Получатель может прочитать сообщение только в том случае, если он знает ключ, который использует отправитель. Этот метод имеет большой недостаток: отправитель и получатель должны согласовать общий ключ и обменять его.

Получение открытого ключа с сервера ключей

Это, конечно, не зашифровано, поэтому существует вероятность того, что эта связь будет контролироваться. Затем злоумышленник мог прочитать все остальные сообщения: у него уже есть ключ. У каждого коммуникационного партнера есть два ключа: частный и публичный. Открытый ключ можно распределять произвольно, по электронной почте, через веб-сайт или даже на дискете. С помощью этого открытого ключа вы можете только шифровать сообщения, но не читать их. И если текст был закодирован таким образом, используя открытый ключ, только владелец соответствующего закрытого ключа может расшифровать текст.

Как послать зашифрованное сообщение

После того, как открытый (публичный) ключ вашего корреспондента будет установлен на вашем компьютере, сообщение можно отправлять получателю.

Существует три основных способа шифрования информации:

— напрямую в почтовой программе;

— через копирование текста в буфер обмена Windows;

— через шифрование всего файла, который затем прикрепляется к сообщению.

Рассмотрим второй способ.

1. Составить сообщение в почтовой программе.

2. Выделить сообщение и скопировать в буфер Windows.

3. Запустить PGP. Появляется окно диалога с PGP под названием PGPkeys.

4. Выделить адрес (открытый ключ) корреспондента (ключ получателя сообщения) и щелкнуть по нему мышкой два раза, чтобы он появился внизу, потом нажать OK и программа зашифрует все содержимое clipboard.

5. После этого зайти в сообщение с текстом, который был ранее выделен, установить мышку на поле сообщения, нажать на правую кнопку мышки и исполнить команду Paste.

В результате зашифрованное содержимое clipboard заменяет предыдущее сообщение, и на этом процесс шифровки закончился. Теперь можно отправлять сообщение обычным образом.

Рассмотрим третий способ.

1. Создать текст в каком-либо редакторе, например, Блокноте, и сохранить его в виде файла.

2. В проводнике выделить файл и нажать на правую кнопку мышки. В нижней части команды опций появится команда под названием PGP. Поставив мышку на PGP, увидим раскрывающееся меню, состоящее из 4 команд:

encrypt

sign

encrypt and sign

wipe

3. Выбрать команду encrypt. Появится диалог выбора открытого ключа корреспондента.

4. Выбрать ключ, нажать на OK, ввести пароль. В результате получим зашифрованный файл.

После этого рекомендуется выполнить еще одну команду в меню PGP: wipe (стереть, уничтожить оригинальный файл).

После этой операции у файла остается то же самое имя, но меняется тип расширения на.

Теперь этот файл можно прикрепить к сообщению и отправить вместе с ним.

Как расшифровать полученное сообщение

Расшифровать полученное сообщение можно так. Выделить полученный зашифрованный текст, скопировать его в буфер Windows clipboard, зайти мышкой в меню PGP через панель задач Windows и выбрать команду decrypt and verify clipboard. Появляется окно программы PGP, в которое необходимо ввести пароль и нажать на OK. Сообщение будет расшифровано.

При работе с программой PGP появляется следующая проблема: при шифровании исходящих сообщений открытым ключом своего корреспондента отправитель сообщений не может их потом прочитать. Только получатель может прочитать такое сообщение. В результате получается, что отправитель не может впоследствии прочитать свои зашифрованные сообщения, отправленные им ранее.

В настройках PGP есть опция, позволяющая зашифровывать свои исходящие сообщения таким образом, чтобы их можно было потом прочитать (взять из архива и прочитать).

Для этого надо щелкнуть мышкой по символу PGP на панели задач, исполнить команду PGP preferences, зайти в General и поставить галочку напротив команды Always encrypt to default key.

Кроме этого нужно зайти в PGPkeys, выбрать мышкой свой ключ, зайти в меню keys и исполнить команду set as default key.

Здесь же можно изменить свою парольную фразу:

— выделить мышкой свой ключ,

— нажать на правую кнопку мышки, исполнить команду key properties, change passphrase и поменять свою парольную фразу.

Краткий справочник команд PGP

Для расшифровки зашифрованного файла или для проверки целостности подписи подписанного файла:

pgp ciphertextfile [-o plaintextfile]

приятно что программе не требуется каких либо дополнительных разрешений.

ИСПОЛЬЗОВАНИЕ PGPTOOLS

ПАРА (ТЫСЯЧ) СЛОВ ОБ АЛГОРИТМЕ

В классической реализации Циммермана схема PGP использует одну хеш-функцию и два криптографических алгоритма: один с симметричным и один с асимметричным ключом. Также в ней применяется сеансовый ключ, создаваемый при помощи генератора псевдослучайных чисел. Такой сложный процесс обеспечивает более надежную защиту данных, то есть математическую сложность восстановления секретного ключа из парного ему публичного.

Сам многостадийный процесс (де)шифрования данных у любой программы реализован в одном

из наборов общедоступных криптографических библиотек. Все создаваемые PGPTools ключи содержат в названии версии BCPG, что косвенно указывает на использование Bouncy Castle OpenPGP API. При проверке этого предположения в файле com.safetyjabber.pgptools.apk было обнаружено прямое указание на библиотеки Bouncy Castle.

Они реализуют схему OpenPGP согласно RFC 4880, но имеют свои особенности. Одна из них состоит в том, что (в зависимости от выбранной версии) в них может не применяться подключ шифрования. Также в этих библиотеках замечены ограничения эффективной длины ключа. Это означает, что выше некоего предела (обычно 1024 бита) попытка создать ключ большей длины не будет иметь практического смысла. Алгоритм не сможет обеспечить высокое качество ключей, поскольку в парах появится слишком много совпадающих блоков.

Для проверки мы экспортировали публичный и секретный PGP-ключ каждой пары в текстовый файл и сравнили их. У пары ключей с длиной 1024 бита повторяющихся фрагментов нет, как и должно быть в качественной реализации.

Повторяющиеся блоки в ключах

Строго говоря, отличий у них еще меньше, чем видно на скриншотах. Просто используемая программа сравнения не умеет игнорировать смещение блоков, а проверяет построчно. Первые тринадцать строк совпали почти полностью, да и концовка идентична процентов на семьдесят. Если ты сгенерировал пару ключей с большим числом совпадений, то просто удали ее и создай другую.

УТЕШИТЕЛЬНЫЙ ВЫВОД

Выявленные в ходе тестирования недостатки носят общий характер. Они типичны для многих программ, поскольку касаются кода не самого приложения, а используемых в нем популярных библиотек. Криптографическое сообщество рекомендует разработчикам избегать Bouncy Castle OpenPGP. Мы надеемся, что в следующих версиях авторы PGPTools возьмут за основу более продвинутые реализации.

В текущем виде программа уже способна обеспечить базовый уровень приватности и может быть рекомендована как утилита, добавляющая функционал PGP на мобильные устройства. Она поможет создать или прочесть зашифрованные тексты практически на любом современном смартфоне, а также скрыть тайную переписку от любопытных глаз. Любая защита может считаться стойкой ровно до тех пор, пока затраты на ее преодоление оказываются существенно выше, чем предполагаемая стоимость оберегаемых данных.

По данным NIST, ключи PGP с длиной 1024 бита и менее считались ненадежными еще несколько лет назад. Тогда они вскрывались за приемлемое время на мощных серверах, а сегодня щелкаются как семечки в сетях распределенных вычислений. Помимо выбора длины ключа, уровень защиты определяется также сложностью парольной фразы и самим механизмом реализации PGP.