как включить создание кодов внедрения power bi

Руководство. Внедрение содержимого Power BI с помощью примера внедрения для клиентов

Встроенная аналитика и Power BI Embedded (предложение Azure) позволяет внедрять в приложение содержимое Power BI, такое как отчеты, панели мониторинга и плитки.

Из этого руководства вы узнаете, как выполнять следующие задачи:

Для работы с приложением пользователям не потребуется входить в Power BI, им также не нужна лицензия Power BI.

Мы рекомендуем использовать внедрение для клиентов для внедрения содержимого Power BI, если вы являетесь независимым поставщиком программного обеспечения или разработчиком, желающим создать приложения для сторонних организаций.

Спецификации примера кода

В этом руководстве содержатся инструкции по настройке примера приложения внедрения для клиентов на одной из следующих платформ.

Примеры кода поддерживают следующие браузеры:

Предварительные условия

Прежде чем приступить к работе с этим руководством, убедитесь, что у вас есть как Power BI, так и указанные ниже зависимости кода.

Зависимости Power BI

Для проверки подлинности приложения в Power BI необходимо выполнить одно из следующих действий.

Субъект-служба — объект субъекта-службы Azure Active Directory (Azure AD) позволяет проверить подлинность приложения в Azure AD.

Лицензия Power BI Pro — это будет главный пользователь, и приложение будет использовать его для проверки подлинности в Power BI.

Лицензия Premium на пользователя (PPU) — это будет главный пользователь, и приложение будет использовать его для проверки подлинности в Power BI.

Зависимости кода

Интегрированная среда разработки (IDE) Мы рекомендуем использовать одну из следующих:

Интегрированная среда разработки Eclipse — убедитесь, что у вас есть Eclipse для разработчиков Java EE (выпуск Enterprise Edition).

Интегрированная среда разработки (IDE) Мы рекомендуем использовать одну из следующих:

Python 3 (или более поздней версии)

Интегрированная среда разработки (IDE) Мы рекомендуем использовать одну из следующих:

Метод

Чтобы создать пример приложения внедрения для клиентов, выполните следующие действия.

Шаг 1. Выбор метода проверки подлинности

Внедренное решение будет зависеть от выбранного метода проверки подлинности. Поэтому важно понимать различия между методами проверки подлинности и решить, какой из них лучше подходит для вашего решения.

В следующей таблице описаны некоторые ключевые различия между субъектом-службой и главным пользователем.

| Оценка | Субъект-служба | Главный пользователь |

|---|---|---|

| Механизм | Объект субъекта-службы приложения Azure AD позволяет Azure AD выполнять проверку подлинности приложения внедренного решения в Power BI. | Приложение Azure AD использует учетные данные (имя пользователя и пароль) пользователя Power BI для проверки подлинности в Power BI. |

| Безопасность | Субъект-служба — это рекомендуемый метод проверки подлинности Azure AD. Если вы используете субъект-службу*, для проверки подлинности можно применять как секрет приложения, так и сертификат. В этом руководстве описывается только использование субъекта-службы с секретом приложения. Сведения о внедрении с помощью субъекта-службы и сертификата см. в статье, посвященной использованию субъекта-службы с сертификатом. | Этот метод проверки подлинности считается не таким безопасным, как при использовании субъекта-службы. Это связано с тем, что необходимо быть бдительным при указании учетных данных главного пользователя (имя пользователя и пароль). Например, их не следует предоставлять в приложении внедрения, и следует часто менять пароль. |

| Делегированные разрешения Azure AD | Не требуется. | Главный пользователь или администратор должен предоставить свое согласие на доступ приложения к разрешениям REST API Power BI (также называемым областями). Например, Report.ReadWrite.All. |

| Доступ к службе Power BI | Получить доступ к службе Power BI с помощью субъекта-службы не удастся. | Для этого требуются учетные данные главного пользователя. |

| Лицензия | Лицензия Pro не требуется. Вы можете использовать содержимое из любой рабочей области, членом иди администратором которой вы являетесь. | Требуется лицензия Power BI Pro или Premium на пользователя (PPU). |

Шаг 2. Регистрация приложения Azure AD

Регистрация приложения в Azure AD позволяет:

Чтобы зарегистрировать приложение в Azure AD, следуйте инструкциям в разделе Регистрация приложения.

Перед регистрацией приложения необходимо решить, какой метод проверки подлинности следует использовать: субъект-службу или главного пользователя.

Шаг 3. Создание рабочей области Power BI

В Power BI отчеты, панели мониторинга и плитки хранятся в рабочей области. Чтобы внедрить эти элементы, необходимо создать их и передать в рабочую область.

Если у вас уже есть рабочая область, этот шаг можно пропустить.

Чтобы создать рабочую область, выполните следующие действия.

Войдите в Power BI.

Выберите Рабочие области.

Выберите Создать рабочую область.

Присвойте рабочей области имя и нажмите Сохранить.

Шаг 4. Создание и публикация отчета Power BI

Следующим шагом является создание отчета и его отправка в рабочую область. Можно создать собственный отчет с помощью Power BI Desktop, а затем опубликовать его в рабочей области. Можно также отправить пример отчета в рабочую область.

Если у вас уже есть рабочая область с отчетом, этот шаг можно пропустить.

Чтобы скачать пример отчета и опубликовать его в рабочей области, выполните следующие действия.

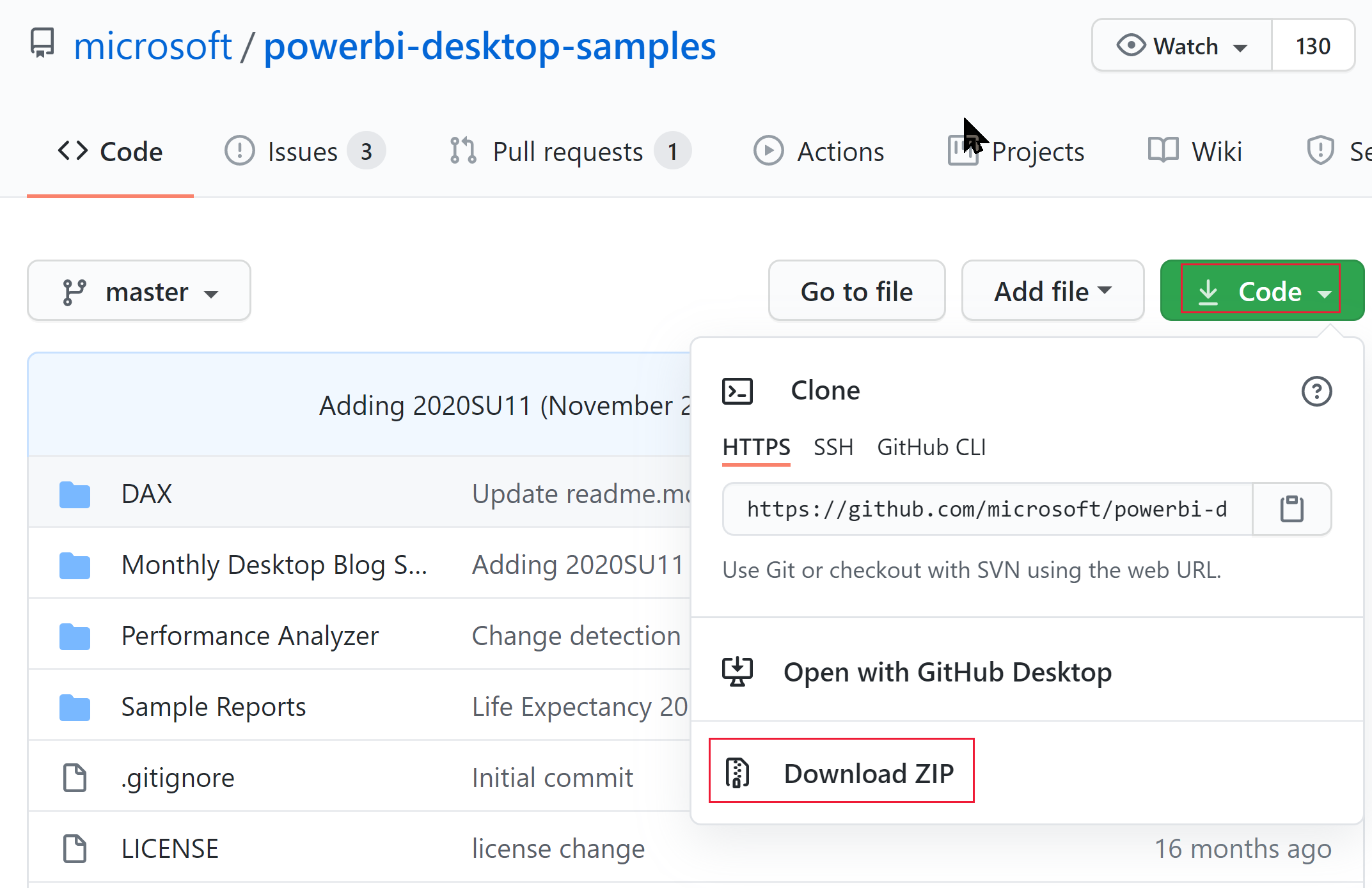

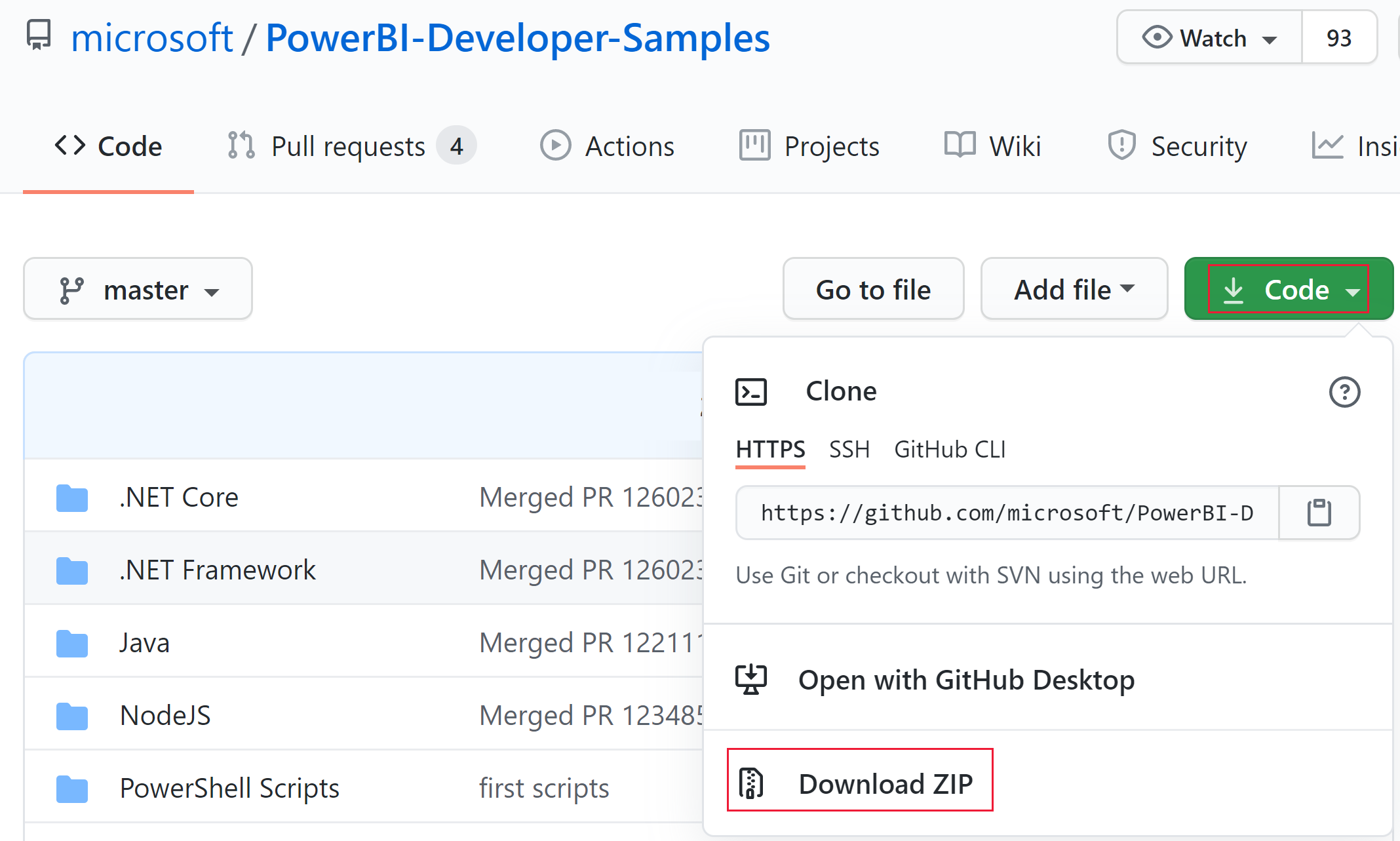

Откройте папку с примерами Power BI Desktop на сайте GitHub.

Выберите Код, а затем выберите Скачать ZIP-файл.

Извлеките содержимое скачанного ZIP-файла и перейдите к папке Samples Reports.

Выберите отчет для внедрения и опубликуйте его в рабочей области.

Шаг 5. Получение значений параметров внедрения

Чтобы внедрить содержимое, необходимо получить определенные значения параметров. В таблице ниже указаны требуемые значения, а также то, применимы ли они к методу проверки подлинности с помощью субъекта-службы или главного пользователя.

Перед внедрением содержимого убедитесь, что у вас есть все приведенные ниже значения. Некоторые значения будут отличаться в зависимости от используемого метода проверки подлинности.

| Параметр | Субъект-служба | Главный пользователь |

|---|---|---|

| Идентификатор клиента |  |  |

| Идентификатор рабочей области |  |  |

| Идентификатор отчета |  |  |

| Секрет клиента |  |  |

| Идентификатор клиента |  |  |

| Имя пользователя Power BI |  |  |

| Пароль Power BI |  |  |

Идентификатор клиента

Область применения:

Чтобы получить идентификатор GUID клиента (также известный как идентификатор приложения), выполните следующие действия.

В строке поиска найдите Регистрация приложений и щелкните ссылку Регистрация приложений.

Выберите приложение Azure AD, используемое для внедрения содержимого Power BI.

Идентификатор рабочей области

Область применения:

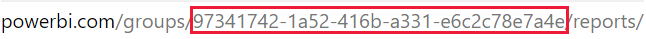

Чтобы получить идентификатор GUID рабочей области, выполните следующие действия.

Войдите в службу Power BI.

Откройте отчет, который необходимо внедрить.

Идентификатор отчета

Область применения:

Чтобы получить идентификатор GUID отчета, выполните указанные ниже действия.

Войдите в службу Power BI.

Откройте отчет, который необходимо внедрить.

Секрет клиента

Область применения:

Чтобы получить секрет клиента, выполните следующие действия.

В строке поиска найдите Регистрация приложений и щелкните ссылку Регистрация приложений.

Выберите приложение Azure AD, используемое для внедрения содержимого Power BI.

В разделе Управление выберите Сертификаты и секреты.

В разделе Секреты клиента выберите Новый секрет клиента.

Во всплывающем окне Добавить секрет клиента введите описание секрета приложения, укажите срок действия секрета приложения и нажмите Добавить.

В разделе Секреты клиента скопируйте строку в столбце Значение только что созданного секрета приложения. Значение секрета клиента — это идентификатор клиента.

Не забудьте скопировать значение секрета клиента при его первом отображении. Когда вы перейдете на другую страницу, секрет клиента будет скрыт и вы не сможете просмотреть это значение.

Идентификатор клиента

Область применения:

Чтобы получить идентификатор GUID клиента, выполните следующие действия.

В строке поиска найдите Регистрация приложений и щелкните ссылку Регистрация приложений.

Выберите приложение Azure AD, используемое для внедрения содержимого Power BI.

Имя пользователя и пароль Power BI

Область применения:

Получите имя пользователя и пароль пользователя Power BI, который вы используете для главного пользователя. Это тот же пользователь, который использовался для создания рабочей области и отправки отчета в службе Power BI.

Шаг 6. Доступ к API субъекта-службы

Область применения:

Этот шаг имеет смысл выполнять только в случае, если вы используете метод проверки подлинности с применением субъекта-службы. Если вы используете главного пользователя, пропустите этот шаг и переходите к шагу 7 (включение доступа к рабочей области).

Чтобы приложение Azure AD могло получить доступ к содержимому и API-интерфейсам Power BI, администратор Power BI должен включить доступ субъекта-службы на портале администрирования Power BI. Если вы не являетесь администратором клиента, обратитесь к администратору клиента с просьбой включить параметры клиента.

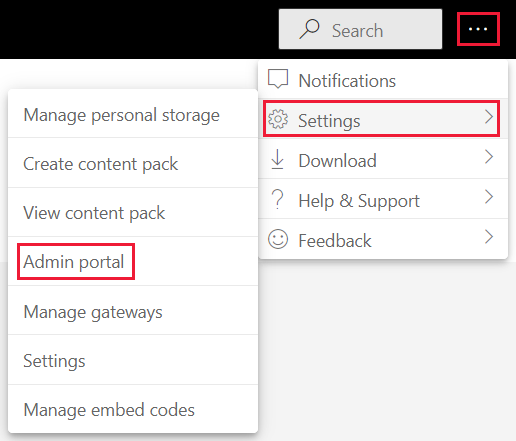

В службе Power BI выберите Параметры > Параметры > Портал администрирования.

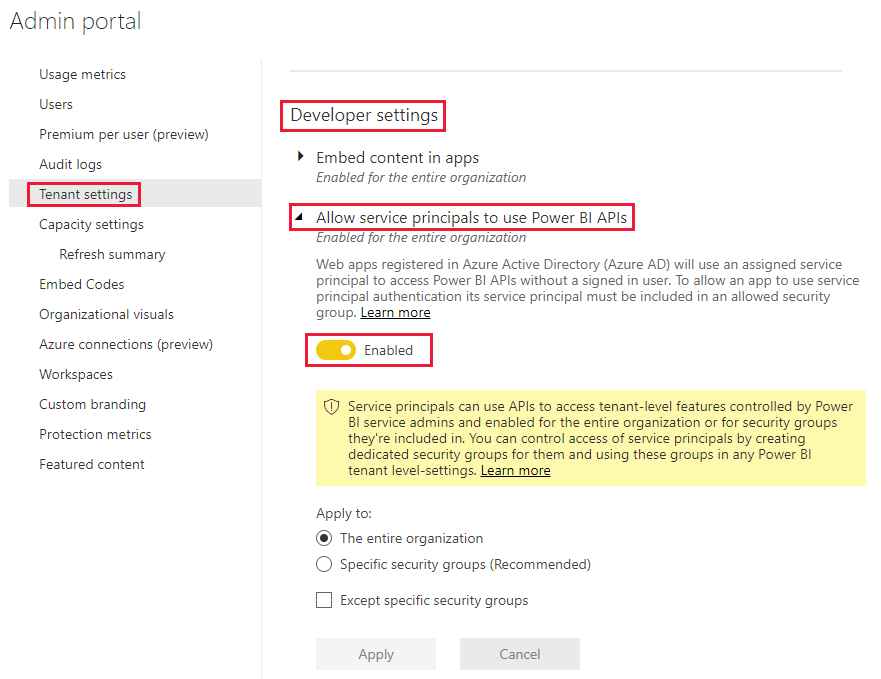

Выберите Параметры клиента, а затем прокрутите вниз до раздела Параметры разработчика.

Разверните раздел Разрешение субъектам-службам использовать API-интерфейсы Power BI и включите этот параметр.

При использовании субъекта-службы рекомендуется ограничить доступ к параметрам клиента с помощью группы безопасности. Дополнительные сведения об этой функции см. в следующих разделах статьи, посвященной использованию субъекта-службы.

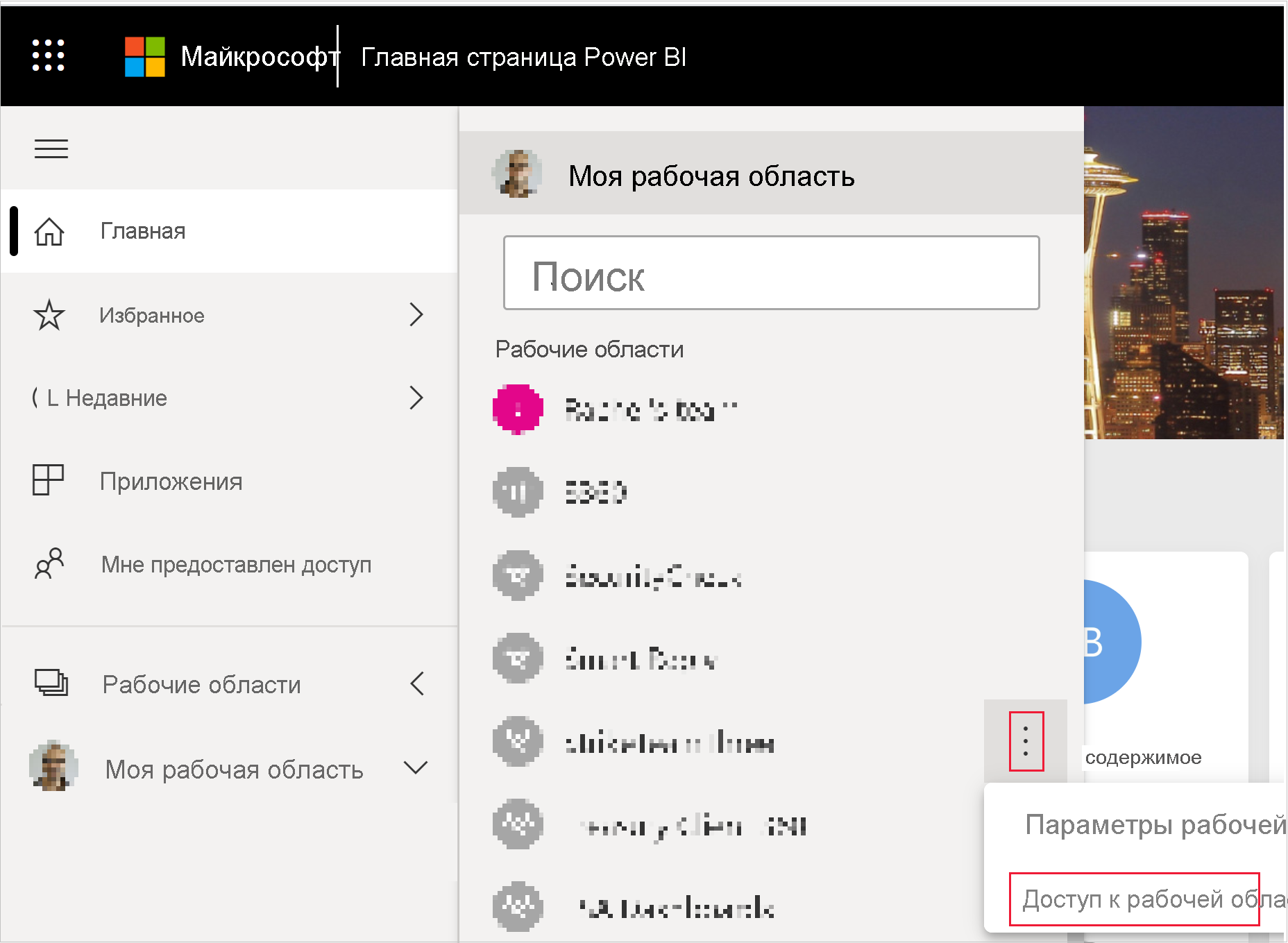

Шаг 7. Включение доступа к рабочей области

Чтобы включить артефакты доступа к приложению Azure AD, такие как отчеты, панели мониторинга и наборы данных в службу Power BI, добавьте субъект-службу или главного пользователя в качестве участника или администратора в рабочую область.

Войдите в службу Power BI.

Перейдите к рабочей области, для которой требуется включить доступ, а затем в меню Еще выберите команду Доступ к рабочей области.

В области Доступ скопируйте субъект-службу или главного пользователя (в зависимости от используемого метода проверки подлинности) и вставьте его в текстовое поле Введите адрес электронной почты.

Если вы используете субъект-службу, его имя — это имя, присвоенное приложению Azure AD.

Выберите Добавить.

Шаг 8. Внедрение содержимого

Пример приложения внедрения Power BI позволяет создать приложение Power BI внедрения для клиентов.

Выполните следующие действия, чтобы изменить пример приложения внедрения для клиентов, чтобы внедрить отчет Power BI.

Выберите Код, а затем выберите Скачать ZIP-файл.

Извлеките содержимое скачанного ZIP-файла и перейдите в папку PowerBI-Developer-Samples-master.

В зависимости от языка, который должен использоваться приложением, откройте одну из следующих папок:

Откройте папку Внедрение для клиентов.

Откройте пример приложения внедрения для клиентов, используя один из следующих методов.

Если вы используете Visual Studio, откройте файл AppOwnsData.sln.

Если вы используете Visual Studio Code, откройте папку AppOwnsData.

Откройте файл appsettings.json.

В зависимости от метода проверки подлинности заполните следующие значения параметров:

| Параметр | Субъект-служба | Главный пользователь |

|---|---|---|

| AuthenticationMode | ServicePrincipal | MasterUser |

| ClientId | Идентификатор клиента приложения Azure AD | Идентификатор клиента приложения Azure AD |

| TenantId | Идентификатор клиента приложения Azure AD | Недоступно |

| PbiUsername | Недоступно | Имя пользователя главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| PbiPassword | Недоступно | Пароль главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| ClientSecret | Секрет клиента Azure AD | Недоступно |

| WorkspaceId | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) |

| ReportId | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) |

Запустите проект, выбрав соответствующий параметр:

Если вы используете Visual Studio, выберите IIS Express (воспроизвести).

Если вы используете Visual Studio Code, выберите Выполнить > Начать отладку.

С помощью Visual Studio откройте файл AppOwnsData.sln.

Откройте файл Web.config.

В зависимости от метода проверки подлинности заполните следующие значения параметров:

| Параметр | Субъект-служба | Главный пользователь |

|---|---|---|

| authenticationType | ServicePrincipal | MasterUser |

| applicationId | Идентификатор клиента приложения Azure AD | Идентификатор клиента приложения Azure AD |

| workspaceId | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) |

| reportId | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) |

| pbiUsername | Недоступно | Имя пользователя главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| pbiPassword | Недоступно | Пароль главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| applicationSecret | Секрет клиента Azure AD | Недоступно |

| tenant | Идентификатор клиента приложения Azure AD | Недоступно |

Запустите проект, выбрав IIS Express (воспроизвести).

Откройте Eclipse и следуйте инструкциям ниже.

Инструкции для примера приложения Java для внедрения для клиентов см. в разделе IDE Eclipse для разработчиков Java EE (Enterprise Edition). Если вы используете другое приложение, необходимо настроить его самостоятельно.

Добавьте сервер Tomcat в Eclipse:

b. На вкладке Servers (Серверы) выберите No servers are available. Click this link to create new server (Нет доступных серверов. Нажмите эту ссылку, чтобы создать новый сервер).

c. В окне Define a New Server (Определить новый сервер) разверните узел Apache и выберите сервер Tomcat, который вы используете на вашем компьютере. Например, Tomcat v 9.0 Server.

d. Выберите Далее.

д) В окне Tomcat Server (Сервер Tomcat) выберите Browse (Обзор) и перейдите к папке, содержащей сервер Tomcat.

е) В окне Tomcat Server (Сервер Tomcat) выберите Installed JREs (Установленные JRE).

ж. В окне Installed JREs (Установленные JRE) выберите доступную JRE и выберите Apply and Close (Применить и закрыть).

h. В окне Tomcat Server (Сервер Tomcat) выберите Finish (Готово). На вкладке Servers (Серверы) отобразится сервер Tomcat.

Откройте проект в Eclipse.

Если путь слишком длинный, в Eclipse могут возникнуть проблемы. Чтобы избежать этого, убедитесь, что папка вашего примера приложения не вложена в структуру папок вашего компьютера слишком глубоко.

а. Выберите File (Файл), а затем Open Projects from File System (Открыть проекты из файловой системы).

b. В окне Import Projects from File System or Archive (Импорт проектов из файловой системы или архива) выберите Directory (Каталог) и откройте папку AppOwnsData.

c. Нажмите кнопку Готово.

Добавьте сервер Tomcat в проект.

а. В области Package Explorer (Обозреватель проектов) щелкните правой кнопкой мыши папку AppOwnsData и выберите Properties (Свойства).

b. В окне Properties for AppOwnsData (Свойства AppOwnsData) выберите Targeted Runtimes (Целевые среды выполнения), а затем выберите Apache Tomcat. Этот выбор будет включать версию Apache Tomcat, которую вы используете, например Apache Tomcat 9.0.

c. Нажмите Apply and Close (Применить и закрыть).

Заполните обязательные параметры.

а. В окне Package explorer (Обозреватель пакетов) разверните проект AppOwnsData.

b. Разверните раздел Java Resources (Ресурсы Java).

c. Разверните узел src.

г. Разверните узел com.embedsample.appoensdata.config.

д) Откройте файл Config.java.

е) В зависимости от метода проверки подлинности заполните следующие значения параметров:

| Параметр | Субъект-служба | Главный пользователь |

|---|---|---|

| authenticationType | ServicePrincipal | MasterUser |

| workspaceId | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) |

| reportId | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) |

| clientId | Идентификатор клиента приложения Azure AD | Идентификатор клиента приложения Azure AD |

| pbiUsername | Недоступно | Имя пользователя главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| pbiPassword | Недоступно | Пароль главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| tenantId | Идентификатор клиента приложения Azure AD | Недоступно |

| appSecret | Секрет клиента Azure AD | Недоступно |

а. В окне Package Explorer (Обозреватель проектов) щелкните правой кнопкой мыши папку AppOwnesData.

c. В окне Run on Server (Запустить на сервере) выберите пункт Choose an existing server (Выберите существующий сервер) и выберите сервер Tomcat.

d. Нажмите кнопку Готово.

Откройте папку App Owns Data в предпочтительной интегрированной среде разработки. Мы рекомендуем использовать одну из следующих:

Разверните папку Config и откройте файл config.json.

В зависимости от метода проверки подлинности заполните следующие значения параметров:

| Параметр | Субъект-служба | Главный пользователь |

|---|---|---|

| authenticationMode | ServicePrincipal | MasterUser |

| clientId | Идентификатор клиента приложения Azure AD | Идентификатор клиента приложения Azure AD |

| workspaceId | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) |

| reportId | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) |

| pbiUsername | Недоступно | Имя пользователя главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| pbiPassword | Недоступно | Пароль главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| clientSecret | Секрет клиента Azure AD | Недоступно |

| tenantId | Идентификатор клиента приложения Azure AD | Недоступно |

Запустите проект, выполнив следующие действия.

Откройте PowerShell или окно командной строки.

Откройте папку App Owns Data в предпочтительной интегрированной среде разработки. Мы рекомендуем использовать одну из следующих:

Откройте файл config.py.

В зависимости от метода проверки подлинности заполните следующие значения параметров:

| Параметр | Субъект-служба | Главный пользователь |

|---|---|---|

| AUTHENTICATION_MODE | ServicePrincipal | MasterUser |

| WORKSPACE_ID | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) | Идентификатор рабочей области с внедренным отчетом (см. раздел Идентификатор рабочей области) |

| REPORT_ID | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) | Идентификатор внедряемого отчета (см. раздел Идентификатор отчета) |

| TENANT_ID | Идентификатор клиента приложения Azure AD | Недоступно |

| CLIENT_ID | Идентификатор клиента приложения Azure AD | Идентификатор клиента приложения Azure AD |

| CLIENT_SECRET | Секрет клиента Azure AD | Недоступно |

| POWER_BI_USER | Недоступно | Имя пользователя главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

| POWER_BI_PASS | Недоступно | Пароль главного пользователя (см. раздел Имя пользователя и пароль Power BI) |

Запустите проект, выполнив следующие действия.

Разработка приложения

После настройки и запуска примера приложения внедрения для клиентов можно приступить к разработке собственного приложения.

Когда будете готовы, изучите требования к началу эксплуатации в рабочей среде. Кроме того, вам потребуется емкость, а также ознакомиться со статьей, посвященной планированию ресурсов, чтобы определить оптимальные SKU для ваших потребностей.