какой самый сложный код

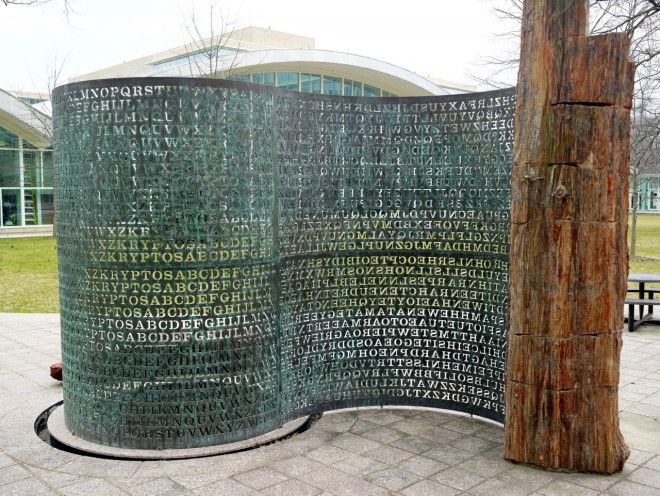

Ученые назвали 10 самых сложных шифров в истории

Хорошо шифровать не каждый может.

С развитием Интернета, технологии дешифрования развиваются семимильными шагами.

В современном мире крайне сложно создать код, который эксперты не смогли бы расшифровать за пару часов. Тем не менее, человечество по сей день продолжает ломать голову над неразгаданными сообщениями прошлого. В чем же их секрет?

Британская газета The Daily Telegraph, заручившись поддержкой экспертов и историков, составила список из 10 шифровок, содержание которых до сих пор не удалось раскрыть.

4. Шифр, нанесенный на китайский золотой слиток. Семь золотых слитков были в 1933 году предположительно выданы генералу Ваню в Шанхае. На них нанесены картинки, китайские письмена и какие-то зашифрованные сообщения. Они, возможно, содержат свидетельства подлинности металла, выданные одним из банков США. Содержание китайских иероглифов свидетельствует, что стоимость золотых слитков превышает 300 млн долларов.

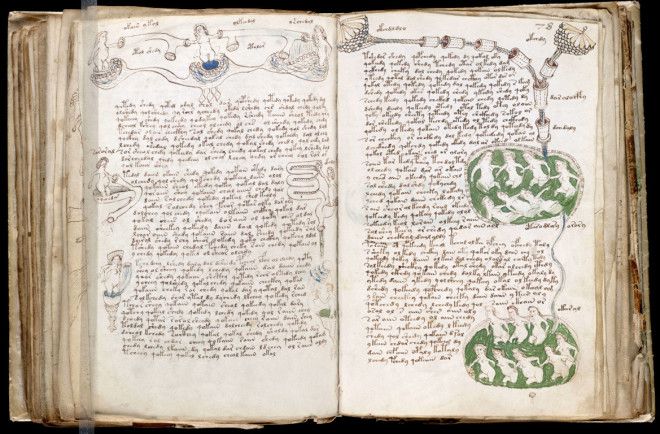

6. Рукопись Войнича, которую часто называют самой таинственной в мире книгой. В рукописи использован уникальный алфавит, в ней около 250 страниц и рисунки, изображающие неведомые цветы, обнаженных нимф и астрологические символы. Впервые она появилась в конце XVI века, когда император Священной Римской империи Рудольф II купил ее в Праге у неизвестного торговца за 600 дукатов (около 3,5 кг золота, сегодня более 50 тысяч долларов). От Рудольфа II книга перешла к дворянам и ученым, а в конце XVII века исчезла.

Манускрипт вновь появился примерно в 1912 году, когда его купил американский книготорговец Вилфрид Войнич. После его смерти рукопись была передана в дар Йельскому университету.

В тексте есть особенности, не свойственные ни одному из языков. С другой стороны, некоторые черты, например, длина слов, способы соединения букв и слогов, похожи на существующие в настоящих языках.

7. Шифр Дорабелла, составленный в 1897 году британским композитором сэром Эдвардом Уильямом Эльгаром. В зашифрованном виде он отправил письмо в город Вульвергемптон своей подруге Доре Пенни, 22-летней дочери Альфреда Пенни, настоятеля собора святого Петра. Никто иной так и не узнал о чем письмо.

8. Чаошифр, который не смогли раскрыть при жизни его создателя. Шифр изобрел Джон Ф. Байрн в 1918 году, и в течение почти 40 лет безуспешно пытался заинтересовать им власти США. Изобретатель предложил денежную награду тому, кто сможет раскрыть его шифр, но в результате никто за ней не обратился. Но в мае 2010 года члены семьи Байрна передали все оставшиеся от него документы в Национальный музей криптографии в Мэрилэнде, что привело к раскрытию алгоритма.

9. Шифр Д’Агапейеффа. В 1939 году британский картограф русского происхождения Александер Д’Агапейефф опубликовал книгу по основам криптографии Codes and Ciphers, в первом издании которой привел шифр собственного изобретения. В последующие издания этот шифр включен не был. Впоследствии Д`Агапейефф признался, что забыл алгоритм раскрытия этого шифра.

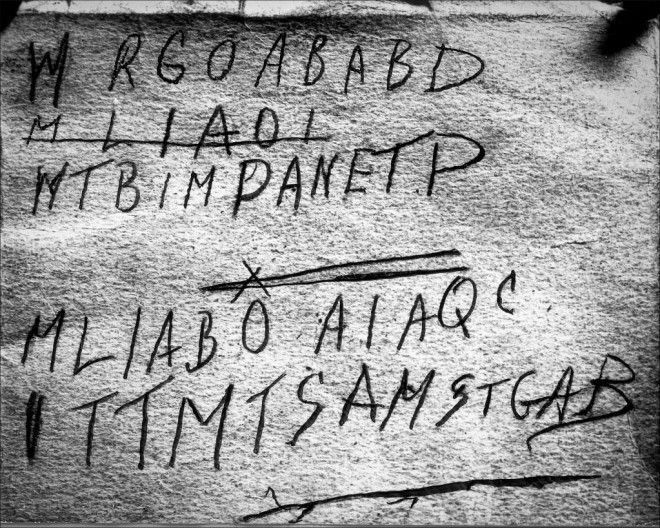

10. Таман Шуд. 1 декабря 1948 года на побережье Австралии в Сомертоне, что под Аделаидой, было найдено мертвое тело мужчины, одетого в свитер и пальто, несмотря на характерно жаркий для австралийского климата день. Документов при нем не обнаружили. Патологоанатомическое освидетельствование выявило противоестественный прилив крови, которой была наполнена, в частности, его брюшная полость, а также увеличение внутренних органов, но никаких инородных веществ в его организме при этом найдено не было.

Поделитесь этим постом с друзьями

10 популярных кодов и шифров

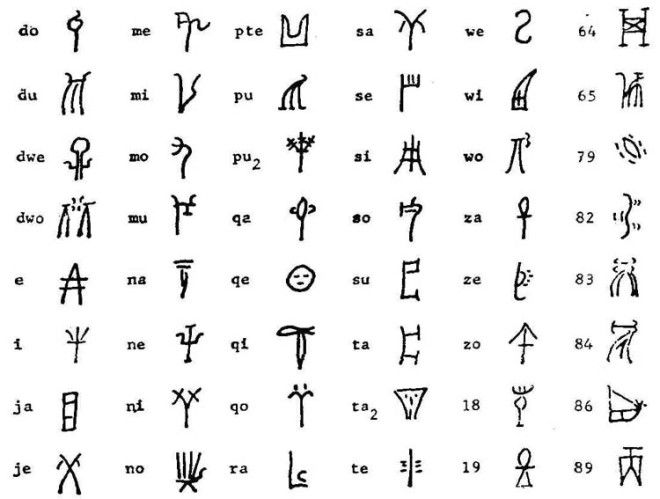

Необходимость засекречивать важные послания возникла еще в древности. Со временем люди находили новые, все более сложные способы делать послания недоступными чужим глазам. Вопреки распространенному мнению, код и шифр — это не одно и то же. В коде каждое слово заменяется на какое-то иное кодовое слово, в то время как в шифре заменяются сами символы сообщения. Когда люди говорят «код», они, как правило, имеют в виду «шифр». Древние рукописи и языки были поняты с помощью техник декодирования и дешифрования. Самый известный пример — Розеттский камень Древнего Египта. Фактически коды и шифры определяли исход многих войн и политических интриг на протяжении всей истории человечества. Существуют тысячи типов шифрования сообщений, но в этой статье мы рассмотрим лишь 10 самых известных и значимых из них.

10. Стеганография

Стеганография — это искусство скрытого письма. Этой технике даже больше лет, чем кодам и шифрованию. Например, сообщение может быть написано на бумаге, покрыто ваксой и проглочено с той целью, чтобы незаметно доставить его получателю. Другой способ — нанести сообщение на бритую голову курьера, подождать, пока волосы вырастут заново и скроют послание. Лучше всего для стенографии использовать повседневные объекты.

9. ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, A заменяется на B, B на C, и т.д. «ROT1» значит «ROTate 1 letter forward through the alphabet» (англ. «сдвиньте алфавит на одну букву вперед»). Сообщение «I know what you did last summer» станет «J lopx xibu zpv eje mbtu tvnnfs». Этот шифр весело использовать, потому что его легко понять и применять, но его так же легко и расшифровать. Из-за этого его нельзя использовать для серьезных нужд, но дети с радостью «играют» с его помощью. Попробуйте расшифровать сообщение «XBT JU B DBU J TBX?».

8. Транспозиция

В транспозирующих шифрах буквы переставляются по заранее определенному правилу. Например, если каждое слово пишется задом наперед, то из «all the better to see you with» получается «lla eht retteb to ees joy htiw». Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет «la tl eh eb tt re to es ye uo iw ht». Подобные шифры использовались в Первую Мировую и Американскую Гражданскую Войну, чтобы посылать важные сообщения. Сложные ключи могут сделать такой шифр довольно сложным на первый взгляд, но многие сообщения, закодированные подобным образом, могут быть расшифрованы простым перебором ключей на компьютере. Попробуйте расшировать «THGINYMROTSDNAKRADASAWTI».

7. Азбука Морзе

В азбуке Морзе каждая буква алфавита, все цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов, часто называемых «точками и тире». Так, A — это «•—», B — «—•••», и т.д. В отличие от большинства шифров, азбука Морзе используется не для затруднения чтения сообщений, а наоборот, для облегчения их передачи (с помощью телеграфа). Длинные и короткие сигналы посылаются с помощью включения и выключения электрического тока. Телеграф и азбука Морзе навсегда изменили мир, сделав возможной молниеносную передачу информации между разными странами, а также сильно повлияли на стратегию ведения войны, ведь теперь можно было можно осуществлять почти мгновенную коммуникацию между войсками.

6. Шифр Цезаря

Шифр Цезаря называется так, как ни странно, потому что его использовал сам Юлий Цезарь. На самом деле шифр Цезаря — это не один шифр, а целых двадцать шесть, использующих один и тот же принцип! Так, ROT1 — всего один из них. Получателю нужно сказать, какой из шифров используется. Если используется шифр «G», тогда А заменяется на G, B на H, C на I и т.д. Если используется шифр «Y», тогда А заменяется на Y, B на Z, C на A и т.д. На шифре Цезаря базируется огромное число других, более сложных шифров, но сам по себе он не представляет из себя интереса из-за легкости дешифровки. Перебор 26 возможных ключей не займет много времени. Li bra ghflskhu wklv dqg bra nqrz lw, fods brxu kdqgv.

5. Моноалфавитная замена

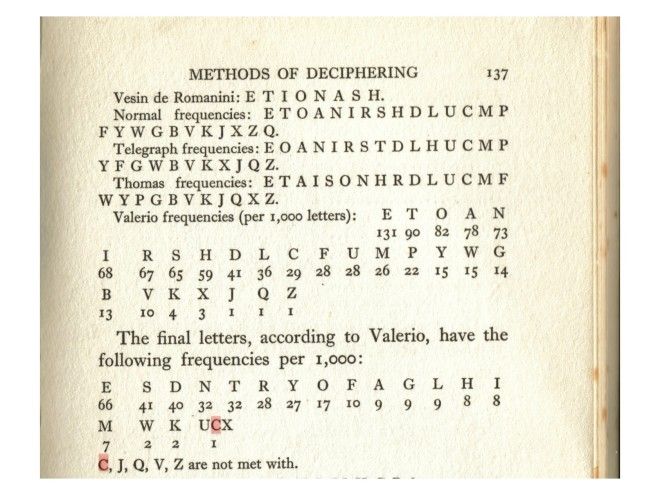

ROT1, азбука Морзе, шифр(ы) Цезаря относятся к одному и тому же типу шифров — моноалфавитной замене. Это значит, что каждая буква заменяется на одну и только одну другую букву или символ. Такие шифры очень легко расшифровать даже без знания ключа. Делается это при помощи частотного анализа. Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А». Человек, расшифровывающий моноалфавитный шифр, может смотреть на частоту встречающихся букв и почти законченные слова. Так, «T_E» с большой долей вероятности окажется «ТНЕ». К сожалению, этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов, чтобы с достаточной достоверностью выявить соответствие наиболее часто встречающихся символов буквам из обычного алфавита. Мария Стюарт использовала невероятно сложный моноалфавитный шифр с несколькими вариациями, но когда его наконец-то взломали, прочитанные сообщения дали ее врагам достаточно поводов, чтобы приговорить ее к смерти. Ptbndcb ymdptmq bnw yew, bnwzw raw rkbcriie wrze bd owktxnwa.

4. Шифр Виженера

Этот шифр сложнее, чем моноалфавитные. Представим, что у нас есть таблица, построенная по тому же принципу, что и приведенная выше, и ключевое слово, допустим, «CHAIR». Шифр Виженера использует тот же принцип, что и шифр Цезаря, за тем исключением, что каждая буква меняется в соответствии с кодовым словом. В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова (в нашем случае «С»), вторая буква — согласно алфавиту для второй буквы кодового слова («H»), и так далее. В случае, если послание длиннее кодового слова, то для (k*n+1)-ой буквы (где n — это длина кодового слова) вновь будет использован алфавит для первой буквы кодового слова, и так далее. Очень долгое время шифр Виженера считался невзламываемым. Чтобы его расшифровать, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания, где n — предполагаемая длина кодового слова. Если длина была угадана верно, то и сам шифр вскроется с большей или меньшей долей вероятности. Если предполагаемая длина не дает верных результатов, то пробуют другую длину кодового слова, и так далее до победного конца. Eoaqiu hs net hs byg lym tcu smv dot vfv h petrel tw jka.

3. Настоящие коды

В настоящих кодах каждое слово заменяется на другое. Расшифровывается такое послание с помощью кодовой книги, где записано соответствие всех настоящих слов кодовым, прямо как в словаре. Преимущества такого способа в том, что сообщению необходимо быть ЧРЕЗВЫЧАЙНО длинным, чтобы можно было его взломать с помощью частотного анализа, так что коды полезнее некоторых шифров. Многие страны использовали коды, периодически их меняя, чтобы защититься от частотного анализа. Тем не менее, есть и минус: кодовая книга становится критическим предметом, и в случае, если она будет украдена, то с ее помощью больше будет невозможно что-либо зашифровать, и придется придумывать новый код, что требует огромных усилий и затрат времени. Обычно коды используют только богатые и влиятельные люди, которые могут поручить работу по их составлению другим.

2. Шифр Энигмы

Энигма — это шифровальная машина, использовавшаяся нацистами во времена Второй Мировой. Принцип ее работы таков: есть несколько колес и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес. Соль в том, что существовало более ста триллионов возможных комбинаций колес, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения. Все Энигмы были идентичными, так что при одинаковом начальном положении колес на двух разных машинах и текст выходил одинаковый. У немецкого командования были Энигмы и список положений колес на каждый день, так что они могли с легкостью расшифровывать сообщения друг друга, но враги без знания положений послания прочесть не могли. Когда Энигма попала в руки к союзникам, они все равно сперва не могли ничего с ней сделать, потому что не знали положений-ключей. Дело по взлому шифра Энигмы было начато в польской разведке и доведено до конца в британской с помощью ученых и специальных машин (например, Turing Bombe, чья работа заключалась в том, чтобы моделировать одновременно работу сразу нескольких десятков Энигм). Отслеживание коммуникаций нацистов дало армии союзников важное преимущество в войне, а машины, использовавшиеся для его взлома, стали прообразом современных компьютеров.

1. Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня в различных модификациях буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это некое очень большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53. Открытый ключ используется для того, чтобы зашифровать сообщение, а секретный — чтобы расшифровать. Без секретного ключа расшифровать сообщение невозможно. Когда вы отправляете свои личные данные, допустим, банку, или ваша банковская карточка считывается банкоматом, то все данные шифруются открытым ключом, а расшифровать их может только банк с соотвествующим секретным ключом. Суть в том, что математически очень трудно найти делители очень большого числа. Вот относительно простой пример. Недавно RSA выделила 1000 долларов США в качестве приза тому, кто найдет два пятидесятизначных делителя числа 1522605027922533360535618378132637429718068114961

380688657908494580122963258952897654000350692006139.

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

Какой должен быть пароль, чтобы его было трудно взломать?

От степени надежности используемого пароля может зависеть многое. Например, если мошенники взломают пароль от электронной почты они смогут зайти на интернет-сервисы, которые привязаны к взломанному электронному почтовому ящику. Среди подобных сервисов могут оказаться электронные кошельки, социальные сети и многое другое. Если вы хотите, чтобы ваши данные были в полной безопасности, необходимо потратить некоторое время и придумать действительно надежный пароль.

Какой должен быть пароль, чтобы его не взломали?

Чтобы максимально обезопасить свои личные данные, необходимо придумать пароль, который соответствует всем основным рекомендациям IT-экспертов(эти рекомендации гарантируют :

Если вы не можете придумать надежный пароль самостоятельно, рекомендуется воспользоваться специальным сервисом, который автоматически генерирует надежные пароли.

Не стоит закрывать глаза на советы, приведенные выше, ведь в противном случае существует вероятность, что хакеры смогут взломать ваш пароль.

Как взломать пароль — основные методы

Наиболее распространенным методом взлома считается фишинг. Суть фишинга заключается в том, что хакер направляет пользователя на сайт, похожий на тот, которым он регулярно пользуется. Человек вводит свои данные для входа, но эти данные попадают в руки мошеннику. Зачастую фишинговая веб-страница внешне практически не отличается от оригинала. В данной ситуации не поможет даже очень сложный пароль.

Ссылка на фишинговый сайт может прийти пользователю на электронную почту. В письме хакеры от имени сервиса могут написать, что человеку необходимо войти в аккаунт, подтвердить какие-либо данные, перейдя по ссылке и т.д. Если вы попались на подобную уловку, обязательно обратите внимание на адресную строку браузера. Если ссылка не совпадает с оригинальным адресом сайта, ни в коем случае нельзя вводить свои данные на открывшейся веб-странице.

Второй по популярности метод взлома – подбор паролей. Хакер использует специальную программу со встроенным словарем, которая автоматически перебирает все возможные вариации пароля. Когда находится подходящая комбинация, программа сообщает об этом злоумышленнику. Хотя многие ресурсы дают ограниченное количество попыток ввода неверного пароля, после чего ограничивают ввод капчей или таймаутом, что значительно утрудняет подбор паролей перебором.

Кроме того хакеры достаточно часто используют так называемый метод «Пауков». Многие пользователи составляют применяемые пароли из слов, связанных со своим родом деятельности, и мошенники активно пользуются этим. Прошерстив сайты конкурентов (если речь идет о компании), а также почитав специальную литературу, хакеры предельно сужают круг возможных комбинаций.

Не менее распространен и социальный инжиниринг. Хакер пытается выманить у пользователя ответ на секретный вопрос, чтобы воспользоваться функцией восстановления пароля. Мошенник добавляется в друзья к своей потенциальной жертве и в процессе общения ненавязчиво узнает кличку собаки, название любимой компьютерной игры, музыкальной группы и так далее.

Какие бывают пароли и почему их легко взломать?

Проще всего взломать пароль, в котором присутствует последовательное нажатие клавиш, например «987654321», «rewqqwer» и так далее. Очень просто будет угадать пароль, в котором содержится информация об имени, фамилии, дате рождения, адресе проживания или работы пользователя. В связи с тем, что данная информация зачастую находится в открытом доступе, такие варианты хакеры проверяют в первую очередь.

Также слабым считается пароль, в котором упоминается название любимой музыкальной группы или исполнителя, наименование футбольной команды или всемирно известного бренда. Также не рекомендуется упоминать в пароле имя своей второй половинки, например «iloveKate2000».

Как подобрать пароль, чтобы его не взломали?

Для начала нужно придумать по-настоящему надежный пароль. Для этого используйте буквы разного регистра, не забывайте о цифрах и специальных символах. Не связывайте пароль со своими личными данными и интересами. Если не получается придумать надежный пароль самостоятельно, лучше всего воспользоваться автоматическим генератором надежных паролей.

Самые сложные пароли — примеры или какие пароли считаются надежными?

Надежным считается пароль, который соответствует всем рекомендациям IT-экспертов. В нем не содержится какой-либо личной информации, он достаточно длинный, включает в себя цифры, символы, большие и маленькие буквы. Вот несколько примеров того какой пароль является самым сложным и надежным с точки зрения защиты от взлома.

Вместе с тем, многие интернет-сервисы не дают возможности использовать в пароле специальные символы вроде вопросительного знака и фигурной скобки, поэтому в таких ситуациях придется довольствоваться буквами различного регистра и цифрами. Запомнить такой пароль практически нереально, поэтому необходимо записать его где-то на бумаге или же использовать так называемый менеджер паролей.

Советы и выводы

Чтобы ваши личные данные были максимально защищены, необходимо позаботиться о надежности применяемого пароля. Не используйте в паролях то, что можно будет легко угадать: имя, фамилию, дату рождения, адрес, хобби, последовательные цифры и т.д.

Вот один из примеров составления надежного пароля:

Пожалуйста, оставляйте ваши отзывы по текущей теме статьи. За комментарии, отклики, подписки, дизлайки, лайки низкий вам поклон!

Как придумать надежный пароль и от чего он может защитить

Тест об интернет-безопасности для подростков

Дня не проходит без информации о чьем-то взломанном аккаунте в соцсетях, украденных данных банковской карты, утечке личной информации. Среди подростков, как и среди взрослых, есть невероятно продвинутые с точки зрения интернет-безопасности, но есть и те, кто о правилах поведения в цифровом пространстве вообще не задумывается. Если вы подозреваете, что ваш сын или дочь — именно такие, предложите им пройти тест.

В интернете, как и повсюду, хватает опасностей: троллей, мошенников и преступников, которых интересуют твои деньги, пароли, репутация. Хорошо ли ты подготовлен к тому, чтобы свободно бороздить просторы интернета и огибать рифы, подводные камни и опасные течения? Проверим. Вот небольшой тест: попробуй его пройти. А потом обсудим ответы.

1. Какие пароли из этих можно назвать надежными?

А. gfhjkm

Б. qwerty

В. 12345

Г. LenaIvanova12052004

Д. 19ndk28g

Е. 15DncrD58ncrCrjPj,

Ж. kor0bo4ka

З. password

И. parallelepiped

2. Можно ли использовать один и тот же пароль и для почты, и для всех соцсетей?

А. Конечно, да.

Б. Можно, только если это длинный и надежный пароль.

В. Ни в коем случае.

3. После регистрации соцсеть предлагает тебе подключить двухфакторную аутентификацию. Что это? Этап 1: ты вводишь логин и пароль. Этап 2: если пароль верный — тебе придет СМС с кодом, который нужно ввести для доступа к странице. Как поступишь?

А. Конечно, подключу.

Б. Зачем столько возни? Времени жалко. Хватит и пароля.

В. Я в таком не нуждаюсь. Мой пароль достаточно хорош.

Г. Я слышала, есть и более надежные способы. USB-токен, приложение-аутентификатор.

4. Для регистрации на сайте www.example.com требуется придумать логин и пароль. Ты видишь, что в адресной строке написано: https://www.example.com. Как поступишь?

А. Немедленно уйду с этого сайта. Странно выглядит — https. Почему не http?

Б. Все в порядке, буду регистрироваться.

5. Ты бесплатно скачала с файлообменника книгу «Самые крутые женщины в мировой истории» в двух частях. В папке «Загрузки» появились два файла: Zhentschiny_1.docx и Zhentschiny_2.exe. Как поступишь?

А. Первый файл похож на вирус, а второй можно открывать.

Б. Второй файл подозрительный, а первый безопасен.

В. А что не так? Открою оба.

Г. Все это ужасно подозрительно. Я лучше куплю книгу в интернет-магазине.

Разбираем правильные ответы. Как создать надежный пароль?

1. Верно — Е.

Признаки ненадежного пароля:

Признаки надежного пароля:

Как видишь, из всех вариантов нам подходит только пароль 15DncrD58ncrCrjPj,.

Разве можно запомнить такой сложный пароль?

Да. Причем это не потребует особых усилий. Я поделюсь способами, которыми пользуюсь сама.

Способ 1. Тебе понадобится стихотворение. Не выбирай банальное. Возьми редкое стихотворение, которое мало кто знает, еще лучше — придумай собственное. Я покажу, как действовать, на примере всем известных строк:

В траве сидел кузнечик,

В траве сидел кузнечик,

Совсем как огуречик,

Зелененький он был.

Переключим раскладку клавиатуры на латиницу и снова запишем эти четыре строки (без знаков препинания), сохраняя прописные и строчные буквы. Теперь возьмем у каждого слова только первый символ: у нас получится DncrDncrCrjPj,.

Осталось добавить цифры. Откуда их взять? Из того же стихотворения. Запишем количество букв в каждом слове первой строки:

В (1) траве (5) сидел (5) кузнечик (8) — 1558.

Добавим цифры в любое место. Вот итоговый пароль:

Способ 2. Придумай три важных для тебя слова. Только не вроде «вера, надежда, любовь»: слова не должны быть связаны между собой. Запиши их латиницей без пробелов, первое — с прописной буквы. Вот мой вариант:

Теперь вставь добавку из пяти символов. Состав добавки: две прописные буквы, две цифры, один специальный символ. Добавку придется выучить. Но это гораздо проще, чем запоминать целых 15 знаков. Вот мой вариант: ZZ88!

А вот итоговый пароль: SvobodaZZ88!kotikipeterburg.

Мы создали два надежных пароля. Ты без труда восстановишь их: первый — по стихотворению, второй — по важным словам и добавке. Можно составить пароль иначе. Если хочешь, придумай свой способ.

Ради чего столько возни? Кого интересуют мои учетные записи?

Вот несколько вариантов, что можно сделать после взлома твоей почты:

Надеюсь, ты понимаешь, насколько это серьезно.

Мало иметь отличный пароль. В нем нет смысла, если ты:

Качественный пароль не защитит тебя, если ты беспечна. Причина большинства так называемых взломов — человеческий фактор. Не угадывание простого пароля 12345, а «я дала смартфон знакомому, а он прочитал мою переписку, перекинул себе мои фотографии и выложил их в интернет».

Остальные правильные ответы

2. Верно — В. Один аккаунт — один пароль.

Как запомнить десятки сложных паролей? Это не понадобится. Тебе поможет менеджер паролей — программа, которая хранит все пароли. Для доступа к ним надо помнить один-единственный мастер-пароль. Если не знаешь, какой менеджер выбрать, установи KeePass или LastPass.

3. Верно — А, Г.

Человек, который узнал пароль, не получит доступа к твоей учетной записи, если ты подключила двухфакторную аутентификацию. Кстати, СМС с кодом — это хорошо, но USB-токен и приложение-аутентификатор — надежнее. Техническая возможность перехватить чужую СМС есть.

4. Верно — Б.

Если перед адресом сайта ты видишь http:// — на таком сайте можно находиться, но нельзя вводить логины и пароли. Если ты видишь https:// — все куда лучше: https с большей вероятностью защитит твои данные от перехвата.

5. Верно — Б, Г.

Б. Расширение docx принадлежит файлу, который открывается в текстовом редакторе. Расширение exe означает, что это исполняемый файл. Когда ты его откроешь, запустится программа. Какая? Вряд ли полезная.

Не хочешь платить, опасаясь, что книга тебе не понравится? Обычно магазины разрешают прочитать ознакомительный фрагмент: от 10 до 25 % текста. Этого достаточно, чтобы понять, нравится тебе книга или нет.