nicehash неверный код 2fa

У меня проблемы с 2FA, как их решить?

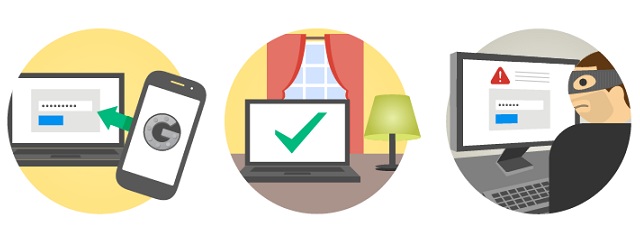

2FA через Google Authenticator (или подобное приложение), неверный код

Двухэтапная аутентификация основана на точном времени и 6-значных кодах, которые имеют ограниченный срок действия (30 секунд). Поэтому для правильной работы 2FA нужно, чтобы устройство, на котором установлено приложение Google Authenticator (или другое подобное приложение), было синхронизировано с серверами точного времени Интернет (NTP-серверами).

В большинстве случаев это происходит автоматически и не требует участия пользователя. Однако если при вводе 2FA-кода возникает ошибка «неверный код», может потребоваться синхронизировать время вручную.

1. Прежде всего убедитесь, что:

2. Затем дождитесь смены кода в приложении и введите новый код в течение 15-20 секунд.

3. Если это не помогло, нужно сделать две синхронизации – в приложении Google Authenticator и в системных настройках вашего устройства под управлением Android.

Синхронизация в приложении Google Authenticator:

Синхронизация системного времени устройства:

Я все сделал по инструкции, но проблема сохраняется

В абсолютном большинстве случаев вышеописанные действия решают проблему некорректных кодов. Если вам эти действия не помогли, обратитесь в службу поддержки, заполнив форму.

2FA с помощью одноразовых кодов по email, не приходит письмо с кодом

Если вы не получили письмо с одноразовым кодом для двухфакторной аутентификации, пожалуйста, сделайте следующее:

Что делать, если Google authenticator всегда выдает неправильные коды

Доброго времени суток.

Я хотел бы рассказать вам о проблемах 2FA аутентификации на устройствах Android 4.4.2 KitKat и о решении, которое в нашем случае прекратило долгие поиски.

Некоторое время назад мы с коллегами решили добавить Двухэтапную аутентификацию (Two factor authentication или для краткости 2FA) для нашего маленького офисного сервера на базе Ubuntu Server.

2FA это дополнительный уровень безопасности и приятное дополнение к уже существующему механизму аутентификации. Кроме обычной пары логин + пароль от пользователя, выполняющего авторизацию, требуется цифровой ключ, который динамически изменяется каждые 30 секунд и генерируется устройством, находящимся во владении пользователя. Для генерации ключа мы использовали Приложение Google authenticator и мобильный телефон на платформе Android. После разовой настройки приложение генерирует коды, имеющие срок жизни в 30 секунд, точно такие же коды генерирует сервер. При аутентификации коды сравниваются.

Так как данные не передаются от сервера и хранятся только на устройстве — этот механизм является более безопасным, чем отправка кодов подтверждения (например, как 3D-secure SMS подтверждение в банковских системах).

Пошаговых инструкций о настройках сервера в сети оказалось неожиданно много. В них все очень просто и доходчиво. Я руководствовался этой статьей.

После настроек сервера установили на телефон Lenovo p780 приложение Google Authenticator, «прочитали» телефоном с монитора QR-code и получили заветные циферки для авторизации. Перед тем как перезагрузить SSH не забывайте сохранить резервные ключи для восстановления доступа.

И вот, все готово к использованию! Перезагружаем SSH, заходим на сервер, указываем пароль, после пароля нас просят предъявить Verification code, переписываем его с телефона и… снова просят указать пароль. Выглядит это так:

ssh user@server.ru

Password:

Verification code:

Password:

Verification code:

Password:

Verification code:

user@server.ru’s password:

Permission denied, please try again.

user@server.ru’s password:

Received disconnect from xx.xxx.xx.xx: 2: Too many authentication failures for user

Вначале думали, что ошибка допущена в настройках, но испробовав несколько мобильных устройств стало очевидно, что коды генерируемые на Android 4.4.2 KitKat приложением Google Authenticator всегда ошибочны.

«Решения», которые удалось найти и их результаты:

Финальное решение проблемы: FreeOTP

«You can used FreeOTP Authenticator(by Red Hat) instead of Google Authenticator until someone fix it.»

Долгое время мне казалось, что рекомендуется использовать другой механизм-аутентификатор, который нужно ставить на сервер вместо Google, поэтому я усердно искал другие решения. Хотелось заставить работать именно Google authenticator, но на самом же деле рекомендуют использовать другое приложение для Android, а серверная часть остается без изменений.

Приложение FreeOTP Authenticator от компании Red Hat. После настройки по тому же QR-коду все начало работать без необходимости что то корректировать.

К сожалению я не могу указать вам причину возникновения ошибки в приложении Google authenticator, но надеюсь, что мой печальный опыт поможет сэкономить чье-то время.

Буду рад вашим комментариям! Спасибо за внимание.

Мой аккаунт nicehash взломали, 2FA настройка найсхеш, двухфакторная аутентификация nicehash 2FA

Просмотров: 6 609

Аман Касым

Меньше видео записывай идиот

скачать музыку

Красавчик, всё чётко объяснил

zion neo

Vetal24

Двухфакторка не помогает программа найсхеш управляет работой компьютера. Эти мошенники держитесь от них подальше.

Feed For Apple

Спасибо добрый чел! Помог, а то зажравшиеся обильной подписотой блохеры частеко брезгают обзорами на важные хотя и простые казалось бы вещи.

Maxim Kanabrotsky

Найс не хочет выводить деньги. 19.11.2020 (когда уже разморозили выводы) нажал вывод на coinbase, и тишина. Сейчас не могу войти в свой аккаунт на найсе. Появилась 2FA, я её не включал, и кодов паролей у меня нет. Приплыли. Охи жулики эта кантора.

Сергей Бондаренко

Тоже сегодня ночью взломали также. (((( 4000 рубаса увели

BuruhtaN

Сергей Грищенко

nicehash мрази и подонки. У меня 9.11.19 спёрли 0.048. Почта Gmail взлома не было, сообщения о входе с другого устройства не приходило, в истории ни чего стороннего нет. Сообщения с кодом подтверждения на вывод средств не было. Как без кода? Не думаю что Gmail таким промышляет. Вывод происходил через Coinbase, а это nicehash с ними голубится они спецом это добавили. На акаунт и на почту всегда входил только на разных компах. Для вывода средств обменникам с Bestchange указывал другую электронную почту. 10.09.19 nicehash перешли на новую платформу, с неё ещё ни разу не выводил. Вывод, это подонки с NICEHASH минуя почту. Служба поддержки всё также ласкаво посылает на …!

Иван Д

Спасибо.

Уменя на той неделе увели 0.08090000 BTC. С найса. Причём днём. Я только через 2 часа спохватился. Очень обидно. (

У меня ощущение, что это найс и сделал.

Plastic Goods

DID ILLI

Привет! Удалось ли с помощью техподдержки найса вернуть украденные битки? Интересуюсь потому, что сам попал в аналогичную ситуацию и вот думаю, стоит ли тратить свои нервы и здоровье на переписку с техподдержкой найса, чтобы вернули украденные битки или просто запить холодной водой все это и просто усилить меры безопасности на будущее.

zver_1983 zverev

Виктор Лобов

У меня телефон кнопочный за 800р. Так чтож получает 2FA мне не включить?

Миша Белый

Спасибо! Все по полочкам

Pivlantiy Pivlantiev

михаил михаил

Полезная информация!, подписался!

СЫН КАВКАЗ НОХЧО

Ну конечно жаль что у тебя так получилось дай бог чтоб большое на такую ты не попадал я и все.

СЫН КАВКАЗ НОХЧО

Спасибо за совет Всё очень чётко объяснил.

Sergey Zhuk

У меня вывели с найсхеш 0.02 битка стояла 2fa! Так что Найсхеш ворует сам