шифр и код в чем разница

В чём разница между шифрованием, кодированием и хешированием?

Авторизуйтесь

В чём разница между шифрованием, кодированием и хешированием?

Мы невольно используем шифрование, хеширование и кодирование каждый день. Эти понятия кажутся похожими, их довольно легко перепутать, но на самом деле каждое из них используется с определённой целью и имеет свои особенности.

Хеширование

Начнём с самого простого — хеширования. Хеширование — это преобразование входных данных в уникальную последовательность символов, из которой невозможно получить исходное сообщение. Самый яркий пример использования — для проверки целостности. Если изменить в исходном файле или тексте хоть один бит, в результате получим новую уникальную последовательность.

Примеры хешей: MD5, семейство SHA.

Шифрование

Кодирование и шифрование немного сложнее различать между собой, иногда эти слова могут использоваться, как синонимы. Но важно запомнить, что у них абсолютно разные цели. Смысл шифрования — сделать исходное сообщение нечитаемым для любого, кто не владеет ключом. Старые или уязвимые шифры легко взламываются, хотя их цель была именно в том, чтобы скрыть содержание сообщения.

Примеры шифров: шифр Цезаря, AES.

Кодирование

Кодирование — это преобразование входных данных в определённую последовательность бит или заданных символов для удобства дальнейшей работы. Самый простой пример — преобразовать текст в код Хэмминга для дальнейшей передачи по линиям электросвязи. По линии электросвязи нельзя передать буквы, а возможности аналогового сигнала достаточно ограничены, что не позволяет использовать алфавит из 33 букв, но передать битовую последовательность можно. Также этот код самоконтролирующийся и самокорректирующийся, что позволяет исправить некоторые ошибки, которые могут возникнуть при помехах во время передачи данных.

Примеры кодов: кодировка ASCII, Морзе.

Применение

Таким образом, при передаче сообщения через интернет:

Хинт для программистов: если зарегистрируетесь на соревнования Huawei Cup, то бесплатно получите доступ к онлайн-школе для участников. Можно прокачаться по разным навыкам и выиграть призы в самом соревновании.

Перейти к регистрации

Кодирование и шифрование — в чём разница?

Одно делается для удобства, а другое — для защиты.

👉 Эта статья — для расширения кругозора. Если нужна практика, заходите в раздел «Это баг», там вагон практики.

«Данные закодированы» и «данные зашифрованы» — это не одно и то же. После этой статьи вы тоже сможете различать эти два подхода к данным.

Кодирование

Кодирование — это представление данных в каком-то виде, с которым удобно работать человеку или компьютеру.

Кодирование нужно для того, чтобы все, кто хочет, могли получать, передавать и работать с данными так, как им хочется. Благодаря кодированию мы можем обмениваться данными между собой — мы просто кодируем их в понятном для всех виде.

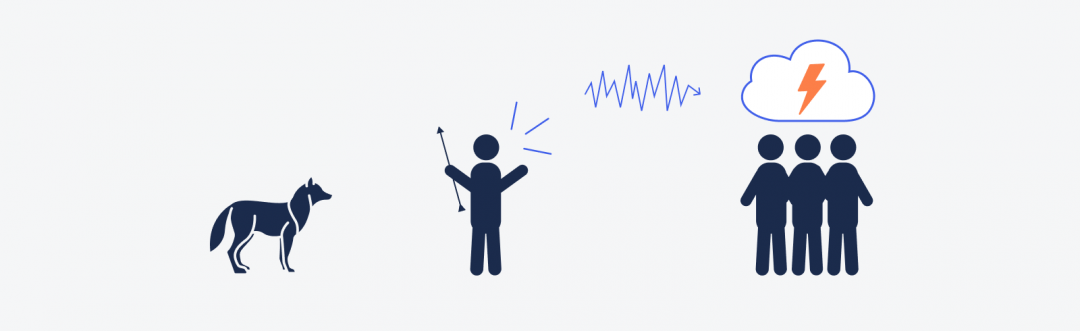

Например, древний человек видит волка, это для него данные. Ему нужно передать данные своему племени. Он произносит какой-то звук, который у других его соплеменников вызывает ассоциации с понятием «волк» или «опасность». Все мобилизуются. В нашем случае звук — это был способ кодирования.

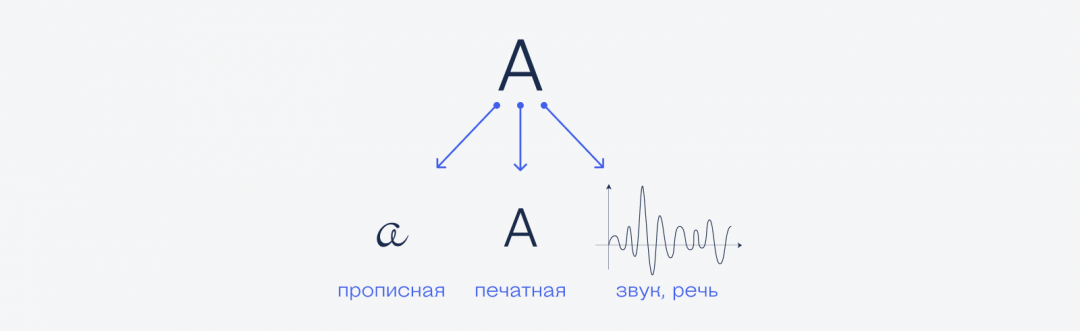

Для следующего примера возьмём букву «а». Её можно произнести как звук — это значит, что мы закодировали эту букву в виде звуковой волны. Также эту букву можно написать прописью или в печатном виде. Всё это примеры кодирования буквы «а», удобные для человека.

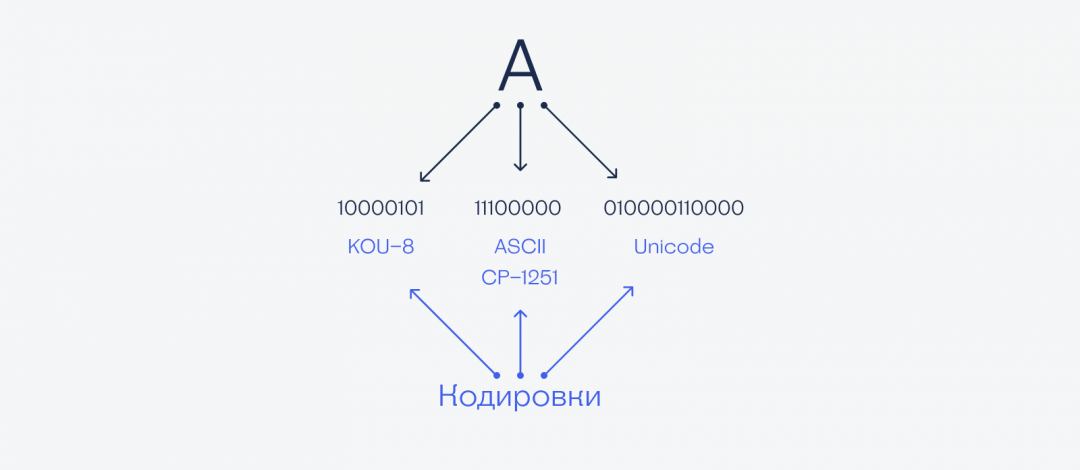

В компьютере буква «а» кодируется по-разному, в зависимости от выбранной кодировки внутри операционной системы:

Кодирование — это то, как удобнее воспринимать информацию тем, кто ей пользуется. Например, моряки кодируют букву «а» последовательностью из короткого и длинного сигнала или точкой и тире. На языке жестов, которым пользуются глухонемые, она обозначается сложенными почти в кулак пальцами.

Сломанная кодировка

Когда встречаем незнакомую кодировку, то можно подумать, что перед нами зашифрованные данные. Например, если посмотреть на двух людей, которые общаются языком жестом, можно подумать, что они зашифровали своё общение. На самом деле вы просто не были готовы воспринимать информацию в этой кодировке.

Похожая ситуация в компьютере. Допустим, вы увидели такой текст:

рТЙЧЕФ, ЬФП ЦХТОБМ лПД!

Здесь написано «Привет, это журнал Код!», только в кодировке КОИ-8, которую интерпретировали через кодировку CP-1251. Компьютер не знал, какая здесь должна быть кодировка, поэтому взял стандартную для него CP-1251, посмотрел символы по таблице и выдал то, что получилось. Если бы компьютер знал, что для этой кодировки нужна другая таблица, мы бы всё прочитали правильно с первого раза.

Ещё кодирование

Кодированием пользуется весь мир на протяжении всей своей истории:

👉 Кодирование нужно для того, чтобы сделать данные максимально понятным для получателя и для всех, кто тоже использует такие же обозначения.

Шифрование

Если кодирование нужно, чтобы сделать информацию понятной для всех, то шифрование работает наоборот — прячет данные от всех, у кого нет ключа расшифровки.

Задача шифрования — превратить данные, которые могут прочитать все, в данные, которые может прочитать только тот, у кого есть специальное знание (ключ безопасности, сертификат, пароль или расшифровочная матрица). Если пароля нет, то данные внешне представляют из себя полную бессмыслицу, например:

Здесь зашифрована та же самая фраза — «Привет, это журнал Код!». Но не зная ключа для расшифровки и принципа шифрования, вы не сможете её прочитать.

Шифрование нужно, например, чтобы передать данные от одного к другому так, чтобы по пути их никто не прочитал. Шифрование используют:

Шифрование бывает аналоговое и компьютерное, простое и сложное, взламываемое и нет. Обо всём этом ещё расскажем, подписывайтесь.

Способы кодирования и шифрования. Часть 1

СПОСОБЫ КОДИРОВАНИЯ И ШИФРОВАНИЯ

ЧАСТЬ 1

Автор Кэйт Мулкахи. Перевод Владимир Лахмаков

10 КОДОВ И ШИФРОВ

№ 1 КРИПТОГРАФИЯ ОБЩЕДОСТУПНОГО КЛЮЧА

Код Энигма, который был очень сложным шифром, использовался немцами во время Второй мировой войны. Энигма напоминала собой машинку, подобную пишущей машинке, где нажатие буквы высвечивает букву шифра на экране. Машина Энигма включала в себя несколько колесиков, которые соединили буквы с проводами, определяя, который из них высветит букву шифра. Все машины Энигмы были идентичны, и знание, начальной конфигурации колес внутри механизма, было ключом к зашифровыванию сообщений. Чтобы еще более усложнить процесс дешифровки сообщения, каждое колесо проворачивалось после определенного числа напечатанных букв, и, таким образом, шифр непрерывно изменялся в рамках одного сообщения.

Немецкие командующие имели машины Энигма и подготовленные списки начальной конфигурации колес машины, чтобы использовать их ежедневно с тем, чтобы все шифровальщики немецкой армии использовали один и тот же шифр и могли расшифровывать сообщения друг друга.

Даже когда Союзники разжились копией машины Энигма, они ничего не смогли расшифровать, поскольку имелось более ста триллионов возможных конфигураций колес для дешифровки. Код Энигмы был взломан польскими специалистами и усовершенствован британскими инженерами с помощью компьютеров. Знание немецких сообщений дало Союзникам преимущество в войне, а кроме того, от взлома кода Энигмы, родился предок современных компьютеров.

В истинном коде каждое слово заменено кодовым словом или числом согласно ключу. Поскольку имеется множество слов, которые могут быть использованы в сообщении, то ключом обычно является кодовая книга, где любой может искать какое-либо английское слово и найти соответствующее кодовое слово. Такая кодовая книга мало чем отличается от словаря. Так же, как короткие сообщения трудно расшифровать с помощью анализа частоты встречаемости букв, код должен быть довольно длинным прежде чем анализ частотности слова станет полезным, и, таким образом, коды более трудно расшифровывать, чем шифры. Многие страны использовали такие варианты кодов, где каждый день использовался новый код, чтобы сохранить их от взлома с использованием анализа частотности буквы или целого слова. Для повседневной жизни, однако, использование таких кодов довольно трудоемко по времени, а сама кодовая книга тяжёлая на вес. Гораздо хуже обстоит дело, если кодовая книга была украдена, а это означает, что используемый ранее код больше не безопасен, а потому должен быть создан новый, заняв огромное количество времени и усилий. Коды, главным образом, полезны для богатых и облеченных властью людей, тех, кто может делегировать эту работу другим.

№ 5 МОНОАЛФАВИТНАЯ ЗАМЕНА

Приведенные выше шифры ROT1, шифр Цезаря и Азбука Морзе – являются шифрами одного типа: моноалфавитной замены, подразумевая то, что каждая буква алфавита в таких шифрах заменяется согласно ключу с другой буквой или символом. Но даже не зная ключа к этим шифрам, их на самом деле легко расшифровать. Наиболее распространенная буква в английском языке как известно, это буква «E». Поэтому в любом моноалфавитном шифре, наиболее распространенной буквой или символом также будет буква «E». Второй самой распространенной английской буквой является буква «T», а третье место занимает по распространенности буква «A», и таким образом, уже эти две буквы могут быть также определены без особых затруднений. С учётом этого, человек, расшифровывающий сообщение, может продолжить использовать частотность встречаемости этих английских букв, или же искать почти полные слова, такое, например, как “T_E”, которое с большой вероятностью подходит к слову «THE».

К сожалению, это правило работает только в длинных сообщениях, а не в таких, где имеются лишь несколько слов, так как в них нет достаточного количества букв, чтобы показать, какие буквы являются самыми частыми в зашифрованном сообщении.

Известно, что Королева Шотландии Мэри использовала моноалфавитный шифр с некоторыми изменениями, который был невероятно трудным для дешифровки, однако когда этот шифр был наконец взломан, зашифрованные в послании сообщения дали свидетельские показания, используемые затем ее противниками, чтобы приговорить Королеву Мэри к смерти.

Проверьте себя, попытавшись расшифровать такую запись: «Ptbndcb ymdptmq bnw yew, bnwzw raw rkbcriie wrze bd owktxnwa».

№ 6 Заменяемый Шифр Цезаря

В шифрах «транспозиции» или «перемещения букв», буквы перестроены согласно некоторому заранее определенному двумя сторонами правилу или ключу. Например, слова могли быть написаны в обратном порядке, так, что фраза “all the better to see you with” становится “lla eht retteb ot ees uoy htiw”.

Другой ключ транспозиции должен изменять каждую пару букв, и таким образом, предыдущее сообщение получает вид: “la tl eh eb tt re to es ye uo iw ht”.

Такие шифры использовались во время Первой мировой войны и гражданской войны в Америке, чтобы посылать секретные сообщения. Сложные правила перестановки заставляют использующего эти шифры испытывать некие затруднения и кажутся сначала довольно трудными, но многие сообщения с транспозиционными шифрами могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов, которые проверяют тысячи возможных ключей шифра перемещения.

Проверьте себя, попытаясь расшифровать: «THGINYMROTSDNAKRADASAWTI»

Стеганография – это более древний язык сокрытия секретных сведений, чем коды и шифры, и является искусством скрытого письма. Например, некое тайное сообщение могло быть написано на бумаге, затем покрыто воском и проглочено, чтобы скрыть его, с целью быть извергнутым позже. Другим способом являлось татуирование сообщения на выбритой голове посыльного и последующей необходимостью отращивания волос, чтобы скрыть татуировку. Лучшая стеганография использует невинные на первый взгляд предметы повседневного пользования, чтобы скрытно донести до адресата предназначенное ему сообщение. Некогда популярная техника сокрытия сообщений в Англии использовала обычную газету с крошечными точками под буквами на первой полосе, указывающими, какие буквы должны быть прочитаны, чтобы правильно прочитать и понять скрытое сообщение. Некоторые люди скрывали сообщение, используя первую букву каждого слова или используя невидимые чернила. Противоборствующие стороны сократили уже свои тайные записи настолько, что целая страница текста стала размером с пиксель, который может быть легко пропущен любопытными глазами. Стеганография лучше всего работает, когда используется вместе с кодом или шифром, поскольку не скрытое кодом или шифром сообщение всегда подвергается риску того, что может быть обнаруженным.

Пояснение из Википедии — свободной энциклопедии: Стеганогра;фия (от греч. ;;;;;;;; — скрытый+;;;;; — пишу; буквально «тайнопись») — способ передачи или хранения информации с учётом сохранения в тайне самого факта такой передачи (хранения). Этот термин ввел в 1499 году Иоганн Тритемий в своем трактате «Стеганография» (Steganographia), зашифрованном под магическую книгу. В отличие от криптографии, которая скрывает содержимое тайного сообщения, стеганография скрывает сам факт его существования. Как правило, сообщение будет выглядеть как что-либо иное, например, как изображение, статья, список покупок, письмо или судоку.

Стеганографию обычно используют совместно с методами криптографии, таким образом, дополняя её. Преимущество стеганографии над чистой криптографией состоит в том, что сообщения не привлекают к себе внимания. Сообщения, факт шифрования которых не скрыт, вызывают подозрение и могут быть сами по себе уличающими в тех странах, в которых запрещена криптография. Таким образом, криптография защищает содержание сообщения, а стеганография защищает сам факт наличия каких-либо скрытых посланий.

Чем отличается код от шифра

Чем отличается код от шифра

Все шифры строятся по похожим законам. Одна буква или цифра заменяет только одну букву или цифру. «1» может означать «А» или «Я», но никак не слог «НА» или целое слово «Англия». Шифры бывают простые и сложные.

В простых шифрах один знак всегда заменяет одну и ту же букву или цифру. Например, «О» всегда заменяет «К», а «9» – «Ф».

Современные шифры чаще всего сложные.

В сложных шифрах один знак может заменять разные буквы. Например, первое «А» в предложении означает «М», а последнее – «Г». Чтобы расшифровать сложный шифр, необходимо иметь под рукой компьютер или пример расшифрованного сообщения.

Коды устроены по–другому. Буква, знак, цифра, слрг или целое слово могут заменять букву, злак, слог, слово, группу слов или даже целую мысль. Например, группа цифр «98765» означает «война с Германией», а слог «КА» – «война». Но каждый раз, когда в послании будет использоваться эта группа цифр или слово, они будут означать одно и то же.

В декабре 1941 года правительство Японии ввело для своих дипломатов код под названием «Восточные ветры». Дипломаты заранее знали кодовые слова (они были очень простыми) и могли узнать из несекретных телеграмм о предстоящем начале военных действий в районе Тихого океана.

После второй мировой войны чаще использовались еще более сложные шифровки – сообщение сначала кодировалось, а потом переводилось на шифр. То есть если слово «Англия» кодируется как «778», а шифр состоит в замене каждой цифры на определенную букву, то угадать первоначальный смысл становится практически невозможно без ЭВМ.

Современные криминалисты объединяют коды и шифры одним словом – «криптограммы», а науку о их расшифровке называют криптологией. Слово «крипт» означает «нечто скрытое», а криптология буквально переводится как «наука о тайном».

Криптографы занимаются составлением, разработкой, изобретением и маскировкой шифров и кодов для своей разведки. Криптоаналитики делают обратную работу. Они расшифровывают коды и шифры чужих разведок, переводят перехваченные сообщения противника на понятный язык.

В дальнейшем для удобства читателя будут употребляться и слово «шифровать», и слово «кодировать». Они означают одно и то же – запись сообщения в зашифрованном или закодированном виде.

Читайте также

Чем анион отличается от катиона?

Чем анион отличается от катиона? Анион и катион – ионы, то есть электрически заряженные частицы, образующиеся при потере или присоединении электронов (или других заряженных частиц) атомами или группами атомов (например, молекулами). Понятие и термин «ион» (в переводе с

Чем звезда отличается от планеты?

Чем звезда отличается от планеты? Все звезды, которые мы видим на ночном небе, на самом деле являются такими же солнцами, как наше большое Солнце. Только они расположены очень далеко, гораздо дальше, чем наше светило, поэтому кажутся нам маленькими звездочками. Самая

Чем отличается океанология от океанографии?

Чем отличается океанология от океанографии? Более двух третей поверхности планеты, на которой мы живем, занято морями и океанами. Уже одно это побуждает задуматься над тем, как устроена столь обширная водная оболочка Земли, какое влияние она оказывает на среду обитания

Чем циклон отличается от антициклона?

Чем циклон отличается от антициклона? Циклоном называют атмосферное возмущение с пониженным давлением в центре и вихревым движением воздуха. В области циклона погода преобладает пасмурная, с сильными ветрами, которые дуют против часовой стрелки в Северном полушарии и

Что такое абулия и чем она отличается от слабоволия?

Что такое абулия и чем она отличается от слабоволия? Абулией называют одно из проявлений апатии. Это болезненное безволие, выражающееся в отсутствии побуждений к деятельности, неспособности осуществить какое-либо действие, необходимость которого осознается. В отличие

Чем клептомания отличается от обычного воровства?

Чем клептомания отличается от обычного воровства? Клептомания – это неодолимое, периодически возникающее болезненное влечение к воровству, симптом психического расстройства, относимого к импульсным влечениям. Встречается клептомания преимущественно у людей,

Чем асептика отличается от антисептики?

Чем асептика отличается от антисептики? Асептика и антисептика преследуют одну и ту же цель – защиту ран от инфекций – и применяются только в сочетании друг с другом. Разница между ними в том, что асептика – это совокупность мер по борьбе с микробами, попавшими в рану, а

Чем жук отличается от таракана?

Чем жук отличается от таракана? Даже ученые не знают точно, сколько всего жуков существует на земном шаре. Они обитают везде – в земле и на деревьях, в соленой и пресной воде, во мхах и иле. Есть жуки огромных размеров, как, например, самый крупный жук в мире – дровосек-титан,

Чем морская черепаха отличается от обыкновенной?

Чем морская черепаха отличается от обыкновенной? Морская черепахаИ морская, и обыкновенная черепаха принадлежат к одному классу земноводных существ, или рептилий. Внешне они действительно очень похожи. Но образ жизни у этих черепах совершенно разный. Обычная, наземная

Чем гиппопотам отличается от лошади?

Чем гиппопотам отличается от лошади? Все вы, очевидно, видели гиппопотамов в зоопарке и представляете себе, что это за животное: огромных размеров, низкое, на коротких толстых ногах. Как же его можно сравнивать с высокой грациозной лошадью?И тем не менее слово «гиппопотам»

Чем гипотеза отличается от теории?

Чем гипотеза отличается от теории? ТАРАС ПАЩЕНКОСтарший преподаватель факультета философии НИУ ВШЭПод гипотезой обычно понимают утверждение, о котором нельзя точно сказать, истинно оно или ложно. Гипотеза – это предположение, которое мы выдвигаем в попытке

Чем отличается кредит от займа

Чем отличается кредит от займа Нужно отличать кредитные операции от заемных. При кредитных операциях происходит создание новых денежных средств и общее увеличение денег в денежной системе. Заем всего лишь изменение прав распоряжения деньгами. Заимодатель передает свои

Чем чартер отличается от лоукостера

Чем чартер отличается от лоукостера Чартерная авиакомпания осуществляет перевозку пассажиров по договору с туроператором. Чартерные рейсы совершаются вне обычного расписания и осуществляются по требованию заказчика. Перелет чартерным рейсом фактически является

Кодирование и Шифрование

В наш век интернет-технологий, когда мы доверяем все свои данные интернет-сервисам, нужно знать и понимать, как они их хранят и обрабатывают.

Но зачем это вообще нужно знать? Чтобы попросту не попасть в ситуацию, когда ваши личные данные, пароли от аккаунтов или банковских карт окажутся в руках мошенников. Как говорится: «Доверяй, но проверяй»

Важные аспекты в хранении данных, будь то на внешних серверах или домашнем компьютере, – это прежде всего кодирования и шифрование. Но чем они отличаются друг от друга? Давайте разбираться!

Ни для кого не секрет, что компьютер может хранить информацию, но он не может хранить её в привычной для нас форме: мы не сможем просто так написать на флешки реферат, не можем нарисовать на жестком диске картинку так, чтобы её мог распознать компьютер. Для этого информацию нужно преобразовать в язык понятный компьютеру, и именно этот процесс называется кодированием. Когда мы нажимаем на кнопку на клавиатуре мы передаем код символа, который может распознать компьютер, а не сам символ.

Определения и различия

Кодирование – процесс преобразования доступной нам информации в информацию понятную компьютерную.

Шифрование – процесс изменения информации таким образом, чтобы её смогли получить только нужные пользователи.

Шифрование применялось и задолго до создания компьютеров и информатики как таковой. Но зачем? Цели её применения можно было понять из определения, но я опишу их ещё раз более подробно. Главные цели шифрования это:

конфиденциальность – данные скрыты от посторонних

целостность – предотвращение изменения информации

идентифицируемость – возможность определить отправителя данных и невозможность их отправки без отправителя

Оценить стойкость шифра можно с помощью криптографической стойкости.

Криптографическая стойкость – это свойство шифра противостоять криптоанализу, изучению и дешифровки шифра.

Криптостойкость шифра делится на две основные системы: абсолютно стойкие системы и достаточно стойкие системы.

Абсолютно стойкие системы – системы не подверженные криптоанализу. Основные критерии абсолютно стойких систем:

Ключи должны генерироваться для каждого сообщения отдельно

Генерация ключей независима

Длина ключа должна быть не меньше длины сообщения

К сожалению, такие системы не удобны в своём использовании: появляется передача излишней информации, которая требует мощных и сложных устройств. Поэтому на деле применяются достаточно стойкие системы.

Достаточно стойкие системы – системы не могут обеспечить полную защиту данных, но гораздо удобнее абсолютно стойких. Надежность таких систем зависит от возможностей крипто аналитика:

Количества перехваченных сообщений

Времени и вычислительных способностей

А также от вычислительной сложности шифра.

Вычислительная сложность – совокупность времени работы шифрующей функции, объема входных данных и количества используемой памяти. Чем она больше, тем сложнее дешифровать шифр.

История шифрования

Шифрование берет своё начало ещё из древних времен. Примерно 1300 лет до нашей эры был создан один из первых методов шифрования – Атбаш. Принцип шифрования заключается в простой подставке символов по формуле:, где:

n – количество символов в алфавите

i – порядковый номер символа.

С тех самых пор шифрование активно развивалось вместе с развитием нашей цивилизации

Хоть шифры и менялись, но их принцип нет – для расшифровки сообщения требуется ключ. В случае с Абашем ключом может считать последовательность порядковых номеров исходных символов, но этот ключ ещё надо как-то передать. Методы шифрования, которые используются сейчас, научились-таки передавать ключи по открытым и незащищённым каналам связи. Казалось бы, передача ключей шифрования по обычным каналам — это добровольное жертвование своими данными, но не всё так просто. Разберём это на примере популярного алгоритма шифрования «RSA», разработанного в 1977 году.

Первым делом выбирается два случайный простых числа, которые перемножаются друг на друга – именно это и есть открытый ключ.

К слову: Простые числа — это те числа, которые могут делиться без остатка либо на 1, либо на себя.

Длина таких чисел может быть абсолютно любая. К примеру, возьмем два простых числа 223 и 13. Их произведение 2899 – будет являться открытым ключом, который мы и будем передавать по открытому каналу связи. Далее нам необходимо вычислить функцию «Эйлера» для произведения этих чисел.

Функция Эйлера – количество натуральных чисел, меньших чем само число и, которые будут являть взаимно простыми числами с самим числом.

Возможно, звучит непонятно, но давайте это разберем на небольшом примере:

φ (26) [фи от двадцати шести] = какому-то числу чисел, которое всегда будет меньше 26, а сами числа должны иметь только один общий делитель единицу с 26.

1 – подходит всегда, идем дальше;

7 – только на 1 – подходит;

Общее количество таких чисел будет равно 12. А найти это число можно по формуле: φ(n*k) = (n-1)(k-1) в нашем случае 26 можно представить как 2 * 13, тогда получим φ(26) = φ(2 * 13) = (2-1)*(13-1) = 1 * 12 = 12

Теперь, когда мы знаем, что такое функция Эйлера и умеем её вычислять найдем её для нашего открытого ключа – φ(2899) = φ(223 * 13) =(223 – 1)*(13-1) = 222 * 12 = 2664

После чего нам нужно найти открытую экспоненту. Не пугайтесь, тут будет гораздо проще чем с функцией «Эйлера».

Открытая экспонента – это любое простое число, которое не делится на функцию Эйлера. Для примера возьмем 13. 13 не делится нацело на число 2664. Вообще открытую экспоненту лучше выбирать по возрастанию простым перебором, а не просто брать случайную. Так для нашего примера разумнее было бы взять число 5, но давайте рассмотрим на примере 13

e – открытая экспонента

mod – остаток отделения

В обоих случаях у нас получится число 205

На этом подготовка отправки сообщения успешно завершается и начинается самое веселое – отправка данных для дешифрования сообщения. На этом шаге мы отправляем открытый ключ и открытую экспоненту человеку, сообщение которого хотим получить. Предположим, что в этот момент наш ключ и экспоненту перехватили 3-е лица, но до нужного нам человека они всё так же дошли

Теперь этому человеку нужно отправить нам сообщение, для простоты предположим, что это какое-то число, например: 92. Для этого ему нужно отправить нам остаток от деления 92 в степени открытой экспоненты на открытый ключ – T ^ e mod n , где

T – шифруемый текст

e – открытая экспонента

mod – остаток от деления

Предположим, что и в этот раз сообщение перехватили, но нам оно всё так же дошло

С – зашифрованный текст

d – закрытая экспонента

mod – остаток от деления

235 ^ 205 mod 2899 = 92.

Вуаля, и мы имеет исходное число. Но, что насчет перехваченных сообщений? У злоумышленника есть сообщение, ключ и экспонента, но как мы помни для дешифровки ему ещё нужна секретная экспонента, она же секретный ключ, но для того, чтобы вычислить её, ему придется разложить исходный ключ 2899 на множители, а сделать это не так уж и просто, особенно когда вместо двух чисел 223 и 13, будут использовать числа длиной несколько десятков символов

Но ничто в мире не идеально, в том числе и этот метод.

Его первый недостаток – это подборка пары чисел для открытого ключа. Нам нужно не просто сгенерировать случайно число, но ещё и проверить на то простое ли оно. На сегодняшний нет методов, которые позволяют делать это сверх быстро.

Второй недостаток – так же связан с генерацией ключа. Как мы с вами помним: «ключи должны генерировать независимо от каких-либо факторов», но именно это правило нарушается, когда мы пытается сгенерировать строго простые числа.

Третий недостаток – подбор и перебор чисел для экспонент.

Четвертый – длина ключей. Чем больше длина, тем медленнее идет процесс декодирования, поэтому разработчики пытаются использовать наименьшие по длиннее ключи и экспоненты. Даже я акцентировал на это внимание, когда говорил, что лучше взять число 5, вместо 13 для открытой экспоненты. Именно из-за этого и происходит большая часть взломов и утечек данных

Но не стоит печалиться, ведь как я и говорил: криптография и шифрование развивается вместе с развитием цивилизации. Поэтому довольно скоро все мы будем шифровать свои данные с помощью Квантового шифрование.

Этот метод основывается на принципе квантовой суперпозиции – элементарная частица может сразу находится в нескольких положениях, иметь разную энергию или разное направление вращения одновременно. По такому принципу и работает передача ключей шифрования по протоколу BB-84.

Есть оптоволокно, по которому передаются единичные фотоны света. Мы, как отправитель может сгенерировать абсолютно любой двоичный ключ, по тому же принципу квантовой супер позиции, ну или использовать обычные генераторы псевдослучайных чисел. Допустим мы хотим передать ключ 101001011. Для этого нам нужно принять за обозначение какое положение фотона соответствует единице, а какое нулю. Представим, что вертикальное положение – это 1, а горизонтальное – 0. Если оставить все так, то от передачи ключей таким образом не будет никакого смысла, ведь тогда злоумышленник всегда сможет измерить фотон, получить его значение, создать и отправить точно такой же обратно человеку, которому мы хоти передать ключ. Поэтому были введены ещё два положение – диагональные. Предоставим вертикальную волну, или же значение 1 и отклоним её на 45 градусов влево. Это будет вторая единица. Вернемся обратно и отклоним на 45 градусов вправо – это будет второй 0.

Вернемся к нашему ключу 101001011. Мы случайным образом выбираем направление – обычное или диагональное. Для удобства присвоим обычному номер 1, а диагональному 2.

Давайте отправим ключ – 1(1), 0(2), 1(1), 0(1), 0(1), 1(2), 0(2), 1(1), 1(2). Теперь человеку, которому мы отправляем ключ, нужно точно так же, совершенно случайно, выбрать случайное направление.

Допустим он выбрал направления: 221111212. Поскольку есть всего 2 плоскости отправки: 1 и 2, они же называются: канонический и диагональный базис, то шанс того, что он выбрал правильные направления 50%.

Если он угадал базис – он получил верное значение, если нет – неверное. Учитывая его направления, он получил: 001000011. Теперь нужно отсеять неправильные значения: можно сделать это обменом базисов по любому, даже не защищенному, каналу связи. После этого у нас обоих останется ключ: 0100011. Теперь с помощью его мы можем передавать и кодировать сообщения по обычному методу шифрования.

Заключение

Причитав и разобрав эту статью, мы с вами узнали, чем отличается кодирование от шифрования, их историю с будущим, узнали каким должен быть идеальный шифр и немного поговорили про крипто анализ. Уже с этими знаниями, которые были предоставлены в этой статье, можно спокойно идти и делать какую-нибудь систему авторизации или пытаться взломать какой-то сайт, главное не перебарщивать.