вредоносный код в видео

Видео-вирус, часть 2

Вспоминания

После того, как я прочитал пост о том, как TipTop не смог посмотреть кино, я сразу же вспомнил аналогичный случай. Как-то открыв обычный mp3 файл, вместо того, чтобы началось воспроизведение, к моему удивлению, открылась неизвестная веб-страница. Самое интересное, что страница была открыта в Internet Explorer’е (несмотря на то, что по умолчанию был установлен другой браузер), а ведь на той странице, автор файла мог бы добавить и какой-нибудь специальный эксплоит для IE.

В тот момент я не думал о странице с эксплоитом и вместо того, чтобы внимательно проанализировать файл и разобраться в чём проблема я просто его удалил. Единственное о чем я подумал, увидев необычное поведение системы это то, что кто-то довольно оригинально раскручивает свой сайт. Прошло уже несколько лет, но c тех пор такие случаи я не встречал. Прочитав статью о видео-вирусе я решил, что хотя бы на этот раз не упустить возможность узнать насколько безопасны являются одни из самых безобидных и распространенных файлов во всём мире.

Видео-Файл

И так как уважаемый TipTop, оставил комментарий, указав ссылку на файл, я не стал терять время даром и быстренько скачал торрент-файл. Но я был не один — одновременно со мной этот же видео-файл скачали ещё около 15 человек которые, подумал я, тоже хотят анализировать его. Но сейчас понял, что скорее всего у большинства из них были другие намерения и не знали они, что сегодня кина не будет ©.

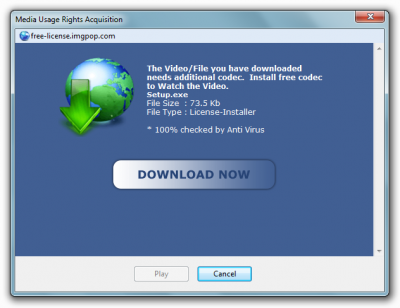

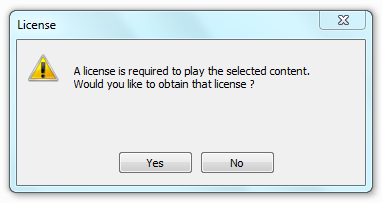

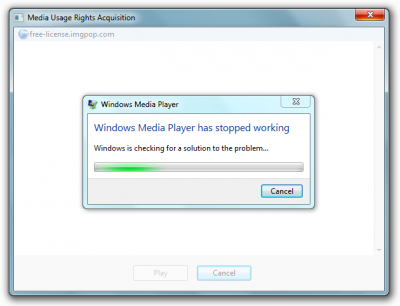

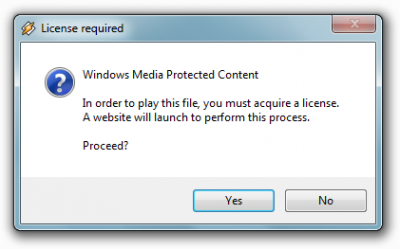

После того, как скачивание завершилось, зная что другие плееры не могут воспроизвести этот файл, сразу открыл его в Windows Media Player’е, и первое, что я увидел, было сообщение: «Download media usage rights»:

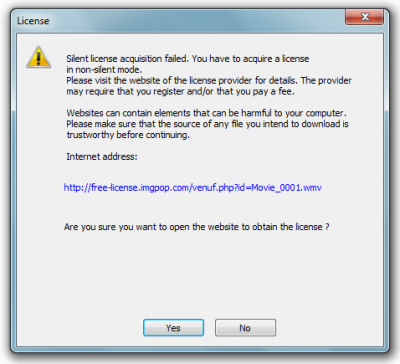

После этого, появилось более убедительное сообщение, предлагающее скачать файл License-Installer который, между прочим, уже был проверен антивирусом и оказался на 100% чист:

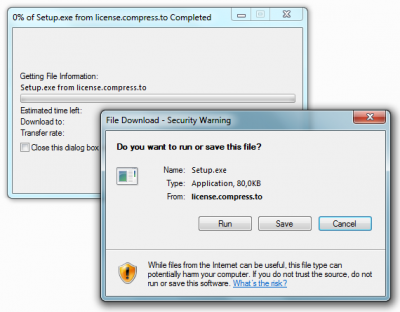

Внимательно просмотрев сообщение, нажал на кнопку ‘Download Now’ и в ожидание какой-либо реакции со стороны антивируса, увидел многим знакомое окошко, предлагающее скачать файл с сервера license.compress.to :

DRM защита

Пока всё шло хорошо и желая немножко поэкспериментировать, решил изменить ссылку из видео-файла на своё. Но, увидев что после изменения строки даже WMP не может открыть файл и не зная что делать, спросил Google’а, не может ли он рассказать, что это за строка, WRMHEADER version=’2.0.0.0′, которую (помимо многих других) нашёл с помощью Hex-редактора?

Ответ был короткий и ясный как дневной свет — я имею дело с DRM-защитой видео-файлов. То есть, обнаружил как с помощью легальных и довольно убедительных методов, злоумышленники успешно и с уверенностью могут распространять вредоносные файлы, так как: во-первых, ни один антивирус не обнаружит, что видео-файл заражён, а во-вторых, большинство пользователей доверяют Microsoft и однозначно будут запускать такие файлы.

Более того, WMP не единственный плеер, который может открыть DRM защищенные файлы. Полный список плееров я не нашёл, но могу с уверенностью сказать что Nero ShowTime поддерживает DRM, только в отличие от WMP он реагирует более осторожно. только если подтвердить скачивание лицензии, веб-страница открывается в IE (несмотря на то, что он не является браузером по умолчанию).

Internet Explorer

Наверно, многие думают что «Опасности в этом нет! Никакие лицензии не буду скачивать! Да и вообще, причём тут Internet Explorer, WMP и видео-файлы?». Сначала я тоже так думал, ведь там есть кнопочка «Cancel», но как оказалось, опасность есть и не маленькая, а «Cancel» никого не спасет, если файл открылся в WMP. А Internet Explorer — это же браузер, программное обеспечение для просмотра веб-сайтов.

Я нашёл информацию о том что можно взломать DRM-защиту, но делать этого не стал. Во-первых, не знал удастся ли изменить ссылку, а во-вторых, выбрал более легкий путь. В файле hosts добавил строку:

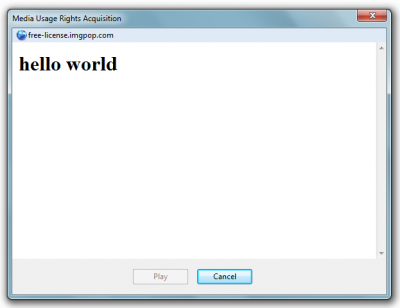

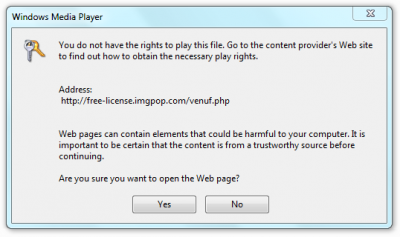

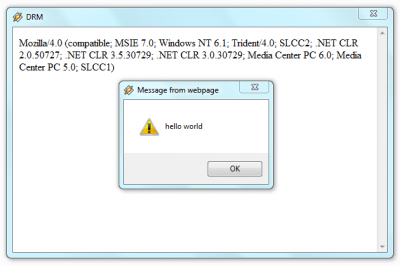

В корень локального сервера создал файл venuf.php и с помощью WMP открыл видео-ролик — через несколько секунд появилось следующее сообщение:

Дальше, с помощью alert(), решил попробовать, поддерживает ли он javascript — в результате получил пустую страницу. Подумал, что действительно не работает, но подключив свою интуицию, быстренько изменил функцию alert() на document.write(). Результат вызывал улыбку: на этот раз страница была не пуста, значит Windows Media Player поддерживает javascript.

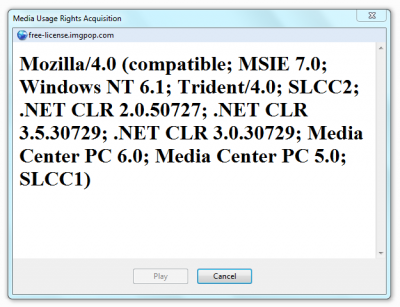

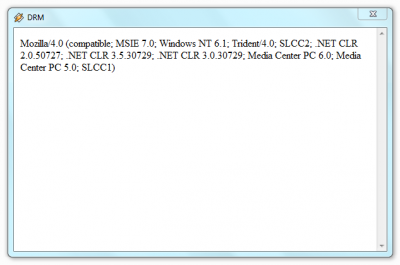

Теперь, мысли о том, что медиа-плеер может открыть веб-страницы, да ещё и поддерживает javascript, не давали мне покоя. Желая узнать, что это за необыкновенный плеер, добавил в файле venuf.php строку:

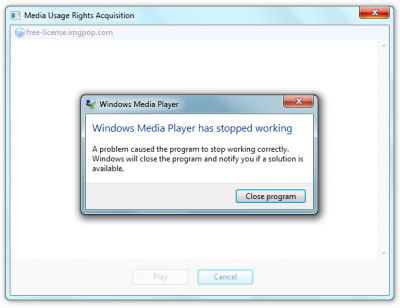

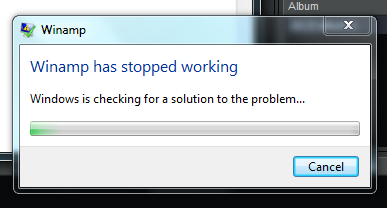

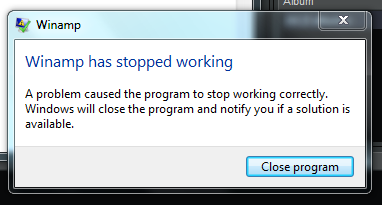

Напоследок, решил проверить один эксплоит для MSIE, написан на javascript, вызывающий отказ в обслуживании браузера. Добавил эксплоит на страницу, открыл видео-файл и не успел я моргнуть, как Windows заявляет, что «Windows Media Player перестал работать»:

Как Вы поняли, пытаясь воспроизвести видео-файл, WMP принудительно отключился, а это значит, что он уязвим к эксплоиту предназначенному для MSIE. Я проверил только один эксплоит, но этого было достаточно, чтобы изменились мои представления о безопасности медиа-файлов.

Защита

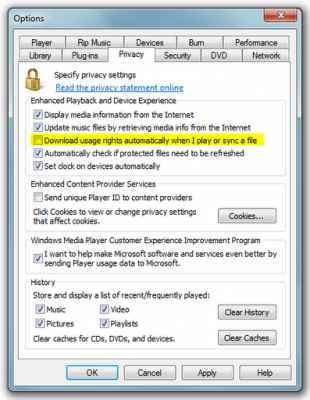

Теперь, при открытии файла, WMP будет спросить, если ‘Вы действительно хотите открыть веб-страницу, чтобы получить лицензию’:

Несмотря на то что, разработчики предупреждают об опасности и знают что ‘веб-страницы могут содержать элементы, которые могут представлять опасность для компьютера’ — они всё-таки по умолчанию отключили данную опцию. Странно, не правда ли?

Вместо постскриптума

Я почти был уверен, что всё будет также как и с Nero ShowTime, но любопытство заставило мена нажать на кнопку ‘Yes’. Вместо запуска IE, я увидел следующее:

Не сразу понял в чём проблема, думая, что всякое может случится, но спустя несколько секунд, вспомнил что в файле venuf.php остался код эксплоита для MSIE. Дальше, используя переменную $HTTP_USER_AGENT выяснил, что также как и WMP для своих целях Winamp использует Internet Explorer:

Правда, в отличие от Windows Media Player, Winamp не предупреждает откуда будет скачан файл лицензии, но разрешает использовать правый клик и посмотреть исходный код страницы. а также для него срабатывают алерты:

Заключение

С первого взгляда, не всё так страшно как кажется, но хочу обратить Ваше внимание на то, что открывая такой файл, пользователь никак не сможет остановить запуск эксплоита, а антивирусная программа помочь не в состоянии, так как, если это новый эксплоит, то, скорее всего, он не ещё добавлен в базу антивируса.

Просто, не забывайте о том, что не у всех пользователей установлены другие аудио и видео проигрыватели. А ещё, я далеко не верю, что пользователь, который ждал 2 часа (в лучшем случае) чтобы скачать долгожданный файл, увидев что он не проигрывается, просто так удалит его, и никакое «не открывайте файлы в этом плеере!»— не поможет.

Примечание: (Большое спасибо хабраюзеру Dragonizer за замечание)

Не смотря на то, что User Agent определяется как MSIE 7.0, на самом деле это не так. Дело в том, что WMP открывает веб-страницы в режиме совместимости, а это значит что:

• В строке версии браузера веб-браузер обозначается как MSIE 7.0, а не MSIE 8.0;

• Условные комментарии и векторы версий распознают веб-браузер как IE 7, а не IE 8;

автор:

Кондураке Виктор

Хакеры атаковали крупные Telegram-каналы через видео на «Яндексе». Какие файлы не стоит открывать?

Хакеры 10 ноября провели крупную атаку на популярные Telegram-каналы. Администраторы Reddit вовсе потеряли доступ к каналу, на который были подписаны 236 тысяч человек. Злоумышленники использовали старую схему: просто отправили администраторам зараженный трояном файл.

Хакеры украли Telegram-канал форума Reddit — администраторы не могли зайти в панель управления. Атаке подверглась и Baza, но получить доступ к каналу у злоумышленников не получилось. Схема у хакеров была такая: они предлагали купить рекламное место, но сначала просили посмотреть видеоролик со своими материалами, который можно было скачать с «Яндекс.Диска». Документ не открывался на мобильном устройстве, и хакеры предлагали скачать его на стационарный компьютер.

После запуска файла владелец канала Reddit с 236 тысячами подписчиков уже не смог зайти в него.

Подробности о мошеннической схеме раскрыл сайт «Код Дурова». Злоумышленники просили скачать zip-архив с «Яндекс.Диска». В файл было заложено вредоносное программное обеспечение Promotion Video. scr — HEUR: Backdoor. Win32. Agent. gen. Оно позволяет удаленно получить доступ к компьютеру.

Передача прав основателя канала в Telegram возможна только в случае, если он лично введет в меню свой облачный пароль. Вредоносное ПО позволило скрыто передать права основателя третьему лицу.

Дедовский способ

Главный разработчик президентского сайта Kremlin.ru, генеральный директор студии lab.AG Артем Геллер в беседе с «360» объяснил, что это очень старый способ мошенничества, а Windows — объект для таких файлов. Хакеры под разными предлогами присылают материал, внутри которого заложено вредоносное ПО. Оно позволяет получить доступ ко всей операционной системе, если жертва откроет файл. В этом конкретном случае злоумышленники были заинтересованы в Telegram, поэтому аккаунт Reddit и украли.

Сам факт Теlеgrаm-каналов интересен, но метод взлома дедовский. Он основан на социальном инжиниринге, как и 99% взломов. То есть [хакеры] пытаются так сформулировать диалог, фразу, чтобы людей заставить скачать файл и запустить его. Его могли и по Теlеgrаm прислать, и по «Яндексу»

Осуждать «Яндекс.Диск» за то, что он пропустил троян, нельзя. В мире ежедневно появляется около 300 тысяч новых вирусов, отметил Геллер, поэтому отловить их все просто невозможно. Тем более что это может быть не новый вирус, а модификация старого. При этом у трояна нет задачи разрушить систему компьютера.

Чтобы не повторить судьбу Reddit и не предоставлять хакерам доступ к своему компьютеру, нужно помнить об одном важном правиле: нельзя качать запускаемые файлы из непроверенных источников. Если материал необходимо скачать, а компьютер ругается, что он опасный, то прежде стоит проверить файл антивирусом. Причем запускаемые программы могут иметь другой формат, то есть не привычный exe.

«Из непонятных источников не запускать скачанные файлы. Просить переслать в другом формате, написать словами — как угодно. Надо понимать что 99% взломов — это социальная инженерия, вас пытаются обмануть, чтобы вы запустили», — сказал Геллер.

Бесплатно и безответственно

Эксперт в области информационной безопасности Александр Власов в разговоре с «360» подтвердил, что способ, которым обманули администратора Reddit, старый. Специалист напомнил историю 2000-х годов, когда произошла атака вируса i love you. Он распространялся через электронную почту пользователей Microsoft Outlook. После открытия файла, приложенного к письму, вирус уничтожал или изменял некоторые данные на зараженном компьютере.

В облачных хранилищах есть проблема — что в «Яндекс.Диске», что в Google: все файлы запакованы, и пока не откроешь, не узнаешь, что внутри. Это замечательный способ послать вроде бы нормальный файл и заодно туда вредоносный файл запихнуть и получить доступ не только к хранилищу, но и ко всем компьютерам — и даже внутрь системы

Облачные хранилища — удобный способ для мошенников, потому что туда можно загрузить файл любого масштаба, в отличие от электронной почты, например. В эти хранилища кидают незащищенные, незашифрованные файлы без паролей.

Следует понимать, что ни одно бесплатное облачное хранилище не обязано обеспечивать безопасность файлов за собственные деньги.

«Надо помнить одно: те, кто предоставляет сервис бесплатно, никогда не подписываются под тем, что они будут защищать ваши файлы. Да, вредоносные программы они пытаются отслеживать, но в рамках общего контура экосистемы», — сказал Власов.

Не попасться в лапы злоумышленников можно только одним способом: быть внимательнее. Следует следить за тем, какие файлы распаковывает пользователь, кто эти данные оправляет. Если есть сомнения — файл открывать не нужно.

Статья Как обнаружить присутствие вредоносного кода в файле, если антивирус молчит

В статье описаны начальные методы и техники выявления вредоносного кода в файлах, и в каких условиях стоит обследовать малварь.

Инструментарий, с помощью которого будет производиться снятие слепка оперативной памяти лучше всего запускать с внешнего носителя, во избежания оставить лишнее следы на жестком диске (данные с жесткого диска необходимо сохранить в неизменном виде).

1.Подготовить виртуальную машину с помощью Virtual Box или VMware (Важно актуальной версии), или отдельно выделенный ПК, желательно с Windows 7.

И так, статический анализ:

1. Проверка потенциально вредоносного файла антивирусным ПО.

2. Залив потенциально вредоносного файла на VirusTotal, в данном случае осторожно с потенциально конфиденциальной/приватной информацией, так как после залива она будет доступна всем. Либо осуществить поиск по сгенерированной хеш сумме.

Анализ метаданных файла:

1. Наличие цифровой подписи, желаем о от известных вендоров. Для проверки цифровой подписи можно использовать Sign Tool.

2. Обратите внимание на дату компиляции, если ПО было скомпилировано в ближайшие время это повод задуматься (дату компиляции легко подделать).

Для просмотра даты компиляции можно использовать утилиту CFF Explorer.

3. Зачастую время компиляции файла совпадает с временем залива файла (сэмпла) на VirusTotal (т.к «хакер» проверяет сколько антивирусов обнаружит его малварь).

4. Сравнение хеш суммы файлов, нужно найти оригинальный файл на сайте разработчика и сравнить хеши с потенциально вредоносным.

5. При запуске потенциально вредоносного файла обратить внимание на аномальную нагрузку ресурсов СP, HDD, Network interface можно использовать Resource Hacker. (так же данная утилита имеет множество возможностей отследить аномальную активность).

1.Нельзя бинарный файл открывать (notepad++, ms word, браузер) могут содержаться эксплойты.

2. Бинарные файлы нужно смотреть HEX редакторами.

1. Высокий уровень энтропии соответствует тому что файл сжат или зашифрован.

2. Фрагменты файла с высоким уровнем энтропии близкий к 8.

3. Фрагменты файлы где уровень энтропии не изменяется.

Для анализа энтропии можно воспользоваться ПО DIE.

Полу динамический анализ:

1. Взаимодействие файла с реестром. (обращать внимание на ветки автозагрузки)

Утилита RegShot делает снимок реестра до и после. (производит сравнение созданных и удаленных веток в реестре)

2. Cетевая активность.

2.1. Запись дампа трафика, исходящего от файлы утилиты, в момент запуска.

2.2. Просмотр на Virus Total: url, ip-addr к которым идет обращение.

2.3 Обратить внимание на использование нестандартных портов.

Ну и на по следок можно воспользоваться онлайн песочницами:

Десять самых громких кибератак XXI века

Что такое кибератака и какой она бывает?

Кибератака — или хакерская атака — это вредоносное вмешательство в информационную систему компании, взлом сайтов и приложений, личных аккаунтов и устройств [1].

Главные цели — получить выгоду от использования этих данных или шантажа владельцев. Есть целые хакерские группы, которые взламывают сайты, инфраструктуры и сервисы, чтобы заявить о себе. Такие атаки сравнимы с террористическими.

Кибератаки различают по способу воздействия:

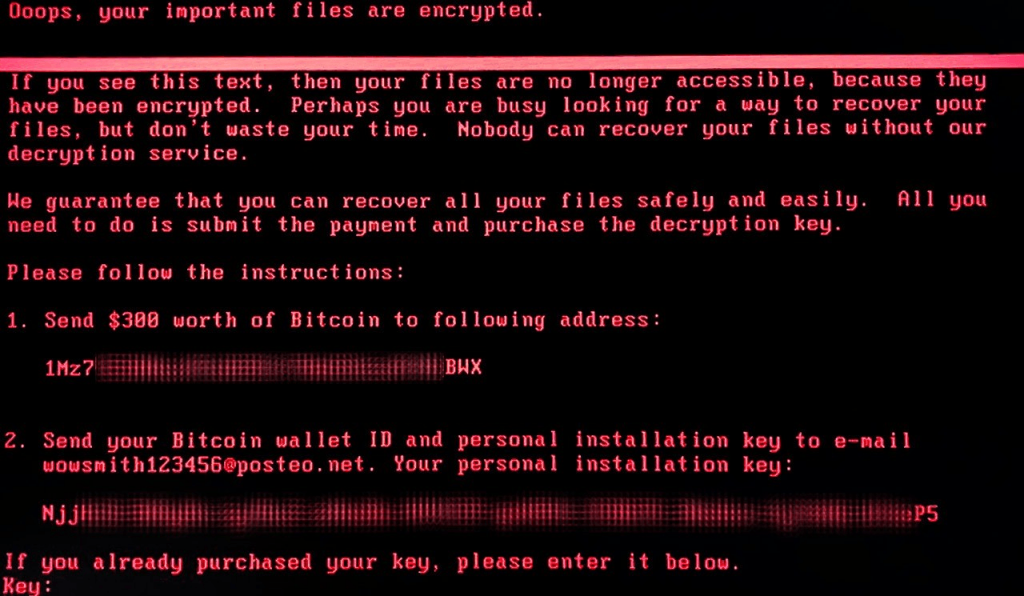

1. WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

Что произошло:

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени [2]. В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog. Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред. В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

2. Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr [4].

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm [5], состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу [6], что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

3. Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks [8], включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear [9].

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США [10].

Накануне новых американских выборов в 2020 году вышел доклад Microsoft [11]. В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию [12].

4. Взлом Facebook — самая громкая утечка данных из соцсети

Когда: 2020 год.

Кого или что атаковали: персональные данные пользователей Facebook.

Что произошло:

В марте 2020 года британская компания Comparitech сообщила об утечке данных более 267 млн пользователей Facebook [13]. Большая часть из них принадлежит американцам [14]. Их могли использовать для рассылки фишинговых ссылок.

В августе 2020 года эксперты из компании DarkNet Data Leakage & Breach Intelligence (DLBI) обнаружили в Cети персональные данные 150 млн пользователей Facebook, Instagram и LinkedIn [15]. На этот раз данные похитили с сервера в США, который принадлежит китайской компании Shenzhen Benniao Social Technology (socialarks.com) [16]. Она продает рекламу и продвижение в соцсетях.

Психическая кибератака: взлом клиники в Финляндии

В сентябре 2020 года киберпреступники взломали базу Vastaamo — одного из крупнейших психотерапевтических центров в Финляндии [19]. Они похитили личные данные десятков тысяч пациентов, включая записи сессий с терапевтами. В обмен на данные хакеры потребовали выкуп в €200-540 с каждого пациента и €450 тыс. (около 40 млн руб.) — с самого центра [20]. Правительство Финляндии собрало экстренное заседание с участием министра обороны. Однако злоумышленников так и не поймали, а данные пациентов оказались в даркнете [21].

5. Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек [22]. Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.