как сбросить пароль администратора домена windows

Сброс пароля администратора Active Directory

В этой статье мы рассмотрим сценарий сброса пароля администратора домена Active Direcotory. Эта возможность может понадобиться в случаях утраты прав доменного администратора вследствие, например, «забывчивости» или намеренного саботажа увольняющегося админа, атаки злоумышленников или других форс мажорных обстоятельствах. Для успешного сброса пароля администратора домена необходимо иметь физический или удаленный (ILO, iDRAC или консоль vSphere, в случае использования виртуального DC) доступ к консоли сервера. В данном примере мы будем сбрасывать пароль администратора на контроллере домене с ОС Windows Server 2012. В том случае, если в сети несколько контроллеров домена, рекомендуется выполнять процедуру на сервере PDC (primary domain controller) с ролью FSMO (flexible single-master operations).

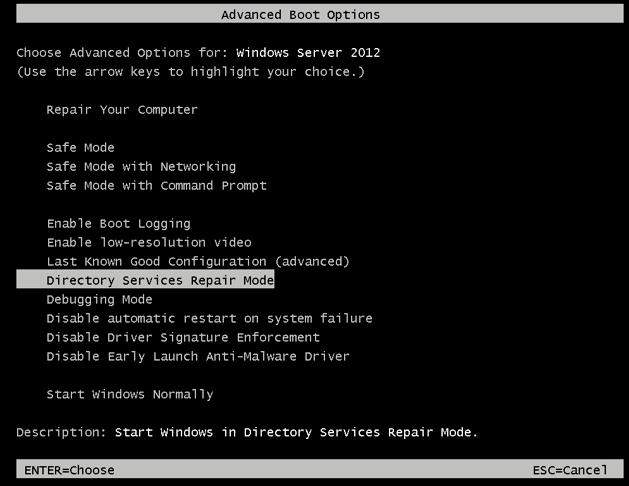

Для сброса пароля домен-админа необходимо попасть в режим восстановления службы каталогов – DSRM (Directory Services Restore Mode) с паролем администратора DSRM (он задается при повышении уровня сервера до контроллера домена). По сути это учетная запись локального администратора, хранящаяся в локальной базе SAM на контроллере домена.

В том случае, если пароль DSRM не известен, его можно сбросить таким способом, или, если администратор обезопасил сервер от использования подобных трюков, с помощью специализированных загрузочных дисков (типа Hiren’s BootCD, PCUnlocker и им подобных).

Итак, загружаем контроллер домена в DSRM режиме (сервер загружается с отключенными службами AD), выбрав соответствующую опцию в меню расширенных параметров загрузки.

На экране входа в систему вводим имя локального пользователя (administrator) и его пароль (пароль DSRM режима).

В данном примере имя контроллера домена – DC01.

Проверим, под каким пользователем выполнен вход в системе, для этого выполним команду:

Как вы видите, мы работаем под локальным админом.

Следующий шаг – смена пароля учетной записи администратора Active Directory (по умолчанию это учетная тоже называется Administrator). Сбросить пароль администратора домена можно, например, создав отдельную службу, которая при старте контроллера домена из под системной учетной записи сбросила бы в Active Directory пароль учетной записи Administrator. Создадим такую службу:

Указанная команда создаст службу с именем ResetADPass, которая при загрузке системы с правами LocalSystem выполнит команду net user и изменит пароль администратора AD на P@ssw0rd.

С помощью следующей команды мы можем удостовериться, что служба была создана корректно:

Перезагрузим сервер в нормальном режиме:

Во время загрузки созданная нами служба изменит пароль учетной записи амина домена на заданный. Авторизуемся на контроллере домена под этой учетной записью и паролем.

Осталось удалить созданную нами службу (FAQ. Как удалить службу в Windows):

Итак, в этой статье мы разобрались, как можно сбросить пароль администратора домена AD, и еще раз намекнули о том, насколько в концепции информационной безопасности важен момент обеспечения физической безопасности Вашей IT инфраструктуры.

Сброс пароля администратора домена Windows

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

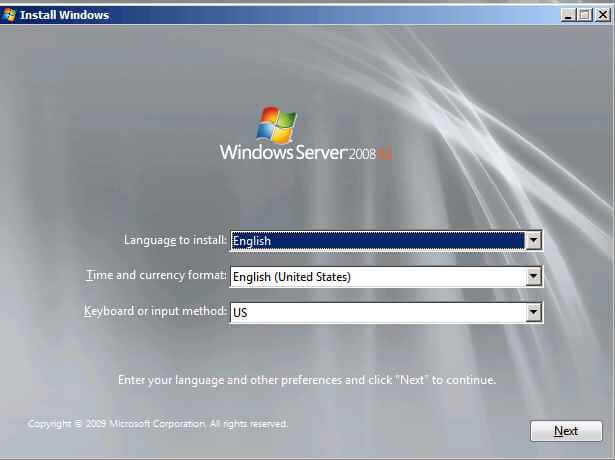

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

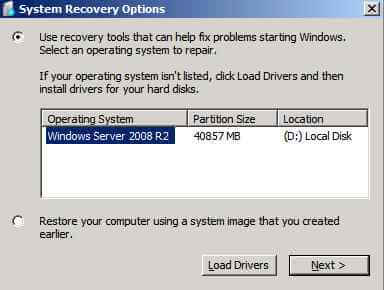

В следующем окне выбираем запуск командной строки.

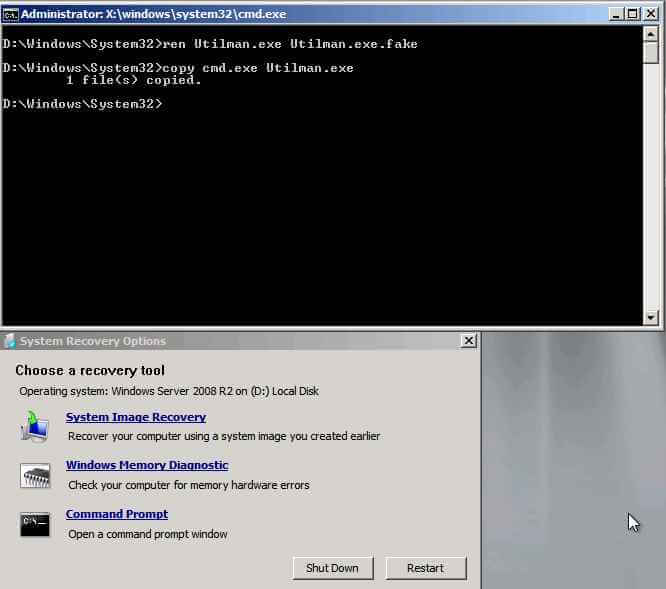

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

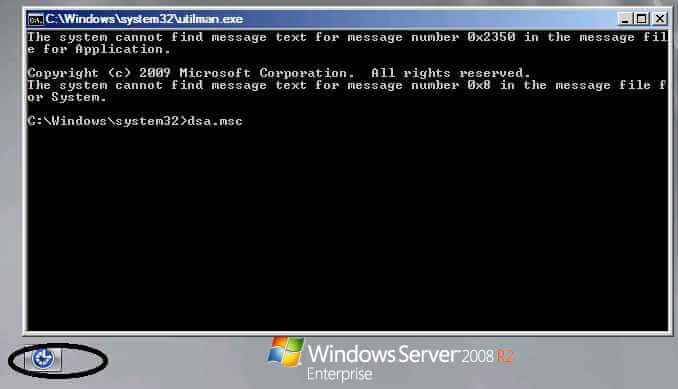

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Вы можете задать вопрос по статье специалисту.

Как сбросить пароль администратора домена windows

Надеюсь, после прочтения этой статьи многие поймут, что контроллеры домена обязательно либо делать Read-Only, либо шифровать (например Bitlocker`oм).

Бывает, что в организации злые-пришлые администраторы перед уходом поменяли все пароли и перед вами стоит задача взлома пароля для администратора домена.

Имеем Windows 2008 R 2 SP 1 и простой установочной диск для той же системы.

Монтируем его и загружаемся с диска.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-01

Выбираем “Repair Your Computer” (Восстановление системы)

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-02

Выбираем нашу систему и жмем на Next

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-03

Далее открываем “Command Prompt” (Командная строка)

Идем на диск, где у вас установлена система в папку System 32.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-04

Итак, теперь перезагружаем компьютер и меняем пароль администратору или создаем нового администратора.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-05

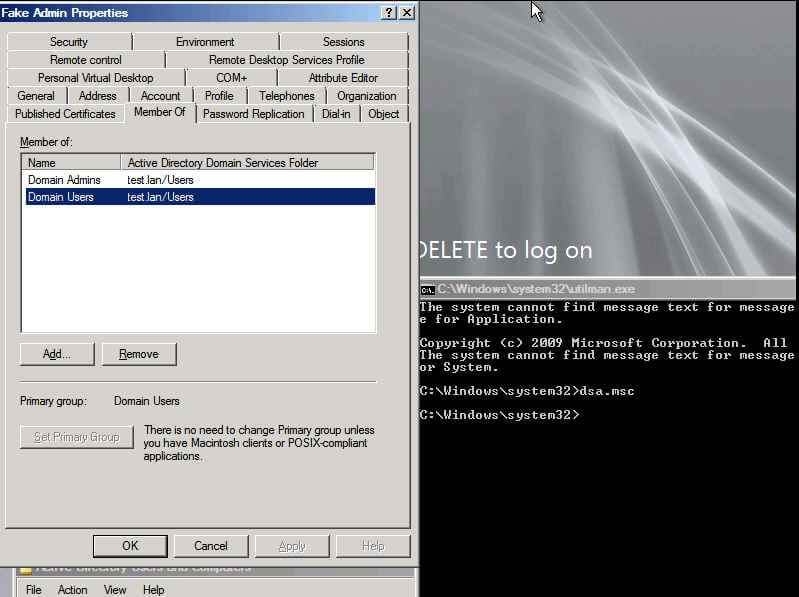

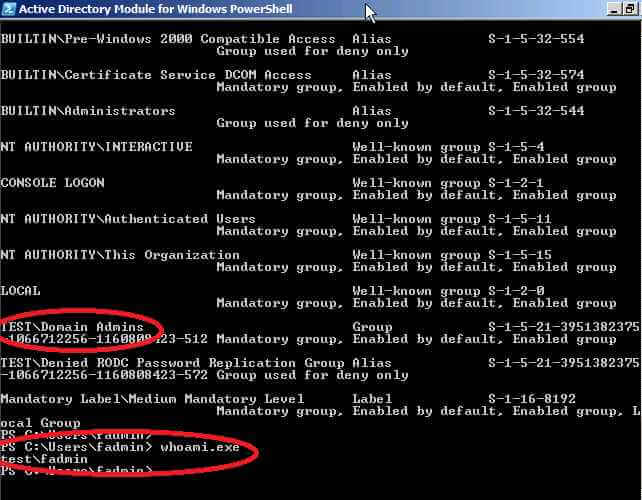

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-06

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-07

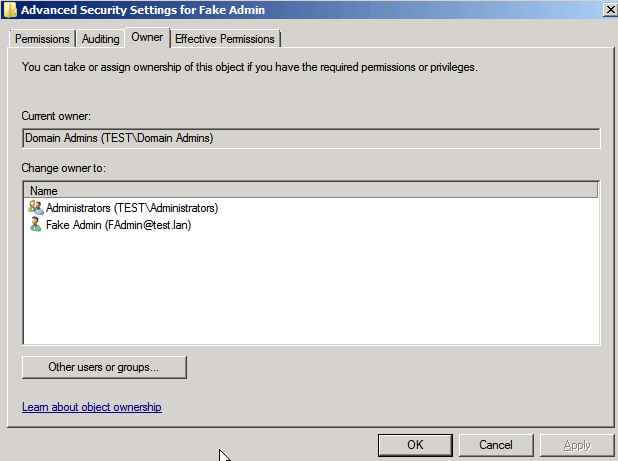

Теперь проверим: кто Owner для этой учетной записи.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-08

Используйте Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

В этой пошаговой статье описывается использование Netdom.exe для сброса паролей учетных записей компьютера контроллера домена в Windows Server.

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 325850

Сводка

Каждый Windows на основе компьютера поддерживает историю паролей учетной записи машины, которая содержит текущие и предыдущие пароли, используемые для учетной записи. Когда два компьютера пытаются проверить подлинность друг с другом, а изменение текущего пароля еще не получено, Windows зависит от предыдущего пароля. Если последовательность изменений пароля превышает два изменения, участвующие компьютеры могут не общаться, и вы можете получать сообщения об ошибках. Например, при репликации Active Directory вы получаете сообщения об ошибках с отказом в доступе.

Это поведение также применяется к репликации между контроллерами домена того же домена. Если контроллеры домена, не реплицируемые, находятся в двух различных доменах, внимательно посмотрите на отношения доверия.

Нельзя изменить пароль учетной записи машины с помощью оснастки Active Directory Users and Computers. Но сбросить пароль можно с помощью Netdom.exe средства. Средство Netdom.exe включено в Windows средства поддержки для Windows Server 2003, в Windows Server 2008 R2 и в Windows Server 2008.

Средство Netdom.exe сбрасывает пароль учетной записи на компьютере локально (известный как локальный секрет). Это изменение записывается на объект учетной записи компьютера на Windows домена, который находится в том же домене. Одновременное написание нового пароля в обоих местах гарантирует синхронизацию по крайней мере двух компьютеров, участвующих в операции. Запуск репликации Active Directory гарантирует получение изменений другими контроллерами домена.

Следующая процедура описывает использование команды netdom для сброса пароля учетной записи компьютера. Эта процедура чаще всего используется на контроллерах домена, но также применяется к любой учетной записи Windows компьютера.

Необходимо запустить средство локально с Windows, пароль которого необходимо изменить. Кроме того, для запуска Netdom.exe необходимо иметь административные разрешения на локальном уровне и на объекте учетной записи компьютера в Active Directory.

Используйте Netdom.exe для сброса пароля учетной записи машины

Установите средства Windows Server 2003 на контроллер домена, пароль которого необходимо сбросить. Эти средства находятся в папке Support\Tools на Windows Server 2003 CD-ROM. Чтобы установить эти средства, щелкните правой кнопкой мыши Suptools.msi файл в папке, а Support\Tools затем выберите Установите.

Этот шаг не требуется в Windows Server 2008, Windows Server 2008 R2 или более поздней версии, так как средство Netdom.exe включено в Windows выпусков.

Если вы хотите сбросить пароль для контроллера Windows домена, необходимо остановить службу Центра рассылки ключей Kerberos и настроить тип запуска в Руководство.

Удалите кэш билета Kerberos на контроллере домена, где будут допущены ошибки. Это можно сделать, перезапустив компьютер или используя средства KLIST, Kerbtest или KerbTray. KLIST включен в Windows Server 2008 и Windows Server 2008 R2. Для Windows Server 2003 KLIST доступен в качестве бесплатной загрузки в средствах набора ресурсов Windows Server 2003.

В командной подсказке введите следующую команду:

Описание этой команды:

/s: это имя контроллера домена, используемого для настройки пароля учетной записи компьютера. Это сервер, на котором работает KDC.

/ud: это учетная запись пользователя, которая создает подключение к домену, указанному в /s параметре. Он должен быть в формате domain\User. Если этот параметр опущен, используется учетная запись текущего пользователя.

/pd:* указывает пароль учетной записи пользователя, указанный в /ud параметре. Для запроса пароля используйте звездочку (*). Например, локальный компьютер контроллера домена — Server1, а одноранговой Windows контроллер домена — Server2. Если вы запустите Netdom.exe Server1 со следующими параметрами, пароль будет изменен локально и одновременно записан на Server2. Репликация распространяет изменения на другие контроллеры домена:

Перезапустите сервер, пароль которого был изменен. В этом примере это Server1.

Как сбросить пароль администратора домена windows

В этой статье рассмотрена ситуация восстановления пароля администратора домена. Для примера был выбран контроллер домена Windows Server 2008R2 (чего уж скромничать). Естественно я не знаю паролей учетных записей и допускаю, что они достаточно сложны, а следовательно проверять варианты “sex,god,123,password” смысла особого нет.

Зайдя в Google и введя в строке поиска “Reset Password Domain Administrator” я первой строчкой попадаю на сайт израильского MVP, который в деталях описывает процесс сброса пароля доменного администратора. Одно но, чтобы использовать данный способ нужно знать пароль администратора DSRM, для тех кто запамятовал поясняю, что это учетная запись хранится на контроллере домена локально и используется в случаях когда вашей службе каталогов “совсем плохо”, т.е. для восстановления. Но увы, я этого пароля не знаю.

Поэтому я отрываю вторую закладку в браузере и ввожу опять же в Google текст “linux cd for reset administrator password” и ищу образ загрузочного диска который позволит мне сбросить пароль DSRM. И на сайте американского специалиста Petter Nordahl-Hagen нахожу нужный диск. Скачать его можно отсюда.

А дальше? Дальше процесс не требующий никакой умственной деятельности.

Грузим наш сервер с диска скачанного по ссылке.

Выбираем раздел жесткого диска с системой. У меня их два и это не удивительно Windows Server 2008 R2 создает раздел в 200 мегабайт на случай включения Bitlocker.

Выбираю опцию “Password Reset” и нажимаю Enter.

Дале говорю, что желаю редактировать учетную запись.

Указываю, что меня интересует учетная запись Administrator.

И в итоге выхожу на запрос, что сделать с данной учеткой. Я сбрасывал пароль на пустой, хотя можно просто задать свой пароль.

Естественно выбираю вариант загрузки “Directory Service Restore Mode”, чтобы зайти под учетной записью DSRM-администратора.

Выбираю “вход под другой учетной записью” т.е. локальный вход и ввожу если осуществлял смену пароля либо оставляю пустым пароль DSRM-администратора.

Далее делаю следующее: создаю на диске C: папку с именем “tools” и копирую в нее содержимое набора утилит позаимствованных у MVP, хоят все эти утилиты есть в Resourse Kit от Microsft. Скачать можно отсюда. И добавляю в эту папку файл cmd.exe, взятый из каталога C:\Windows\System32.

После запускаю командную строку и выполняю команду

instsrv PassRecovery “C:\tools\srvany.exe”

Остается самая малость. Открыть редактор реестра и раскрыть ветку

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery

Создана данная ветка была при установке службы шагом выше.

В ней мы создаем папку для наших будущих ключей с именем Parameters. Имя только такое.

Создаю два ключа реестра с именами Application и AppParameters.

Application указывает на пусть к командной строке в нашей папке.

AppParameters описывает, что должно в этой командной строке выполниться. А выполнится там команда “net user” и сбросит пароль учетной записи administrator (на этот раз доменной) на Pa$$w0rd. Такой чудной пароль был выбрал не случайно, просто он соответствует требованиям сложности, которые будут проверяться при сбросе пароля.

name: Application

type: REG_SZ (string)

value: с:\tools\cmd.exe

name: AppParameters

type: REG_SZ (string)

value: /k net user administrator Pa$$w0rd /domain

Напоследок нахожу созданную мной службу PassRecovery и ее свойствах ставлю галочку “Allow Service to interact with desktop”. Можно перезагружаться в нормально режиме.

Когда я загрузился и удостоверился, что пароль был сброшен, службу нужно остановить и удалить, следом за ней и все файлы из папки C:\tools.

net stop PassRecovery

sc delete PassRecovery

Вывод: Способ топорный (+ баянный), но действенный как автомат Калашникова.