как удалить смарт карту с windows

Служба политик удаления смарт-карт

Применяется к: Windows 10, Windows 11, Windows Server 2016

В этом разделе для ИТ-специалиста описывается роль службы политики удаления (ScPolicySvc) в реализации смарт-карт.

Служба политики удаления смарт-карт применяется, когда пользователь вписалась в смарт-карту, а затем удаляет эту смарт-карту с читателя. Действие, которое выполняется при удалении смарт-карты, контролируется настройками групповой политики. Дополнительные сведения см. в группе smart Card Policy and Registry Параметры.

Служба политики удаления смарт-карт

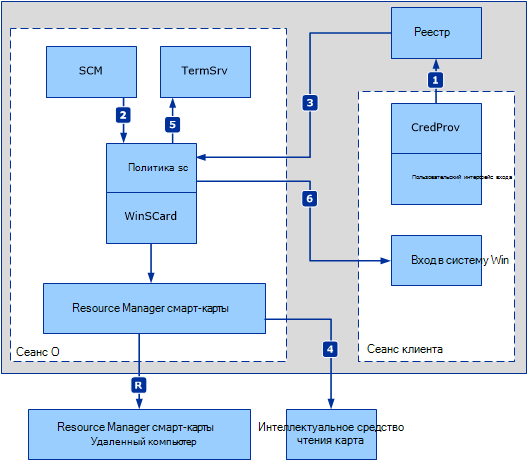

Цифры на предыдущем рисунке представляют следующие действия:

Winlogon не участвует напрямую в мониторинге событий удаления смарт-карт. Последовательность действий, которые связаны с удалением смарт-карты, начинается с поставщика учетных данных смарт-карт в процессе входа в пользовательский интерфейс. Когда пользователь успешно впишется со смарт-картой, поставщик учетных данных смарт-карт захватывает имя читателя. Затем эти сведения хранятся в реестре с идентификатором сеанса, в котором был инициирован вход.

Служба диспетчера ресурсов смарт-карт сообщает службе политики удаления смарт-карт о том, что произошла входная карточка.

ScPolicySvc извлекает сведения о смарт-картах, хранимые поставщиком учетных данных смарт-карт в реестре. Этот вызов перенаправляется, если пользователь находится в удаленном сеансе. Если смарт-карта удалена, scPolicySvc уведомлен.

ScPolicySvc вызывает службы удаленного рабочего стола для принятия соответствующих действий, если запрос состоит в том, чтобы подписать пользователя или отключить сеанс пользователя, что может привести к потере данных. Если параметр настроен для блокировки компьютера при удалении смарт-карты, ScPolicySvc отправляет сообщение в Winlogon для блокировки компьютера.

Table of Contents:

Если проблема не позволяет вам войти в Windows с помощью смарт-карты, запустите компьютер в безопасном режиме и отключите эту функцию безопасности. Независимо от того, входите ли вы в систему с помощью физической или виртуальной смарт-карты, Windows сохраняет ваши настройки в реестре Windows NT. Если вы можете войти в Windows, вы можете отключить вход с помощью смарт-карты для будущих сеансов, отредактировав локальные групповые политики. Отключение службы Smart Card Plug and Play удаляет возможность вставлять смарт-карту при входе в систему.

Запуск Windows в безопасном режиме обходит принудительную смарт-карту login.credit: moodboard / moodboard / Getty Images

Запустите Windows в безопасном режиме

Шаг 1

Включите компьютер и удерживайте клавишу «F8» во время загрузки Windows. Выберите «Безопасный режим с поддержкой сети» в меню загрузки и нажмите «Ввод».

Шаг 2

Удерживая нажатой клавишу «Windows», нажмите «R», чтобы открыть диалоговое окно «Выполнить». Введите «Regedt32» (без кавычек, здесь и далее) в командной строке и нажмите «Enter». Откроется редактор реестра Windows NT.

Шаг 3

Разверните путь к файлу для входа в систему со смарт-картой, выбрав следующие каталоги:

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies System

Шаг 4

Щелкните правой кнопкой мыши «scforeoption» и выберите «Modify», чтобы редактировать свойства ключа. В поле «Значение данных» измените текущее значение «1» на «0» и нажмите «ОК».

Шаг 5

Закройте редактор реестра и перезагрузите компьютер в обычном режиме. На экране входа в систему предлагается ввести имя пользователя и пароль, а не вставлять смарт-карту.

Отключить службу смарт-карт Plug and Play

Шаг 1

Удерживая нажатой клавишу «Windows», нажмите «R», чтобы открыть диалоговое окно «Выполнить». Введите «gpedit.msc» в командной строке и нажмите «Enter», чтобы открыть редактор локальной групповой политики.

Шаг 2

Разверните «Конфигурация компьютера», «Административные шаблоны» и «Компоненты Windows» в древовидном браузере. Дважды щелкните папку «Смарт-карта» в главном окне.

Шаг 3

Щелкните правой кнопкой мыши «Включить услугу Plug and Play для смарт-карт» и выберите «Изменить». В диалоговом окне «Свойства» выберите «Отключено», чтобы отключить эту службу и удалить параметр смарт-карты с экрана входа в систему. Нажмите «Применить» и «ОК», чтобы сохранить изменения.

Шаг 4

Закройте редактор локальной групповой политики и перезапустите Windows, чтобы завершить внесение изменений.

Следите за своими важными вещами с помощью этих удобных смарт-тегов

Как отключить функцию смарт-компоновки Gmail

Функция Smart Compose в Gmail предназначена для более быстрого ввода сообщений. Но если вы находите это навязчивым или раздражающим, вы можете отключить его. Вот как в Интернете или на вашем телефоне.

Что такое вход с помощью функции Apple и как ее использовать?

Впервые объявленный на Всемирной конференции разработчиков Apple (WWDC) в июне, вход с Apple позволяет войти на сайт или в приложение, используя только свой Apple ID.

Модуль CI+ на телевизоре Samsung (Ноябрь 2021).

Интерактивный вход в систему: поведение при извлечении смарт-карты

Относится к:

Описывает рекомендуемые методы, расположение, значения, управление политикой и соображения безопасности для параметра интерактивного логотипа: политика безопасности для удаления смарт-карт.

Справочники

Этот параметр политики определяет, что происходит при удалении смарт-карты для зарегистрированного пользователя с чтения смарт-карт.

Если смарт-карты используются для проверки подлинности, устройство должно автоматически заблокироваться при удалении карты. Так что если пользователи забывают вручную заблокировать свои устройства, когда они покидают, вредоносные пользователи не смогут получить доступ.

Если для этого параметра политики выбран параметр Force Logoff в листе свойств, пользователь автоматически отключается при удалении смарт-карты. Пользователям придется переосмыслеть свои смарт-карты и повторно ввести свои ПИН-карты, когда они вернутся на рабочие станции.

Эта политика зависит от службы политики удаления смарт-карт. Служба должна работать для того, чтобы политика вступила в силу, поэтому рекомендуется установить тип запуска службы в автоматическом режиме.

Возможные значения

Блокировка рабочей станции

Если вы используете этот параметр, при удалении смарт-карты рабочие станции будут заблокированы. Чтобы пользователи могли покинуть область, взять с собой смарт-карту и сохранить защищенный сеанс.

При использовании этого параметра пользователь автоматически отключается при удалении смарт-карты.

Отключение, если сеанс удаленных служб удаленного рабочего стола

Если вы используете этот параметр, удаление смарт-карты отключает сеанс без входа пользователя. Таким образом, пользователь может вставить смарт-карту и возобновить сеанс позже или на другом компьютере, оборудованном для чтения с помощью смарт-карт, без повторного входа. Если сеанс локальный, эта политика функционирует одинаково с блокировкой рабочей станции.

Рекомендации

Location

Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\Security Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики по типу сервера или объекту групповой политики (GPO). Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Нет действий |

| Dc Effective Default Параметры | Нет действий |

| Действующие параметры по умолчанию для рядового сервера | Нет действий |

| Действующие параметры по умолчанию для клиентского компьютера | Нет действий |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении с помощью групповой политики.

Соображения конфликта политики

Групповая политика

Этот параметр политики можно настроить с помощью консоли управления групповой политикой (GPMC), которая будет распространяться через GPOs. Если эта политика не содержится в распределенной GPO, эту политику можно настроить на локальном компьютере с помощью привязки к локальной политике безопасности.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пользователи иногда забывают заблокировать рабочие станции, когда они от них далеко, что позволяет злоумышленникам получать доступ к своим устройствам. Если смарт-карты используются для проверки подлинности, устройство должно автоматически заблокироваться при удалении карты, чтобы убедиться, что только пользователь с смарт-картой получает доступ к ресурсам с помощью этих учетных данных.

Противодействие

Настройка параметра интерактивного логотипа: параметр поведения удаления смарт-карт для блокировки рабочей станции.

Если для этого параметра политики выбрана блокировка рабочей станции, устройство блокируется при удалении смарт-карты. Пользователи могут покинуть область, взять с собой смарт-карту и сохранить защищенный сеанс. Это поведение похоже на параметр, который требует, чтобы пользователи войдите в систему при повторной работе на устройстве после начала сохранения экрана.

Если для этого параметра политики выбран параметр Force Logoff, пользователь автоматически отключается при удалении смарт-карты. Этот параметр полезен при развертывании устройства в качестве точки общего доступа, например киоска или другого типа общего устройства.

Возможное влияние

Если вы выбрали Force Logoff, пользователи должны вставить свои смарт-карты и ввести свои ПИН-данные, когда они вернутся на рабочие станции.

Параметры групповой политики и реестра смарт-карт

Применяется к: Windows 10, Windows 11, Windows Server 2016 и выше

В этой статье для ИТ-специалистов и разработчиков смарт-карт описываются параметры групповой политики, параметры ключей реестра, параметры локальной политики безопасности и параметры политики делегирования учетных данных, доступные для настройки смарт-карт.

В следующих разделах и таблицах параметров групповой политики, связанных с смарт-картами, и ключей реестра, которые можно установить на компьютере. При использовании объектов групповой политики домена (GPOs) можно изменить и применить параметры групповой политики к локальным или доменным компьютерам.

Основные параметры групповой политики для смарт-карт

Следующие параметры групповой политики смарт-карт находятся в конфигурации компьютера\Административные шаблоны\Windows компоненты\Смарт-карта.

Клавиши реестра находятся в следующих расположениях:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\\Windows\ScPnP\EnableScPnP

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\SmartCardCredentialProvider

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CertProp

Сведения о реестре чтения смарт-карт в HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Calais\Readers.

Сведения о реестре смарт-карт в HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Calais\SmartCards.

В следующей таблице перечислены значения по умолчанию для этих параметров GPO. Изменения описаны в описаниях политики в этой статье.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не настроено |

| Политика контроллера домена по умолчанию | Не настроено |

| Параметры по умолчанию для автономного сервера | Не настроено |

| Действующие параметры по умолчанию для контроллера домена | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Разрешить сертификаты без атрибута расширенного сертификата использования ключей

Вы можете использовать этот параметр политики, чтобы разрешить использование сертификатов без расширенного набора ключей (EKU), которые будут использоваться для входов.

Атрибут расширенного сертификата использования ключей также известен как расширенное использование ключей.

В версиях Windows перед Windows Vista сертификаты смарт-карт, используемые для регистрации, требуют расширения EKU с идентификатором объекта логотипа смарт-карты. Этот параметр политики можно использовать для изменения этого ограничения.

При включении этого параметра политики сертификаты со следующими атрибутами также можно использовать для входов с помощью смарт-карты:

Сертификаты без EKU

Сертификаты со всеми целями EKU

Сертификаты с EKU проверки подлинности клиента

Если этот параметр политики не включен, для входов с помощью смарт-карты можно использовать только сертификаты, содержащие идентификатор объекта логотипа смарт-карты.

| Элемент | Описание |

|---|---|

| Раздел реестра | AllowCertificatesWithNoEKU |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы |

Разрешить использовать сертификаты ECC для логоса и проверки подлинности

Этот параметр политики можно использовать для контроля того, можно ли использовать сертификаты криптографии эллиптической кривой (ECC) на смарт-карте для регистрации в домене.

При включении этого параметра сертификаты ECC на смарт-карте можно использовать для регистрации в домене.

Если этот параметр не включен, сертификаты ECC на смарт-карте не могут использоваться для входов в домен.

| Элемент | Описание |

|---|---|

| Раздел реестра | EnumerateECCCerts |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы | Этот параметр политики влияет только на возможность пользователя войти в домен. Сертификаты ECC на смарт-карте, которые используются для других приложений, таких как подписание документов, не влияют на этот параметр политики. Если для регистрации используется ключ ECDSA, необходимо также иметь связанный ключ ECDH, чтобы разрешить вход, если вы не подключены к сети. |

Разрешить отображение интегрированного экрана разблокировки во время логотипа

С помощью этого параметра политики можно определить, доступна ли интегрированная функция разблокировки в пользовательском интерфейсе (пользовательском интерфейсе). Эта функция была представлена в качестве стандартной функции в поставщике поддержки безопасности учетных данных в Windows Vista.

При включении этого параметра доступна интегрированная функция разблокировки.

Если этот параметр не включен, функция недоступна.

| Элемент | Описание |

|---|---|

| Раздел реестра | AllowIntegratedUnblock |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы | Чтобы использовать интегрированную функцию разблокировки, смарт-карта должна ее поддерживать. Проверьте у производителя оборудования, чтобы убедиться, что смарт-карта поддерживает эту функцию. Вы можете создать настраиваемое сообщение, которое пользователь видит при блокировке смарт-карты путем настройки строки отображения параметра политики при блокировке смарт-карты. |

Разрешить ключи подписи допустимым для Logon

Вы можете использовать этот параметр политики, чтобы разрешить регистрацию сертификатов на основе ключей подписи и их доступ к входу.

При включении этого параметра все сертификаты, доступные на смарт-карте с ключом только для подписи, перечислены на экране регистрации.

Если этот параметр не включен, сертификаты, доступные на смарт-карте с ключом только для подписи, не перечислены на экране регистрации.

| Элемент | Описание |

|---|---|

| Раздел реестра | AllowSignatureOnlyKeys |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы |

Разрешить время недействительных сертификатов

Этот параметр политики можно использовать для разрешения сертификатов, срок действия которых истек или еще не разрешен для отображения для регистрации.

До Windows Vista сертификаты должны были содержать допустимые сроки и не истекали. Чтобы сертификат использовался, он должен быть принят контроллером домена. Этот параметр политики управляет только тем, какие сертификаты отображаются на клиентских компьютерах.

При включении этого параметра сертификаты перечислены на экране регистрации независимо от того, имеется ли у них недействительное время или срок действия истек.

Если этот параметр политики не включен, сертификаты, срок действия которых истек или еще не действительны, не перечислены на экране регистрации.

| Элемент | Описание |

|---|---|

| Раздел реестра | AllowTimeInvalidCertificates |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы |

Разрешить подсказку имени пользователя

С помощью этого параметра политики можно определить, появится ли необязательный поле во время входа и обеспечит последующий процесс повышения, в котором пользователи могут ввести свое имя пользователя или имя пользователя и домен, который связывает сертификат с пользователем.

При включении этого параметра политики пользователи видят необязательное поле, в котором они могут ввести имя пользователя или имя пользователя и домен.

Если этот параметр политики не включен, пользователи не видят это необязательное поле.

| Элемент | Описание |

|---|---|

| Раздел реестра | X509HintsNeeded |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы |

Настройка очистки корневого сертификата

Вы можете использовать этот параметр политики для управления поведением очистки корневых сертификатов. Сертификаты проверяются с помощью цепочки доверия, а якорем доверия для цифрового сертификата является Корневой орган сертификации (CA). ЦС может выдавать несколько сертификатов с корневым сертификатом в качестве верхнего сертификата структуры дерева. Для подписи других сертификатов используется закрытый ключ. Это создает наследуемую надежность для всех сертификатов сразу же под корневым сертификатом.

При включении этого параметра политики можно установить следующие параметры очистки:

Очистка не будет. Когда пользователь подписывает или удаляет смарт-карту, корневые сертификаты, используемые во время сеанса, сохраняются на компьютере.

Очистка сертификатов при удалении смарт-карт. При удалении смарт-карты корневые сертификаты удаляются.

Очистка сертификатов при входев систему. Когда пользователь выходит из Windows, корневые сертификаты удаляются.

Если этот параметр политики не включен, корневые сертификаты автоматически удаляются при выходе пользователя из Windows.

| Элемент | Описание |

|---|---|

| Раздел реестра | RootCertificateCleanupOption |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы |

Отображение строки при блокировке смарт-карты

Этот параметр политики можно использовать для изменения сообщения по умолчанию, которое пользователь видит, если его смарт-карта заблокирована.

При включении этого параметра политики можно создать и управлять отображаемой сообщением, которое пользователь видит при блокировке смарт-карты.

Если этот параметр политики не включен (а также включена интегрированная функция разблокировки), пользователь видит сообщение по умолчанию системы при блокировке смарт-карты.

| Элемент | Описание |

|---|---|

| Раздел реестра | ИнтегрированныйUnblockPromptString |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики. Этот параметр политики эффективен только при включении экрана Разрешить интегрированную разблокировка, отображаемую во время включения политики logon. |

| Заметки и ресурсы |

Фильтрация дублирующих сертификатов логотипа

Вы можете использовать этот параметр политики, чтобы настроить, какие действительные сертификаты регистрации отображаются.

В период обновления сертификата смарт-карта пользователя может иметь несколько действительных сертификатов регистрации, выданных из одного шаблона сертификата, что может привести к путанице в выборе сертификата. Такое поведение может происходить при возобновлении сертификата и еще не истек срок действия старого сертификата.

Если два сертификата выданы из одного и того же шаблона с одной и той же основной версией и для одного и того же пользователя (это определяется их upN), они определяются как одинаковые.

При включении этого параметра политики происходит фильтрация, чтобы пользователь выбирал только из наиболее актуальных действительных сертификатов.

Если этот параметр политики не включен, все сертификаты отображаются пользователю.

Этот параметр политики применяется к компьютеру после того, как применяется параметр политики допустимого времени для сертификатов.

| Элемент | Описание |

|---|---|

| Раздел реестра | FilterDuplicateCerts |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы | Если на смарт-карте есть два или несколько одинаковых сертификатов и этот параметр политики включен, будет отображаться сертификат, используемый для входа на компьютеры с Windows 2000, Windows XP или Windows Server 2003. В противном случае будет отображаться сертификат с самым удаленным сроком действия. |

Принудительное чтение всех сертификатов с смарт-карты

Этот параметр политики можно использовать для управления тем, как Windows все сертификаты с смарт-карты для входов. Во время регистрации Windows только сертификат по умолчанию с смарт-карты, если он не поддерживает ирисовку всех сертификатов в одном вызове. Этот параметр политики Windows считывания всех сертификатов с смарт-карты.

При включении этого параметра политики Windows считывания всех сертификатов с смарт-карты независимо от набора функций CSP.

Если эта политика не включена, Windows считывания только сертификата по умолчанию с смарт-карт, которые не поддерживают ирисовку всех сертификатов в одном вызове. Сертификаты, не доступные по умолчанию, недоступны для входов.

| Элемент | Описание |

|---|---|

| Раздел реестра | ForceReadingAllCertificates |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет Важно. Включение этого параметра политики может отрицательно повлиять на производительность при входе в процессе в определенных ситуациях. |

| Заметки и ресурсы | Обратитесь к поставщику смарт-карт, чтобы определить, поддерживает ли ваша смарт-карта и связанная с ней CSP необходимое поведение. |

Уведомление пользователя об успешной установке драйвера смарт-карт

Этот параметр политики позволяет контролировать, видит ли пользователь сообщение подтверждения при установке драйвера устройства смарт-карты.

При включении этого параметра политики пользователь видит сообщение подтверждения при установке драйвера устройства смарт-карты.

Если этот параметр не включен, пользователь не видит сообщение об установке драйвера устройства смарт-карты.

| Элемент | Описание |

|---|---|

| Раздел реестра | ScPnPNotification |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы | Этот параметр политики применяется только к драйверам смарт-карт, которые прошли Windows лаборатории качества оборудования (WHQL). |

Запретить возврат пин-данных с помощью диспетчера учетных данных

Этот параметр политики позволяет запретить диспетчеру учетных данных возвращать ПИН-данные с помощью простотекстов.

Диспетчер учетных данных управляется пользователем на локальном компьютере и хранит учетные данные из поддерживаемых браузеров и Windows приложений. Учетные данные сохраняются в специальных зашифрованных папках на компьютере под профилем пользователя.

При включении этого параметра политики диспетчер учетных данных не возвращает ПИН-код plaintext.

Если этот параметр не включен, диспетчер учетных данных может возвращать пин-ны с простыми данными.

| Элемент | Описание |

|---|---|

| Раздел реестра | DisallowPlaintextPin |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы | Если этот параметр политики включен, некоторые смарт-карты могут не работать на компьютерах с Windows. Обратитесь к производителю смарт-карт, чтобы определить, следует ли включить этот параметр политики. |

Отмена имени субъекта, хранимый в сертификате при отобра-

Этот параметр политики можно использовать для управления темой, как появляется имя субъекта во время входов.

Чтобы помочь пользователям отличать один сертификат от другого, по умолчанию отображаются основное имя пользователя (UPN) и общее имя. Например, если этот параметр включен, если объектом сертификата является CN=User1, OU=Users, DN=example, DN=com и upN user1@example.com, «User1» отображается с «user1@example.com». Если upN не присутствует, отображается все имя субъекта. Этот параметр контролирует внешний вид этого имени субъекта, и его, возможно, потребуется скорректировать для организации.

При включении этого параметра политики имя субъекта при входе отображается в обратном порядке, от того, как оно хранится в сертификате.

Если этот параметр политики не включен, имя субъекта отображается так же, как оно хранится в сертификате.

| Элемент | Описание |

|---|---|

| Раздел реестра | ReverseSubject |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Отключены и не настроены эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы |

Включив распространение сертификата с смарт-карты

Этот параметр политики можно использовать для управления распространением сертификата, которое происходит при вставке смарт-карты.

Служба распространения сертификатов применяется, когда вложенный пользователь вставляет смарт-карту в читатель, присоединенный к компьютеру. Это действие заставляет считывания сертификата с смарт-карты. Затем сертификаты добавляются в личный магазин пользователя.

Когда этот параметр политики включен, распространение сертификата происходит, когда пользователь вставляет смарт-карту.

При выключении этого параметра политики распространение сертификатов не происходит, а сертификаты недоступны приложениям, например Outlook.

| Элемент | Описание |

|---|---|

| Раздел реестра | CertPropEnabled |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Включено и не настроено эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики. Этот параметр политики должен быть включен, чтобы включить распространение корневого сертификата из параметров смарт-карт при его включении. |

| Заметки и ресурсы |

Включить распространение корневого сертификата с смарт-карты

Этот параметр политики можно использовать для управления распространением корневого сертификата, которое происходит при вставке смарт-карты.

Служба распространения сертификатов применяется, когда вложенный пользователь вставляет смарт-карту в читатель, присоединенный к компьютеру. Это действие заставляет считывания сертификата с смарт-карты. Затем сертификаты добавляются в личный магазин пользователя.

При включении этого параметра политики при вставки смарт-карты происходит распространение корневого сертификата.

Если этот параметр политики не включен, распространение корневого сертификата не происходит при вставки смарт-карты пользователем.

| Элемент | Описание |

|---|---|

| Раздел реестра | EnableRootCertificate Propagation |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Включено и не настроено эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики. Чтобы этот параметр политики работал, необходимо также включить распространение сертификата из параметра политики смарт-карт. |

| Заметки и ресурсы |

Включив службу подключения и воспроизведения смарт-карт

Вы можете использовать этот параметр политики, чтобы контролировать, включена ли подключаемая система Smart Card и Play.

Пользователи могут использовать смарт-карты от поставщиков, опубликовавших драйверы с помощью Windows Update, не нуждаясь в специальном среднем поверке. Эти драйверы будут загружены так же, как и драйверы для других устройств в Windows. Если соответствующий драйвер не доступен из Windows Update, для этих карт используется мини-драйвер, совместимый с PIV, который включен с любой из поддерживаемых версий Windows.

При включении этого параметра политики система пытается установить драйвер устройства смарт-карты при первом вставки смарт-карты в считывающее устройство смарт-карт.

Если этот параметр политики не включен, драйвер устройства не устанавливается при вставки смарт-карты в считыватель смарт-карт.

| Элемент | Описание |

|---|---|

| Раздел реестра | EnableScPnP |

| Значения по умолчанию | Никаких изменений в версиях операционной системы Включено и не настроено эквивалентно |

| Управление политикой | Требование перезапуска: Нет Требование о подписании: Нет Конфликты политики: Нет |

| Заметки и ресурсы | Этот параметр политики применяется только к драйверам смарт-карт, которые прошли Windows лаборатории качества оборудования (WHQL). |

Базовые ключи реестра CSP и Smart Card KSP

Следующие ключи реестра можно настроить для базового поставщика служб криптографии (CSP) и поставщика хранения ключей смарт-карт (KSP). В следующих таблицах перечислить клавиши. Все клавиши используют тип DWORD.

Ключи реестра базового CSP находятся в реестре в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Microsoft Base Smart Card Crypto Provider.

Ключи реестра для KSP смарт-карты находятся в HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Cryptography\Providers\Microsoft Smart Card Key служба хранилища Provider.

Клавиши реестра базовой CSP и смарт-карты KSP

| Раздел реестра | Описание |

|---|---|

| AllowPrivateExchangeKeyImport | Ненулевая величина позволяет импортировать закрытые ключи RSA Exchange (например, шифрование) для использования в ключевых архивных сценариях. Значение по умолчанию: 00000000 |

| AllowPrivateSignatureKeyImport | Значение non-zero позволяет импортировать закрытые ключи подписи RSA для использования в ключевых архивных сценариях. Значение по умолчанию: 00000000 |

| DefaultPrivateKeyLenBits | При желании определяет длину по умолчанию для закрытых ключей. Значение по умолчанию: 00000400 Параметр генерации ключей по умолчанию: 1024-битные клавиши |

| RequireOnCardPrivateKeyGen | Этот ключ задает флаг, который требует частного поколения ключей на карте (по умолчанию). Если это значение заданной, ключ, созданный на хосте, можно импортировать в смарт-карту. Это используется для смарт-карт, которые не поддерживают генерацию ключей на карте или где требуется депозитный депозит ключа. Значение по умолчанию: 00000000 |

| TransactionTimeoutMilliseconds | Значения времени времени по умолчанию позволяют указать, будут ли сбой транзакции, которые принимают чрезмерное количество времени. Значение по умолчанию: 000005dc Время удержания транзакций на смарт-карте по умолчанию составляет 1,5 секунды. |

Дополнительные ключи реестра для KSP смарт-карты

| Раздел реестра | Описание |

|---|---|

| AllowPrivateECDHEKeyImport | Это значение позволяет импортировать закрытые ключи эфемерной эллиптической кривой Diffie-Hellman (ECDHE) для использования в ключевых архивных сценариях. Значение по умолчанию: 00000000 |

| AllowPrivateECDSAKeyImport | Это значение позволяет импортировать закрытые ключи эллиптического алгоритма цифровой подписи (ECDSA) для использования в ключевых архивных сценариях. Значение по умолчанию: 00000000 |

Ключи проверки реестра CRL

В следующей таблице перечислены ключи и соответствующие значения для отключения проверки списка отзыва сертификатов (CRL) в Центре рассылки ключей (KDC) или клиенте. Чтобы управлять проверкой CRL, необходимо настроить параметры как для KDC, так и для клиента.

Ключи проверки реестра CRL

| Раздел реестра | Сведения |

|---|---|

| HKEY_LOCAL_MACHINE\SYSTEM\CCS\Services\Kdc\UseCachedCRLOnlyAndIgnoreRevocationUnknownErrors | Тип = DWORD Значение = 1 |

| HKEY_LOCAL_MACHINE\SYSTEM\CCS\Control\LSA\Kerberos\Parameters\UseCachedCRLOnlyAndignoreRevocationUnknownErrors | Тип = DWORD Значение = 1 |

Дополнительные параметры групповой политики смарт-карт и ключи реестра

В развертывании смарт-карт можно использовать дополнительные параметры групповой политики для повышения удобства использования или безопасности. Два из этих параметров политики, которые могут дополнять развертывание смарт-карт:

Отключение делегирования для компьютеров

Интерактивный логотип: не требуется CTRL+ALT+DEL (не рекомендуется)

Следующие параметры групповой политики, связанные с смарт-картами, находятся в конфигурации компьютера\Windows Параметры\Security Параметры\Local Policies\Security Options.

Параметры локальной политики безопасности

| Параметры групповой политики и ключ реестра | По умолчанию | Описание |

|---|---|---|

| Интерактивный вход в систему: требовать смарт-карту scforceoption | Отключено | Этот параметр политики безопасности требует, чтобы пользователи зарегистрировались на компьютере с помощью смарт-карты. Включено Пользователи могут войти на компьютер только с помощью смарт-карты. |

| Интерактивный вход в систему: поведение при извлечении смарт-карты scremoveoption | Этот параметр политики не определен, а это значит, что система рассматривает его как no Action. | Этот параметр определяет, что происходит при удалении смарт-карты для подписанного пользователя из чтения смарт-карт. Ниже перечислены возможные варианты. Нет действий Блокировкарабочей станции. При удалении смарт-карты рабочие станции заблокированы, чтобы пользователи могли покинуть область, взять с собой смарт-карту и сохранить защищенный сеанс. Force Logoff. При удалении смарт-карты пользователь автоматически подписывался. Отключение, еслисеанс удаленного рабочего стола: Удаление смарт-карты отключает сеанс без подписания пользователя. Пользователь может повторно перенастраховать смарт-карту и возобновить сеанс позже или на другом компьютере, оборудованном считывательом смарт-карт, без необходимости снова входить. Если сеанс локальный, этот параметр политики функционирует так же, как и параметр Lock Workstation. Примечание. В более ранних версиях Windows Server службы удаленного рабочего стола назывались службами терминалов. |

В редакторе политики локальной безопасности (secpol.msc) можно изменить и применить системные политики для управления делегирования учетных данных для локальных или доменных компьютеров.

Следующие параметры групповой политики, связанные с смарт-картами, находятся в конфигурации компьютера\Административные шаблоны\System\Credentials Delegation.

Ключи реестра находятся в HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Lsa\Credssp\PolicyDefaults.

В следующей таблице свежие учетные данные — это те учетные данные, которые вам будут предложены при запуске приложения.

Параметры политики делегирования учетных данных

| Параметры групповой политики и ключ реестра | По умолчанию | Описание | ||

|---|---|---|---|---|

| Разрешить делегирование новых учетных данных AllowFreshCredentials | Не настроено | Этот параметр политики применяется: Когда проверка подлинности сервера была достигнута с помощью доверенного сертификата X509 или протокола Kerberos. Приложениям, которые используют компонент CredSSP (например, службы удаленного рабочего стола). Включено: Можно указать серверы, на которых можно делегировать новые учетные данные пользователя. AllowFreshCredentialsWhenNTLMOnly | Не настроено | Этот параметр политики применяется: Когда проверка подлинности сервера была достигнута с помощью NTLM. Приложениям, которые используют компонент CredSSP (например, удаленный рабочий стол). Включено: Можно указать серверы, на которых можно делегировать новые учетные данные пользователя. Примечание. Этот параметр политики можно задать одному или несколько spNs. SPN представляет целевой сервер, на котором можно делегировать учетные данные пользователей. При указании SPN допускается один символ под диктовки (*). |

| Запретить делегирование новых учетных данных DenyFreshCredentials | Не настроено | Этот параметр политики применяется к приложениям, которые используют компонент CredSSP (например, удаленный рабочий стол). Включено. Можно указать серверы, на которых нельзя делегировать новые учетные данные пользователя. Примечание. Этот параметр политики можно задать одному или несколько spNs. SPN представляет целевой сервер, на котором нельзя делегировать учетные данные пользователей. При указании SPN допускается один символ под диктовки (*). |

Если вы используете службы удаленного рабочего стола с логотипом смарт-карт, вы не можете делегировать по умолчанию и сохраненные учетные данные. Клавиши реестра в следующей таблице, которые находятся в HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Lsa\Credssp\PolicyDefaults, и соответствующие параметры групповой политики игнорируются.