какие методы управления доступом вам известны windows xp

Обзор управления доступом

Область применения

В этом разделе для ИТ-специалистов описывается управление доступом в Windows, который является процессом разрешения пользователям, группам и компьютерам доступа к объектам в сети или на компьютере. Ключевыми понятиями, которые составляют управление доступом, являются разрешения, владение объектами, наследование разрешений, права пользователей и аудит объектов.

Описание компонента

Компьютеры с поддерживаемой версией Windows могут управлять использованием системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После проверки подлинности пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения того, имеет ли пользователь с проверкой подлинности правильные разрешения на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, кроме владельца ресурса, и они должны быть защищены от несанкционированного использования. В модели управления доступом пользователи и группы (также именуемые директорами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначены права и разрешения, которые информируют операционную систему о том, что может сделать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения директорам безопасности. Во время проверки контроля доступа эти разрешения проверяются, чтобы определить, какие принципы безопасности могут получить доступ к ресурсу и каким образом они могут получить к нему доступ.

Принципы безопасности выполняют действия (в том числе чтение, записи, изменение или полный контроль) на объектах. Объекты включают файлы, папки, принтеры, ключи реестра и объекты служб домена Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACLs) для назначения разрешений. Это позволяет руководителям ресурсов применять управление доступом следующими способами:

Отказ в доступе к несанкционированным пользователям и группам

Установите четко определенные ограничения доступа, предоставляемого уполномоченным пользователям и группам

Владельцы объектов обычно выдают разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавленные в существующие группы, принимают разрешения этой группы. Если объект (например, папка) может удерживать другие объекты (например, подмостки и файлы), он называется контейнером. В иерархии объектов связь между контейнером и его контентом выражается, ссылаясь на контейнер в качестве родительского. Объект в контейнере называется ребенком, и ребенок наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для контейнерных объектов, а не отдельных детских объектов, чтобы облегчить управление управлением доступом.

Методы управления доступом

Дискреционное управление доступом

При дискреционном управлении доступа в системе некоторым образом задается матрица прав доступа, определяющая для каждого субъекта его права доступа к каждому объекту.

| О1 | О2 | … | S1 | S2 |

| S1 | r | wr | ||

| S2 | — | wr | w | |

| … | ||||

| Sn |

Субъект может передавать свои права другим субъектам.

На практике матрица прав доступа задается с помощью либо списков возможностей, либо в виде списков прав управления доступом.

Cписок возможностей связывается с субъектом и определяет его права доступа к различным объектам. Список управления доступом связывается с объектом и определяет, какие субъекты имеют доступ к данному объекту и права доступа.

Дискреционный метод управления доступом очень широко распространён и реализован практически в любой современной операционной системе (Windows 2008 server, Windows XP, Free BSD).

Однако, данный метод имеет ряд недостатков:

1. При большом числе объектов сложно поддерживать списки управления доступом в актуальном состоянии.

2. Субъект может передавать свои права доступа другому субъекту, при этом он теряет контроль над распространением информации. Например, если пользователь А имеет файл О и хочет предоставить Б возможность просмотреть файл О, но не хочет чтобы этот файл мог просмотреть кто-то ещё кроме Б, метод дискреционного управления доступом не может предоставить средств для этого. Если Б получает право на чтение, то он может передать информацию любому другому субъекту без ведома А.

3. Кража информации с помощью программ под названием троянский конь.

Предположим что субъект С1 имеет доступ к файлу О1, а субъект С2 доступа к этому файлу не имеет, но хочет его получить. Он может написать программу О2 и дать С1 доступ на чтение и запись О2. Если С1 запустит эту программу, то созданный в результате процесс будет иметь те же самые права что и С1,в частности он сможет прочитать содержимое О1 и переписать его в О2, к которому у С2 имеется доступ. Таким доступом происходит утечка информации.

Для того чтобы минимизировать возможный ущерб от вредоносных программ при использовании дискреционного управления доступом необходимо разрешать пользователю только те виды доступа, которые необходимы ему для нормальной работы. В частности, никогда не следует использовать для обычной работы учетную запись с правами администратора системы.

Мандатное управление доступом

Каждому субъекту и объекту присваивается метка конфиденциальности, которая определяет уровень доступа для субъектов и степень конфиденциальности для объектов. Метка конфиденциальности представляет собой совокупность из множества неиерархических категорий доступа и иерархического уровня конфиденциальности для субъектов и объектов. Неиерархические категории определяют области, к которым относится информация, а иерархические уровни конфиденциальности определяют степень важности этой информации. Любой документ может относиться к одной или нескольким неиерархическим категориям, но имеет только один иерархический уровень.

Степень конфиденциальности документов в РФ различается следующим образом:

1. ОВ – документ особой важности

2. СС – совершенно секретно

4. ДСП – для служебного пользования

Главный бухгалтер и главный инженер – один уровень конфиденциальности, но разные категории. Соответственно, для того чтобы субъект мог ознакомиться с объектом, его степень конфиденциальности должна быть выше или равна степени конфиденциальности документа и кроме того это субъект должен иметь право доступа к неиерархическим категориям, к которым относится документ. Когда субъект запрашивает доступ к объекту, его метка конфиденциальности сравнивается с меткой объекта и в зависимости от результата доступ разрешается или запрещается. Существует несколько различных политик мандатного управления доступом, которые используются для обеспечения различных аспектов защиты данных.

MLS – модель многоуровневой безопасности. Обеспечивает сохранение конфиденциальности информации. Обозначим T – неиерархические категории, буквой C – уровни конфиденциальности, S – субъект, O – объект. В соответствии с политикой MLS, доступ субъекта S к объекту O разрешается: чтение – если уровень конфиденциальности субъекта больше уровня конфиденциальности объекта, а неиерархическая категория субъекта находится в неиерархической категории объекта.

Политика MLS обеспечивает конфиденциальность данных, но не защищает их целостность.

Biba – используется для обеспечения целостности. В соответствии с политикой Biba доступ субъекта S к объекту O разрешается: на запись и на чтение.

Совместное использование политик Biba и MLS позволяет обеспечивать конфиденциальность и целостность информации. Следует заметить, что в случае совместного использования обеих политик метки конфиденциальности назначаются раздельно, то есть у объекта имеется две метки конфиденциальности, одна из которых используется политикой Biba другая политикой MLS. Использование мандатного управления доступом предполагает наличие в системе специального объекта администратора безопасности который может изменять метки конфиденциальности субъектов и объектов.

Lomac – данная политика предназначена для защиты целостности системных объектов. Метки данной политики состоят только из иерархического уровня целостности. Доступ субъекта S к объекту O только в том случае L(S)>=L(O), где L – уровень доступа. Причем, если субъект осуществляет чтение из объекта, то его уровень автоматически понижается до уровня целостности объекта. Таким образом, субъект получающий данные из ненадёжного источника не может после этого обращаться к объектам более высокого уровня доступа.

Классификация средств вычислительной техники

по уровню защищенности от несанкционированного доступа

При этом выполняются следующие условия:

1. Множество f образуют Абелеву группу относительно операции сложения

2. Множество всех элементов f за вычетом единичного элемента, относительно операции сложения (например, число 0), называемого так же нулевым элементом образуют Абелеву группу относительно операции умножения

3. Выполняется свойство дистрибутивности (раскрытие скобок)

Для поля выполняются следующие свойства:

1. Для любых A и B принадлежащих полю f существует единственное решение уравнения x=b-a называемое разностью

2. Для любого A принадлежащего полю при умножении A на 0, получим 0

3. Для любых пар элементов A и B где A не равно нулевому элементу, существует единственное решение уравнения, где X = B/A

если поле содержит конечное число элементов, то оно называется конечным полем, или полем галуа. количество элементов в поле галуа, называется порядком этого поля

характеристикой поля называется наименьшее целое значение М большее 0 такое, что сумма m единичных элементов в результате даёт значение 0. Если такого М не существует, то говорят, что поле имеет характеристику 0

Эллиптической кривой называется кривая задаваемая уравнением y 2 =x 3 + a * x + b. График такой кривой выглядит следующим образом.

Над точками эллиптической кривой можно определить операцию сложения, использующуюся в российском алгоритме ГОСТ, и операцию умножения в западной. Пусть P(xp,yp), Q(xq,yq), тогда сумма точек может определятся следующим образом:

3. Если координаты двух точек совпадают, то есть необходимо сложить точку саму с собой, то необходимо провести касательную

Группа точек эллиптической кривой называется простым конечным полем – это множество точек с координатами (x,y) принадлежащи множеству Zр, где Р простое число больше 3, которое удовлетворяет условию что y сравнимо (x 3 + a * x +b)modP.

Принят в 2001 году. Построен на основе эллиптической кривой, заданной уравнением y (x 3 + a * x +b), где числа x,y,a,b целые числа от 0 до Р-1. Эллиптическая кривая может задаваться коэффициентами А и B или инвариантом, который равен J(E)= 1728 * 4a 3 /4a 3 +27b 2

Коэффициенты A и B если известен инвариант можно определить по формуле, где А = 3*kmodP, B = 2*kmodP. K = J(E)/1728-J(E)

Над точками эллиптической кривой определена операция сложения следующим образом:

Предположим что имеется две точки: p1(x1,y1); p2(x2,y2)

x3=(s 2 – x1 – x2)modp, y3 = (S(x1-x3)-y1)modp

2) Если x1 = x2, а y1 сравнимо с –y2(modp), тогда P1+P2=O(x0,y0)

3) Если x1 = x2, а y1=y2, то S = (3*x12+a/2y1)modp

6) Хэш-функция от сообщения М длиной 256 бит, используется ГОСТ Р34.11-94

Каждый пользователь схемы цифровой подписи имеет пару ключей:

3.Задаваемый инвариант не должен быть равен 0 и 1728

Алгоритм вычисления подписи

Для того чтобы вычислить подпись сообщения М, выполняются следующие шаги:

1. Вычисляется хэш-значение от сообщения

2. Вычисляется значение Е равное hmodq, если Е получилось = 0, то Е присваивается 1

3. Генерируется случайное число К

4. Вычисляется точка эллиптической кривой С = К*Р, и вычисляется R = xcmodq, C(Xc, Yc), елси при этом R = 0 то генерится новое значение К, и значения вычисляются заново

5. Вычисляется число S = (r*d + k*e)modq, если S = 0 то возвращаемся к генерации К

6. Пара чисел R и S используется в качестве подписи сообщения М

Алгоритм проверки подписи:

1. Нужно убедится что R и S больше 0, но меньше Q, если это условие не выполняется то подпись отвергается

2. Вычисляется хэш-значение H от полученного сообщения М

3. Вычисляется число Е = hmodq; e=0=>e=1

Если R совпадает с вновь вычисленным R’, тогда подпись верна, в противном случае подпись отвергается.

Нормативная база аудита информационной безопасности

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Информационная безопасность и защита информации (архив ИПМ бакалавры 2010-2021г, Богомолов)

9 Лекция. Управление доступом

Основные модели управления доступом:

управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа. Субъект с определенным правом доступа может передать это право любому другому субъекту.

На курсе «Операционные системы» вы работали с этой моделью доступа.

Пример: когда вы расписываете доступ к файлу, вы указываете

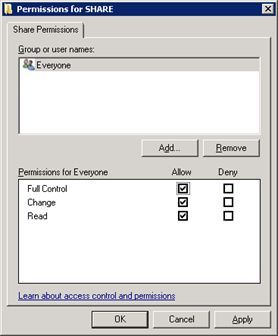

Рис. Дискреционное управление доступом

Пример дискреционного управления доступом к файлам в LINUX.

Мандатное управление доступом ( Mandatory access control, MAC )

Разграничение доступа субъектов к объектам, основанное на назначении метки (мандата) конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

Рис. Мандатное управление доступом

Мандатная модель не реализована в Windows, но можно поставить дополнительные средства защиты (например: Secret Net, Аккорд и т.д.).

Ролевое управление доступом (Role Based Access Control, RBAC)

развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

В модели присутствуют:

Рассмотрим модель на примере MOODLE.

Роли могут быть глобальными или «локальными».

Типы контекста, где роли могут быть назначены:

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам (далее – Стандарт) регламентирует процессы предоставления доступа к файловым информационным ресурсам, размещенным на компьютерах, работающих под управлением операционных систем семейства Microsoft Windows. Стандарт распространяется на случаи, когда в качестве файловой системы используется NTFS, а в качестве сетевого протокола для совместного доступа к файлам SMB/CIFS.

Информационный ресурс – поименованная совокупность данных, к которой применяются методы и средства обеспечения информационной безопасности (например, разграничение доступа).

Файловый информационный ресурс – совокупность файлов и папок, хранящихся в каталоге файловой системы (который называется корневым каталогом файлового информационного ресурса), доступ к которой разграничивается.

Составной файловый информационный ресурс – это файловый информационный ресурс, содержащий в себе один или несколько вложенных файловых информационных ресурсов, отличающихся от данного ресурса правами доступа.

Вложенный файловый информационный ресурс – это файловый информационный ресурс, входящий в составной информационный ресурс.

Точка входа в файловый информационный ресурс – каталог файловой системы, к которому предоставляется сетевой доступ (shared folder) и который используется для обеспечения доступа к файловому информационному ресурсу. Данный каталог обычно совпадает с корневым каталогом файлового информационного ресурса, но может быть и вышестоящим.

Промежуточный каталог – каталог файловой системы, находящийся на пути от точки входа в файловый информационной ресурс к корневому каталогу файлового информационного ресурса. Если точка входа в файловый информационный ресурс является вышестоящим каталогом по отношению к корневому каталогу файлового информационного ресурса, то она также будет являться промежуточным каталогом.

Группа доступа пользователей – локальная или доменная группа безопасности, содержащая в конечном счете учетные записи пользователей, наделенные одним из вариантов полномочий доступа к файловому информационному ресурсу.

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

Правила именования групп доступа пользователей

Имена групп доступа пользователей формируются по шаблону:

FILE-Имя файлового информационного ресурса–аббревиатура полномочий

Имя файлового информационного ресурса

должно совпадать с UNC именем ресурса или состоять из имени сервера и локального пути (если сетевой доступ к ресурсу не предоставляется). При необходимости в данном поле допускаются сокращения. Символы «\\» опускаются, а «\» и «:» заменяются на «-».

Пример 2

Имя группы доступа пользователей, имеющих полномочия «Чтение и запись» для файлового информационного ресурса, размещенного на сервере TERMSRV по пути D:\UsersData, будет:

FILE-TERMSRV-D-UsersData-RW

Шаблон прав доступа к каталогам файлового информационного ресурса

Таблица 1 – Шаблон NTFS-прав доступа для корневого каталога файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» | Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы (Administrators)» | Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Только чтение (Read Only)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RO» | Базовые права: а) чтение и выполнение (read & execute); б) список содержимого папки (list folder contents); в) чтение (read); | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.2) Полномочия «Чтение и запись (Read & Write)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RW» | Базовые права: а) изменение (modify); б) чтение и выполнение (read & execute); в) список содержимого папки (list folder contents); г) чтение (read); д) запись (write); | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.3) Другие полномочия при их наличии | ||

| Группа доступа пользователей: «FILE-Имя ресурса-аббревиатура полномочий» | Согласно полномочиям | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

Табилца 2 – Шаблон NTFS-прав доступа для промежуточных каталогов файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов включено, но если данный каталог является вышестоящим по отношению к файловым информационным ресурсам и не входит ни в один другой файловый информационный ресурс, то наследование отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» | Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы» | Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Проход через каталог (TRAVERSE)» | ||

| Группы доступа пользователей информационных ресурсов, для которых этот каталог является промежуточным | Дополнительные параметры безопасности: а) траверс папок / выполнение файлов (travers folder / execute files); б) содержимое папки / чтение данных (list folder / read data); в) чтение атрибутов (read attributes); в) чтение дополнительных атрибутов (read extended attributes); г) чтение разрешений (read permissions); | Только для этой папки (This folder only) |

Бизнес процессы управления доступом к файловым информационным ресурсам

В. Изменение доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.

Г. Блокирование доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.

Примеры

Рассмотрим применение данного стандарта на примере гипотетической организации ООО «ИнфоКриптоСервис», где для централизованного хранения файловых информационных ресурсов выделен сервер с именем «FILESRV». Сервер работает под управлением операционной системы Microsoft Windows Server 2008 R2 и является членом домена Active Directory с FQDN именем «domain.ics» и NetBIOS именем «ICS».

Подготовка файлового сервера

На диске «D:» сервера «FILESRV» создаем каталог «D:\SHARE\». Этот каталог будет единой точкой входа во все файловые информационные ресурсы, размещенные на данном сервере. Организуем сетевой доступ к данной папке (используем апплет «Share and Storage Management»):

|  |

Создание файлового информационного ресурса

Постановка задачи.

Пусть в составе организации ООО «ИнфоКриптоСервис» имеется Отдел разработки информационных систем в составе: начальника отдела Иванова Сергея Леонидовича (SL.Ivanov@domain.ics), специалиста Маркина Льва Борисовича (LB.Markin@domain.ics), и для них нужно организовать файловый информационный ресурс для хранения данных подразделения. Обоим работникам требуется доступ на чтение и запись к данному ресурсу.

Предоставление доступа пользователю к файловому информационному ресурсу

Постановка задачи.

Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.

Решение.

Учетную запись работника необходимо добавить в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Создание вложенного информационного ресурса. Расширение доступа

Постановка задачи.

Предположим, Отдел разработки информационных систем решил улучшить качество взаимодействия с Отделом маркетинга и предоставить руководителю последнего — Кругликовой Наталье Евгеньевне (NE.Kruglikova@domain.ics) — доступ на чтение к актуальной документации на продукты, хранящейся в папке «Документация» файлового информационного ресурса Отдела разработки информационных систем.

Решение.

Для решения данной задачи необходимо сделать вложенный ресурс «\\FILESRV\share\Отдел разработки информационных систем\Документация», доступ к которому на чтение и запись должен быть (остаться) у всех пользователей, имевших доступ к «\\FILESRV\share\Отдел разработки информационных систем\ и добавиться доступ на чтение для пользователя Кругликовой Натальи Евгеньевне (NE.Kruglikova@domain.ics)

Теперь, если Кругликова Наталья Евгеньевна (NE.Kruglikova@domain.ics) обратится по ссылке «\\FILESRV\share\Отдел разработки информационных систем\Документация», то она сможет попасть в интересующую ее папку, но обращаться по полному пути не всегда удобно, поэтому настроим сквозной проход к данной паке от точки входа «\\FILESRV\share\» («D:\SHARE\»). Для этого настроим права доступа на промежуточные каталоги «D:\SHARE\» и «D:\SHARE\Отдел разработки информационных систем\».

Проведем настройку «D:\SHARE\»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

и «D:\SHARE\Отдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

Создание вложенного информационного ресурса. Сужение доступа

Постановка задачи

В целях организации резервного копирования наработок Отдела разработки информационных систем начальнику отдела Иванову Сергею Леонидовичу (SL.Ivanov@domain.ics), в рамках файлового информационного ресурса отдела, понадобилась сетевая папка «Архив», доступ к которой был бы только у него.

Решение.

Для решения данной задачи в файловом информационном ресурсе отдела требуется сделать вложенный ресурс «Архив» («\\FILESRV\share\Отдел разработки информационных систем\Архив»), доступ к которому предоставить только начальнику отдела.