какие порты использует rdp windows

Изменение прослушиваемого порта для RDP в ОС Windows 10

Содержание

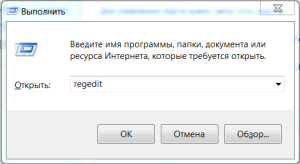

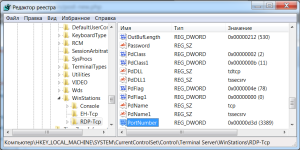

Изменение прослушиваемого порта для RDP в реестре операционной системы Microsoft Windows 10

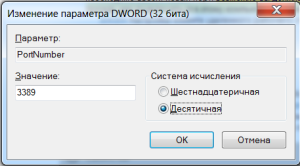

Рис.1 Изменение порта для RDP в редакторе реестра

Рис.2 Изменение порта для RDP в редакторе реестра

При указании порта, следует обратить внимание на то, что есть несколько категорий портов, которые отличаются друг от друга по номерам и использованию:

Изменения вступят в силу после перезагрузки.

Открытие прослушиваемого порта для RDP в брандмауэре Windows

Первый способ (через графический интерфейс)

Рис.3 Запуск дополнительных параметров в брандмауэре Защитника Windows

Рис.4 Запуск дополнительных параметров в брандмауэре Защитника Windows

Рис.5 Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Рис.6 Создание правила для входящий подключений

Рис.7 Создание правила для входящий подключений

Рис.8 Создание правила для входящий подключений

Рис.9 Создание правила для входящий подключений

Рис.10 Создание правила для входящий подключений

Рис.11 Редактирование правила

Рис.12 Редактирование правила

Рис.13 Редактирование правила

Второй способ (с использованием командной строки)

Для выполнения настройки брандмауэра Windows с помощью командной строки, необходимо использовать команду Netsh. Утилита Netsh является мощным инструментом для администраторов Windows.

Команды утилиты Netsh для брандмауэра Windows в режиме повышенной безопасности предоставляют командной строке альтернативные возможности управления брандмауэром. При помощи команд Netsh можно настраивать и просматривать правила, исключения и конфигурацию брандмауэра.

Просмотреть справочную информацию по команде netsh можно введя в окне командной строки netsh /?

name=ИмяПравила. При помощи данного параметра можно указать имя нового правила для входящего или исходящего подключения.

Рис.14 Создание правила в командной строке

Подключение к удаленному компьютеру с указанием нового порта

Рис.15 Подключение к удаленному рабочему столу

СОДЕРЖАНИЕ

История

Microsoft предоставляет клиент, необходимый для подключения к более новым версиям RDP для операционных систем нижнего уровня. Поскольку улучшения сервера недоступны на нижнем уровне, функции, представленные в каждой новой версии RDP, работают только в операционных системах нижнего уровня при подключении к серверу RDP более поздней версии из этих старых операционных систем, а не при использовании сервера RDP в более старой операционной системе.

Версия 4.0

Версия 5.0

Версия 5.1

Версия 5.2

Эта версия была представлена в Windows Server 2003 и включала поддержку подключений в режиме консоли, каталога сеанса и сопоставления локальных ресурсов. Он также вводит Transport Layer Security (TLS) 1.0 для проверки подлинности сервера и для шифрования связи с сервером терминалов. Эта версия встроена в Windows XP Professional x64 Edition и Windows Server 2003 x64 и x86 Edition.

Версия 6.0

Версия 6.1

Версия 7.0

Большинство функций RDP 7.0, таких как удаленное использование Aero Glass, двунаправленный звук, перенаправление проигрывателя Windows Media, поддержка нескольких мониторов и Easy Print удаленного рабочего стола, доступны только в выпусках Windows 7 Enterprise или Ultimate.

Версия 7.1

Версия 8.0

Новой функцией в RDP 8.0 является ограниченная поддержка вложенности сеансов RDP; он работает только для Windows 8 и Server 2012, хотя Windows 7 и Server 2008 R2 (даже с обновлением RDP 8.0) не поддерживают эту функцию.

Функция «тени» из RDP 7, которая позволяла администратору отслеживать (отслеживать) RDP-соединение, была удалена в RDP 8. Функция удаленного взаимодействия Aero Glass (применима к компьютерам с Windows 7, подключающимся друг к другу) также была удалена в РДП 8.

Версия 8.1

Версия 10.0

Версия 10.0 протокола RDP включает следующие новые функции: Автоматическое масштабирование (полезно для клиентов HiDPI). Кроме того, были включены улучшения сжатия графики с использованием H.264 / AVC.

Функции

Microsoft представила следующие функции с выпуском RDP 6.0 в 2006 году:

Версия 7.1 протокола RDP в 2010 году представила следующую функцию:

Проблемы с безопасностью

Сеансы RDP также восприимчивы к сбору учетных данных в памяти, которые можно использовать для запуска хэш- атак.

Клиент RDP версии 6.1 может использоваться для отображения имен и изображений всех пользователей на сервере RDP (независимо от версии Windows), чтобы выбрать одного, если для подключения RDP не указано имя пользователя.

Реализации сторонних разработчиков

Патенты

Microsoft требует, чтобы сторонние реализации лицензировали соответствующие патенты RDP. По состоянию на февраль 2014 года, степень, в которой клиенты с открытым исходным кодом удовлетворяют этому требованию, остается неизвестной.

Использование в киберпреступности

Исследователи безопасности сообщают, что киберпреступники продают скомпрометированные серверы RDP на подпольных форумах, а также в специализированных магазинах незаконных RDP. Эти скомпрометированные RDP могут использоваться в качестве «плацдарма» для совершения других видов мошенничества или для доступа к конфиденциальным личным или корпоративным данным. Исследователи также сообщают о случаях, когда киберпреступники использовали RDP для прямого размещения вредоносных программ на компьютерах.

Какой стандартный порт подключения RDP и как его изменить

RDP – это протокол удаленного рабочего стола. С английского эта аббревиатура расшифровывается, как Remote Desktop protocol. Он нужен для подключения одного компьютера к другому через сеть интернет. К примеру, если пользователь находится дома, а ему нужно срочно заполнить документы в офисе он может это сделать с помощью данного протокола.

Как работает RDP

Доступ к другому компьютеру производится через порт TCP 3389 по умолчанию. На каждом персональном устройстве он предустановлен автоматически. При этом существует два вида соединения:

Серверы, где установлена ОС Windows Server поддерживают два удаленных подключения РДП сразу (это в том случае, если не активирована роль RDP). Компьютеры, не являющиеся серверами имеют только по одному входу.

Соединение между компьютерами производится в несколько этапов:

Также этот протокол имеет виртуальные каналы, которые позволяют соединиться с принтером, работать с буфером обмена, использовать аудиосистему и др.

Безопасность соединения

Существует два вида защищенного соединения через RDP:

Они отличаются тем, что в первом типе используется шифрование, обеспечение целостности создается с помощью стандартных средств, которые есть в протоколе. А во втором виде используется модуль TLS для установки защищенного соединения. Разберем подробней процесс работы.

Встроенная защита осуществляется так — в начале проходит аутентификация, затем:

Затем происходит шифрование:

Целостность контролируется с помощью генерации mac-кодов основанных на алгоритме MD5 и SHA1.

Внешняя система безопасности работает с модулями TLS 1.0, CredSSP. Последний совмещает в себе функциональности TLS, Kerberos, NTLM.

Замена старого значения порта новым

Для того, чтобы прописать другое значение необходимо сделать следующее (актуально для любой версии Виндовс, в том числе Windows Server 2008):

Теперь при подключении к удаленному столу необходимо после IP-адреса через двоеточие указывать новое значение, например 192.161.11.2:3381.

Замена с помощью утилиты PowerShell

PowerShell также позволяет внести необходимые изменения:

Не удалось открыть файл подключений default.rdp

Чаще всего эта ошибка возникает, когда появляются проблемы с DNS сервером. Клиентский компьютер не может найти имя указанного сервера.

Для того, чтобы избавиться от ошибки, необходимо в первую очередь проверить правильно ли веден адрес хоста.

В другом случае при возникновении бага необходимо произвести такие шаги:

Изменение порта RDP по умолчанию

RDP (Remote Desktop Protocol), или протокол удалённого рабочего стола — это протокол прикладного уровня, использующийся для обеспечения удаленного доступа к серверам и рабочим станциям Windows. По умолчанию для подключения по RDP используется порт TCP 3389, но иногда может возникнуть необходимость его изменить, например по соображениям безопасности.

Сама процедура выглядит следующим образом:

Запускаем редактор Regedit и идем в раздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Выбираем параметр PortNumber, переключаемя в десятичный формат и задаем любой порт (в пределах разумного).

При выборе порта имейте ввиду, что все номера портов разделены на три категории:

• Известные порты (от 0 до 1023) — назначаются и контролируются IANA (Internet Assigned Numbers Authority), и обычно используются низкоуровневыми системными программами;

• Зарегистрированные порты (от 1024 до 49151) — также назначаются и контролируются IANA, но выделяются для частных целей;

• Динамические и/или приватные порты (от 49152 до 65535) — могут быть использованы любым процессом с любой целью. Часто, программа, работающая на зарегистрированном порту (от 1024 до 49151) порождает другие процессы, которые используют эти динамические порты.

Порт сменили, теперь его надо открыть на фаерволе. Запускаем оснастку управления «Windows Firewall with Adwanced Security». В ней выбираем входящие подключения (Inbound Rule), кликаем правой клавишей мыши и в контекстном меню выбираем пункт Новое правило (New Rule).

Выбираем правило на основе порта.

Указываем номер заданного нами порта (в примере TCP 50000).

Затем указываем действие для нашего правила — разрешить подключение (Allow the connection). Здесь же при необходимости для нашего подключения можно включить шифрование.

В зависимости от того, где находится сервер — в рабочей группе, в домене или в публичном доступе указываем сетевой профиль, для которого действует правило.

Обзываем созданное правило так, чтобы его легко было опознать и жмем кнопку «Finish».

Перезагружаем сервер и подключаемся к нему, не забыв в адресе подключения указать порт через двоеточие.

Изменить RDP порт по умолчанию

RDP порт по-умолчанию

По-умолчанию для терминального сервера Microsoft используется порт 3389. Майкрософт использует стандартный номер порта для всех систем — Windows XP, Windows 7/8, Windows Server 2003/2008/2012.

Используется TCP протокол, поэтому для проброса RDP порта нужно использовать именно tcp без udp.

Смена порта RDP

Из соображений безопасности вы можете поменять порт RDP. Смена порта RDP на другое значение снизит риск взлома системы при автоматизированном подборе паролей.

Важно! Перед изменением RDP порта настройте Firewall!

Перед тем, как изменить RDP-порт по-умолчанию на удалённом сервере, сначала добавьте доступ к новому порту в вашей конфигурации брендмауэра, перед тем, как выполнять изложенные ниже рекомендации.

Иначе вы сможете остаться без доступа к удалённому серверу.

Как изменить RDP-порт по-умолчанию на Windows

Для изменения RDP порта WIndows нужно запустить редактор реестра.

Нажимаем Windows+R и вводим в окне regedit

В появившемся окне откройте раздел HKEY_LOCAL_MACHINE>SYSTEM>CurrentControlSet>Control>Terminal Server>WinStations>RDP-Tcp

Найдите ключ «PortNumber«.

По-умолчению используется шестнадцатиричное значение 00000D3D — это соответствует десятичному 3389.

Измените номер порта на необходимое для вас значение и сохраните. Для удобства изменения можно выбрать «Десятичное» и ввести нужный номер порта.

Сохраните введенное значение и перезагрузите компьютер. Теперь для подключения к серверу RDP нужно указать выбранный номер порта.

Изменить RDP порт по умолчанию: 12 комментариев

Все правильно, только не сказано, как потом подключиться к серверу с измененным портом.

mstsc /v:ip_address:12345

И ещё нужно не забыть внести нужные изменения в правила фаервола.

Спасибо, интересный сайт

Помогите плиз. Сменил порт на Windows7Pro с 3389 на 4000 и теперь не могу войти на комп по РДП. Пытался подключиться с локальной сети, вводил адрес 192.168.1.2:4000 и ничего. Ошибка.

Ставлю в реестре опять 3389, тогда работает.

Может еще что-то нужно прописать чтоб был другой порт?

Не забывайте, что порты до почти 48000 сервисные и т.д. и могут быть заняты системой, так что на порт 4000 маловероятно перебросит. Кидайте на какой-нибудь 49846, перебросится))

проброс порта нужно в роутере настроить

Порт по умолчанию 3389 TCP. Кстати, не забудьте разрешить его в пакетном фильтре. Ну а если хотите другой надо зайти в ключ реестра

Возможно есть необходимость добавить его в брэндмауере

Автор, добавьте в начало статьи, что прежде чем менять порт необходимо обязательно добавить в брэндмауере исключение, иначе если сервер удаленный, то доступ вы потеряете навсегда…

Андрей, благодарю за полезное дополнение!

По «HKEY_LOCAL_MACHINE>SYSTEM>CurrentControlSet>Control>Terminal Server>WinStations>RDP-Tcp» у меня вообще пусто. Даже параметра (По умолчанию) нет.

При этом подключаюсь и всё работает!

А порт надо изменить по-зарез: появилась вторая машина, и надо на обе иметь доступ