какой командой вы сможете установить роль file server resource manager в windows powershell

File Server Resource Manager command-line tools

Applies to: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2

File Server Resource Manager installs the FileServerResourceManager PowerShell cmdlets as well as the following command-line tools:

You can use these tools to manage storage resources on a local computer or a remote computer. For more information about these command-line tools, see the following references:

To see command syntax and the available parameters for a command, run the command with the /? parameter.

Remote management using the command-line tools

Each tool has several options for performing actions similar to those that are available in the File Server Resource Manager MMC snap-in. To have a command perform an action on a remote computer instead of the local computer, use the /remote:ComputerName parameter.

For example,Dirquota.exe includes a template export parameter to write quota template settings to an XML file, and a template import parameter to import template settings from the XML file. Adding the /remote:ComputerName parameter to the Dirquota.exe template import command will import the templates from the XML file on the local computer to the remote computer.

When you run the command-line tools with the /remote:ComputerName parameter to perform a template export (or import) on a remote computer, the templates are written to (or copied from) an XML file on the local computer.

Additional considerations

To manage remote resources with the command-line tools:

Обзор диспетчера ресурсов файлового сервера (FSRM)

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2

Диспетчер ресурсов файлового сервера (FSRM) — это служба роли в Windows Server, которая позволяет классифицировать данные, хранящиеся на файловых серверах, и управлять этими данными. Диспетчер ресурсов файлового сервера можно использовать для автоматической классификации файлов, выполнения задач на основе этих классификаций, установки квот на папки и создания отчетов, отслеживающих использование хранилища.

это небольшая точка, но мы также добавили возможность отключения журналов изменений в Windows Server версии 1803.

Компоненты

Диспетчер ресурсов файлового сервера включает следующие компоненты.

Компоненты, включенные в диспетчер ресурсов файлового сервера, можно настроить и управлять ими с помощью приложения файлового сервера диспетчер ресурсов или с помощью Windows PowerShell.

Диспетчер ресурсов файлового сервера поддерживает только тома, отформатированные с файловой системой NTFS. Файловая система Resilient File System не поддерживается.

Практическое применение

Ниже приведены возможности практического применения диспетчера ресурсов файлового сервера.

Использование инфраструктуры классификации файлов со сценарием динамического контроля доступа для создания политики, предоставляющей доступ к файлам и папкам на основании классификации файлов на файловом сервере.

Создание правила классификации файлов, которое отмечает как содержащие персональные данные файлы, включающие хотя бы 10 номеров социального обеспечения.

Прекращение срока действия файлов, которые не изменялись за последние 10 лет.

Создайте квоту 200 МБ для домашнего каталога каждого пользователя и уведомите их при использовании 180 мегабайт.

Запрет сохранения музыкальных файлов в личных папках с общим доступом.

Создание в расписании отчета, который будет выполняться в полночь по воскресеньям и создавать список файлов, открывавшихся за предыдущие два дня. Это поможет обнаружить действия по сохранению файлов в выходные и соответственно планировать время отключения сервера.

Новые возможности — запретить диспетчеру FSRM создавать журналы изменений

начиная с Windows Server версии 1803, можно запретить службе диспетчер ресурсов файлового сервера создавать журнал изменений (также известный как журнал USN) на томах при запуске службы. Это может освободить немного пространства на каждом томе, но будет отключать классификацию файлов в режиме реального времени.

Чтобы предотвратить создание журнала изменений на некоторых или всех томах при запуске службы диспетчер ресурсов файлового сервера, выполните следующие действия.

Удалите журнал USN для томов, для которых требуется экономить место, с помощью команды fsutil:

Например: fsutil usn deletejournal /d c:

Откройте редактор реестра, например, введя regedit в тот же сеанс PowerShell.

Перейдите к следующему разделу: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SrmSvc\Settings

Для необязательного пропуска создания журнала изменений для всего сервера (пропустите этот шаг, если вы хотите отключить его только на конкретных томах):

Для необязательного пропуска создания журнала изменений для конкретных томов выполните следующие действия.

Получите пути тома, которые нужно пропустить, с помощью fsutil volume list команды или следующей команды PowerShell:

Ниже приведен пример выходных данных:

В редакторе реестра щелкните правой кнопкой мыши ключ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SrmSvc\Settings и выберите пункт новое > многострочное значение.

Введите путь к каждому тому, на котором вы пропускаете создание журнала изменений, размещая каждый путь на отдельной строке. Пример:

Редактор реестра может сообщить, что он удалил пустые строки, отображая это предупреждение, что можно спокойно проигнорировать: данные типа REG_MULTI_SZ не могут содержать пустые строки. Редактор реестра удалит все найденные пустые строки.

Защита от шифровальщиков с помощью FSRM в Windows Server

В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Детектирование шифровальщиков с помощью FSRM

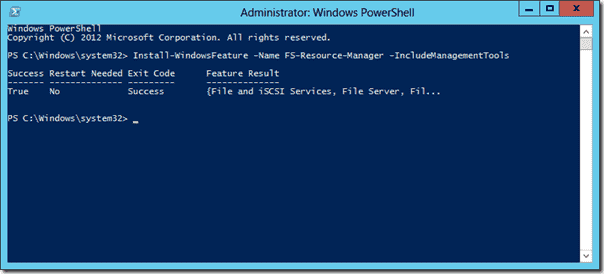

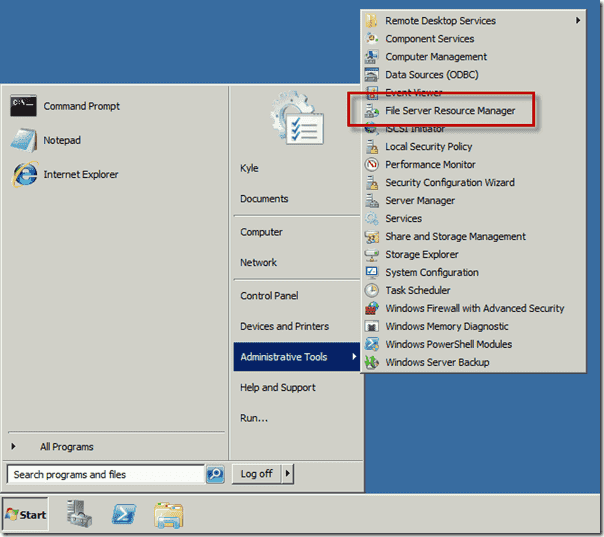

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Проверим, что роль установилась:

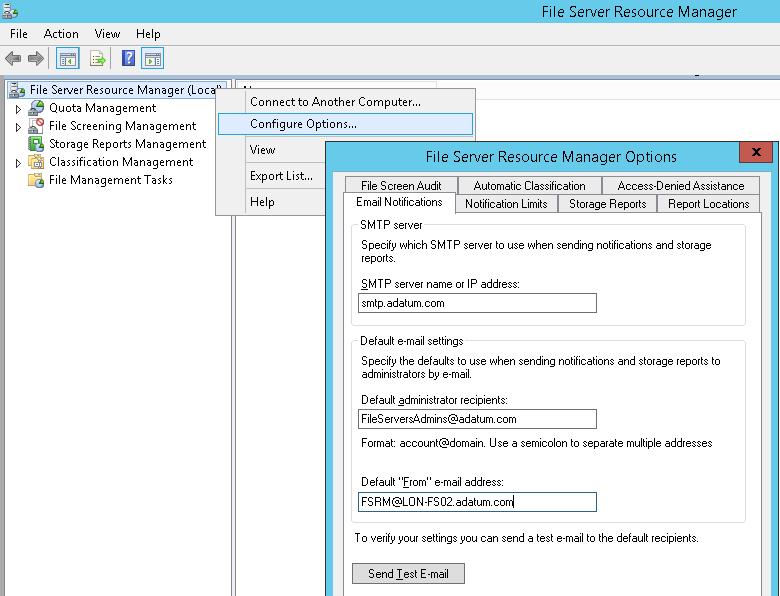

Настройка SMTP параметров FSRM для отправки email уведомлений

Следующий этап — конфигурация SMTP параметров службы FSRM, благодаря которым администратор может настроить отправку email уведомлений на свой ящик. Для этого запустите консоль fsrm.msc, щелкните ПКМ по корню консоли File Server Resource Manager и выберите пункт Configure Options.

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

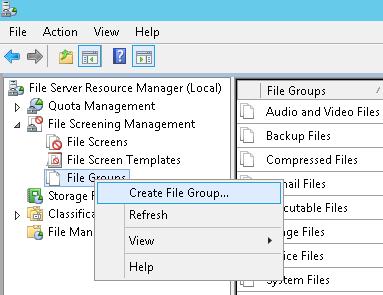

Создание группы расширений файлов, создаваемых шифровальщиками

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:»Crypto-files» /members:»DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION. txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky»

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

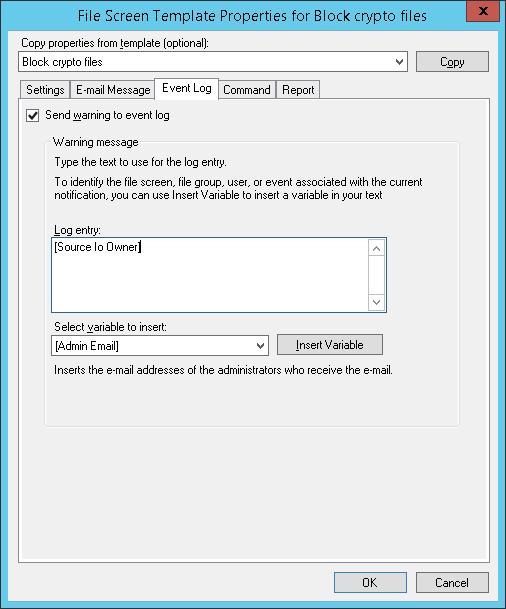

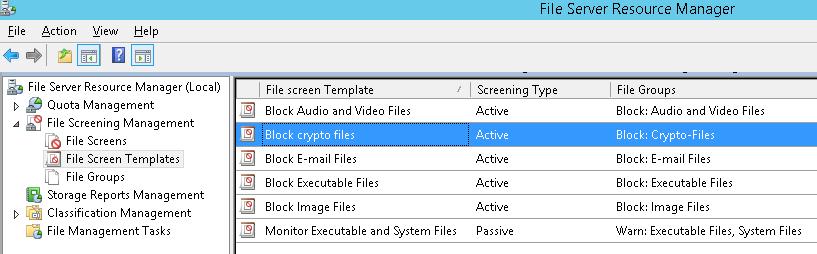

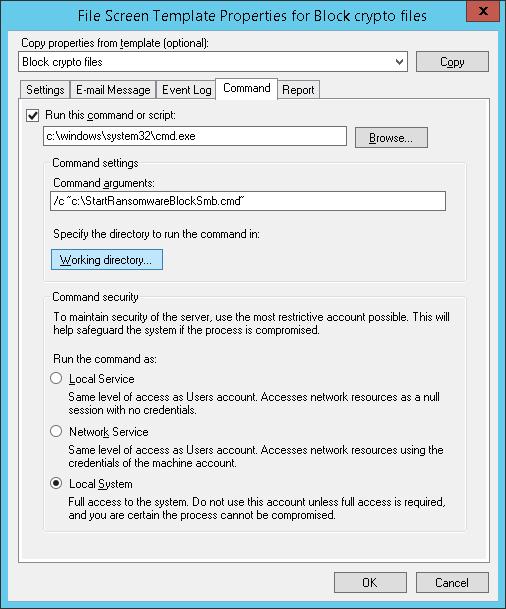

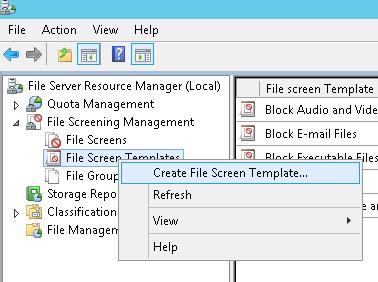

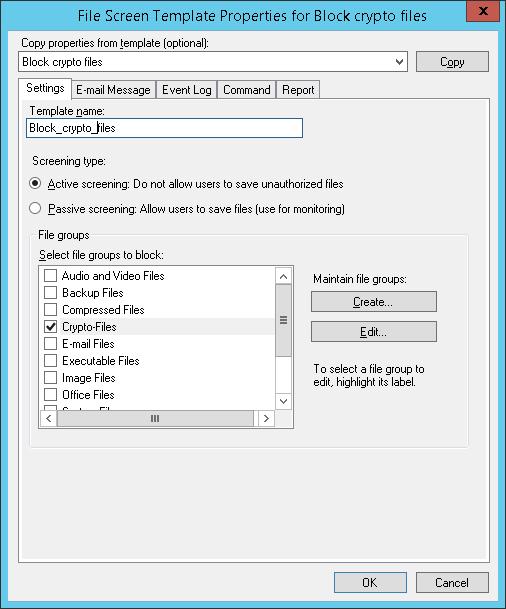

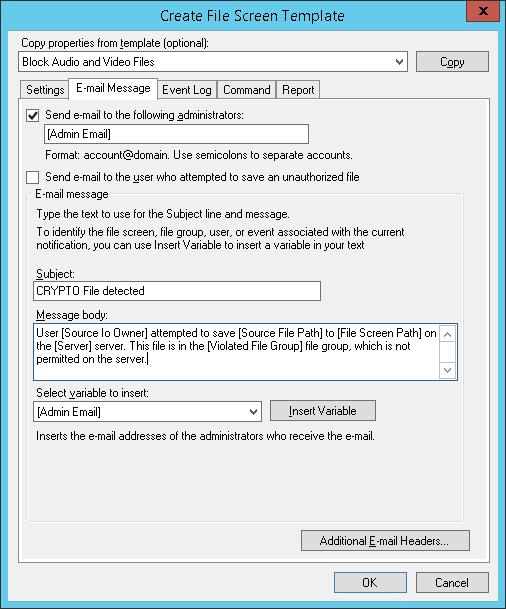

Настройка File Screen Templates

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

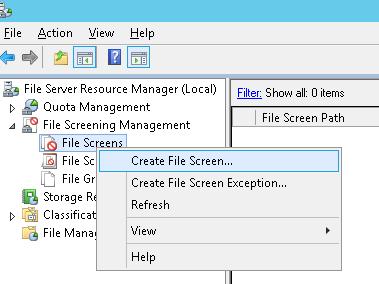

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

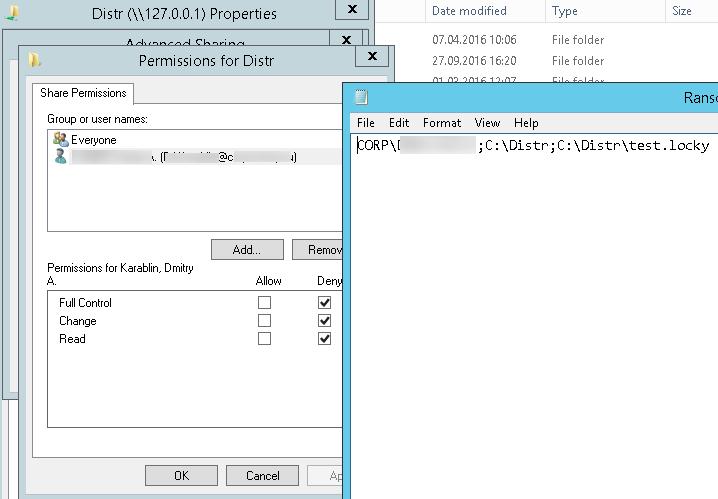

Осталось настроить действие, которое FSRM будет выполнять при обнаружении файлов, созданных шифровальщиками. Мы воспользуемся готовым скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Что делает этот скрипт? При попытке записать «запрещенный» тип файла в сетевой каталог, FSRM запускает данный скрипт, который анализирует журнал событий и на уровне шары запрещает запись пользователю, из-под осуществлялась попытка записать запрещенный тип файла. Таким образом, мы заблокируем доступ зараженного пользователя к сетевой папке.

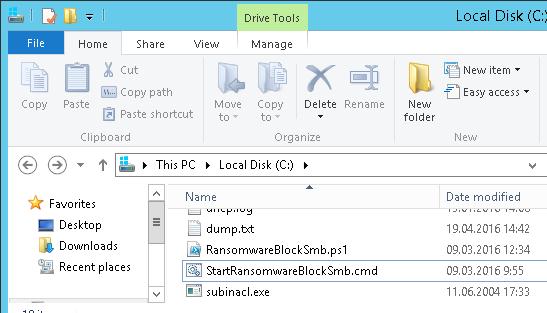

Скачайте указанный скрипт и распакуйте его в корень каталога C:\ на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = «C:\subinacl /verbose=1 /share \\127.0.0.1\» + «$SharePart» + » /deny=» + «$BadUser»

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script: c:\windows\system32\cmd.exe

Command arguments: /c “c:\StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

If you’re running file servers, I highly recommend running FSRM. I’m always surprised at how many people either haven’t heard of FSRM or have never used it and complain about several of the problems it can help you solve. The FSRM gives you greater control over folder quotas, let’s you block file types (file screening), and generate storage reports just to name a few things it can do. So, let’s get started by installing the File Server Resource Manager on a file server.

Install FSRM on Windows Server 2012 with PowerShell ^

Installing the FSRM on Server 2012 with the Install-WindowsFeature cmdlet is definitely the fastest way to get up and going. With Administrator rights, run the following PowerShell command and you’re done:

Install FSRM on Server 2008 R2 using PowerShell ^

Installing FSRM on Server 2008 R2 with PowerShell takes slightly more work, but is still much faster than with the GUI. With Administrator rights, run the following PowerShell command:

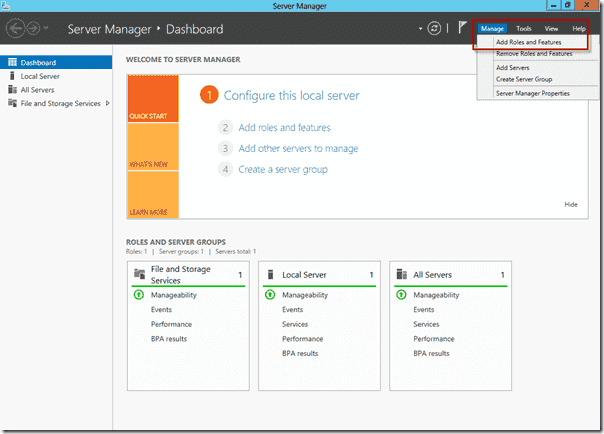

Install FSRM on Server 2012 using Server Manager ^

Installing FSRM from the GUI is slightly more involved. First, start off in the Server Manager and go to Manage, then Add Roles and Features.

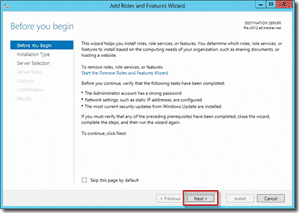

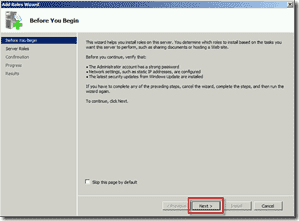

Click through the Before you begin dialog and the installation type since we won’t be setting up Remote Desktop Services.

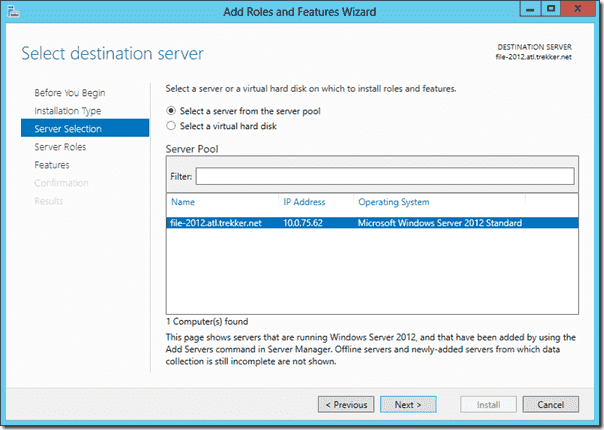

Depending on how many servers you are managing in your Server Manager, you may see multiple servers. Select your file server and click Next.

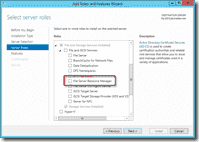

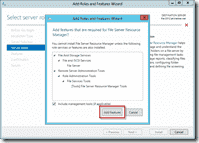

When you get to the Select server roles screen, scroll down to the File And Storage Services area and check File Server Resource Manager. When you do this, you’ll be prompted to add additional features that are necessary for the FSRM… namely the File Server role and the management tools (which you’ll definitely need if they’re not already installed). After clicking Add Features, you’ll be taken back to the Select server rolls screen and you should see that File Server and File Server Resource Manager are both checked now. Click Next to move on.

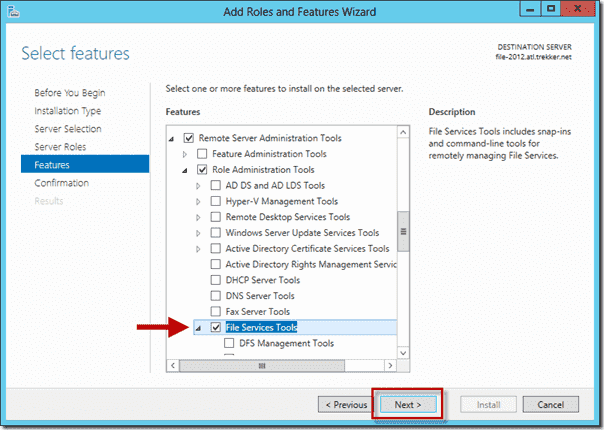

On the Select features screen, there is nothing to change. However, if you scroll down, you should see that the File Services Tools option has been checked under Remote Server Administration Tools, Role Administration Tools. Click Next to move on.

On the Confirmation installation selections screen, you can click Install. Now you can sit back and wait for FSRM to install.

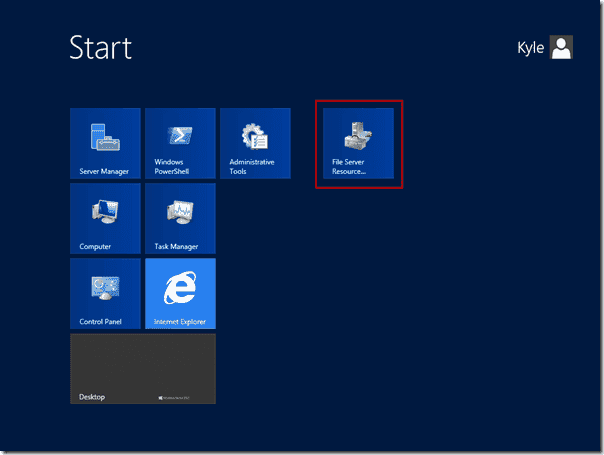

If you were installing directly on the server console, the File Server Resource Manager administrative tool should now be on the Start screen.

Install FSRM on Server 2008 R2 using Server Manager ^

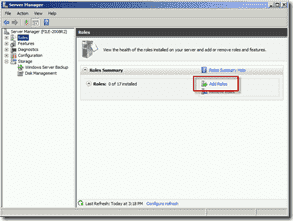

To install the File Server Resource Manager in Windows Server 2008 R2, click on Roles in the Server Manager and then click on Add Roles. Click through the Before You Begin dialog.

In the Server Roles screen, click File Services and then Next.

In the File Services screen, click Next. In the ‘Role Services’ screen that comes up next, you’ll want to check File Server Resource Manager and then click Next. For now, we’ll skip configuring FRSM and click Next to bypass Configure Storage Usage Monitoring.

On the Confirm Installation Selections, click Install and wait for the installation to finish.

The File Server Resource Manager administrative tool should now be available on the Start menu.

In my next post I will outline the initial FSRM configuration.

Программы командной строки диспетчера ресурсов файлового сервера

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2

Файловый сервер диспетчер ресурсов устанавливает филесерверресаурцеманажер Командлеты PowerShell, а также следующие программы командной строки:

Эти средства можно использовать для управления ресурсами хранилища на локальном или удаленном компьютере. Дополнительные сведения об этих инструментах командной строки см. в следующих источниках.

Удаленное управление с помощью средства командной строки

У каждого инструмента есть несколько параметров для выполнения действий, аналогичных тем, которые доступны в оснастке MMC диспетчера ресурсов файлового сервера. Чтобы команда выполнила действие на удаленном компьютере вместо локального компьютера, используйте параметр /remote:ComputerName.

Например, в файле Dirquota.exe есть параметр экспорта шаблона, использующийся для записи параметров шаблона квоты в XML-файл, и параметр импорта шаблона для импорта параметры шаблона из XML-файла. При добавлении параметра /remote:ComputerName в команду импорт шаблона Dirquota.exe будет выполнен импорт шаблонов из XML-файла на локальном компьютере в удаленный компьютер.

При запуске инструментов командной строки с параметром /remote:ComputerName для выполнения экспорта шаблона (или импорта) на удаленном компьютере происходит запись (или копирование из) шаблонов в XML-файл на локальном компьютере.

Дополнительные сведения

Для управления удаленными ресурсами с помощью средств командной строки необходимо обеспечить выполнение следующих условий.