код события 6013 windows 10

Код события 6013 windows 10

Вопрос

In server 2003, I got event id 6013.Below i dispalayed the error message.

Sqllib error: OLEDB Error encountered calling ICommandText::Execute. hr = 0x80040e14. SQLSTATE: 42000, Native Error: 945

Error state: 2, Severity: 14

Source: Microsoft OLE DB Provider for SQL Server

Error message: Database ‘distribution’ cannot be opened because some of the files could not be activated.

Any one can soleit?

Ответы

It seems that’s a SQL Server issue. Please refer to the following KB to see whether you can resolve the issue.

SQL Server 2005 connectivity and Volume Shadow Copy Service (VSS)

By the way, as we mainly focus on the General question about Windows Server system and here is not the best support resource for SQL Server, it is recommend you to get further support in the corresponding community so that you can get the most qualified pool of respondents. Thanks for your understanding.

For your convenience, I have list the related link as followed.

История включения компьютера Windows

Могут быть разные ситуации, когда необходимо посмотреть историю включения и отключения компьютера. Эта информация может быть полезна не только системным администраторам в целях устранения неполадок. Также проверки времени запуска и завершения работы компьютера, может быть хорошим средством контроля пользователей.

В этой статье мы обсудим два способа отслеживания времени выключения и запуска ПК.

Первый способ сложнее, но не требует использования дополнительных программ. Второй намного проще, программа бесплатная и не требует установки.

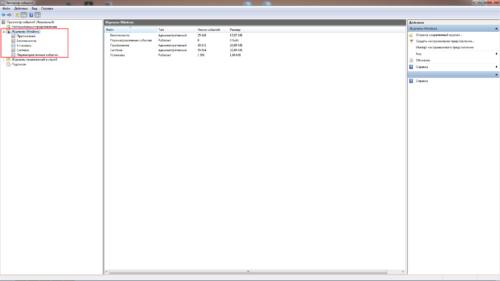

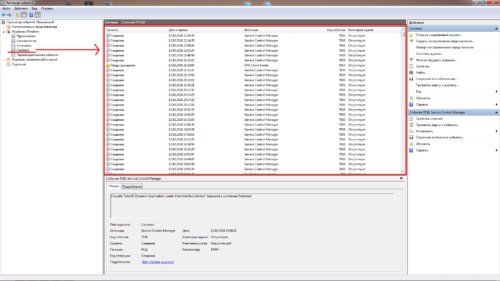

История включения компьютера в журнале событий Windows

Windows Event Viewer — это отличный инструмент Windows, который сохраняет все системные события, происходящие на компьютере. Во время каждого события средство просмотра событий регистрирует запись. Средство просмотра событий обрабатывается службой журнала событий, которую нельзя остановить или отключить вручную, поскольку это базовая служба Windows.

Средство просмотра событий также регистрирует время начала и окончания службы журнала событий. Мы можем использовать это время, чтобы понять, когда был запущен или выключен компьютер.

События службы журнала событий регистрируются с двумя кодами событий. Идентификатор события 6005 указывает, что служба журнала событий была запущена, а идентификатор события 6009 указывает, что службы журнала событий были остановлены. Давайте пройдем через весь процесс извлечения этой информации из журнала Windows.

Если вы хотите дополнительно изучить журнал событий, вы можете просмотреть код события 6013, который будет отображать время работы компьютера, а код события 6009 указывает информацию о процессоре, обнаруженную во время загрузки. Событие с кодом 6008 сообщит вам, что система запустилась после того, как она не была выключена должным образом.

История включения компьютера с TurnedOnTimesView

TurnedOnTimesView — это простой, портативный инструмент для анализа журнала событий на время запуска и завершения работы. Утилита может использоваться для просмотра списка времени выключения и запуска локальных компьютеров или любого удаленного компьютера, подключенного к сети.

Поскольку это портэйбл версия (не требует установки), вам нужно всего лишь распаковать и запустить файл TurnedOnTimesView.exe. В нем сразу будут перечислены время запуска, время выключения, продолжительность времени безотказной работы между каждым запуском и выключением, причина выключения и код выключения.

event_turnedonview

Причина выключения обычно связана с компьютерами Windows Server, где мы должны указать причину, когда мы выключаем сервер.

event_remote_computer

Хотя вы всегда можете использовать средство просмотра событий для подробного анализа времени запуска и завершения работы, TurnedOnTimesView служит для этой цели с очень простым интерфейсом и точными данными. С какой целью вы контролируете время запуска и выключения вашего компьютера? Какой метод вы предпочитаете для мониторинга?

10 критически важных event ID для мониторинга

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

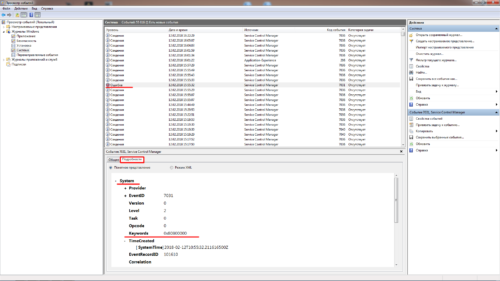

Вертим логи как хотим ― анализ журналов в системах Windows

Пора поговорить про удобную работу с логами, тем более что в Windows есть масса неочевидных инструментов для этого. Например, Log Parser, который порой просто незаменим.

В статье не будет про серьезные вещи вроде Splunk и ELK (Elasticsearch + Logstash + Kibana). Сфокусируемся на простом и бесплатном.

Журналы и командная строка

До появления PowerShell можно было использовать такие утилиты cmd как find и findstr. Они вполне подходят для простой автоматизации. Например, когда мне понадобилось отлавливать ошибки в обмене 1С 7.7 я использовал в скриптах обмена простую команду:

Она позволяла получить в файле fail.txt все ошибки обмена. Но если было нужно что-то большее, вроде получения информации о предшествующей ошибке, то приходилось создавать монструозные скрипты с циклами for или использовать сторонние утилиты. По счастью, с появлением PowerShell эти проблемы ушли в прошлое.

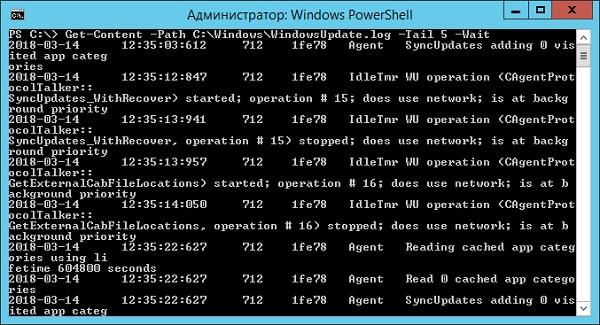

Основным инструментом для работы с текстовыми журналами является командлет Get-Content, предназначенный для отображения содержимого текстового файла. Например, для вывода журнала сервиса WSUS в консоль можно использовать команду:

Для вывода последних строк журнала существует параметр Tail, который в паре с параметром Wait позволит смотреть за журналом в режиме онлайн. Посмотрим, как идет обновление системы командой:

Смотрим за ходом обновления Windows.

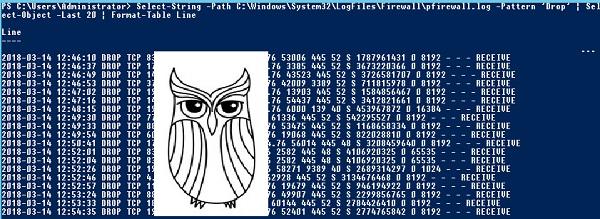

Если же нам нужно отловить в журналах определенные события, то поможет командлет Select-String, который позволяет отобразить только строки, подходящие под маску поиска. Посмотрим на последние блокировки Windows Firewall:

Смотрим, кто пытается пролезть на наш дедик.

При необходимости посмотреть в журнале строки перед и после нужной, можно использовать параметр Context. Например, для вывода трех строк после и трех строк перед ошибкой можно использовать команду:

Оба полезных командлета можно объединить. Например, для вывода строк с 45 по 75 из netlogon.log поможет команда:

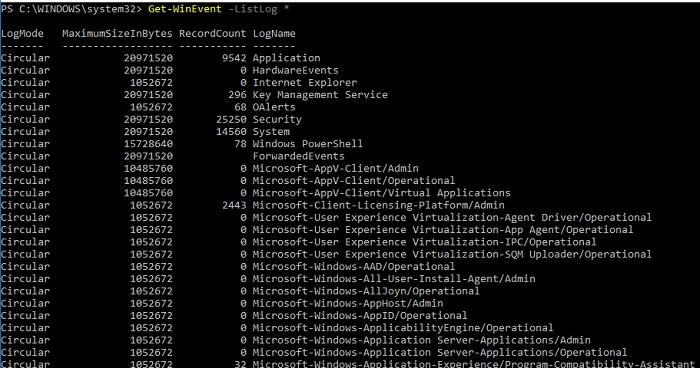

Для получения списка доступных системных журналов можно выполнить следующую команду:

Вывод доступных журналов и информации о них.

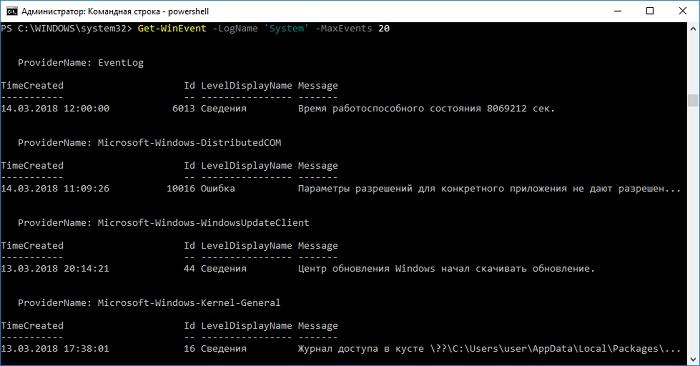

Для просмотра какого-то конкретного журнала нужно лишь добавить его имя. Для примера получим последние 20 записей из журнала System командой:

Последние записи в журнале System.

Для получения определенных событий удобнее всего использовать хэш-таблицы. Подробнее о работе с хэш-таблицами в PowerShell можно прочитать в материале Technet about_Hash_Tables.

Для примера получим все события из журнала System с кодом события 1 и 6013.

В случае если надо получить события определенного типа ― предупреждения или ошибки, ― нужно использовать фильтр по важности (Level). Возможны следующие значения:

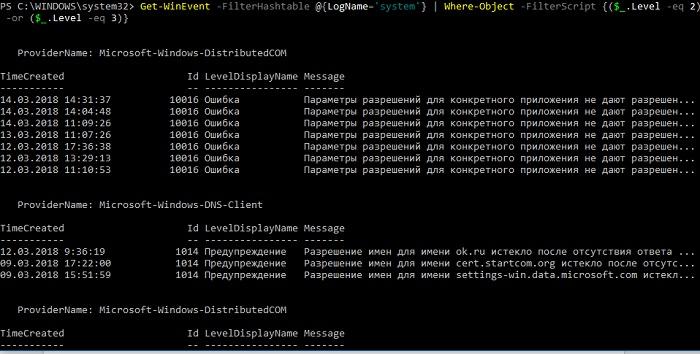

Собрать хэш-таблицу с несколькими значениями важности одной командой так просто не получится. Если мы хотим получить ошибки и предупреждения из системного журнала, можно воспользоваться дополнительной фильтрацией при помощи Where-Object:

Ошибки и предупреждения журнала System.

Аналогичным образом можно собирать таблицу, фильтруя непосредственно по тексту события и по времени.

Подробнее почитать про работу обоих командлетов для работы с системными журналами можно в документации PowerShell:

PowerShell ― механизм удобный и гибкий, но требует знания синтаксиса и для сложных условий и обработки большого количества файлов потребует написания полноценных скриптов. Но есть вариант обойтись всего-лишь SQL-запросами при помощи замечательного Log Parser.

Работаем с журналами посредством запросов SQL

Утилита Log Parser появилась на свет в начале «нулевых» и с тех пор успела обзавестись официальной графической оболочкой. Тем не менее актуальности своей она не потеряла и до сих пор остается для меня одним из самых любимых инструментов для анализа логов. Загрузить утилиту можно в Центре Загрузок Microsoft, графический интерфейс к ней ― в галерее Technet. О графическом интерфейсе чуть позже, начнем с самой утилиты.

О возможностях Log Parser уже рассказывалось в материале «LogParser — привычный взгляд на непривычные вещи», поэтому я начну с конкретных примеров.

Для начала разберемся с текстовыми файлами ― например, получим список подключений по RDP, заблокированных нашим фаерволом. Для получения такой информации вполне подойдет следующий SQL-запрос:

Посмотрим на результат:

Смотрим журнал Windows Firewall.

Разумеется, с полученной таблицей можно делать все что угодно ― сортировать, группировать. Насколько хватит фантазии и знания SQL.

Log Parser также прекрасно работает с множеством других источников. Например, посмотрим откуда пользователи подключались к нашему серверу по RDP.

Работать будем с журналом TerminalServices-LocalSessionManager\Operational.

Не со всеми журналами Log Parser работает просто так ― к некоторым он не может получить доступ. В нашем случае просто скопируем журнал из %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx в %temp%\test.evtx.

Данные будем получать таким запросом:

Смотрим, кто и когда подключался к нашему серверу терминалов.

Особенно удобно использовать Log Parser для работы с большим количеством файлов журналов ― например, в IIS или Exchange. Благодаря возможностям SQL можно получать самую разную аналитическую информацию, вплоть до статистики версий IOS и Android, которые подключаются к вашему серверу.

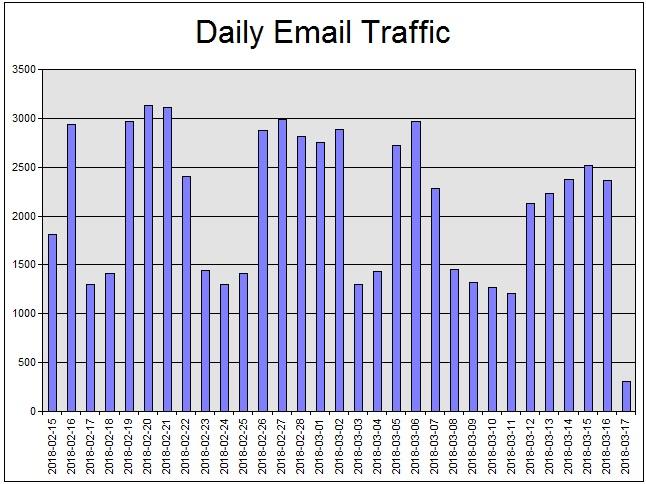

В качестве примера посмотрим статистику количества писем по дням таким запросом:

Если в системе установлены Office Web Components, загрузить которые можно в Центре загрузки Microsoft, то на выходе можно получить красивую диаграмму.

Выполняем запрос и открываем получившуюся картинку…

Любуемся результатом.

Следует отметить, что после установки Log Parser в системе регистрируется COM-компонент MSUtil.LogQuery. Он позволяет делать запросы к движку утилиты не только через вызов LogParser.exe, но и при помощи любого другого привычного языка. В качестве примера приведу простой скрипт PowerShell, который выведет 20 наиболее объемных файлов на диске С.

Ознакомиться с документацией о работе компонента можно в материале Log Parser COM API Overview на портале SystemManager.ru.

Благодаря этой возможности для облегчения работы существует несколько утилит, представляющих из себя графическую оболочку для Log Parser. Платные рассматривать не буду, а вот бесплатную Log Parser Studio покажу.

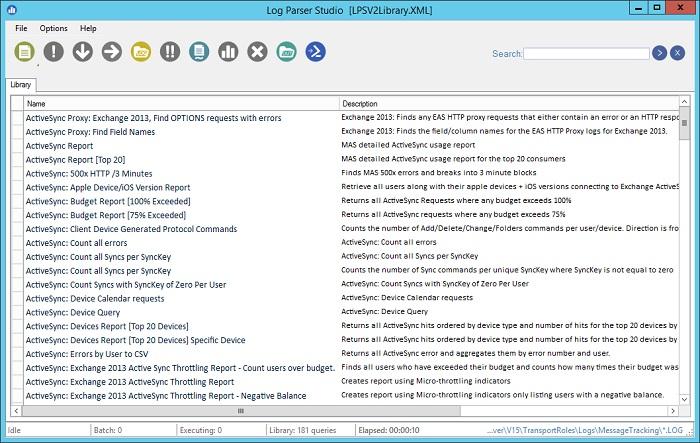

Интерфейс Log Parser Studio.

Основной особенностью здесь является библиотека, которая позволяет держать все запросы в одном месте, без россыпи по папкам. Также сходу представлено множество готовых примеров, которые помогут разобраться с запросами.

Вторая особенность ― возможность экспорта запроса в скрипт PowerShell.

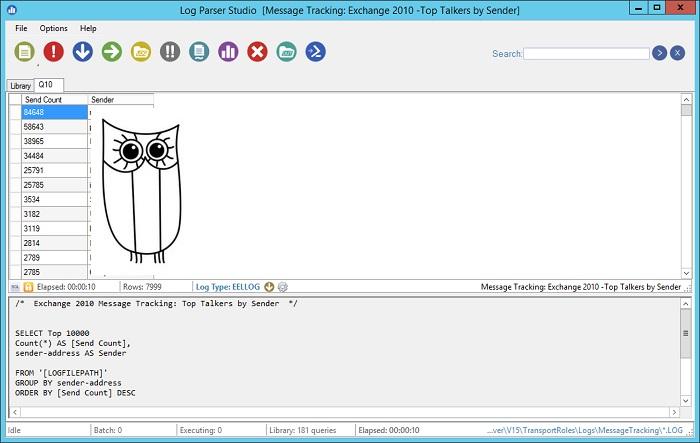

В качестве примера посмотрим, как будет работать выборка ящиков, отправляющих больше всего писем:

Выборка наиболее активных ящиков.

При этом можно выбрать куда больше типов журналов. Например, в «чистом» Log Parser существуют ограничения по типам входных данных, и отдельного типа для Exchange нет ― нужно самостоятельно вводить описания полей и пропуск заголовков. В Log Parser Studio нужные форматы уже готовы к использованию.

Помимо Log Parser, с логами можно работать и при помощи возможностей MS Excel, которые упоминались в материале «Excel вместо PowerShell». Но максимального удобства можно достичь, подготавливая первичный материал при помощи Log Parser с последующей обработкой его через Power Query в Excel.

Приходилось ли вам использовать какие-либо инструменты для перелопачивания логов? Поделитесь в комментариях.

Разбираемся в «кодах ошибок» Windows 10

Windows 10 — это комплексная система служб, процессов, алгоритмов. Периодически эта система подвергается сбоям, из-за чего возникают различного рода ошибки и, как следствие, появляются проблемы, связанные с нарушением бесперебойной работы компьютера. Любая такая ошибка имеет свой, индивидуальный системный код, благодаря которому можно выявить её причину и определить способ решения возникшей проблемы.

Самые распространённые ошибки Windows 10

Несмотря на то, что система Windows способна «наделять» каждую ошибку персональным кодом, выявить её причину достаточно сложно. Ведь расшифровку такого «кода ошибки» пользователю никто не даёт. Это для него всегда лишь набор цифр и букв. Следовательно и определиться со способом решения возникшей неполадки всегда бывает проблематично. Поэтому в нашей статье мы приведём краткую таблицу с самыми распространёнными «кодами ошибок», причинами их возникновения и способами решения.

Таблица: коды базовых ошибок Windows 10 (причины возникновения и способы их решения)

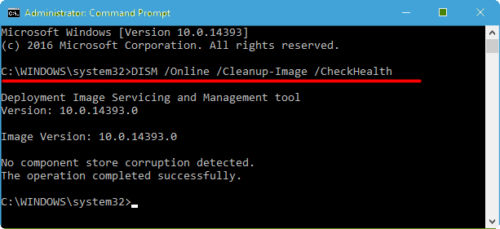

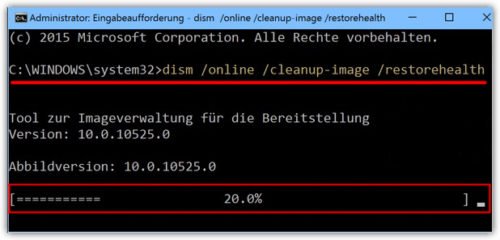

За время пользования разными версиями Windows, автор данной статьи не раз сталкивался с различными ошибками (имевшие не только базовые коды ошибок), каждая из которых нуждалась в своём способе решения. Однако автор может дать один полезный совет: первым делом, при любой возникшей из перечисленных ошибок, стоит запускать системное сканирование компьютера с автовосстановлением повреждённых файлов («DISM»). В 70–80% случаев этот шаг может полностью исправить возникшую ошибку.

Для того чтобы запустить такое сканирование необходимо:

Даже если сканирование показало что повреждённых компонентов нет, всё равно стоит провести процесс восстановления

Процесс восстановления обычно занимает всего пару минут

Журнал ошибок Windows 10 (что это такое и как им пользоваться)

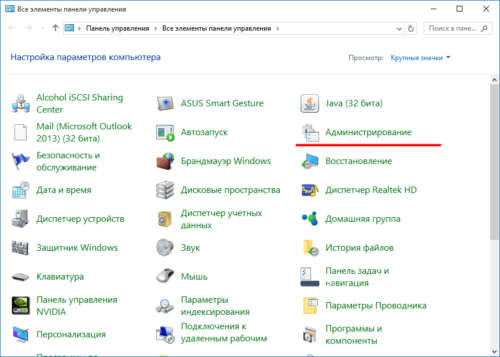

Журнал ошибок Windows 10 (или журнал событий) представляет собой системный файл регистрации всех произошедших ошибок Windows (причём как явных с уведомлениями для пользователя, так и скрытых). С помощью такого журнала можно не только с точностью до секунды узнать когда произошла ошибка, но и её код, а также источник возникновения. Чтобы воспользоваться журналом событий следует:

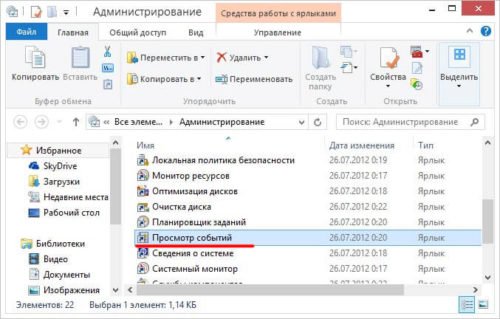

Открыть необходимую категорию «Администрирование» можно также воспользовавшись поисковой строкой Windows

Для более удобного и быстрого запуск журнала событий ярлык «Просмотр событий» можно переместить на рабочий стол вашего ПК

Выделив всю папку «Журналы Windows» можно узнать общее количество прошедших событий за всё время

Все события можно отсортировать по одному из необходимых параметров

Помимо кода ошибки можно узнать полное название повреждённого файла (приложения), развернув параметр «Provider»

Видео: журнал событий Windows

Чтобы легче и быстрее ориентироваться в журнале событий Windows (в особенности когда необходимо найти ошибку) автор данной статьи рекомендует хотя бы раз в месяц проводить его очистку. Для этого достаточно лишь щёлкнуть правой кнопкой мыши по категории «Система» и нажать «Очистить журнал». К тому же стоит помнить, что не все события с пометкой «Ошибка» являются критичными, так как даже мелкий безвредный технический сбой в системе заносится в этот журнал.

Операционная система Windows — это сложный «цифровой механизм», в котором периодически возникают сбои. Ни один из пользователей не может быть застрахован от системных ошибок. Однако своевременная реакция на их появление, изучение и предотвращение последствий может помочь вашей ОС избежать критических неисправностей. Поэтому способность определять «коды ошибок» и уметь их расшифровывать является первостепенной задачей на пути к стабильной работе Windows.