контроллер домена на linux для windows

Linux машина в домене Windows AD с помощью sssd и krb5

Была необходимость ввести в домен Windows машину с Ubuntu. Для этих целей обычно используют Samba и Winbind. Но возможен альтернативный вариант с sssd, краткое руководство по нему ниже.

Для примера будем использовать:

Домен = contoso.com

Контроллер домена = dc.contoso.com

Запускаем терминал Ubuntu:

1. Переключаемся под рута

2. Устанавливаем необходимые пакеты

3. Редактируем /etc/krb5.conf, в качестве отступов используется табуляция

4. Редактируем файл /etc/hosts, указываем FQDN для данного хоста:

5. Пробуем получить Kerberos ticket от имени администратора домена:

Если тикет получен успешно, то теперь можно сгенерировать Kerberos principals для данного хоста, регистр важен:

Сейчас наш хост должен отобразиться в списке компьютеров в каталоге. Если все так — удаляем полученный Kerberos ticket:

6. Создаем файл /etc/sssd/sssd.conf со следующим содержимым:

Описание параметров конфигфайла sssd можно посмотреть тут

Устанавливаем права доступа для файла sssd.conf:

Перезапускаем SSSD service

7. Редактируем настройки PAM

редактируем файл /etc/pam.d/common-session, после строки

переопределить параметры через системные настройки PAM, вызываем

и отмечаем пункты sss auth и makehomdir. Это автоматически добавит

строчку выше в common-session и она не будет перезатерта при обновлении системы.

Теперь мы можем логиниться на машине доменными пользователями, которым разрешен вход.

P.S.: Можно дать права на использование sudo доменным группам. Используя visudo, редактируем файл /etc/sudoers, или лучше, как рекомендует maxzhurkin и iluvar, создаем новый файл в /etc/sudoers.d/ и редактируем его

добавляем требуемую группу — например, Domain Admins (если в названии группы есть пробелы — их необходимо экранировать):

P.S.S.: Спасибо gotch за информацию о realmd. Очень удобно — если не нужны специфические настройки, то ввод машины в домен занимает, по сути, три (как заметил osipov_dv четыре) команды:

1. Устанавливаем нужные пакеты:

2. Редактируем файл /etc/hosts, указываем FQDN для данного хоста:

3. Проверяем, что наш домен виден в сети:

4. Вводим машину в домен:

5. Редактируем настройки PAM

Дополнительный плюс данного варианта — сквозная авторизация на файловых ресурсах домена.

Поднимаем контроллер домена на Ubuntu Server

Этот вариант может быть полезен для небольших организаций с компьютерами под управлением Windows.

Нет необходимости приобретать недешевую Windows Server для организации AD и CAL лицензии для доступа к контроллеру домена.

В конечном итоге имеем плюшки AD: групповые политики, разграничение прав доступа к ресурсам и т.д.

Я попытался написать подробный алгоритм действий необходимых для организации Active Directory (AD) Domain Controller (DC) на базе Ubuntu Server.

Рассмотрим настройку контроллера домена на примере Ubuntu Server 12.04.4 LTS или Ubuntu Server 13.10, инструкция подходит для обоих вариантов без дополнительных изменений

1. Установка Ubuntu

Думаю установка Ubuntu-server не вызовет проблем даже у большинства пользователей компьютеров.

Желательно при установке ОС сразу правильно указать название машины в сети (hostname) с указанием домена (для примера использую dc1.domain.local), чтобы в дальнейшем меньше надо было править конфигурацию в файлах.

Если в сети не присутствует DHCP-сервер, установщик предложит ввести IP-адрес, маску сети, шлюз и DNS.

Во время установки, также желательно установить OpenSSH server, чтобы иметь удаленный доступ к серверу, а также правильно указать часовой пояс, в котором находится машина.

2. Настройка параметров сетевого адаптера

Настройки сети хранятся в файле /etc/network/interfaces

Редактируем его на свой вкус. В качестве редактора можно использовать nano, vi и т.п.

Для редактирования файлов понадобятся root права, их можно получить например командой после этого, Вы будете работать из под пользователя root.

О том что Вы работаете с правами root пользователя свидетельствует знак # в приглашении командной строки

Либо Вы можете перед каждой командой, которая требует root доступа, приписывать sudo

В конфигурации Вашего сетевого интерфейса, скорее всего, будет

auto eth0

iface eth0 inet static

address 192.168.10.1

netmask 255.255.255.0

gateway 192.168.10.10

dns-nameservers 192.168.10.10

dns-search domain.local domain

После изменения сетевых настроек необходимо перезапустить сетевой сервис

3. Установка необходимых пакетов

Если Вы все же не установили OpenSSH server на первом этапе, это можно сделать командой

Перед установкой чего либо, лучше сначала обновить систему и пакеты командой

Для того, чтобы компьютеры сети сверяли время по нашему серверу установим ntp-сервер

Samba4 будем использовать последней версии и собирать из исходников, так что нам понадобятся пакеты для её сборки и корректной работы.

4. Сборка Samba4

/dev/mapper/dc1—vg-root / ext4 user_xattr,acl,barrier=1,errors=remount-ro 0 1

после чего необходимо перезагрузить компьютерНе забываем про root права

Скачиваем последнюю стабильную версию Samba из GIT репозитария

конфигурируем, компилируем и устанавливаем Samba Параметр —enable-debug необходим для отображения более подробной информации в логах Samba.

После того, как соберется и установится Samba (это долгое занятие), для удобства её использования, необходимо прописать пути до исполняемых файлов /usr/local/samba/sbin и /usr/local/samba/bin в файлах /etc/sudoers переменная secure_path и /etc/environment переменная PATH, добавив строку :/usr/local/samba/sbin:/usr/local/samba/bin

должна получится строчка что-то вроде этой:

перезагрузимся еще раз (на всякий случай)

5. Поднимаем AD

В качестве DNS сервера AD будем использовать Samba, поэтому отключаем bind командой

Для манипуляций с AD в Samba существует инструмент samba-tool.

Для первоначальной настройки Samba вводим команду

Если на первом этапе Вы правильно указали имя компьютера, все настройки, которые запросит программа, можно оставить поумолчанию.

Во время настройки будет запрошен пароль пользователя Administrator для AD, он должен соответствовать требованиям сложности пароля поумолчанию: хотябы одна буква верхнего регистра, хотябы одна цифра, минимум 8 символов.

Если же пароль не подошел по сложности и Вы увидели ошибку вроде этой:

ERROR(ldb): uncaught exception — 0000052D: Constraint violation — check_password_restrictions: the password is too short. It should be equal or longer than 7 characters!

то перед повторным выполнением первоначальной настройки, необходимо удалить содержимое каталогов /usr/local/samba/private/ и /usr/local/samba/etc/

Если необходимо изменить сложность паролей это можно сделать командой эта команда отключает требование сложности, отключает сроки действия паролей, устанавливает минимальную длину пароля 6 символов

Далее необходимо подправить настройки Samba и добавить туда следующие строки в секцию [global]

allow dns updates = nonsecure and secure

printing = bsd

printcap name = /dev/null

Это позволит динамически обновлять DNS-записи на сервере, при входе рабочей станции (под управлением windows) в домен и отключит поддержку печати, которая постоянно выдает ошибки в лог.

В файле /etc/resolvconf/resolv.conf.d/head необходимо указать наш DNS-сервер Samba 127.0.0.1

и перезапустить сервис resolvconf

Также установим Kerberos клиенти настроим на AD с помощью файла созданного на этапе samba-tool domain provision

Для автоматического запуска сервиса Samba необходим скрипт:

6. Проверяем работоспособность сервера

Name: dc1.domain.local

Address: 192.168.10.1

Warning: Your password will expire in 41 days on Wed Apr 23 18:49:14 2014

Valid starting Expires Service principal

12/03/2014 19:17 13/03/2014 05:17 krbtgt/DOMAIN.LOCAL@DOMAIN.LOCAL

Domain=[DOMAIN] OS=[Unix] Server=[Samba 4.1.6]

. D 0 Wed Mar 12 18:46:48 2014

… D 0 Wed Mar 12 18:49:15 2014

Вот и всё.

Можно вводить в домен клиентов, заводить пользователей.

Управлять AD можно:

частично при помощи samba-tool на Ubuntu

при помощи Administration Tools Pack на Windows XP

при помощи Remote Server Administration Tools (RSAT) на Windows 7 и выше

Превращаем Ubuntu Server в контроллер домена с помощью samba-tool

С помощью Samba можно превратить сервер, работающий под управлением ОС семейства Linux, в контроллер домена (Domain Controller, DC) Active Directory. Тот DC, который мы собираемся поднять, сможет работать как контроллер домена Windows NT4. Он подойдёт для централизованного хранения данных учётных записей пользователей и компьютеров.

Начнём с установки необходимого ПО.

Установка

Первый шаг — установка на сервер пакетов Samba и Winbind. Сделать это можно с помощью следующей команды:

Время установки невелико, даже с учётом того, что системе может понадобиться загрузить некоторые зависимости.

После установки можно приступать к настройкам.

Подготовка к настройке

Здесь IP_ADDRESS_OF_SERVER — это реальный адрес сервера Samba. Проверьте, чтобы файл содержал актуальные данные.

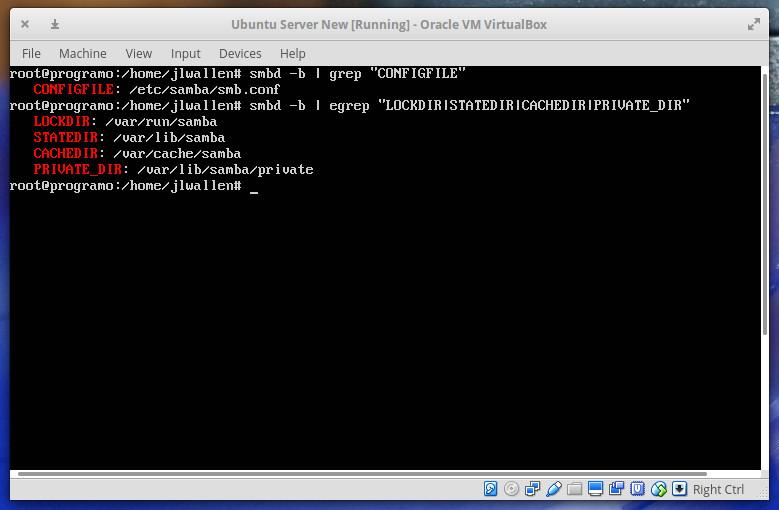

На рисунке ниже показаны результаты исполнения этих команд, которыми можно будет воспользоваться для того, чтобы удалить ненужные файлы. Если же подобные файлы в системе не существуют — можно сразу двигаться дальше.

Поиск файлов, которые надо удалить

Использование samba-tool

Прежде чем продолжать, позаботьтесь о регистрации пользователей в Samba. Этот шаг очень важен — иначе пользователям не удастся пройти аутентификацию. Делается это следующими командами:

Здесь USERNAME — имя существующего пользователя, которого надо добавить к Samba. Указать пароль нужно будет лишь после ввода первой команды. Первая команда добавляет нового пользователя и запрашивает пароль для него; вторая — активирует созданный аккаунт.

Настройка DNS-сервера

Тут же имеются настройки использования сетевым интерфейсом статического IP-адреса. Обратите внимание на то, что всё, набранное ЗАГЛАВНЫМИ буквами, надо настроить в соответствии с параметрами вашей системы.

После выполнения настроек перезапустите сетевые сервисы такой командой:

Настройка Kerberos

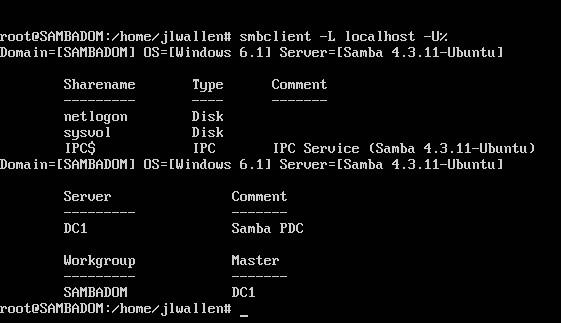

Тестируем и подключаемся

Самое сложное позади. Теперь всё готово к тому, чтобы протестировать только что созданный контроллер домена на Samba и подключиться к нему. Быстро проверить, всё ли работает, можно с помощью такой команды:

После ввода пароля пользователя Samba, вы должны увидеть сообщение об успешном подключении.

Успешное подключение

Итоги

Уважаемые читатели! А какие варианты взаимодействия экосистем Linux и Windows кажутся вам наиболее интересными и полезными?

ActiveDirectory/DC

Использование Samba 4 в роли контроллера домена Active Directory. Такой способ позволяет вводить Windows 7/8 в домен безо всяких манипуляций с реестром.

Содержание

Возможности [ править ]

Поддерживаются базовые возможности Active Directory:

Не поддерживается [ править ]

Не поддерживаются следующие возможности[1]:

Установка [ править ]

1. Установите пакет task-samba-dc с версии 4.3.1 для Samba DC на базе Heimdal Kerberos или task-samba-dc-mitkrb5 с версии 4.10.3-alt4 для Samba DC на базе MIT Kerberos, который установит необходимое.

По умолчанию в Samba используется dns-backend = SAMBA_INTERNAL, для возможности переключения режимов dns_backend для сервера SAMBA_INTERNAL/BIND9_DLZ требуется внести следующие изменения:

Установить необходимые пакеты на клиент: task-auth-ad-sssd

В smb.conf блок [global] (на сервере) добавить строку:

Подключить плагин BIND_DLZ:

Привести /etc/bind/options.conf к виду (вместо <> подставить свои параметры в «»):

При выполнении команды создания домена одной командой указать тип dns-backend = BIND_DLZ:

Выполнить остановку bind:

Создание нового домена [ править ]

Восстановление к начальному состоянию samba [ править ]

Очищаем базы и конфигурацию Samba (если уже создавался домен):

Выбор имени домена [ править ]

Имя домена для разворачиваемого DC должно состоять минимум из двух компонентов, разделённых точкой.

При этом должно быть установлено правильное имя узла и домена для сервера:

Создание домена одной командой [ править ]

Создание контроллера домена domain.alt с паролем администратора Pa$$word:

Интерактивное создание домена [ править ]

В примере показано создание домена domain.alt.

Запустите samba-tool domain provision :

При запросе ввода нажимайте Enter за исключением запроса пароля администратора («Administrator password:» и «Retype password:»).

Запуск службы [ править ]

Установите службу по умолчанию и запустите её:

Настройка Kerberos [ править ]

Откройте от имени суперпользователя файл /etc/krb5.conf.

Раскомментируйте строку «default realm» и введите название области заглавными буквами.

Ниже, под строкой [realms] вместо EXAMPLE.COM введите название области, а вместо example.com в «default domain» введите IP-адрес сервера с Samba.

Под строкой [domain_realm] example.com и EXAMPLE.COM замените на ваш домен сохраняя регистр.

Альтернативный вариант [ править ]

В момент создания домена Samba автоматически конфигурирует шаблон файла krb5.conf для вашего домена, и оставляет его в директории /var/lib/samba/private/krb5.conf

Как следствие, можно его просто скопировать с заменой:

Проверка работоспособности [ править ]

1. Общая информация о домене:

2. Просмотр предоставляемых служб:

3. Проверка конфигурации DNS

3.1 Убедитесь в наличии nameserver 127.0.0.1 в /etc/resolv.conf :

3.2 Проверяем имена хостов:

4. Проверка Kerberos:

Просмотр полученного билета:

Управление пользователями [ править ]

Создать пользователя с паролем[12], :

Просмотреть доступных пользователей:

Изменить пароль пользователя:

Не забудьте разблокировать пользователя:

Если компьютер с таким именем заведён, удалить его можно командой:

Добавить пользователя в группу:

Удалить пользователя из группы:

Смотрим значение memberOf.

Заведение вторичного DC [ править ]

Имя узла: dc2.domain.alt (192.168.1.106). Предполагается, что пакет task-samba-dc уже установлен.

2. На dc2.domain.alt правим файл /etc/krb5.conf :

3. Получаем билет и убеждаемся, что билет получен:

Если всё нормально, в конце видим:

5. После успешного ввода в домен в resolvconf необходимо сменить адрес PDC на адрес вторичного DC (в нашем примере 192.168.1.106).

6. Делаем службу samba запускаемой по умолчанию:

7. Запускаем службу, соответственно:

Репликация [ править ]

1. Реплицируем на вторичном DC (с первичного):

(сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP).

2. Реплицируем на вторичном DC (на первичный):

(сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP).

3. Просмотр статуса репликации на PDC:

Контроллер домена на Ubuntu 18.04 – Ubuntu 18.04 AD-DC

Думаю если вы попали на эту страницу, значит тем или иным путем пришли к выводу о том, что необходимо настроить систему централизованного управления учетными записями в локальной сети вашего предприятия, скорее всего это контроллер домена на Ubuntu или Windows. У вас как обычно 3 основных пути для реализации своего плана:

Если честно, есть еще 4-й вариант, и он очень даже неплох. Основывается он на Synology NAS, обладающих просто божественными возможностями даже в самых маленьких реализациях.

Но вернемся к нашим реалиям. Наш вариант номер 3. В деталях он выглядит примерно так:

Реализовывать контроллер домена на Ubuntu мы будем на хосте ESXi с примерно следующими характеристиками:

Устанавливаем Ubuntu Server 18.04 LTS amd64

Изменяем имя сервера на ag-dc

Настраиваем статический IP адрес

Вот как выглядит файл настроек на тестовом сервере:

Главным ДНС сервером на данный момент должен быть указан локальный роутер, или любой другой днс сервер, например 8.8.8.8, способный выполнять эти функции.

Отключаем systemd-resolved

Настраиваем файл /etc/hosts

Проверяем что не запущено никаких самвобых процессов

Для этого понадобится следующая команда:

Устанавливаем Samba

Так же указываем ag-dc.adminguide.lan

Бэкапим стандартную конфигурацию Samba

Инициируем контроллер домена на Ubuntu 18.04

Запускаем инициализацию в интерактивном режиме

Из своего домена, мы так же будем управлять пользователями и группами линуксовых машин. Поэтому нам нужно заранее включить поддержку NIS, с помощью команды –use-rfc2307

Включение поддержки NIS, не имеет никаких противопоказаний к применению, даже если ваш домен никогда не будет обслуживать линуксовые машины. В то же время, если инициализировать домен без поддержки NIS, и когда-нибудь в него войдут линуксовые машины и захочется управлять их учётками, расширять схему Active Directory и добавлять поддержку NIS, придётся уже ручками на свой страх и риск.

Указываем параметры домена

Если в процессе настройки не было допущено ошибок, все необходимые данные установщик поместит в квадратные скобки в виде стандартных значений:

Когда установщик запросит пароль, рекомендую указать пароль понадежнее. Это будет пароль от учетной записи администратора домена.

Если на этом этапе в квадратных скобках у вас указано не то значение которое вам бы хотелось, значит вероятнее всего в настройках ранее вы допустили серьезный косяк.

Смотрим результаты инициализации

Следующие строки возвестят о том, что контроллер домена на Ubuntu успешно завершил инициализацию:

Но радоваться еще слишком рано. Если вы видите нечто кардинально другое, значит вы допустили какую-то ошибку выше, либо прервали инициализацию запущенную ранее, либо инициализация вывалилась с ошибкой и сейчас вы пытаетесь инициализировать домен повторно. Если упереться рогом, можно вычистить все данные и записи сгенерированные в процессе инициализации и запустить её повторно. Это даже может привести к её успешному окончанию. НЕ ПЫТАЙТЕСЬ ЭТОГО ДЕЛАТЬ. Инициализируйте домен на новом чистом сервере. Если в процессе подготовки к инициализации, вы допустили косяк, и на момент запуска инициализации вы его не устранили и она завершилось ошибкой – просто удалите текущую инсталяцию сервера и начните сначала. Если вы настраиваете контроллер домена на виртуальной машине, сделайте снапшот выключенного сервера прежде чем приступать к пункту 7.1. В будущем в случае какого-то косяка на этапе инициализации, возвращайтесь к этому снапшоту и перепроверяйте всё \ исправляйте ошибки.

Настройка DC

Контроллер домена на Ubuntu, реализованный с помощью Samba сам автоматически запускает необходимые сервисы. Поэтому если они будут запущены не Samba DC, а например вручную пользователем, это может привести к необратимым последствиям и домен перестанет функционировать как должен. Поэтому на всякий случай, необходимо сделать эти сервисы недоступными для ручного запуска и отключить их автозапуск:

Делаем samba-ad-dc доступным для запуска, включаем сервис и включаем его автозапуск

Настройка DNS

Настройка Kerberos

В процессе инициализации домена, создается файл krb5.conf, путь к нему указывается в последних строках отчета об успешной инициализации. Поэтому чтобы избежать ручной настройки файла /etc/krb5.conf, нам нужно заменить его только что сгенерированным.

Проверяем результаты своей работы

Они создаются в процессе инициализации домена и должны присутствовать для его правильного функционирования.

Когда система запросит пароль, необходимо ввести пароль администратора домена, который мы указали при инициализации, в пункте 9.2

Контроллер домена на Ubuntu – Результаты проверки DNS

Контроллер домена на Ubuntu – Результат kinit administrator и klist

Belfigor

Ubuntu Server 20.04 и 18.04 – Установка статического IP

Контроллер домена на Ubuntu 18.04 – Синхронизация времени – NTP

You may also like

Резервный DHCP сервер Linux AD-DC Ubuntu 18.04

Запуск дополнительного Linux AD-DC

Резервный Ubuntu AD-DC – запуск BIND9

Репликация SysVol Linux AD-DC. Запуск и проверка.

Linux AD-DC Двусторонняя репликация SysVol

DNS сервер резервного Linux AD-DC – Настройка

Проверка DNS записей резервного Linux AD-DC

DNS Сервер резервного контроллера домена Linux – Входим.

Резервный контроллер домена Linux – Начало

Настройка безопасности SSH соединения

65 комментариев

E: Для пакета «krb5-user» не найден кандидат на установку

Добавьте universe в /etc/apt/sources.list

Вообще-то групповые политики умеет и давно. Вопрос другой, что синхронизировать она их с AD не может. Вот насчёт DAC не знаю, не пробовал. P.S. Недавно встал вопрос, что развернуть на домашнем сервере «обычный LDAP» в виде 3s или контроллер домена на самбе.

Для дома LDAP я как-то поднимал на synology nas. Они и ldap и ad-dc (старшие модели) умеют поднимать.

ERROR(): Provision failed – ProvisioningError: guess_names : ‘realm =’ was not specified in supplied /etc/samba/smb.conf. Please remove the smb.conf file and l et provision generate it

Вот такая вот загогулина появляется при попытке инициализировать домен.

Оно явным текстом жалуется на параметр realm в smb.conf

Контроллер разворачивается не на чистой установке?

я разобрался в чем была проблема, не внимательность. Спасибо за гайд)

Подскажите пожалуйста как добавлять пользователей в домен

Для добавления пользователей в домен самый действенный способ – установить на машину Windows пакет RSAT и управлять доменом через стандартную оснастку. Так же можно добавлять пользователей через коммандную строку, но это пожалуй самый неудобный вариант.

А как добавлять пользователей через командную строку на данном сервере?

Проверяем работоспособность Kerberos

Cannot find KDC for requested realm while getting initial credentials в чем проблема?

Это записи генерируемые в процессе инициализации контроллера. Если по окончанию инициализации они отсутствуют, самый эффективный способ – удалить ось, поставить новую и начать всё с самого начала сверяясь с каждым шагом. Потому что отсутствие A записи – это вероятнее всего – верхушка айсберга и даже добавив её руками, нет никакой гарантии что в процессе инициализации по причине какой-то ошибки в настройках не был пропущен целый кусок алгоритма.

Здравствуйте. Уже собаку на этой инструкции съел, но заставил работать на виртуалке. Осталось повторить опыт на реальной машине, всё шаг за шагом делал – единственное отличие это название домена и машины. На шаге проверки ДНС не видит записей. Помогите, пожалуйста, разобраться. Тупое повторение не исправить ситуацию, я всё очень четко и не первый раз делал(а 5-й примерно)

Нужно видеть лог bind9 и лог всей установки. Вы уверены что сам dns сервер bind9 работает?

Ну, как сказать, я ни в чём не уверен:) В том плане, что я новичок и я делал всё с чистой системы, предполагая, что раз я ставлю одну и ту же систему с одного и того же образа – все будет работать одинакого. При установке юбунты можно выбрать функцию серверу dns server, что я и выбрал. Но в ручную ничего не запускал, делал шаг за шагом по инструкции сразу после инициализации свежей системы.

Для этой инстукции я специально нашел образ 18.01, так как на более поздних версиях у меня что-то шло не так. И вот именно с этим образом у меня всё вышло на виртуалке, я успешно внес в домен систему на винде, поигрался с политиками. Вернулся к рабочему серверу, всё делал ровно также, кроме имени хоста и имени домена.

Ненене, при установке убунту не надо выбирать DNS сервер. DNS сервер устанавливается и конфигурируется самостоятельно силами установщика Samba. В противном случае если DNS сервер ставится не самостоятельно самбой, там нужно сделать миллион лишних телодвижений чтобы оно взлетело.

В смысле 18.04.1, а не 18.01

Попробовал еще 3 раза – уже нигде не выходит. Host _ldap._tcp.ad.sgtdrill.ru. not found: 3(NXDOMAIN)

Меняются домены, меняются виртуалки и машины – всё одно и тоже. Я не понимаю где я делаю ошибку.

Может есть какой-то способ проверить эти вещи в начале инструкции? А то каждый раз, когда уже всё сделал, этот последний пункт не работает.

Безусловно, тоже вариант.

Спасибо. Ошибка действительно было в выбранном DNS сервере, в силу использования разных установщиков в разных ситуациях. К сожалению, я не успел прочитать ценный совет и еще 3 раза пробовал всё ставить и эксперементировать.

Спасибо за ценную статью, она мне очень помогла. Вопрос у меня остался касательно DNS: если мы ставим у контроллера домена адрес ДНС сервера на самого себя, то к кому он сам будет обращаться?

У DNS сервера настраиваются форвардеры, куда отправляются запросы, на которые нет ответа у самого ДНС сервера.

Скажите, а при вводе в домен виндовой машины пользователи автоматически регистрируются?

Возможно я не верно понял вопрос, но при вводе в домен вендовой машины, учетные записи имевшиеся в локальной рабочей группе – никак не влияют на домен. Это дает возможность авторизовываться на компьютере под доменными, имеющимися в домене учетными записями. А локальные, после ввода в домен я бы рекомендовал вообще отключить.

Какая версия Ubuntu Server? Могу для начала порекомендовать создать домен в зоне не LOCAL, а LAN. В руководстве в будущем тоже изменю в примерах везде local на lan

При подключении к домену виндовой машины лезет ошибка: “Не удалось выполнить операцию присоединения. Это может быть вызвано тем, что существующая учетная запись компьютера с именем test была изначально создана с использованием других учетных данных. Либо используйте другое имя компьютера, либо попросите администратора удалить устаревшие конфликтующие учетные записи.” Перед этим на домене был создан пользователь командой: sudo samba-tool user create smb_test_create

В __теории__ должно работать на любой Ubuntu 18.04.x и даже может 18.x.x

Запустился ли DNS сервер?

Имеется дистрибутив Ubuntu Server LTS 18.04. На сервере статический IP и есть домен вида dc.company-name.com

Руководствуюсь официальной документацией

Помогите настроить самбу как контроллер домена.

данные команды никак не отвечают. но я так понимаю чтобы эти SRV записи появились я должен контроллировать DNS на котором находится dc.company-name.com

Если кто настраивал – помогите пожалуйста. Ибо запутался в DNS-ах.

DNS сервер нужен при любом раскладе, без него домен не будет работать. 8.8.8.8 – это форвардер, для имён которые не знает сам контроллер домена. Имена всех участников домена хранятся как раз на локальном авторитарном днс сервере.

Если имя внешнего домена company-name.com, то домен dc.company-name.com является валидным. При этом все устройства внутри домена будут адресоваться по имени computer.dc.company-name.com, чтобы сократить длинну обращения, нужно донастраивать DNS сервер. Если не охота заморачиваться и нет необходимости совмещать днс зоны домена и внешнего сайта, проще создать домен с названием company-name.lan. Тогда устройства внутри домена будут адресоваться по типу computer.company-name.com, без дополнительной зоны как в первом случае. Именно этот вариант описывается в инструкции по шагам. Достаточно полностью пройти инструкцию заменив везде adminguide.lan на company-name.lan