криптопро hdimage windows путь

Как скопировать ЭЦП на флешку с компьютера или другого носителя с ЭЦП?

Некоторым пользователям иногда требуется скопировать ЭЦП на флешку. Например, перенести с одного компьютера на другой или из одной флешки с ЭЦП сделать две флешки. Прочитав нашу инструкцию, вы узнаете, как просто скопировать ЭЦП на флешку, используя функции программы КриптоПро CSP. Если самостоятельно скопировать ЭЦП не получится, обратитесь к нашим компьютерным мастерам. Мы удалённо подключимся к вашему устройству, поможем скопировать ЭЦП и настроим рабочее место.

Инструкция о том, как скопировать ЭЦП на флешку

Наша статья для тех, у кого возникли трудности на начальном этапе.

Обратите внимание, папка “AppData” является скрытой и вам может потребоваться сделать ее видимой, чтобы получить доступ к контейнеру закрытого ключа по указанному адресу.

Если не знаете, как открыть скрытую папку “AppData”.

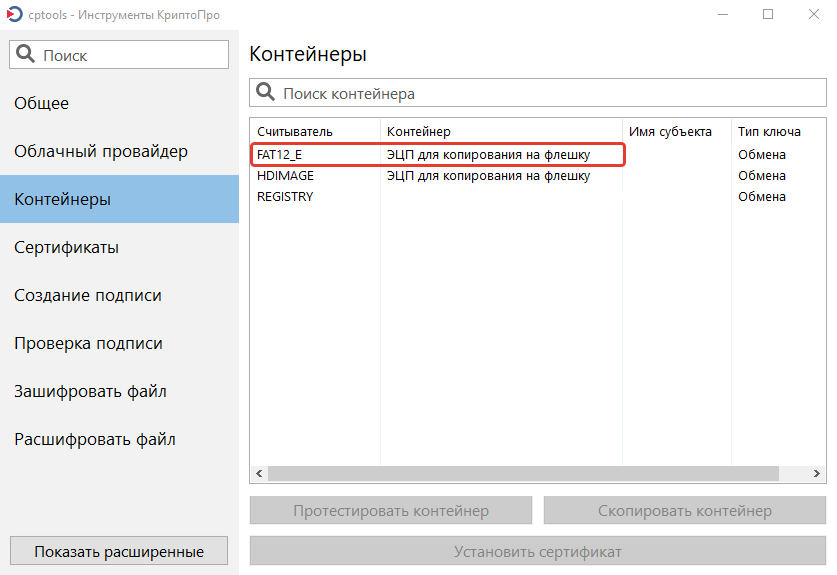

Как проверить, что ЭЦП действительно скопирована на флешку?

Если вы записали ЭЦП на флешку, а считыватель “FAT12_E” не видите, значит ЭЦП записалась некорректно или не записалась вовсе. Убедитесь, что контейнер с ЭЦП “HDIMAGE” имеется в столбце “Считыватель” и повторите копирование ЭЦП на флешку повторно.

Получилось ли у вас скопировать ЭЦП на флешку?

Краткое руководство пользователя по работе с ЭЦП КриптоПро JCP 1.0.54

Краткое руководство пользователя по работе с ЭЦП КриптоПро JCP 1.0.54.

1 Установка КриптоПро JCP 1.0.54.

Последовательность установки и настройки электронных подписей

— Установить JDK 7u21;

— Установить и настроить JCP;

— Установить корневой сертификат Центра сертификации;

— Отправить готовый запрос на генерацию тестового ключа ЭП.

Проверить работоспособность установленных крипто-механизмов.

Установка JDK 7u21:

Установить JDK 7u21, в соответствии с разрядностью ПК (32-bit или 64- bit).

Установка КриптоПро JCP 1.0.54

— Установить JCP 1.0.54

1) Запустить командную строку от имени Администратора:

б) В командной строке выполнить команду с указанием расположения ПО JCP. «Название диска :», нажать «Enter» Пример: С: (рисунок 1).

Рисунок 1 – Командная строка cmd

2) Ввести команду «cd», указать путь к папке с устанавливаемым модулем JCP, нажать «Enter». Пример: cd C:\jcp.1.0.54\lib (рисунок 2).

Рисунок 2 – Путь к папке

3) Прописать команду «Install. bat «пробел» путь к установленной ранее ПО Java JDK, нажать «Enter». Пример: Install.bat “C:\Program Files (x86)\Java\jdk1.7.0_21”. Путь необходимо взять в “кавычки” (рисунок 3).

Рисунок 3 – Выполнение установки ПО

Запустить выполнение модуля JCP.

5) Выполнить команду ControlPane. bat «пробел» путь к установленной ранее ПО Java JDK, нажать «Enter». Пример: ControlPane.bat “C:\Program Files (x86)\Java\jdk1.7.0_21”.

6) Откроется окно настройки КриптоПРо JCP (рисунок 4)

Рисунок 4 – Настройка КриптоПро JCP

Добавление сертификата в контейнер.

7) Перейти на закладку «Хранилище ключей и сертификатов» двойным щелчком мыши открыть «Контейнер HDImageStore», нажать кнопку «Создать» (рисунок 5)

Рисунок 5 – Контейнер HDImageStore

8) Откроется окно «Генерирования ключей» (рисунок 6). В окне указать «Имя нового контейнера», установить ч\б «Ключ подписи» и «Пароль», ввести в поле «Пароль» личный пароль ЛПУ. Нажать кнопку «Создать».

Рисунок 6 – Генерирование ключа

— В открывшемся окне проставить ч\б BASE64 (рисунок 7). Нажать кнопку «Сохранить».

Рисунок 7 – Запрос на сертификат

— Выбрать путь сохранения файла, указать название файла. Появиться сообщение «Генерирование и запись завершены». Нажать «Ок». Запись добавиться в контейнер (рисунок 8).

Рисунок 8 – Добавление записи в контейнер

а) Переименовать файл, добавив расширение *.txt. Открыть файл с помощью блокнота, скопировать сообщение.

в) Вставить скопированное сообщение в поле запроса, нажать кнопку «Выдать». Нажать на ссылку Загрузить сертификат, выбрать сертификат, нажать кнопку «Сохранить».

г) Перейти в Хранилище контейнеров, выбрать созданный контейнер, ввести пароль, появиться сообщение о замене сертификата, нажать кнопку «Ок». Щелкнуть мышью по контейнеру, ввести пароль. В контейнере отобразиться ключ и сертификат (рисунок 9).

Рисунок 9 – Ключ и сертификат добавлены в контейнер

2 Инструкция по импорту ключей КриптоПро

Для работы в АРМ ЛПУ с ключами КриптоПро необходимо разместить их в хранилище контейнеров КриптоПро JCP. При этом изначально ключи могут храниться в следующих форматах:

· файлы в формате реестра Windows «.reg»;

· файлы на файловой системе в виде директории с наименованием «.000»;

· контейнеры ключей в КриптоПро CSP (физически расположены в реестре ОС Windows).

В настоящей инструкции описан процесс импорта ключей из файлов реестра «.reg» в КриптоПро CSP с последующим импортом в КриптоПро JCP, с которым работает АРМ ЛПУ. В общем виде процедура импорта ключей в КриптоПро JSP выглядит следующим образом:

1. Получить reg-файлы ключей от заказчика.

2. Импортировать reg-файлы ключей на рабочую станцию с КриптоПро CSP.

3. Экспортировать контейнер ключей из КриптоПро CSP на файловую систему.

4. Импортировать контейнер ключей в КриптоПро JCP на рабочей станции с АРМ ЛПУ.

Выполните следующие действия:

1. Получите от заказчика reg-файлы с ключами и сохраните их на файловую систему с установленным СПО КриптоПро CSP.

2. Откройте в текстовом редакторе полученный reg-файл с ключом и найдите строку с веткой реестра вида:

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings\USERS\

[HKEY_LOCAL_MACHINE\SOFTWARE\Crypto Pro\Settings\USERS\

3. Вместо SID укажите свой собственный SID, который можно посмотреть в ветке реестра (в зависимости от разрядности ОС Windows):

Для просмотра реестра необходимо от имени администратора запустить команду regedit:

Пуск, Выполнить, regedit

Также SID текущего пользователя можно узнать, выполнив команду:

После изменения сохраните reg-файл.

4. Импортируйте ключ в реестр, дважды щёлкнув на изменённом reg-файле. Теперь этот контейнер ключей распознаётся в КриптоПро CSP.

5. Откройте КриптоПро CSP, перейдите на вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажмите кнопку «Протестировать…».

6. В открывшемся окне из считывателя «Реестр» выберите контейнер ключей, импортированный на предыдущем шаге, и нажмите кнопку «Далее». В случае успешного выполнения будет показана информация о контейнере закрытого ключа.

7. Для переноса контейнера закрытого ключа из КриптоПро CSP на файловую систему необходимо наличие внешнего накопителя типа USB Flash Drive. Однако не всегда есть возможность подключить к рабочей станции внешний накопитель, например, в том случае, если работа осуществляется на удалённой машине. В таком случае рекомендуется выполнить эмуляцию работы внешнего накопителя при помощи утилиты ImDisk Virtual Disk Driver. Дальнейшие шаги описывают работу именно с этой утилитой.

http://www. ltr-data. se/files/imdiskinst. exe

8. Установите ImDisk Virtual Disk Driver на рабочую станцию, на которой расположено СПО КриптоПро CSP. В результате успешной установки должен появиться пункт «ImDisk Virtual Disk Driver» в панели управления:

9. Запустите утилиту ImDisk Virtual Disk Driver и в открывшемся окне нажмите кнопку «Mount new…».

10. Задайте параметры эмулируемого диска, указав размер. Также выберите пункты «Create virtual disk in physical memory» и «Removable media», после чего нажмите кнопку «OK»:

11. После создания эмулируемого диска произойдёт его автоматическое монтирование. При запросе форматирования этого диска от ОС Windows подтвердите действие, задайте тип файловой системы NTFS:

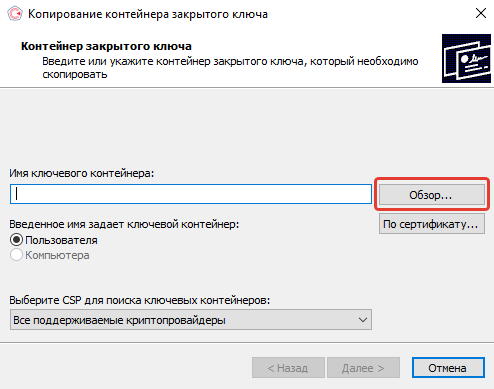

12. После завершения форматирования диска откройте окно КриптоПро CSP, перейдите на вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажмите кнопку «Скопировать…».

13. В открывшемся окне выберите контейнер ключей для копирования, нажмите кнопку «Далее».

14. В следующем окне задайте имя копии контейнера, нажмите кнопку «Готово». В открывшемся окне выберите эмулируемый диск и нажмите кнопку «OK»:

15. Откройте в проводнике Windows эмулируемый диск. В корневой директории должен находиться контейнер закрытого ключа в виде директории с наименованием «.000».

16. Перейдите в директорию КриптоПро JCP, выполнив команду:

17. Откройте панель управления КриптоПро JCP, выполнив команду, предварительно указав путь к JDK:

ControlPane. bat “C:\ Program Files\Java\jdk1.7.0_21”

18. Перейдите на вкладку «Оборудование» и сохраните путь из поля «Путь к HDImage».

19. Используя проводник Windows, скопируйте директорию с контейнером закрытого ключа из эмулируемого диска в директорию с хранилищем HDImage.

20. В панели управления КриптоПро JCP перейдите на вкладку «Хранилища ключей и сертификатов», в разделе «Хранилища контейнеров» раскройте пункт «HDImageStore» и убедитесь, что новый контейнер появился в списке. При необходимости импортируйте в КриптоПро JCP необходимые сертификаты, в том числе и сертификат закрытого ключа.

21. В окне утилиты ImDisk выберите эмулируемый диск и нажмите кнопку «Remove» для удаления созданного диска:

22. Откройте АРМ ЛПУ и убедитесь, что сертификат, привязанный к новому контейнеру закрытого ключа, доступен пользователю.

Установка ключа в КриптоПро

Данный ключ необходимо установить в систему, чтобы в последующем им можно было воспользоваться.

Для начала рекомендую проверить что у текущего пользователя существует хранилище для сертифкатов:

Будет выведен список сертификатов в хранилище в следующем формате:

\\.\HDIMAGE\cert1

\\.\HDIMAGE\cert2

Так же о наличии хранилища свидетельствует папка с именем пользователя в каталоге /var/opt/cprocsp/keys Команда ll /var/opt/cprocsp/keys выведет список пользователей у которых есть хранилища для ключей.

Если хранилища HDIMAGE нет, то его надо создать. Создается оно с правами пользователя root

Теперь надо добавить имеющийся у нас ключ в хранилище. Предположим что есть папка newkeys.000, а ключ надо добавить для пользователя username

В этом случае надо скопировать папку вместе со всеми файлами в каталог /var/opt/cprocsp/keys/username

После копирования нужно установить права доступа.

Если в текущий момент мы находимся не под пользователем username, то надо сделать его владельцем файлов

Но лучше все операции делать под пользователем.

После этого можно проверить, что в хранилище появился новый контейнер. Сделать это можно все той же командой

В результате вывода появится новый контейнер. Обычно его название совпадает с именем папки. Или же имя папки с ключами является префиксом к имени контейнера.

К примеру, вывод данной команды может стать следующим

\\.\HDIMAGE\cert1

\\.\HDIMAGE\cert2

\\.\HDIMAGE\newkeys_KEY_FOR_USER

Можно проверить данный контейнер и ключи в нем на корректность. Для этого можно выполнить следующую команду:

Если ключ был установлен правильно и сам ключ корректен, то утилита выведет информационное сообщение о том что все в порядке.

Если вместе с файлами ключа был еще и файл сертифката, то сертификат тоже надо установить в контейнер. Сделать это можно с помощью команды:

Вывести список доступных сертификатов

После этого сертифкатом и ключем можно пользоваться как обычно.

Что делает пакет lsb-cprocsp-rdr-gui?

Этот пакет рисует графические окна для работы с биологическим датчиком случайных чисел. Для его работы необходимо:

Это нормально: для работы таких устройств, как HDIMAGE, флешка, дискета не требуется настройка носителя. См. вопрос «Что такое считыватели и носители? Чем они отличаются?».

Как настроить дискету в CSP 3.6?

Как настроить CSP для работы с rutoken/etoken?

Для работы смарт-карт необходимо настроить считыватель и носитель. Для настройки считывателя достаточно ПО КриптоПро и драйвера для устройства; для настройки носителя нужны модули поддержки rutoken/etoken для CSP. Драйверы и модули поддержки делают производители смарт-карт (компании Актив и Aladdin соответственно). Последние версии драйверов и модулей поддержки и рекомендации по их настройке можно получить у них.

Для настройки считывателя в CSP 3.6 сделайте следующее:

— поставьте пакеты libusb, ccid и pcsclite из состава дистрибутива

— установите драйверы для устройства

У меня CSP версии 3.6. В списке считывателей есть FLASH, но флешка не работает. Что делать?

Замените скрипт /opt/cprocsp/sbin/архитектура/mount_flash.sh на:

Что такое считыватели и носители? Чем они отличаются?

Считыватели (reader) – устройства, предназначенные для чтения ключей. К считывателям относится считыватели дискет (FAT12), считыватели флешек (FLASH), реестр(в случае если используется windows), считыватели смарт-карт, считыватель образа дискеты на жестком диске(HDIMAGE) и др. Для некоторых устройств хранения информации требуются дополнительные настройки и модули поддержки. В этом случае говорят о настройке носителя (media). К таким устройствам, для которых необходимо настраивать носитель относятся смарт-катры, «таблетки» и НЕ относятся флешки, дискеты, реестр, HDIMAGE.

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.