локальная политика безопасности windows 10 домашняя

Как открыть Редактор локальной групповой политики в Windows 10

Редактор локальной групповой политики – это удобный инструмент для настройки операционной системы Windows 10 и программ. С его помощью можно быстро внести изменения в реестр Windows, не прибегая к Редактору реестра, работать с которым не очень просто.

Во многих статьях по настройке Windows 10 авторы рекомендуют использовать именно Редактор локальной групповой политики. Но, далеко не всегда объясняется как его открыть и что делать, если появляются ошибки. В этой статье мы рассмотрим несколько способов открытия данного редактора, а также расскажем, как его установить если он недоступен.

Способы открытия Редактора локальной групповой политики

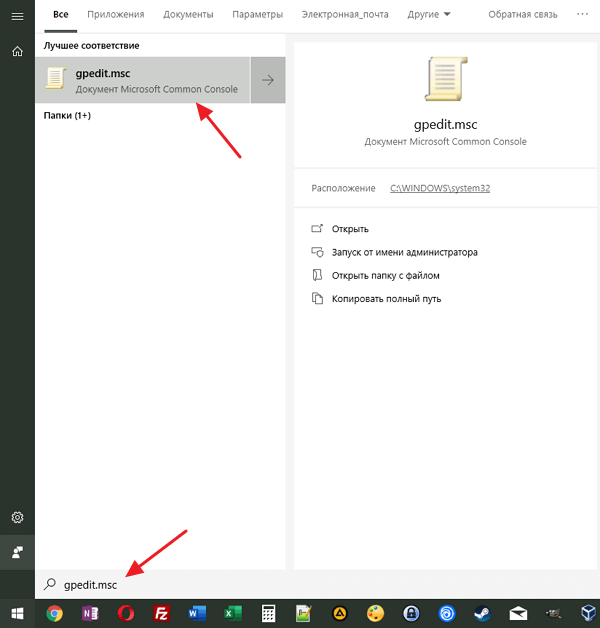

В Windows 10 есть несколько способов открыть Редактор локальной групповой политики. Самый простой вариант – это поиск в меню «Пуск». Для того чтобы воспользоваться этим способом откройте меню «Пуск», введите в поиск команду « gpedit.msc » и запустите найденную программу.

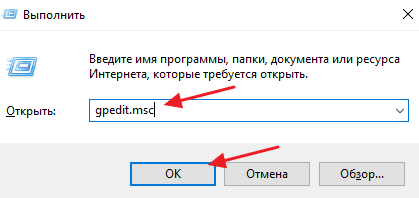

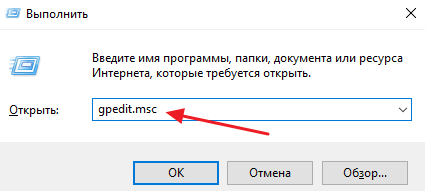

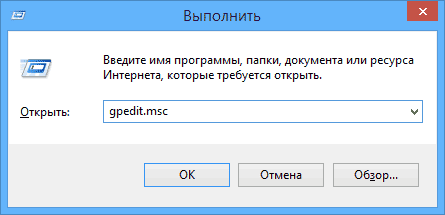

Также вы можете выполнить команду « gpedit.msc » с помощью окна « Выполнить ». Для этого нажмите комбинацию клавиш Windows-R, введите «gpedit.msc» и нажмите на клавишу ввода. При необходимости, эту команду можно выполнять и другими способами, например, из командной строки Windows 10 или из консоли PowerShell.

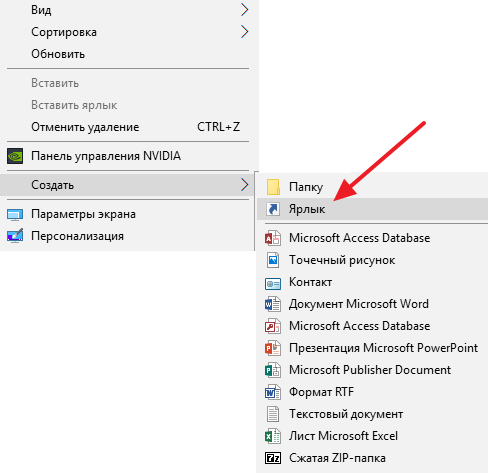

Если вы часто пользуетесь Редактором локальной групповой политики Windows 10, то вы можете создать его ярлык на рабочем столе. Для этого кликните правой кнопкой мышки по пустому месту на рабочем столе и выберите « Создать – Ярлык ».

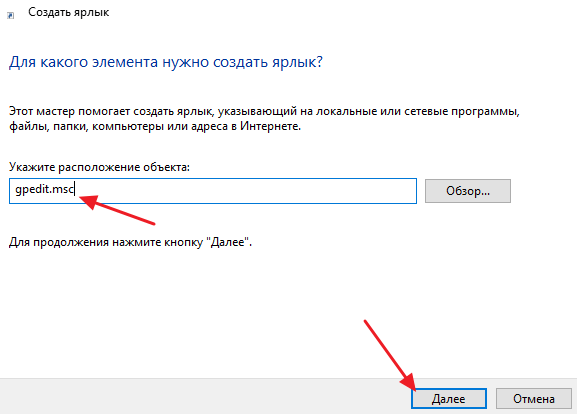

После этого откроется окно для создания ярлыков. Здесь нужно ввести команду « gpedit.msc » и нажать на кнопку « Далее », а потом на кнопку « Готово ».

В результате вы получите ярлык для быстрого запуска редактора локальной групповой политики. Этот ярлык можно оставить на рабочем столе, закрепить на начальном экране Windows 10 или на панели задач.

Редактор локальной групповой политики в Windows 10 Home (Домашняя)

К сожалению, Редактор локальной групповой политики доступен только в профессиональной и бизнес-версиях операционной системы Windows 10 и не работает на в Windows 10 Home. При попытке выполнения команды « gpedit.msc » в домашней версии Windows 10 пользователь будет получать ошибку с сообщением «Не удается найти gpedit.msc» или «gpedit.msc не найден». Но, при желании его можно установить. Для этого нужно создать BAT-файл с несколькими командами, которые установят в систему «gpedit.msc», и выполнить его от имени администратора.

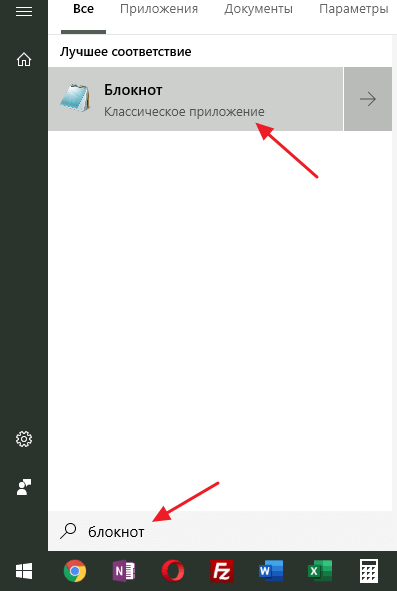

BAT-файл – это обычный текстовый файл (как TXT), в котором записаны команды для командной строки Windows. Поэтому, для создания такого файла вам понадобится какой-то простой текстовый редактор, например, можно использовать стандартный Блокнот, который доступен в Windows 10. Чтобы открыть программу Блокнот нажмите на кнопку « Пуск » и введите в поиск « notepad » или « Блокнот ».

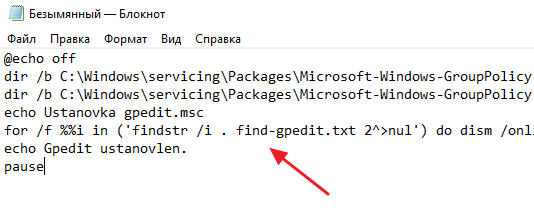

Дальше в Блокнот нужно вставить команды, которые и установят Редактор локальной групповой политики.

Команды для BAT-файла:

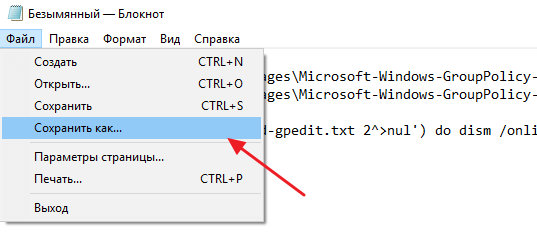

После этого получившийся текстовый документ нужно сохранить с расширением BAT. Для этого откройте меню « Файл » и выберите вариант « Сохранить как ».

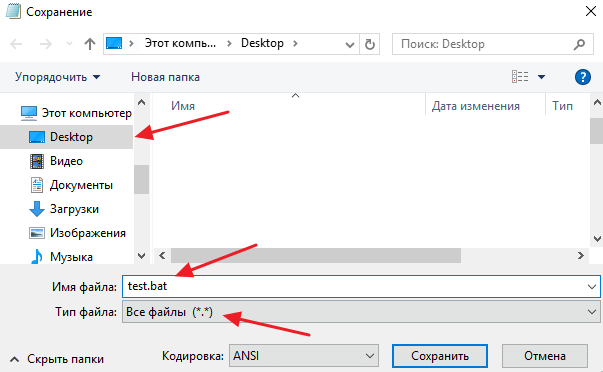

При сохранении нужно выбрать тип файла « Все файлы » и указать название файла с расширением BAT.

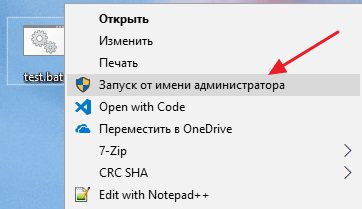

В результате вы получите BAT-файл с командами. Данный файл нужно выполнить от имени администратора. Для этого нажмите на него правой кнопкой мышки и выберите « Запуск от имени администратора ».

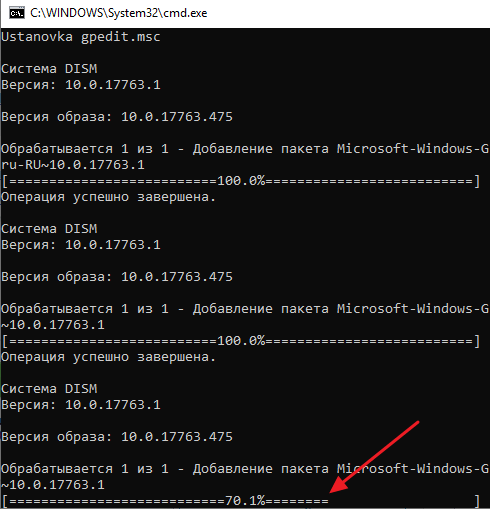

После этого начнется процесс установки Редактора локальной групповой политики в Windows 10. Этот процесс может занять несколько минут, поэтому дождитесь появления надписи « Нажмите любую клавишу ».

После того как установка завершена, можно проверять работает ли команда « gpedit.msc ».

Если все было сделано правильно, то перед вами должен открыться Редактор локальной групповой политики Windows 10.

Как настроить локальную политику безопасности Windows 10 и работать с ней

Если вы посчитали, что, настроив на своём сервере антивирусы, вы на 100% обезопасили себя и своих клиентов от каких бы то ни было инцидентов, то это ещё не всё. Вам не помешают групповые настройки, исключающие любые ошибки.

Зачем в Windows нужна локальная политика безопасности

Групповая (локальная) политика безопасности (ГПБ/ЛПБ) — это программные средства, обеспечивающие согласованную и максимально эффективную работу компьютеров компании или учреждения. Иметь высокую производительность труда, экономя время и ресурсы — это о вас, если на ПК и ноутбуках под управлением Windows работают настройки группового соединения: вместе эти компьютеры образуют единое целое, помогающее вашей конторе расти и развиваться дальше. Для этого требуется их подключение к одному домену.

Какая версия Windows 10 подходит для настроек групповой политики

Вам нужна Professional/Enterprise — её используют работники частных фирм и госслужащие. Дело в том, что в версии Home/Starter, предназначенной для обычных пользователей, нет компонента gpedit.exe (англ. Group Politics Editor) — нужна его принудительная установка.

Почему в Windows Home/Starter нет инструмента GPEdit

В Home/Starter ГПБ представлена лишь службой «Клиент групповой политики», которую можно отключить совсем. Да и зачем она, если доступ к расширенным настройкам закрыт? Сделано это для предотвращения изменений, вносимых в настройки ОС вредоносным ПО под именем администратора.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

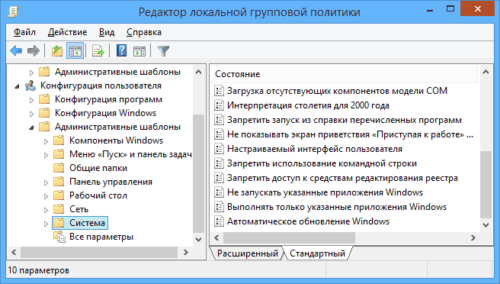

Основное окно редактора показывает все настройки групповой политики

Как выключить локальную политику безопасности

Необходимо выключить службу «Клиент групповой политики». Но она «вшита» в Windows 7/8/10 настолько прочно, что остановить и деактивировать её с помощью встроенного мастера настройки служб, вызываемого из диспетчера задач, нельзя.

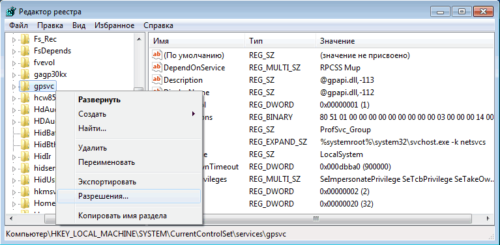

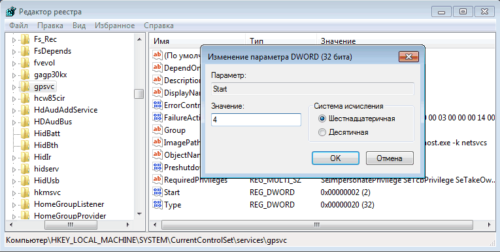

Самый действенный способ — вмешаться в реестр системы. Сделайте следующее:

В редакторе реестра находим папку «gpsvc», нажимаем «Разрешения»

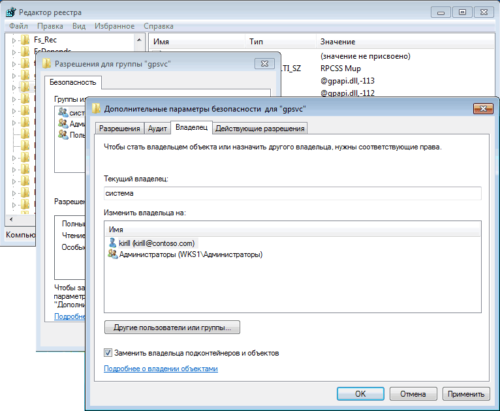

Без изменения имени вы не сможете добраться до полного доступа к процессу gpsvc

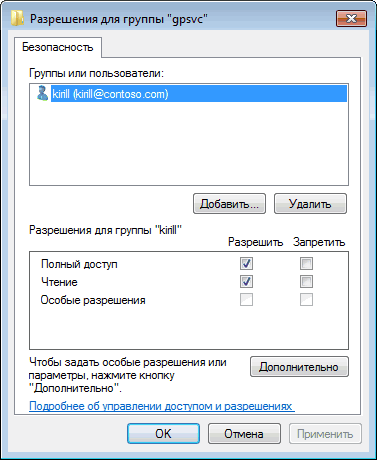

Отметьте все разрешения, удалите лишних пользователей из настройки дополнительного доступа в графе «Группы или пользователи»

В папке gpsvc измените ключ Start, введя значение 4, и система отключится

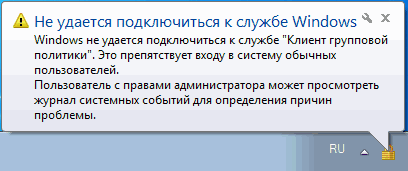

Это ещё не всё! Вам будет мешать сообщение в трее о неработе службы «Клиент групповой политики».

Оно будет появляться каждый раз, уберите его

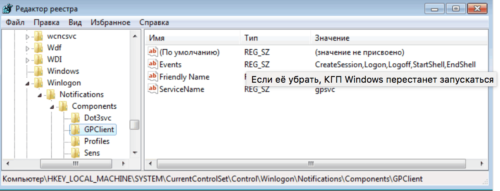

Чтобы его убрать, сделайте следующее:

Запустите редактор реестра и удалите из него папку GPClient

Предварительно сохраните эту папку в отдельный файл реестра. Это делается на случай, если работу службы нужно быстро восстановить, не переустанавливая Windows. После удаления папки перезапустите компьютер — уведомление больше не появится.

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

Видео: как установить редактор групповой политики в Windows

Службы и процессы групповой безопасности Windows — полезный инструмент, здорово выручающий в работе. Когда он не нужен, его легко выключить.

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

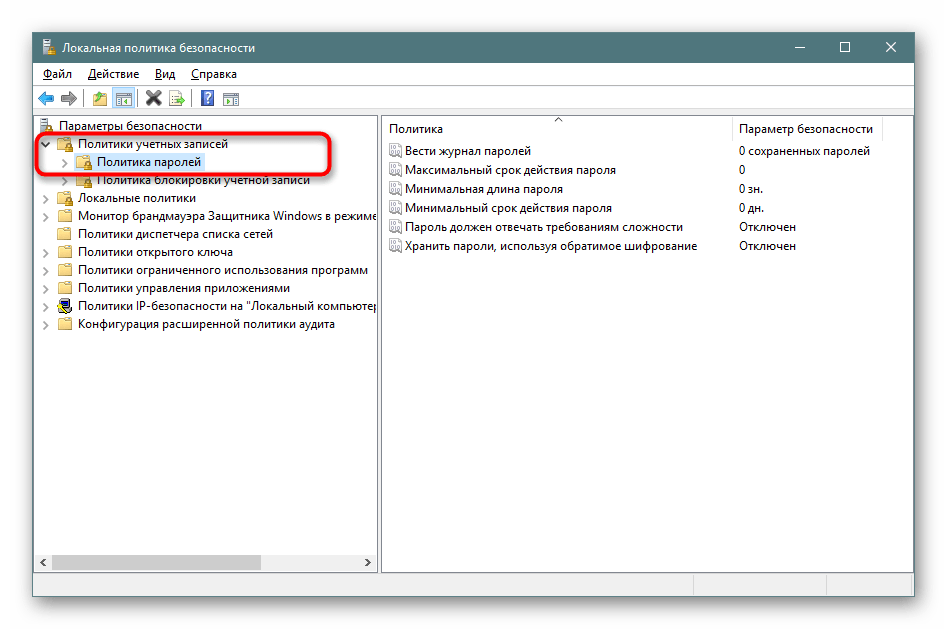

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

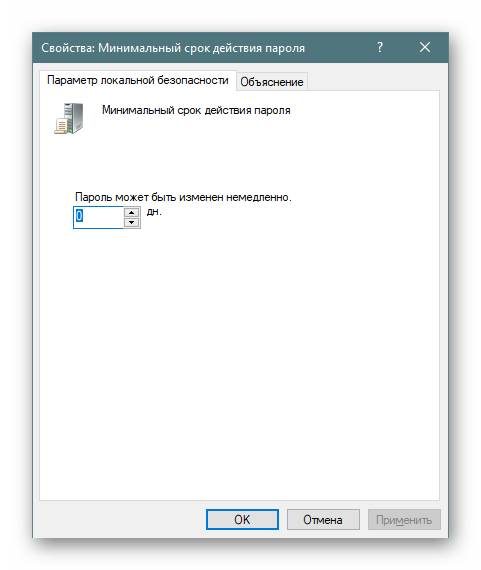

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

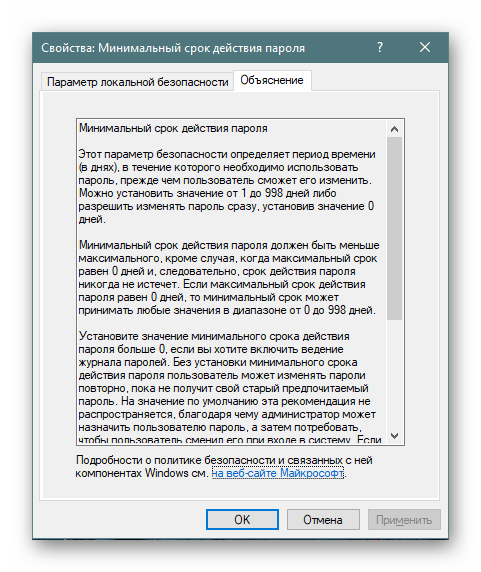

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

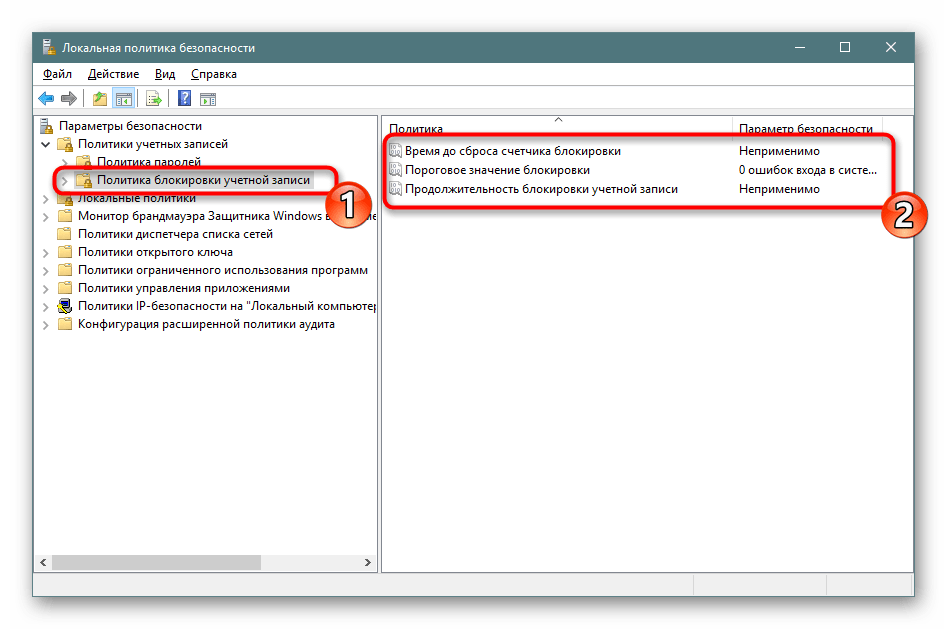

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

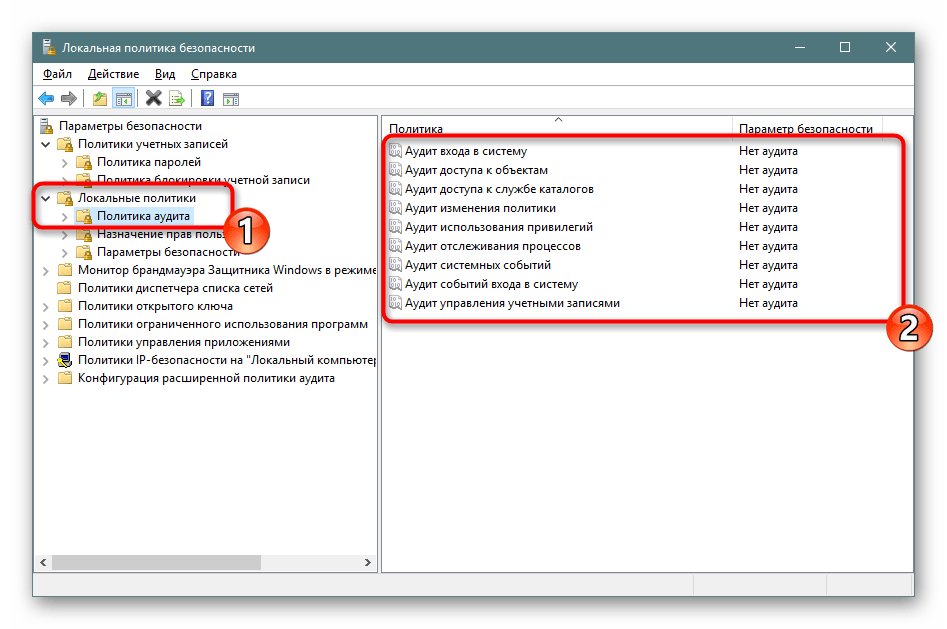

Локальные политики

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

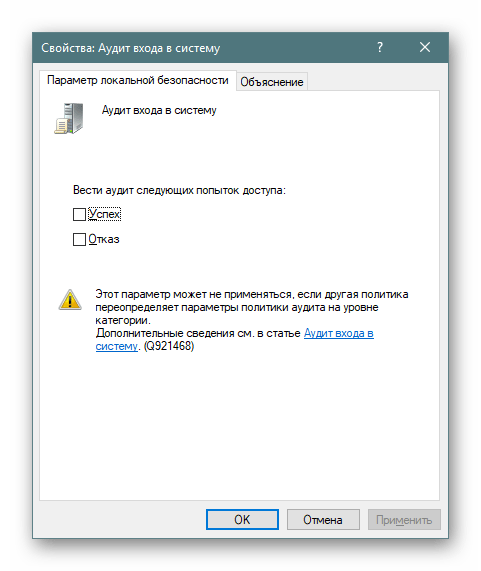

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

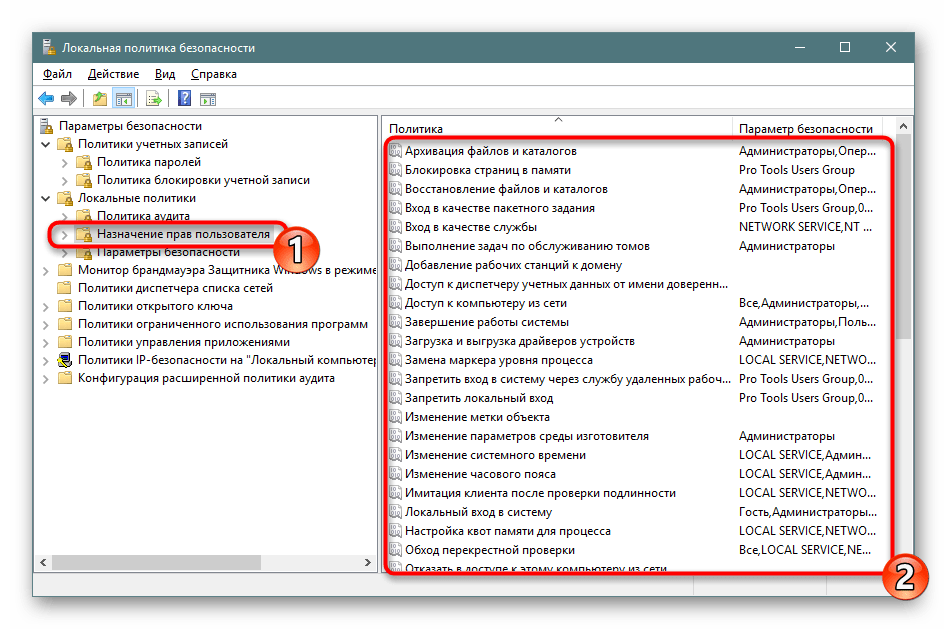

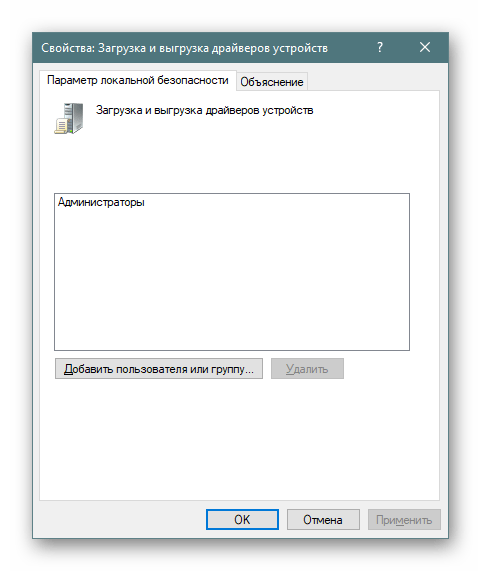

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

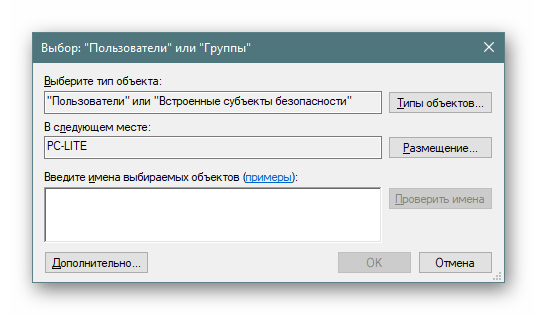

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

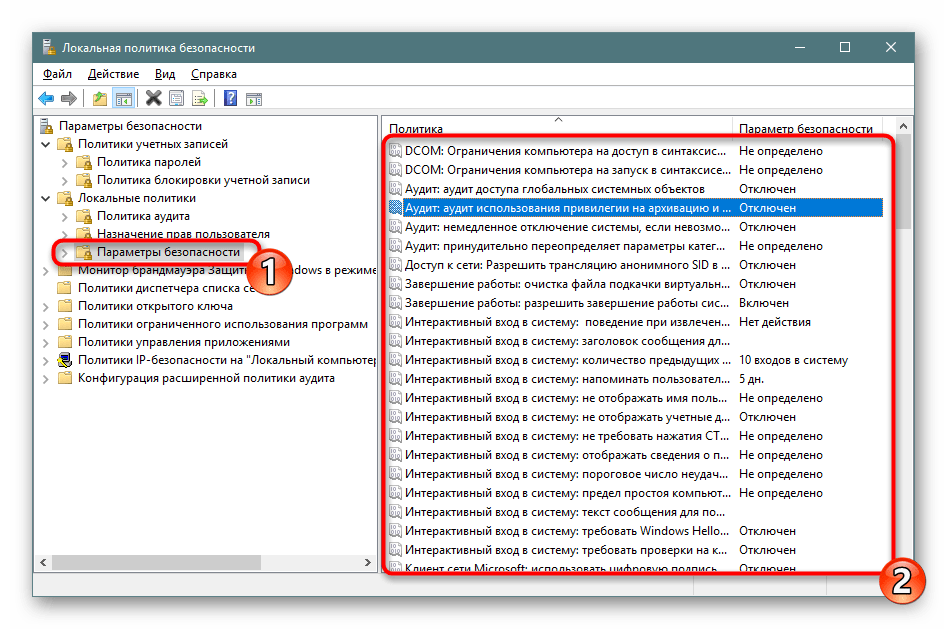

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

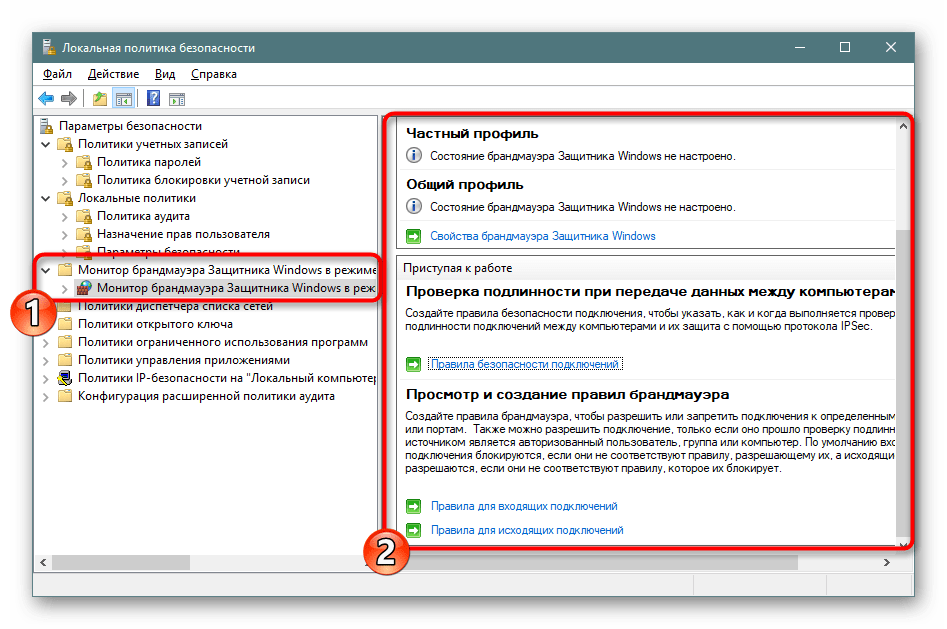

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

Политики диспетчера списка сетей

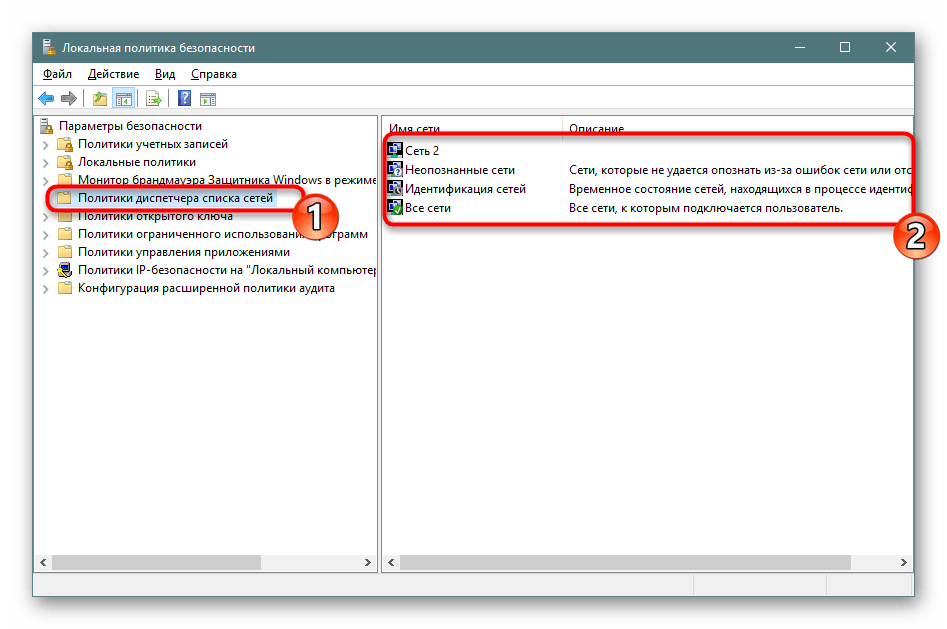

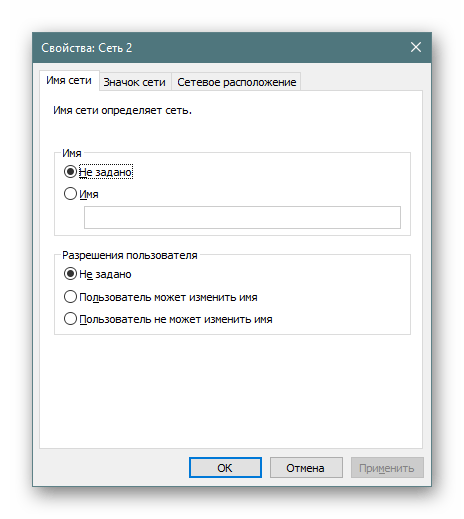

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

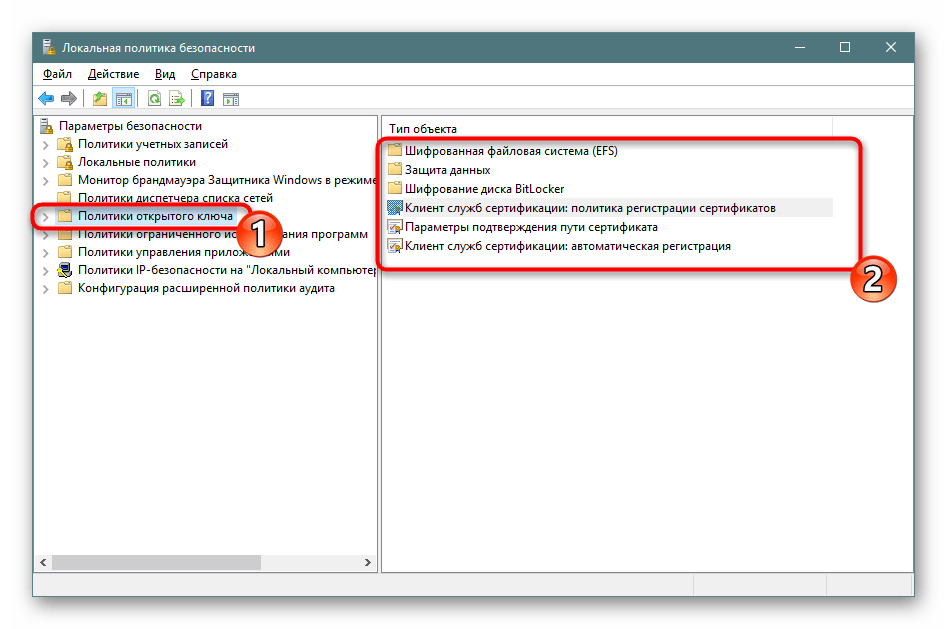

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

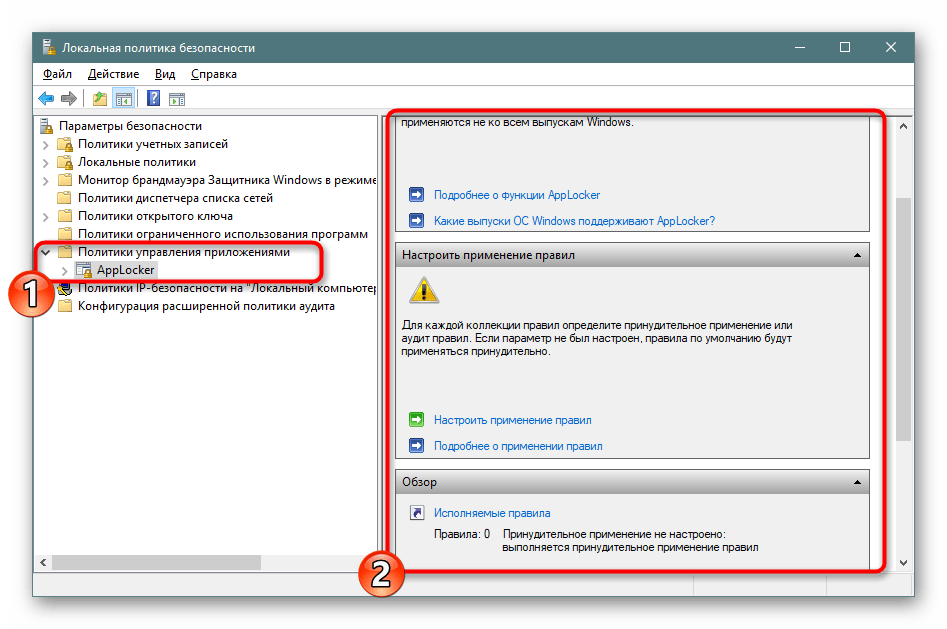

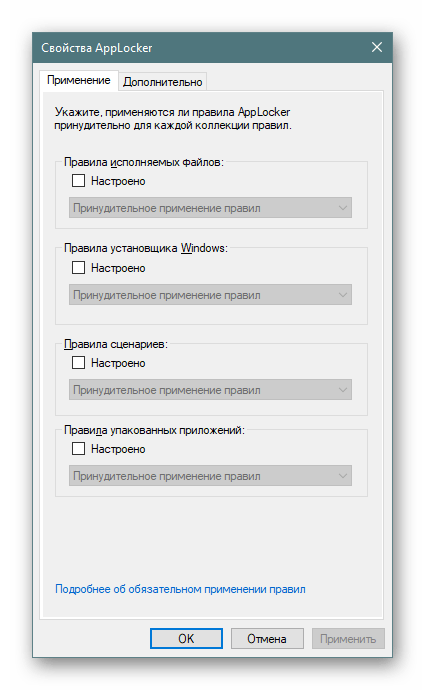

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

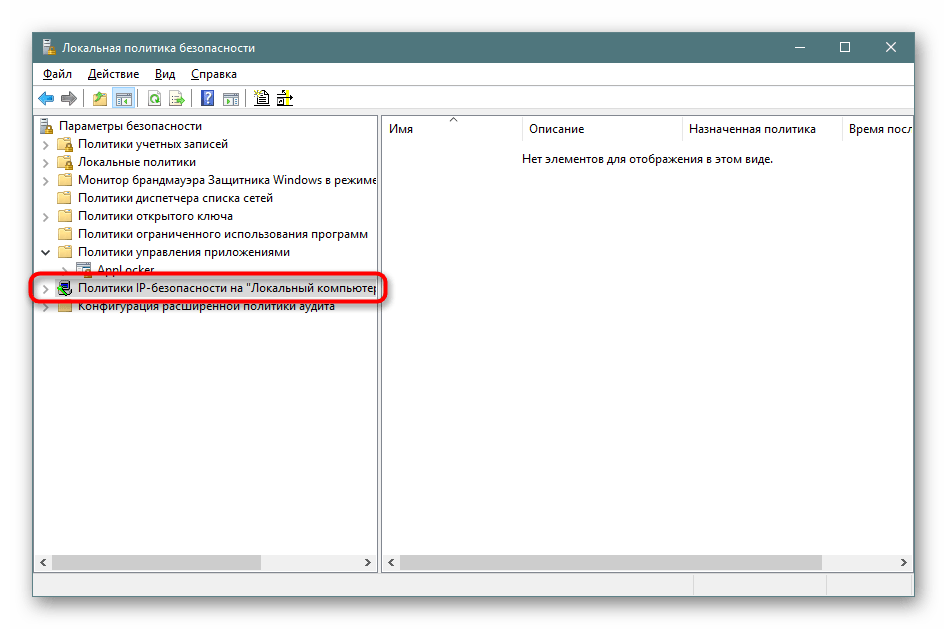

Политики IP-безопасности на «Локальный компьютер»

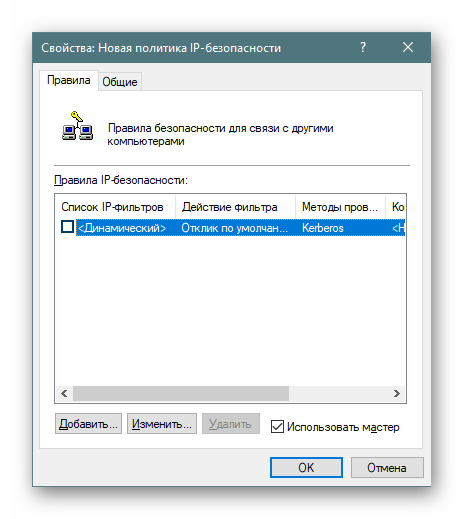

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

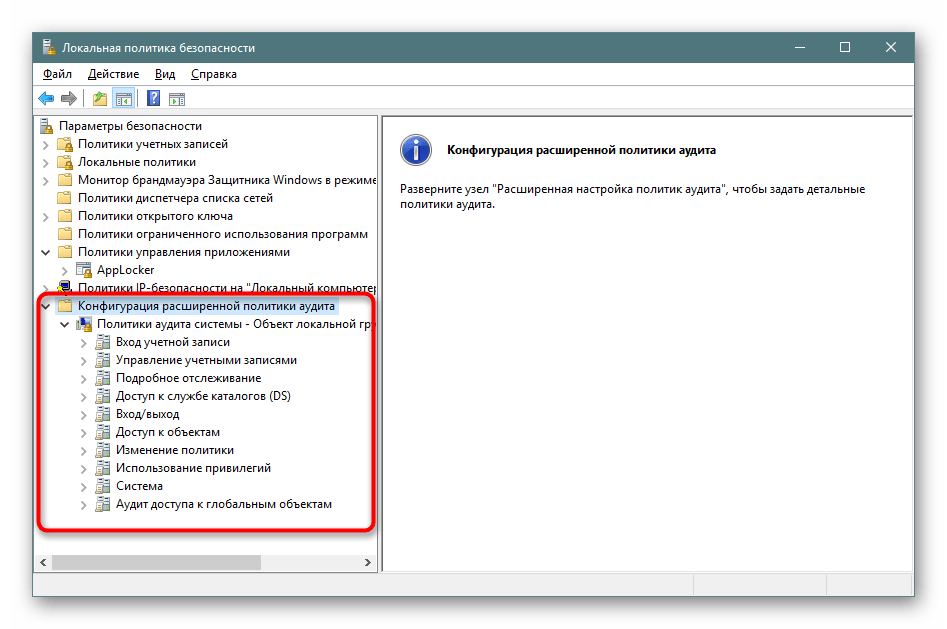

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Помимо этой статьи, на сайте еще 12415 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Администрирование параметров политики безопасности

Относится к:

В этой статье обсуждаются различные методы администрирования параметров политики безопасности на локальном устройстве или в небольшой или средней организации.

Параметры политики безопасности должны использоваться в рамках общей реализации системы безопасности, чтобы обеспечить безопасность контроллеров доменов, серверов, клиентских устройств и других ресурсов в организации.

Политики параметров безопасности — это правила, которые можно настроить на устройстве или нескольких устройствах с целью защиты ресурсов на устройстве или сети. Расширение Параметры редактора локальной групповой политики (Gpedit.msc) позволяет определять конфигурации безопасности как часть объекта групповой политики (GPO). GPOs связаны с контейнерами Active Directory, такими как сайты, домены и организационные подразделения, и они позволяют администраторам управлять настройками безопасности для нескольких компьютеров с любого устройства, подключенного к домену.

Параметры безопасности могут управлять:

Сведения о каждом параметре, включая описания, параметры по умолчанию, а также соображения управления и безопасности, см. в справке о параметрах политики безопасности.

Для управления конфигурациями безопасности для нескольких компьютеров можно использовать один из следующих вариантов:

Изменения в администрировании параметров

Со временем были внедрены новые способы управления настройками политики безопасности, которые включают новые функции операционной системы и добавление новых параметров. В следующей таблице перечислены различные средства администрирования параметров политики безопасности.

| Средство или функция | Описание и использование |

|---|---|

| Оснастка политики безопасности | Secpol.msc Оснастка MMC, предназначенная для управления только настройками политики безопасности. |

| Средство командной строки редактора безопасности | Secedit.exe Настраивает и анализирует системную безопасность, сравнивая текущую конфигурацию с указанными шаблонами безопасности. |

| Диспетчер соответствия требованиям безопасности | Загрузка инструмента Ускоритель решений, который помогает планировать, развертывать, оперировать и управлять базовыми показателями безопасности для Windows и серверных операционных систем, а также приложений Майкрософт. |

| Мастер настройки безопасности | Scw.exe SCW — это средство, основанное на роли, доступное только на серверах: его можно использовать для создания политики, которая включает службы, правила брандмауэра и параметры, необходимые для выбранного сервера для выполнения определенных ролей. |

| Средство диспетчера конфигурации безопасности | Этот набор инструментов позволяет создавать, применять и изменять безопасность локального устройства, организационного подразделения или домена. |

| Групповая политика | Gpmc.msc и Gpedit.msc Консоль управления групповой политикой использует редактор объекта групповой политики для разоблачения локальных параметров безопасности, которые затем можно включить в объекты групповой политики для распространения по всему домену. Редактор локальной групповой политики выполняет аналогичные функции на локальном устройстве. |

| Политики ограниченного использования программ См. правила администрирования политики ограничения программного обеспечения | Gpedit.msc Политики ограничения программного обеспечения (SRP) — это функция, основанная на групповой политике, которая определяет программы, работающие на компьютерах в домене, и контролирует возможность их запуска. |

| Администрирование AppLocker См. в приложении Администрирование AppLocker | Gpedit.msc Предотвращает влияние вредоносных программ (вредоносных программ) и неподтверганных приложений на компьютеры в вашей среде, а также не позволяет пользователям в организации устанавливать и использовать несанкционированные приложения. |

Использование привязки к локальной политике безопасности

Привязка к локальной политике безопасности (Secpol.msc) ограничивает представление объектов локальной политики следующими политиками и функциями:

Локальные политики могут быть перезаписаны, если компьютер присоединяется к домену.

Привязка к локальной политике безопасности является частью набора средств Диспетчер конфигурации безопасности. Сведения о других средствах в этом наборе инструментов см. в разделе Работа с диспетчером конфигурации безопасности в этом разделе.

Использование средства командной строки secedit

Средство командной строки secedit работает с шаблонами безопасности и предоставляет шесть основных функций:

Использование диспетчера соответствия требованиям безопасности

Диспетчер соответствия требованиям безопасности — это загружаемый инструмент, который помогает планировать, развертывать, эксплуатировать и управлять базовыми показателями безопасности для Windows и серверных операционных систем, а также для приложений Майкрософт. Он содержит полную базу данных рекомендуемых параметров безопасности, методов настройки базовых показателей и возможность реализации этих параметров в нескольких форматах, включая пакеты XLS, GPOs, Desired Configuration Management (DCM) или протокол автоматизации контента безопасности (SCAP). Диспетчер соответствия требованиям безопасности используется для экспорта базовых данных в среду для автоматизации процесса развертывания и проверки соответствия требованиям безопасности.

Администрирование политик безопасности с помощью диспетчера соответствия требованиям безопасности

Использование мастера конфигурации безопасности

Ниже рассматриваются следующие аспекты использования SCW:

ScW доступен только на Windows Server и применим только к установкам сервера.

К SCW можно получить доступ через диспетчер сервера или с помощью scw.exe. Мастер проходит через конфигурацию безопасности сервера, чтобы:

Мастер политики безопасности настраивает службы и сетевую безопасность в зависимости от роли сервера, а также настраивает параметры аудита и реестра.

Дополнительные сведения о SCW, включая процедуры, см. в см. в руб. Мастер конфигурации безопасности.

Работа с диспетчером конфигурации безопасности

Набор инструментов Диспетчер конфигурации безопасности позволяет создавать, применять и изменять безопасность локального устройства, организационного подразделения или домена.

Процедуры по использованию диспетчера конфигурации безопасности см. в см. в руб. Диспетчер конфигурации безопасности.

В следующей таблице перечислены функции диспетчера конфигурации безопасности.

| Средства диспетчера конфигурации безопасности | Описание |

|---|---|

| Конфигурация и анализ безопасности | Определяет политику безопасности в шаблоне. Эти шаблоны можно применить к групповой политике или локальному компьютеру. |

| Шаблоны безопасности | Определяет политику безопасности в шаблоне. Эти шаблоны можно применить к групповой политике или локальному компьютеру. |

| Расширение Параметры до групповой политики | Редактирует отдельные параметры безопасности на домене, сайте или организационном подразделении. |

| Локальная политика безопасности | Редактирует отдельные параметры безопасности на локальном компьютере. |

| Secedit | Автоматизирует задачи конфигурации безопасности по командной подсказке. |

Конфигурация и анализ безопасности

Конфигурация и анализ безопасности — это оснастка MMC для анализа и настройки локальной системной безопасности.

Анализ безопасности

Состояние операционной системы и приложений на устройстве динамическое. Например, может потребоваться временно изменить уровни безопасности, чтобы можно было немедленно устранить проблему администрирования или сети. Однако это изменение часто может быть неперевещённым. Это означает, что компьютер может больше не соответствовать требованиям безопасности предприятия.

Регулярный анализ позволяет отслеживать и обеспечивать достаточный уровень безопасности на каждом компьютере в рамках корпоративной программы управления рисками. Вы можете настроить уровни безопасности и, самое главное, обнаружить все недостатки безопасности, которые могут возникать в системе с течением времени.

Конфигурация безопасности и анализ позволяют быстро анализировать результаты анализа безопасности. Он представляет рекомендации наряду с текущими настройками системы и использует визуальные флаги или замечания, чтобы выделить все области, в которых текущие параметры не соответствуют предлагаемому уровню безопасности. Конфигурация безопасности и анализ также предоставляет возможность устранить любые несоответствия, выявленные при анализе.

Конфигурация безопасности

Конфигурация безопасности и анализ также можно использовать для непосредственной настройки локальной системной безопасности. С помощью личных баз данных можно импортировать шаблоны безопасности, созданные с помощью шаблонов безопасности, и применять эти шаблоны на локальном компьютере. Это немедленно настраивает систему безопасности с уровнями, указанными в шаблоне.

Шаблоны безопасности

С помощью оснастки шаблонов безопасности для консоли управления Майкрософт можно создать политику безопасности для устройства или сети. Это единственная точка входа, в которой можно учесть весь диапазон системной безопасности. Оснастка Шаблоны безопасности не вводит новые параметры безопасности, она просто организует все существующие атрибуты безопасности в одном месте, чтобы облегчить администрирование безопасности.

Импорт шаблона безопасности в объект групповой политики облегчает администрирование домена, настроив безопасность для домена или организационного подразделения одновременно.

Чтобы применить шаблон безопасности к локальному устройству, можно использовать конфигурацию и анализ безопасности или средство командной строки secedit.

Шаблоны безопасности можно использовать для определения:

Расширение параметров безопасности до групповой политики

Организационные подразделения, домены и сайты связаны с объектами групповой политики. Средство параметров безопасности позволяет изменять конфигурацию безопасности объекта групповой политики, в свою очередь, затрагивая несколько компьютеров. С помощью параметров безопасности можно изменить параметры безопасности многих устройств в зависимости от объекта групповой политики, который вы измените, с одного устройства, присоединившись к домену.

Параметры безопасности или политики безопасности — это правила, настроенные на устройстве или нескольких устройствах для защиты ресурсов на устройстве или сети. Параметры безопасности могут управлять:

Конфигурацию безопасности на нескольких компьютерах можно изменить двумя способами:

Локальная политика безопасности

Политика безопасности — это сочетание параметров безопасности, влияющих на безопасность на устройстве. Вы можете использовать местную политику безопасности для редактирования политик учетных записей и локальных политик на локальном устройстве

С помощью локальной политики безопасности можно управлять:

Если локальное устройство присоединяется к домену, вы можете получить политику безопасности из политики домена или из политики любого организационного подразделения, в которое вы входите. Если вы получаете политику из более чем одного источника, конфликты решаются в следующем порядке приоритета.

Если вы измените параметры безопасности на локальном устройстве с помощью локальной политики безопасности, вы непосредственно измените параметры на устройстве. Поэтому параметры вступает в силу немедленно, но это может быть только временным. Фактически параметры будут действовать на локальном устройстве до следующего обновления параметров безопасности групповой политики, когда параметры безопасности, полученные из групповой политики, переопределяют локальные параметры, где бы ни были конфликты.

Использование диспетчера конфигурации безопасности

Процедуры использования диспетчера конфигурации безопасности см. в см. в руб. Диспетчер конфигурации безопасности How To. В этом разделе содержатся сведения в этом разделе о:

Применение параметров безопасности

После изменения параметров безопасности параметры обновляются на компьютерах в организационном подразделении, связанном с объектом групповой политики:

Приоритет политики, когда на компьютере применяется несколько политик

Для параметров безопасности, определенных более чем одной политикой, наблюдается следующий порядок приоритета:

Например, на рабочей станции, присоединяемой к домену, локальные параметры безопасности будут переопределяться политикой домена, где бы ни возник конфликт. Точно так же, если та же самая рабочих станция входит в организационную единицу, параметры, примененные в политике подразделения организации, переопределяют как домен, так и локальные параметры. Если рабочие станции входят в состав более чем одного организационного подразделения, то наиболее высокий порядок приоритета имеет подразделение организации, которое немедленно содержит рабочие станции.

Используйте gpresult.exe, чтобы узнать, какие политики применяются к устройству и в каком порядке.

Для учетных записей домена может быть только одна политика учетных записей, которая включает политики паролей, политики блокировки учетных записей и политики Kerberos.

Сохранение в параметрах безопасности

Параметры безопасности могут сохраняться, даже если параметр больше не определен в применяемой политике.

Сохранение параметров безопасности возникает, когда:

Все параметры, применяемые с помощью локальной политики или объекта групповой политики, хранятся в локальной базе данных на вашем устройстве. Всякий раз, когда параметр безопасности изменен, компьютер сохраняет значение параметра безопасности в локальной базе данных, которая сохраняет историю всех параметров, которые были применены к устройству. Если политика сначала определяет параметр безопасности, а затем больше не определяет этот параметр, то параметр берет на себя предыдущее значение в базе данных. Если предыдущее значение не существует в базе данных, то параметр не вернется к чему-либо и остается определенным как есть. Такое поведение иногда называется «татуировка».

Параметры реестра и файлов будут поддерживать значения, применяемые в политике, до тех пор, пока этот параметр не будет установлен для других значений.

Фильтрация параметров безопасности на основе членства в группе

Вы также можете решить, какие пользователи или группы будут или не будут применять объект групповой политики к ним независимо от того, на каком компьютере они вошли, отказав им применять групповую политику или читать разрешения на этот объект групповой политики. Оба этих разрешения необходимы для применения групповой политики.

Импорт и экспорт шаблонов безопасности

Конфигурация безопасности и анализ обеспечивают возможность импорта и экспорта шаблонов безопасности в базу данных или из нее.

Если в базу данных анализа внесены какие-либо изменения, эти параметры можно сохранить, экспортив их в шаблон. Функция экспорта предоставляет возможность сохранения параметров базы данных анализа в качестве нового файла шаблона. Этот файл шаблона можно использовать для анализа или настройки системы или его можно импортировать в объект групповой политики.

Анализ результатов безопасности и просмотра

Конфигурация и анализ безопасности выполняют анализ безопасности, сравнивая текущее состояние системной безопасности с базой данных анализа. При создании база данных анализа использует по крайней мере один шаблон безопасности. Если вы решите импортировать несколько шаблонов безопасности, база данных объединит различные шаблоны и создаст один композитный шаблон. Он устраняет конфликты в порядке импорта; последний импортируемый шаблон имеет приоритет.

Конфигурация безопасности и анализ отображают результаты анализа по области безопасности, используя визуальные флаги для отображения проблем. Он отображает текущие параметры конфигурации системы и базы для каждого атрибута безопасности в областях безопасности. Чтобы изменить параметры базы данных анализа, щелкните правой кнопкой мыши запись и нажмите кнопку Свойства.

| Визуальный флаг | Значение |

|---|---|

| Красный X | Запись определяется в базе данных анализа и в системе, но значения параметров безопасности не совпадают. |

| Зеленый знак проверки | Запись определяется в базе данных анализа, а также в системе и значениях параметров. |

| Знак вопроса | Запись не определена в базе данных анализа и, следовательно, не была проанализирована. Если запись не проанализирована, может быть, что она не была определена в базе данных анализа или что пользователь, который выполняет анализ, может не иметь достаточного разрешения для выполнения анализа на определенном объекте или области. |

| Восклицательный пункт | Этот элемент определяется в базе данных анализа, но не существует в фактической системе. Например, может существовать ограниченная группа, которая определяется в базе данных анализа, но фактически не существует в анализируемой системе. |

| Нет выделения | Элемент не определяется в базе данных анализа или в системе. |

Если вы решите принять текущие параметры, соответствующее значение в базовой конфигурации изменено, чтобы соответствовать им. Если изменить параметр системы в соответствие с базовой конфигурацией, изменение будет отражено при настройке системы с помощью конфигурации и анализа безопасности.

Чтобы избежать продолжения маркировки параметров, которые были исследованы и определены как разумные, можно изменить базовую конфигурацию. Изменения внося в копию шаблона.

Устранение несоответствий безопасности

Расхождения между базой данных анализа и настройками системы можно устранить с помощью:

Автоматизация задач конфигурации безопасности

Позвонив secedit.exe по командной подсказке из пакетного файла или автоматического расписания задач, вы можете использовать его для автоматического создания и применения шаблонов и анализа системной безопасности. Вы также можете динамически запустить его из командной подсказки. Secedit.exe полезно, если у вас есть несколько устройств, на которых необходимо анализировать или настраивать безопасность, и вам необходимо выполнять эти задачи в нечасовые часы.

Работа с инструментами групповой политики

Group Policy — это инфраструктура, которая позволяет указать управляемые конфигурации для пользователей и компьютеров с помощью параметров групповой политики и параметров групповой политики. Для параметров групповой политики, затрагивающих только локальное устройство или пользователя, можно использовать редактор локальной групповой политики. Вы можете управлять настройками групповой политики и предпочтениями групповой политики в среде служб домена Active Directory (AD DS) через консоль управления групповой политикой (GPMC). Средства управления групповой политикой также включены в пакет средств администрирования удаленного сервера, чтобы предоставить вам возможность администрирования параметров групповой политики с рабочего стола.