локальное хранилище сертификатов windows 10

Цифровые сертификаты: Как посмотреть и удалить их в Windows 10

Одним из наиболее распространенных применений этих сертификатов является их использование в Google Chrome. К примеру, на государственных сайтов для личного доступа к базам данным нужен сертификат. Этот сертификат вам выдает гос. сайт и его нужно будет установить. Без него вы не сможете получить доступ к базе, функциям, или даже к самому сайту. Многие приложения устанавливают собственные сертификаты для внесения изменений в оборудование. Они служат для обеспечения того, чтобы приложение было законным и надежным. Они также используются для подписи трафика, которым обмениваются серверы. Даже Windows имеет свои собственные корневые сертификаты, которые обеспечивают нормальную работу операционной системы, и такие функции, как Центр обновления Windows, можно безопасно использовать.

Как посмотреть установленные цифровые сертификаты в Windows 10

1. Посмотрим сертификаты для оборудования, сгенерированными Microsoft и другими разработчиками для правильного функционирования компьютера. Они доступны для всех пользователей.

Нажмите сочетание клавиш Win + R и введите certlm.msc, чтобы открыть сертификаты.

Далее вы увидите сертификаты и разные категории. В зависимости от назначения каждого сертификата они будут храниться в том или ином каталоге.

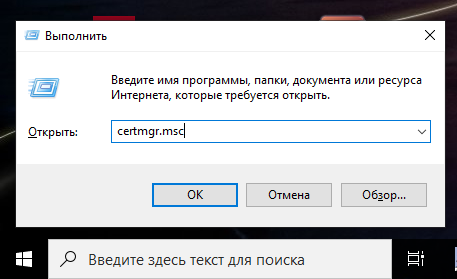

2. Если вы хотите просмотреть личные сертификаты, которые доступны только текущему пользователю на данной учетной записи, то нажмите Win + R и введите certmgr.msc, чтобы открыть этот персональный менеджер сертификатов. Мы найдем все личные сертификаты, которые являются эксклюзивными для нашего пользователя. В частности, в папке «Личное» мы найдем все это.

Как удалить сертификат в Windows 10

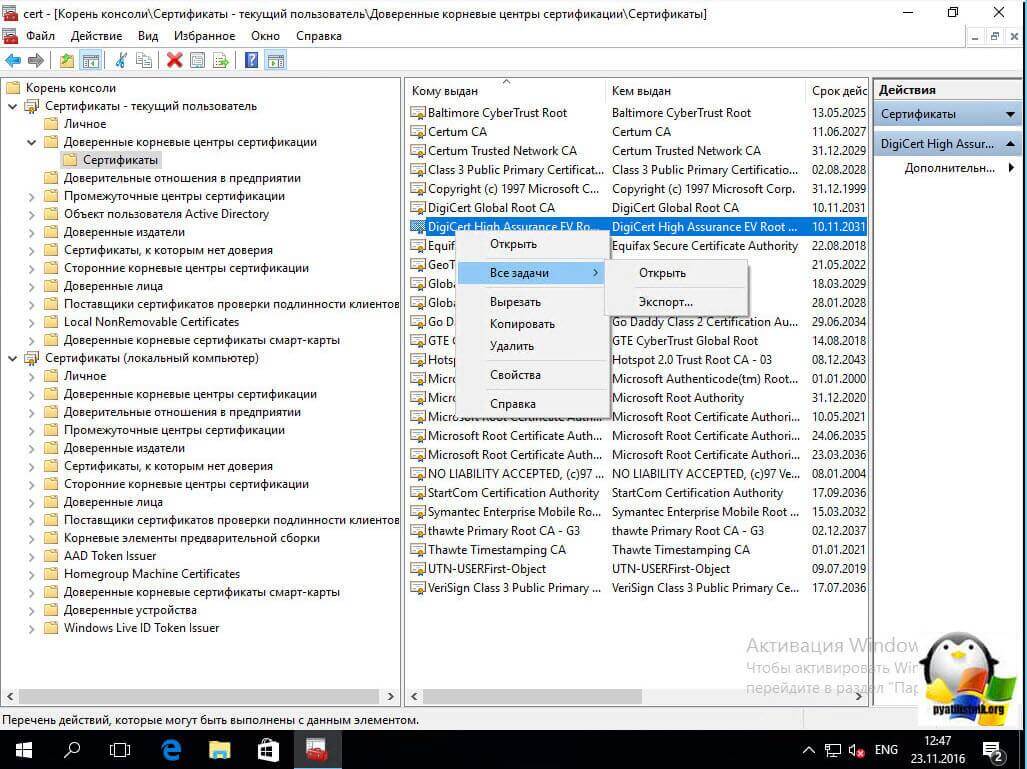

Если вам нужно удалить какой-либо сертификат, что я не рекомендую, то просто найдите его и нажмите на нем правой кнопкой мыши, после чего «Удалить». Иногда бывает так, что сертификаты становятся криво или повреждаются, в этом случае нужно будет удалить и заново установить.

Где в Windows хранятся корневые сертификаты Центров Сертификации (CA)

Общесистемные корневые CA сертификаты

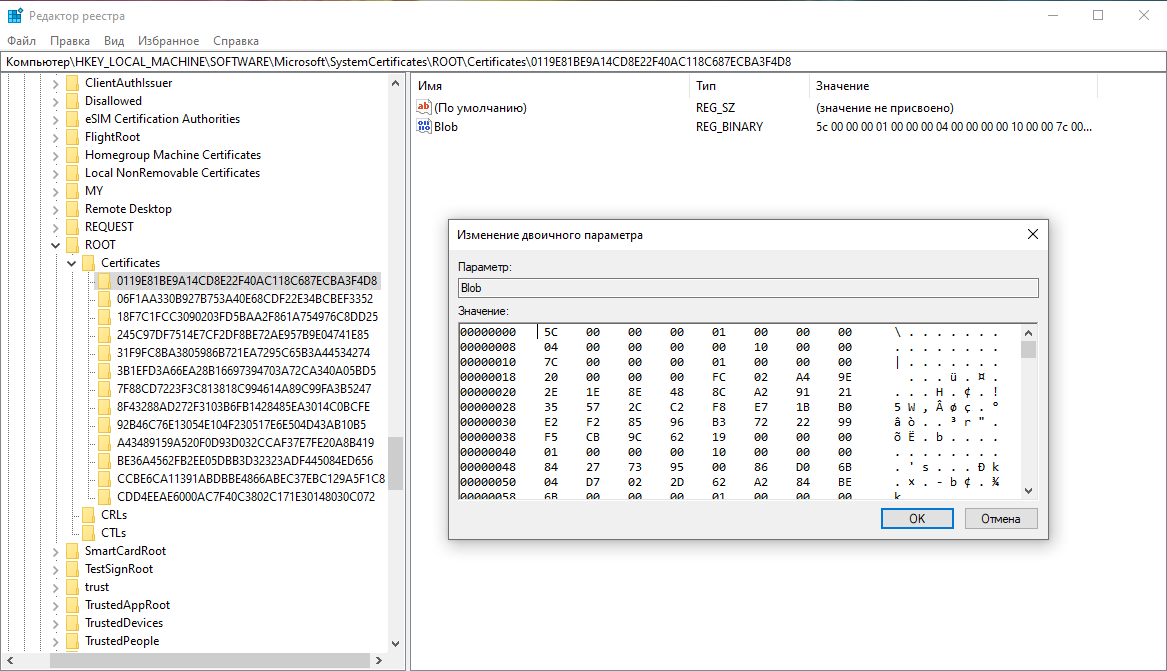

Если вы задаётесь вопросом, в какой папке хранятся сертификаты в Windows, то правильный ответ в том, что в Windows сертификаты хранятся в реестре. Причём они записаны в виде бессмысленных бинарных данных. Чуть ниже будут перечислены ветки реестра, где размещены сертификаты, а пока давайте познакомимся с программой для просмотра и управления сертификатами в Windows.

В Windows просмотр и управление доверенными корневыми сертификатами осуществляется в программе Менеджер Сертификатов.

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

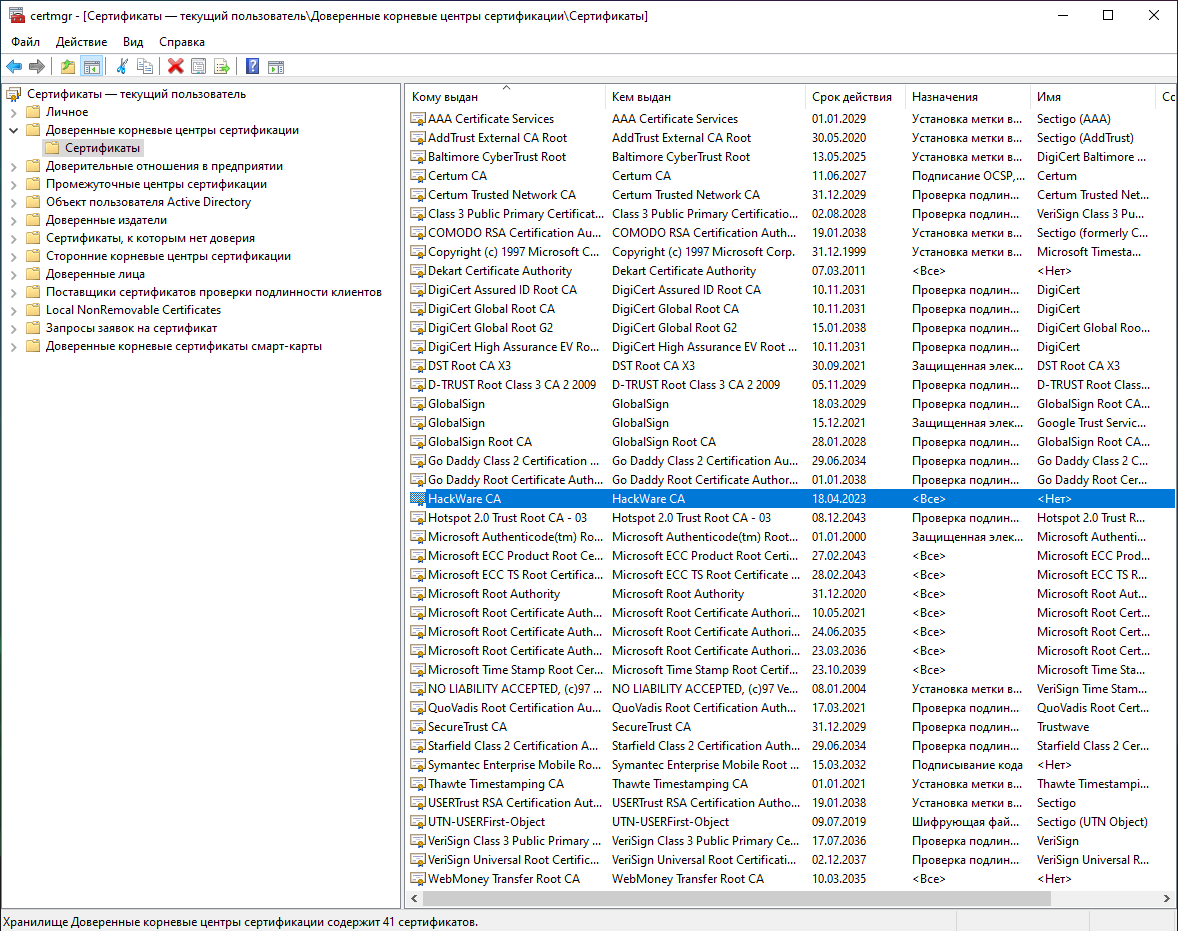

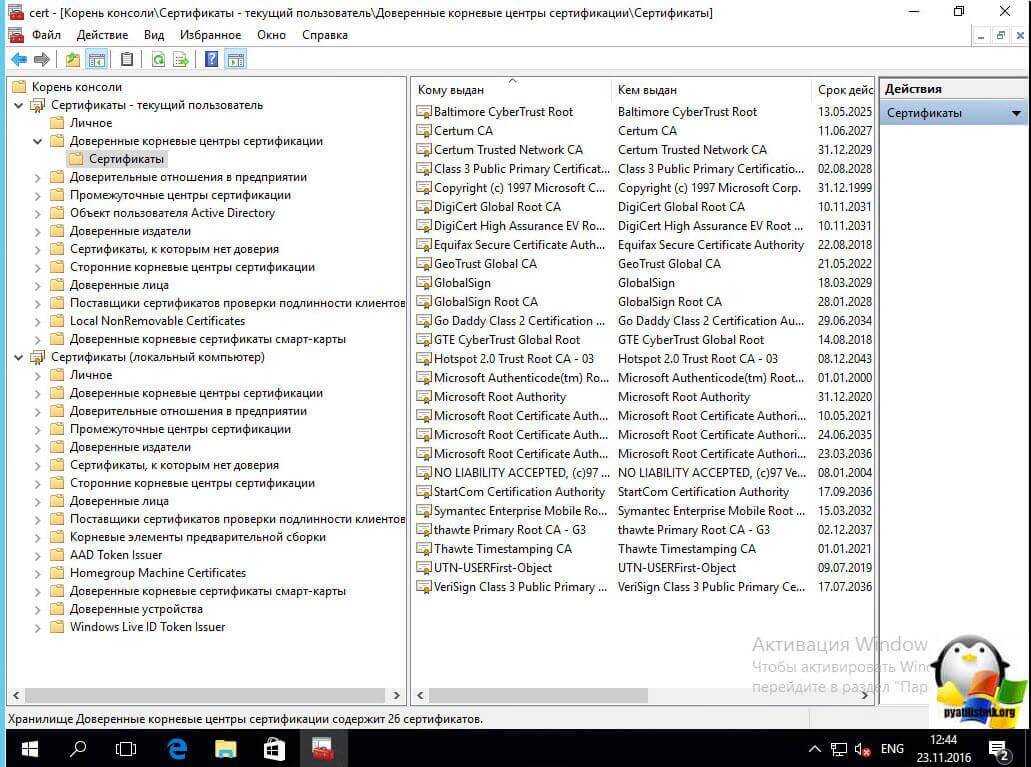

Перейдите в раздел «Доверенные корневые центры сертификации» → «Сертификаты»:

Здесь для каждого сертификата вы можете просматривать свойства, экспортировать и удалять.

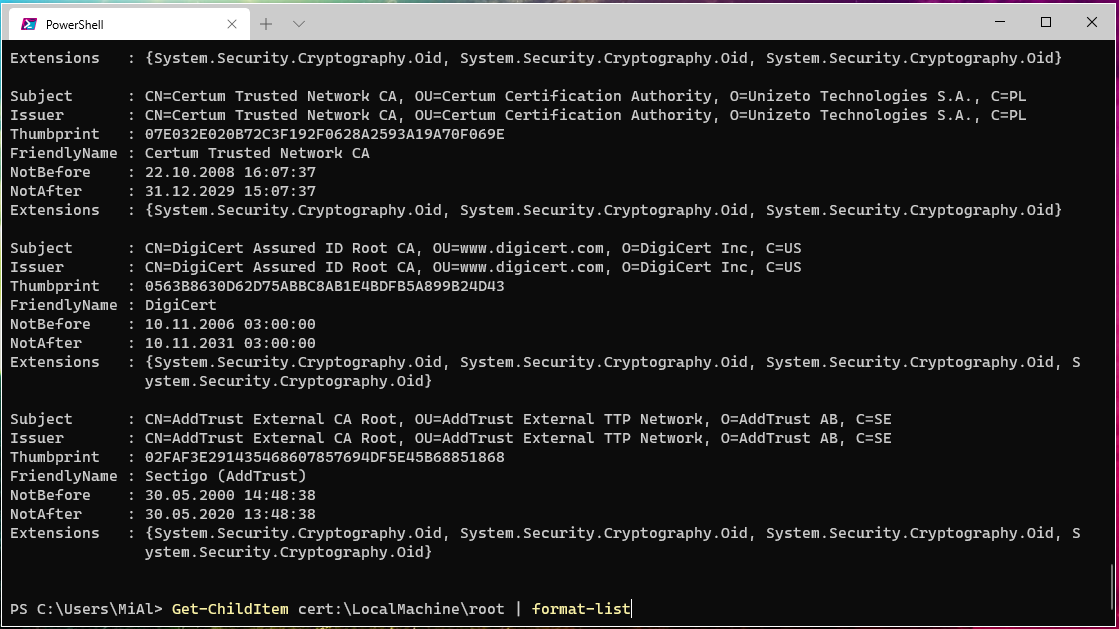

Просмотр сертификатов в PowerShell

Чтобы просмотреть список сертификатов с помощью PowerShell:

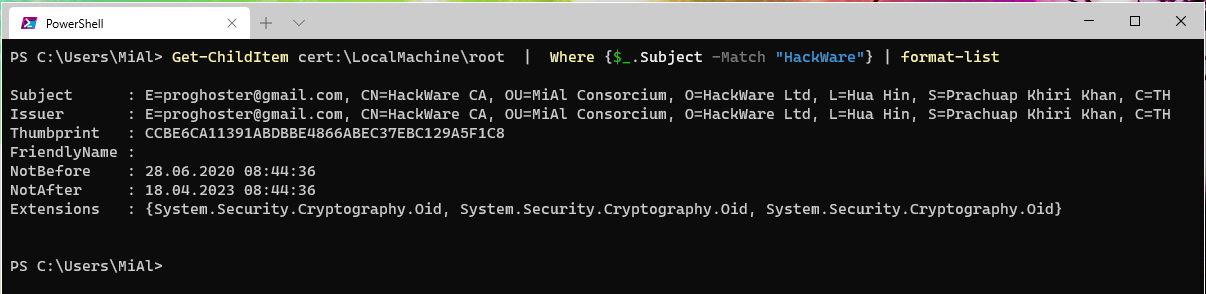

Чтобы найти определённый сертификат выполните команду вида (замените «HackWare» на часть искомого имени в поле Subject):

Теперь рассмотрим, где физически храняться корневые CA сертификаты в Windows. Сертификаты хранятся в реестре Windows в следующих ветках:

Сертификаты уровня пользователей:

Сертификаты уровня компьютера:

Сертификаты уровня служб:

Сертификаты уровня Active Directory:

И есть несколько папок и файлов, соответствующих хранилищу сертификатов Windows. Папки скрыты, а открытый и закрытый ключи расположены в разных папках.

Пользовательские сертификаты (файлы):

Компьютерные сертификаты (файлы):

Рассмотрим теперь где хранятся корневые CA сертификаты веб-браузеров.

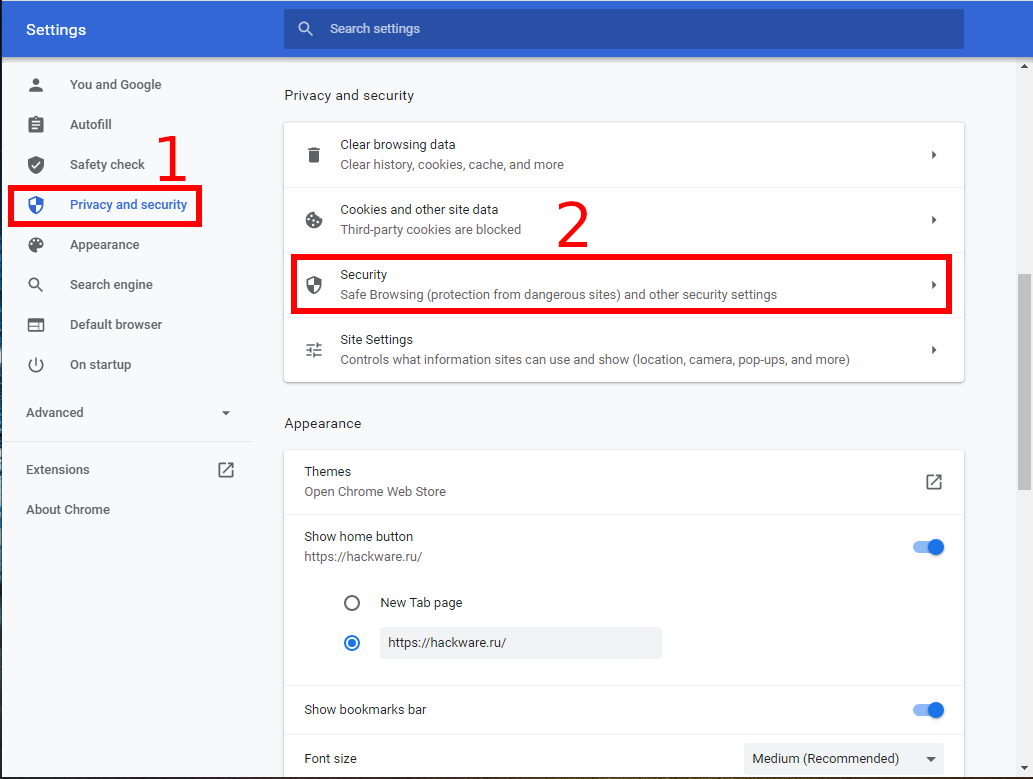

Google Chrome

Использует общесистемные доверенные корневые центры сертификации.

Чтобы перейти к списку сертификатов из веб браузера:

Настройки → Приватность и Защита → Безопасность → Управление сертификатами → Просмотр сертификатов → Центры сертификации → Доверенные корневые центры сертификации:

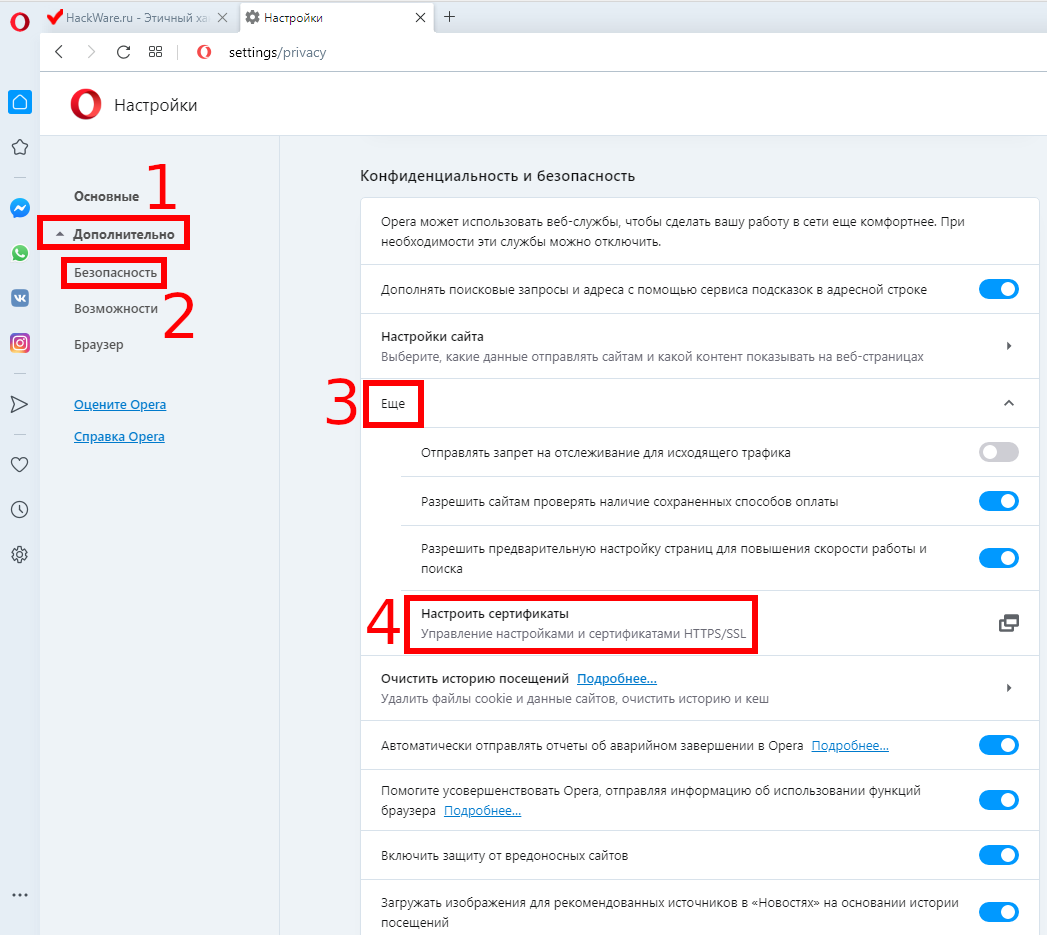

Opera

Чтобы перейти к списку сертификатов из веб браузера: Настройки → Перейти к настройкам браузера → Дополнительно → Безопасность → Ещё → Настроить сертификаты → Доверенные корневые центры сертификации:

Firefox

Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Как установить корневые сертификаты Windows 10

Корневые сертификаты – это сертификаты открытых ключей, которые помогают вашему браузеру определить, является ли общение с веб-сайтом подлинным, и основано на том, является ли орган, выдавший лицензию, доверенным и остается ли цифровой сертификат действительным. Если цифровой сертификат не принадлежит доверенному органу, вы получите сообщение об ошибке в виде « Проблема с сертификатом безопасности этого веб-сайта », и браузер может заблокировать связь с веб-сайтом.

Windows 10 имеет встроенные сертификаты и автоматически обновляет их. Однако вы все равно можете вручную добавить дополнительные корневые сертификаты в Windows 10 из центров сертификации (ЦС). Существует множество органов по выдаче сертификатов, среди которых наиболее известны Comodo и Symantec.

Как добавить корневые сертификаты Windows 10 вручную?

Способ 1. Установите сертификаты из доверенных ЦС

Вот как вы можете добавить цифровые сертификаты в Windows 10 из доверенных центров сертификации.

Способ 2. Установите сертификаты с помощью консоли управления Microsoft

Теперь вы установили новый доверенный корневой сертификат в Windows 10. Таким же образом вы можете добавить еще много цифровых сертификатов для этой ОС и других платформ Windows. Просто убедитесь, что сторонние цифровые сертификаты поступают от доверенных центров сертификации, таких как GoDaddy, DigiCert, Comodo, GlobalSign, Entrust и Symantec.

Локальное хранилище сертификатов windows 10

Добрый день уважаемые читатели блога Pyatilistnik.org, меня уже на протяжении этого месяца, несколько раз спрашивали в электронной почте, где хранятся сертификаты в windows системах, ниже я подробнейшим образом вам расскажу про этот вопрос, рассмотрим структуру хранилища, как находить сертификаты и где вы это можете использовать на практике, особенно это интересно будет для тех людей, кто часто пользуется ЭЦП (электронно цифровой подписью)

Для чего знать где хранятся сертификаты в windows

Давайте я вам приведу основные причины, по которым вы захотите обладать этим знанием:

Ранее я вам рассказывал какие бывают сертификаты и где вы их можете получить и применять, советую ознакомиться с данной статьей, так как информация изложенная в ней является фундаментальной в этой теме.

Во всех операционных системах начиная с Windows Vista и вплоть до Windows 10 Redstone 2 сертификаты хранятся в одном месте, неком таком контейнере, который разбит на две части, один для пользователя, а второй для компьютера.

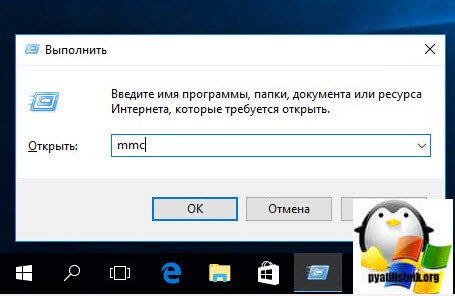

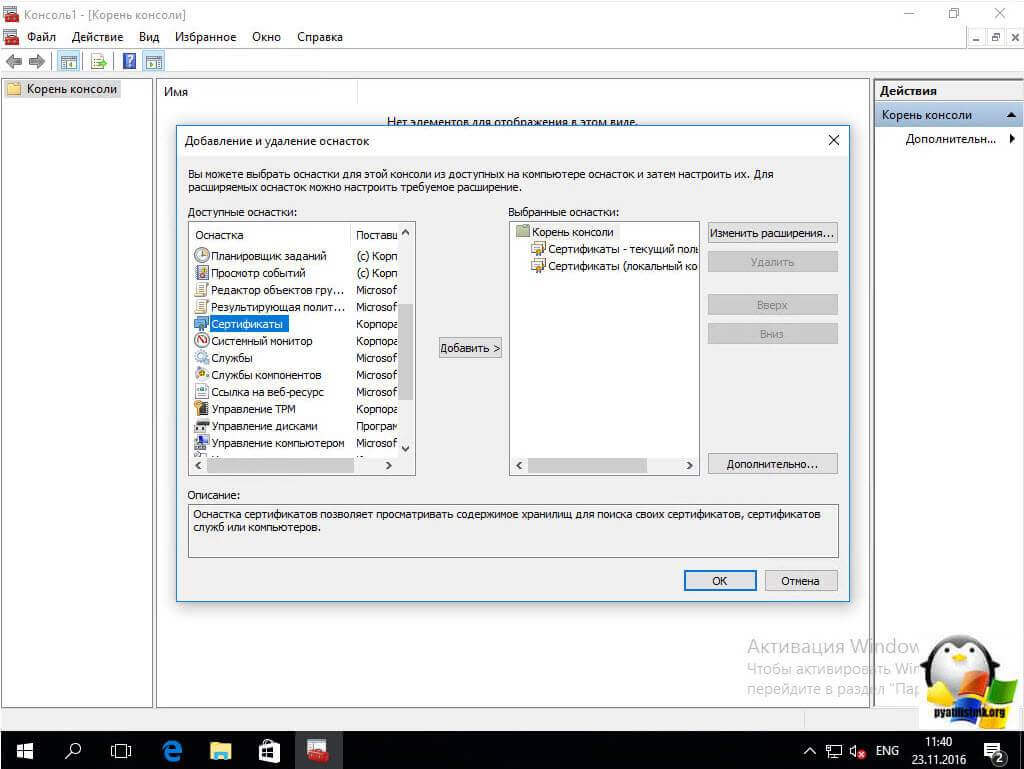

В большинстве случаев в Windows поменять те или иные настройки вы можете через mmc оснастки, и хранилище сертификатов не исключение. И так нажимаем комбинацию клавиш WIN+R и в открывшемся окне выполнить, пишем mmc.

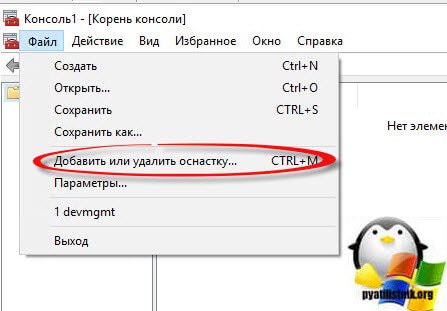

Теперь в пустой mmc оснастке, вы нажимаете меню Файл и выбираете Добавить или удалить оснастку (сочетание клавиш CTRL+M)

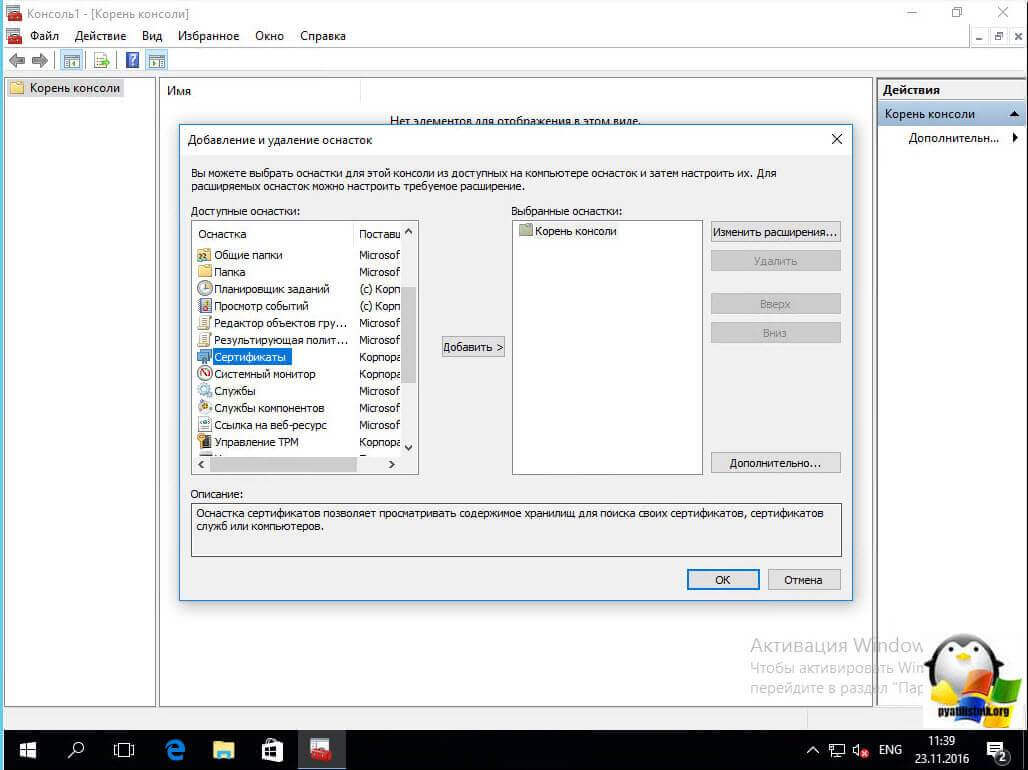

В окне Добавление и удаление оснасток, в поле Доступные оснастки ищем Сертификаты и жмем кнопку Добавить.

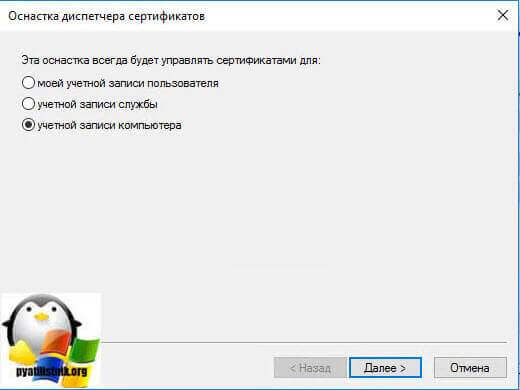

Тут в диспетчере сертификатов, вы можете добавить оснастки для:

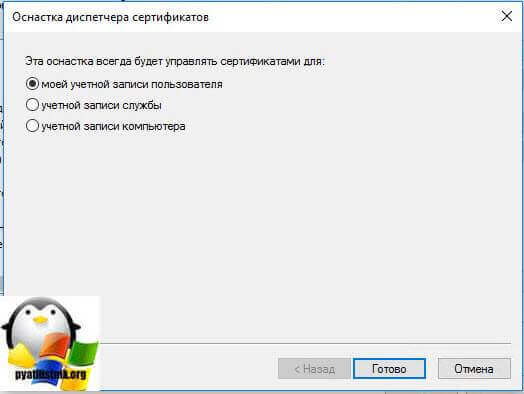

Я обычно добавляю для учетной записи пользователя

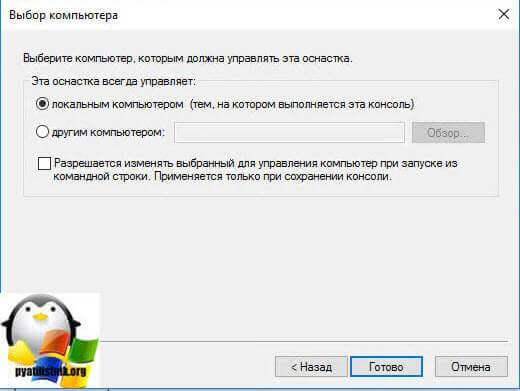

У компьютера есть еще дополнительные настройки, это либо локальный компьютер либо удаленный (в сети), выбираем текущий и жмем готово.

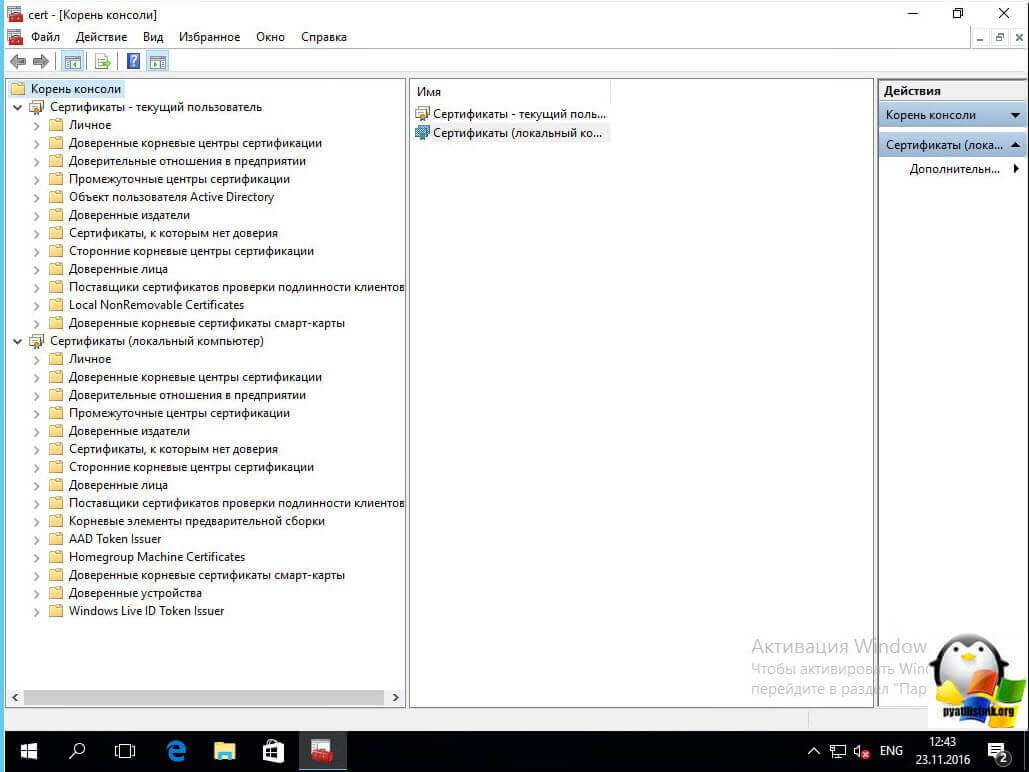

В итоге у меня получилось вот такая картина.

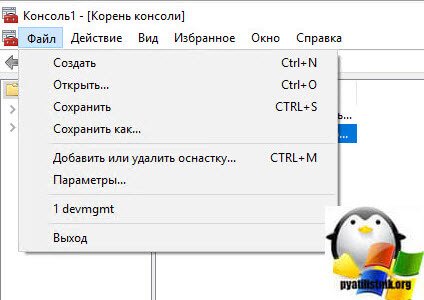

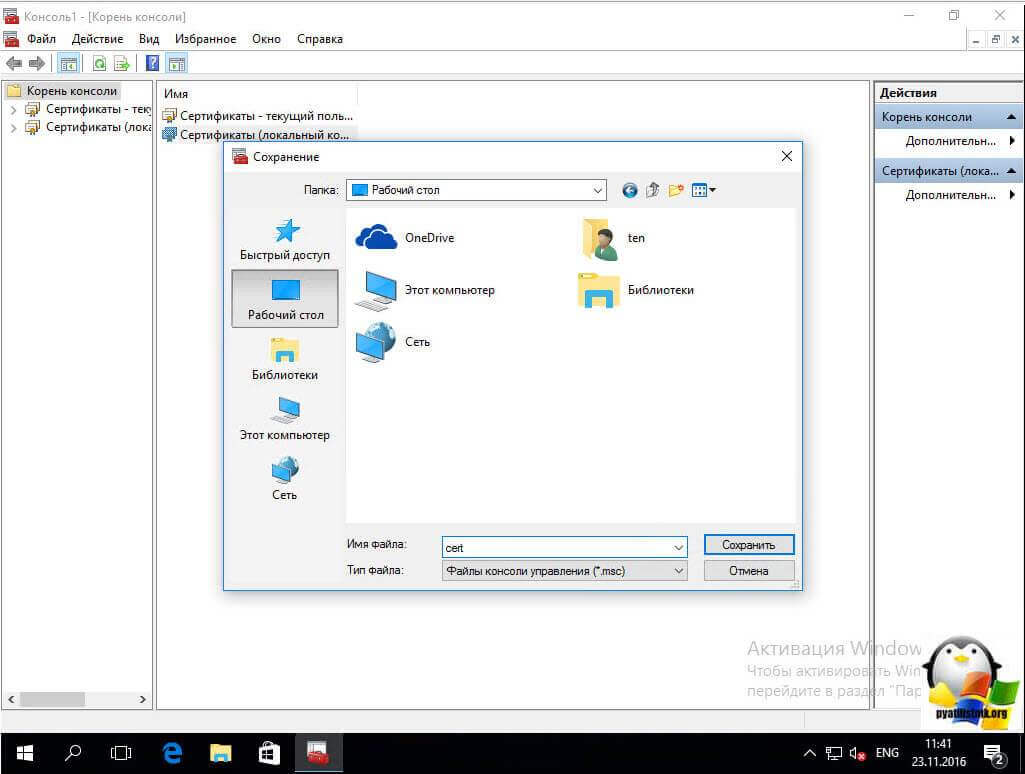

Сразу сохраним созданную оснастку, чтобы в следующий раз не делать эти шаги. Идем в меню Файл > Сохранить как.

Задаем место сохранения и все.

Данная область содержит вот такие папки:

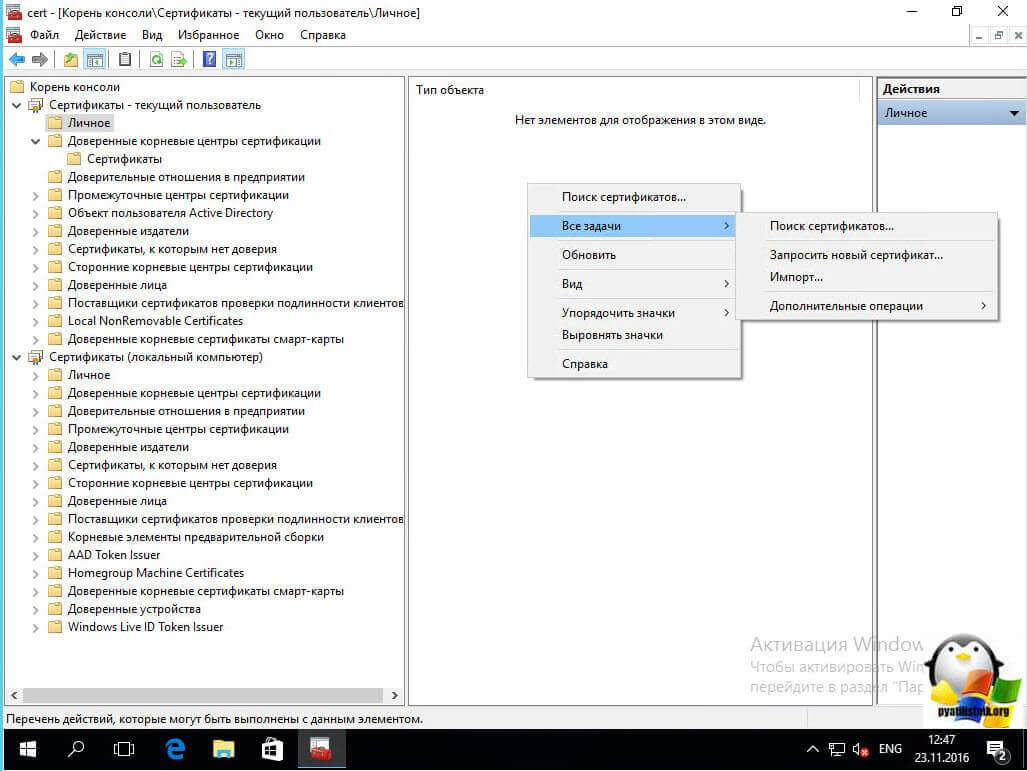

В папке личное, по умолчанию сертификатов нет, если вы только их не установили. Установка может быть как с токена или путем запроса или импорта сертификата.

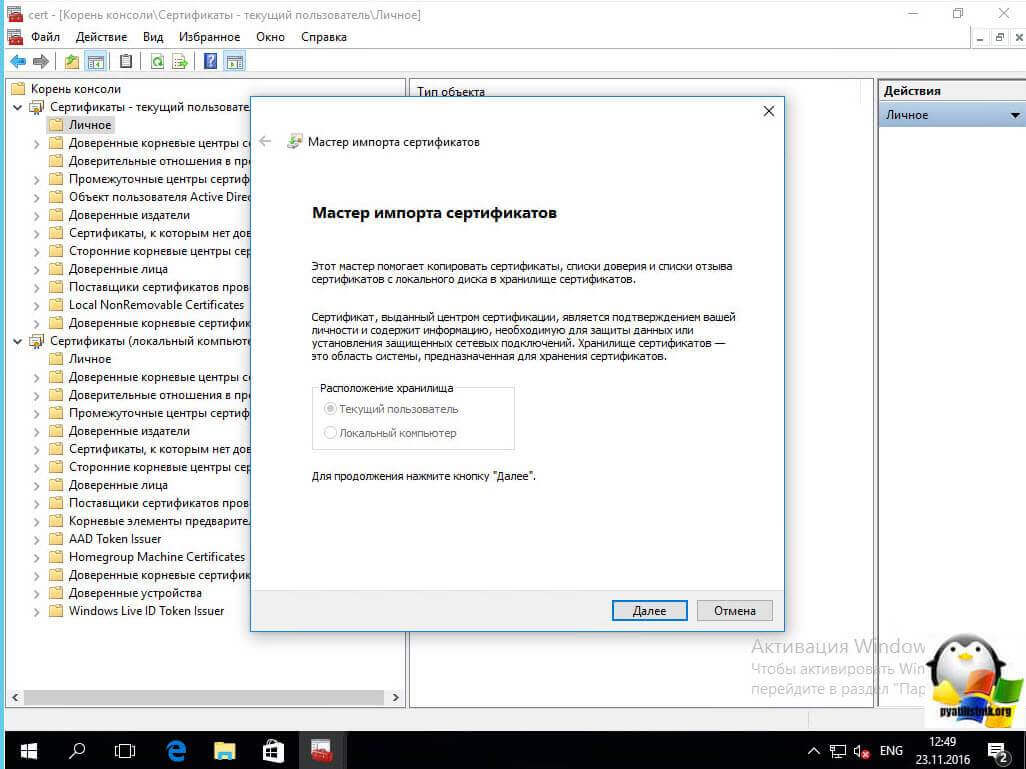

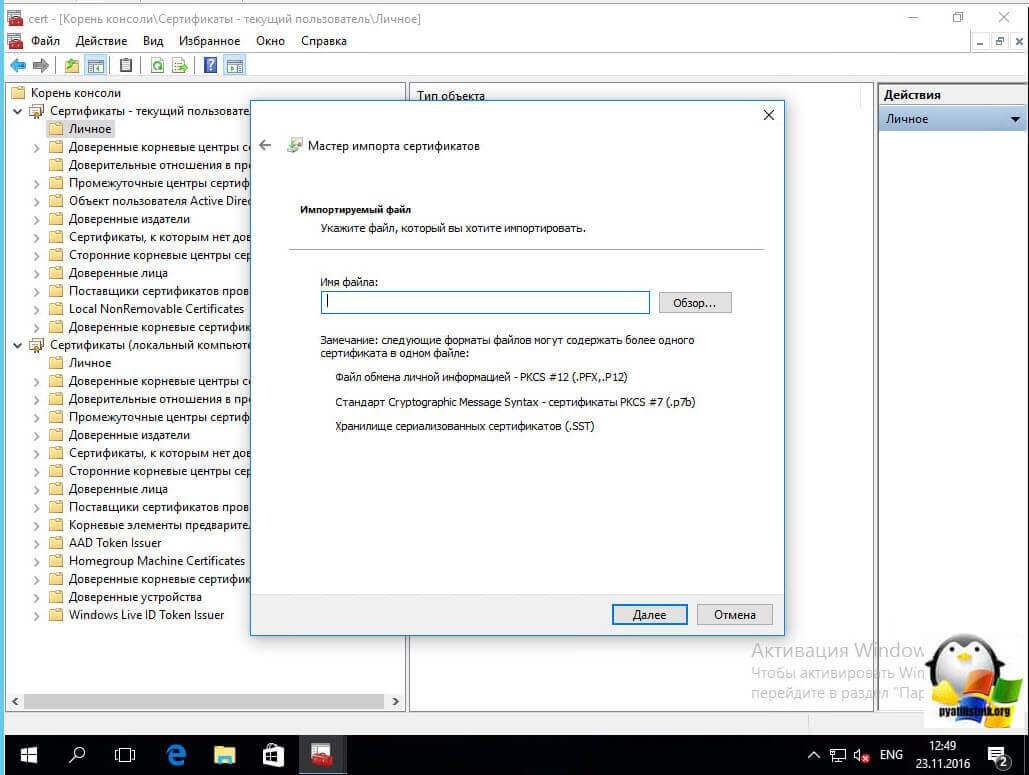

В мастере импортирования вы жмете далее.

далее у вас должен быть сертификат в формате:

На вкладке доверенные центры сертификации, вы увидите внушительный список корневых сертификатов крупнейших издателей, благодаря им ваш браузер доверяет большинству сертификатов на сайтах, так как если вы доверяете корневому, значит и всем кому она выдал.

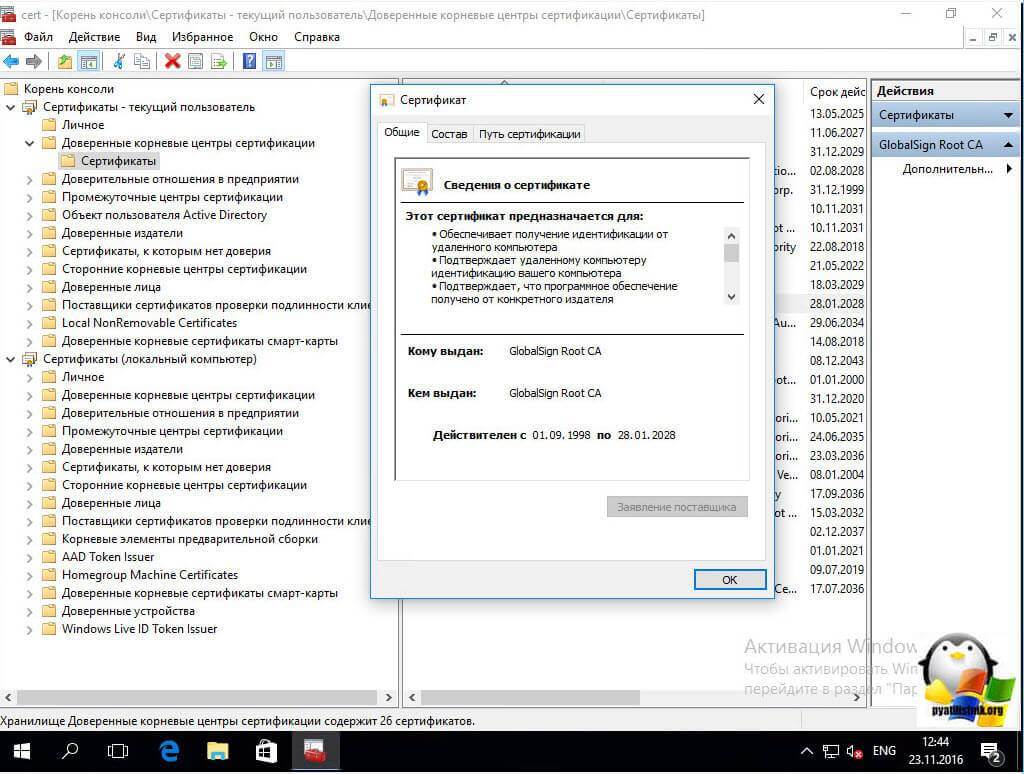

Двойным щелчком вы можете посмотреть состав сертификата.

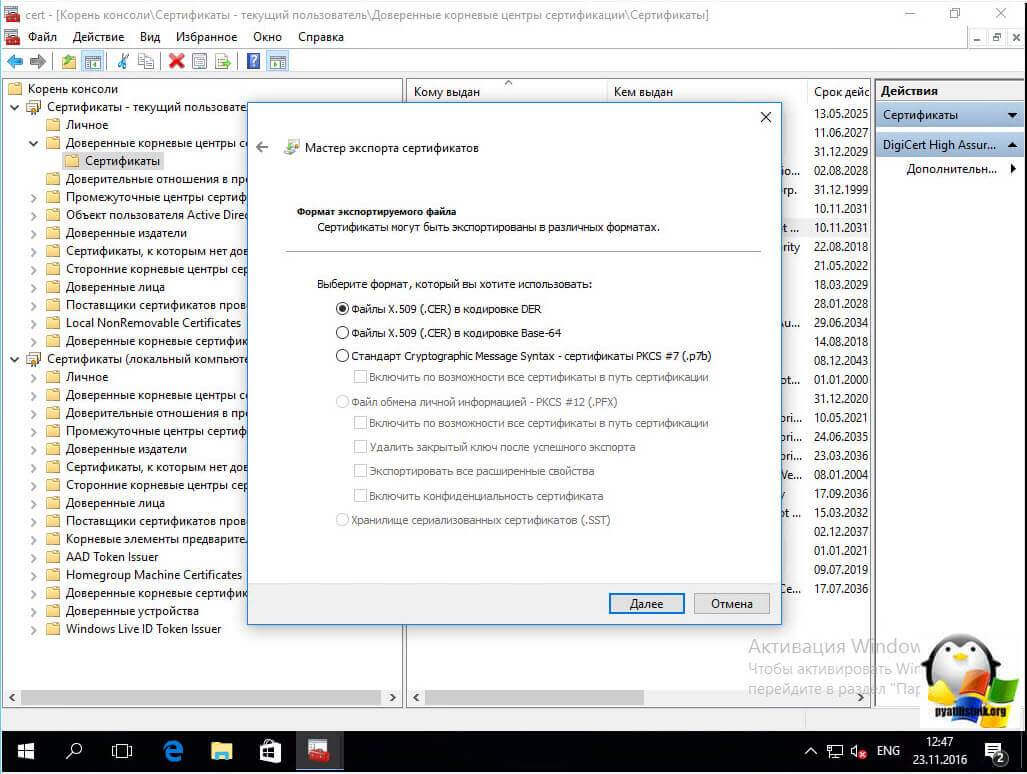

Из действий вы их можете только экспортировать, чтобы потом переустановить на другом компьютере.

Экспорт идет в самые распространенные форматы.

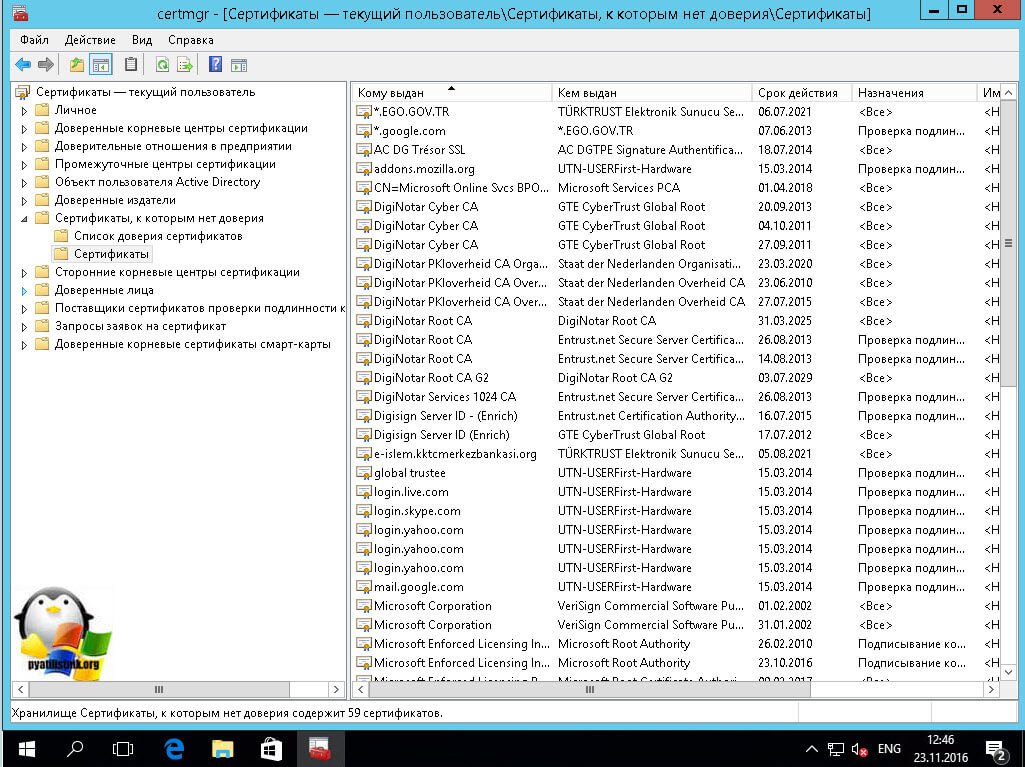

Еще интересным будет список сертификатов, которые уже отозвали или они просочились.

Список пунктов у сертификатов для компьютера, слегка отличается и имеет вот такие дополнительные пункты:

Думаю у вас теперь не встанет вопрос, где хранятся сертификаты в windows и вы легко сможете найти и корневые сертификаты и открытые ключи.

Популярные Похожие записи:

34 Responses to Где хранятся сертификаты в windows системах

certmgr.msc и сразу попадаем в нужную консоль

Как я и писал, в сертификаты компьютера вы так не попадете.

А где они реально сами лежат в файлах, реестре?

Спасибо! Всё описал и ничего лишнего!

Интересует некий нюанс экспорта/импорта сертификатов.

Если есть необходимость ВСЕ установленные сертификаты перенести на этот же комп, после переустановки системы. Т.е. групповой экспорт/импорт.

Опять же интересует такая вещь, что если существуют «общесистемные» сертификаты (т.е. которые уже есть в винде при установке, по умолчанию), то наверное их не надо экспортировать/импортировать, потому что в старой системе могут оказаться отозванные, просроченные и пр. устаревшие сертификаты.

Т.е как вытянуть только все свои, установленные пользователем сертификаты, за один проход?

Через графический интерфейс ни как, попробуйте воспользоваться Powershell комапдлетами.

Так и остался не отвеченным вопрос, где они физически находятся…

Win 7 x64

Папка: C:\Users\sa-024\AppData\Roaming\Microsoft\SystemCertificates\My

Реестр: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings\Users\S-1-5-21-2466579141-2672595957-3228453836-1000\Keys

Только пока не нашел, где доверенные сертификаты лежат.

Дорогие мои!

Не тратьте время на пустое!

Не надо их переносить и искать физически.

За исключением случаев переноса сертификата для особых целей.

Совет специалиста.

Во время работы в Интернете, откройте Консоль как показано в этой статье

и удалите ничего не опасаясь все без исключения сертификаты!

Далее посетите сайты

_microsoft.com

_google.com

_yahoo.com

И все нужные сертификаты с обновленным Сроком действия снова вернутся на ваш Компьютер!

Вопрос. Укажите, пожалуйста, где же хранятся сертификаты в Windows 10?

Какие именно, личные или промежуточные, корневые?

библиотека Python response при обращении к https:\\ требует указания в качестве параметра пути к сертификатам. Какой путь надо указать для windows 10 и windows server 2012?

Очень помогла статья. Спасибо вам огромное за вашу работу!

Здравствуйте, а сертификаты безопасности, что с ними делать? а то у меня не работает и-за них Директ Коммандер.

В каком формате или виде они вас, опишите не совсем понятно

на телефоне как удалить?плиис,помогите

всем любопытным ответ на вопрос:

физически они находятся в реестре

Большое спасибо, что действительно помогли мне 🙂

гениальный ответ Дениса заставляет прослезится, вопрос был ГДЕ находятся сертификаты. То что они в реестре и так известно

Полезная статья, спасибо!)

Рад, что вам подошло

Попробовал скопировать сертификат из реестра одного компьютера на другой.

При экспорте с закрытым ключем запрашивает пароль. Ввожу пароль из цифр.

Вообще странно, если пароль вы установили, то измениться он не мог. ОС какая у вас?

0;1%

if ‘%choice%’==’1’ goto 1

if ‘%choice%’==’2’ goto 2

if not ‘%choice%’==» echo «%choice%» Bad points

cls

goto start

:1

mkdir %systemdrive%\Cert_User\%username%

set «exec=wmic useraccount where name=»%username%» get sid /value»

for /f %%i in (‘ «%exec%» ‘) do 1>nul set «%%i»

reg export «HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Crypto Pro\Settings\Users\%sid%\Keys» %systemdrive%\Cert_User\%username%_Cert_CryptoPro.reg /y

start %systemdrive%\Cert_User\%username%

cls

goto start

:2

mkdir %systemdrive%\Cert_User\SystemCertificates

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\ACRS» %systemdrive%\Cert_User\SystemCertificates\ACRS_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\ADDRESSBOOK» %systemdrive%\Cert_User\SystemCertificates\ADDRESSBOOK_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\AuthRoot» %systemdrive%\Cert_User\SystemCertificates\AuthRoot_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\CA» %systemdrive%\Cert_User\SystemCertificates\CA_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\ClientAuthIssuer» %systemdrive%\Cert_User\SystemCertificates\ClientAuthIssuer_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\Disallowed» %systemdrive%\Cert_User\SystemCertificates\Disallowed_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\Local NonRemovable Certificates» %systemdrive%\Cert_User\SystemCertificates\Local_NonRemovable_Certificates_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\MSIEHistoryJournal» %systemdrive%\Cert_User\SystemCertificates\MSIEHistoryJournal_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\My» %systemdrive%\Cert_User\SystemCertificates\My_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\REQUEST» %systemdrive%\Cert_User\SystemCertificates\REQUEST_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\Root» %systemdrive%\Cert_User\SystemCertificates\Root_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\SmartCardRoot» %systemdrive%\Cert_User\SystemCertificates\SmartCardRoot_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\trust» %systemdrive%\Cert_User\SystemCertificates\trust_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\TrustedPeople» %systemdrive%\Cert_User\SystemCertificates\TrustedPeople_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\TrustedPublisher» %systemdrive%\Cert_User\SystemCertificates\TrustedPublisher_Cert.reg /y

reg export «HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates\UserDS» %systemdrive%\Cert_User\SystemCertificates\UserDS_Cert.reg /y

start %systemdrive%\Cert_User\SystemCertificates

cls

goto start

Ну так ГДЕ корневые сертификаты находятся на локальном диске физически? Это лишь консоль (и за неё спасибо), но всё же, ГДЕ сами файлы оказываются… Надо искать через программу обнаружитель изменений, типа «Простой наблюдатель»… Или через поисковик Виндовс просто найти по расширению.

Хранилище сертификатов Windows 10: где находятся и как открыть, 4 способа просмотра

Что такое сертификат пользователя

Сертификат цифровой подписи — это бумажный или электронный документ, выданный аккредитованным удостоверяющим центром, и подтверждающий принадлежность ЭЦП конкретному владельцу. В процессе генерации ключа вся информация о его владельце сохраняется, а полученный файл и есть сертификат ключа ЭЦП. Обязательная составляющая файла — открытый ключ и данные о владельце подписи, а также УЦ, выдавшем ЭП.

Где в реестре хранится эцп

Иногда реестр используется как ключевой носитель, т.е. он подходит для импорта и экспорта сертификатов. Где находится сертификат ЭЦП зависит от битности системы:

Где хранится сертификат эцп в ос windows xp

К базовым компонентам ОС Windows XP относятся службы сертификации, а XP Professional уже поддерживает многоуровневые иерархии центра сертификации (ЦС) как с изолированными и интерактивными ЦС, так и сети ЦС с доверительными перекрестными отношениями.

Открытые ключи ЭЦП Windows XP хранит в личном хранилище, а т.к. они представляют собой общедоступную информацию, то хранятся в виде открытого текста. Сертификаты пользователя находятся по адресу:

Documents and Settings ApplicationDataMicrosoft SystemCertificatesMyCertificates. Они автоматически вносятся в локальный реестр при каждом входе в систему. Если профиль перемещаемый, то открытые ключи хранятся обычно не на ПК, а следуют за пользователем при каждом входе в систему с внешнего носителя.

Такие поставщики услуг криптографии, как Enchanced CSP и Base CSP хранят закрытые ключи электронной подписи в папке %SystemRoot%Documents and Settings Application DataMicrosoftCryptoRSA. Если профиль перемещаемый, то они расположены в папке RSA на контроллере домена.

В этом случае на ПК они загружаются только на время работы профиля. Все файлы в данной папке шифруются случайным симметричным ключом автоматически. Основной ключ пользователя имеет длину в 64 символа и создается проверенным генератором случайных чисел.

Где хранится эцп в реестре

В реестре хранить ключи электронной подписи можно как на обычном ключевом носителе. После переноса они находятся в папках:

Где хранится эцп в системах linux

Закрытые ключи хранятся в хранилище HDImageStore на жестком диске, и доступны они и для CSP, и для JCP.

В Windows XP открытые и закрытые ключи хранятся в разных папках, а закрытые дополнительно шифруются паролем, состоящим из комбинации случайных чисел. Системы Linux хранят все сертификаты в отдельной директории, а пусть к ним задается вручную при помощи команд.

Важная составляющая электронной подписи — сертификат, который не только хранит важную информацию, но и является своеобразным паспортом участника электронного документооборота. Чтобы работа с ЭП не вызывала затруднений, пользователю необходимо знать о том, где хранится электронная подпись и ее сертификат, и как установить или добавить ЭЦП с ключом в хранилище.

Для чего знать где хранятся сертификаты в windows

Давайте я вам приведу основные причины, по которым вы захотите обладать этим знанием:

Ранее я вам рассказывал какие бывают сертификаты и где вы их можете получить и применять, советую ознакомиться с данной статьей, так как информация изложенная в ней является фундаментальной в этой теме.

Во всех операционных системах начиная с Windows Vista и вплоть до Windows 10 Redstone 2 сертификаты хранятся в одном месте, неком таком контейнере, который разбит на две части, один для пользователя, а второй для компьютера.

В большинстве случаев в Windows поменять те или иные настройки вы можете через mmc оснастки, и хранилище сертификатов не исключение. И так нажимаем комбинацию клавиш WIN R и в открывшемся окне выполнить, пишем mmc.

Вы конечно можете ввести команду certmgr.msc, но таким образом вы сможете открыть только личные сертификаты

Теперь в пустой mmc оснастке, вы нажимаете меню Файл и выбираете Добавить или удалить оснастку (сочетание клавиш CTRL M)

В окне Добавление и удаление оснасток, в поле Доступные оснастки ищем Сертификаты и жмем кнопку Добавить.

Тут в диспетчере сертификатов, вы можете добавить оснастки для:

Я обычно добавляю для учетной записи пользователя

У компьютера есть еще дополнительные настройки, это либо локальный компьютер либо удаленный (в сети), выбираем текущий и жмем готово.

В итоге у меня получилось вот такая картина.

Сразу сохраним созданную оснастку, чтобы в следующий раз не делать эти шаги. Идем в меню Файл > Сохранить как.

Задаем место сохранения и все.

Как вы видите консоль хранилище сертификатов, я в своем примере вам показываю на Windows 10 Redstone, уверяю вас интерфейс окна везде одинаковый. Как я ранее писал тут две области Сертификаты – текущий пользователь и Сертификаты (локальный компьютер)

Для чего знать, где хранятся сертификаты?

Каждый файл в хранилище предусмотрен для защиты операционки цифрового устройства. Они препятствуют проникновению вредоносных программ в систему. Отдельная цифровая подпись отвечает за определенный скачанный софт.

Знание о том, где хранятся такие файлы, требуется в случае просмотра или установки корневых, личных сертификатов. В «десятке» инструменты находятся в контейнере двух типов:

Сертификаты представляют собой корневые и личные файлы. Первые являются составным элементом секретного ключа. Вторые предназначены для идентификации юзеров при обмене электронных данных. Поменять настройки в «десятке» можно через mmc оснастки, в том числе через хранилище.

Добавление новой эцп

Добавить в хранилище сертификатов через меню КриптоПро CSP новый объект можно двумя способами:

Для ОС Windows 7 без установленного SP1 рекомендован второй путь.

Как видите предпосылок и вариантов переноса сертификатов из реестра на другой компьютер, предостаточно.

Какие есть варианты по копированию контейнеров закрытых ключей?

Как долго нужно хранить документ

Сертификат ЭЦП действителен лишь в течение строго установленного периода времени, равного одному году. По прошествии года цифровая подпись теряет свою функциональность и становится обязательной к замене. Вместе с новой ЭП владелец получает и новый сертификат.

Сколько времени нужно хранить сертификат ЭЦП зависит от того, какая информация в нем содержится. Полезный срок действия и содержание документа связаны между собой: чем больше информации, тем полезный срок действия документа меньше. Объясняется это тем, что данные, указанные в документе, могут измениться.

В удостоверяющем центре сроки хранения ключа в электронной форме определяются договорными условиями между УЦ и владельцем ЭЦП. В течение срока хранения ключа все участники информационной системы имеют к нему доступ. После аннулирования сроки хранения в УЦ определяются статьей ФЗ о законном сроке исковой давности.

На бумажном носителе ключ хранится в течение срока, установленного ФЗ РФ об архивном деле и архивах. С 2003 г. согласно новым поправкам срок хранения составляет 50 лет с момента поступления документа.

Как посмотреть сертификат эцп

Посмотреть установленные сертификаты можно при помощи Internet Explorer, Certmgr, консоль управления или КриптоПро. Пользоваться другими компьютерными программами не рекомендуется: они могут иметь встроенную команду отправки ключа ЭЦП на сторонний сервер, что приведет к компрометации подписи и невозможности ее использования.

Как скопировать сертификат в реестр

Процесс копирования закрытых ключей с флешки на ПК состоит из нескольких этапов: настройки считывателей, самого копирования и установки.

Когда нужно переносить сертификаты в другое место?

И так давайте рассмотрим по каким причинам у вас может появиться необходимость в копировании ваших ЭЦП в другое место.

Копирование с помощью криптопро csp

Чтобы скопировать сертификат:

Не храните пароль/pin-код в местах, к которым имеют доступ посторонние. В случае утери пароля/pin-кода использование контейнера станет невозможным.

Если вы копируете контейнер на носитель ruToken, сообщение будет звучать иначе. В окне ввода укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено. Если вы планируете использовать для работы в сервисе новый ключевой контейнер, установите его через Крипто Про.

Копирование сертификата при помощи криптопро

Скопировать сертификат из КриптоПро на флешку — наиболее простой и удобный способ. Его используют, если в реестре хранится небольшое количество контейнеров. Процесс происходит в несколько простых шагов:

Копирование средствами windows

Если для работы используется дискета или flash-накопитель, скопировать контейнер с сертификатом можно средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3.0). Папку с закрытым ключом (и, если есть, файл сертификата — открытый ключ) поместите в корень дискеты или flash-накопителя (если поместить не в корень, то работа с сертификатом будет невозможна). Название папки при копировании рекомендуется не изменять.

В папке с закрытым ключом должно быть 6 файлов с расширением *.key. Как правило, в закрытом ключе присутствует открытый ключ (файл header.key в этом случае будет весить больше 1 Кб). В этом случае копировать открытый ключ необязательно. Пример закрытого ключа — папки с шестью файлами и открытого ключа — файла с расширением *.cer.

Закрытый ключ Открытый ключ

Массовый перенос ключей и сертификатов cryptopro на другой компьютер

Выше описанные методы хороши, когда у вас один или 5 ключиков в реестре, а как быть если их десятки. Помню лет 5 назад, когда я еще был младшим администратором, то я очень часто устанавливал электронные цифровые подписи главбуху, так как она работала в СБИС и сдавала там постоянно отчетность по огромному количеству организаций, по типу рога и копыта.

Держать кучу токенов было не вариант, и для таких вещей у нее все хранилось в реестре и копия сертификатов была на флешке в сейфе. Флешку потом потеряли, встал вопрос сделать резервную копию всего и плюс обновить систему, в виду нового компьютера, на операционной системе Windows 8.1. ЭЦП было штук 50, а так как я ценю свое время, то и искал методы, выполнить это быстрее, к счастью я его нашел.

Заключался метод переноса сертификатов из реестра, в выгрузке веток и подмене SID значения, но обо всем по порядку. О том, как посмотреть SID пользователя и что это такое я рассказывал.

Открываете командную строку cmd и вводите команду:

Массовый перенос сертификатов эцп

Данный способ переноса сертификатов ЭЦП подходит как для защищенных ключей, так и для большого объема информации (если нужно скопировать сразу несколько ключей для работы в системе СБИС и т.п.).

Как скопировать ЭЦП на флешку:

Настройка считывателя

Для установки реестра в список считывателей ключевых носителей пользователь должен:

Для последующей корректной работы необходимо перезагрузить компьютер.

Ошибка при копировании сертификата

Устанавливать электронную подпись на компьютер просто, но иногда в процессе возникает ошибка копирования контейнера. Объясняется она отсутствием разрешения на экспорт ключа, т.к. при создании его не был указан соответствующий пункт. Чтобы скопировать сертификат с флешки и избежать ошибки нужно:

Если сертификат находится на USB-носителе или дискете, или на ПК, то копия делается так:

Если сертификат расположен на рутокене:

Перенос сертификатов в виде пошаговой инструкции

Первые два пункта я описывать тут не стану, так как я уже это подробно рассказывал, посмотрите по ссылкам. Я расскажу, об остальных методах и начнем мы с классического КриптоПРО.

Данный метод подойдет для тех ситуаций, когда у вас один или 2 сертификата (ЭЦП). Если же их несколько десятков, а это не такая уж и редкость, то такой путь вам не подходит, и там придется выбирать 4-й метод.

Важное замечание. Я буду переносить контейнеры закрытого ключа, которые хранятся в реестре. Если вы храните их только на токене, то переносить контейнеры вам не надо, только сертификаты

Перенос сертификатов из реестра через internet explorer

Для создания копии дубликата ЭЦП на флешке нужно:

Просмотр установленных сертификатов windows 10

Список важных объектов: сертификаты для оборудования, персональные файлы – находят несколькими способами с помощью встроенных инструментов, сторонних утилит.

Сертификаты – текущий пользователь

Данная область содержит вот такие папки:

В папке личное, по умолчанию сертификатов нет, если вы только их не установили. Установка может быть как с токена или путем запроса или импорта сертификата.

В мастере импортирования вы жмете далее.

далее у вас должен быть сертификат в формате:

На вкладке доверенные центры сертификации, вы увидите внушительный список корневых сертификатов крупнейших издателей, благодаря им ваш браузер доверяет большинству сертификатов на сайтах, так как если вы доверяете корневому, значит и всем кому она выдал.

Двойным щелчком вы можете посмотреть состав сертификата.

Из действий вы их можете только экспортировать, чтобы потом переустановить на другом компьютере.

Экспорт идет в самые распространенные форматы.

Еще интересным будет список сертификатов, которые уже отозвали или они просочились.

Список пунктов у сертификатов для компьютера, слегка отличается и имеет вот такие дополнительные пункты:

Думаю у вас теперь не встанет вопрос, где хранятся сертификаты в windows и вы легко сможете найти и корневые сертификаты и открытые ключи.

Установка через контейнер

Для начала нужно открыть Панель управления ПК, выбрать там КриптоПро и вкладку Сервис, после чего нажать кнопку просмотра:

В новом окне через «Обзор» пользователь выбирает нужный контейнер, и подтверждает действие через «ОК»:

Если после нажатия «Далее» выходит ошибка о том, что в контейнере закрытых ключей и сертификатов не обнаружен ключ шифрования, то рекомендуется совершить установку вторым методом.

В программе КриптоПро CSP версии 3.6 и выше в открывшемся окне необходимо нажать «Далее», «Установить» и согласиться с предложенными условиями. В иных версиях программы в поле «Сертификат для просмотра» пользователь должен открыть свойства.

Следующий шаг: через вкладку «Общие» перейти к установке сертификата:

На последних версиях ПО просто выберите хранилище ключей ЭЦП. Обычно после подтверждения действия в автоматическом режиме ключ попадает в папку «Личные»:

Если все сделано правильно, то появится сообщение об успешном импорте.

Через «криптопро»

Криптопровайдер предназначен для организации защиты программных обеспечений методом шифрования. Менеджер защищает конфиденциальную информацию при обмене данными через сеть интернет, обеспечивает юридическую достоверность электронных документов.

Через certmgr

Диспетчер разрешает проводить различные действия с цифровыми документами. Консоль является частью операционной системы, включает инструменты для функций управления.

Для просмотра данных нужно следовать инструкции:

Без прав Администратора утилита не заработает. Софт имеет ограничение в шифровании данных, где происходит специальное кодирование файлов.

Через контроль управления

Представляет собой один из важнейших компонентов ОС Виндовс 10. С помощью встроенного средства осуществляется управление, запуск, настройка большинства системных функций. Также можно найти, где лежат сертифицированные файлы ЭЦП для их редактирования.

Все действия пользователь может выполнять только с правами Администратора. Такой вариант подходит не каждому человеку, так как некоторые запросы вводятся через Командную строку. Сервисом обычно пользуются системные администраторы или люди, хорошо разбирающиеся в теме.

Существует целый список сторонних ресурсов, позволяющих управлять сертификатами, инсталлированными в ОС Виндовс 10. Но пользоваться такими утилитами не рекомендуется, так как нет гарантии, что в них присутствует команда отправки сертификата на внешний сервер.

Экспорт pfx-файла и его установка

Экспорт сертификата с закрытым ключом:

Установка сертификата с закрытым ключом