модуль active directory для windows powershell windows 10

Как установить модуль Active Directory PowerShell на Windows Server, Windows 11 и Windows 10

Модуль Active Directory для Windows PowerShell — один из основных инструментов для администрирования домена, управления объектами в Active Directory и получения различной информации о компьютерах AD, пользователях, группах и т. д. Любой администратор Windows должен знать, как использовать как графическую оснастку AD (обычно это ADUC — Active Directory Users & Computers) и командлеты модуля RSAT-AD-PowerShell для выполнения повседневных задач администрирования Active Directory. В этой статье мы рассмотрим, как установить модуль PowerShell Active Directory в Windows.

Установка модуля Powershell Active Directory на Windows Server

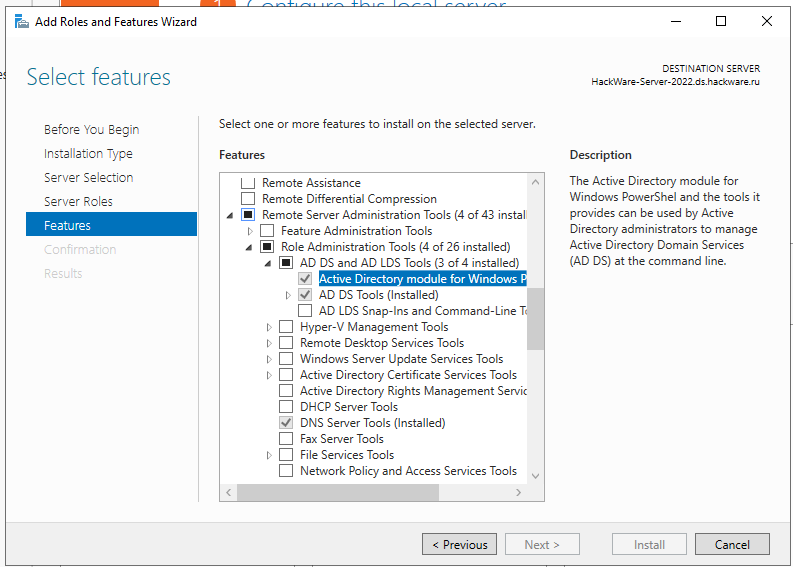

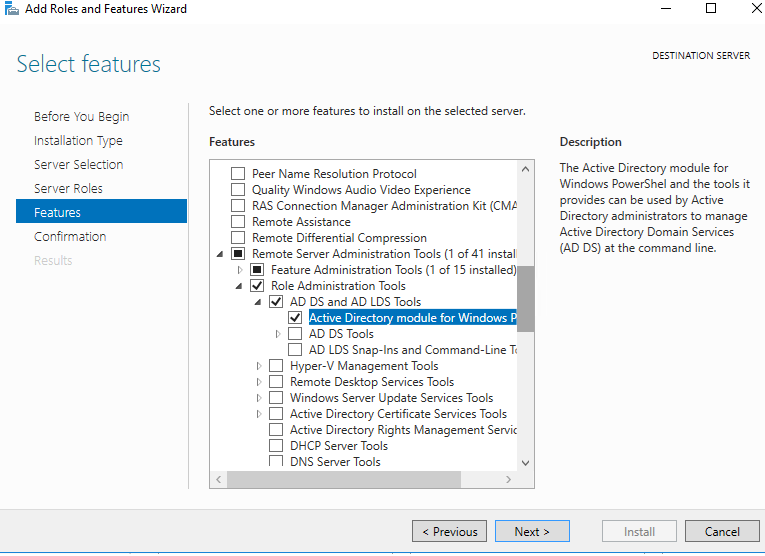

В Windows Server 2016, 2019 и 2022 вы можете установить модуль AD для PowerShell из Диспетчера серверов (Добавить роли и компоненты → Функции → Инструменты удалённого администрирования сервера → Инструменты администрирования ролей → Инструменты AD DS и AD LDS → Модуль Active Directory для Windows PowerShell).

В англоязычной версии сервера это соответственно в Server Manager: Add Roles and Features → Features → Remote Server Administration Tools → Role Administration Tools → AD DS and AD LDS Tools → Active Directory module for Windows PowerShell.

Если вы уже установили роль Active Directory Domain Services, то это означает, что модуль Powershell Active Directory уже активирован и дополнительных действий предпринимать не нужно.

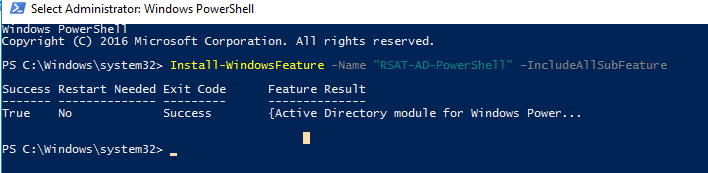

Вы также можете установить модуль из консоли PowerShell с помощью команды:

Как установить модуль Active Directory PowerShell на Windows 11 и Windows 10 в командной строке

Вы можете установить модуль RSAT-AD-PowerShell не только на Windows Server, но и на свои рабочие станции.

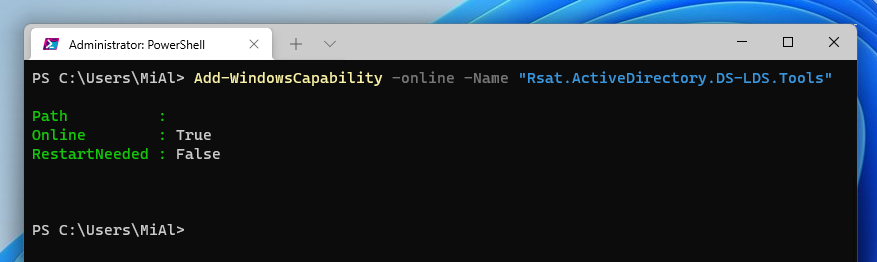

В Windows 11 или Windows 10 выполните эту команду PowerShell для установки модуля Active Directory:

Предыдущую команду нужно выполнять в командной строке с правами администратора.

Как установить модуль Active Directory PowerShell в Windows 11 в графическом интерфейсе

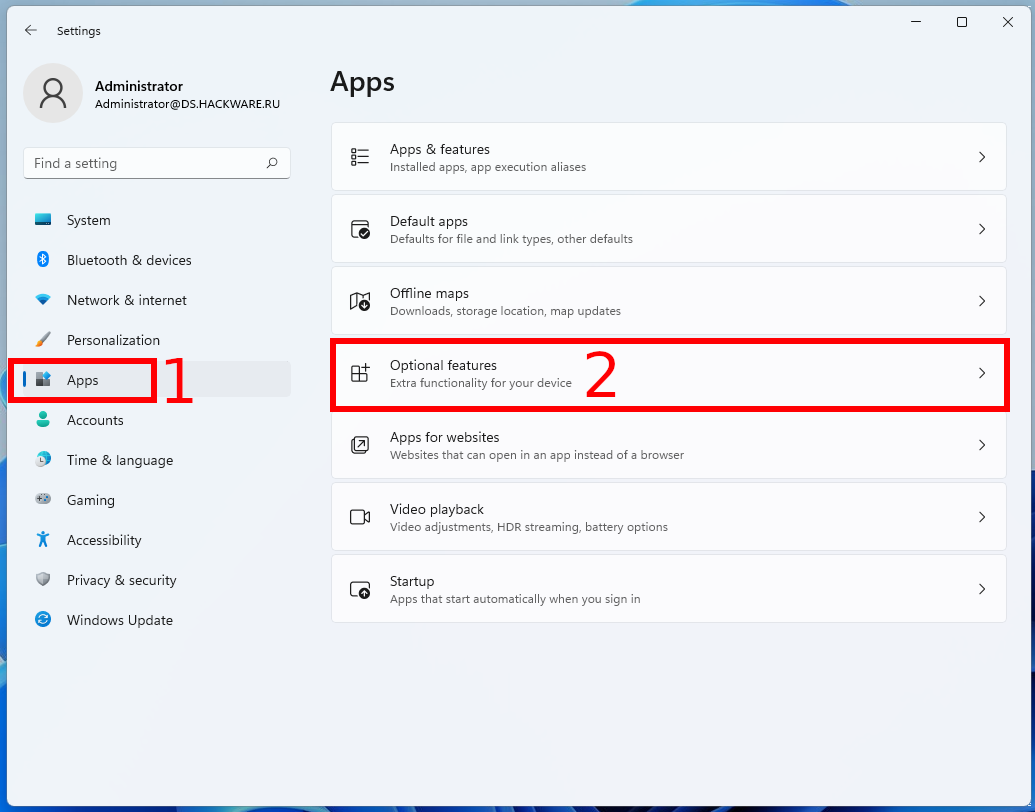

Для установки модуля Active Directory PowerShell в графическом интерфейсе в Windows 11 откройте «Settings» (Параметры), для этого нажмите Win+i и выберите вкладку «Apps» (Приложения), а затем перейдите в «Optional Features» (Дополнительные компоненты).

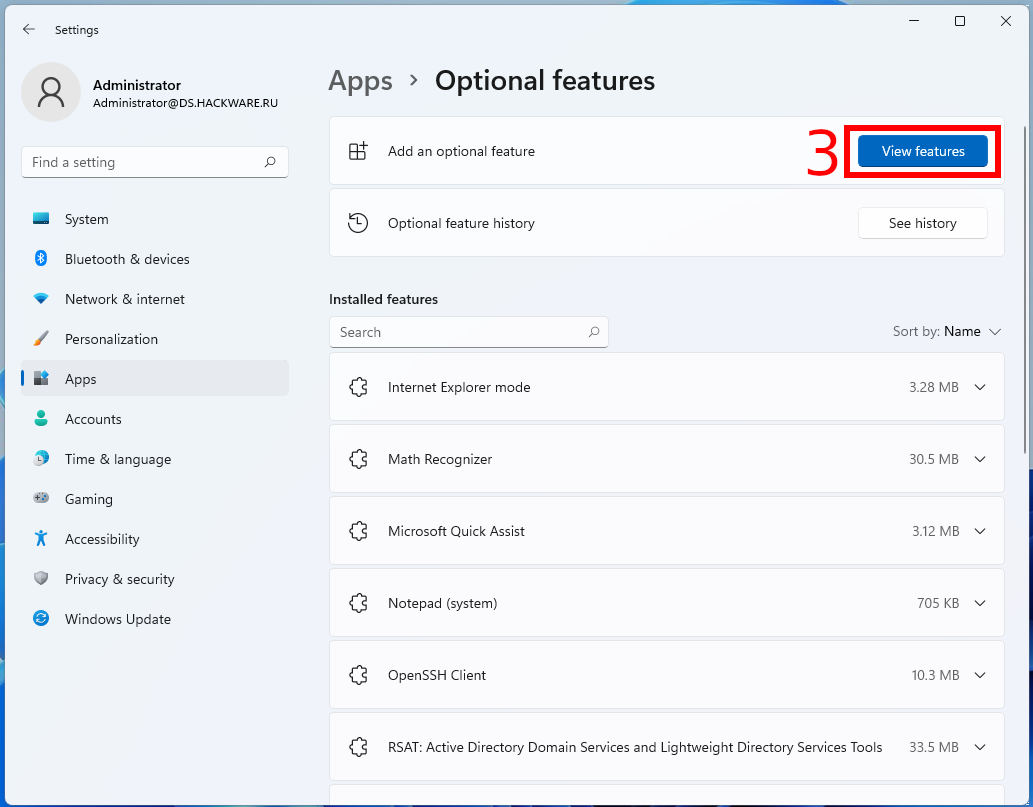

Теперь выберите «View features» (Просмотр компонентов) в строке «Add an optional feature» (Добавить компонент).

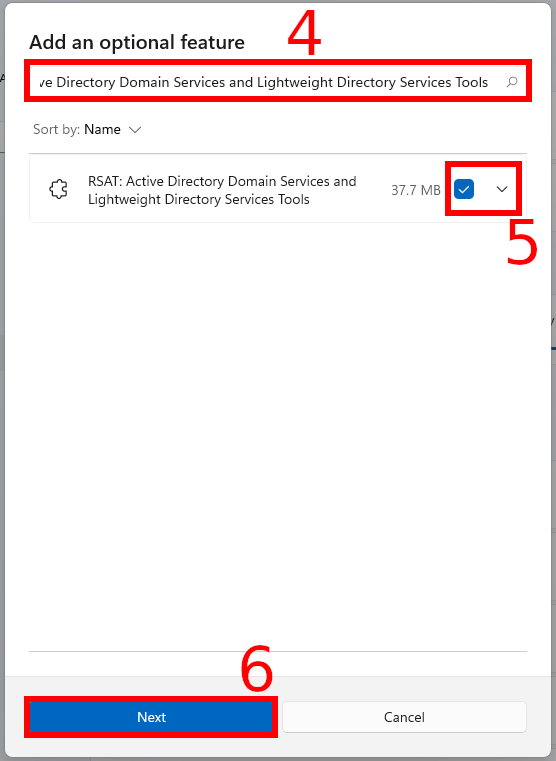

Для установки средств удалённого администрирования Active Directory найдите «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам), поставьте галочку и нажмите на кнопку «Next» (Далее),

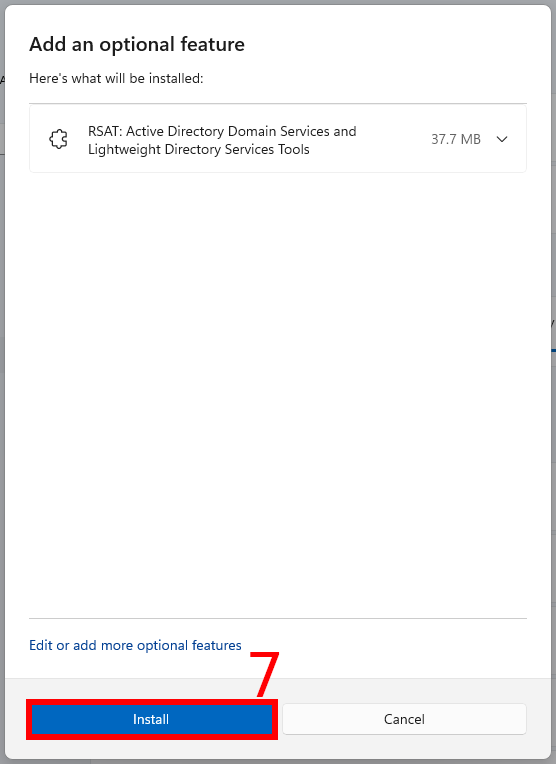

затем нажмите «Install» (Установить).

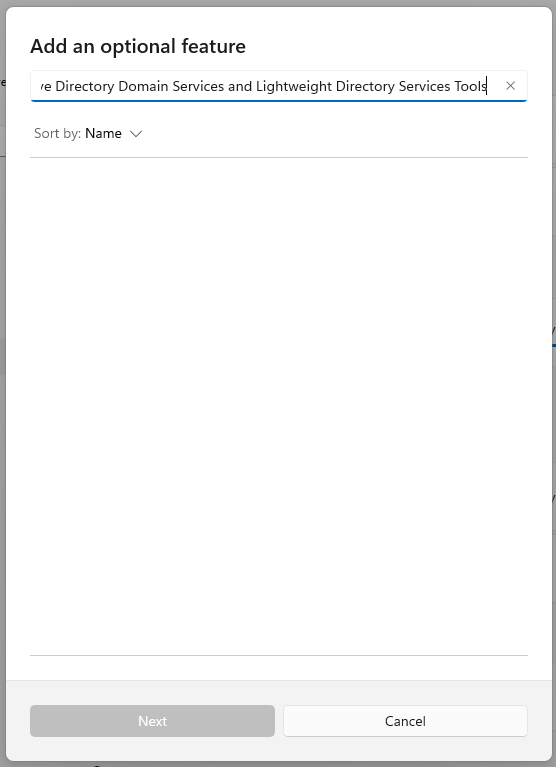

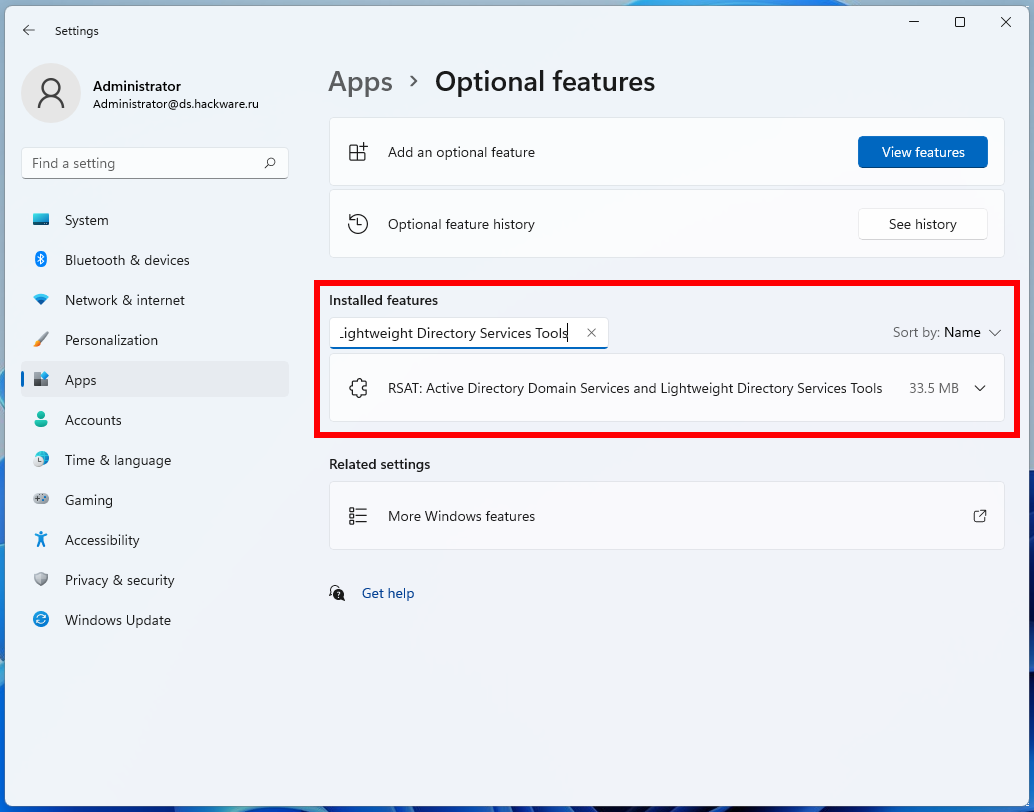

Примечание: если при поиске того или иного компонента вы не можете его найти, то, возможно, данный компонент уже установлен.

Чтобы в этом убедиться в строке поиска под надписью «Installed features» (Установленные компоненты) введите название искомого компонента.

Также помните, что в английской и локализованных версиях Windows данные компоненты называются по-разному!

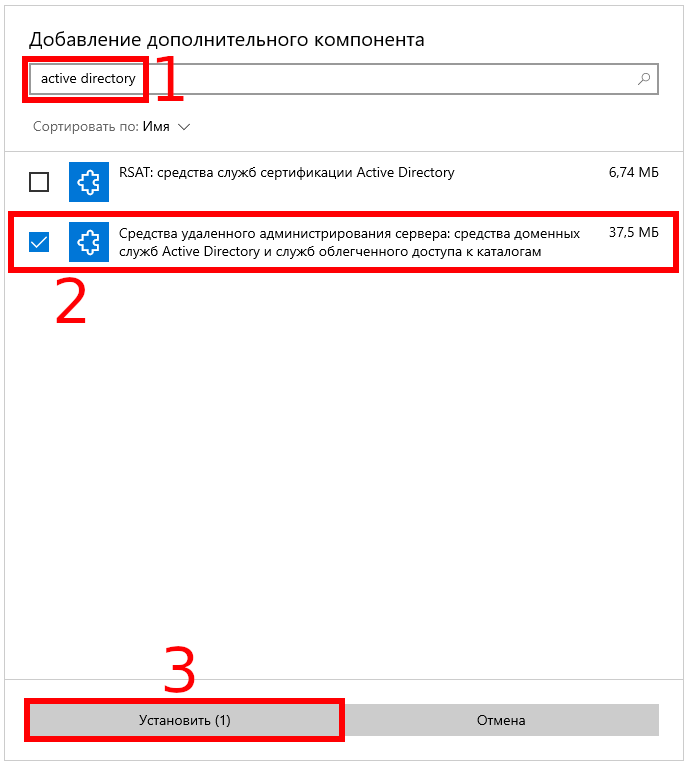

Как установить модуль Active Directory PowerShell в Windows 10 в графическом интерфейсе

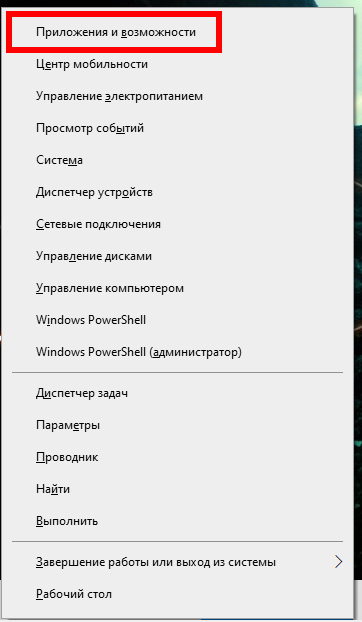

Для установки модуля Active Directory PowerShell в графическом интерфейсе, нажмите Win+x, затем в открывшемся меню выбираем «Apps and Features» (Приложения и возможности).

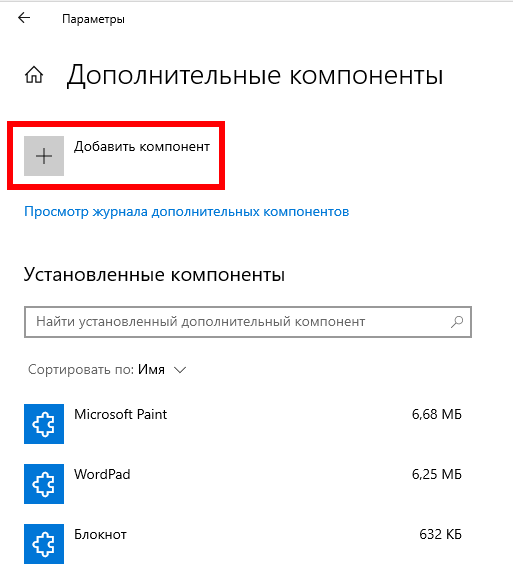

Далее выбираем «Optional Features» (Дополнительные компоненты).

Теперь выбираем «Add a feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory выбираем «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам) и нажимаем на кнопку «Install» (Установить).

Active Directory

The Active Directory module for Windows PowerShell is a PowerShell module that consolidates a group of cmdlets. You can use these cmdlets to manage your Active Directory domains, Active Directory Lightweight Directory Services (AD LDS) configuration sets, and Active Directory Database Mounting Tool instances in a single, self-contained package.

If you don’t have the Active Directory module installed on your machine, you need to download the correct Remote Server Administration Tools (RSAT) package for your OS. If you’re running Windows 7, you will also need to run the import-module ActiveDirectory command from an elevated PowerShell prompt. For more detail, see RSAT for Windows operating systems. Starting with Windows 10 October 2018 Update, RSAT is included as a set of Features on Demand right from Windows 10. Now, instead of downloading an RSAT package you can just go to Manage optional features in Settings and click Add a feature to see the list of available RSAT tools. Select and install the specific RSAT tools you need. To see installation progress, click the Back button to view status on the Manage optional features page.

If you want to use this module in PowerShell 7, please see PowerShell 7 module compatibility.

ActiveDirectory

Adds central access rules to a central access policy in Active Directory.

Adds one or more service accounts to an Active Directory computer.

Adds users, computers, and groups to the allowed or denied list of a read-only domain controller password replication policy.

Applies a fine-grained password policy to one more users and groups.

Adds one or more members to an Active Directory group.

Adds a member to one or more Active Directory groups.

Adds one or more resource properties to a resource property list in Active Directory.

Clears the expiration date for an Active Directory account.

Removes a claims transformation from being applied to one or more cross-forest trust relationships in Active Directory.

Disables an Active Directory account.

Disables an Active Directory optional feature.

Enables an Active Directory account.

Enables an Active Directory optional feature.

Gets the accounts token group information.

Gets the resultant password replication policy for an Active Directory account.

Gets one or more Active Directory Domain Services authentication policies.

Gets one or more Active Directory Domain Services authentication policy silos.

Retrieves central access policies from Active Directory.

Retrieves central access rules from Active Directory.

Returns one or more Active Directory claim transform objects based on a specified filter.

Returns a claim type from Active Directory.

Gets one or more Active Directory computers.

Gets the service accounts hosted by a computer.

Gets a list of installed programs and services present on this domain controller that are not in the default or user defined inclusion list.

Gets the default password policy for an Active Directory domain.

Gets an Active Directory domain.

Gets one or more Active Directory domain controllers based on discoverable services criteria, search parameters or by providing a domain controller identifier, such as the NetBIOS name.

Gets the members of the allowed list or denied list of a read-only domain controller’s password replication policy.

Gets the Active Directory accounts that are authenticated by a read-only domain controller or that are in the revealed list of the domain controller.

Gets one or more Active Directory fine-grained password policies.

Gets the users and groups to which a fine-grained password policy is applied.

Gets an Active Directory forest.

Gets one or more Active Directory groups.

Gets the members of an Active Directory group.

Gets one or more Active Directory objects.

Gets one or more Active Directory optional features.

Gets one or more Active Directory organizational units.

Gets the Active Directory groups that have a specified user, computer, group, or service account.

Gets the replication metadata for one or more Active Directory replication partners.

Returns a specific Active Directory replication connection or a set of AD replication connection objects based on a specified filter.

Returns a collection of data describing an Active Directory replication failure.

Returns the replication metadata for a set of one or more replication partners.

Returns the contents of the replication queue for a specified server.

Returns a specific Active Directory replication site or a set of replication site objects based on a specified filter.

Returns a specific Active Directory site link or a set of site links based on a specified filter.

Gets a specific Active Directory site link bridge or a set of site link bridge objects based on a specified filter.

Gets one or more Active Directory subnets.

Displays the highest Update Sequence Number (USN) for the specified domain controller.

Gets one or more resource properties.

Gets resource property lists from Active Directory.

Gets a resource property value type from Active Directory.

Gets the root of a directory server information tree.

Gets one or more Active Directory managed service accounts or group managed service accounts.

Gets all trusted domain objects in the directory.

Gets one or more Active Directory users.

Gets the resultant password policy for a user.

Grants permission to join an authentication policy silo.

Installs an Active Directory managed service account on a computer or caches a group managed service account on a computer.

Moves a directory server in Active Directory to a new site.

Moves operation master roles to an Active Directory directory server.

Moves an Active Directory object or a container of objects to a different container or domain.

Creates an Active Directory Domain Services authentication policy object.

Creates an Active Directory Domain Services authentication policy silo object.

Creates a new central access policy in Active Directory containing a set of central access rules.

Creates a central access rule in Active Directory.

Creates a new claim transformation policy object in Active Directory.

Creates a new claim type in Active Directory.

Creates a new Active Directory computer object.

Performs prerequisite checks for cloning a domain controller and generates a clone configuration file if all checks succeed.

Creates a new Active Directory fine-grained password policy.

Creates an Active Directory group.

Creates an Active Directory object.

Creates an Active Directory organizational unit.

Creates an Active Directory replication site in the directory.

Creates a new Active Directory site link for in managing replication.

Creates a site link bridge in Active Directory for replication.

Creates an Active Directory replication subnet object.

Creates a resource property in Active Directory.

Creates a resource property list in Active Directory.

Creates a new Active Directory managed service account or group managed service account object.

Creates an Active Directory user.

Removes an Active Directory Domain Services authentication policy object.

Removes an Active Directory Domain Services authentication policy silo object.

Removes a central access policy from Active Directory.

Removes central access rules from a central access policy in Active Directory.

Removes a central access rule from Active Directory.

Removes a claim transformation policy object from Active Directory.

Removes a claim type from Active Directory.

Removes an Active Directory computer.

Removes one or more service accounts from a computer.

Removes users, computers, and groups from the allowed or denied list of a read-only domain controller password replication policy.

Removes an Active Directory fine-grained password policy.

Removes one or more users from a fine-grained password policy.

Removes an Active Directory group.

Removes one or more members from an Active Directory group.

Removes an Active Directory object.

Removes an Active Directory organizational unit.

Removes a member from one or more Active Directory groups.

Deletes the specified replication site object from Active Directory.

Deletes an Active Directory site link used to manage replication.

Deletes a replication site link bridge from Active Directory.

Deletes the specified Active Directory replication subnet object from the directory.

Removes a resource property from Active Directory.

Removes one or more resource property lists from Active Directory.

Removes one or more resource properties from a resource property list in Active Directory.

Removes an Active Directory managed service account or group managed service account object.

Removes an Active Directory user.

Changes the name of an Active Directory object.

Resets the password for a standalone managed service account.

Restores an Active Directory object.

Revokes membership in an authentication policy silo for the specified account.

Gets Active Directory user, computer, or service accounts.

Modifies the authentication policy or authentication policy silo of an account.

Modifies user account control (UAC) values for an Active Directory account.

Sets the expiration date for an Active Directory account.

Modifies the password of an Active Directory account.

Modifies an Active Directory Domain Services authentication policy object.

Modifies an Active Directory Domain Services authentication policy silo object.

Modifies a central access policy in Active Directory.

Modifies a central access rule in Active Directory.

Applies a claims transformation to one or more cross-forest trust relationships in Active Directory.

Sets the properties of a claims transformation policy in Active Directory.

Modify a claim type in Active Directory.

Modifies an Active Directory computer object.

Modifies the default password policy for an Active Directory domain.

Modifies an Active Directory domain.

Sets the domain mode for an Active Directory domain.

Modifies an Active Directory fine-grained password policy.

Modifies an Active Directory forest.

Sets the forest mode for an Active Directory forest.

Modifies an Active Directory group.

Modifies an Active Directory object.

Modifies an Active Directory organizational unit.

Sets properties on Active Directory replication connections.

Sets the replication properties for an Active Directory site.

Sets the properties for an Active Directory site link.

Sets the properties of a replication site link bridge in Active Directory.

Sets the properties of an Active Directory replication subnet object.

Modifies a resource property in Active Directory.

Modifies a resource property list in Active Directory.

Modifies an Active Directory managed service account or group managed service account object.

Modifies an Active Directory user.

Displays the Edit Access Control Conditions window update or create security descriptor definition language (SDDL) security descriptors.

Replicates a single object between any two domain controllers that have partitions in common.

Tests a managed service account from a computer.

Uninstalls an Active Directory managed service account from a computer or removes a cached group managed service account from a computer.

Использование модуля Active Directory for PowerShell для администрирования домена

Модуль Active Directory для Windows PowerShell сегодня является одним из основных средств администрирования домена, управления объектами в Active Directory, получения различной информации о компьютерах, пользователях, группах. Любой системный администратор Windows должен уметь пользоваться не только графическими оснастками AD (чаще всего это ADUC – Active Directory Users & Computer), но и командлетами этого модуля PowerShell для выполнения повседневных задач администрирования Active Directory. В этой статье мы рассмотрим, как установить модуль RSAT-AD-PowerShell, его базовый функционал и популярные командлеты, которые должны быть полезными при управлении и работе с AD.

Установка модуля Active Directory для PowerShell в Windows Server

Модуль Active Directory для Windows PowerShell уже встроен в операционные системы Windows Server (начиная с Windows Server 2008 R2), но по умолчанию не активирован.

Также вы можете установить модуль из командной строки с помощью PowerShell команды:

Вы можете установить модуль RSAT-AD-PowerShell не только на контроллере домена. Подойдет любой рядовой сервер или даже рабочая станция. На контроллерах домена AD модуль устанавливается автоматически при развертывании роли ADDS (при повышении сервера до DC).

Взаимодействие модуля с AD выполняется через служба Active Directory Web Services, которая должна быть установлена на котроллере домена (взаимодействие по порту TCP 9389).

Установка модуля RSAT-AD-PowerShell в Windows 10

В Windows 10 1809 и выше пакет RSAT уже встроен в дистрибутив (как Features on Demand), поэтому для установки модуля можно воспользоваться командой:

Add-WindowsCapability –online –Name “Rsat.ActiveDirectory.DS-LDS.Tools

Командлеты модуля AD для PowerShell

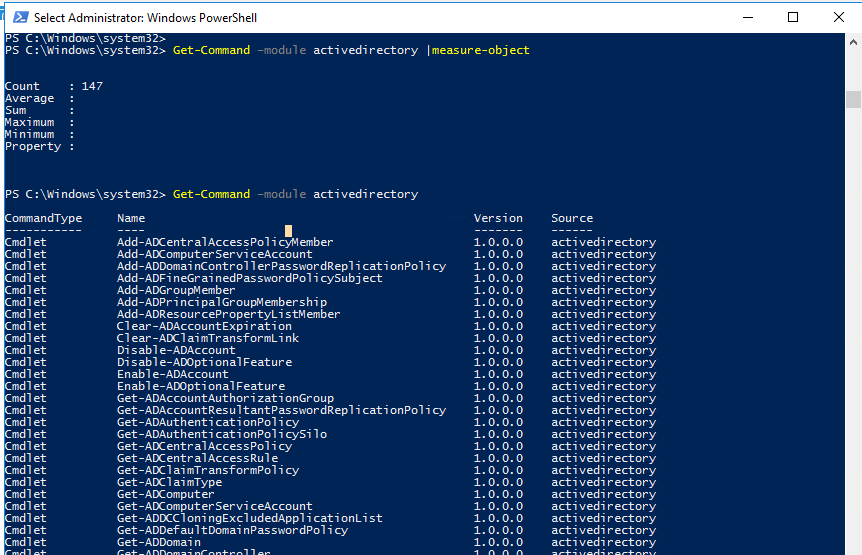

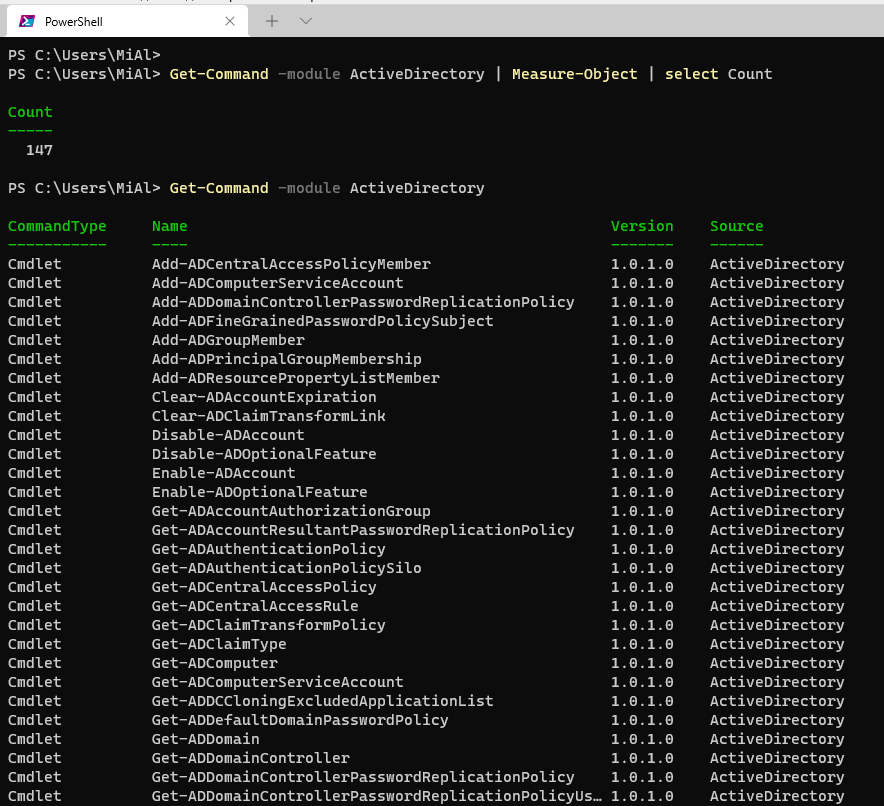

В модуле Active Directory для Windows PowerShell имеется большое командлетов для взаимодействия с AD. В каждой новой версии RSAT их количество увеличивается (в Windows Server 2016 доступно 147 командлетов для AD).

Перед использованием командлетов модуля, его нужно импортировать в сессию PowerShell (в Windows Server 2012 R2/ Windows 8.1 модуль импортируется автоматически):

Вы можете вывести полный список доступных командлетов с помощью команды:

Get-Command –module activedirectory

Общее количество команд в модуле:

Get-Command –module activedirectory |measure-object

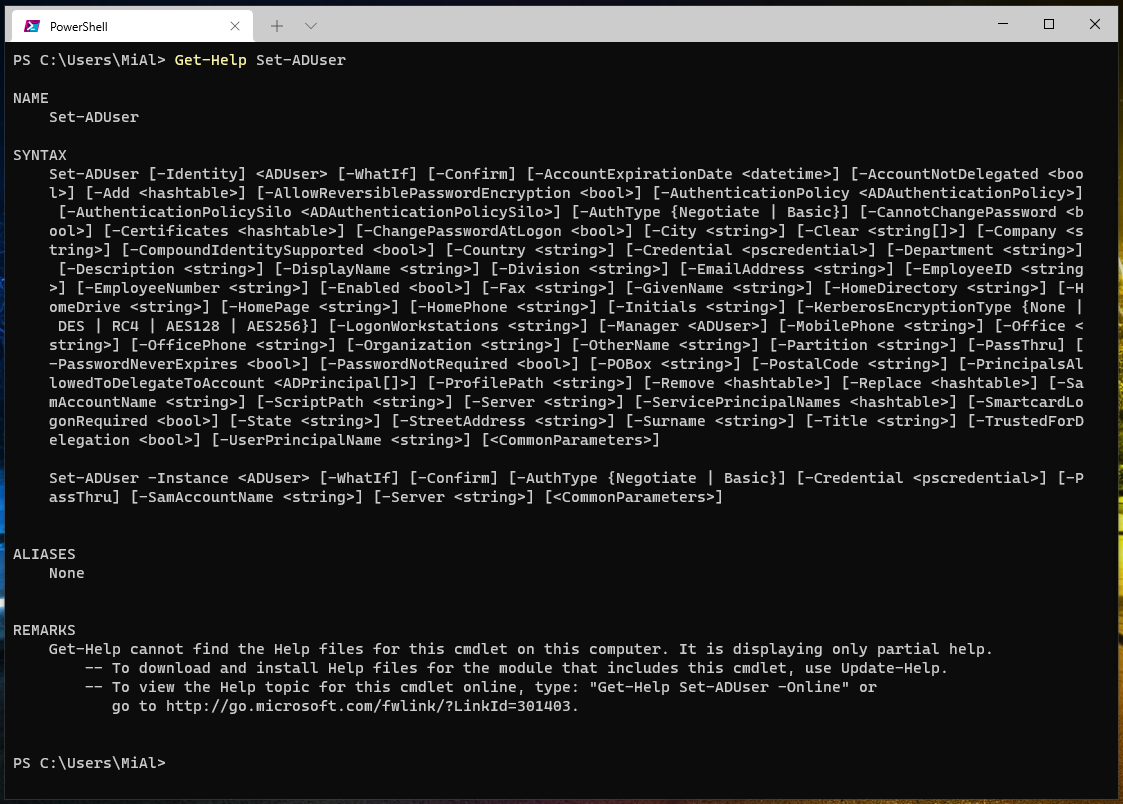

Большинство командлетов модуля RSAT-AD-PowerShell начинаются с префикса Get-, Set-или New-.

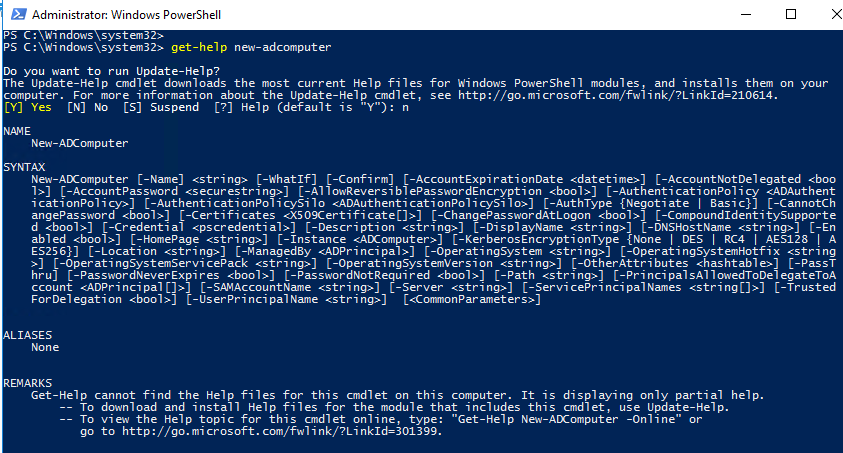

Получить справку о любом командлете можно так:

Примеры использования командлетов Active Directory можно вывести так:

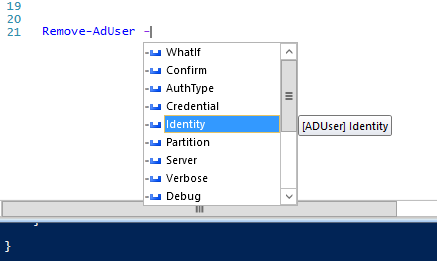

В PowerShell ISE при наборе параметров командлетов модуля удобно использовать всплывающие подсказки.

Использование модуля RSAT-AD-PowerShell для администрирования AD

Рассмотрим несколько типовых задач администратора, которые можно выполнить с помощью команд модуля AD для PowerShell.

New-ADUser: Создание пользователя в AD

Для создания нового пользователя в AD можно использовать командлет New-ADUser. Создать пользователя можно командой:

Get-ADComputer: Получить информацию о компьютерах домена

Чтобы вывести информацию о компьютерах в определённом OU (имя компьютера и дата последней регистрации в сети) используйте командлет Get-ADComputer:

Add-AdGroupMember: Добавить пользователя в группу AD

Чтобы добавить пользователей в существующую группу безопасности в домене AD, выполните команду:

Вывести список пользователей в группе AD и выгрузить его в файл:

Set-ADAccountPassword: Сброс пароля пользователя в AD

Блокировка/разблокировка пользователя

Отключить учетную запись:

Включить учетную запись:

Разблокировать аккаунт после блокировки парольной политикой:

Search-ADAccount: Поиск неактивных компьютеров в домене

Чтобы найти и заблокировать в домене все компьютеры, которые не регистрировались в сети более 100 дней, воспользуйтесь командлетом Search-ADAccount:

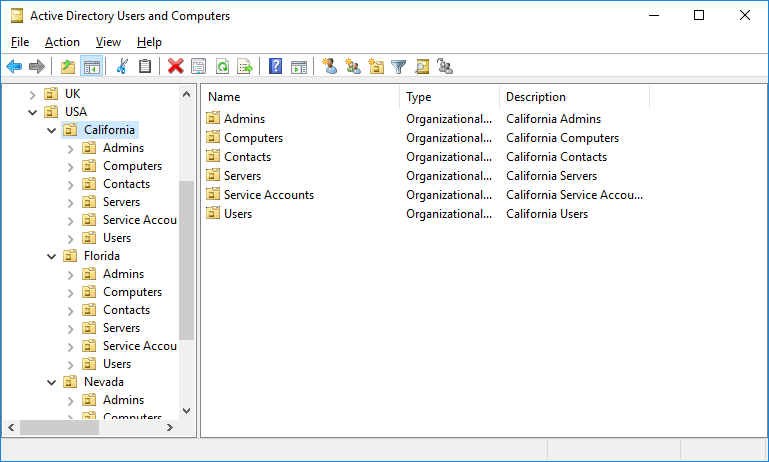

New-ADOrganizationalUnit: Создать структуру OU в AD

Чтобы быстро создать типовую структуры Organizational Unit в AD, можно воспользоваться скриптом PowerShell. Допустим, нам нужно создать несколько OU с городами, в которых создать типовые контейнеры. Вручную через графическую консоль ADUC такую структуру создавать довольно долго, а модуль AD для PowerShell позволяет решить такую задачу за несколько секунд (не считая время на написание скрипта):

Для переноса объектов между контейнерами AD можно использовать командлет Move-ADObject:

Get-ADReplicationFailure: Проверка репликации в AD

С помощью командлета Get-ADReplicationFailure можно проверить состояние репликации между контроллерами домена AD:

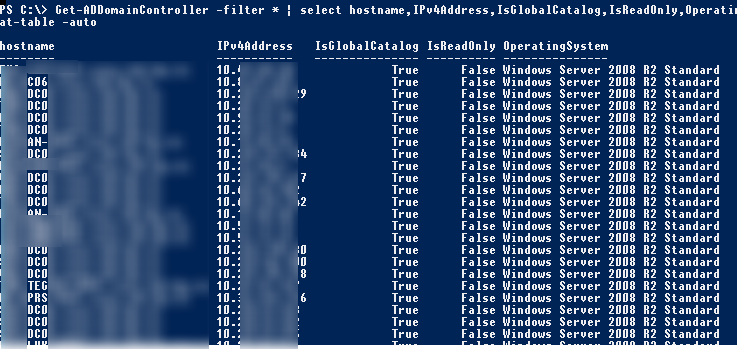

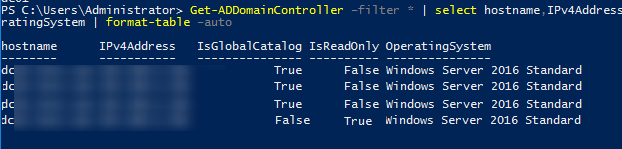

Получить информацию обо всех DC в домене с помощью командлета Get-AdDomainController:

Get-ADDomainController –filter * | select hostname,IPv4Address,IsGlobalCatalog,IsReadOnly,OperatingSystem | format-table –auto

Итак, в этой статье мы рассмотрели базовые возможности и особенности использования модуля AD для PowerShell для администрирования AD. Надеюсь, эта статья подтолкнет вас к дальнейшему исследованию возможностей этого модуля и автоматизации большинства задач управления AD.

PowerShell: системное администрирование и программирование

Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

Как установить и использовать Модуль Active Directory для Windows PowerShell

Модуль Active Directory для Windows PowerShell — один из основных инструментов для администрирования домена, управления объектами в Active Directory и получения различной информации о компьютерах AD, пользователях, группах и т. д. Любой администратор Windows должен знать, как использовать как графическую оснастку AD (обычно это ADUC — Active Directory Users & Computers) и командлеты модуля RSAT-AD-PowerShell для выполнения повседневных задач администрирования Active Directory. В этой статье мы рассмотрим, как установить модуль PowerShell Active Directory в Windows, познакомимся с его основными функциями и популярными командлетами, которые полезны для управления и взаимодействия с AD.

Установка модуля Powershell Active Directory на Windows Server

Active Directory для Windows PowerShell уже встроен в операционные системы Windows Server (начиная с Windows Server 2008 R2), но по умолчанию не включен.

В Windows Server 2016, 2019 и 2022 вы можете установить модуль AD для PowerShell из Диспетчера серверов (Добавить роли и компоненты → Функции → Инструменты удалённого администрирования сервера → Инструменты администрирования ролей → Инструменты AD DS и AD LDS → Модуль Active Directory для Windows PowerShell).

В англоязычной версии сервера это соответственно в Server Manager: Add Roles and Features → Features → Remote Server Administration Tools → Role Administration Tools → AD DS and AD LDS Tools → Active Directory module for Windows PowerShell.

Если вы уже установили роль Active Directory Domain Services, то это означает, что модуль Powershell Active Directory уже активирован и дополнительных действий предпринимать не нужно.

Вы также можете установить модуль из консоли PowerShell с помощью команды:

Вы можете установить RSAT-AD-PowerShell не только на контроллеры домена. Подойдёт любой рядовой сервер домена или даже рабочая станция. Модуль PowerShell Active Directory устанавливается автоматически при развёртывании роли доменных служб Active Directory (AD DS) (при повышении уровня сервера до контроллера домена AD).

Модуль взаимодействует с AD через веб-службу Active Directory, которая должна быть установлена на вашем контроллере домена (связь осуществляется через TCP-порт 9389).

Как установить модуль Active Directory PowerShell в командной строке

Вы можете установить модуль RSAT-AD-PowerShell не только на Windows Server, но и на свои рабочие станции.

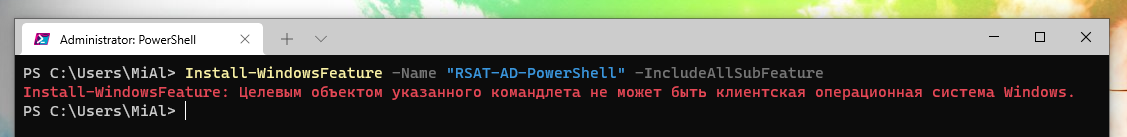

Если вы попытаетесь выполнить приведённую выше PowerShell команду:

то получите сообщение об ошибке:

Причём независимо от того, какая у вас редакция Windows: Home, Pro, Enterprise.

Тем не менее, в Windows 10 build 1809 или новее пакет RSAT интегрирован в образ Windows (как компоненты по запросу), поэтому вы можете использовать эту команду PowerShell для установки модуля Active Directory:

Предыдущую команду нужно выполнять в командной строке с правами администратора.

Как установить модуль Active Directory PowerShell в Windows 11 в графическом интерфейсе

Для установки модуля Active Directory PowerShell в графическом интерфейсе в Windows 11 откройте «Settings» (Параметры), для этого нажмите Win+i и выберите вкладку «Apps» (Приложения), а затем перейдите в «Optional Features» (Дополнительные компоненты).

Теперь выберите «View features» (Просмотр компонентов) в строке «Add an optional feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory найдите «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам), поставьте галочку и нажмите на кнопку «Next» (Далее),

затем нажмите «Install» (Установить).

Примечание: если при поиске того или иного компонента вы не можете его найти, то, возможно, данный компонент уже установлен.

Чтобы в этом убедиться в строке поиска под надписью «Installed features» (Установленные компоненты) введите название искомого компонента.

Также помните, что в английской и локализованных версиях Windows данные компоненты называются по-разному!

Как установить модуль Active Directory PowerShell в Windows 10 в графическом интерфейсе

Для установки модуля Active Directory PowerShell в графическом интерфейсе, нажмите Win+x, затем в открывшемся меню выбираем «Apps and Features» (Приложения и возможности).

Далее выбираем «Optional Features» (Дополнительные компоненты).

Теперь выбираем «Add a feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory выбираем «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам) и нажимаем на кнопку «Install» (Установить).

Командлеты Active Directory PowerShell

В модуле Active Directory для Windows PowerShell есть множество командлетов для взаимодействия с AD. Каждая новая версия RSAT содержит больше командлетов, чем предыдущая. В Windows Server 2022 доступно 147 командлетов PowerShell для Active Directory.

Перед использованием командлетов модуля Active Directory вам необходимо импортировать его в сеанс PowerShell:

Начиная с Windows Server 2012 R2, Windows 8.1 и в последующих версиях модуль импортируется автоматически.

Если модуль Active Directory не установлен на вашем компьютере, вы можете импортировать его со своего контроллера домена (для этого вам нужны права администратора домена) или с другого настольного компьютера:

В этих командах ИМЯ_КОМПЬЮТЕРА — это компьютер, который является Контроллером Домена, либо компьютером, на котором установлен модуль Powershell Active Directory.

Вы можете отобразить полный список доступных командлетов Active Directory с помощью команды:

Чтобы посчитать общее количество командлетов в модуле AD выполните команду:

Большинство командлетов RSAT-AD-PowerShell начинаются с префиксов Get-, Set- или New-.

Так вы можете получить помощь по любому командлету:

Вы можете отобразить примеры использования командлетов Active Directory следующим образом:

Всплывающие подсказки удобно использовать при вводе параметров командлета в PowerShell ISE.

Администрирование Active Directory с помощью модуля RSAT-AD-PowerShell

Давайте посмотрим на некоторые типичные задачи администратора, которые вы можете выполнять с помощью командлетов Active Directory для PowerShell.

Вы можете найти больше полезных примеров использования командлетов PowerShell для AD на веб-сайте pwsh.ru. Чтобы получить подробные инструкции и примеры использования, переходите по ссылкам, присутствующим в кратком описании каждого командлета.

New-ADUser: создание пользователей AD

Чтобы создать нового пользователя AD, вы можете использовать командлет New-ADUser. Вы можете создать пользователя с помощью следующей команды:

Get-ADComputer: получение свойств компьютера

Чтобы отобразить информацию о свойствах компьютера в конкретном подразделении (имя компьютера и дата последнего входа в систему), используйте командлет Get-ADComputer:

Add-AdGroupMember: добавить пользователя AD в группы

Чтобы добавить пользователей в существующую группу безопасности в вашем домене AD, выполните эту команду:

Отобразить список пользователей в группе AD и экспортировать его в файл CSV:

В предыдущей команде «ft» это командлет Format-Table.

Set-ADAccountPassword: сброс пароля пользователя в AD

Чтобы сбросить пароль пользователя AD из PowerShell, выполните следующую команду:

Как разблокировать, включить и отключить учётную запись AD?

Чтобы отключить учётную запись пользователя AD:

Чтобы включить учётную запись:

Чтобы разблокировать учётную запись после того, как она была заблокирована политикой паролей домена:

Search-ADAccount: как найти неактивные и отключённые объекты?

Чтобы найти и отключить все компьютеры в домене AD, которые не входили в систему более 90 дней, используйте командлет Search-ADAccount:

New-ADOrganizationalUnit: создание организационной единицы в AD

Чтобы быстро создать типичную структуру организационной единицы в AD, вы можете использовать сценарий PowerShell. Предположим, вы хотите создать несколько подразделений с именами состояний и создать в них типичные контейнеры объектов. Создание этой структуры AD вручную с помощью графической оснастки ADUC занимает довольно много времени. Модуль AD для PowerShell позволяет сделать это за секунды (кроме времени на написание скрипта):

После запуска сценария в Active Directory появляется следующая структура подразделений.

Move-ADObject: перемещение объектов между контейнерами AD

Чтобы перемещать объекты между контейнерами AD, вы можете использовать командлет Move-ADObject:

Get-ADReplicationFailure: проверка сбоев репликации AD

Используя командлет Get-ADReplicationFailure, вы можете проверить состояние репликации между контроллерами домена AD:

Get-ADDomainController: Получение информации о контроллерах домена

Чтобы получить информацию обо всех контроллерах домена в домене, используйте командлет Get-AdDomainController:

Итак, мы рассмотрели основные возможности модуля Active Directory PowerShell для администрирования домена AD. Я надеюсь, что это побудит вас продолжить изучение других функций модуля и автоматизировать большую часть задач управления AD.