настройка nps windows server 2019

Авторизация через Network Policy Server (NPS) для MikroTik

Как быстро и просто настроить авторизацию через RADIUS от Microsoft? Думаю, это поможет тем, кто захочет иметь возможность заходить на устройства MikroTik через дружелюбный WinBox и простой SSH.

Установка роли NPS

Имеем Windows Server 2016 Datacenter с уже установленным доменом.

Выбираем сервер, на котором будет разворачиваться роль. Microsoft не рекомендует делать это на контроллере домена, но в некоторых best practices для уменьшения задержек дают совет ставить именно на него. Добавляем роль Network Policy and Access Server вместе с management tools для настройки.

Запускаем любым удобным способом админку NPS. Например, через менеджер серверов.

Регистрируем сервер NPS в AD.

Добавление RADIUS клиента

Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Для примера, добавляю свой MikroTik wAP. Friendly name установил как Identity на устройстве и IP заданный на его единственном проводном интерфейсе. Для того, чтобы устройство смогло авторизоваться на сервере нужно ввести ключ. Он создается на сервере либо вручную, либо генерируется автоматически. Я предпочел второй вариант.

Vendor name остановим на стандартном RADIUS.

Создание политики подключения

Подбираем подходящее название для политики.

Определяем наше устройство с которым будет работать сервер.

Я выбрал только Client Friendly Name со значением Router01. Это четко привязывает данный пункт политики к устройству через созданного клиента. Можно идентифицировать устройство Mikrotik по Identity выбрав NAS Identifier.

Без предварительной конфигурации устройства Identity = MikroTik.

Дальнейшая настройка политики.

На этапе выбора протокола аутентификации достаточно выбрать нешифрованный (о чем получите предупреждение) PAP для SSH или шифрованный CHAP для WinBox. Я выбрал оба. Если есть необходимость использовать web версию, то достаточно включить MS-CHAPv2, в остальном всё аналогично.

Собственно, предупреждение о выборе небезопасного способа. Предлагают почитать пошаговый справочный материал.

На данном этапе я не стал ничего трогать.

Итоговые установки политики.

У меня не получилось воспроизвести это через PowerShell, даже стандартный example с technet’а. Буду признателен, если подскажете почему.

Выбираем нужный приоритет двигая выше или ниже пункт политики.

Создание политики сети

Назовем её Routers.

Как и прежде, нужно определить условия.

В AD у меня создан дополнительный пользователь состоящий в группе Domain Admins. Выбираю условие Windows Group исходя из того, чтобы все администраторы домена смогли получать доступ к MikroTik.

Разрешительное или запретительное правило. Мы будем разрешать всем, кто попал под условие.

Способ аутенификации выбираем аналогичный прошлой политике.

Исходя из необходимости можно настроить дополнительные настройки. Я оставил без изменений.

Далее необходимо выбрать что будет отправляться на сервер.

Итоговые настройки политики сети.

Выбираем необходимый приоритет среди других политик, если необходимо.

Чтобы учетная запись проверялась через NPS в AD у этого пользователя на вкладке Dial-in в разделе Network Access Permission должен быть отмечен пункт Control access through NPS Network Policy.

Для возможности авторизовываться через WinBox нужно включить обратимое шифрование в профиле пользователя.

Добавление сервера авторизации на MikroTik

Первым делом присвоим System/Identity равным router01 и IP с маской для интерфейса.

В System/Users и на вкладке Users включаем пункт Use RADIUS. По умолчанию выбран доступ только для чтения.

Открываем настройки Radius и добавляем новый сервер. Сервис выбирается исходя из назначения. Лучше, конечно же, делить доступ между ними. Address — адрес сервера на котором установлен NPS.

Secret — ключ, который был сгенерирован на стадии добавления клиента на сервере.

Проверка через SSH и WinBox

Проверка подключения через SSH и экспорт конфигурации.

И проверяем авторизацию в Winbox.

Как видим, в активных пользователях висят системный admin и оба подключения доменного юзера с доступом для чтения через SSH и Winbox.

Network Policy Server (NPS)

Applies to: Windows Server 2022, Windows Server 2016, Windows Server 2019

You can use this topic for an overview of Network Policy Server in Windows Server 2016 and Windows Server 2019. NPS is installed when you install the Network Policy and Access Services (NPAS) feature in Windows Server 2016 and Server 2019.

In addition to this topic, the following NPS documentation is available.

Network Policy Server (NPS) allows you to create and enforce organization-wide network access policies for connection request authentication and authorization.

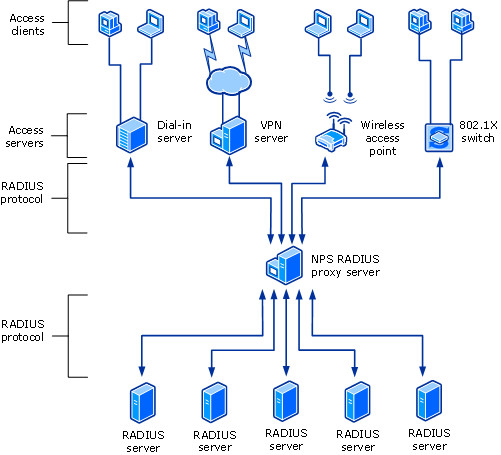

You can also configure NPS as a Remote Authentication Dial-In User Service (RADIUS) proxy to forward connection requests to a remote NPS or other RADIUS server so that you can load balance connection requests and forward them to the correct domain for authentication and authorization.

NPS allows you to centrally configure and manage network access authentication, authorization, and accounting with the following features:

Network Access Protection (NAP), Health Registration Authority (HRA), and Host Credential Authorization Protocol (HCAP) were deprecated in Windows Server 2012 R2, and are not available in Windows Server 2016. If you have a NAP deployment using operating systems earlier than Windows Server 2016, you cannot migrate your NAP deployment to Windows Server 2016.

You can configure NPS with any combination of these features. For example, you can configure one NPS as a RADIUS server for VPN connections and also as a RADIUS proxy to forward some connection requests to members of a remote RADIUS server group for authentication and authorization in another domain.

Windows Server Editions and NPS

NPS provides different functionality depending on the edition of Windows Server that you install.

Windows Server 2016 or Windows Server 2019 Standard/Datacenter Edition

With NPS in Windows Server 2016 Standard or Datacenter, you can configure an unlimited number of RADIUS clients and remote RADIUS server groups. In addition, you can configure RADIUS clients by specifying an IP address range.

The WIndows Network Policy and Access Services feature is not available on systems installed with a Server Core installation option.

The following sections provide more detailed information about NPS as a RADIUS server and proxy.

RADIUS server and proxy

You can use NPS as a RADIUS server, a RADIUS proxy, or both.

RADIUS server

NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in RFCs 2865 and 2866. As a RADIUS server, NPS performs centralized connection authentication, authorization, and accounting for many types of network access, including wireless, authenticating switch, dial-up and virtual private network (VPN) remote access, and router-to-router connections.

For information on deploying NPS as a RADIUS server, see Deploy Network Policy Server.

NPS enables the use of a heterogeneous set of wireless, switch, remote access, or VPN equipment. You can use NPS with the Remote Access service, which is available in Windows Server 2016.

NPS uses an Active Directory Domain Services (AD DS) domain or the local Security Accounts Manager (SAM) user accounts database to authenticate user credentials for connection attempts. When a server running NPS is a member of an AD DS domain, NPS uses the directory service as its user account database and is part of a single sign-on solution. The same set of credentials is used for network access control (authenticating and authorizing access to a network) and to log on to an AD DS domain.

NPS uses the dial-in properties of the user account and network policies to authorize a connection.

Internet service providers (ISPs) and organizations that maintain network access have the increased challenge of managing all types of network access from a single point of administration, regardless of the type of network access equipment used. The RADIUS standard supports this functionality in both homogeneous and heterogeneous environments. RADIUS is a client-server protocol that enables network access equipment (used as RADIUS clients) to submit authentication and accounting requests to a RADIUS server.

A RADIUS server has access to user account information and can check network access authentication credentials. If user credentials are authenticated and the connection attempt is authorized, the RADIUS server authorizes user access on the basis of specified conditions, and then logs the network access connection in an accounting log. The use of RADIUS allows the network access user authentication, authorization, and accounting data to be collected and maintained in a central location, rather than on each access server.

Using NPS as a RADIUS server

You can use NPS as a RADIUS server when:

The following illustration shows NPS as a RADIUS server for a variety of access clients.

RADIUS proxy

As a RADIUS proxy, NPS forwards authentication and accounting messages to NPS and other RADIUS servers. You can use NPS as a RADIUS proxy to provide the routing of RADIUS messages between RADIUS clients (also called network access servers) and RADIUS servers that perform user authentication, authorization, and accounting for the connection attempt.

When used as a RADIUS proxy, NPS is a central switching or routing point through which RADIUS access and accounting messages flow. NPS records information in an accounting log about the messages that are forwarded.

Using NPS as a RADIUS proxy

You can use NPS as a RADIUS proxy when:

The following illustration shows NPS as a RADIUS proxy between RADIUS clients and RADIUS servers.

With NPS, organizations can also outsource remote access infrastructure to a service provider while retaining control over user authentication, authorization, and accounting.

NPS configurations can be created for the following scenarios:

RADIUS server and RADIUS proxy configuration examples

The following configuration examples demonstrate how you can configure NPS as a RADIUS server and a RADIUS proxy.

NPS as a RADIUS server. In this example, NPS is configured as a RADIUS server, the default connection request policy is the only configured policy, and all connection requests are processed by the local NPS. The NPS can authenticate and authorize users whose accounts are in the domain of the NPS and in trusted domains.

NPS as a RADIUS proxy. In this example, the NPS is configured as a RADIUS proxy that forwards connection requests to remote RADIUS server groups in two untrusted domains. The default connection request policy is deleted, and two new connection request policies are created to forward requests to each of the two untrusted domains. In this example, NPS does not process any connection requests on the local server.

NPS as both RADIUS server and RADIUS proxy. In addition to the default connection request policy, which designates that connection requests are processed locally, a new connection request policy is created that forwards connection requests to an NPS or other RADIUS server in an untrusted domain. This second policy is named the Proxy policy. In this example, the Proxy policy appears first in the ordered list of policies. If the connection request matches the Proxy policy, the connection request is forwarded to the RADIUS server in the remote RADIUS server group. If the connection request does not match the Proxy policy but does match the default connection request policy, NPS processes the connection request on the local server. If the connection request does not match either policy, it is discarded.

NPS as a RADIUS server with remote accounting servers. In this example, the local NPS is not configured to perform accounting and the default connection request policy is revised so that RADIUS accounting messages are forwarded to an NPS or other RADIUS server in a remote RADIUS server group. Although accounting messages are forwarded, authentication and authorization messages are not forwarded, and the local NPS performs these functions for the local domain and all trusted domains.

NPS with remote RADIUS to Windows user mapping. In this example, NPS acts as both a RADIUS server and as a RADIUS proxy for each individual connection request by forwarding the authentication request to a remote RADIUS server while using a local Windows user account for authorization. This configuration is implemented by configuring the Remote RADIUS to Windows User Mapping attribute as a condition of the connection request policy. (In addition, a user account must be created locally on the RADIUS server that has the same name as the remote user account against which authentication is performed by the remote RADIUS server.)

Configuration

To configure NPS as a RADIUS server, you can use either standard configuration or advanced configuration in the NPS console or in Server Manager. To configure NPS as a RADIUS proxy, you must use advanced configuration.

Standard configuration

With standard configuration, wizards are provided to help you configure NPS for the following scenarios:

To configure NPS using a wizard, open the NPS console, select one of the preceding scenarios, and then click the link that opens the wizard.

Advanced configuration

When you use advanced configuration, you manually configure NPS as a RADIUS server or RADIUS proxy.

To configure NPS by using advanced configuration, open the NPS console, and then click the arrow next to Advanced Configuration to expand this section.

The following advanced configuration items are provided.

Configure RADIUS server

To configure NPS as a RADIUS server, you must configure RADIUS clients, network policy, and RADIUS accounting.

For instructions on making these configurations, see the following topics.

Configure RADIUS proxy

To configure NPS as a RADIUS proxy, you must configure RADIUS clients, remote RADIUS server groups, and connection request policies.

For instructions on making these configurations, see the following topics.

NPS logging

NPS logging is also called RADIUS accounting. Configure NPS logging to your requirements whether NPS is used as a RADIUS server, proxy, or any combination of these configurations.

To configure NPS logging, you must configure which events you want logged and viewed with Event Viewer, and then determine which other information you want to log. In addition, you must decide whether you want to log user authentication and accounting information to text log files stored on the local computer or to a SQL Server database on either the local computer or a remote computer.

Шаг 4. Установка и настройка сервера политики сети (NPS)

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10

На этом шаге вы установите сервер политики сети (NPS) для обработки запросов на подключение, отправленных VPN-сервером:

Действия, описанные в этом разделе, позволяют выполнить следующие операции:

На компьютере или виртуальной машине, запланированной для сервера политики сети и установленной в организации или корпоративной сети, можно установить NPS.

Если в сети уже имеется один или несколько серверов NPS, вам не нужно выполнять установку сервера NPS — вместо этого можно использовать этот раздел для обновления конфигурации существующего сервера NPS.

службу сервера политики сети нельзя установить на Windows Server Core.

Установка сервера политики сети

в этой процедуре выполняется установка сервера политики сети с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Сервер политики сети — это служба роли сервера службы политики сети и доступа.

По умолчанию сервер политики сети прослушивает RADIUS-трафик на портах 1812, 1813, 1645 и 1646 для всех установленных сетевых адаптеров. при установке NPS и включении Windows брандмауэре в повышенной безопасности исключения брандмауэра для этих портов создаются автоматически для трафика IPv4 и IPv6. если серверы сетевого доступа настроены на отправку трафика radius через порты, отличные от этих по умолчанию, удалите исключения, созданные в Windows брандмауэре с повышенной безопасностью во время установки NPS, и создайте исключения для портов, используемых для трафика RADIUS.

Процедура для Windows PowerShell:

чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора и введите следующий командлет:

Процедура для диспетчер сервера:

В диспетчер сервера выберите Управление, а затем выберите Добавить роли и компоненты. Откроется мастер добавления ролей и компонентов.

В окне перед началом нажмите кнопку Далее.

Страница перед началом работы мастера добавления ролей и компонентов не отображается, если ранее был выбран параметр пропустить эту страницу по умолчанию при выполнении мастера добавления ролей и компонентов.

В поле пул серверов убедитесь, что выбран локальный компьютер, и нажмите кнопку Далее.

в окне выбор ролей сервера в списке роли выберите политика сети и службы Access. откроется диалоговое окно с запросом на добавление компонентов, необходимых для сетевой политики и службы Access.

на странице выбор компонентов выберите далее, в политике сети и службы Access просмотрите предоставленные сведения, а затем нажмите кнопку далее.

В окне Выбор служб ролей выберите сервер политики сети.

Для компонентов, необходимых для сервера политики сети, выберите Добавить компоненты, а затем нажмите кнопку Далее.

В поле Подтверждение установки установите флажок автоматически перезагружать сервер назначения при необходимости.

Выберите Да для подтверждения выбранного, а затем нажмите кнопку установить.

На странице Ход выполнения установки отображается состояние в процессе установки. По завершении процесса отображается сообщение «Установка выполнена в ComputerName«, где ComputerName — имя компьютера, на котором установлен сервер политики сети.

Выберите Закрыть.

Настройка NPS

После установки NPS настройте NPS для выполнения всех операций проверки подлинности, авторизации и учета для запроса на подключение, полученного от VPN-сервера.

Регистрация сервера NPS в Active Directory

В этой процедуре сервер регистрируется в Active Directory, чтобы он получил разрешение на доступ к сведениям об учетных записях пользователей во время обработки запросов на подключение.

PROCEDURE

В диспетчере сервера щелкните Средства, а затем щелкните Сервер политики сети. Откроется консоль NPS.

В консоли NPS щелкните правой кнопкой мыши элемент NPS (локальный) и выберите пункт зарегистрировать сервер в Active Directory.

Откроется диалоговое окно Сервер политики сети.

Альтернативные методы регистрации NPS см. в разделе Регистрация сервера NPS в домен Active Directory.

Настройка учета сервера политики сети

В этой процедуре необходимо настроить учет сервера политики сети с помощью одного из следующих типов ведения журнала:

Ведение журнала событий. Используется в основном для аудита и устранения неполадок при попытках подключения. Ведение журнала событий NPS можно настроить, получая свойства NPS Server в консоли NPS.

Регистрация запросов проверки подлинности пользователя и учетных данных в локальном файле. Используется в основном для анализа подключений и выставления счетов. Также используется в качестве средства для анализа безопасности, поскольку оно предоставляет метод отслеживания действий злоумышленника после атаки. Ведение журнала локального файла можно настроить с помощью мастера настройки учета.

регистрация запросов проверки подлинности и учетных записей пользователей в базе данных, совместимой с XML Microsoft SQL Server. Используется, чтобы разрешить нескольким серверам службы NPS иметь один источник данных. Также предоставляет преимущества использования реляционной базы данных. вы можете настроить ведение журнала SQL Server с помощью мастера настройки учета.

Сведения о настройке учета сервера политики сети см. в разделе Настройка учета сервера политики сети.

Добавление VPN-сервера в качестве RADIUS-клиента

В разделе Настройка сервера удаленного доступа для Always on VPN вы установили и настроили VPN-сервер. Во время настройки VPN-сервера вы добавили общий секрет RADIUS на VPN-сервере.

В этой процедуре используется текстовая строка общего секрета для настройки VPN-сервера в качестве RADIUS-клиента в NPS. Используйте ту же текстовую строку, которая использовалась на VPN-сервере, или происходит сбой связи между сервером NPS и VPN-сервером.

При добавлении нового сервера доступа к сети (VPN-сервера, точки беспроводного доступа, коммутатора с проверкой подлинности или сервера удаленного доступа) в сеть необходимо добавить сервер в качестве RADIUS-клиента на сервере политики сети, чтобы сервер политики сети знал об этом и мог взаимодействовать с сервером доступа к сети.

PROCEDURE

На сервере NPS в консоли NPS дважды щелкните RADIUS-клиенты и серверы.

Щелкните правой кнопкой мыши клиенты RADIUS и выберите создать. Откроется диалоговое окно Новый RADIUS-клиент.

Убедитесь, что флажок включить этот клиент RADIUS установлен.

В поле понятное имя введите отображаемое имя VPN-сервера.

В поле адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя.

В общем секрете выполните следующие действия.

Введите строгую текстовую строку, которая также была введена на VPN-сервере.

Повторно введите общий секрет в поле Подтверждение общего секрета.

Нажмите кнопку OK. VPN-сервер появится в списке клиентов RADIUS, настроенных на NPS-сервере.

Настройка сервера политики сети в качестве RADIUS для VPN-подключений

В этой процедуре вы настраиваете сервер политики сети в качестве сервера RADIUS в сети Организации. На сервере политики сети необходимо определить политику, которая разрешает доступ к Организации или корпоративной сети только пользователям из определенной группы через VPN-сервер, а затем только при использовании действительного сертификата пользователя в запросе проверки подлинности PEAP.

PROCEDURE

Выберите Настройка VPN или удаленный доступ.

Откроется мастер настройки VPN или коммутируемого подключения.

Выберите подключения виртуальной частной сети (VPN) и нажмите кнопку Далее.

В поле Укажите сервер удаленного доступа или VPN-клиенты выберите имя VPN-сервера, добавленного на предыдущем шаге. Например, если NetBIOS-имя VPN-сервера — RAS1, выберите RAS1.

Выберите Далее.

В разделе Настройка методов проверки подлинности выполните следующие действия.

В поле Тип (на основе метода доступа и конфигурации сети) выберите Microsoft: Protected EAP (PEAP), а затем щелкните настроить.

Откроется диалоговое окно Изменение свойств защищенного EAP.

Выберите Добавить. Откроется диалоговое окно Добавление EAP.

Выберите смарт-карта или иной сертификат, а затем нажмите кнопку ОК.

Выберите Далее.

В разделе Указание групп пользователей выполните следующие действия.

Выберите Добавить. Откроется диалоговое окно Выбор пользователей, компьютеров, учетных записей служб или групп.

Введите VPN-пользователей, а затем нажмите кнопку ОК.

Выберите Далее.

В окне укажите IP-фильтры нажмите кнопку Далее.

в окне укажите Параметры шифрования нажмите кнопку далее. Не вносите никаких изменений.

Эти параметры применяются только к подключениям шифрования «точка-точка» (MPPE), которые не поддерживаются этим сценарием.

В окне укажите имя области нажмите кнопку Далее.

Выберите Готово, чтобы закрыть мастер.

Автоматическая регистрация сертификата сервера политики сети

В этой процедуре вы вручную обновляете групповая политика на локальном сервере NPS. Когда групповая политика обновляется, если автоматическая регистрация сертификатов настроена и работает правильно, локальный компьютер автоматически регистрирует сертификат центром сертификации (ЦС).

Групповая политика обновляется автоматически при перезагрузке компьютера, который является членом домена, или при входе пользователя в систему компьютера, который является членом домена. Кроме того, групповая политика периодически обновляет. По умолчанию это периодическое обновление происходит каждые 90 минут со случайным смещением в течение 30 минут.

Членство в группах « Администраторы» или «эквивалентное» является минимальным требованием для выполнения этой процедуры.

PROCEDURE

На сервере политики сети откройте Windows PowerShell.

в командной строке Windows PowerShell введите gpupdate и нажмите клавишу ввод.

Дальнейшие действия

Шаг 5. Настройте параметры DNS и брандмауэра для Always On VPN. на этом шаге настройте DNS и параметры брандмауэра для VPN-подключения.