настройка tls windows 10

Поддержка TLS ГОСТ в ОС Windows 10

Инструкция по включению поддержки TLS ГОСТ в ОС Windows 10

Пользователям, которые обновляют ViPNet CSP со старой версии, следует добавить компонент Поддержка протокола TLS/SSL вручную через панель управления Windows. Для этого:

2.1. Обновите ViPNet CSP

2.2 В меню поиска наберите appwiz.cpl, откроется меню Программы и Компоненты. Найдите ViPNet CSP и выберите пункт Изменить

2.3 В меню установки выберите пункт Добавить или удалить компоненты и включите в установку компонент Поддержка протокола TLS/SSL

Убедитесь, что в хранилище помещен корневой сертификат Минкомсвязи – он входит в состав ПО ViPNet CSP 4.4.2 и устанавливается автоматически. Если сертификата нет, установите его вручную.

4.1 Скачайте корневой сертификат Минкомсвязи. Ссылка для скачивания

4.2 Откройте сертификат и нажмите кнопку Установить сертификат.

4.3 Выберите расположение хранилища выбираем Локальный компьютер.

4.4 Выберите Поместить все сертификаты в следующее хранилище, нажмите кнопку Обзор и выберите пункт Доверенные корневые центры сертификации.

Как включить или отключить TLS 1.3 в Windows 10

TLS или Transport Layer Security — это протокол безопасности, который разработан с двумя целями: обеспечение конфиденциальности и безопасности данных в Интернете. Таким образом, электронное письмо отправляется с компьютера на сервер, веб-браузер загружает веб-сайт, VoIP, TLS может их зашифровать. Если вы знаете, что такое SSL, то TLS — это его эволюция. Интересно отметить, что HTTPS — это реализация TLS поверх протокола HTTP.

Что нового в TLS 1.3?

TLS 1.3 нацелен на то, чтобы меньше информации о пользователях было доступно в виде простого текста. Для этого в более ранней версии TLS используются три набора шифров. Проверка подлинности клиента раскрывает личность клиента, если не было проведено повторное согласование. В TLS 1.3 это всегда конфиденциально. Приложения и сервер должны будут приступить к реализации и соблюдению нового протокола безопасности, но на данный момент он не находится в строгом режиме. Если браузер поддерживает его, но не веб-сайт, он вернется к следующей доступной версии TLS.

Включение или отключение TLS 1.3 в Windows 10

Хотя Windows предлагает TLS, это зависит от приложений, хотят ли они использовать его или свою собственную флешку. Например, Chrome не использует слой Windows TLS. Тем не менее, чтобы TLS работал, он должен быть включен как на клиенте, так и на сервере. Те, кто использует сервер Windows, TLS 1.3 включен по умолчанию в IIS / HTTP.SYS. В Windows 10, начиная с сборки Insider Preview Build 20170.

После включения настроек необходимо перезапустить браузер, чтобы TLS 1.3 вступил в силу. Имейте в виду, что эта функция все еще внедряется во всех браузерах и может появиться в вашем браузере с некоторым опозданием.

1]Включить TLS в Microsoft Edge Legacy

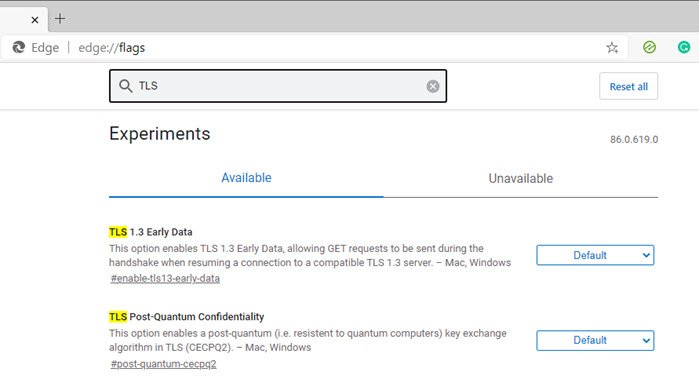

2]Включить TLS в Microsoft Edge (Chromium)

Эта версия Edge построена на Chromium Engine, который не использует стек Windows TLS. Вам нужно будет настроить их самостоятельно, используя диалог edge: // flags.

Помните, что он все еще находится на экспериментальной стадии, поскольку сначала он развертывается с Windows 10 Insider, а затем он будет в более широком формате. Поэтому, если вы не хотите его использовать, вы можете использовать другие браузеры, которые используют их стек TLS 1.3.

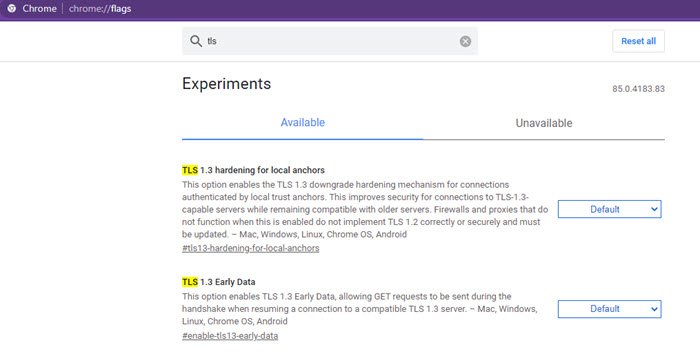

3]Включите TLS 1.3 в браузере Chrome

Поскольку Chrome и Edge используют движок Chromium, вы можете включить или изменить настройку таким же образом с помощью флагов Chrome.

Вы заметите, что настройки по умолчанию включены для Chrome. Нечто подобное со временем произойдет со всеми браузерами.

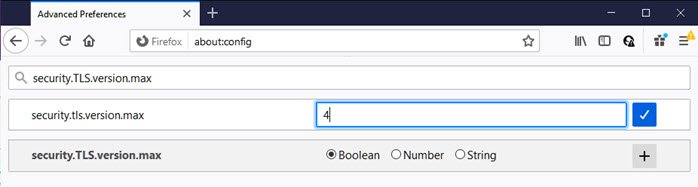

4]Включите TLS 1.3 в Firefox

Я надеюсь, что за публикацией было легко следить, и если вы планируете использовать TLS, вы можете включить его в Windows и во всех поддерживаемых браузерах. Если вы хотите отключить, измените значение на три.

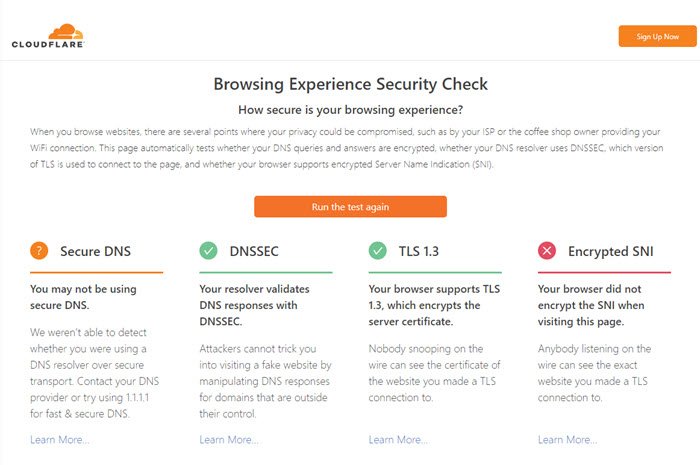

Как проверить, правильно ли включен TLS 1.3?

Вы можете использовать Проверка безопасности просмотра Cloudflare чтобы узнать, включен ли TLS 1.3 по умолчанию.

Оказавшись на странице, нажмите кнопку «Проверить мой браузер», и откроется такая информация, как Secure DNS, DNSSEC, TLS 1.3 и Encrypted SNI.

комплекты шифров TLS в Windows 10 v1809

Комплекты шифров можно согласовать только для тех версий TLS, которые их поддерживают. Наивысшая поддерживаемая версия TLS всегда является предпочтительной в подтверждении TLS.

Доступность комплектов шифров должна контролироваться одним из двух способов:

Веб-службы HTTP/2 завершаются сбоем с комплектами шифров, отличными от HTTP и 2. Сведения о том, как обеспечить работу веб-служб с клиентами и браузерами HTTP/2, см. в разделе Развертывание настраиваемого упорядочения набора шифров.

Соответствие требованиям FIPS стало более сложным благодаря добавлению эллиптических кривых, что делает столбец с включенным режимом FIPS в предыдущих версиях этой таблицы в заблуждение. Например, набор шифров, например TLS _ ECDHE _ RSA _ с _ AES _ 128 _ CBC _ SHA256, является жалобой FIPS только при использовании эллиптических кривых NIST. Чтобы узнать, какие сочетания эллиптических кривых и комплектов шифров будут включены в режиме FIPS, ознакомьтесь с разделом 3.3.1 рекомендаций по выбору, настройке и использованию реализаций TLS.

для Windows 10, версия 1809 следующие комплекты шифров включены и в этом порядке по умолчанию используют поставщик Microsoft Schannel:

| Строка набора шифров | Разрешено в SCH, _ использование _ стойкого _ шифрования | Версии протокола TLS/SSL |

|---|---|---|

| TLS _ ECDHE _ ECDSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ дхе _ RSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ дхе _ RSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 256 _ CBC _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 256 _ CBC _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ ECDHE _ RSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ ECDHE _ RSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 256 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ 3DES _ еде _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ нулевым _ SHA256 Используется только при явном запросе приложения. | Нет | TLS 1.2 |

| TLS _ RSA _ с _ нулевым _ SHA Используется только при явном запросе приложения. | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

Следующие комплекты шифров поддерживаются поставщиком Schannel (Майкрософт), но не включены по умолчанию.

| Строка набора шифров | Разрешено в SCH, _ использование _ стойкого _ шифрования | Версии протокола TLS/SSL |

|---|---|---|

| TLS _ дхе _ RSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ RSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ DSS _ с _ AES _ 256 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ дхе _ DSS _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ дхе _ DSS _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ DSS _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ DSS _ с _ 3DES _ еде _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| Алгоритм _ TLS _ RSA _ с _ _ алгоритмом SHA 128 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| Алгоритм TLS _ RSA _ с _ RC4 _ 128 _ MD5 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ дхе _ DSS _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ дхе _ DSS _ EXPORT1024 _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ с _ неопределенным _ MD5 Используется только при явном запросе приложения. | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ EXPORT1024 _ с _ _ _ алгоритмом SHA 56 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| _Экспорт RSA _ TLS _ с _ помощью _ _ алгоритма MD5 40 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ EXPORT1024 _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

Следующие наборы шифров PSK включены и в этом порядке по умолчанию используют поставщик Microsoft SChannel:

| Строка набора шифров | Разрешено в SCH, _ использование _ стойкого _ шифрования | Версии протокола TLS/SSL |

|---|---|---|

| TLS _ PSK _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ PSK _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ PSK _ с _ AES _ 256 _ CBC _ SHA384 | Да | TLS 1.2 |

| TLS _ PSK _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ PSK _ с _ нулевым _ SHA384 | Нет | TLS 1.2 |

| TLS _ PSK _ с _ нулевым _ SHA256 | Нет | TLS 1.2 |

По умолчанию наборы шифров PSK не включены. Приложения должны запрашивать PSK с помощью _ SCH _ USE _ только прешаредкэй. Дополнительные сведения о флагах Schannel см. в разделе SChannel _ cred.

Чтобы добавить комплекты шифров, либо разверните групповую политику, либо используйте командлеты TLS.

до Windows 10 строки набора шифров добавляются с эллиптической кривой для определения приоритета кривой. Windows 10 поддерживает настройку порядка приоритета эллиптической кривой, поэтому суффикс эллиптической кривой не является обязательным и переопределяется новым порядковым приоритетом эллиптической кривой, когда он предоставляется, чтобы разрешить организациям использовать групповую политику для настройки различных версий Windows с одинаковыми комплектами шифров.

[How To] Configure TLS Settings In Windows 10

9 Comments · Updated: June 17, 2018 · 11:39 AM IST \\ Applies to: How To, Windows 10

For communication securities, Windows uses Transport Layer Security (TLS) protocols. With the help of TLS standard level authentication protocols, your Windows system can securely communicate to Internet websites. You can learn more and in detail about TLS on Wikipedia. Mainly there are 3 TLS protocol versions Windows have at the moment. These are TLS 1.0, TLS 1.1 and TLS 1.2 versions.

You can enable or disable either of these TLS protocol versions as per your requirement. There are two ways, in which you can configure TLS protocol settings on your Windows 10. Both ways are mentioned below, try them as per your convenience,

How To Configure TLS Settings In Windows 10

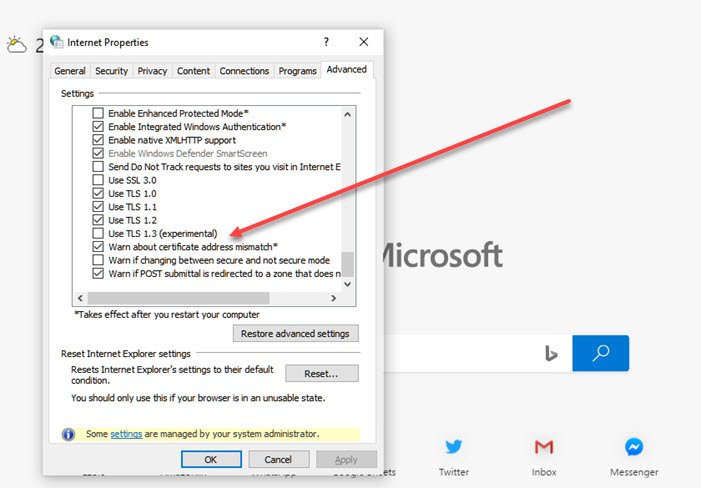

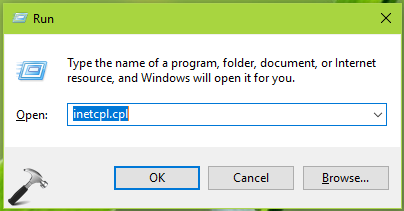

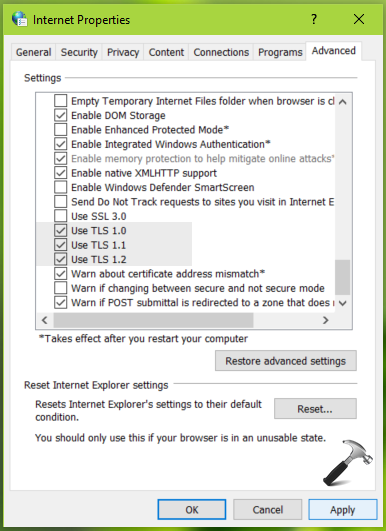

WAY 1 – Via Internet Properties

1. Press

2. In Internet Properties window, switch to Advanced tab. Under Settings, scroll to Security heading. Beneath it, you’ll find Use TLS 1.0, Use TLS 1.1, Use TLS 1.2 options. You can enable/disable these options to allow/prevent corresponding TLS protocol.

3. Once you’re done with your selection, click Apply followed by OK to save your settings.

Now let us see, how to use registry to configure TLS settings on your Windows 10.

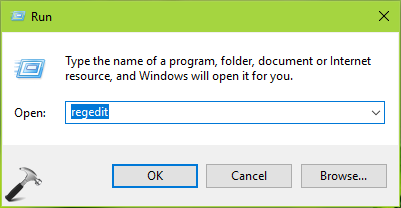

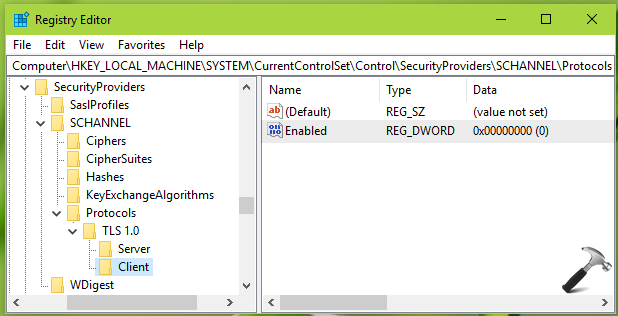

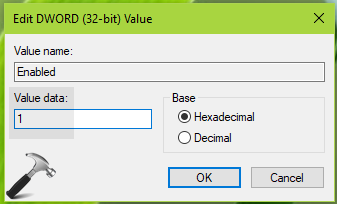

WAY 2 – Via Registry

Registry Disclaimer: The further steps will involve registry manipulation. Making mistakes while manipulating registry could affect your system adversely. So be careful while editing registry entries and create a System Restore point first.

1. Press

2. In left pane of Registry Editor window, navigate to following registry key:

3. Right click Protocols registry key, select New > Key. Name the newly created sub-key as TLS 1.0. Similarly create two sub-keys to TLS 1.0 registry key and name them as Server and Client. Now in the right pane of Client registry key (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client), right click and select New > DWORD Value. Name the newly created registry DWORD (REG_DWORD) as Enabled. Double click on this DWORD to modify its Value data:

4. Finally, set the Value data to 1 to enable TLS 1.0 protocol. Click OK. If you want to allow TLS 1.0 to server side as well, create Enabled registry DWORD and set it to 1, for Server registry key (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client) as well.

5. You can follow similar way for other TLS protocols such as TLS 1.1 and TLS 1.2 versions. Create TLS 1.1, TLS 1.2 registry sub-keys to Protocols registry key, and then create Client, Server specific registry sub-keys and then add Enabled DWORD to control the corresponding TLS version. Once you’re done, close Registry Editor and make sure to reboot the machine to make changes effective.

In this way, you can configure to TLS settings in Windows 10.

About Kapil Arya

Kapil is presently a Microsoft MVP in Windows IT Pro expertise. He is Windows Insider MVP as well, and author of ‘Windows Group Policy Troubleshooting’ book. In 2015, Microsoft India accomplished him as ‘Windows 10 Champion’. Being passionate Windows blogger, he loves to help others on fixing their system issues. You can follow him for news/updates and fixes for Windows.

Thanks. For me TLS 1.2 stopped working (failed to receive handshake in all browsers, curls etc…). Tried many things with no luck. Only after manually setting up register values as you mentioned – started working.

I wanted to allow only for 1.2

^^ You can only select Use TLS 1.2 option (WAY 1) or create registry key only for TLS 1.2 (WAY 2).

Kapil,

I have recently encountered a problem downloading files from We Transfer. Before this, I was always able to download from a link attached to e-mails sent by my colleague. For around two weeks now, the downloads do not work, and I receive a message regarding outdated TLS settings. I have spoken to my Internet provider (TalkTalk), as it appears that the problem originates there … no joy.

Do you have any advice? I would be grateful if you could e-mail me with a suggestion.

^^ Paul, what are the current TLS settings configured on your system?

Every time I go on my browser it says cannot securely connect to this page I’ve tried many YouTube tutorials all haven’t worked please leave me some advice just got this new computer x

Under the internet properties advanced settings are you supposed to uncheck TLS 0 and TLS 1, and check TLS 2 if that is what you wnat to use for receivng secure ourtook email documents. Also, there is an option TLS 3 is that an appropriate option.

Leave a Reply Cancel reply

What’s New

Recent Comments

Kapil Arya : ^^ I’ll be investigating this possibility and revert back to you. 6 hours ago

Flo Raitano : My personal and business OneDrive accounts are syncing and co-existing. 24 hours ago

Kapil Arya : ^^ Glad to help spyder. 1 day ago

NickM : Thanks for this post, but unfortunately this does not work for our Win. 2 days ago

Управление TLS

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows 10

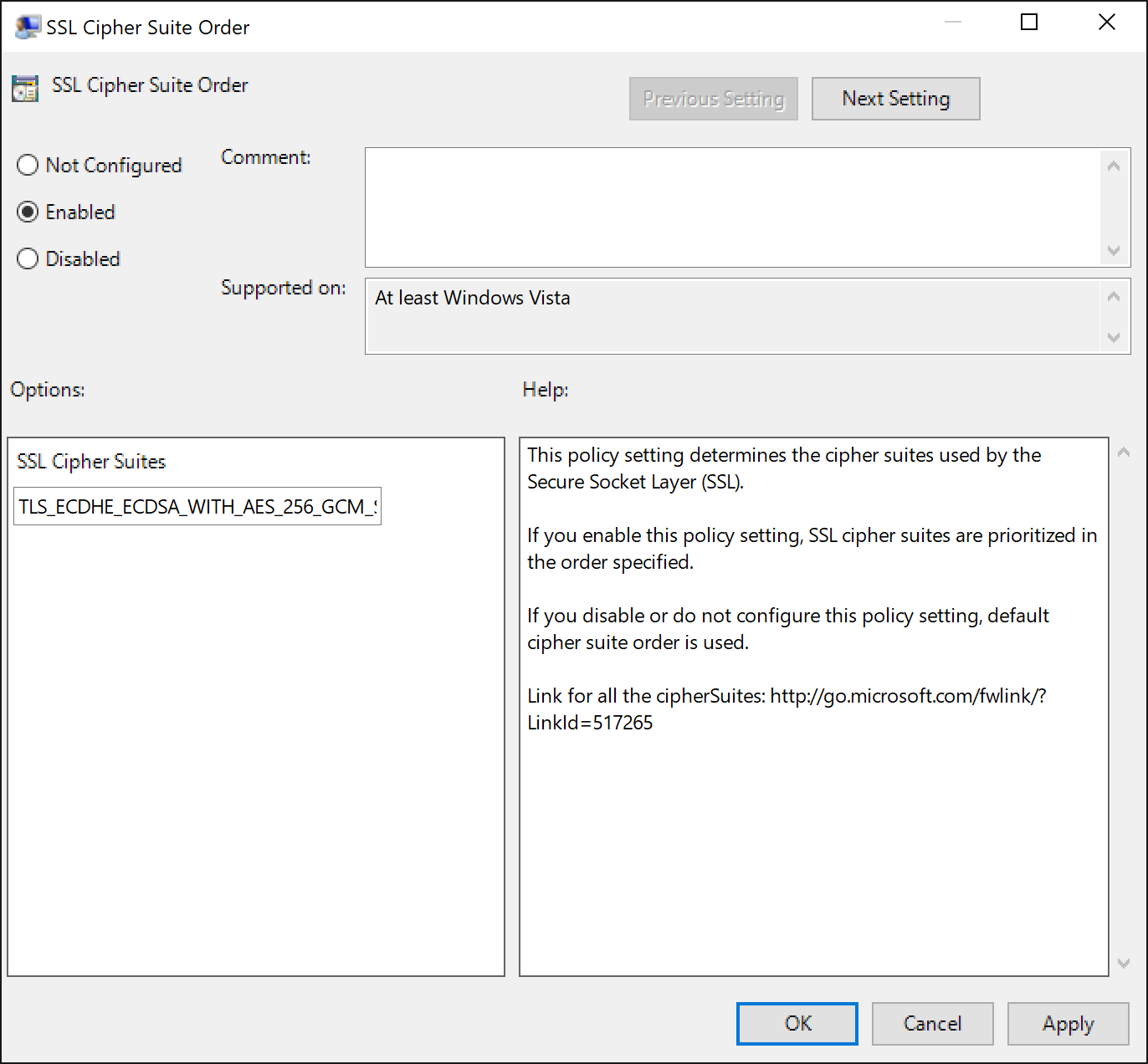

Настройка порядка комплектов шифров TLS

Изменения в порядке набора шифров TLS вступят в силу при следующей загрузке. До перезапуска или завершения работы существующий заказ будет действовать.

Обновление параметров реестра для порядка приоритетов по умолчанию не поддерживается и может быть сброшено с помощью обновлений обслуживания.

Настройка порядка комплектов шифров TLS с помощью групповая политика

Вы можете использовать порядок набора шифров SSL групповая политика параметры, чтобы настроить порядок комплекта шифров TLS по умолчанию.

на консоль управления групповыми политиками перейдите в раздел конфигурация компьютера > административные шаблоны > > конфигурация Параметры сети SSL.

Щелкните выделенный текст правой кнопкой мыши и выберите пункт Копировать во всплывающем меню.

Вставьте текст в текстовый редактор, например notepad.exe и обновите новый список заказов комплектов шифров.

Список порядка комплектов шифров TLS должен быть в формате, разделенном запятыми. Каждая строка комплекта шифров заканчивается запятой (,) с правой стороны.

Кроме того, список комплектов шифров ограничен 1 023 символами.

Замените список в наборах шифров SSL на обновленный упорядоченный список.

Нажмите кнопку OK или кнопку Применить.

Настройка порядка комплектов шифров TLS с помощью MDM

Настройка порядка комплектов шифров TLS с помощью командлетов TLS PowerShell

Настройка порядка кривых ECC TLS

начиная с Windows 10 & Windows Server 2016, порядок кривых ECC можно настроить независимо от порядка набора шифров. Если список порядка комплектов шифров TLS содержит суффиксы эллиптической кривой, они будут переопределены новым порядковым приоритетом эллиптической кривой, если они включены. это позволяет организациям использовать объект групповая политика для настройки различных версий Windows с одинаковым порядком комплектов шифров.

до Windows 10 строки набора шифров добавляются с эллиптической кривой для определения приоритета кривой.

управление кривыми ECC Windows с помощью CertUtil

начиная с Windows 10 и Windows Server 2016 Windows обеспечивает управление параметрами эллиптической кривой с помощью служебной программы командной строки certutil.exe. Параметры эллиптической кривой хранятся в bcryptprimitives.dll. с помощью certutil.exe администраторы могут добавлять и удалять параметры кривой в Windows соответственно. Certutil.exe безопасно сохраняет параметры кривой в реестре. Windows могут начинать использовать параметры кривой по имени, связанному с кривой.

Отображение зарегистрированных кривых

Используйте следующую команду certutil.exe, чтобы отобразить список кривых, зарегистрированных для текущего компьютера.

Рис. 1 Certutil.exe вывода для вывода списка зарегистрированных кривых.

Добавление новой кривой

Организации могут создавать и использовать параметры кривых, повторно прополнив Поиск другими доверенными сущностями. администраторы, желающие использовать эти новые кривые в Windows, должны добавить кривую. Используйте следующую команду certutil.exe, чтобы добавить кривую на текущий компьютер:

Рис. 2. Добавление кривой с помощью certutil.exe.

Удаление ранее добавленной кривой

Администраторы могут удалить ранее добавленную кривую с помощью следующей certutil.exe команды:

Windows не может использовать именованную кривую после того, как администратор удалит кривую с компьютера.

управление кривыми Windows ECC с помощью групповая политика

Организации могут распространять параметры кривой на корпоративную, присоединенную к домену компьютер, используя групповая политика и расширение реестра групповая политиканых предпочтений. Процесс распределения кривой:

На этом же компьютере откройте консоль управления групповыми политиками (GPMC), создайте новый объект групповая политика и измените его.

Выберите Конфигурация компьютера | Предпочтения | Windows Параметры | Реестр. Щелкните правой кнопкой мыши Реестр. Наведите указатель мыши на пункт создать и выберите элемент сбора. Переименуйте элемент сбора в соответствии с именем кривой. Вы создадите один элемент сбора реестра для каждого раздела реестра в разделе HKEY_LOCAL_MACHINE\CurrentControlSet\Control\Cryptography\ECCParameters.

Настройте вновь созданную коллекцию реестра предпочтений групповая политика, добавив новый элемент реестра для каждого значения реестра, указанного в разделе HKEY_LOCAL_MACHINE\CurrentControlSet\Control\Cryptography\ECCParameters[ курвенаме].

разверните объект групповая политика, содержащий групповая политика элемента сбора реестра, для Windows 10 и Windows Server 2016 компьютеров, которые должны получить новые именованные кривые.

Рис. 3. Использование параметров групповая политика для распределения кривых

Управление порядком TLS ECC

начиная с Windows 10 и Windows Server 2016 можно использовать параметры групповой политики для порядка кривых ecc, чтобы настроить порядок кривых ecc по умолчанию. Используя универсальный код коррекции ошибок и этот параметр, организации могут добавить собственные доверенные именованные кривые (которые утверждены для использования с TLS) в операционную систему, а затем добавить эти именованные кривые к приоритету кривой групповая политика параметр, чтобы обеспечить их использование в будущих подтверждениях TLS. Новые списки приоритетов кривых становятся активными при следующей перезагрузке после получения параметров политики.

Рис. 4. Управление приоритетом кривой TLS с помощью групповая политика