настройка удаленного сеанса висит бесконечно windows 10

Удаленное подключение к рабочему столу иногда застревает на экране удаленного подключения Securing

В этой статье данная статья позволяет решить проблему, при которой удаленное подключение к рабочему столу остается при подключении к статусу.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 2915774

Симптомы

Предположим сценарий, при котором для операционной системы используется удаленное подключение к Windows 7 или более поздних версий. В этом сценарии удаленное подключение к рабочему столу застревает в течение нескольких секунд, когда оно отображает следующие тексты:

Удаленное подключение к рабочему столу

Подключение к:

Защита удаленного подключения.

Причина

Удаленное подключение к рабочему столу использует максимально возможный метод шифрования уровня безопасности между источником и пунктом назначения.

В Windows 7 или более поздних версиях удаленное настольное подключение использует протокол SSL (TLS 1.0), а шифрование основано на сертификате.

Это означает, что проверка подлинности выполняется с помощью самозаверяемых сертификатов (по умолчанию) или сертификата, выданного органом сертификации, установленным на сервере удаленного хост-сервера сеанса (Terminal Server).

Если вы используете самозаверяемый сертификат, система пытается получить надежный список сертификации из Интернета, чтобы проверить состояние публикации и отзыва сертификата. Поэтому экран удаленного подключения Securing может отображаться некоторое время.

Обходной путь

Чтобы обойти это поведение, используйте один из следующих методов:

Способ 1

Если вы используете самозаверяемый сертификат, импортировать сертификат в источник. Для этого выполните следующие действия в пункте назначения:

Затем выполните следующие действия в источнике:

Войдите в качестве администратора в источнике, выберите Начните, введите mmc в поле Программы поиска и файлы и запустите mmc.exe.

Выберите меню File и выберите параметр Add/Remove Snap-in.

В списке доступных оснастки выберите сертификаты и выберите кнопку Добавить.

На экране привязки сертификата выберите поле для проверки учетной записи компьютера и выберите Далее.

На экране Выберите компьютер выберите локальный компьютер и выберите кнопку Готово.

Возвращайся в диалоговое окно Add/Remove Snap-In и выберите кнопку ОК.

В левом окне окна консоли расширьте сертификаты (локальный компьютер) Доверенные корневые сертификаты > > сертификации. Щелкните правой кнопкой мыши, чтобы выбрать все задачи, а затем выберите Импорт. из меню.

Откроется мастер импорта сертификатов. Следуйте инструкциям мастера по запуску импорта.

В файле Сертификат для импорта укажите файл, который был скопирован с компьютера назначения.

В окне магазина сертификатов убедитесь, что:

По умолчанию срок действия самозаверяемого сертификата истекает через шесть месяцев. Если срок действия сертификата истек, он будет восстановлен. Необходимо снова импортировать восстановленный сертификат в источник.

Способ 2

Развертывание объекта групповой политики для клиента, чтобы отключить автоматическое обновление корневых сертификатов. Для этого выполните следующие действия на компьютере на Windows Server 2012 R2:

Настройка удаленного сеанса висит бесконечно windows 10

Вопрос

Помогает подождать пару мин и войти заново с паролем.

В какую сторону копать?

В журнале событий обнаружил следующие сведения в этот период:

Удаленные вызовы 2 к базе данных SAM были отклонены за прошлые 1200 сек регулирования окна.

Для получения дополнительных сведений см. http://go.microsoft.com/fwlink/?LinkId=787651.

Ответы

Все ответы

Убедитесь, чтобы у Вас были установлены актуальные графические драйвера.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Драйвера последние. Скачанные с сайта Nvidia.

Попробую установить другую версию

Удалил существующие драйвера на видеокарту Nvidia. Стало гораздо лучше. Наблюдаю.

Удалил существующие драйвера на видеокарту Nvidia. Стало гораздо лучше. Наблюдаю.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Заменил на версию что предоставила Nvidia 21.21.13.4201.

Драйвера что были до удаления установились автоматически с windows.

Не помогло. Сегодня вечером словил ту же ошибку.

На днях попробую поработать на встроенной видеокарте Intel. Отпишу о результатах

Пробовали обновить биос на вашем оборудовании? Так же вы не ответили используются ли принтеры на ней. Пробовали на ней выполнить sfc /scannow && Dism /online /cleanup-image /restorehealth && Dism.exe /Online /Cleanup-Image /StartComponentCleanup && ChkDsk /r

Так же советую почитать еще возможные варианты решения вот тут.

Модератор: Ссылка на сайт с пиратским контентом удалена.

BIOS обновлен до последней версии.

Я не понял совет изначально. Я установил приложение «Удаленный рабочий стол (Майкрософт)» на компьютер к которому я подключаюсь. И ничего не изменилось.

Вопрос: при использовании «Удаленный рабочий стол (Майкрософт)» экран «размыт» при подключении (изменение параметров разрешения в настройках программы не очень помогает). Как быть?

Седьмой электронный

Байты полезной информации

Настройка удаленного сеанса зависает при попытке подключения к удаленному рабочему столу

Столкнулся с такой проблемой, что подключение к удаленному рабочему столу в локальной сети зависает на моменте «настройка удаленного сеанса», подключение может происходит 2, 5, 10 минут, но иногда и сразу. Решение в продолжении.

Дело в том, что в новой версии набора протоколов TCP/IP для Windows 7\Server 2008 была реализована функция TCP Receive Window Auto-Tuning — автоматическая настройка окна приема TCP. Теоретически эта функция предназначена для оптимизации пропускной способности и улучшения работы сети, а практически является причиной множества проблем.

Теория

Окно приема TCP используется для ограничения потока данных и для обеспечения возможности контроля потока на принимающей стороне. Окно TCP представляет собой объем данных, который получатель разрешает отправлять за один прием. То есть, чем больше окно, тем лучше работа в сетях с высокой пропускной способностью.

Для TCP/IP в Windows XP\Server 2003 максимальный размер окна приема фиксирован и по умолчению составляет 64КБ. В Windows 7\Server 2008 оптимальный размер окна приема определяется динамически. Для этого измеряется пропускная способности канала и скорость извлечения приложением данных из окна приема, после чего размер окна адаптируется в соответствии с этими параметрами. Автотюнинг использует масштабирование окна TCP, благодаря чему максимальный размер окна приема составляет 16 МБ.

В идеале при включении автотюнинга передача данных по сети должна стать более эффективной. Однако не всё так просто. Например, приложение не успевает извлекать данные, текущее окно приема заполняется и принимающий узел начинает уменьшать его размер. При заполнении максимального окна приема размер текущего окна уменьшается до 0 байт, после чего передача данных прекратится.

Практика

Как я уже говорил, проблему с автотюнингом очень сложно локализовать. Поэтому, при наличии неопределенных проблем с сетевыми подключениями в первую очередь смотрим настройки TCP. Сделать это можно из командной строки (с повышенными привилегиями) командой:

netsh interface tcp show global

Здесь нас интересует параметр ″Уровень автонастройки окна получения″ (англ. Receive Window Auto-Tuning Level). Он может принимать значения:

• disabled — автотюнинг выключен, используется фиксированное значение размера приемного окна TCP — 64KB;

• higlyrestricted — позволяет размеру приемного окна выходить за пределы значения по умолчанию, очень ограниченно превышая его;

• restricted — допускает более существенный рост размера окна относительно значения по умолчанию;

• normal — по умолчанию. Позволяет менять размер окна в зависимости от различных условий работы;

• experimental — позволяет увеличивать размер окна до очень больших значений. Следует применять очень осторожно.

Можно попробовать подобрать нужный уровень, например попробовать higlyrestricted, а если не помогает, то отключить:

netsh interface tcp set global autotuninglevel=disabled

После изменения настройки компьютер следует перезагрузить.

Проблема с автотюнингом присутствует в операционных системах Windows Vista, Windows 7, Windows Server 2008 и 2008 R2. По Windows 8 и Server 2012 пока данных нет, хотя автотюнинг в них есть и используется.

Блог белорусского сисадмина

полезные записки

Зависает подключение к удаленному рабочему столу (RDP) при подключении через VPN

В период массового перехода на удаленную работу, многим пришлось познакомиться с таким явлением как удаленный рабочий стол. В большинстве случаев, компании предоставляют удаленный доступ к рабочим компьютерам только при подключении через VPN — таким образом обеспечивается более высокий уровень безопасности сети компании.

При использовании RDP поверх VPN периодически могут возникать странные «зависания» удаленного рабочего стола, с последующими дисконнектами или без них или просто значительные подтормаживания интерфейса. Конечно, сначала необходимо исключить проблемы на сетевом уровне (потери пакетов, низкая скорость, высокие задержки и т.д.), но если они уже исключены, а проблемы повторяются — с большой долей вероятности ваш клиент работает по протоколу UDP. Этот режим работы стал режимом по умолчанию начиная с версии RDP 8.0. Сам по себе он призван ускорить работу с RDP, но в связке с VPN-подключением, когда пакеты начинают фрагментироваться перед отправкой в туннель и собираться заново на другом конце — могут возникать проблемы с одновременной доставкой всех «частей» пакета и невозможностью его сборки и, как следствие — задержки и зависания интерфейса.

Отключить работу через UDP можно двумя способами:

После этого зависания должны прекратиться.

Зависает подключение к удаленному рабочему столу (RDP) при подключении через VPN : 5 комментариев

Спасибо. Только не написано где это делать, на клиенте или на сервере.

В заметке речь идет о клиенте, работающем по UDP. Показалось достаточно очевидным отсутствие необходимости указывать где вносить изменения. Да и ветка реестра оканчивается на Client.

Кроме этого, RDP-сервер может обслуживать много клиентов как по VPN, так и без него. Нелогично отключать UDP всем из-за одного клиента.

Как на русской локализации будет?

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Отключение UDP на клиенте — Включено

Устранение неполадок с подключениями к Удаленному рабочему столу

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

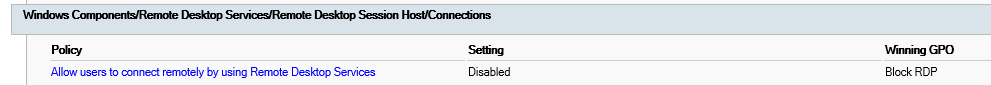

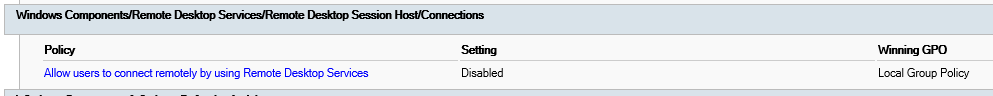

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

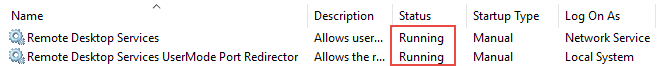

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

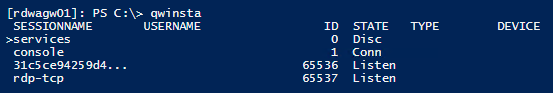

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

Проверка разрешений для папки MachineKeys

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

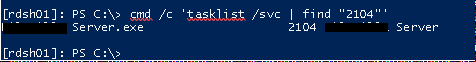

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Рекомендуемые дальнейшие действия: