не открывается локальная политика безопасности windows 7

Локальная политика безопасности

Пытался настроить локальную политику безопасности для программ.

По этой статье.

https://blog.windowsnt.lv/2011. p-russian/

Но ничего не получилось.

Вернее получилось только ограничить доступ к программам.

И программы перестали запутаться.

Хотя я прописываю к ним путь в разделе:

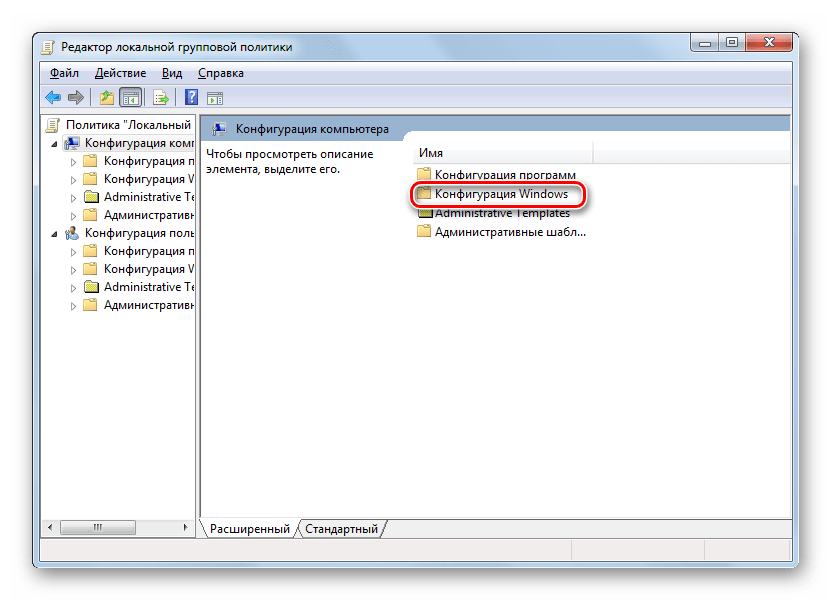

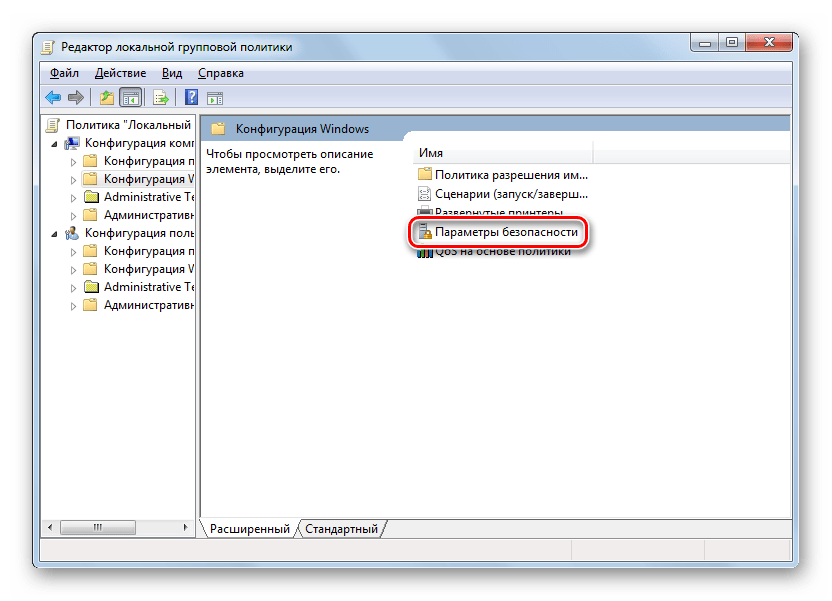

Конфигурация компьютера/конфигурация windows/Параметры безопасности/Политики ограниченного использования программ/Дополнительные правила

Некоторые программы перестали запускаться. Пришлось удалить политики которые я создал и установить всё по умолчанию.

NetBeans перестала запускаться например.

Подскажите пожалуйста, где найти толковое описание настройки локальную политики безопасности для программ.

Заранее благодарю.

Локальная политика безопасности

Доброго времени суток. В общем решил я «закрыть» доступ к IE на компьютере. Для этого полез в.

Отсутствует локальная политика безопасности

Доброго времени суток, описывать проблему думаю можно очень легко. В панели управлении /Панель.

Политика безопасности

Добрый вечер всем отзывчивым, кто знает как в виндовс 7 настроить политику так чтоб «группы».

Благодарю. Посмотрел. Там в вашей ссылке описание gpedit.msc, а не secpol.msc.

У меня такая проблема возникает.

Запускаю secpol.msc

Если я выставляю

Параметры безопасности/Политики использования программ/ Уровни безопасности.

Запрещено или Обычный пользователь, то при запуске программы я вижу сообщение:

Хотя я задал в дополнительных правилах путь к программе и поставил «обычный пользователь».

Не запускается программа с панели быстрого запуска, то есть с ярлыков на панели задач.

Запускается только из папки, где она установлена.

Как мне теперь открыть доступ пользователю к ярлыкам на панели задач?

Добавлено через 11 минут

Нашел решение!

нужно добавить путь

c:\users\имя_юзера\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar

И задать уровень безопасности для пути «Обычный пользователь».

Добавлено через 1 минуту

PS. Теперь в уровнях безопасности можно выставить «Запрещено».

Добавлено через 14 минут

Теперь другая проблема возникла.

Не запускаются программы с рабочего стола.

Где находится ссылка на рабочий стол Windows 7.

И как задать к нему путь и выставить уровень безопасности?

Решение

Maks, Все вроде настроил. Но после перезагрузки одна проблема сохранилась.

Программы перестали запускаться с панели задач.

То есть они запускаются из проводника. Но перестали запускаться с панели задач и рабочего стола.

Хотя я добавил путь к рабочему столу, путь к панели задач и путь к самой программе в локальных политиках.

Что делать не пойму.

То есть, я конечно могу удалить политики снова, всё будет запускаться.

Но это не вариант решения проблемы, программы должны запускаться только из указанных в политиках мест.

Для путей на диске это работает. Для панели быстрого запуска и для рабочего стола почему-то нет.

код ошибки: 865

Как исправить?

Добавлено через 2 минуты

PS. Система Windows 7. Да вот еще что, все работает есть я захожу, как локальный встроенных Администратор.

Если я захожу как созданный мной администратор, это перестает работать.

Maks, Да. Я сделал также. Некоторые программы, например браузеры работают и запускаются с панели задач,

тут все нормально. А некоторые программы не запускаются, например notepad++ не запускается из панели задач.

Причем на одном компьютере все нормально работает, а на другом никак не могу настроить. И не пойму в чем загвоздка.

Как локализовать проблему.

Нет, я не сносил пользователя, просто создал еще одного.

Все, разобрался. Некоторые программы требуют повышения привилегий.

И приходится прописывать путь и указывать «Неограниченный».

Например яндекс браузер, кстати mozilla firefox не требует повышения привилегий. Отсюда я делаю вывод, что firefox более безопасный браузер, чем яндекс браузер.

Тут еще такой противный момент возникает. Многие статьи по настройке локальной политики безопасности неполные.

По умолчанию в списках исключений стоят только два пути.

И программы, если заходить под пользователем, перестают запускаться с рабочего стола, с панели быстрого запуска.

Приходится прописывать пути к рабочему столу пользователя и панели быстрого запуска.

И вот еще что. Когда я захожу обычным пользователем, то возникал какой-то глюк с запуском от имени администратора.

Например:

нажимал правой кнопкой на компьютер/управление

запуск от имени администратора и пароль администратора не распознавался.

Приходилось переключать на пользователя администратор. То есть входить в систему от имени администратор, а не запускать программу от имени администратор.

Потом вроде всё исправилось. Скорее всего с раскладкой клавиатуры что-то было.

В самой пaнели выбора администратора переключение языка ввода горячими клавишами не работало.

Добавлено через 14 минут

PS. Пока все не настроил наблюдалось притормаживание компьютера.

Сейчас вроде лучше. Но такое ощущение, что программы стали запускаться медленнее.

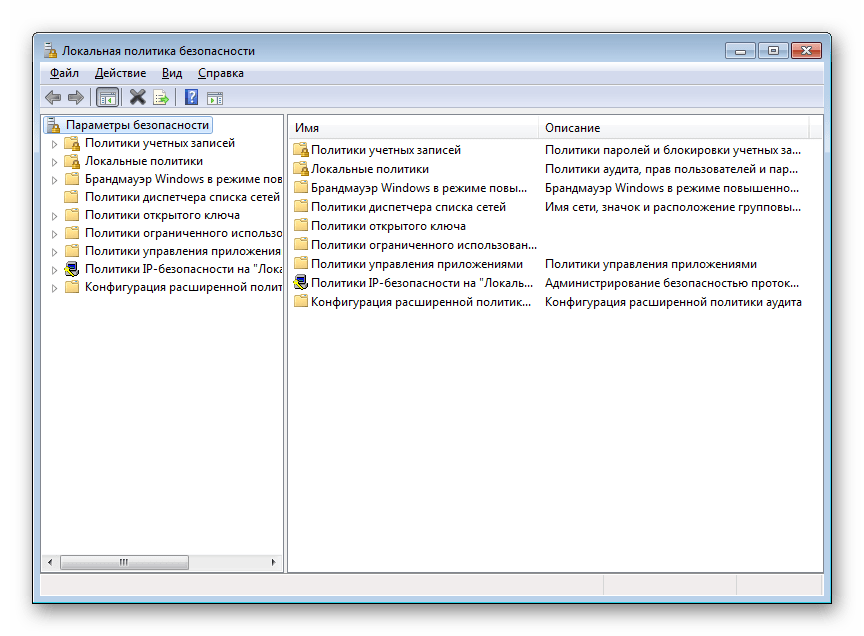

Варианты запуска Локальной политики безопасности в Windows 7

Обеспечение безопасности компьютера – очень важная процедура, которой пренебрегают многие пользователи. Конечно, некоторые устанавливают антивирусное программное обеспечение и включают Защитник Windows, однако этого не всегда достаточно. Локальные политики безопасности позволяют создать оптимальную конфигурацию для надежной защиты. Сегодня мы поговорим о том, как попасть в это меню настройки на ПК под управлением операционной системы Виндовс 7.

Запускаем меню Локальной политики безопасности в Windows 7

Microsoft предлагает своим юзерам четыре достаточно простых метода перехода в рассматриваемое меню. Действия в каждом из них немного отличаются, а сами способы будут полезны в определенных ситуациях. Давайте рассмотрим каждый из них, начиная с самого простого.

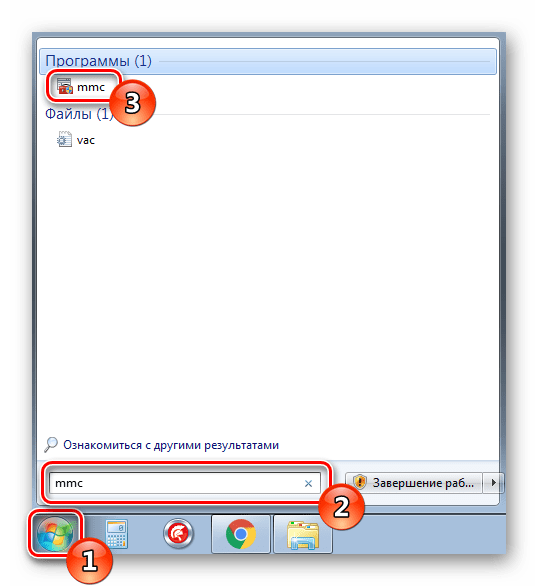

Способ 1: Меню «Пуск»

Каждый владелец Windows 7 знаком с разделом «Пуск». Через него осуществляется переход в различные директории, запуск стандартных и сторонних программ и открытие других объектов. Внизу находится строка поиска, которая позволяет отыскать утилиту, софт или файл по названию. Введите в поле «Локальная политика безопасности» и дождитесь отображения результатов. Кликните на результат, чтобы запустить окно политик.

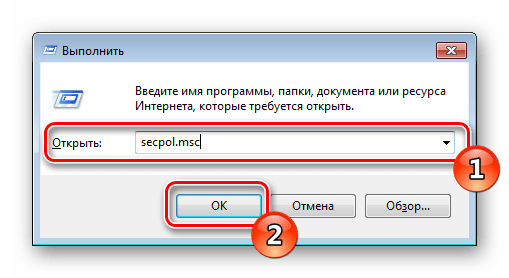

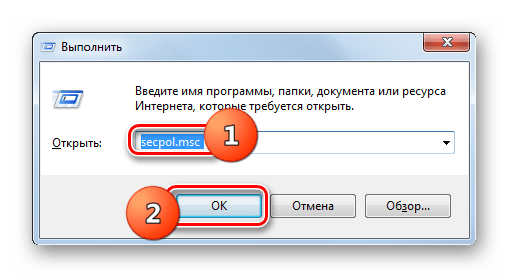

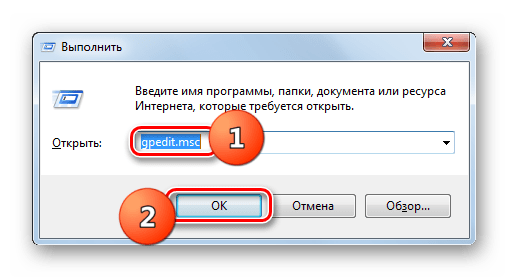

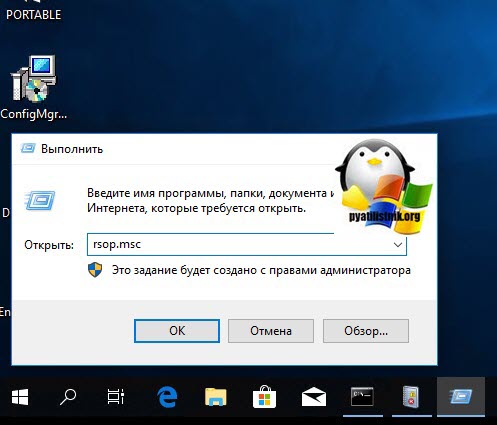

Способ 2: Утилита «Выполнить»

Встроенная в операционную систему утилита «Выполнить» предназначена для запуска разных директорий и других системных инструментов посредством ввода соответствующей команды. Каждому объекту присваивается собственный код. Переход к нужному вам окну осуществляется так:

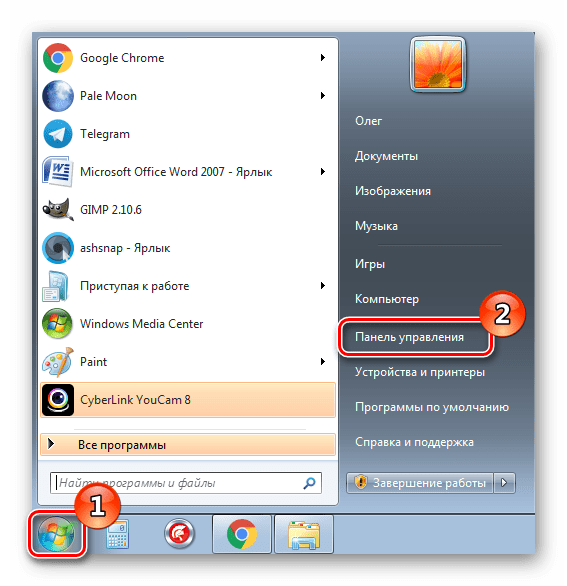

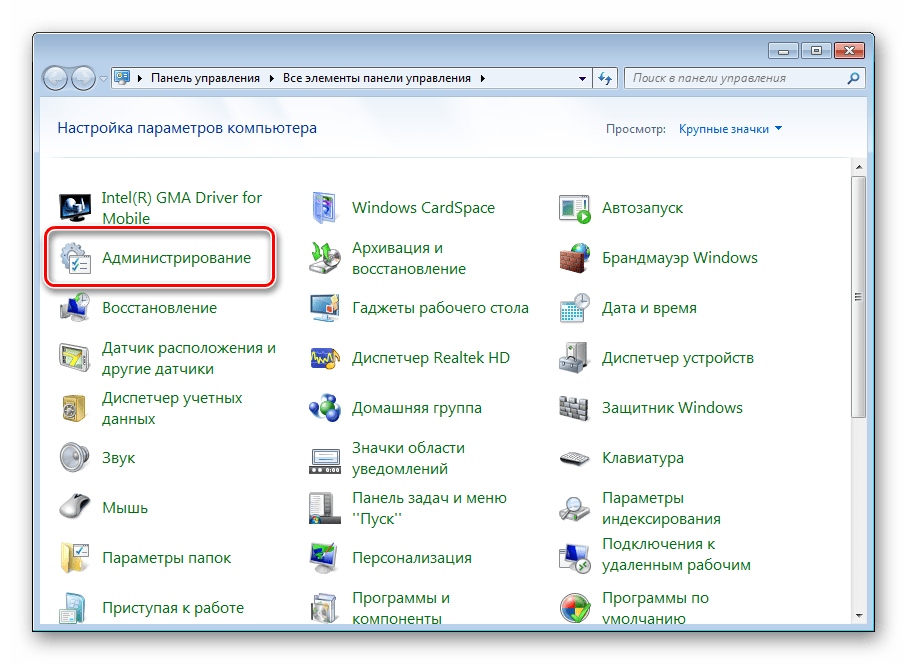

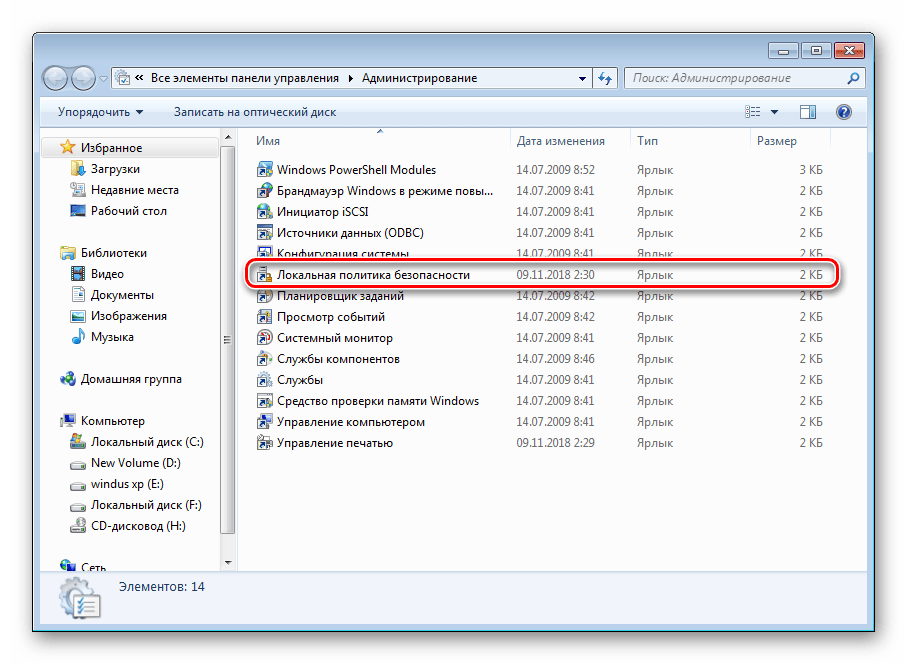

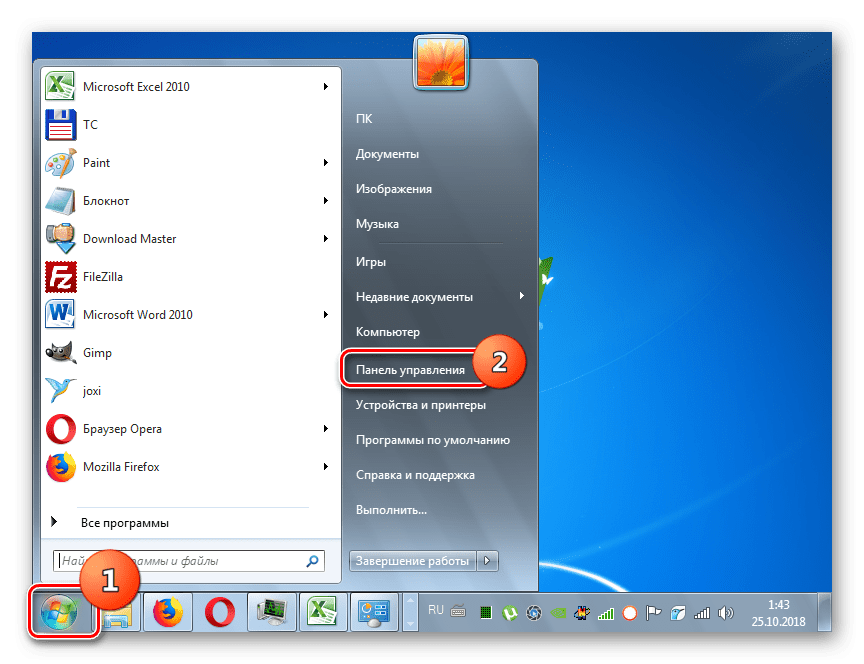

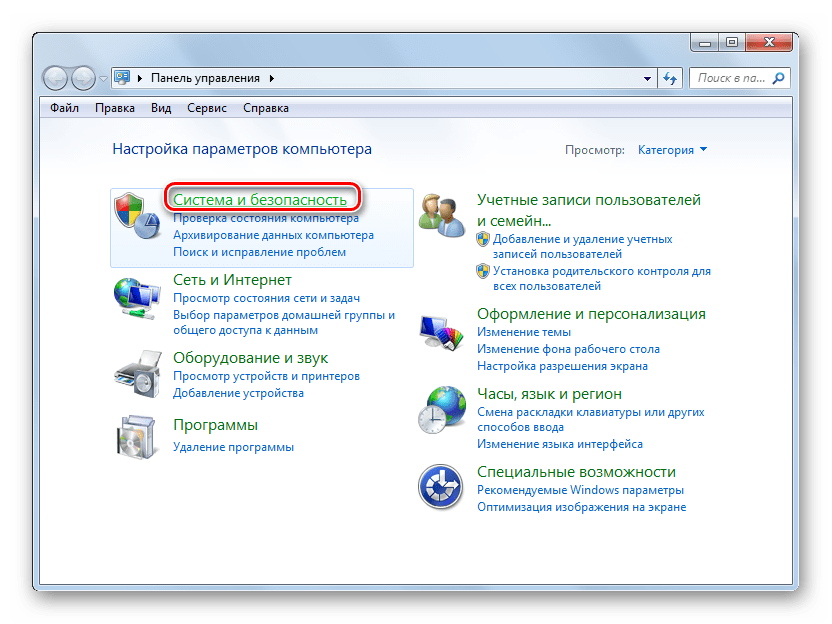

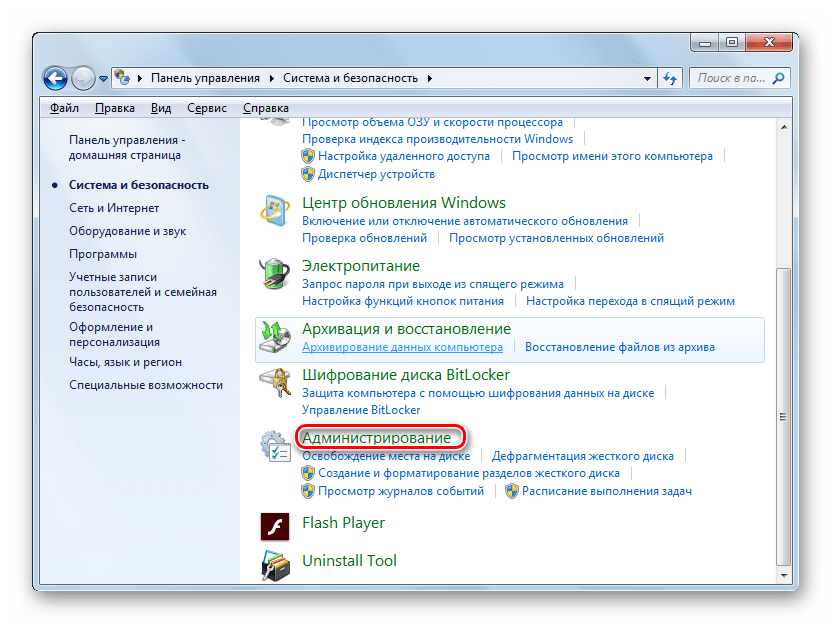

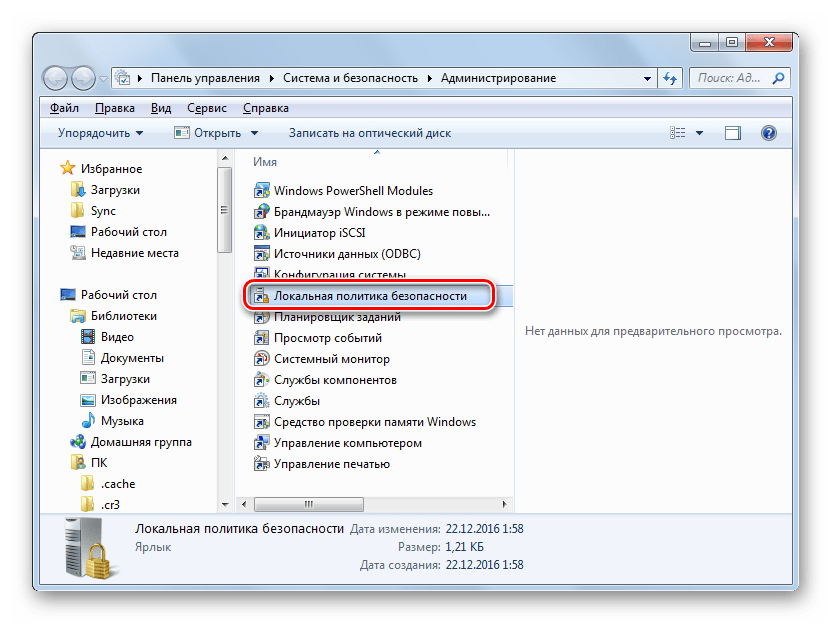

Способ 3: «Панель управления»

Основные элементы редактирования параметров ОС Виндовс 7 сгруппированы в «Панель управления». Оттуда вы можете с легкостью попасть и в меню «Локальная политика безопасности»:

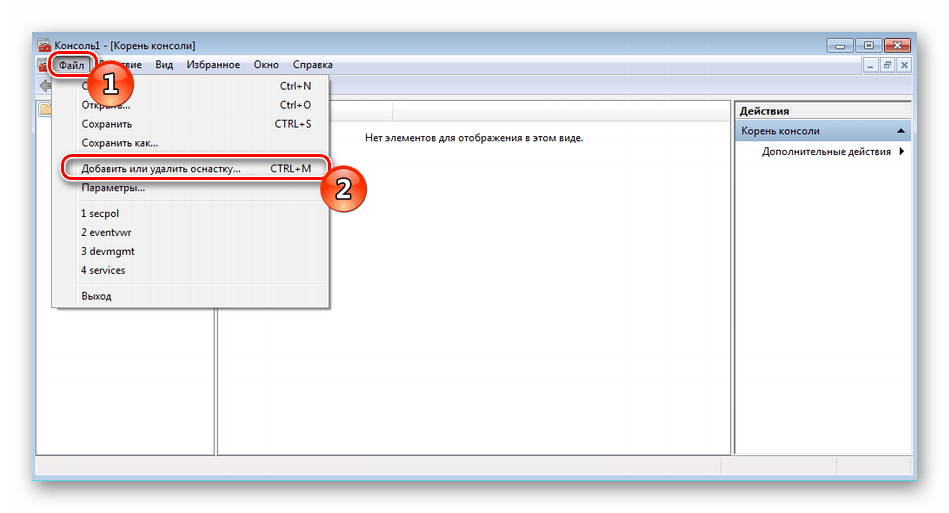

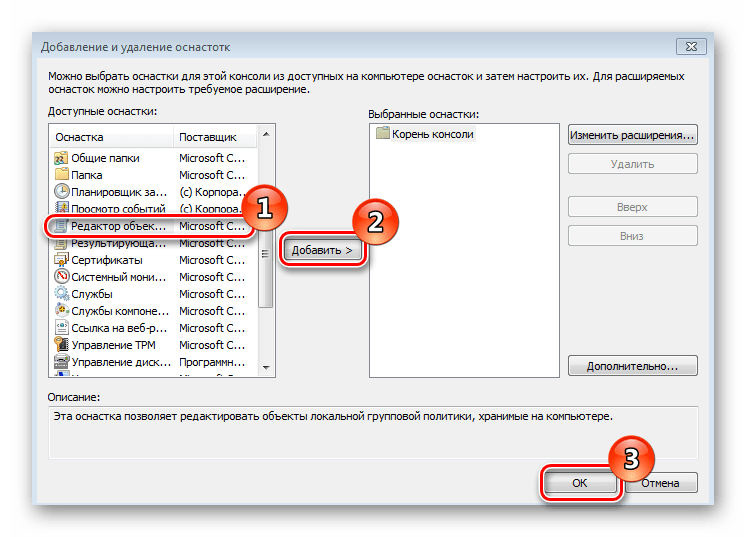

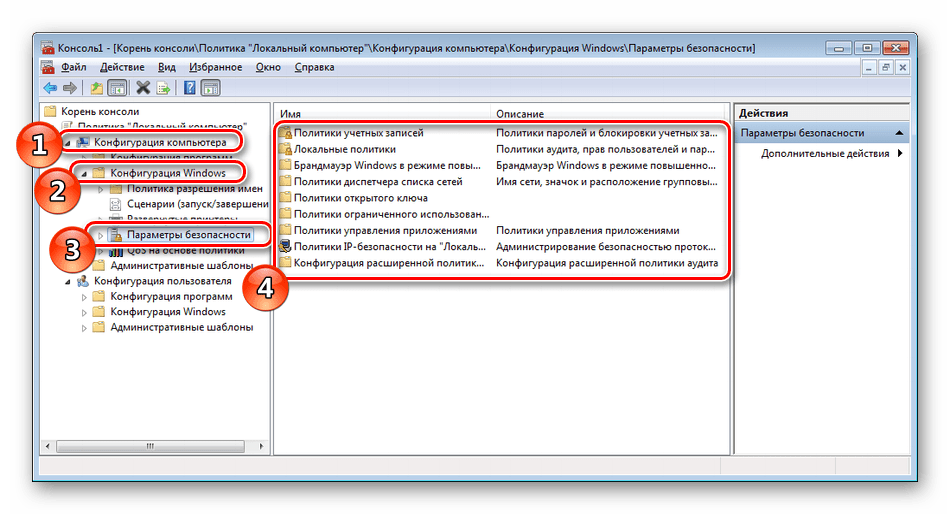

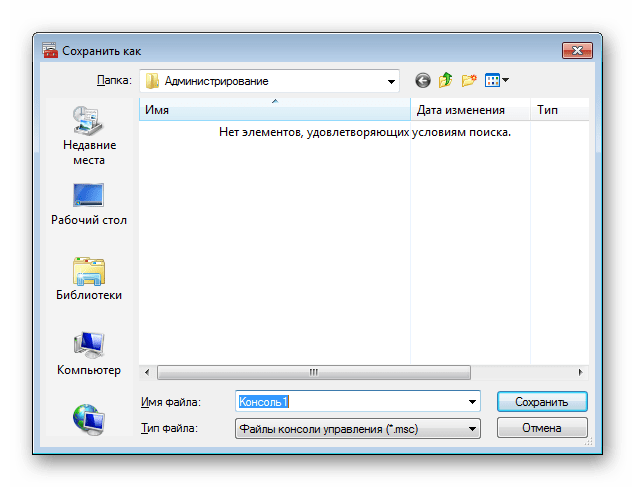

Способ 4: Консоль управления Microsoft

Консоль управления предлагает пользователям расширенные функции управления компьютером и другими учетными записями с помощью встроенных в нее оснасток. Одной из них и является «Локальная политика безопасности», добавление которой в корень консоли производится следующим образом:

Ознакомиться детально с групповыми политиками Windows 7 вы можете в другом нашем материале по ссылке ниже. Там в развернутом виде рассказано о применении некоторых параметров.

Теперь осталось только выбрать правильную конфигурацию открывшейся оснастки. Каждый раздел редактируется под индивидуальные запросы пользователя. Разобраться с этим вам поможет отдельный наш материал.

На этом наша статья подошла к концу. Выше вы были ознакомлены с четырьмя вариантами перехода в главное окно оснастки «Локальная политика безопасности». Надеемся, все инструкции были понятны и у вас больше не осталось вопросов по этой теме.

Помимо этой статьи, на сайте еще 12422 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Полное исправление: повреждена локальная групповая политика в Windows 10, 8.1, 7

Полное исправление: повреждена локальная групповая политика в Windows 10, 8.1, 7

Поврежденная локальная групповая политика может быть большой проблемой, особенно потому, что групповая политика отвечает за многие дополнительные параметры. Тем не менее, есть способ исправить поврежденную локальную групповую политику, и в этой статье мы покажем вам, как это сделать.

Поврежденная локальная групповая политика может вызвать много проблем, и, говоря о проблемах, вот некоторые распространенные проблемы, о которых сообщают пользователи:

Коррумпированная локальная групповая политика, как это исправить?

Решение 1 — Удалить или переместить файл registry.pol

Все параметры вашей групповой политики хранятся в файле registry.pol, и вы можете решить эту проблему, просто удалив или переместив этот файл. Это относительно просто сделать, и вы можете сделать это, выполнив следующие действия:

После перемещения или удаления этого файла вам нужно будет выполнить одну команду в командной строке, чтобы воссоздать этот файл и восстановить исходные значения групповой политики. Для этого просто выполните следующие действия:

Как только ваш компьютер перезагрузится, файл registry.pol будет воссоздан, и проблема должна быть полностью решена. Многие пользователи сообщили, что это решение исправило их проблему с поврежденной локальной групповой политикой, поэтому обязательно попробуйте ее.

Решение 2. Переместите или удалите файл secedit.sdb.

После этого перезагрузите компьютер, и проблема должна быть решена.

Решение 3 — Использование командной строки

Если у вас есть проблемы с поврежденной локальной групповой политикой, вы можете решить эту проблему, просто используя командную строку. Чтобы решить эту проблему, вам просто нужно запустить командную строку и запустить несколько команд. Для этого выполните следующие действия:

После выполнения этих трех команд перезагрузите компьютер и проверьте, устранена ли проблема. Это не самое надежное решение, но несколько пользователей сообщили, что оно работает, поэтому не стесняйтесь попробовать его.

Решение 4 — Выполните сканирование DISM и SFC

По словам пользователей, иногда поврежденная локальная групповая политика может быть вызвана поврежденной установкой Windows. Однако вы можете восстановить вашу установку, выполнив сканирование SFC и DISM. Для этого просто выполните следующие действия:

После завершения сканирования DISM проверьте, сохраняется ли проблема.

Решение 5 — Отключить клиент служб сертификации — Политика регистрации сертификатов

После этого эта политика будет отключена, и проблема должна быть решена. Возможно, вам придется запустить gpupdate / force после отключения этой политики, чтобы применить изменения.

Решение 6. Удалите содержимое папки «История»

По словам пользователей, у групповой политики есть собственная папка кеша, но если есть проблема с кешем, у вас могут возникнуть проблемы с групповой политикой. Чтобы исправить поврежденную групповую политику, вам просто нужно удалить содержимое папки «История».

Это относительно просто сделать, и вы можете сделать это, выполнив следующие действия:

Это не универсальное решение, и если на вашем компьютере нет папки «История», вы можете просто пропустить это решение.

Решение 7 — Выполнить восстановление системы

Как только ваш компьютер будет восстановлен, проблема должна быть решена, и все снова начнет работать.

Решение 8. Выполните обновление или сброс Windows 10 на месте

Если все другие решения не сработали, последний вариант — выполнить обновление на месте. Этот процесс переустановит Windows 10, сохранит все ваши файлы и приложения и восстановит все поврежденные файлы. Если у вас возникают проблемы с поврежденной локальной групповой политикой, обновление на месте может быть лучшим способом их устранения.

Чтобы выполнить обновление на месте, вам необходимо сделать следующее:

Поврежденная групповая политика может вызвать много проблем, но мы надеемся, что вам удалось решить их с помощью одного из наших решений.

Настраиваем локальную политику безопасности в Windows 7

Политика безопасности представляет собой набор параметров для регулирования безопасности ПК, путем их применения к конкретному объекту или к группе объектов одного класса. Большинство пользователей редко производят изменения данных настроек, но бывают ситуации, когда это нужно сделать. Давайте разберемся, как выполнить данные действия на компьютерах с Виндовс 7.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

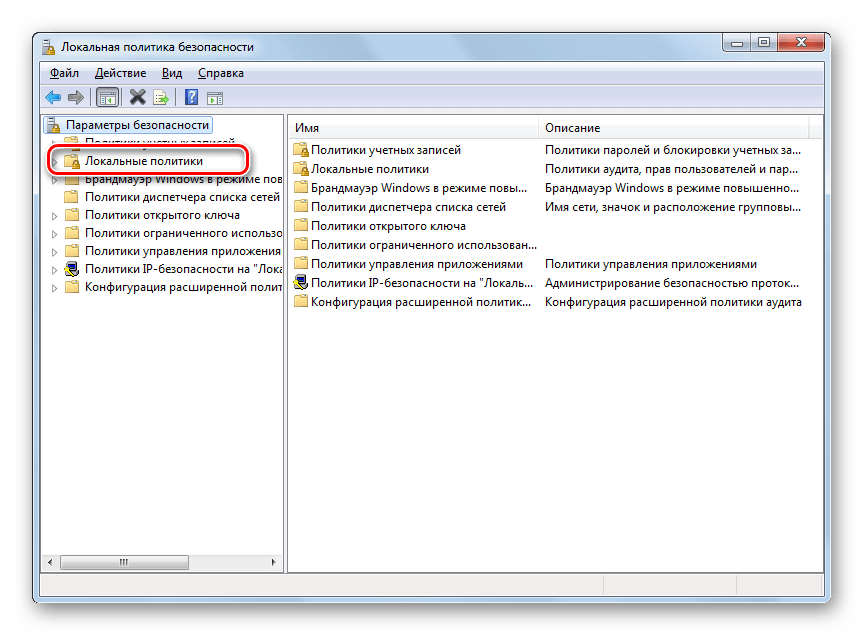

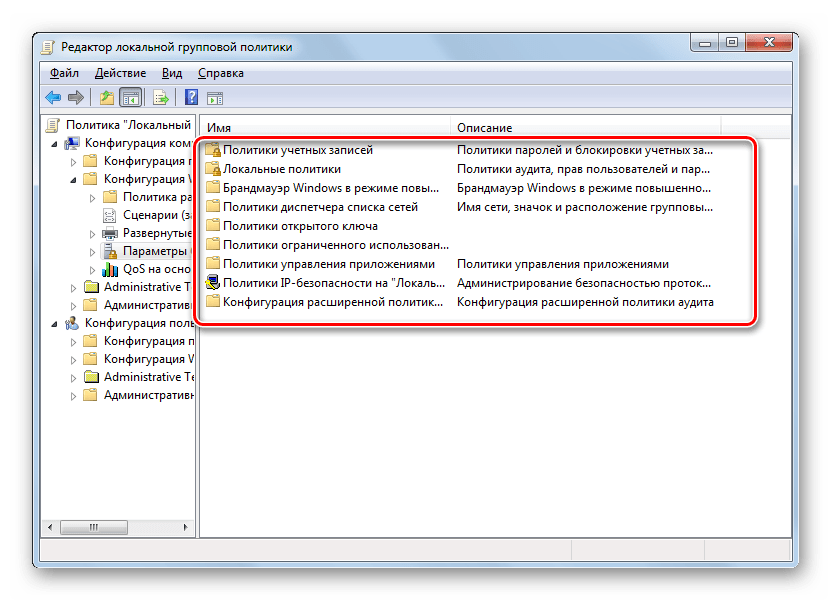

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

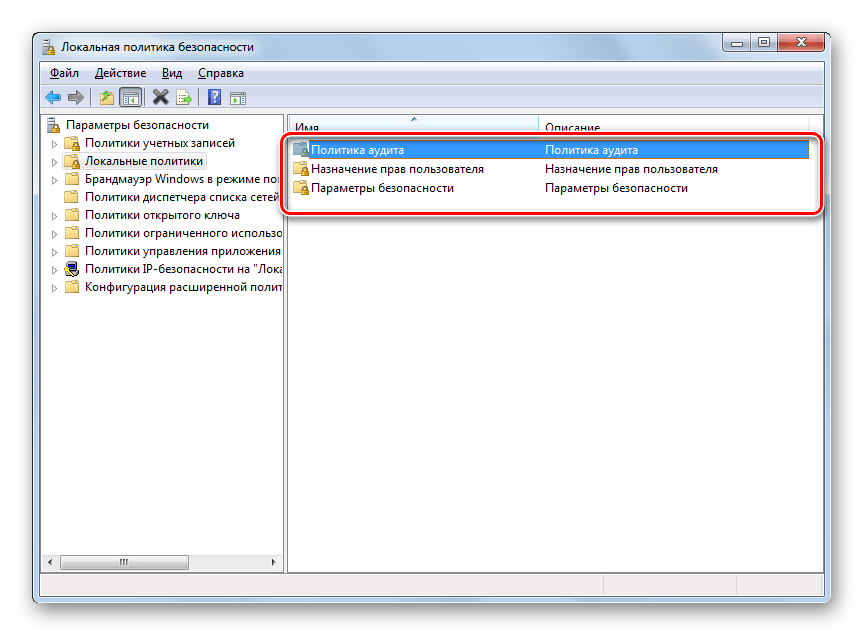

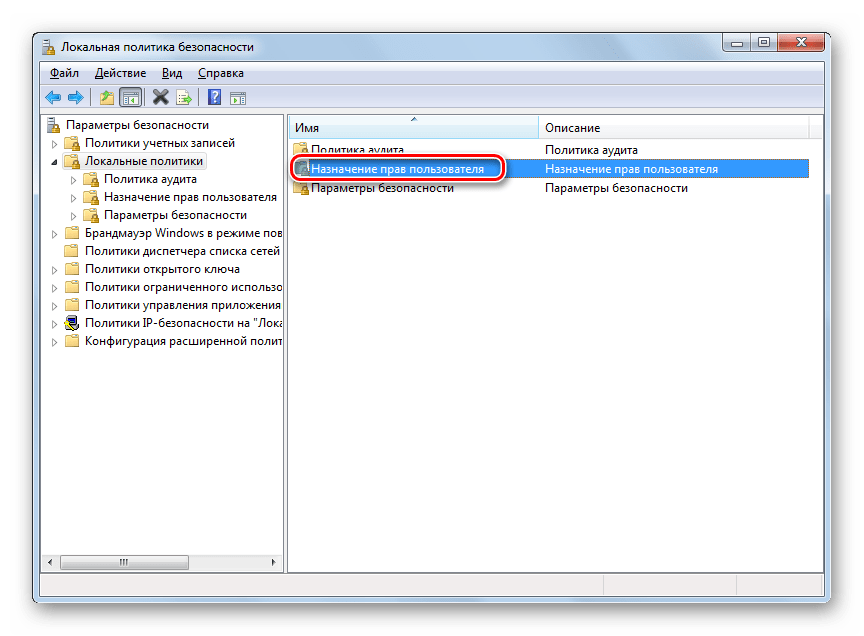

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

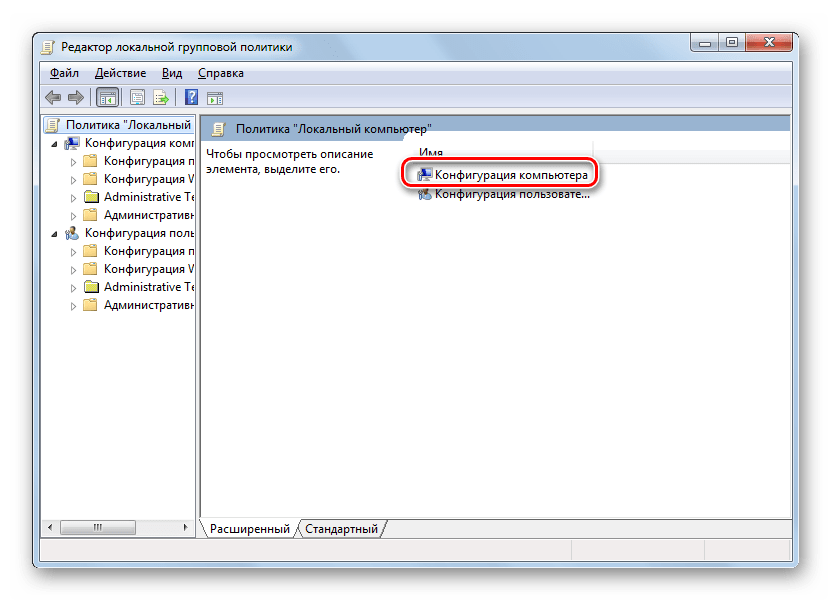

Способ 2: Использование инструмента «Редактор локальной групповой политики»

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования.

Помимо этой статьи, на сайте еще 12422 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Не открывается локальная политика безопасности windows 7

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз я вам показал, как я делал досрочное погашение ипотеки Сбербанка, поделился свои жизненным опытом. Сегодня я хочу вас научить, как находить и диагностировать причины, по которым у вас может не применяться назначенная вами групповая политика к компьютеру или пользователю или целому организационному подразделению. Мы рассмотрим все этапы, через которые проходит происходит взаимодействие с GPO. Разберем утилиты, которыми должен владеть системный администратор в задачи которого входит создание и назначение политик. Уверен, что данный пост будет вам полезен и интересен.

За, что Active Directory от Microsoft получила такую популярность? Одним из ответов на данный вопрос, будет функционал групповой политики. Все администраторы, как и большинство современных людей, существа очень ленивые и любят, когда все централизованно управляется и по возможности автоматизированно. Именно объекты GPO, позволяют производить настройки десятков, сотен и тысяч компьютеров, из одного места и практически по всем направлениям, например добавление принтеров, скриптов входа, профилей WiFi и многое другое.

Очень частые ситуации, что системный администратор создал новую групповую политику, применил ее на нужный ему объект, но эффекта это не дало и нужно понять почему она не применилась и вот тут начинающие системные администраторы попадают в просак, не понимая, где и что нужно искать. Ниже мы с вами разберем алгоритм действий, который поможет вам найти причину и восстановить работу применения групповой политики на нужный объект.

К чему применяется групповая политика (GPO)

Первое, на что я хочу обратить внимание, это ответить, что делает групповая политика. Все мы прекрасно знаем, что операционная система Windows, это набор служб и ключей реестра. Все настройки, которые вы видите и меняете в графическом режиме, по сути меняют ключи реестра. Понимая, это сразу можно сделать вывод:

Именно эту две сущности являются конечными объектами в политике GPO. В Active Directory объекты пользователей и компьютеров не лежат просто так, а располагаются в двух видах папок:

Алгоритм устранения проблем с GPO

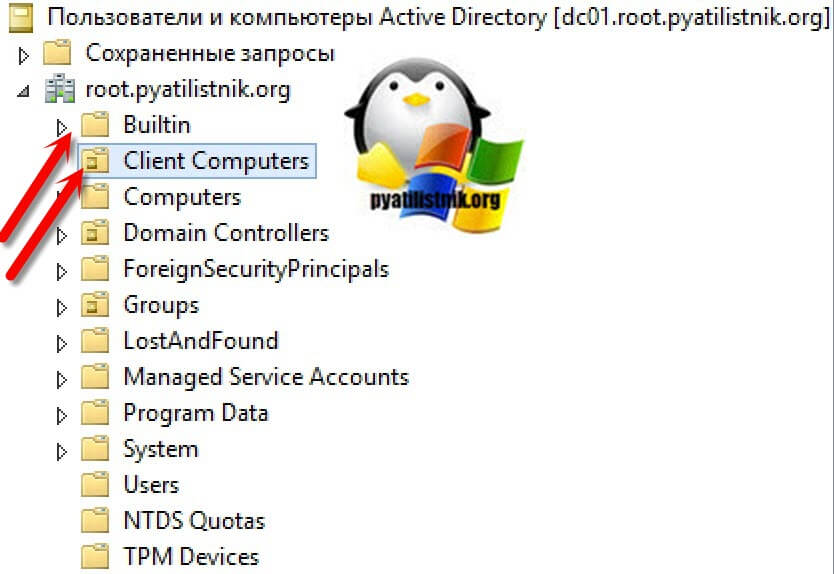

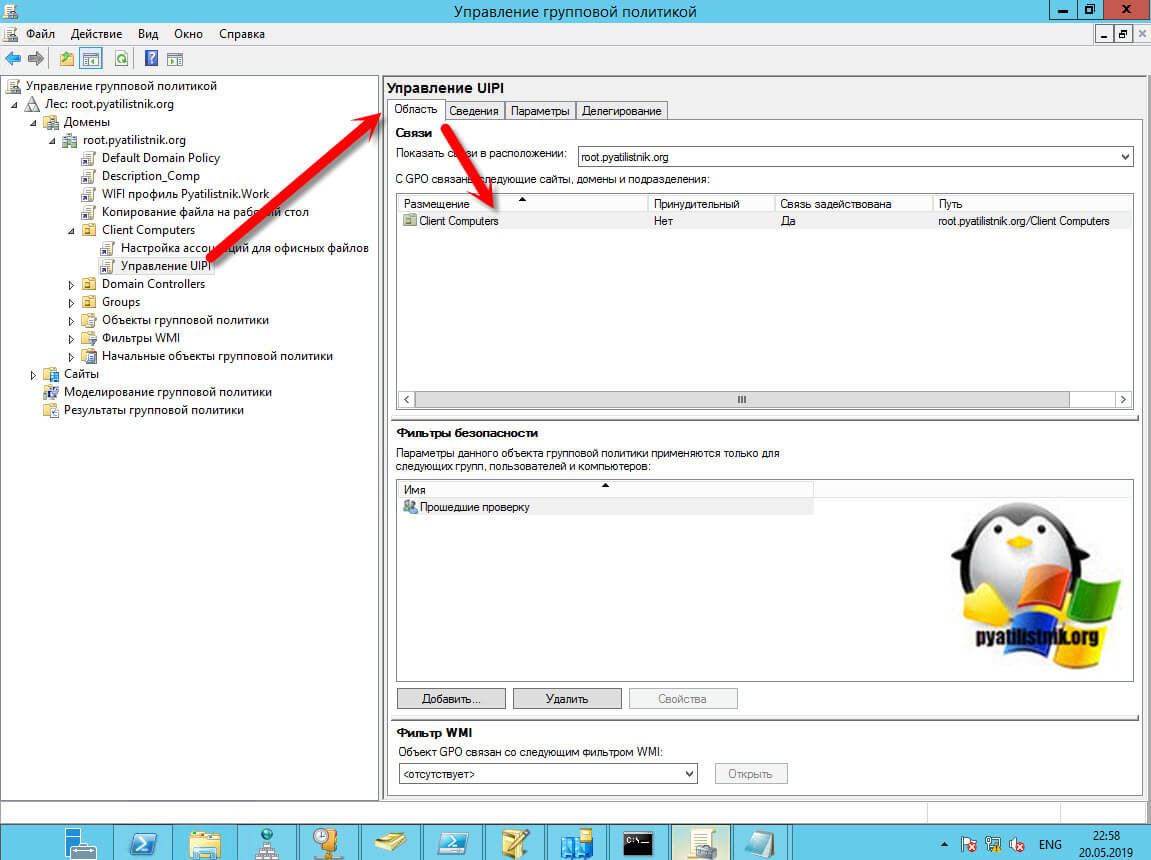

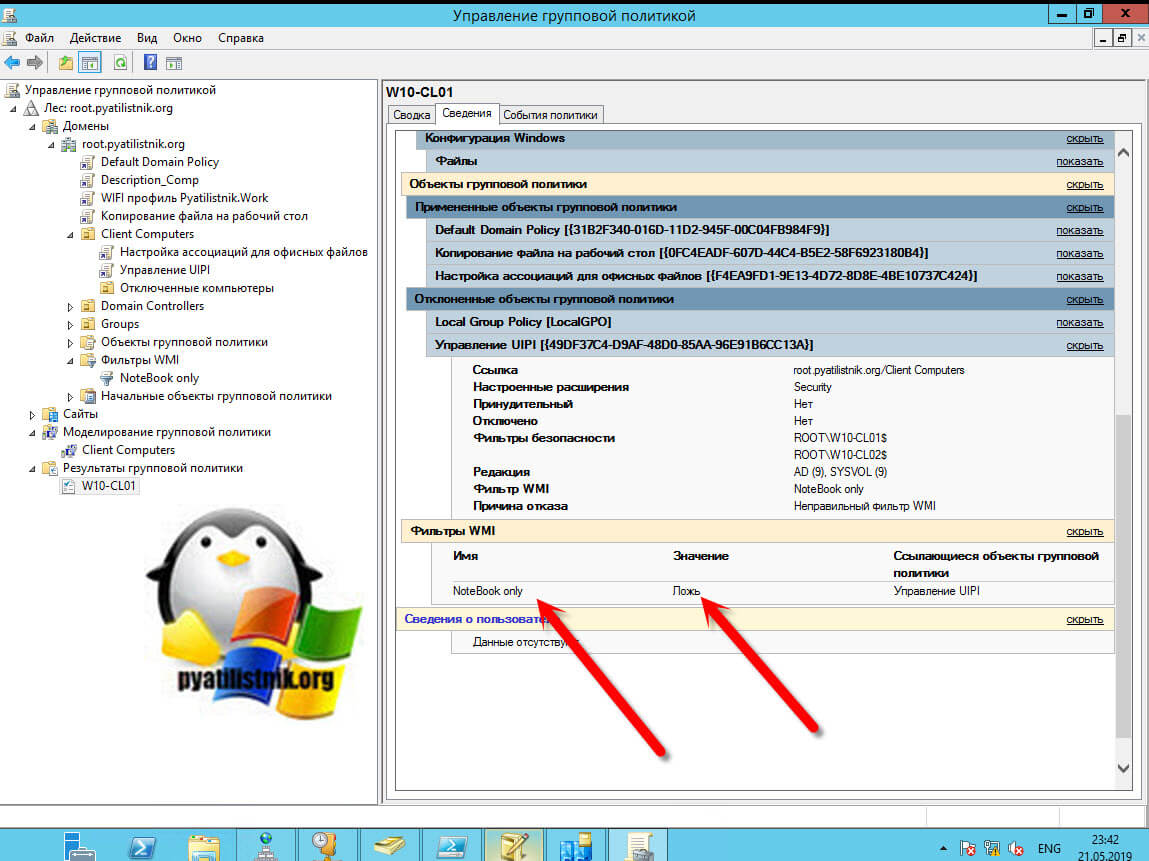

Предположим, что у меня есть групповая политика, которая применяется на организационное подразделение «Client Computers«. Политика называется «Управление UIPI». По какой-то причине пользователь жалуется, что она у него не применилась.

Из информации, об области действия групповой политики, первое на что нужно обратить свое внимание, это находится ли объект пользователя или компьютера по нужному пути. Сделать, это просто в оснастке «Управление групповой политикой» найдите вашу политику и посмотрите к каким OU она применяется, это видно на вкладке «Область (Scope)», ее еще называют областью действия политики. В моем случае, это путь root.pyatilistnik.org/Client Computers.

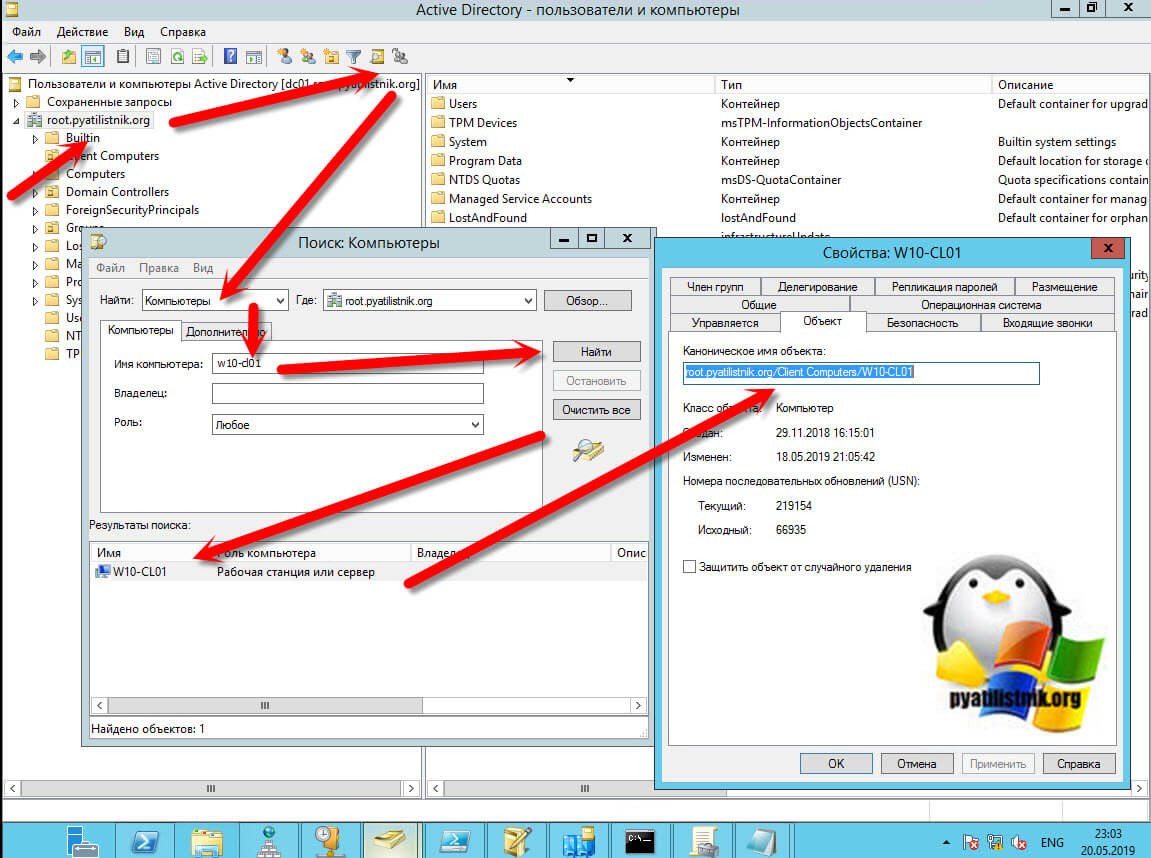

Так как Active Directory, это иерархическая структура, то одна OU можете быть часть дерева из других и сама включать в себя большое количество организационных подразделений. Поэтому если у вас есть вложенность, то просто зайдя в нужную OU вы можете сразу не найти нужный объект. В таком случае воспользуйтесь поиском по Active Directory. Например у меня есть рабочая станция с которой идут жалобы на применение объекта GPO. В поиске выбираем в поле «Найти» компьютеры и в имени указываем w10-cl01, после чего нажимаем «Найти». В результатах поиска вы получите выдачу. Щелкаем по нужному объекту и переходим в нем на вкладку «Объект», где смотрим «Каноническое имя объекта«, по сути это его путь расположения в Active Directory. Сравниваем его с тем, что получили из области применения групповой политики и делаем вывод, попадает объект под действие или нет.

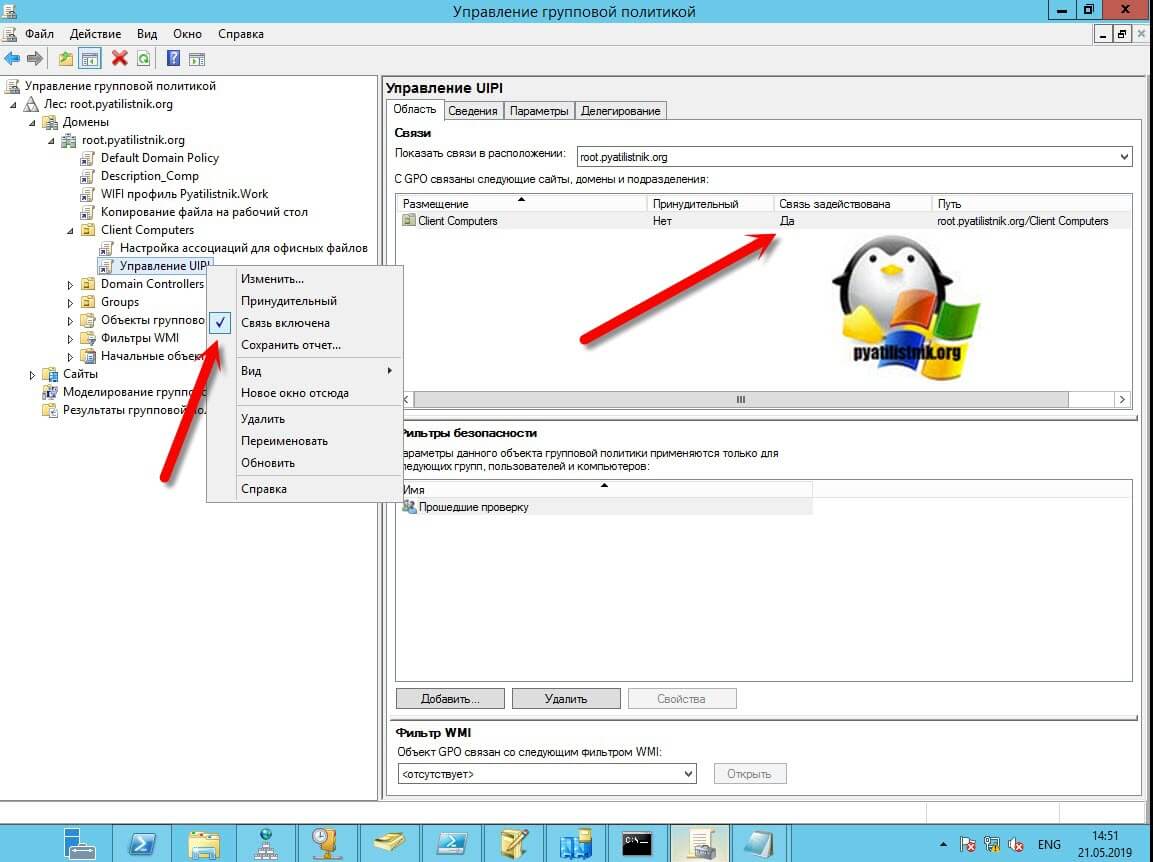

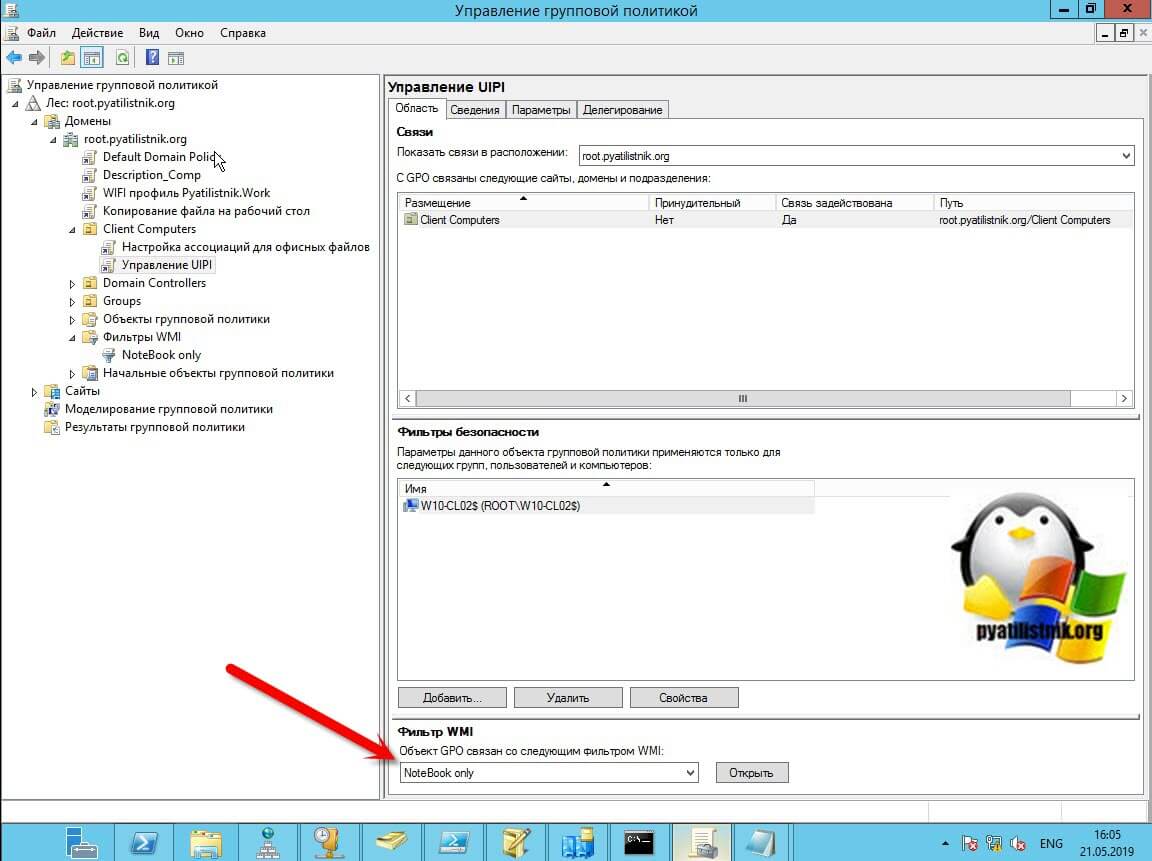

Далее убедитесь, что у вас элементарно включена связь объекта групповой политики с нужным организационным подразделением. Для этого в оснастке управления GPO, щелкните правым кликом по нужной политике и в контекстном меню проверьте, что установлена галка «Связь включена«, ее так же можно проверить на вкладке «Область» в столбце «Связь задействована», должно стоять значение «да».

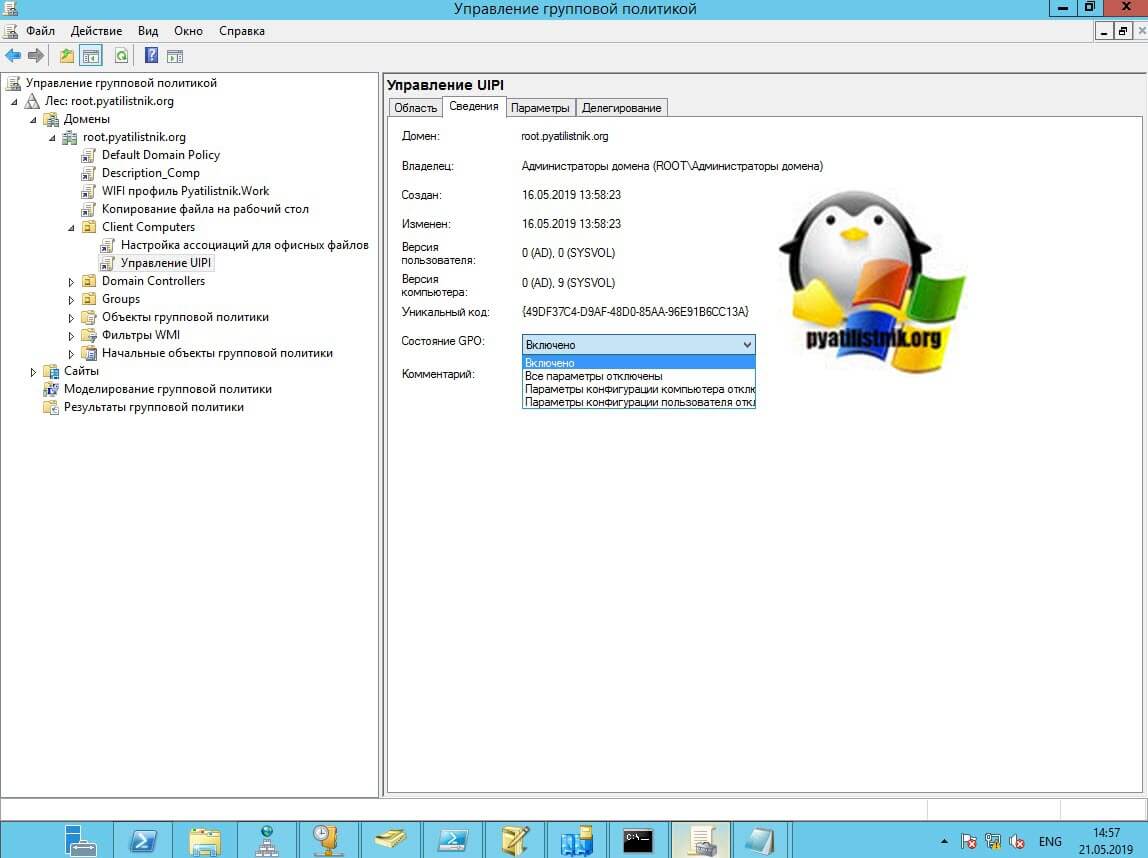

Следующим моментом необходимо проверить, что политика не отключена на определенный объект. Для этого перейдите на вкладку «Сведения» на нужной GPO. Нас интересует строка «Состояние GPO». По умолчанию там стоит значение «Включено«, означающее, что политика будет пытаться примениться заданные в ней настройки к обоим типам объектов (Пользователю и компьютеру). Но может быть выставлено значение:

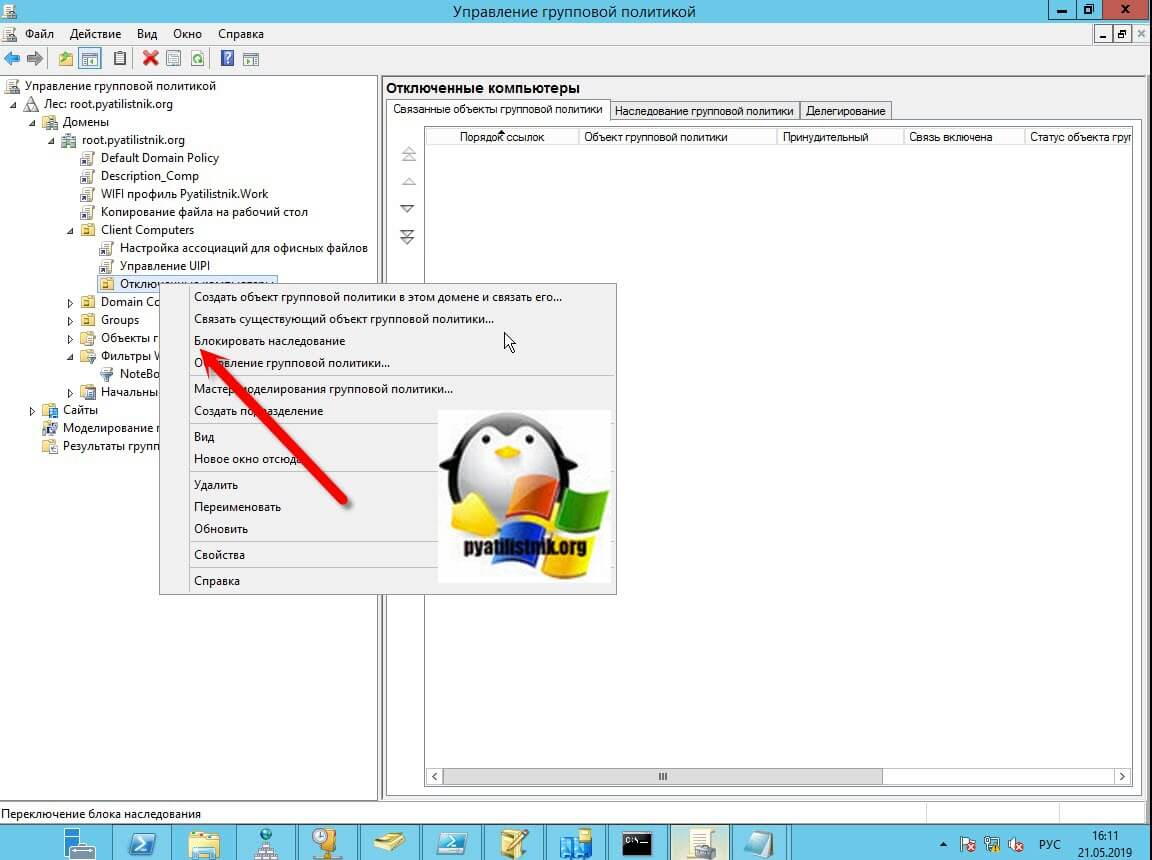

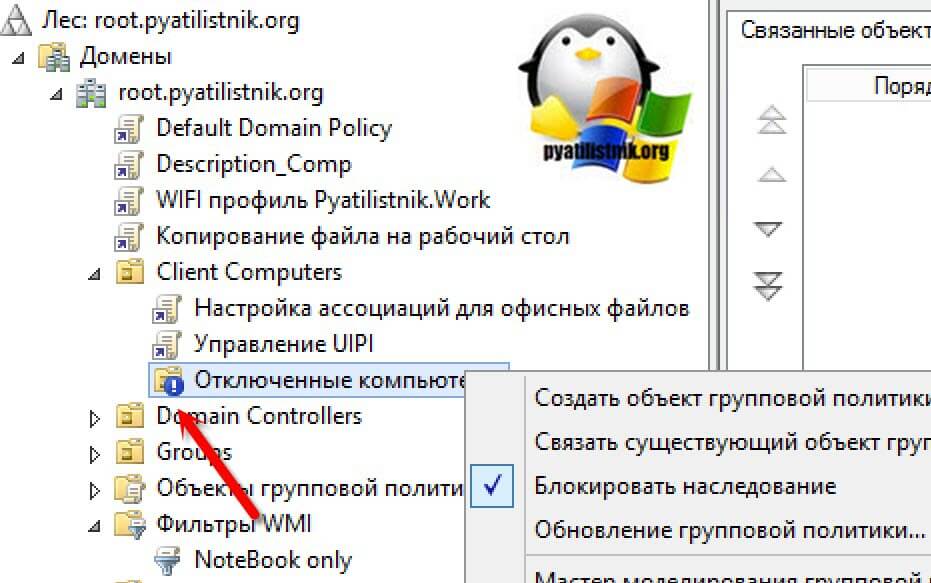

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Он кстати будет иметь характерный значок с восклицательным знаком. Данный механизм создан специально, чтобы изолировать данную OU от ненужных политик GPO.

Проверка прав на политику

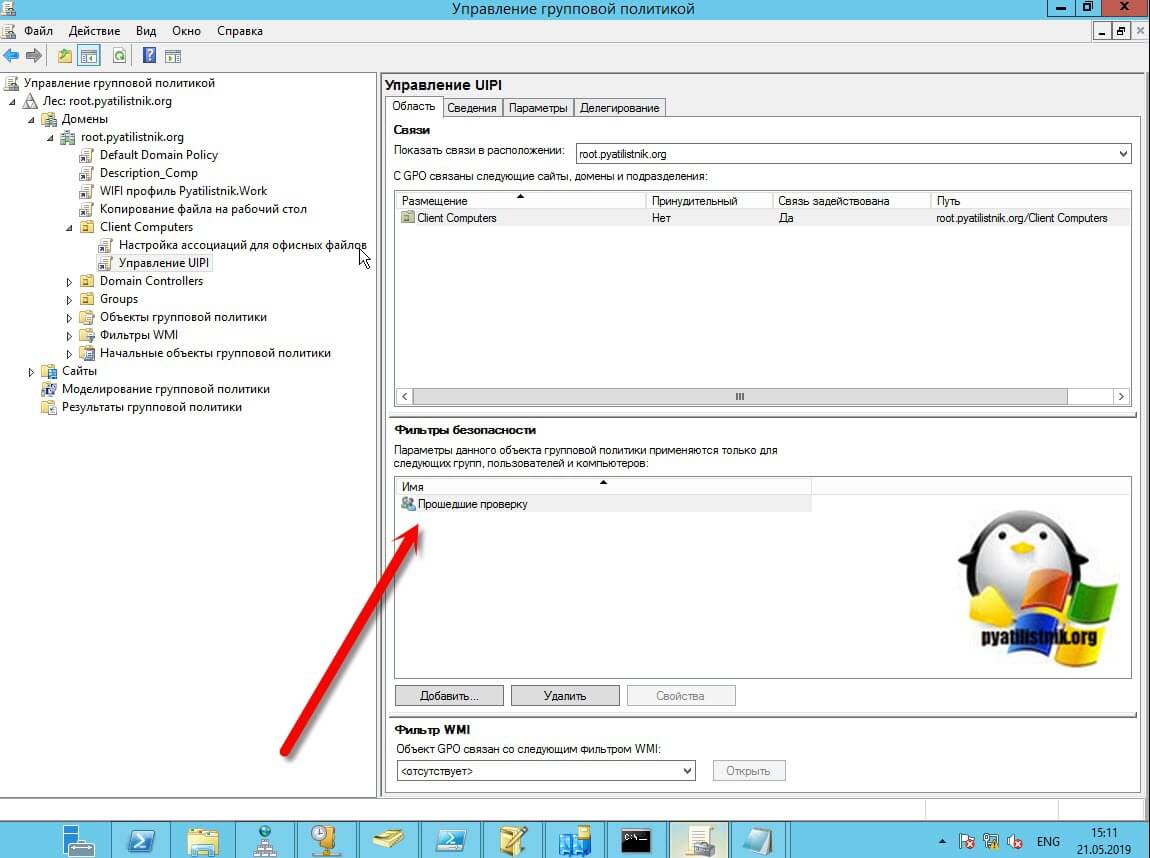

Объекты групповой политики, так же имеют свой ACL (лист доступа), это означает, что вы можете более тонко настраивать к каким объектам применяется данная политика. В редакторе «Управление групповой политикой» выберите ваш GPO. На вкладке «Область» найдите раздел «Фильтры безопасности«, он отображает к каким объектам применяется политика. Данный фильтр безопасности может включать объекты:

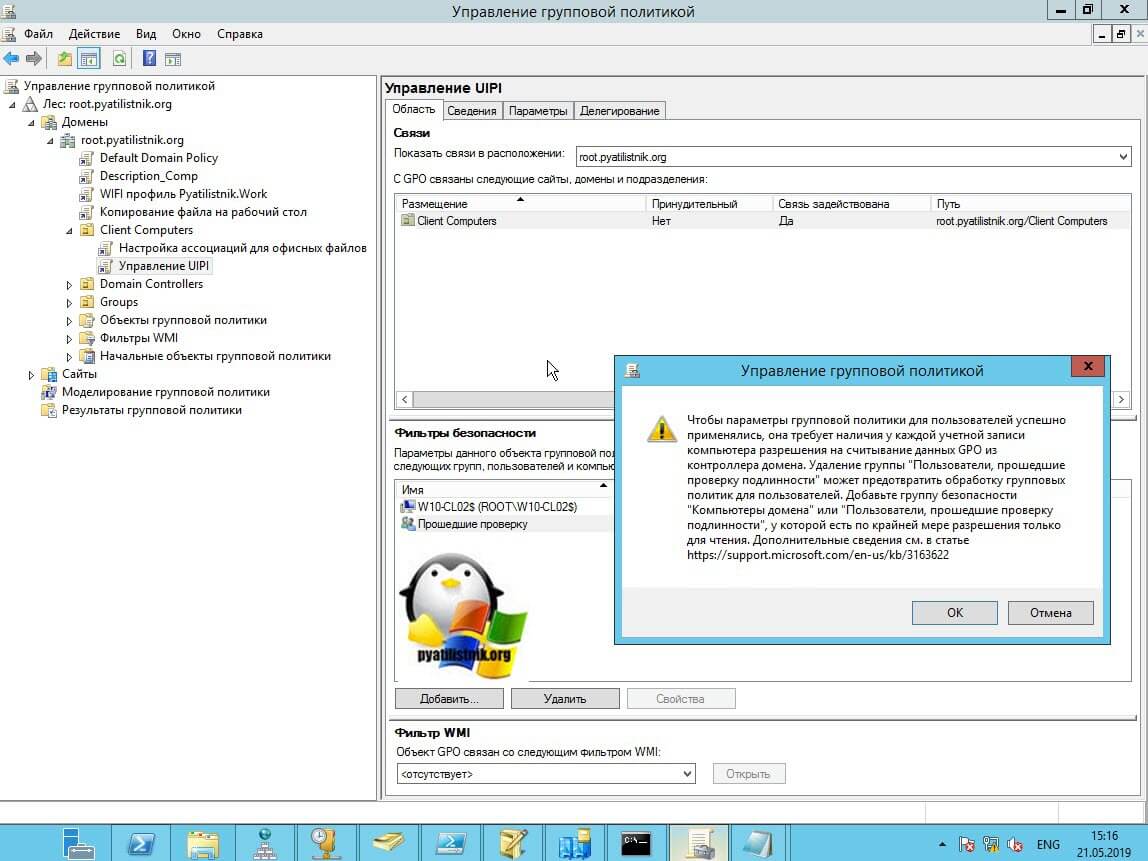

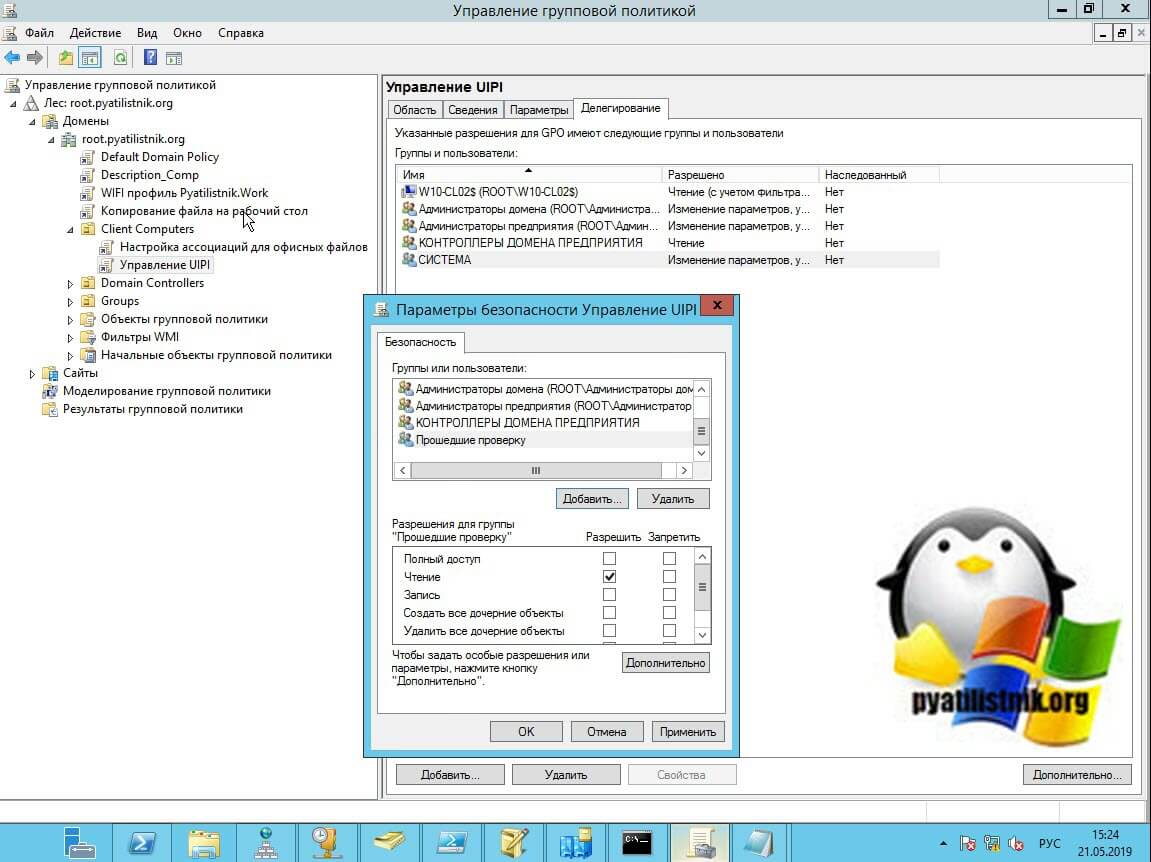

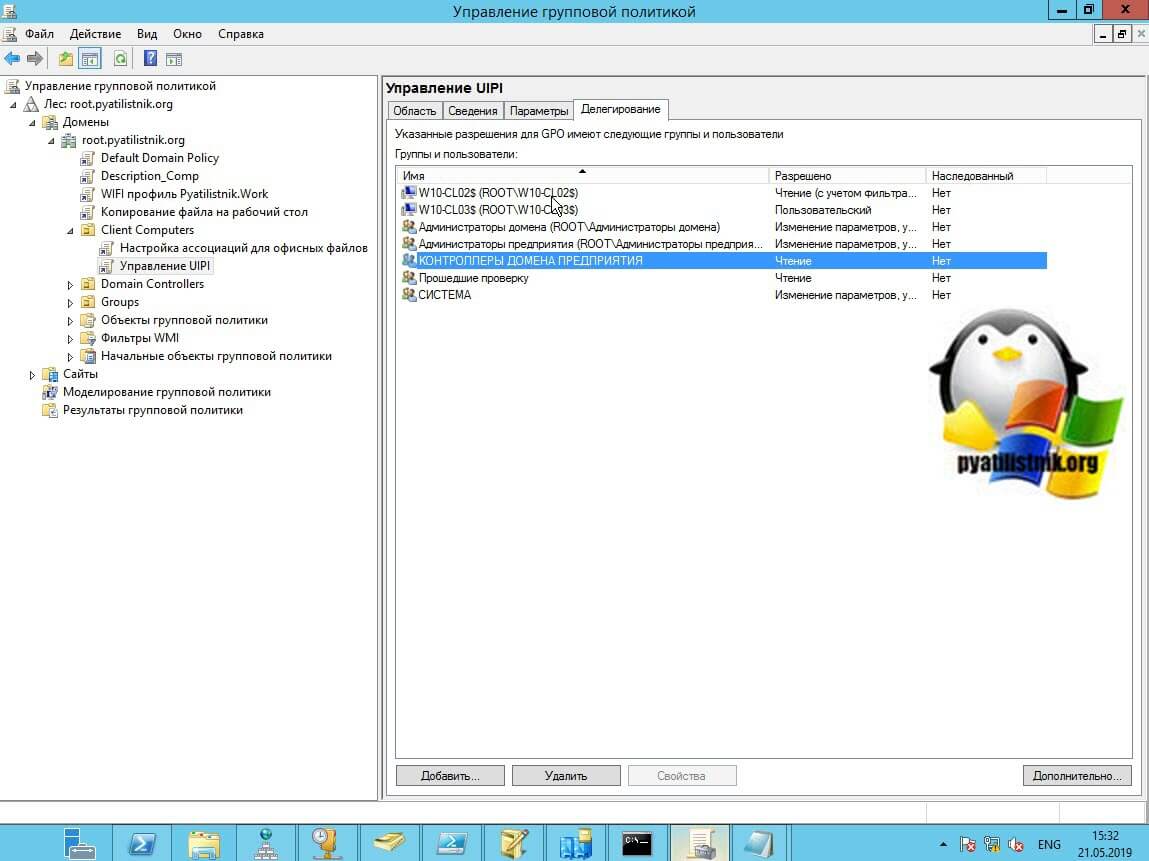

Если у вас тут выставлена другая группа или отдельные записи, то убедитесь, что нужный объект состоит в данном ACL. Хочу отметить, что если даже нужный объект присутствует в списке фильтра безопасности, то это не означает, что политика к нему применяется и тут дело все в том, что в 2014 году Microsoft изменила принцип чтения политики, таким образом, что у вас в делегированном фильтре безопасности обязательно должна присутствовать группа «Компьютеры домена» или «Прошедшие проверку» у которой должны быть прав на чтение политики. Вся соль в том, что когда вы удаляете группу «Прошедшие проверку» из фильтра безопасности, она удаляется и из вкладки делегирование.

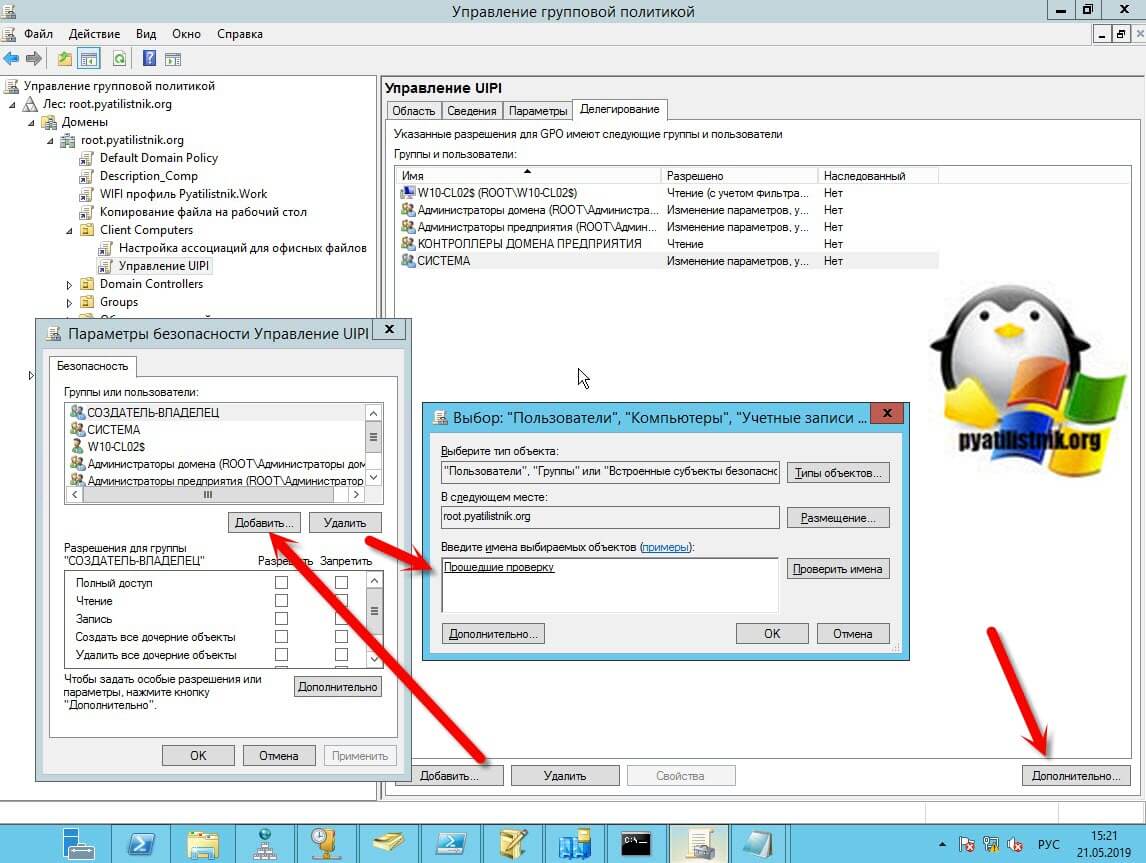

Поэтому перейдите на вкладку «Делегирование» и проверьте наличие любой из групп «Прошедшие проверку» или «Компьютеры домена» и, что есть права на чтение. Если групп нет, то добавьте любую из них. Для этого нажмите кнопку «Дополнительно», далее добавить и выберите «Прошедшие проверку».

Удостоверьтесь, что выставлена галка «Чтение».

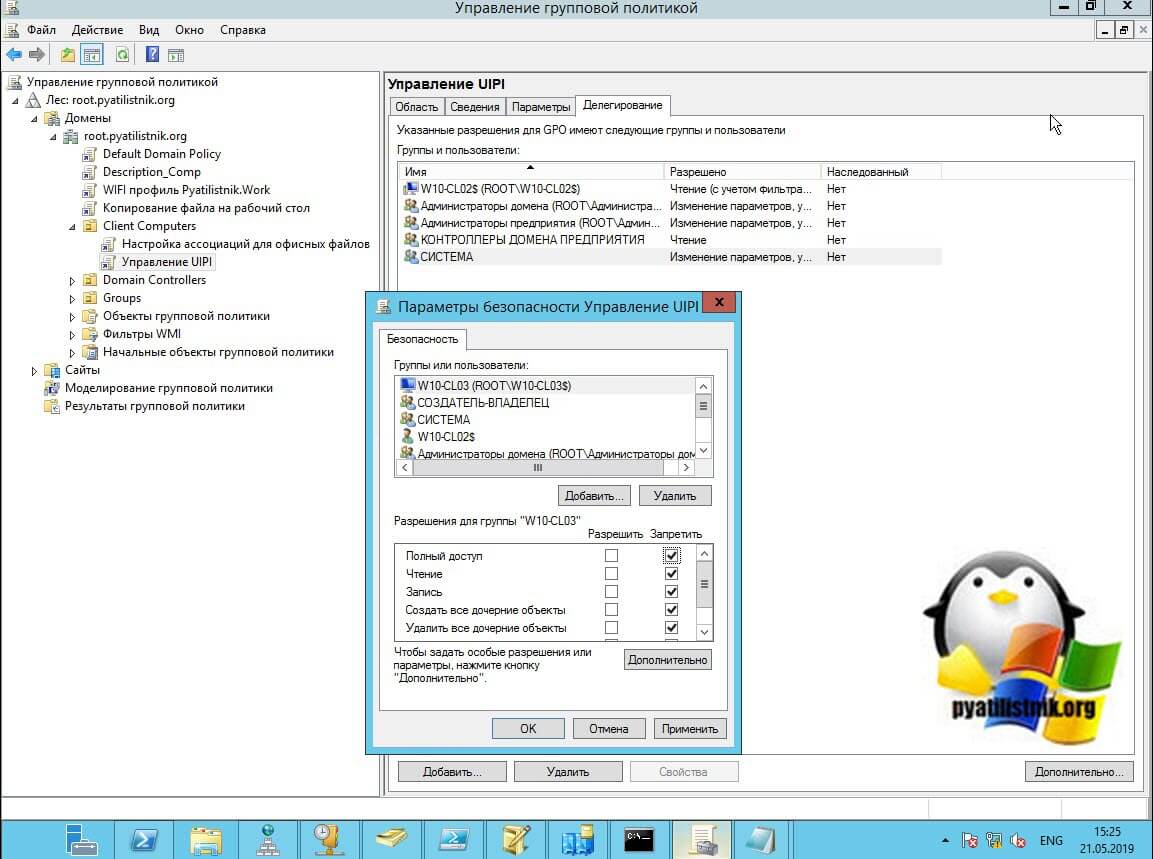

Тут же убедитесь, что нет запретов на нужный вам объект, в моем примере, это W10-CL03. Если есть снимите.

Обратите внимание на группу «КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ (Enterprise Domain Controllers)» данная группа определяет, будет ли происходить репликация данной политики на другие контроллеры или нет, так что если политика отсутствует в папке SYSVOL на других контроллерах, то проверьте права у данной группы.

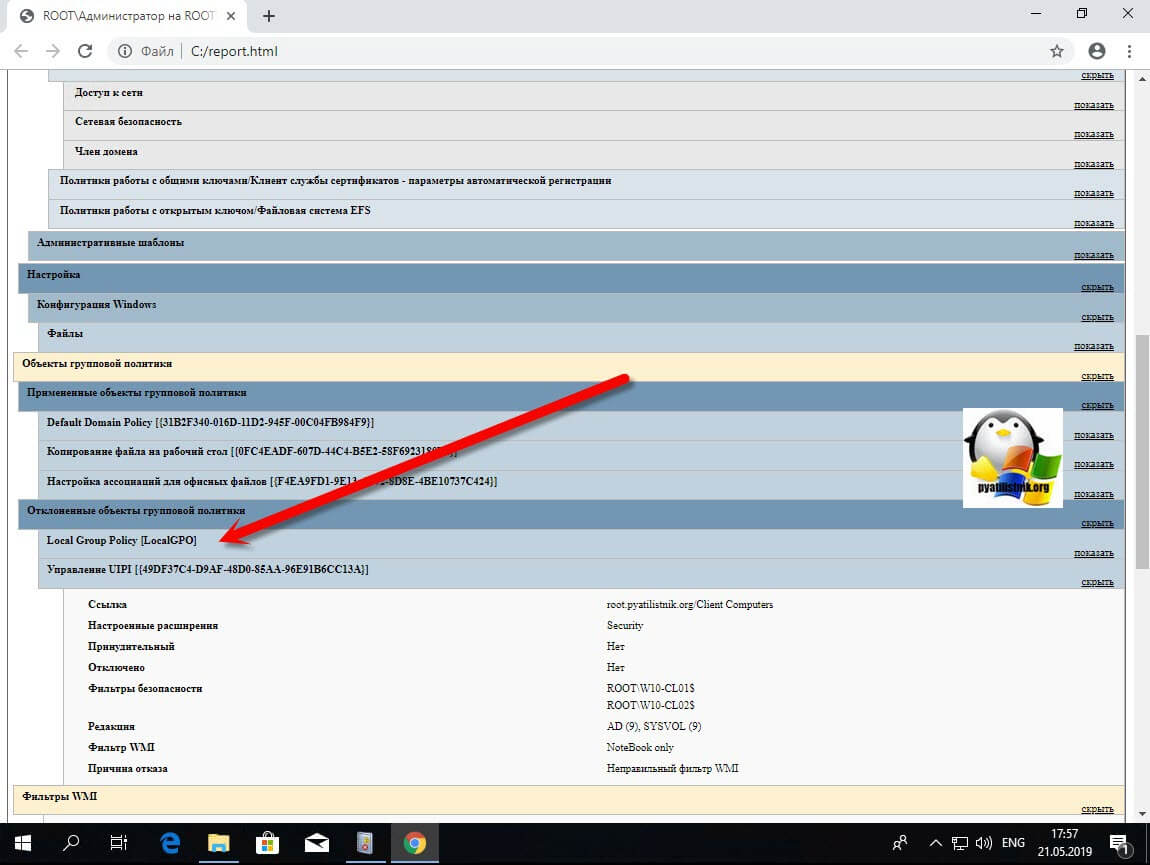

Еще одним механизмом фильтрации групповой политики, может выступать WMI фильтры. Если они есть и ваш объект не соответствует его требованиям, то вы не сможете применить политику. Посмотреть, это можно в соответствующем разделе. В моем примере есть WMI фильтр для ноутбуков, который не даст применения политики на стационарные компьютеры. Подробнее, о создании WMI фильтров и механизме проверки WMI фильтров, читайте по ссылкам. Ниже я покажу, как на конечном компьютере увидеть, что он не подошел из-за фильтрации GPO по WMI.

Инструменты диагностики групповой политики

Выше мы разобрали возможные места, где могла быть проблема, но по мимо них еще есть несколько инструментов, которые могут дать системному администратору информацию, о причинах, которые мешают применению GPO к нужному объекту.

Существуют три инструмента, которые вам покажут информацию, о применяемых политиках на объекты:

Диагностика GPO через gpresult

Gpresult первое средство, которое позволит системному администратору определить на каком этапе есть проблемы с выполнением GPO. Откройте на клиентском компьютере или ноутбуке командную строку от имени администратора и введите команду:

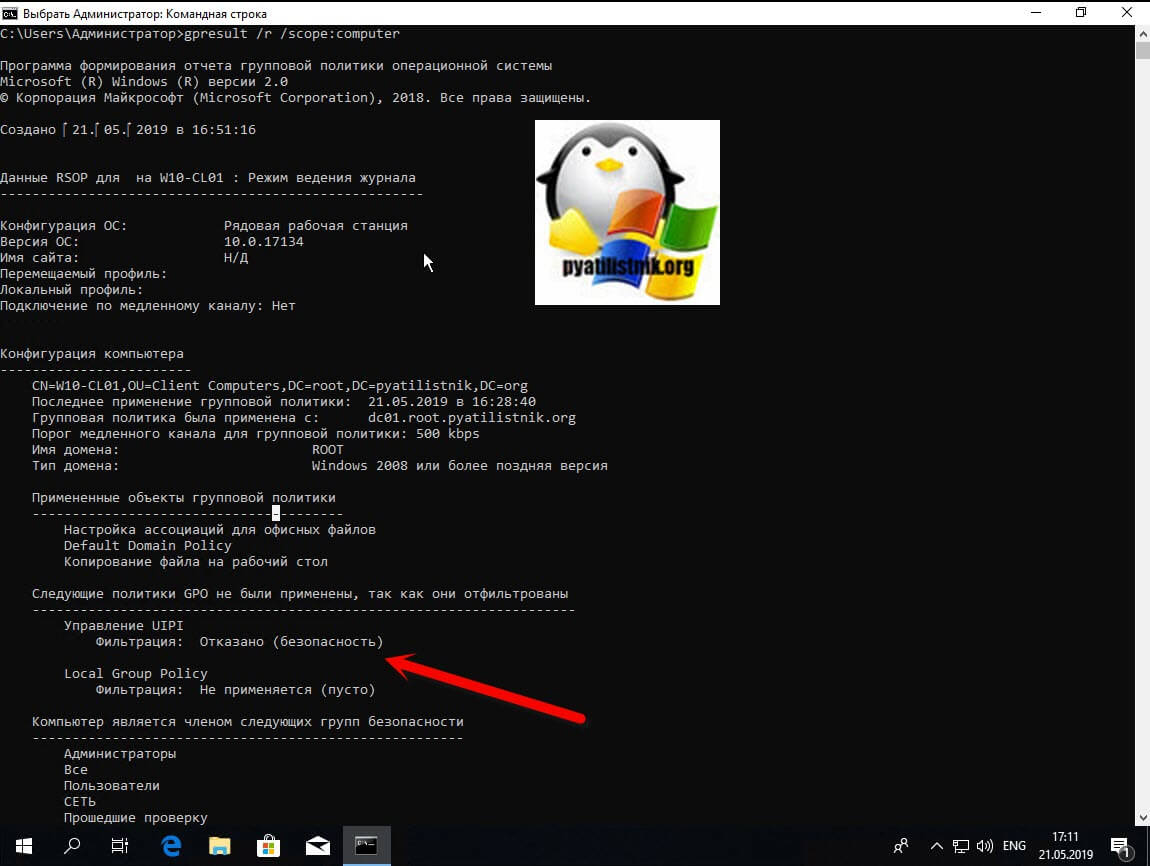

В моем примере у меня есть политика для компьютера «Управление UIPI», поэтому я воспользуюсь gpresult для компьютера. Выполнив gpresult /r /scope:computer я вижу, что моя политика не применилась и числится в списке «Следующие политики GPO не были применены, так как они отфильтрованы». Фильтрация отказано в доступе (Безопасность). Из этого видно, что у компьютера просто нет прав на чтение политики.

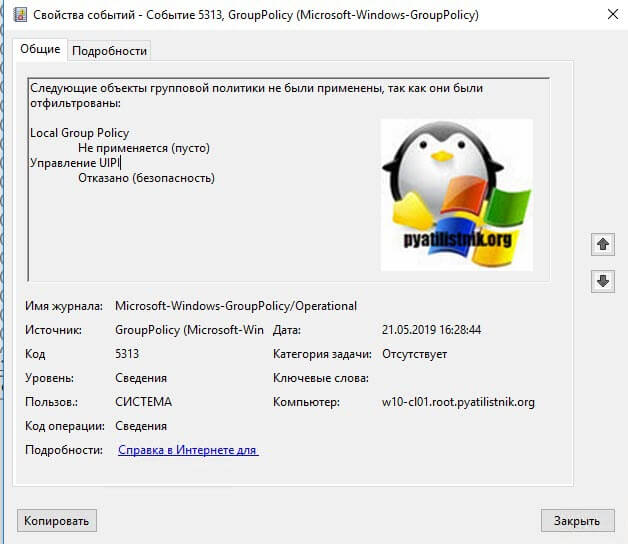

Так же в логах Windows вы можете обнаружить событие с кодом ID 5313:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (безопасность)

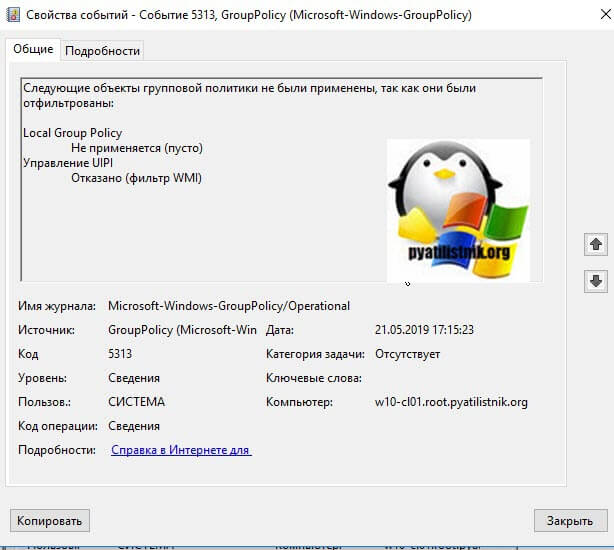

А вот пример 5313, но с уже WMI фильтром:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (фильтр WMI)

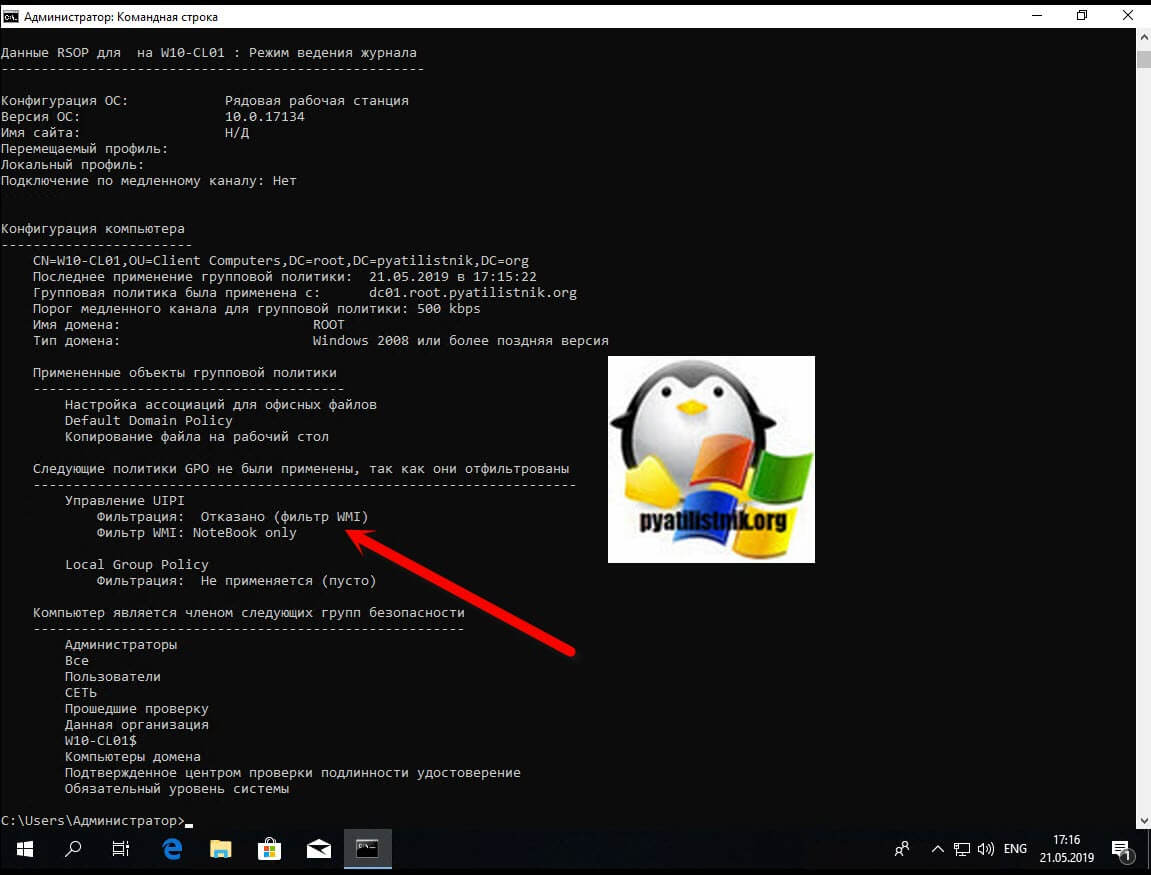

Я для исключаю его из запрета применения и пробую новую попытку применения политики. Я делаю для начала обновление групповой политики через gpupdate /force и затем снова выполняю команду gpresult /r /scope:computer, где теперь вижу, что политика не применилась из-за WMI фильтра. Теперь уже понятно куда копать.

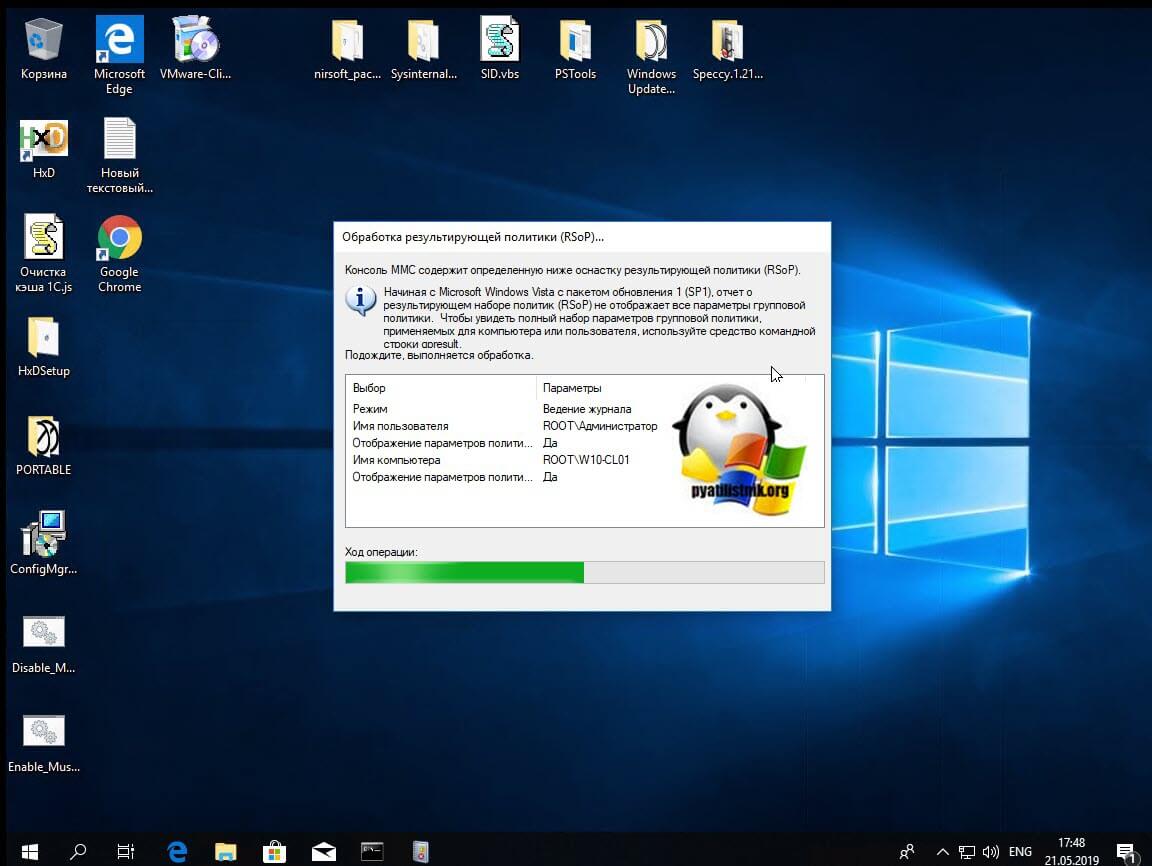

Получение данных GPResult с удаленного компьютера GPResult /s server01 /r, поможет администратору или технической поддержке собрать диагностические данные. Аналогичные действия вы можете выполнять и для пользователя, тут все аналогично. Теперь воспользуемся утилитой RSOP. Откройте окно выполнить и введите rsop.msc.

Начнется сбор применяемых политик.

По результатам, у вас откроется окно результирующей политики. Похожее на то, где вы редактируете политику GPO. Тут вы можете перемещаться по веткам и смотреть текущие значения.

Но это не удобно и мы можем совместить две утилиты gpresult и Resultant Set of Policies (RSoP), получив выгодный симбиоз. В командной строке введите:

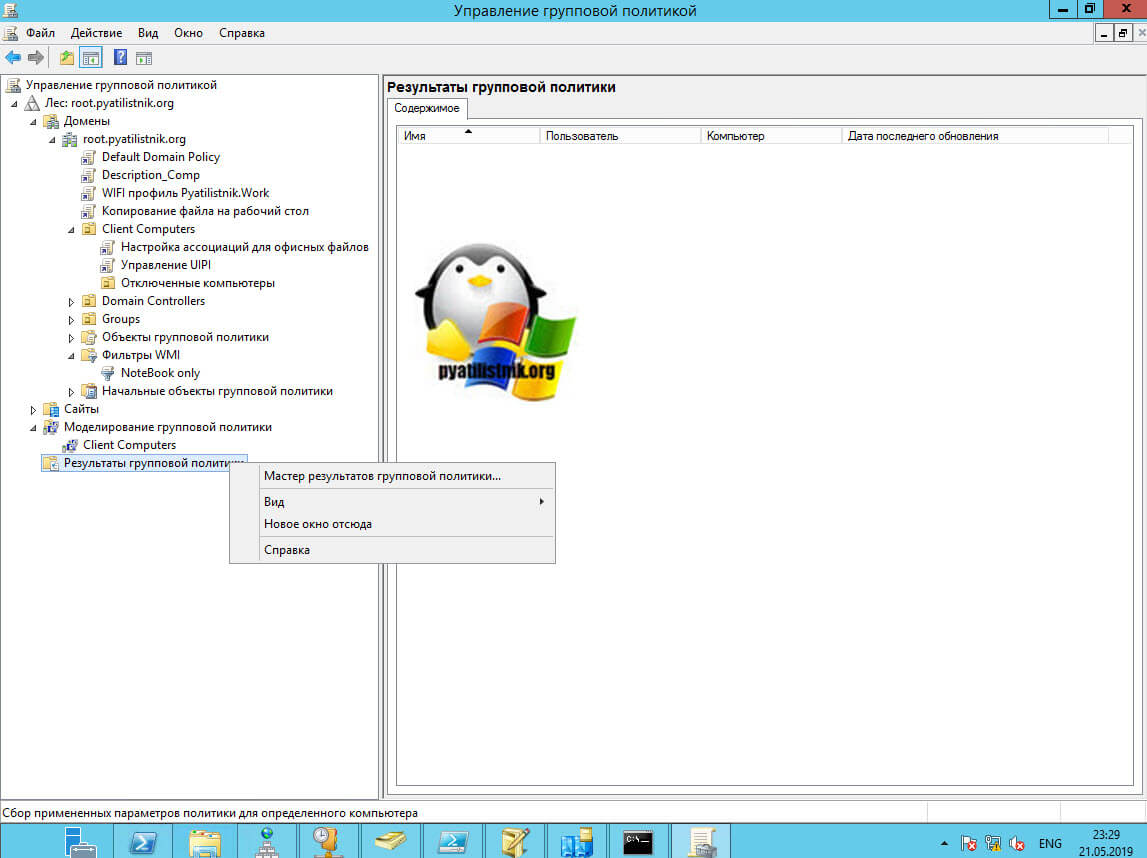

Результаты групповой политики

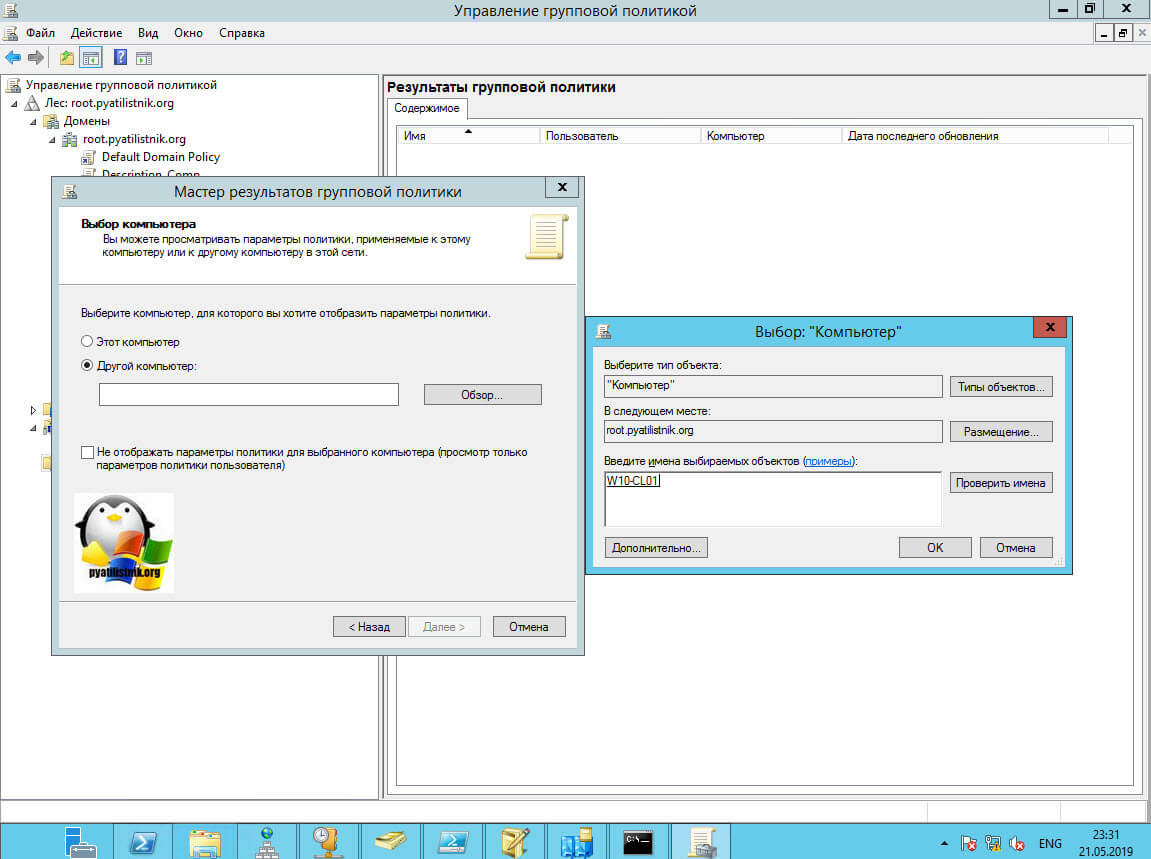

В оснастке GPMC есть возможность посмотреть какие политики применяются к нужному объекту групповой политики. Данный мастер называется «Результат моделирования групповой политики». Щелкаем по нему правым кликом и открываем мастер.

Выбираем нужный компьютер, к которому мы хотим проверить применение политики.

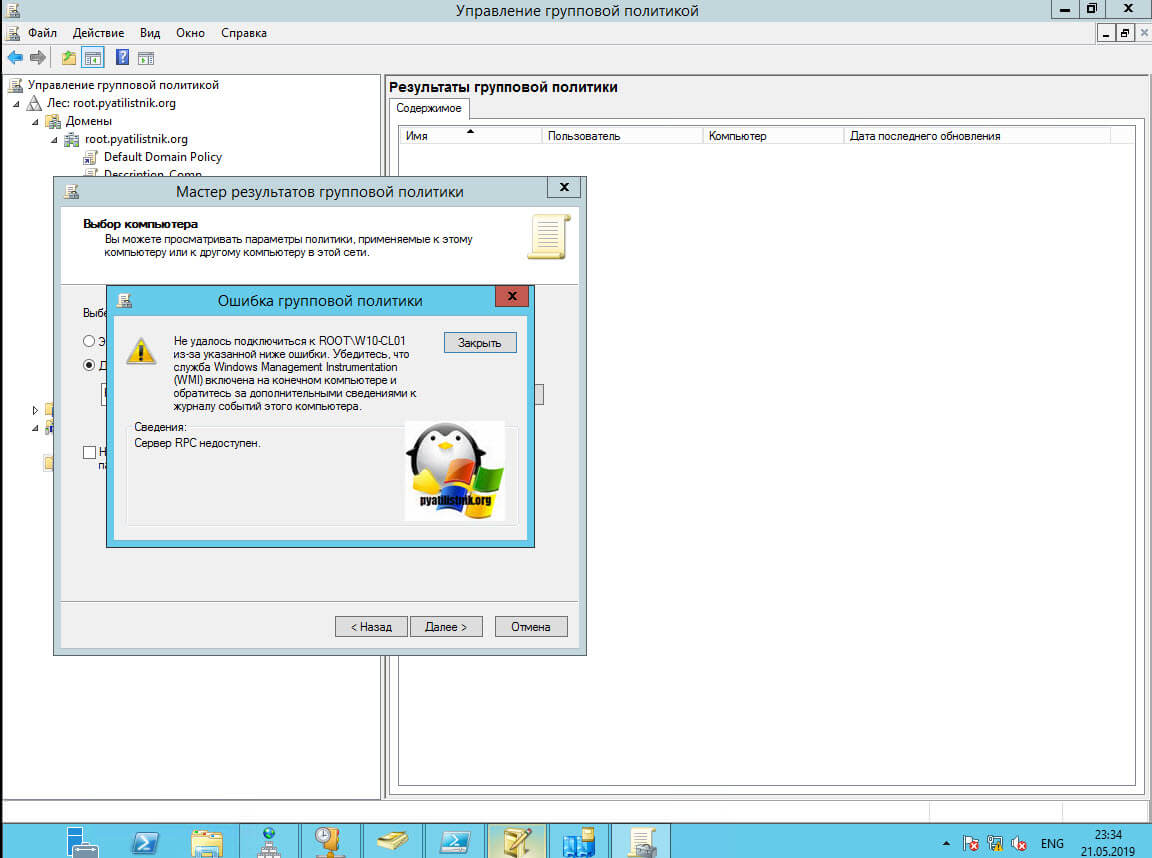

Если в момент добавления компьютера у вас выскочит ошибка «Сервер RPC-недоступен», то проверьте, что у вас запущена на нем служба WMI и в брандмауэре открыты порты для подключения к ней.

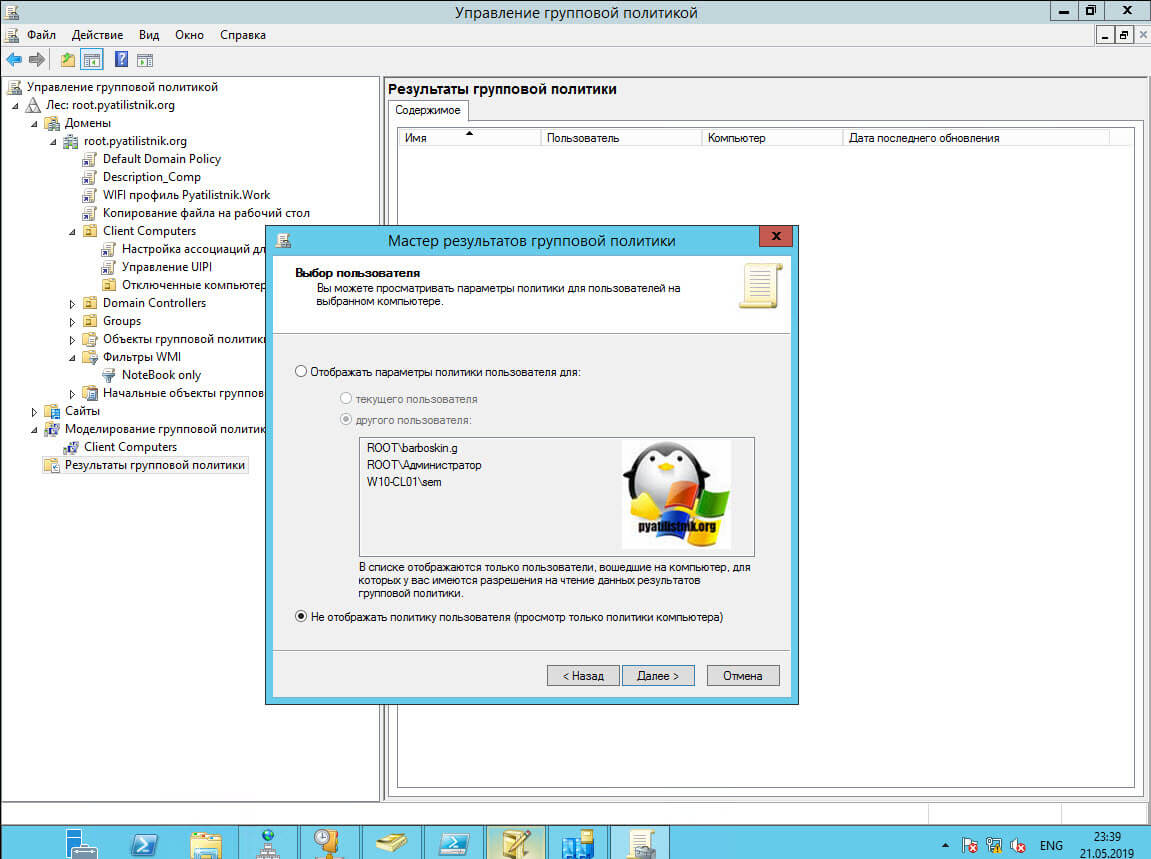

Так как я проверяю GPO для компьютера, то мне нет смысла отображать политику для пользователей.

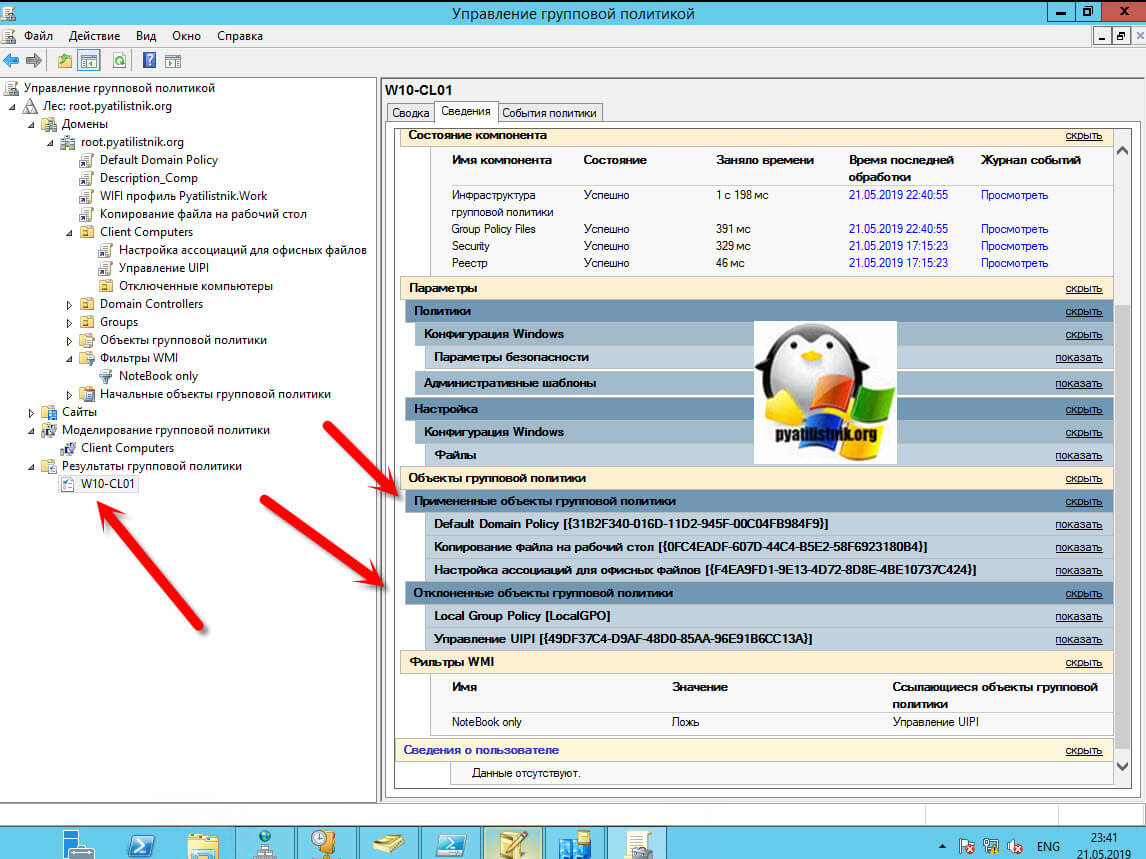

Нажимаем далее. У вас появится отчет. Раскрыв его на вкладке «Сведения» вы увидите, какие политики применены, а какие нет.

Раскрыв подробнее политику, которая не смогла примениться, я вижу, что причиной всему был WMI фильтр.

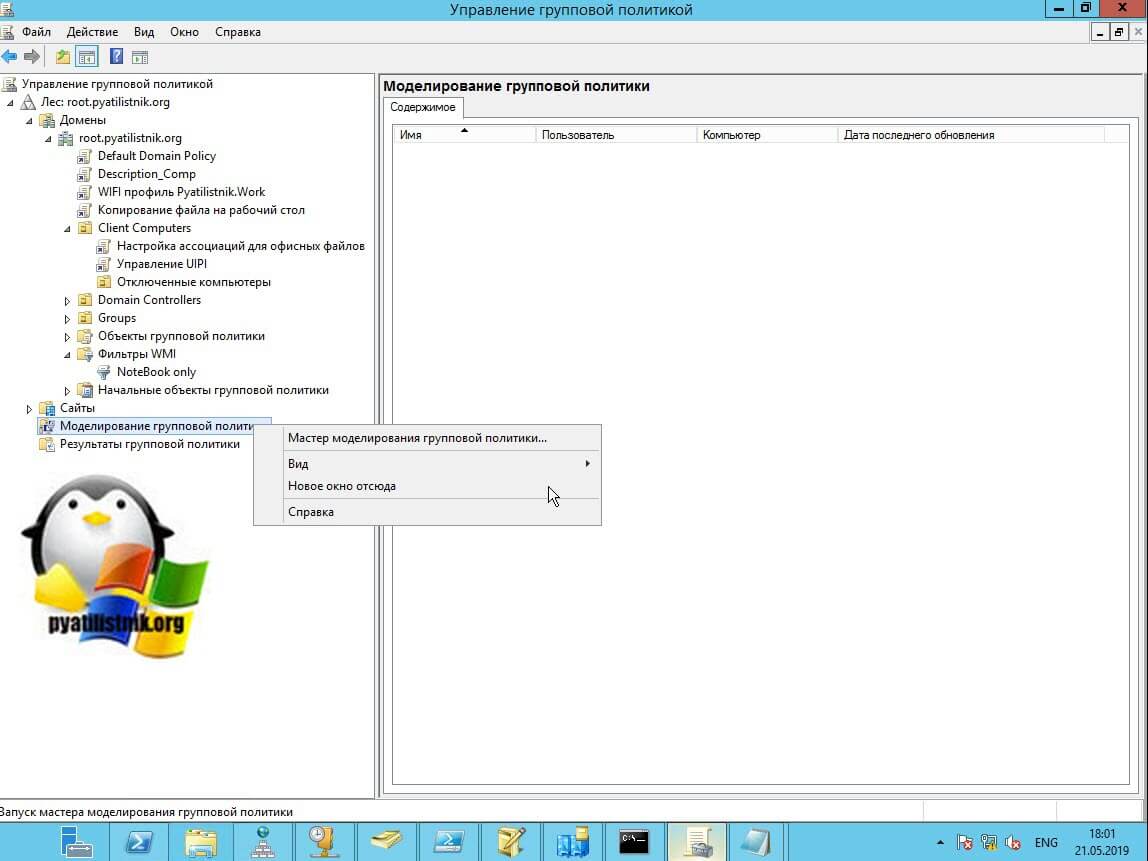

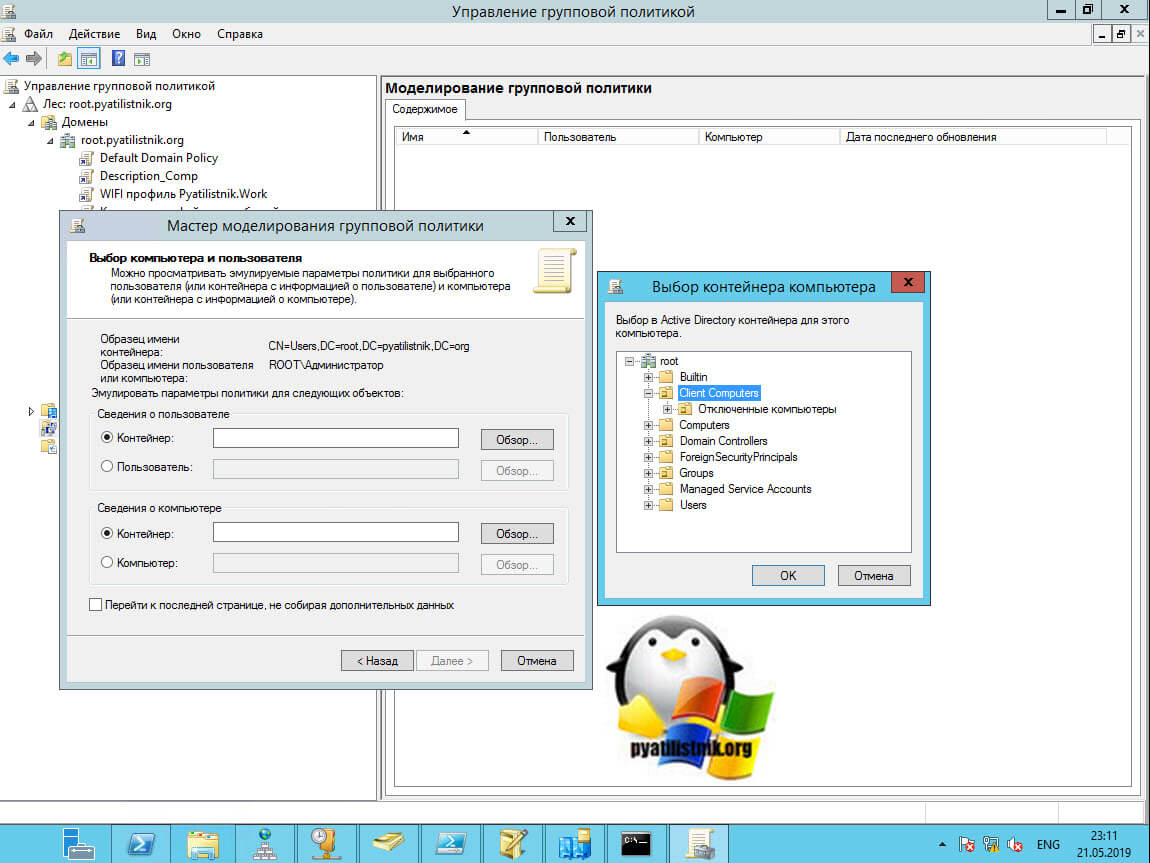

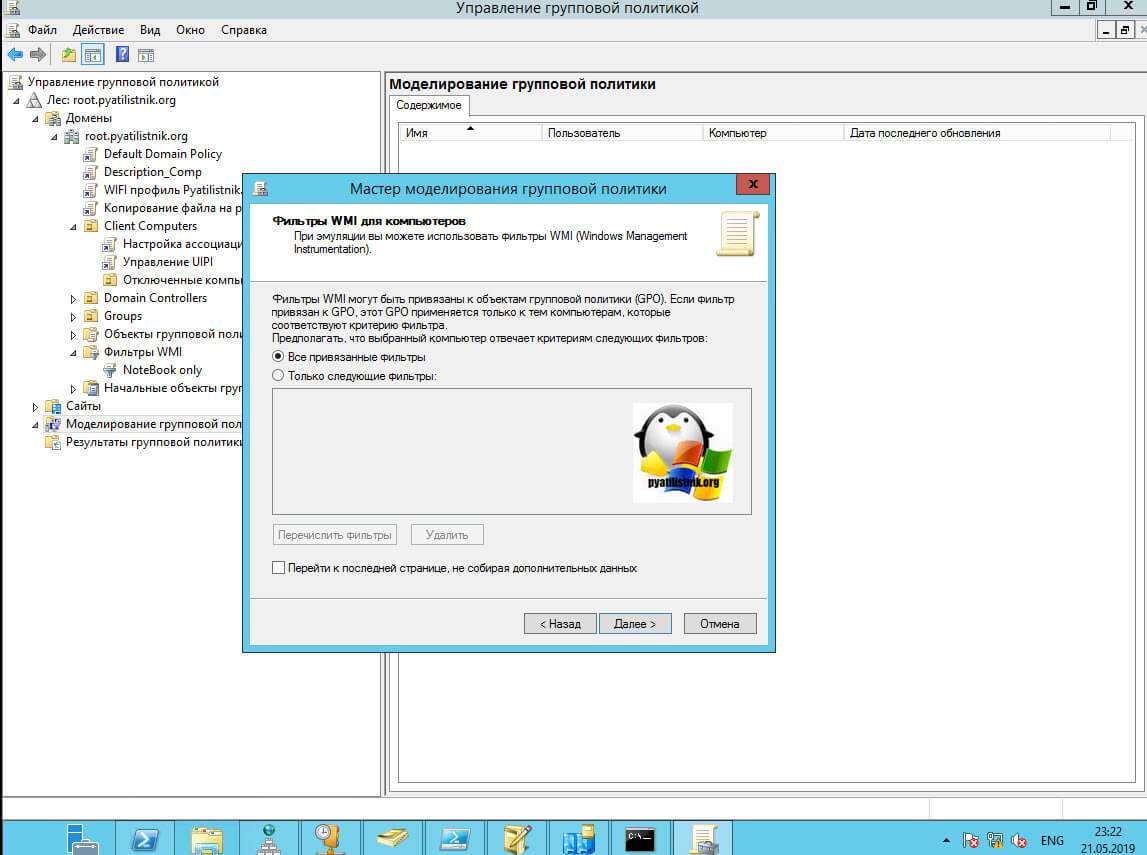

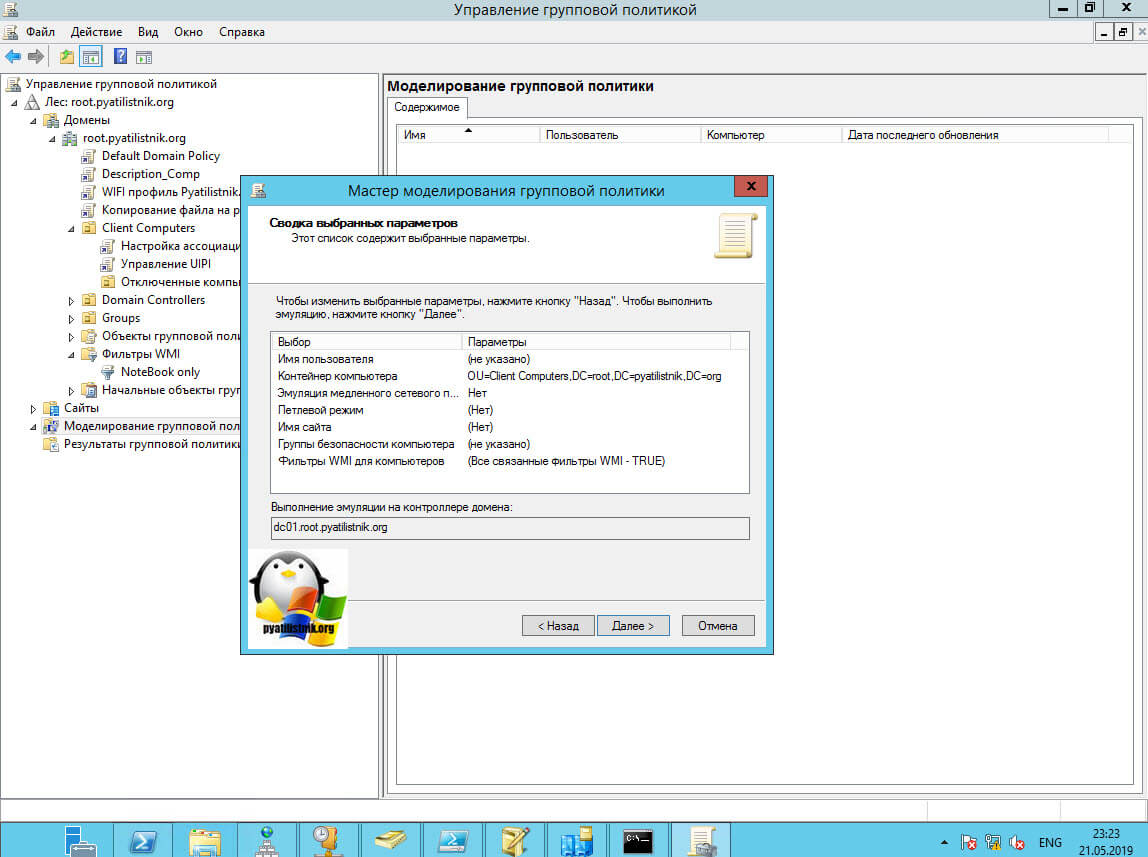

Последним удобным инструментом диагностики и моделирования групповой политики, выступает функционал GPMC, под названием «Моделирование групповой политики«. В задачи которого входит проверка применения политики в существующей ситуации, так и просто тест без реальной прилинковки к OU, указав нужный объект. В оснастке GPMC выберите пункт «Моделирование групповой политикой» и щелкните по нему правым кликом, выбрав «Мастер моделирования групповой политики».

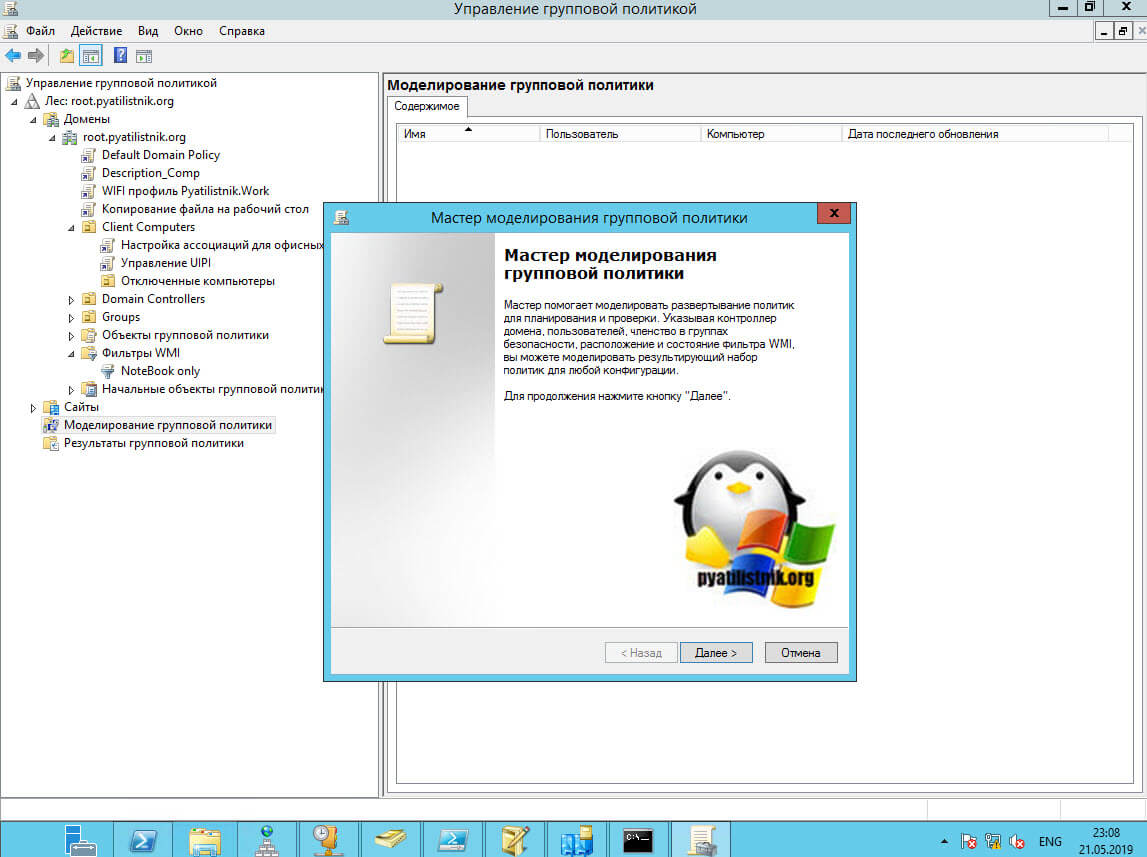

На первом шаге мастера моделирования групповой политики, будет простое уведомление, что к чему, нажимаем далее.

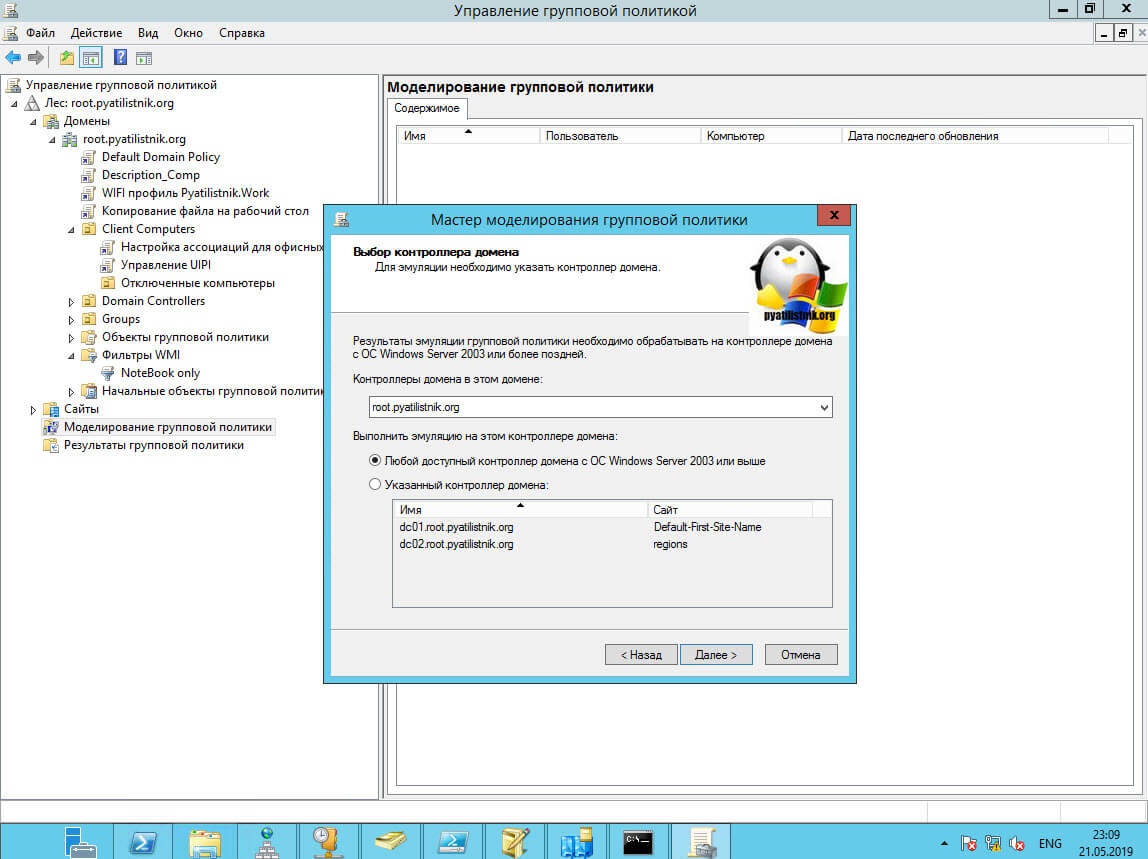

Далее вам будет предложен выбор, дабы указать нужный контроллер домена.

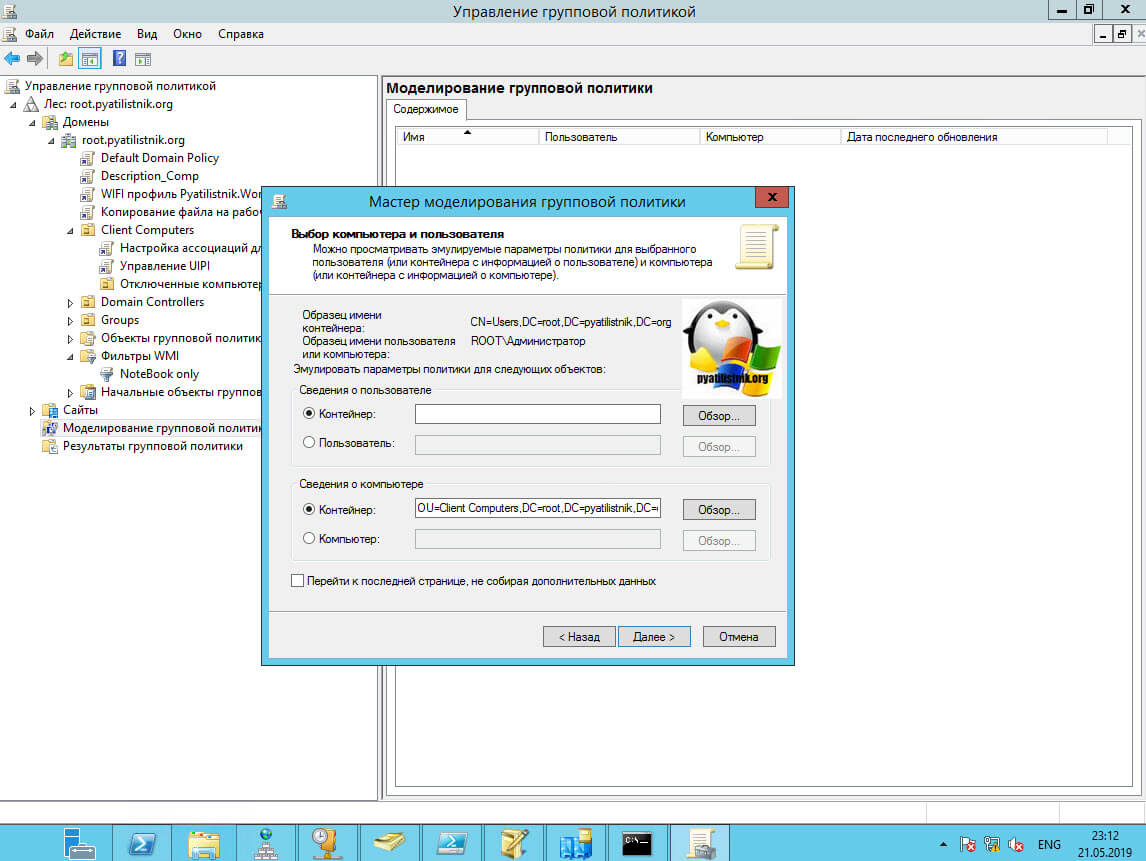

Теперь выбираем нужную OU, для которой мы будем тестировать групповую политику. Делается все через кнопку «Обзор». Я выбрал «Client Computers»

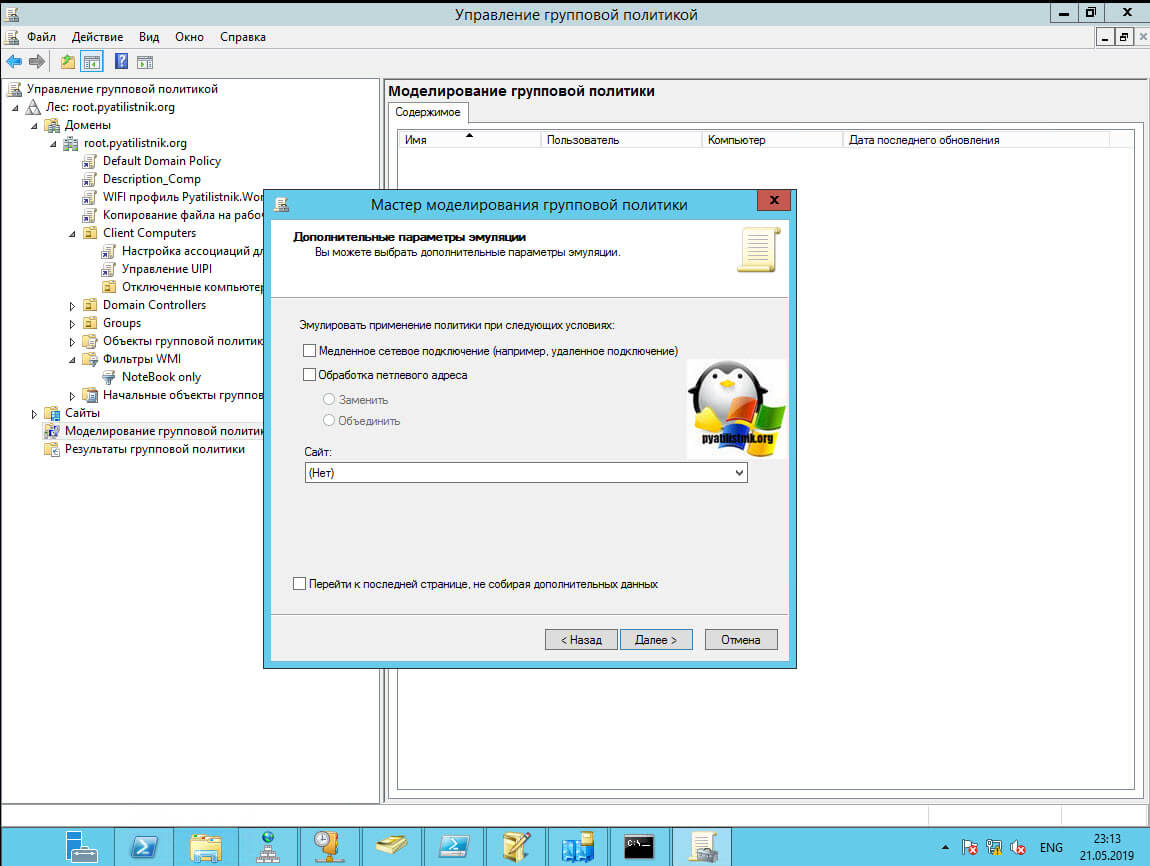

На следующем шаге мастера моделирования групповой политики, вам предоставят сэмулировать таки параметры:

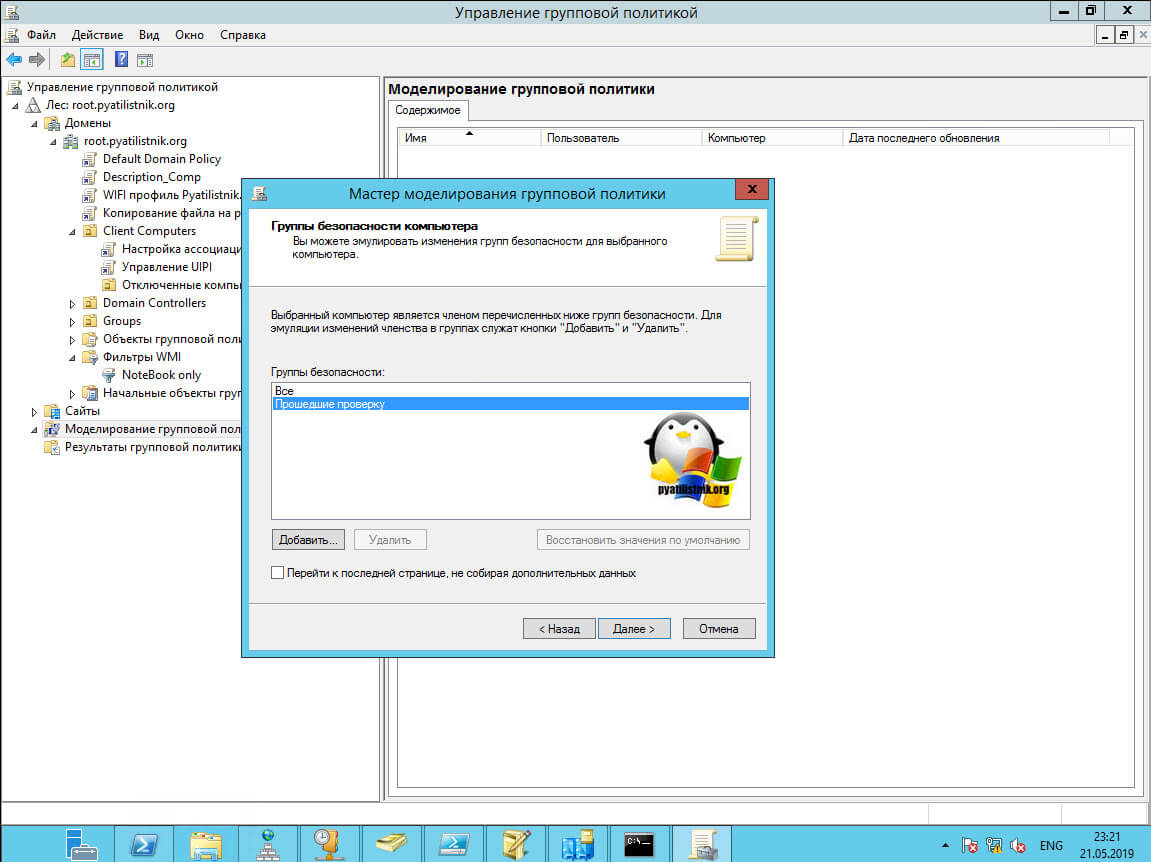

Указываем в какой группе находится наш объект, к которому будет применяться политика.

далее вы можете применить любой из фильтров WMI, который вы хотите тестировать.

В итоге мы получаем результат моделирования групповой политики, тут можно посмотреть, что применилось, что нет.