недопустимые учетные данные rdp windows 10

Недопустимые учетные данные rdp windows 10

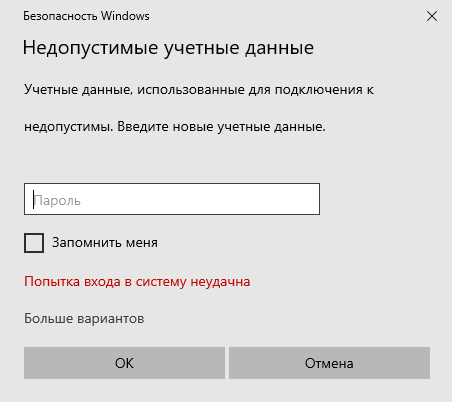

При попытке подключения по RDP с компьютера, под управлением Windows 10, НЕ входящего в домен, к компьютеру, находящемуся в домене, с использованием любой смарт-карты, включая Рутокен, возникает ошибка «Недопустимые учетные данные. Учетные данные, использованные для подключения к xxx.xxx.xx.xxx, недопустимы. Введите новые учетные данные. Попытка входа в систему неудачна».

Проблема начала возникать с 11 октября после установки обновления Microsoft KB5006670.

Установку нужно производить на той машине с которой производится попытка подключения по RDP (клиентская машина).

1. В зависимости от версии операционной системы, выберите установочный файл:

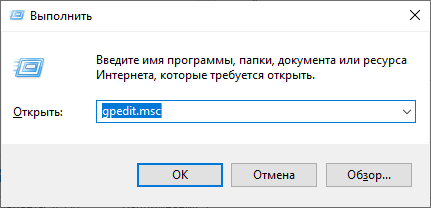

2. Откройте строку «Выполнить» (сочетание клавиш Win+R) и наберите gpedit.msc

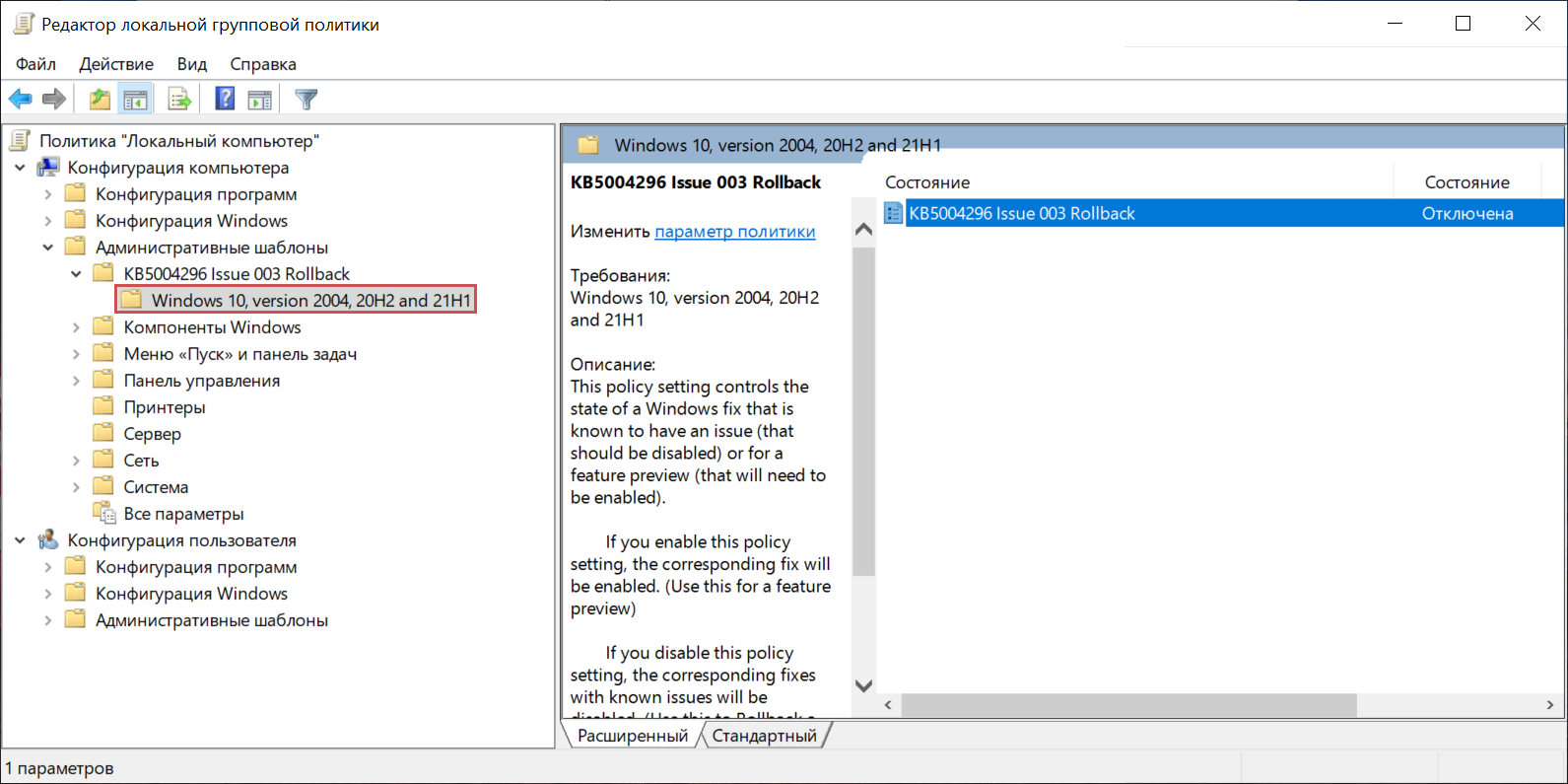

3. В разделе «Административные шаблоны» должен появиться раздел KB5004296 с подразделом с названием версии ОС.

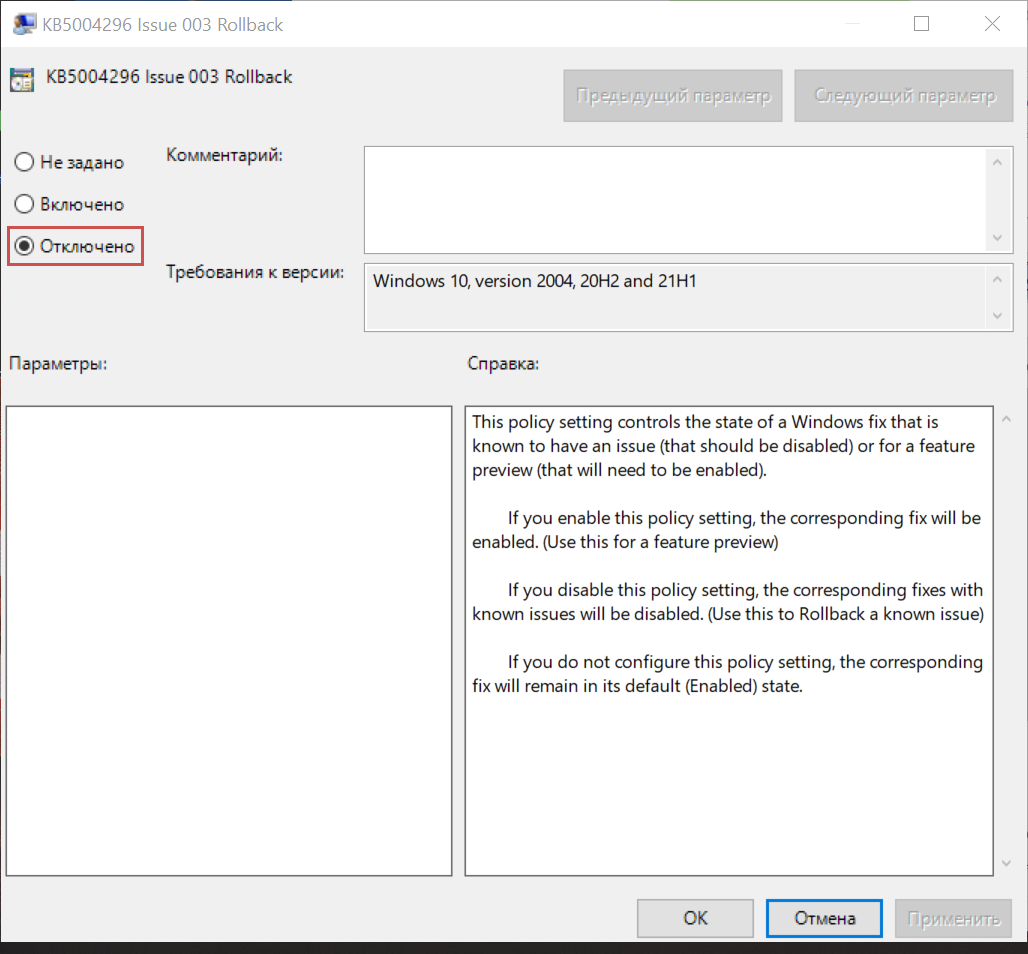

4. Запускаем его двойным щелчком и переводим его в состояние «Отключено».

5. После произведения настроек перезагрузите компьютер.

Недопустимые учетные данные rdp windows 10

Общие обсуждения

Доброго времени суток.

Учетные данные, использованные для подключения к xxx.xxx.xxx.xxx, недопустимы. Введите новые учетные данные.

Через Hyper-V входим без проблем.

Кто-то сможет подсказать откуда ростут проблемы?

Все ответы

Например, из-за отсутствия у учетной записи права на вход в систему через службу удаленных рабочих столов. Право это определяется политикой, при обычной настройке оно есть у групп Администраторы и Пользователи служб удаленных столов, кроме того в политике можно установить явный запрет на этот тип входа (проверьте всё это).

А вообще, для выяснения точной причины проблем со входом в систему включайте(через политику) аудит неудачных попыток входа в систему и смотрите журнал событий Безопасность.

Пытаемся зайти через учетку Администратора, причем уже неделю ходили без проблем.

Аудит пишет следующее:

Учетной записи не удалось выполнить вход в систему.

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Администратор

Домен учетной записи: MOS1SKRIST1

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC0000064

Недопустимые учетные данные rdp windows 10

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Имеется домен на 2008 р2. Имеются «семерки» члены домена. Имеется проблема следующего характера.

Если подключаться к ЛЮБОЙ машине по имени с сохранением учетных данных локально (Чтобы пароль не вводить) все ок (то есть мклиент в домене хост тоже).

Если-же подключаться по айпи, или же по имени но не к члену домена то выдает фигу со словами: системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера «тест.тест.ком» так как его подлинность проверена не полностью. Введите новые учетные данные. Попытка входа неудачная. Причем если подключаться к этому же хосту, но с машинке не участвующем в домене, все ок. Предполагаю что проблема зарыта все таки в политиках. я обрыл довольно много и не раз. В основном административные шаблоны\ служба удал. раб. столов. Но не помогает. Помогите плиз с проблемой.

Ответы

Если компьютер находится в домене, при подключении к удаленному компьютеру сохранение учетных данных по умолчанию запрещено. Однако это поведение можно изменить.

Для выполнения этих действий необходимо войти в систему с правами администратора.

Недопустимые учетные данные rdp windows 10

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

На ноутбуке поставил Windows 8.1 и создал пользователя через bat. Подключение устанавливается, но пишет, что учетные данные недопустимы, вводи другие.(«Учетные данные, использованные для подключения к 192.168.50.132 недопустимы.»)

net user Chcp 1251 /add

net localgroup «Администраторы» Chcp /add

net localgroup «Administrators» Chcp /add

net localgroup «Пользователи» Chcp /del

net localgroup «Users» Chcp /del

REG ADD «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList» /v «Chcp» /t REG_DWORD /d 0 /f

reg add «HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server» /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

netsh firewall set service remoteadmin enable

netsh firewall set service remotedesktop enable

fDenyTSConnections (DWORD) = 0

fSingleSessionPerUser (DWORD) = 0

У меня стоит Windows 8.1, а на ноутбуке Windows 8.1 PRO.Через Telnet все работает через созданного пользователя. Компьютеры в локальной сети.

Если ввести случайный логин и пароль то будет писать тоже самое, если использовать пользователя которого создал при установке тоже будет это писать.

Устранение неполадок с подключениями к Удаленному рабочему столу

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

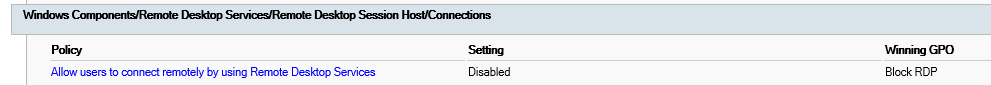

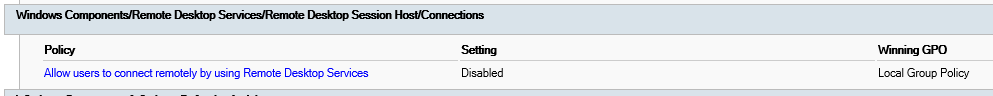

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

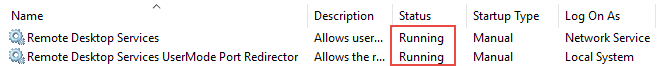

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

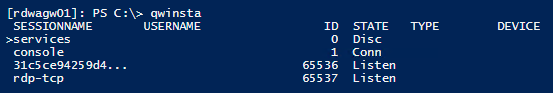

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

Проверка разрешений для папки MachineKeys

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

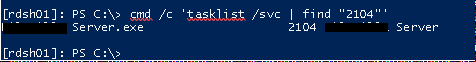

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Рекомендуемые дальнейшие действия: