какие бывают коды в информатике

Кодирование информации

| Определение: |

| Кодирование информации (англ. information coding) — отображение данных на кодовые слова. |

Обычно в процессе кодирования информация преобразуется из формы, удобной для непосредственного использования, в форму, удобную для передачи, хранения или автоматической обработки. В более узком смысле кодированием информации называют представление информации в виде кода. Средством кодирования служит таблица соответствия знаковых систем, которая устанавливает взаимно однозначное соответствие между знаками или группами знаков двух различных знаковых систем.

Содержание

Код [ править ]

Виды кодов [ править ]

Все вышеперечисленные коды являются однозначно декодируемыми — для такого кода любое слово, составленное из кодовых слов, можно декодировать только единственным способом.

Примеры кодов [ править ]

Однозначно декодируемый код [ править ]

| Определение: |

| Однозначно декодируемый код (англ. uniquely decodable code) — код, в котором любое слово составленное из кодовых слов можно декодировать только единственным способом. |

Пусть есть код заданный следующей кодовой таблицей:

[math]a_1 \rightarrow b_1[/math]

[math]a_2 \rightarrow b_2[/math]

[math]a_k \rightarrow b_k[/math]

Код является однозначно декодируемым, только тогда, когда для любых строк, составленных из кодовых слов, вида:

Всегда выполняются равенства:

Заметим, что если среди кодовых слов будут одинаковые, то однозначно декодировать этот код мы уже не сможем.

Префиксный код [ править ]

| Определение: |

| Префиксный код (англ. prefix code) — код, в котором никакое кодовое слово не является префиксом какого-то другого кодового слова. |

Предпочтение префиксным кодам отдается из-за того, что они упрощают декодирование. Поскольку никакое кодовое слово не выступает в роли префикса другого, кодовое слово, с которого начинается файл, определяется однозначно, как и все последующие кодовые слова.

Пример кодирования [ править ]

Закодируем строку [math]abacaba[/math] :

Такой код можно однозначно разбить на слова:

[math]00\ 01\ 00\ 1\ 00\ 01\ 00[/math]

Преимущества префиксных кодов [ править ]

Недостатки префиксных кодов [ править ]

Пример неудачного декодирования [ править ]

Предположим, что последовательность [math]abacaba[/math] из примера передалась неверно и стала:

[math]c^<**>(abacaba) = 0001001\ 1\ 00100[/math]

Разобьем ее согласно словарю:

[math] 00\ 01\ 00\ 1\ 1\ 00\ 1\ 00[/math]

[math]a\quad b\quad a\ c\ c\quad a\ c\ a[/math]

Полученная строка совпадает только в битах, которые находились до ошибочного, поэтому декодирование неравномерного кода, содержащего ошибки, может дать абсолютно неверные результаты.

Не префиксный однозначно декодируемый код [ править ]

Как уже было сказано, префиксный код всегда однозначно декодируем. Обратное в общем случае неверно:

Мы можем ее однозначно декодировать, так как знаем, что слева от двойки и справа от тройки всегда стоит единица.

После декодирования получаем: [math]abbca[/math]

10 популярных кодов и шифров

10 популярных кодов и шифров

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

Стандартные шифры

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Сумели? Напишите в комментариях, что у вас получилось.

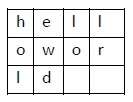

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

1 октября в 10:00, Москва, Беcплатно

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

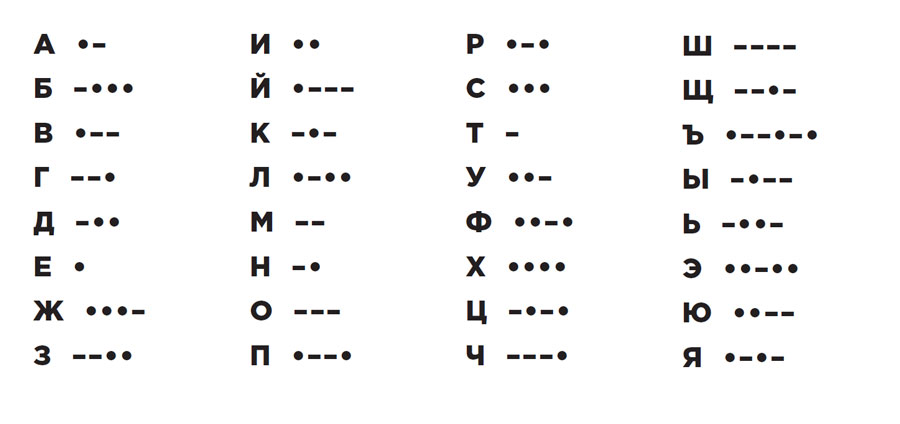

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

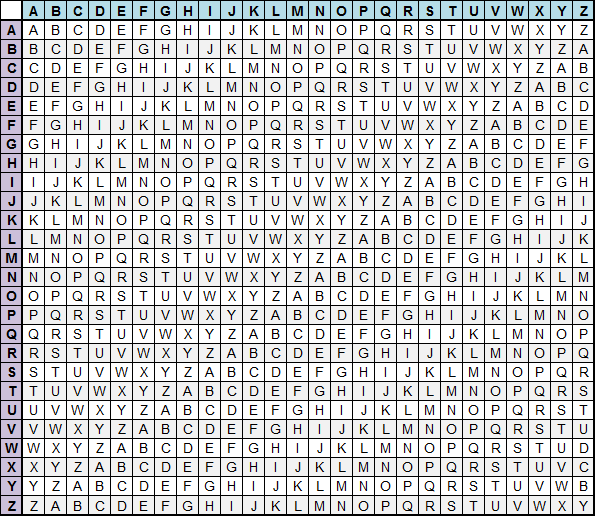

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

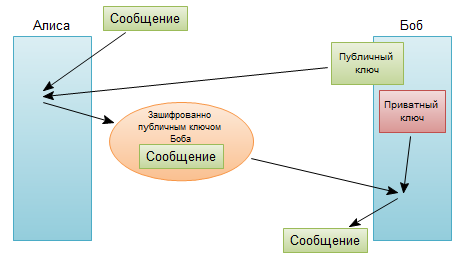

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

Хинт для программистов: если зарегистрируетесь на соревнования Huawei Cup, то бесплатно получите доступ к онлайн-школе для участников. Можно прокачаться по разным навыкам и выиграть призы в самом соревновании.

Перейти к регистрации

Трактовка понятий

Человеческие мысли выражаются в виде текста, который состоит из слов. Подобное представление информации называется алфавитным, так как основа языка — алфавит. Он считается конечным набором различных знаков любой природы. Их используют для составления сообщений.

Запись 251299 может нести следующие смысловые нагрузки:

Чтобы зашифровать данные, необходимо знать правила записи кодов (условные обозначения информации). Понятие кодирование связано с преобразованием сообщений в комбинацию символов с учётом кодов. При общении люди используют русский либо другой национальный язык. В процессе код передаётся звуками, а при письме с помощью букв. У водителей обработка информации осуществляется сигналами, оптикой.

Восприятие сигналов светофора — основная цель, для чего нужна процедура кодирования передаваемой информации при переходе через дорогу. В этом случае зашифровка сводится к применению совокупности символов по правилам дорожного движения. В различных отраслях культуры, науки, техники разработаны специфические формы записи данных:

В школе рассматриваемая тема изучается в 5 классе. К основным способам кодирования информации в информатике относятся: числовой, символьный (текстовый), графический. В первом случае используются числа, во втором — символы того алфавита, что и первоначальный текст, в третьем — картинки, рисунки, значки.

Двоичная методика

В процессе развития технологий учёные разработали несколько способов и видов кодирования информации. В конце XIX века американец Морзе Сэмюель разработал уникальную систему шифрования. В её основе находятся 3 символа:

Последний знак применяется для равномерного разделения букв. В вычислительных технологиях применяется система двоичного кодирования (ДК): 0 и 1. На английском языке используется выражение binary digit либо сокращённо bit (бит).

Через 1 бит можно выразить:

Если число битов увеличивается до двух, тогда выражаются в таблице 4 разных понятия: 00 01 10 11. Чтобы понимать кодирование целых чисел (ЦЧ), потребуется ознакомиться с ДК. Полученные результаты помещаются в ячейки. Для определения знака «плюс» применяется нуль, а для «минуса» — единица.

Чтобы зашифровать действительные числа, изучается специальный формат, в котором предусмотрена плавающая запятая. Для предметного опознания проводится декодирование. Процесс совершается индивидом с учётом анализа полученной информации.

Текстовое значение

Чтобы разобраться в теме кодирования текста, потребуется сопоставить буквам порядковые номера. Можно править процессом хранения двоичного кода одного знака 1 байтом либо 8 битами. Так как значение бита равняется 1 либо 0, тогда количество возможных сочетаний в байте равняется 256, что достаточно для зашифровки текста, графических символов, цифр.

Смысл кодирования: одному символу принадлежит код в пределах 0−255 либо двоичный код от 00000000 до 11111111. На примере человек различает символы с учётом их начертания, а вычислительная техника — кода. В мировой практике для кодирования текста при помощи байтов используются разные стандарты. Первоосновной считается стандарт ASCII. Он разработан Национальным институтом ANSI. Система основана на 2-х таблицах шифрования:

Знаки в пределах 0−32 соответствуют операциям, а 33−127 — символам из латинского алфавита, знакам препинания и арифметики. Для национальной кодировки применяются показатели 128−255. За всю историю существования русского языка использовались следующие кодовые таблицы:

Текст, зашифрованный по одной системе, может неверно поясняться в другой.

Растровое изображение

Графические данные на мониторе представляются в качестве растрового изображения. Для его формирования применяется конкретное количество строк из пикселей (точек). Для каждого пикселя характерен знаковый код, в котором хранится информация об оттенке пикселя.

Чтобы получить чёрно-белое фото, требуется 2 состояния: чёрный (0) и белый (1). Так как для восстановления полной картинки используется несколько красок, поэтому одного бита на пиксель недостаточно. Для передачи фото из 4-х оттенков, понадобится 2 бита на 1 пиксель.

Формирование цветного изображения на мониторе осуществляется путём смешивания 3-х основных цветов: синего, красного и зелёного. Из этих оттенков получается 8 комбинаций. Кодировка изображения из восьми цветов проводится с помощью трёх битов памяти на 1 пиксель. Чтобы получить разноцветную картинку, увеличивается число нужных вариантов сочетаний оттенков.

Для палитры из 16 цветов понадобится 4-разрядная кодировка пикселя. На три бита базовых оттенков приходится 1 бит интенсивности. Он отвечает за яркость всех цветов одновременно. Для определения объёма растрового изображения потребуется умножить число точек на аналогичный показатель, характерный для одной точки.

Чтобы представить графическую информацию, применяется векторное изображение. Оно представлено в виде соответствующего объекта, состоящего из стандартных отрезков и дуг. Их положение определяется путём нахождения координат точек, длины радиуса. У каждой линии есть свой тип:

Чтобы закодировать данные о векторной картинке, применяются обычные буквенно-цифровые символы и специальные программы. Качество фото определяется разрешением монитора: количество точек, из которых получается картинка. Чем выше показатель, тем больше количество точек в строке, тем лучше качество фото.

Звуки и их разрядность

C 90-х годов компьютеры работают со звуковой информацией. В каждой вычислительной машине предусмотрена звуковая плата, колонки, микрофон. С их помощью производится запись, сохраняются и воспроизводятся звуки — волны с определённой частотой и амплитудой. Чем больше последний показатель, тем он громче для человеческого восприятия. Чем будет больше частота, тем выше тон.

Современное программное обеспечение для компьютеров преобразовывает звуковые сигналы в последовательность электроимпульсов. Для шифровки последних явлений используются двоичная форма и аудиоадаптер либо звуковая плата. Устройство подключается к компьютеру с целью преобразования электроколебаний звуковой частоты в двоичный код. Процесс наблюдается при вводе звуков и обратном их преобразовании.

В задачи аудиоадаптера входят:

Качество звука определяется следующими понятиями: дискретизация и разрядность. Первый термин связан с количеством измерений входящих сигналов за одну секунду. Показатель измеряется в герцах (Гц). Для одного измерения за секунду характерна частота в 1 Гц. Под разрядностью подразумевается число бит в регистре звуковой платы. Величина определяет точность измерения входящих сигналов.

Чем она выше, тем меньше погрешность отдельных преобразований величины электросигнала в число и обратно. Для разрядности равной 8 получается 256 разных значений. Аудиоадаптер, в котором предусмотрено 16 разрядов, лучше кодирует и воспроизводит звуки, чем 8-разрядный аналог. Чтобы закодировать файл со звуковой информацией, используется числовая двоичная форма.

Машинные команды

В вычислительных машинах, включая компьютеры, предусмотрена программа для управления их работой. Все команды кодируются в определённой последовательности с помощью нулей и единиц. Подобные действия называются машинными командами (МК). Они содержат в себе некоторую информацию:

У каждого процессора МК со стандартным форматом и строгой фиксированной длиной сама команда состоит из адреса и кода операции. Последний показатель описывает действия процессора. По адресной части определяется, где была произведена операция. С учётом её структуры она классифицируется на моно- и мультиадресные части. Длина кода зависит от числа действий, которые входят в систему компьютера.

Популярные коды и шифры.

В рубрике “Информационная безопасность” мы разбирали общие вопросы о криптографии и методах шифрования. В этой статье мы рассмотрим самые популярные коды и шифры.

В мире существует множество шифров и кодов для засекречивания различных посланий. Вопреки распространенному мнению, код и шифр — это не одно и то же. В коде каждое слово заменяется на какое-то иное кодовое слово, в то время как в шифре заменяются сами символы сообщения.

1. Шифр Цезаря

Шифр Цезаря так называется, потому что его использовал сам Юлий Цезарь. Шифр Цезаря — это не один шифр, а целых двадцать шесть, использующих один и тот же принцип. Например, шифр ROT1 относится к шифру Цезаря.

Получателю нужно сказать, какой из шифров используется. Если используется шифр «G», тогда А заменяется на G, B на H, C на I и т.д. Если используется шифр «Y», тогда А заменяется на Y, B на Z, C на A и т.д. На шифре Цезаря базируется огромное число других, более сложных шифров.

Шифр Цезаря очень простой и быстрый, но он является шифром простой одинарной перестановки и поэтому легко взламывается.

2. Азбука Морзе

Азбука является средством обмена информации и ее основная задача – сделать сообщения более простыми и понятными для передачи. В системе Морзе каждая буква, цифра и знак препинания имеют свой код, составленный из группы тире и точек. При передаче сообщения с помощью телеграфа тире и точки означают длинные и короткие сигналы. Пример:

3. Стеганография

Стеганография старше кодирования и шифрования. Это искусство появилось очень давно. Оно буквально означает «скрытое письмо» или «тайнопись». Хоть стеганография не совсем соответствует определениям кода или шифра, но она предназначена для сокрытия информации от чужих глаз. Про стеганографию можно почитать в нашей отдельной статье.

4. ROT1

Данный шифр известен всем с детства. Каждая буква шифра заменяется на следующую за ней в алфавите. Так, A заменяется на B, B на C, и т.д.

«ROT1» значит «ROTate 1 letter forward through the alphabet» («сдвиньте алфавит на одну букву вперед»).

5. Моноалфавитная замена

Описанные выше ROT1 и азбука Морзе являются представителями шрифтов моноалфавитной замены. Приставка «моно» означает, что при шифровании каждая буква изначального сообщения заменяется другой буквой или кодом из единственного алфавита шифрования.

Дешифрование шифров простой замены не составляет труда, и в этом их главный недостаток. Разгадываются они простым перебором или частотным анализом.

6. Транспозиция

В транспозирующих шифрах буквы переставляются по заранее определенному правилу. Например, если каждое слово пишется задом наперед, то из «all the better to see you with» получается «lla eht retteb ot ees joy htiw».

В Гражданскую войну в США и в Первую мировую его использовали для передачи сообщений.

7. Шифр Виженера

Шифр Виженера использует тот же принцип, что и шифр Цезаря, за тем исключением, что каждая буква меняется в соответствии с кодовым словом.

Данный шифр на порядок более устойчив к взлому, чем моноалфавитные, хотя представляет собой шифр простой замены текста. Пример:

Давайте зашифруем слово “Пароль” с помощью данного шифра. Ключевое слово будем использовать “Код”. Нарисуем таблицу:

| 1 | 2 | 3 | 4 | 5 | 6 | |

| Фраза: | п | а | р | о | л | ь |

| Ключ | к | о | д | к | о | д |

Берем первые буквы ключа и нашего слова и скрещиваем между собой с помощью таблицы Виженера и получается буква “ъ” и идем далее. Остальное попробуйте самостоятельно и напишите ответ в комментариях

8. Настоящие коды

В настоящих кодах каждое слово заменяется на другое. Расшифровывается такое послание с помощью кодовой книги, где записано соответствие всех настоящих слов кодовым, прямо как в словаре.

Многие страны использовали коды, периодически их меняя, чтобы защититься от частотного анализа. Но есть минус: если кодовая книга будет украдена, то с ее помощью больше будет невозможно что-либо зашифровать, и придется придумывать новый код, что требует огромных усилий и затрат времени.

9. Шифр Энигмы

Энигма — это шифровальная машина, использовавшаяся нацистами во времена Второй Мировой. Принцип ее работы таков: есть несколько колес и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колес, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

10. Шифр Гронсфельда

Шифр Гронсфельда — это модификация шифра Цезаря. Данный способ является значительно более стойким к взлому и заключается в том, что каждый символ кодируемой информации шифруется при помощи одного из разных алфавитов, которые циклически повторяются. Можно сказать, что это многомерное применение простейшего шифра замены.

11. Шифрование методом публичного ключа

Суть данного шифра заключается, как правило, в наличии двух ключей, один из которых передается публично, а второй является секретным (приватным). Открытый ключ используется для шифровки сообщения, а секретный — для дешифровки.

В роли открытого ключа чаще всего выступает очень большое число, у которого существует только два делителя, не считая единицы и самого числа. Вместе эти два делителя образуют секретный ключ.

Кодирование для чайников, ч.1

Не являясь специалистом в обозначенной области я, тем не менее, прочитал много специализированной литературы для знакомства с предметом и прорываясь через тернии к звёздам набил, на начальных этапах, немало шишек. При всём изобилии информации мне не удалось найти простые статьи о кодировании как таковом, вне рамок специальной литературы (так сказать без формул и с картинками).

Статья, в первой части, является ликбезом по кодированию как таковому с примерами манипуляций с битовыми кодами, а во второй я бы хотел затронуть простейшие способы кодирования изображений.

0. Начало

Давайте рассмотрим некоторые более подробно.

1.1 Речь, мимика, жесты

1.2 Чередующиеся сигналы

В примитивном виде кодирование чередующимися сигналами используется человечеством очень давно. В предыдущем разделе мы сказали про дым и огонь. Если между наблюдателем и источником огня ставить и убирать препятствие, то наблюдателю будет казаться, что он видит чередующиеся сигналы «включено/выключено». Меняя частоту таких включений мы можем выработать последовательность кодов, которая будет однозначно трактоваться принимающей стороной.

1.3 Контекст

2. Кодирование текста

Текст в компьютере является частью 256 символов, для каждого отводится один байт и в качестве кода могут быть использованы значения от 0 до 255. Так как данные в ПК представлены в двоичной системе счисления, то один байт (в значении ноль) равен записи 00000000, а 255 как 11111111. Чтение такого представления числа происходит справа налево, то есть один будет записано как 00000001.

Итак, символов английского алфавита 26 для верхнего и 26 для нижнего регистра, 10 цифр. Так же есть знаки препинания и другие символы, но для экспериментов мы будем использовать только прописные буквы (верхний регистр) и пробел.

Тестовая фраза «ЕХАЛ ГРЕКА ЧЕРЕЗ РЕКУ ВИДИТ ГРЕКА В РЕЧКЕ РАК СУНУЛ ГРЕКА РУКУ В РЕКУ РАК ЗА РУКУ ГРЕКУ ЦАП».

2.1 Блочное кодирование

Информация в ПК уже представлена в виде блоков по 8 бит, но мы, зная контекст, попробуем представить её в виде блоков меньшего размера. Для этого нам нужно собрать информацию о представленных символах и, на будущее, сразу подсчитаем частоту использования каждого символа: