код инцидента ad03 что означает

Утрата гражданства Республики Казахстан

Автор Виктория Донцова,

13 июля, 2015 в Казахстан

Санкт-Петербург, Республика Карелия, Архангельская, Вологодская, Калининградская, Ленинградская, Мурманская, Новгородская и Псковская области.

Республика Башкирия, Республика Марий-Эл, Республика Мордовия, Республика Татарстан, Республика Удмуртия, Республика Чувашия, Кировская, Нижегородская, Пензенская, Свердловская, Ульяновская области Российской Федерации, а также Пермский край.

Астраханская, Волгоградская, Оренбургская, Саратовская, Самарская области Российской Федерации.

Кемеровская, Курганская, Новосибирская, Омская, Томская, Тюменская и Челябинская области, а также Республика Алтай и Алтайский край.

Адрес и контактный телефон:

Управление консульско-правовых вопросов и миграции:

010000, г.Астана, ул. Кабанбай Батыра 28, 3 подъезд

График работы: пн, вт, ср, чт, пт с 09.00 до 13.00.

Рекомендуемые сообщения

Опубликовал все логины заняты, 12 марта, 2019

Оформление утраты гражданства в консульском отделе МИД РК в г.Нур-Султан(аkа АСТАНА), частная история пользователя.

Пожалуйста, не пишите «Спасибо» и другие сообщения не несущие информацию. Благодарность можно выразить нажав соответствующую кнопку справа от полезного сообщения.

Для публикации сообщений создайте учётную запись или авторизуйтесь

Вы должны быть пользователем, чтобы оставить комментарий

Создать учетную запись

Зарегистрируйте новую учётную запись в нашем сообществе. Это очень просто!

3 грубые ошибки портала egov

Нет повести печальнее на свете, чем попытка сделать через egov нечто сложнее, чем получить справку. Под катом вы найдете дневник несчастного человека, который решил поставить на учет свое СМИ. Еле сдерживаюсь от матов.

UPD от 2111. Уже несколько раз писали и звонили из egov со спасибами и извинениями. Были некоторые запарки по документам, но мы их решили (заменили скан удостоверения ИП и переотправили Заявление). Но надо ли говорить, что воз и ныне там. По информации, которую нам сообщают в egov, наше Заявление рассматривают в министерстве в «ускоренном режиме». Дали телефон Министерства, комитета Информации и архивов, дали имя Эксперта, который нами занимается. Звоним уже им третий день, эксперт постоянно «вышла», девушка на телефоне говорит, что наше Свидетельство о постановке на учет «лежит на столе у Председателя», и он все никак его не подпишет. Причины разные: «уехал», «сегодня не приезжал» итп. Ну что могу сказать.

UPD от 0111. Позвонили, сказали, что заявка передана в Министерство, она будет рассмотрена в ускоренном режиме (5 рабочих дней).

На сайте Министерства нужных телефонов не нашла (может быть, у вас получится?). Решила положиться на слово кол-центра. Остается ждать)

UPD от 3110. Вчера пришла еще одна отписка: «Здравствуйте. Ваш запрос успешно поступил в сервис ГО, после обработки запроса со стороны ГО статус запроса измениться».

Хер с ним, с ошибками, сама пишу как попало. По телефону не сразу смогли ответить, в какой именно ГО был отправлен запрос (чертовы сокращения). В общем, оказалось, что заявка отправлена в Министерство культуры. Снова же, на вопрос, сколько по закону будет рассматриваться Заявка, сказали, не знаю, звоните в Министерство.

В очередной раз убеждаюсь, что ребятам из кол-центра совсем наплевать на клиентов, лишь бы отделаться от Клиента. Какой смысл в электронном правительстве, если все равно приходится 20 раз дозваниваться до кол-центра, и еще сколько же в Министерство в Астану.

Те же самые очереди, ожидание, пинки между кабинетами и нервы, что и раньше, только теперь по телефону. Новая версия!

Скажете, преувеличиваю?) Тогда предлагаю пройти квест: Попробуйте найти на сайте Министерства телефоны, по которым нужно узнавать статус регистрации вашего СМИ.

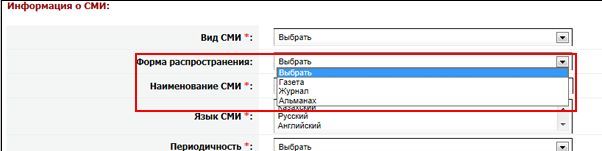

UPD от 2910. После поста пошло некоторое движение. С Serivice Desk прошло сообщение: «Здравствуйте. Мы разобрались в проблеме, при заполнении запроса, поле информации о форме распространения СМИ было пустым, сама ошибка выглядит так: «Ошибка, нет информации о форме распространения СМИ (DistributionForm == null)». По этой причине возникли проблемы при обработке запроса на стороне ГО, сервис ГО выдал ошибку».

Статус заявки: Непонятен. Оплата теперь точно принята. Но Статус пустой. Звонили из кол-центра. Будут разбираться.

НАЧАЛО ОРИГИНАЛЬНОГО ПОСТА

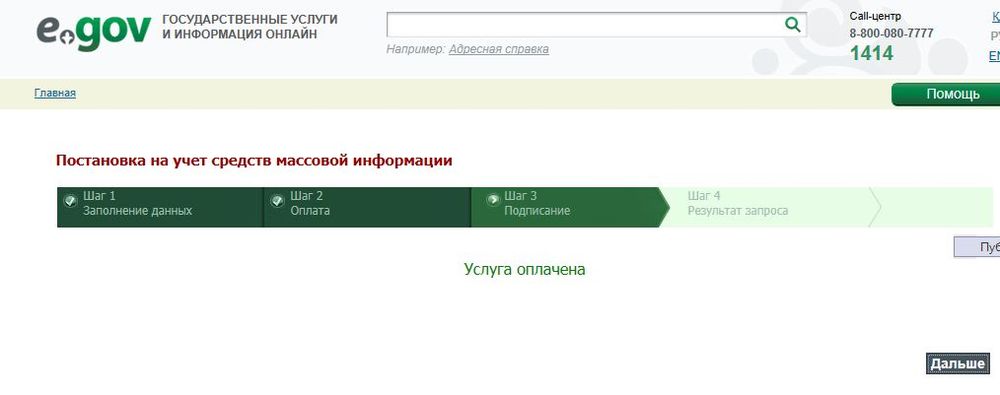

Что ж, наконец-то и я стала полноценным e-гражданином нашего электронного правительства (egov.kz). Первой же услугой, ради которой, собственно я и получала ЭЦП стало Постановление на учет СМИ. После этого вот уже скоро будет месяц, как я сталкиваюсь с глюками и нестыковками.

1. Не работает поиск по ID запроса

Пользователю приходится каждый раз дозваниваться до кол-центра и диктовать код запроса, его суть, иногда просят твой РНН, ИИН итп. Надо ли говорить, что чаще всего по телефону приходится диктовать кучу цифр по два раза («ой, повторите», «извините, у меня все сбилось»). Два рада даже попросили продиктовать свой пароль от личного кабинета))) Ну мне ничего не оставалось, как поделиться этой информацией, потому что по-другому девушки не могли понять суть моего запроса.

2. При прохождении оплаты возникла ошибка, но деньги были перечислены в Налоговую. Электронный чек был вручную восстановлен, но теперь система его не принимает. Статус услуги так и стоит «не оплачен», хотя деньги поступили и ЭЧ после нескольких разговоров с кол-центом был все-таки выслан.

Что делать: Я не спец по системам приема и обработки платежей. Предварительно делаю вывод, что дело в том, что система не принимаем «ручные» чеки, либо у нее аллергия на виртуальные карты QIWI, что очень расстроит приверженцев быстрых и удобных способов оплаты.

3. Некорректная работа службы поддержки

Ну и последнее, наверное, самое главное, это некорректное обращение с пользователями самих работников Службы поддержки. Есть одна тенденция во всех «точках соприкосновения»: сотрудники решают «запрос», а не задачу клиента, который к ним обратился.

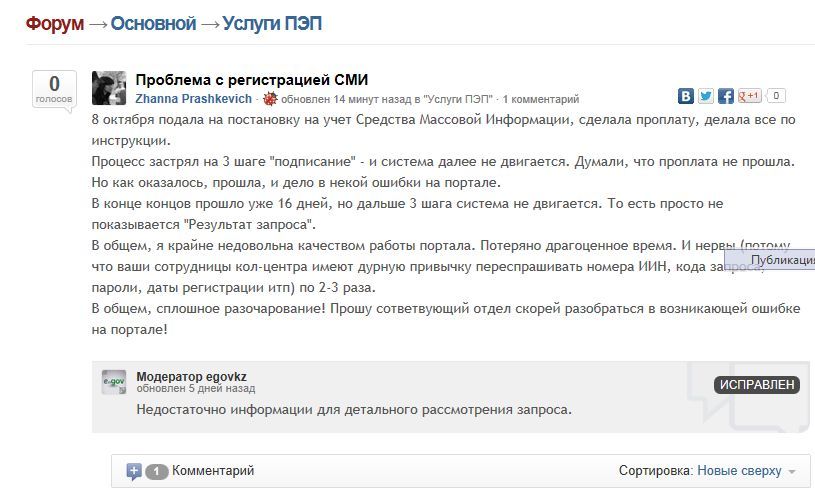

Вот реальный пример того, как мне ответили на Форуме поддержки пользователей на мое изложение ситуации. «Недостаточно информации для обработки запроса» вместо «Для решения вашей проблемы предоставьте нам такую-то информацию». В их понимании запрос «исправлен», тогда как гражданин остался не только без внятного ответа и результата, за который заплатил, но и возмущенный халатным обращением.

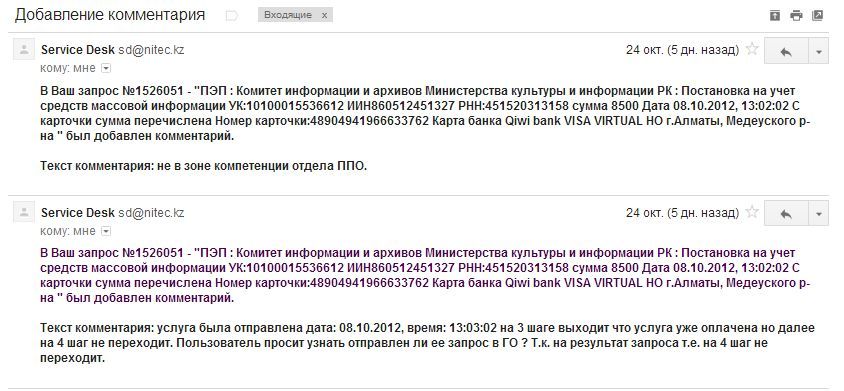

Очень забавно также наблюдать за статусом обработки запроса, который высылается на почту с Service Desk. Такое ощущение, что работники ведут переписку сами с собой, а не с клиентом. Рядовому пользователю сложно разобраться в формулировках и сокращениях отдела. И, конечно же, подобные отписки только увеличивают неопределенность клиента, а значит и его недовольство.

Что делать: 1) Ввести единый стандарт для ответов Службы медиа-поддержки (База знаний) 2) Ввести единую систему оценки работы кол-центров и людей, которые держат связь онлайн с клиентами 3) Ввести обратную связь услуг кол-центра (как например, это делает Kcell). 4) Завязать оплату Службы медиа-поддержки не только на количестве фактически отработанных часов, но и количества успешно обработанных запросов (когда по ID запроса нет повторных обращений). Не знаю, какая система мотивации персонала принята сейчас, но очевидно то, что она не завязана на факторе решения задач клиента. Есть ощущение, что завязано на регулярных «отписках». Иными словами, персонал заинтересован в имитации бурной деятельности.

Сложно делать далеко идущие выводы, но сейчас я думаю, что некоторые сотрудники электронного правительства не понимают, почему их работа так важна для Граждан и Государства в целом.

Эффективное управление ИБ инцидентами с помощью платформы EDR

Только за последнее десятилетие в результате 10 самых крупных взломов произошла утечка личных данных, принадлежащих более чем 4 миллиардам чело

Только за последнее десятилетие в результате 10 самых крупных взломов произошла утечка личных данных, принадлежащих более чем 4 миллиардам человек. Помимо дорогостоящих правовых последствий, компании теряют свою инвестиционную привлекательность, репутацию и клиентов, в случае утечки этих данных. И как показывает статистика, киберпреступления развиваются и становятся агрессивней. Чем больше бизнес зависит от информационных технологий, тем больше заинтересованность киберпреступников в использовании преимуществ данной тенденции. Так что же можно сделать? Как предприятия по всему миру могут эффективно бороться с киберпреступностью и предотвратить потерю своих данных?

Утечка или уничтожение данных, недоступность ИТ-служб и снижение производительности вследствие крипто-взолма — это только последний этап гораздо более длинной и обычно сложной цепочки событий, известных как поэтапная кибератака.

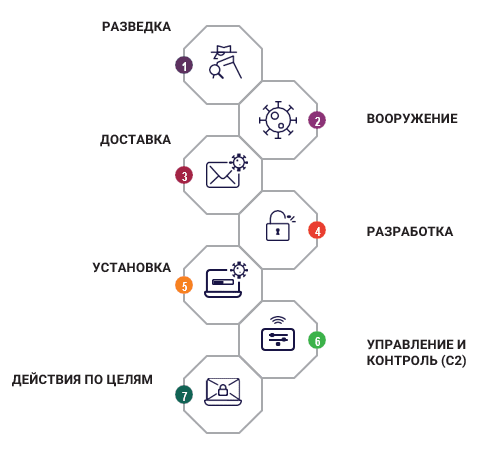

Поэтапная кибератака — это последовательность действий, выполняемых взломщиком при подготовке и проведении атаки. Большинство атак, особенно сложных, проходят в несколько этапов:

Разведка: Злоумышленник выбирает цель, исследует ее и пытается определить наиболее уязвимые места целевой инфраструктуры.

Вооружение: Злоумышленник создает (или находит в базах эксплойтов) вредоносные программные средства удаленного доступа, как например, эксплойт (вредоносный код), вирус или червь, созданные специально для конкретной уязвимости или нескольких.

Доставка: Злоумышленник отправляет средство поражения к цели (например, с помощью вложений в электронных письмах, веб-сайтов или USB-накопителей).

Разработка: Вредоносная программа действует против целевой конечной точки, чтобы использовать ее уязвимость.

Установка: Зловред устанавливает инструменты доступа к данным (например, «бэкдор»), используемые злоумышленником.

Управление и контроль: Злоумышленник получает постоянный доступ к инфраструктуре.

Действия по цели: Злоумышленник начинает действовать: скачивать или удалять данные, запускает шифрование с целью получения выкупа.

Любое из вышеописанных действий, в случае обнаружения, фиксируют инцидент при обнаружении отделом информационной безопасности компании. Необнаруженные, проигнорированные или неуправляемые инциденты в итоге приводят к утечке данных.

Независимо от того, насколько серьезно организация относится к своей информационной безопасности, невозможно предотвратить все инциденты или утечки. Выявление инцидентов на первых этапах кибератаки и готовность реагировать на них составляют разницу между утечкой с минимальными потерями и серьезными последствиями для предприятия. Скандал с одним из крупнейших бюро кредитных историй Equifax 2017 года иллюстрирует необходимость использования надлежащих инструментов обнаружения инцидентов и быстрого реагирования на них.

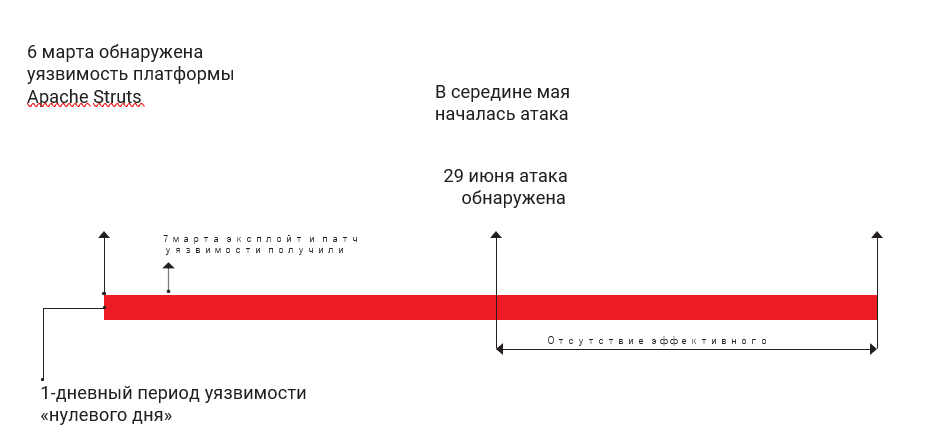

Цепочка событий началась с уязвимости фреймворка Apache Struts, обнаруженной 6 марта. Фреймворк Apache Struts 2 — это платформа веб-приложений с открытым исходным кодом для разработки Web-приложений с помощью технологий Java. В марте пользователи платформы Apache Struts 2 были предупреждены о «возможном [удаленном выполнении кода] при выполнении загрузки файла….» Эксплойт для удаленного выполнения кода, связанный с Struts, позволил злоумышленникам захватить сервер с помощью вредоносного кода.

7 марта эксплойт и патч уязвимости получили огласку, в результате чего окно «уязвимости нулевого дня» было открыто всего один день. Основываясь на результатах последующего расследования, похоже, что атака на неисправленные уязвимости системы Equifax началась в середине мая, 2,5 месяца спустя после выпуска патча. Это не редкость, поскольку статистика показывает, что во многих компаниях процесс исправления уязвимости занимает более 30-ти дней

С середины мая до 29 июня, когда сотрудники Equifax обнаружили утечку, было украдено 143 миллиона учетных записей. Одной из главных проблем системы безопасности было отсутствие эффективных механизмов оповещения о подозрительных действиях в ИТ-инфраструктуре. Поэтому конец истории мог бы быть существенно другим, а ущерб гораздо менее дорогостоящим, если бы использовались надлежащие инструменты управления инцидентами и их расследования, а атака обнаружена была на ранней стадии.

С середины мая до 29 июня, когда сотрудники Equifax обнаружили утечку, было украдено 143 миллиона учетных записей. Одной из главных проблем системы безопасности было отсутствие эффективных механизмов оповещения о подозрительных действиях в ИТ-инфраструктуре. Поэтому конец истории мог бы быть существенно другим, а ущерб гораздо менее дорогостоящим, если бы использовались надлежащие инструменты управления инцидентами и их расследования, а атака обнаружена была на ранней стадии.

Эффективное управление инцидентами безопасности

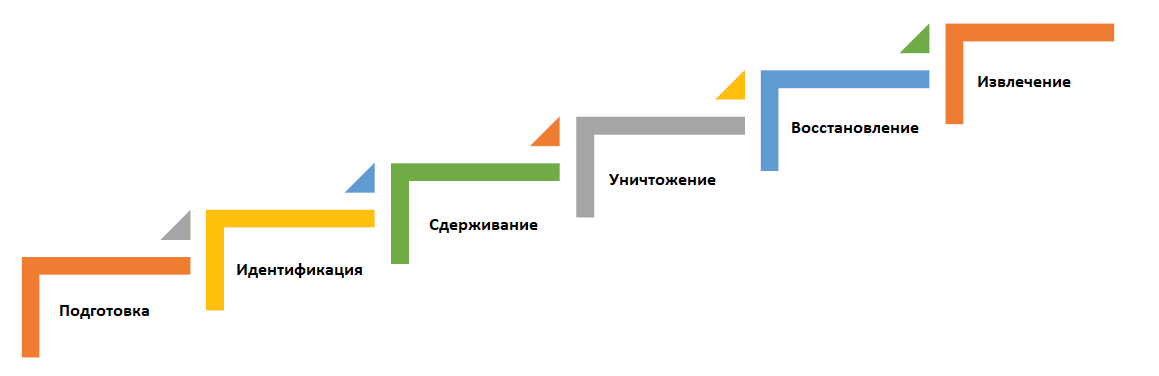

Понимание поэтапной кибератаки важно, но применение методичного подхода к управлению инцидентами также важно. Как и в случае с поэтапной кибератакой, план реагирования на инциденты представляет собой последовательность определенных шагов: подготовка, выявление, локализация, устранение, восстановление и дальнейшее изучение причин.

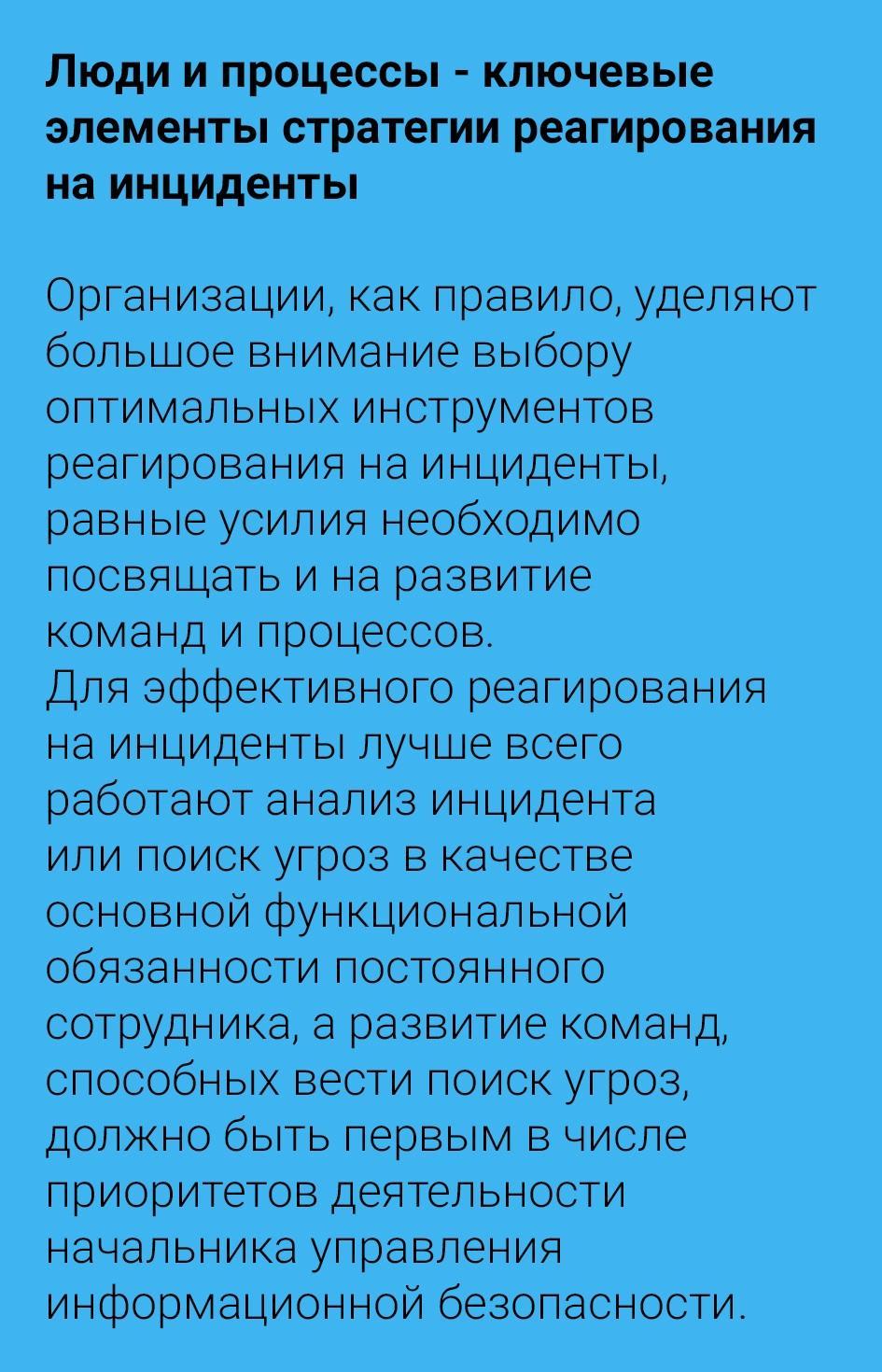

Каждый шаг имеет свои конкретные цели. При возникновении атаки ИБ-специалисты (или команда управления инцидентами) должна быть подготовлена и действовать точно. Для эффективного управления инцидентами организация должна использовать 3 категории ресурсов: сотрудники, процессы и инструменты. Целью этапа подготовки является непосредственно подготовка команды безопасности, создание политик, процессов и выбор инструментов, которые могут помочь предотвратить, обнаружить и отреагировать на инциденты, чтобы свести к минимуму последствия атак.

На этапе выявления угроз команда реагирования на инциденты должна четко определить, является ли событие или последовательность событий инцидентом ИБ, и каковы возможные последствия.

Как только атака, затрагивающая учетные записи и персональные данные, выявлена, необходимо предпринять действия по ее сдерживанию. Это означает идентификацию уязвимых систем, остановку продолжающейся атаки и, что не менее важно, предотвращение распространения атаки на другие конечные точки инфраструктуры.

После предотвращения атаки ИБ-специалисты могут сосредоточиться на устранении вредоносного ПО, удалении каких-либо артефактов, оставленных вредоносным ПО, и восстановлении конфигурации конечных точек в исходное до атаки состояние.

Целью следующего этапа является полное восстановление скомпрометированных активов для достижения полного рабочего состояния. Например, в случае поврежденной базы данных, содержащей записи персональных данных, необходимо восстановление из резервной копии.

Рисунок: Высокоуровневая архитектура защиты

Например, этап обнаружения (один из наиболее важных для реагирования на инцидент) состоит из:

Подтверждение и приоритизация риска

Этап реагирования состоит из:

Проектирование/моделирование изменения политики

Имеется как минимум 2 преимущества использования проверенной на рынке модели при разработке архитектуры защиты и процесса реагирования на инцидент:

Ни один важный аспект не упускается. Если организация строго следует модели, все аспекты плана будут учтены

Легче защитить организацию в случае нормативно-правовых проверок или судебных разбирательств. Следуя проверенным моделям защиты, компания демонстрирует, что она использует все доступные передовые практики для защиты своих цифровых активов.

Помимо людей и процессов, необходимой и важной частью плана по управлению инцидентами являются инструменты, использующиеся компанией. Большинство из них в настоящее время используют платформы защиты конечных точек (EPP). Программное обеспечение EPP (которое с течением времени развилось из того, что мы называем антивирусом) — это современные решения, использующие весь спектр технологий, начиная с сигнатур и заканчивая алгоритмами машинного обучения, которые направлены на предотвращение установки вредоносного ПО или выполнения атак.

EPP будет бороться с первыми четырьмя этапами кибератаки и по сути должно предотвращать установку компонента, используемого для проведения главной атаки. Сегодня ведутся горячие споры о том, является ли стратегия предотвращения по-прежнему действенной для защиты конечных точек. По мнению компании в этой дискуссии, предотвращение может стать ключевой технологией защиты конечных точек на долгие годы.

Почему? Потому что она успешно блокирует более 99% атак, оставляя очень небольшое количество сложных атак для дальнейшего изучения и расследования.

В качестве дополнения к платформам защиты конечных точек для нейтрализации атак на поздних этапах (установка, контроль и управление, или действия по целям) была создана система Endpoint Detection and Response (или коротко EDR).

Чтобы позволить отделу информационной безопасности успешно реагировать на инциденты ИБ, компания Bitdefender разработала платформу GravityZone Ultra. Это интуитивно понятная интегрированная платформа защиты конечных точек следующего поколения и EDR, разработанная для точной защиты предприятий от самых сложных киберугроз. Она использует предотвращение, обнаружение и автоматическое реагирование, обеспечивает точное оповещение о подозрительных действиях. Далее, будем рассматривать работу системы защиты на примере платформы GravityZone Ultra.

С другой стороны, если алгоритм машинного обучения не может сделать вывод, что подозрительные действия являются киберугрозами, они регистрируются как инциденты, и система оповещает об этом ИБ-специалиста. Для дальнейшего расследования аналитики по вопросам безопасности могут использовать набор инструментов, включающий в себя графическое представление цепочки событий, контекстную информацию, данные анализа песочницы или корреляции с Virustotal.

Для достижения максимальной эффективности инциденты информационной безопасности классифицируются по степени серьезности, а вся связанная с ними информация изначально доступна для ИБ-специалиста по одному щелчку мыши. Использовать всю эту информацию нужно для поиска индикаторов нарушения нормального функционирования системы безопасности и как можно более быстрого принятия решения о том, является ли подозрительная активность угрозой или безвредной активностью.

После завершения расследования атаку необходимо предотвратить. Для остановки атаки платформа GravityZone Ultra содержит 2 набора инструментов: автоматический и ручной. Если механизмы отслеживания приходят к выводу, что инцидент представляет собой угрозу, без какого-либо вмешательства человека включаются автоматические механизмы сдерживания. Они прервут процесс, заблокируют доступ и/или, при необходимости, поместят файлы на карантин.

Другой набор инструментов доступен для ИБ-специалистов, когда они вручную расследуют и принимают решение, что инцидент был угрозой. Они могут немедленно изолировать конечную точку и добавить вредоносный файл в черный список. Таким образом предотвращается распространение атаки на другие конечные точки.

Как только атака остановлена, необходимо сосредоточиться на уничтожении всех следов и привести систему в исходное до атаки состояние.

Платформа использует технологии обезвреживания и устранения дефектов, которые могут очень эффективно противодействовать выявленным киберугрозам и автоматически их сдерживать. В отношении других типов угроз команды реагирования на инциденты могут полагаться на другие инструменты, от простых, универсальных инструментов до более сложных. Они могут использовать усовершенствованные файловые системы, редакторы системных регистров, средства резервного копирования, средства конфигурирования и прочие.

Платформа GravityZone Ultra может автоматически откатить назад изменения, внесенные большинством зловредов, но для восстановления функциональности инфраструктуры конечных точек очень важно иметь под рукой дополнительные инструменты, такие как резервные копии.

Важные для организаций данные необходимо всегда копировать. Также очень важно периодически тестировать их восстановление. Во многих ситуациях ИТ-инфраструктура может быть длительное время недоступна не из-за отсутствия резервных копий, а из-за неработающих планов по восстановлению данных.

После того, как функциональность инфраструктуры вернулась в норму необходим дальнейший мониторинг по двум причинам:

Чтобы убедиться, что атака полностью остановлена

Чтобы убедиться, что восстановленные конечные точки работают должным образом

Модуль контроля и передачи сообщений, включенный в платформу GravityZone, также предоставляет информацию обо всех действиях, описанных выше. В случаях, предусмотренных правилами, это помогает своевременно готовить отчеты об инцидентах информационной безопасности и подвергшихся атаке данных. Это особенно полезно для инцидентов, подпадающих под действие Генерального регламента по защите персональных данных (GDPR), поскольку временные рамки для уведомления об инциденте с личными данными ограничиваются 72 часами с момента выявления угрозы.

Завершение цикла: анализ произошедшего

Последним этапом процесса реагирования на инцидент является анализ обратной связи. Цикл обратной связи защиты имеет несколько связанных элементов. Во-первых, это человеческий фактор. Люди учатся лучше всего на своем опыте, а информацию, полученную в ходе управления инцидентом, необходимо структурировать и распространить в организации в качестве полученных уроков.

Во-вторых, приобретенный опыт необходимо воплотить в усовершенствование внутренних правил, процедур и политик. Организации должны избегать одних и тех же ошибок, поэтому в случае повторного допуска атаки и утечки данных юридические последствия будут намного серьезнее.

В-третьих, повышение уровня безопасности организации путем корректировки уязвимых систем. Одной из главных ошибок в изучении опыта компании Equifax было отсутствие надлежащей политики корректировки ошибок на месте, из чего также следует сделать вывод.

Обзор «Практических указаний по защите Active Directory» Microsoft

Обзор «Практических указаний по защите Active Directory» Microsoft

Сотрудникам группы реагирования на инциденты информационной безопасности (ГРИИБ) часто нужно ответить не только на вопросы о том, как, когда, где, по чьей вине произошел инцидент, но и на то, как организация может защитить себя от подобных инцидентов в будущем. Другими словами, нужно понять, какой урок был извлечен из инцидента, и какие можно дать рекомендации, основываясь на обнаруженных проблемах.

Новый документ от Microsoft, который называется «Практические указания по защите Active Directory» («Best Practices for Securing Active Directory»), содержит большое количество информации и инструкций, которые сотрудники службы безопасности могут использовать для ответа на вышеперечисленные вопросы. Документ можно скачать по следующей ссылке:http://blogs.technet.com/b/security/archive/2013/06/03/microsoft-releases-new-mitigation-guidance-for-active-directory.aspx.

Я ознакомился с этим документом и считаю его содержание блестящим. Как говорит во вступлении руководитель отдела информационной безопасности Microsoft, этот документ «содержит набор практических методов, которые помогут руководителям IT-отделов (и системным архитекторам) защитить корпоративную среду Active Directory». Он основан на опыте команды Microsoft по информационной безопасности и управлению рисками, которая консультирует как внутренних (MS IT), так и внешних потребителей компании, входящих в список Global Fortune 500.

Для сотрудников ГРИИБ документ может быть полезен по двум причинам:

Не будет преувеличением сказать, что многие организации платят тысячи долларов за оценку безопасности внешними аудиторами, и в результате получают отчет, который не более подробен и эффективен, чем данный набор рекомендаций, выложенный Microsoft в свободный доступ. Более того, поскольку организации высоко ценят рекомендации Microsoft, данный документ имеет больше веса чем такой же документ, созданный внутренним персоналом или любой другой внешней организацией.

Учитывая все сказанное, я рекомендую прочитать этот документ целиком. Однако, в нем более 120 страниц, и быстро ознакомиться с ним не получится. Так что, если вы не располагаете достаточным временем, я советую просмотреть, по меньшей мере, 5 страниц «Основных положений» (Executive Summary), которые включают таблицу с 22 практическими указаниями, грубо упорядоченными в приблизительном порядке убывания приоритета. Основные положения представлены в такой форме, что могут использоваться в вашей организации в качестве отдельного документа.

Далее следует краткий обзор, в котором укажу дополнительную информацию по тем рекомендациям, которые не вошли в Основные положения, но показались мне особенно интересными.

Мои выдержки из «Практических указаний по защите Active Directory»

Следующие подразделы названы так же, как соответствующие разделы документа.

Пути компрометации системы

В данном разделе обсуждается много распространенных проблем, приводящих к первоначальной компрометации и, как правило, быстрому повышению привилегий в домене Active Directory: от невовремя накладываемых патчей на систему и приложения и недостатков антивирусов до кражи личности и повышения привилегий. О многих из них вы уже наверняка хорошо осведомлены. Данный раздел также отмечен в Основных положениях, поэтому я не буду более на нем останавливаться.

Уменьшение поверхности атаки Active Directory

В данном перечислено большое количество полезных идей. Вот краткое описание тех, что меня заинтересовали:

Уменьшение количества административных учетных записей и членов в группе администраторов

Создание выделенных административных хостов

Борьба с физическими атаками на контроллер домена

Создание белого списка приложений

Использование контроля механизма аутентификации смарт-карт

Использование шаблонов для безопасных настроек

Примите меры в отношении плохо написанных программ

Сделайте концепцию безопасности понятной для конечных пользователей

Отслеживание признаков компрометации Active Directory

Данный раздел начинается с обсуждения различных категорий аудита, доступных в системах до Windows Vista и новых подкатегорий, доступных, начиная с Vista. Если у вас Windows версии Vista и выше, вы можете просмотреть конфигурацию подкатегорий аудита, открыв командную строку от имени администратора и запустив каманду » auditpol.exe /get /category:* «.

Далее документ предлагает способы реализации выбранных настроек аудита, как правило, через групповую политику безопасности или команду auditpol.exe. Здесь возникают определенные сложности, так как вы можете включить либо девять основных категорий, либо новые подкатегории, но не то и другое. Другими словами, вам нужно продумать, как сконфигурировать подкатегории на системах начиная с Vista, но при этом выбрать подходящие настройки для старых категорий на старых системах.

Документ включает в себя подробную таблицу, содержащую рекомендации для каждой из подкатегорий аудита и типа ОС (то есть, набор рекомендаций для Windows 7 и 8 отличаетя от набора рекомендаций для Windows Server 2008, 2008 R2, и 2012). Таблица включает настройки по умолчанию, набор базовых рекомендаций по аудиту (которые, я полагаю, перекочевали из Windows Security Resource Kit), а также набор новых, «сильных» рекомендаций.

Хотел бы я сказать «Вперед, реализуйте наиболее сильные рекомендации Microsoft по аудиту и все будет замечательно!». К сожалению, это был бы плохой совет. Суровая правда в том, что вам нужно тестировать совместимость рекомендаций с вашей собственной средой. Я бы предложил использовать наиболее сильные рекомендации как отправную точку, а затем ослаблять их там, где этого требуют ограничения ресурсов. Не забывайте, что для поддержки высоких уровней аудита вам понадобится не только надежное оборудование (особенно быстрые диски для поддержки увеличенного объема ввода-вывода), но также больше дискового пространства, чтобы события не перезаписывались слишком быстро. События серверов в идеале будут перенаправляться на централизированный сервер логирования, и в данном случае дисковое пространство не будет помехой. Для рабочих станций и ноутбуков, с другой стороны, перенаправление журнала становится логистически трудной задачей, требующей более дорогой реализации, так что придется найти золотую середину между подробным журналом событий и ограничениями локального хранилища данных.

За таблицей рекомендаций следует обсуждение типов событий, подлежащих отслеживанию. Это довольно короткое обсуждение всего с парой примеров. Советую просмотреть подробное приложение L: «События для отслеживания», содержащее сотни индивидуальных идентификаторов, которые стоит включить в список.

Действия в случае компрометации

Если в результате атаки ваша AD была полностью скомпрометирована, вам не останется ничего другого, как заменить ее полностью. Как говорится в документе, если только «у вас нету записей о каждом изменении, сделанном злоумышленником, или доверенной резервной копии, вы не сможете восстановить содержимое AD до полностью доверенного состояния».

Более того, «даже восстановление доверенного состояния не устраняет тех изъянов среды, которые позволили скомпрометировать ее в первый раз.»

«Вместо попыток исправить среду, заполненную устаревшими, плохо настроенными системами и приложениями, задумайтесь над созданием новой небольшой безопасной среды, на которую вы можете гарантированно перевести пользователей, системы и информацию, наиболее критичную для вашего бизнеса.»

В документе рассмотрены следующие руководящие принципы для создания нового леса AD, который выступает в роли «безопасной ячейки» для основной инфраструктуры бизнеса.

Создание бизнес-центрированных реализаций защиты Active Directory

Данный раздел обосновывает необходимость кооперации бизнеса и ИТ в сфере защиты информационного имущества. Это одна из тех областей, которые сложно взять под свой контроль, и потому технические специалисты часто занимаются ей в последнюю очередь. Однако, в последних двух параграфах высказана вполне ясная мысль:

«В прошлом отделы информационных технологий во многих организациях рассматривались как поддерживающая структура и центры издержек. Они часто отделялись от пользователей, и взаимодействие с ними ограничивалось моделью запрос-ответ, в которой пользователи запрашивали ресурсы, а IT-специалисты отвечали на запросы.»

«По мере того, как технологии развивались и распространялись, мечта о ‘компьютере на каждом рабочем столе’ стала реальностью для большей части мира, а сегодня мы можем говорить о гораздо большем. В наши дни информационные технологии перестали играть лишь поддерживающую роль и перешли из инфраструктуры в ядро бизнеса. Если ваша организация не может продолжать функционировать в случае недоступности всех ИТ-сервисов, то ваш бизнес, по меньшей мере частично, принадлежит к сфере ИТ.»

Вот несколько более существенных пунктов из данного раздела:

Сводка практических рекомендаций

Заключительная часть содержит те же 22 практические рекомендации, что и «Основные положения». Для каждой рекомендации она включает ссылку на раздел, где та рассматривается подробно. Рекомендации упорядочены в приблизительном порядке уменьшения важности.

Надеюсь, данный обзор был вам полезен, и вы найдете время, чтобы ознакомиться со всем содержимым документа. Я считаю, что «Практические указания по защите Active Directory» предоставляют солидную дорожную карту и набор рекомендаций, которые могут быть использованы во многих организациях для предотвращения, обнаружения атак и устранения их последствий.