коды для кали линукс

Кали Linux Команды

Введение в Kali Linux Commands

Основные команды Kali Linux

В Linux много команд kali, особенно для запуска или обработки любых определяемых документов, создания документов, поддержки каталогов разновидностей или написания скриптов на платформе Linux. Некоторые из основных команд Kali Linux упомянуты ниже:

# date –set = ’17 янв. 2019 12:16 ‘

Выполнение вышеуказанной команды, всегда приведенное ниже, приводит к выводу:

Чт 17 января 12:18:20 EDT 2019

Промежуточные команды Kali Linux

Есть несколько других популярных команд kali Linux, которые использовались разработчиком, которые не очень просты, но больше работают с Kali Linux, эти команды Linux очень необходимы для выполнения. Некоторые из тех видов требующих промежуточных команд Linux упомянуты ниже:

Расширенные команды Kali Linux

Тем не менее, некоторые из важнейших задач должны часто выполняться пользователями команд Kali Linux. В этих задачах также должны быть выполнены некоторые предварительные команды, которые в основном используются некоторыми менеджерами для сортировки, идентификации или изменения конкретного файла, написания сценариев оболочки, планирования заданий и т. Д. :

Советы и рекомендации по использованию команд Kali Linux

Некоторые обычные пользователи, которые очень часто используют команды Kali Linux, обычно используют некоторые советы и рекомендации для правильного использования вывода команд Kali Linux. Такие уловки обычно решают некоторые пользовательские запросы и отображают результаты выполнения для правильного понимания. Вот некоторые из наиболее часто используемых ключевых трюков:

Это один из ключевых инструментов, доступных в настоящее время, который можно использовать в различных целях. Это в основном помогает при выявлении или использовании некоторых сетей-жертв или конкретного приложения. Когда-нибудь он будет использоваться для сканирования целевого IP-адреса.

Рекомендуемые статьи

Основные команды терминала Кали Линукс.

Основные команды терминала: переход между папками, создание, удаление папок и файлов, а также их редактирование.

Терминал доступен пользователю Линукс практически отовсюду, а потому нам как традиционным «виндовозам» лучше сразу к нему привыкнуть. Терминал Линукс умеет всё: перезагружать и выключать систему, настраивать графический интерфейс, загружать команды и скрипты. Именно терминал и рулит в Линукс: графическая оболочка здесь, скорее, как дань уважения неопытным пользователям. Таким, как мы с вами.

Главные и основные команды терминала, которые должен знать любой знакомящийся с Кали Линукс, относятся к командам навигации и редактирования. Вы можете не знать предназначение некоторых специальных программ, но ориентироваться по системе обязаны уметь. Как и в любой системе с графическом интерфейсе, в Кали Линукс есть графический проводник. Однако работа в терминале позволит переходить в нужные папки моментально, открывая и редактируя нужные файлы и папки. Кроме того, в Кали есть полноценный «ремонтный» терминал, с которым вы могли (к своему счастью) пока не познакомиться. Последний является полноценным терминалом, в котором можно исправить всё (или почти всё), если в GUI Кали Линукс что-то пойдёт не так. А «не так» происходит нередко.

Далее. Каждая из команд имеет свои интерпретации в виде дополнительных возможностей. Эти возможности открываются дополнительными же флагами (опциями). Их чаще всего можно будет увидеть, добавив справа к основной команде символы тот же флаг -h. Это традиционная для Линукс «просьба» конкретизировать команду по типу:

команда конкретно (—) справку /help (h)

Подробнее каждая из команд будет рассмотрена отдельно и подробнее. Сейчас есть смысл просто познакомиться с основным их предназначением.

Основные команды терминала: про что здесь?

СРАЗУ ЗАПОМНИТЬ

Почти все мы «родом» из Windows. А значит некоторые вещи нам нужно срочно заучить. Именно:

Помните об этой особенности, гуляя по директориям обеих систем.

Папки: содержимое, смена директорий

Команда ls — она же listing (выдача списком) — отвечает за отображение содержимого папки. Если вы откроете любую папку Кали и в открытом окне терминала наберёте ls, терминал покажет всё, что в папке находится. Терминал выдаст список в алфавитном порядке, выделяя отдельные папки и директории. Показанные имена файлов и папок можно выделять и копировать мышью.

Команда cd — change directory (сменить директорию) — позволяет перейти в другую директорию\папку. Причём, в отличие от GUI-проводника, в терминале можно переходить из одного каталога в любой другой без всякой последовательности. Нужно только знать точный адрес требуемой папки: путь придётся вводить, начиная с корневой вот в таком формате:

Гуляя по директориям Кали Линукс, легко потеряться. Если вам нужно узнать, в какой папке вы сейчас находитесь (а она уже появилась на предыдущем рисунке), наберите

Чтобы, например, быстренько вернуться в предыдущую директорию, нам снова поможет команда cd:

Т.е. изначально будучи в папке А и перейдя в папку Б, этой командой мы из папки Б вернулись обратно в А.

Копируем и переносим

Итак, вы знаете, в какой папке находитесь и можете посмотреть содержимое директории. Копируем нужный файл командой cp (copy). Но копирование означает последующую вставку. Сразу рассмотрим такую команду на примере. Допустим, скачали некий файл ClearOS.iso. Тот автоматически оказывается в папке Загрузки. Захламлять ту не стоит — время от времени мы будем заглядывать сюда для очистки. Так что скопируем файл ClearOS.iso отсюда, скажем, в папку Документы. Вот самый простой вариант исполнения обычного копирования:

Обратите внимание: я, уже находясь в папке Загрузки (об этом пишет терминал) просматриваю его содержимое, копирую наш файл в папку Документы, просматриваю содержимое не покидая Загрузок. Перед слэшем папки я ставлю знак «тильда», чтобы не писать адрес корневого каталога /root. Затем уже перехожу в Документы и оттуда снова смотрю состав папки Документы. Умея таким образом оперировать командами навигации и копи-паста (от copy-paste — скопировал-вставил), вы сможете работать в терминале тогда, когда GUI-интерфейса доступно не будет.

Очередная полезная команда терминала mv (от move — перемещать). С её помощью можно перемещать файлы из одной папки в другую. В известном смысле она аналогична команде «вырезать» в Windows. То есть файл после переноса с помощью mv в папке, откуда был перенесён, затирается.

КСТАТИ

Терминал заполнен запросами и выдачей к ним? Набранное и выводимое выше уже не актуально? Нет надобности закрывать и заново открывать окно терминала. Просто введите команду «очистить»:

Просмотр файлов и их редактирование

Все дистрибутивы Линукс идут с очень полезной фишкой, которая позволяет быстро создать, напечатать текст и тут же его сохранить в нужном формате. Для этого используется команда nano. Так, пишем в терминале nano, через пробел пишем название (пусть это будет file.txt — расширение укажите обязательно) и в поле вводим произвольный текст

Редактирование файла осуществляется набором клавиш. Сохраняемся через Ctrl + O. Покинуть nano-редактор можно через Ctrl + X.

Cat. Нет, к животным она отношения не имеет. Она предназначена для чтения текстовых (и только) файлов. Так, перейдя в нужную папку из терминала, вы можете прочесть (в терминале же) содержимое файла. Причём терминал отобразит его вместе с нечитаемыми/скрытыми символами (знаками табуляции, пробелами и т.п.). Чтобы сравнить ответ терминала с реально существующим текстом, я открыл его тут же из терминала простеньким текстовым редактором Leafpad:

Обратите внимание: терминал стал в режим ожидания, пока указанный файл открыт в этой (Leafpad) программе. Закроете терминал — закроется и окно редактора без сохранения изменений с момента открытия.

Команда grep позволяет проводит поиск внутри файла, причём она делает это в своеобразной манере. Она способна найти слово отдельно либо в составе сложных слов. Для этого к grep добавляется символ | (трубки). И всё это можно делать не покидая терминала. Заряжаем терминал и вводим так:

Возможные запросы можно фильтровать. Например, заставить искать только прописные буквы:

Ещё одна команда, которая может вам пригодиться, это команда echo. С её помощью можно добавить текст в файл, не открывая его:

Однако вводимый текст в терминале затрёт предыдущий. Так что echo гораздо чаще используют именно при создании новых файлов:

И сразу можно проверить изменения:

Очередная команда позволит вам создавать папку. Это mkdir. Она (make directory — создать директорию) очень проста в использовании:

Папка с именем «папка» появится в той директории, откуда сейчас запущен терминал. Однако, если вы собираетесь создать директорию с именем, скажем, Новая папка, то знайте, что командой:

вы создадите две папки: с именами «Новая» и «папка». В противном случае поместите слова в названии папки, разделённые пробелом, в кавычки.

Но если уж вы поторопились и создали их, давайте сразу научимся удалять ненужные директории, не покидая терминал с помощью команды rm (remove — убрать). Для этого вам уже понадобятся root-права. Если вы привыкли прислушиваться к советам и работаете сейчас из гостевой записи, то для работы от имени root вам понадобится лишь ввести вначале любой команды буквы su. По вводу команды терминал вас попросит ввести пароль к root-учётке. А вот и команда (она удалит обе папки без предупреждения):

Флаг -rf здесь означает, что вы хотите удалить папку рекурсивно r (с её содержимым) и принудительно f, не обращая внимания на связанные процессы.

Закрыть терминал, не выходя из открывшейся из него программы

Терминал предназначен для запуска программ в текстовом формате. Это не так уж и «не удобно», как может показаться на первый взгляд. Однако, впервые применяя запуск утилит на практике, начинающий линуксоид сталкивается с маленькой неприятностью. Дело в том, что, запустив программу, окно терминала ожидаемо остаётся открытым. И, закрыв его, вы закроете и только что запущенное приложение. Чтобы не попасть впросак, наберите команду на запуск программы из терминала в таком виде. Например, для текстового редактора MousePad:

Нам этом пока всё. Основные команды терминала для навигации по системе и простейшие «арифметические» операции с папками и файлами вы освоили. Переходите по ссылкам (он появляются по мере написания) для более детального знакомства с каждой командой Линукс.

Статья Руководство по хакингу с помощью Kali Linux

Хакинг с Kali Linux

С Kali Linux хакинг становится гораздо проще, поскольку у вас есть все инструмент (более 300 предустановленных утилит) которые только могут для этого понадобиться. Кроме этого, вы с лёгкостью можете скачать дополнительные программы. Это руководство поможет вам освоиться, и вы сами не заметите, как начнёте заниматься взломом.

Проблема с новичками

Если у вас нет опыта работы с Linux, виртуальными машинами и другими подобными вещами, установка и запуск Kali Linux несколько усложнится. У вас есть 2 варианта:

1. Прочитайте официальную документацию Kali

Из неё вы узнаете, что такое виртуальная машина, как запустить ОС с USB-накопителя, а также как создать раздел и установить на компьютер сразу 2 ОС одновременно. Именно это я и рекомендую. Официальную документацию Kali можно найти здесь.

2. Прочитайте мою отредактированную версию документации Kali

Если вы действительно уверены, что хотите стать хакером, придётся привыкнуть к linux и, в частности, интерфейсу командной строки. Его часто сравнивают с командной строкой Windows, но терминал Linux гораздо лучше и эффективнее. Вам придётся выполнять все обычные задачи в командной строке Linux. Используйте cd для навигации, poweroff для выключения компьютера и так далее.

Материалы этого сайта займут вас на целый месяц, но вы можете продвигаться вперёд постепенно. Первые несколько руководств здесь написаны с учётом того, что читатель не очень хорошо знаком с командной строкой.

Несколько полезных команд:

Настоящий хакинг с Kali Linux

Если вы прошли все вышеописанные шаги и научились работать в новой среде, пришло время приступить к реальному хакингу с помощью Kali Linux. Я бы порекомендовал сначала взломать wifi, затем провести тестирование на проникновение, а в свободное время почитать об атаках отказа в обслуживании. Ссылки вы найдёте ниже.

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#13 Kali Linux для начинающих. Основные команды. Часть 6 — Копируем файлы и директории.

Давайте рассмотрим, как копировать файлы и директории в Kali Linux. Это достаточно важная тема, поэтому приступим.

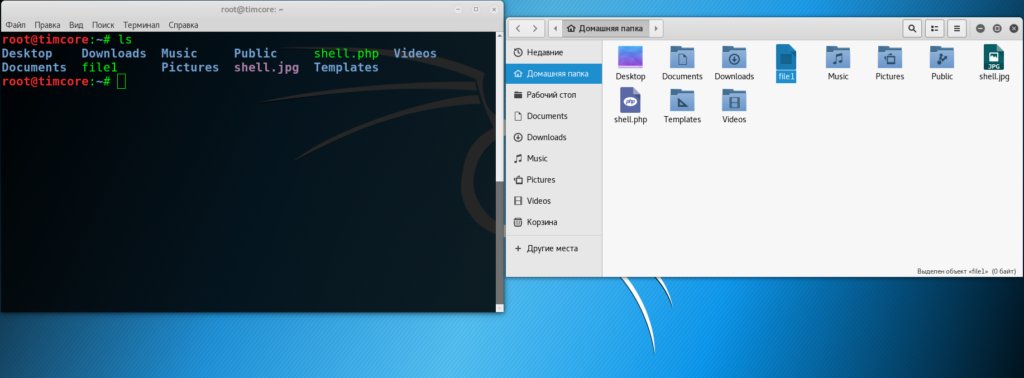

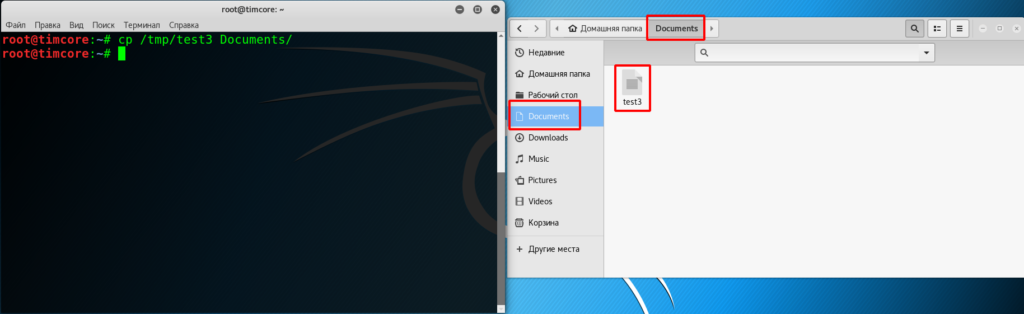

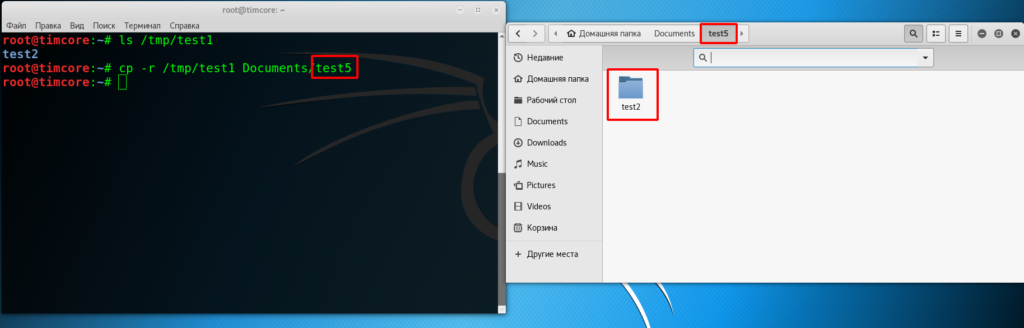

Я открою графический интерфейс, чтобы Вам было хорошо и наглядно видно то, что происходит и что я делаю:

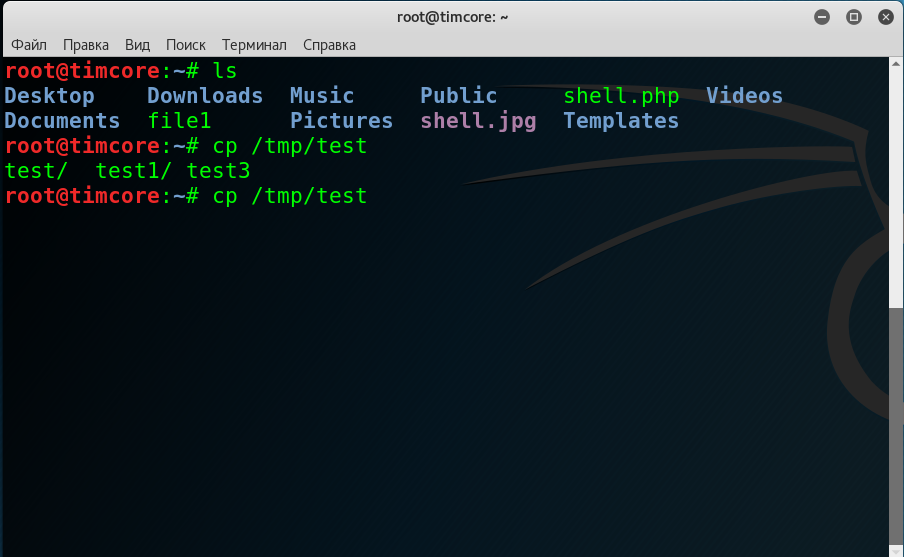

Теперь давайте скопируем файл, который мы уже создавали в предыдущем уроке из директории /tmp в директорию /Documents. Файл, который я хочу скопировать, будет называться «test», но я буду использовать Tab для автозаполнения. Так как у меня несколько файлов, то я нажимаю дважды клавишу «Tab», после ввода команды в терминале: cp / tmp /test:

Примечательно то, что при нажатии клавиши «Tab» один раз, система просто не поймет, какой файл мне нужен. В нашем случае система сообщает мне, что есть аж три файла, которые похожи по названию. Я, для примера, возьму файл «test3».

Структура команды «cp» выглядит так: сначала указывается сама команда, затем файл, который я хочу скопировать, и после этого путь, куда я хочу скопировать этот файл.

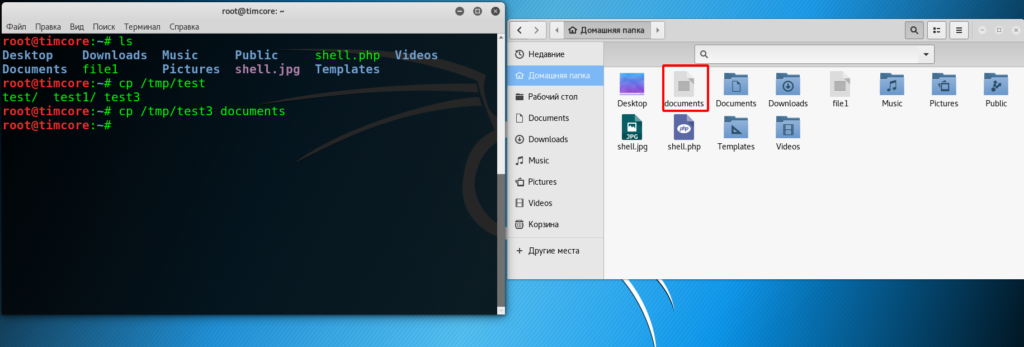

Давайте скопируем файл test3 из директории /tmp в директорию /Documents. Сделаю я это не просто так, а заведомо укажу неправильный регистр в записи к пути в директорию /Documents. Это выглядит вот так:

Обратите внимание на изображение выше, в частности направо в графический интерфейс. Для наглядности я выделил этот файл. Иными словами, мы не добились того, чего изначально хотели. Можно проверить это в терминале и еще раз убедиться:

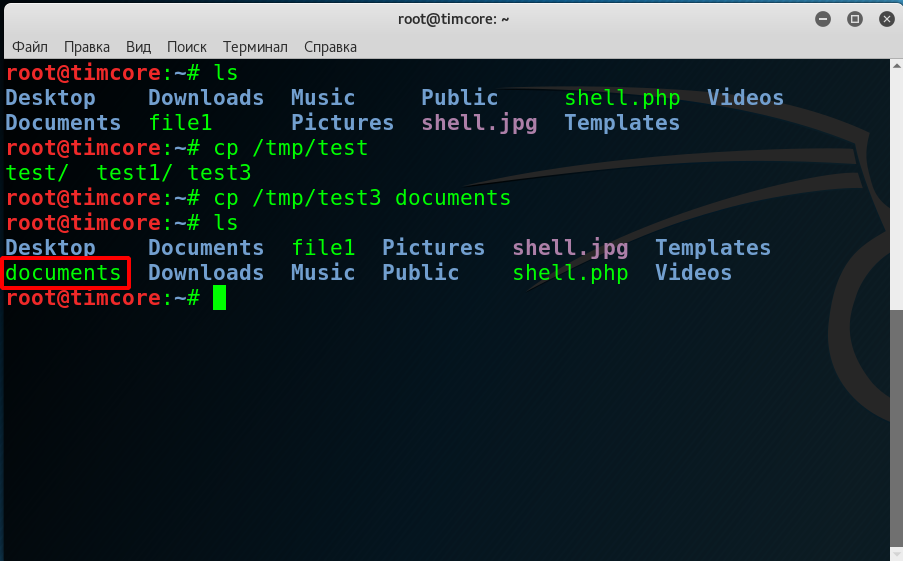

Получилось то, что я неправильно написал путь, куда нужно было скопировать файл «test3», так как в директории нужно было указать первую заглавную букву «D» — / Documents. Я написал прописную букву, и команда «cp» поняла, что нужно скопировать содержимое файла «test3», в новый файл «documents». Теперь файл «test3», и «documents» содержит одну и ту же информацию. Кстати, в Windows можно делать такие же манипуляции с файлами.

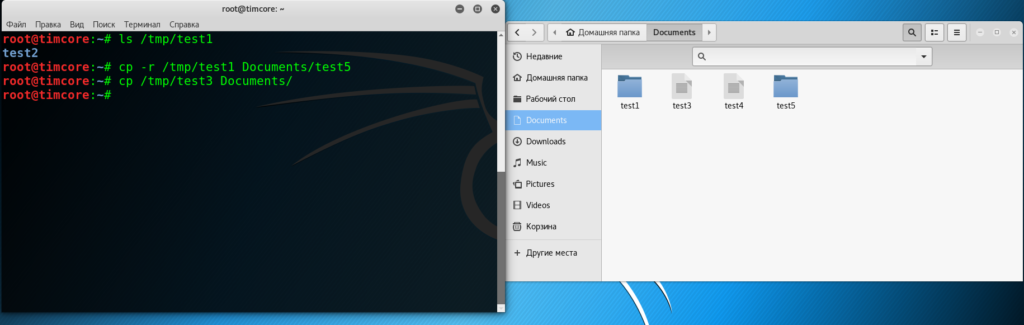

Давайте теперь все сделаем правильно. Пропишем в терминале: cp / tmp / test3 Documents/:

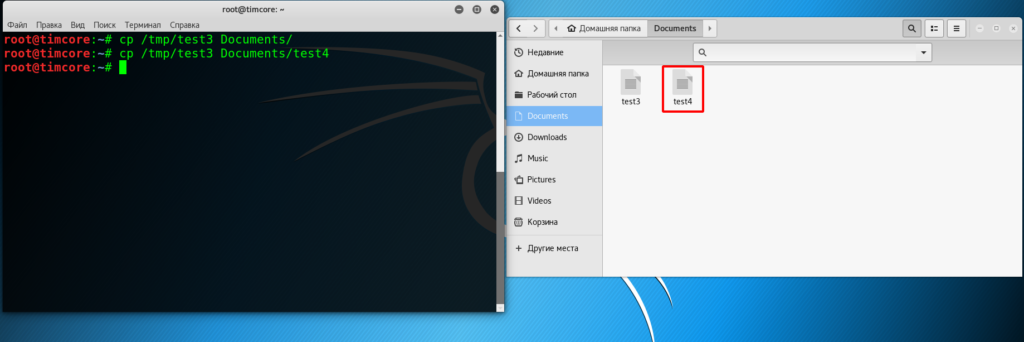

Как видите, в итоге мы добились того, чего хотели и команда выполнена правильно. Предположим, что я хочу скопировать файл из одной директории в другую, но назвать конечный файл я хочу по-другому. Это достаточно просто реализовать, к примеру записав такую команду: cp /tmp/test3 Documents/test4:

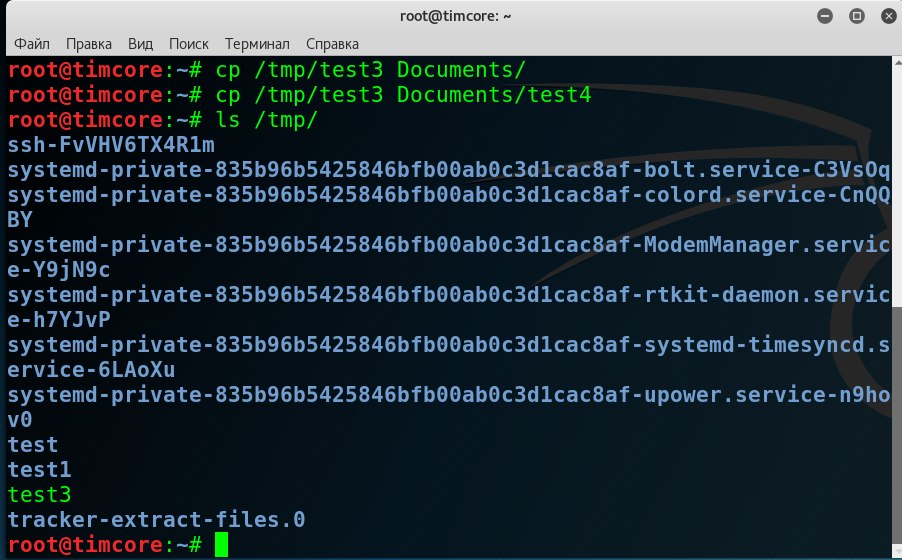

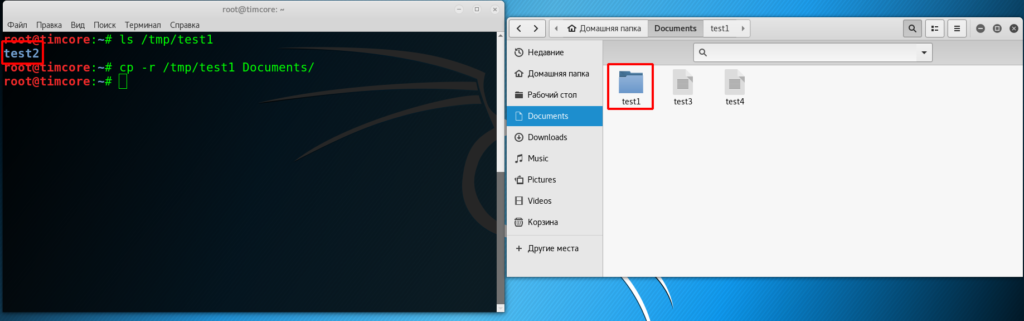

Просмотрим содержимое директории /tmp. Как Вы помните, в ней находится директория «test1», в которой находится директория «test2»:

Например, в Windows, когда мы копируем одинаковые файлы, я имею ввиду одинаковое название, то система либо переименовывает данные файлы, либо спрашивает, хотим ли мы перезаписать их.

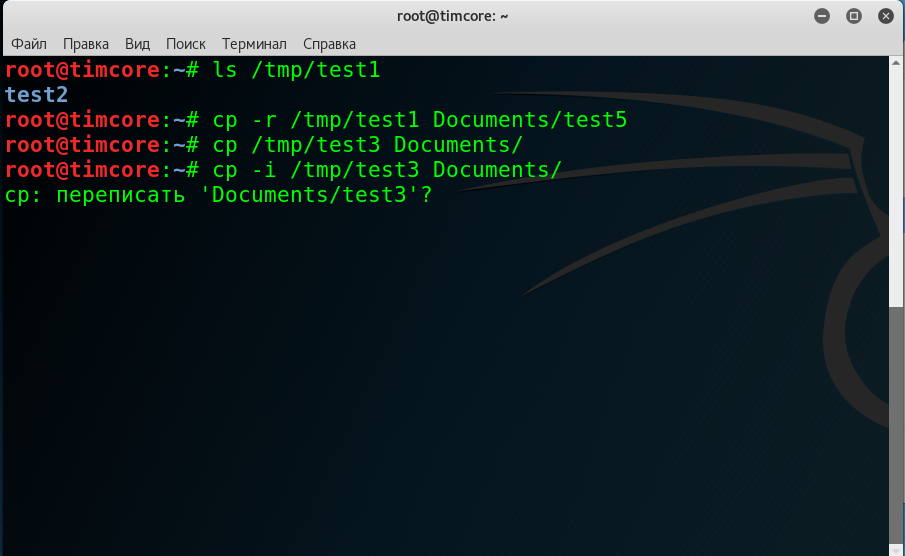

В Linux, по-умолчанию, файл перезаписывается. Для примера, скопируем файл, который уже находится в директории /Documents. Например, файл «test3». Система даже не уведомит меня о том, что будет осуществляться перезапись. Введем команду в терминале: cp / tmp/test3 Documents/:

Чтобы действие перезаписи изменить, нужно использовать опцию «-i» — interactive. Если я выполню ту же команду, что и в прошлом примере, но с опцией «-i», то система спросит меня, хочу ли я перезаписать данный файл. Давайте посмотрим наглядно (вводим ту же команду в терминале, но с опцией «-i», после команды «cp»:

На этом все, встретимся в следующих уроках.

Brute-force атаки с использованием Kali Linux

Brute-force (атака полным перебором) – метод решения математических задач, сложность которого зависит от количества всех возможных решений. Сам же термин brute-force обычно используется в контексте хакерских атак, когда злоумышленник пытается подобрать логин/пароль к какой-либо учетной записи или сервису.

Рассмотрим инструменты, которые можно использовать для выполнения brute-force атак на SSH и WEB-сервисы, доступные в Kali Linux (Patator, Medusa, Hydra, Metasploit), а также BurpSuite.

Все материалы, предоставленные в рамках данной статьи, предназначены для использования исключительно в учебных целях. Использование материалов в противоправных и противозаконных запрещено.

Brute-force SSH

Для примера возьмем тестовую машину 192.168.60.50 и попробуем подобрать пароль пользователя test по SSH. Мы будем использовать популярные пароли из стандартного словаря rockyou.txt.

Patator

Для подбора пароля средствами Patator используем команду:

где:

ssh_login — необходимый модуль

host – наша цель

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора

password – словарь с паролями

-x ignore:mesg=’Authentication failed’ — команда не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Hydra

Для подбора пароля используя Hydra выполним команду:

где:

-V – показывать пару логин+пароль во время перебора

-f – остановка как только будет найден пароль для указанного логина

-P – путь до словаря с паролями

ssh://192.168.60.50 – указание сервиса и IP-адрес жертвы

Medusa

Для подбора пароля с использованием Medusa выполним команду:

где:

-h – IP-адрес жертвы

-u – логин

-P – путь к словарю

-M – выбор модуля

-f – остановка после нахождения валидной пары логин/пароль

-v – настройка отображения сообщений на экране во время процесса подбора

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login и получили ответ:

Указание необходимых параметров производится через команду «set«.

set rhosts 192.168.60.50

set username test

set userpass_file /root/wordlist

set stop_on_success yes

set threads 4

set rport 22

Указав необходимые параметры набираем команду «run» и ждем.

Противодействие

Ограничить количество устанавливаемых соединений с использованием межсетевого экрана. Пример настройки iptables:

Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Также эффективным решением может быть использование двухфакторной аутентификации (например, используя eToken) или аутентификации с использованием ключевой пары, а также использование ACL на основе IP-адресов.

Brute-force WordPress

Рассмотрим другой пример — подбор пароля окна авторизации веб-формы.

Для примера будем подбирать пароль от учетной записи администратора wordpress.

BurpSuite

Для начала нам необходимо понять, как происходит процесс авторизации. Для этого мы будем использовать BurpSuite. Нам необходимо попробовать авторизоваться с любым паролем и логином, чтобы посмотреть какие запросы проходят через BurpSuite.

Отлично, мы увидели POST запрос для авторизации с ним мы и будем работать.

В BODY указано какой логин и пароль проверялись, а значит, мы можем попробовать самостоятельно подставить нужные нам значения.

Передаем этот запрос в Intruder и там выбираем необходимые параметры для атаки. В пункте Payload Positions тип атаки оставляем sniper, но для проверки оставляем только параметр pwd. Таким образом, при атаке будет изменяться только этот параметр.

Загружаем необходимый словарь и начинаем атаку.

Из поведения веб-приложения мы видим, что неверный пароль возвращает код ответа 200. После перебора словаря, видим, что один из паролей дал ответ с кодом 302 — он и является верным.

Данный метод перебора занимает намного больше времени, чем при использовании Patator, Hydra, Medusa и т.д. Даже с учетом того, что мы взяли небольшой словарь, BurpSuite перебирал словарь около 40 минут.

Hydra

Попробуем подобрать пароль с помощью Hydra.

Как мы уже знаем, при неверной авторизации возвращается код 200, а при успешной – 302. Попробуем использовать эту информацию.

Для запуска используем команду:

Здесь мы указываем обязательные параметры:

-l – имя пользователя

-P – словарь с паролями

-t – количество потоков

http-post-form – тип формы, у нас POST.

/wp-login.php – это URL страницы с авторизацией

^USER^ — показывает куда подставлять имя пользователя

^PASS^ — показывает куда подставлять пароль из словаря

S=302 – указание на какой ответ опираться Hydra. В нашем случае, ответ 302 при успешной авторизации.

Patator

Как мы уже знаем, при неудачной авторизации возвращается код 200, а при удачной – 302. Будем использовать тот же принцип, что и с Hydra:

Запуск производится командой:

http_fuzz – модуль для brute-force атаки http

url – адрес страницы с авторизацией

FILE0 — путь до словаря с паролями

body – информация, которая передается в POST запросе при авторизации

-t — количество потоков

-x – В данном случае мы указали команду не выводить на экран сообщения строки, содержащие параметр с кодом 200

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос

Как итог – нам удалось подобрать пароль.

Nmap

Утилита Nmap позволяет в том числе производить подбор паролей для веб-форм авторизации, если использовать скрипт http-wordpress-brute с соответствующими аргументами:

—script-args – добавление аргументов

user или userdb – логин или файла с логинами

pass или passdb — указание пароля или словаря

thread – количество потоков

firstonly=true – выводить результат после первого же правильного пароля

Противодействие

Усложнить задачу перебора можно используя следующие методы:

— Применение межсетевого экрана и прочего ПО для ограничения количества обращений к защищаемому сервису. О том, как мы используем машинное обучение для выявления подобных атак (в том числе распределенных), можно почитать в статье.

— Использование средств, препятствующих быстрой проверке корректности ключа (например, Captcha).

Заключение

В данной статье мы поверхностно рассмотрели некоторые популярные инструменты. Сократить риск подбора пароля можно, следуя следующим рекомендациям:

— используйте устойчивые к подбору пароли;

— не создавайте пароли, используя личную информацию, например: дату рождения или имя + дата рождения или мобильный телефон;

— регулярно меняйте пароль;

— на всех аккаунтах применяйте уникальные пароли.

Подобные рекомендации (как и рекомендации по безопасной веб-разработке) мало кто соблюдает, поэтому необходимо использовать различные программные решения, позволяющие:

— ограничить подключение по IP-адресу, или, если это невозможно, ограничить одновременное количество соединений с сервисом (средствами iptables, nginx и прочими);

— использовать двухфакторную аутентификацию;

— выявлять и блокировать подобные атаки средствами SIEM, WAF или другими (например, fail2ban).