можно ли ввести windows 10 home в домен azure active directory

Можно ли ввести windows 10 home в домен azure active directory

Доброго времени суток! Уважаемые подписчики и гости, крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали в десятке, новую версию утилиты Robocopy, которая помогает переносить данные в раз быстрее, чем через обычный проводник. В сегодняшней статье, я вам хочу показать, как ввести в домен Active Directory Windows 10. Так как многие с новым интерфейсом и его видоизменением от версии к версии, не могут это сделать. Ну что поехали.

Постановка задачи

У меня есть домен Active Directory, если вы не в курсе что это такое, то переходите по ссылке слева, там очень подробно описано, но если в двух словах, то это база данных всех устройств и пользователей в организации, которой централизованно управляет системный администратор.Устанавливая тестовую виртуальную машину с Windows 10 1803 (Если вы не знаете, где взять дистрибутив, то вот вам легальный метод, как скачать ISO образ Windows 10), я захотел ее ввести в домен, но не классическим методом, а новым, модным, через интерфейс аля метро 2.0. Какого же было мое удивление, что я минут 10 не мог его найти, я даже ради эксперимента спросил своих коллег со второй линии из технической поддержки, знают ли они, но они мне кроме классического метода не смогли ничего показать. Гугление так же оставляло больше вопросов, чем ответов, так как той кнопки, про которую все говорили уже не было в моем случае, но я все же ее нашел и решил написать небольшую заметку, мало ли кому-то пригодится.

Методы присоединения в домен Windows 10

Для того, чтобы присоединить Windows 10 к домену Active Directory, лично я знаю 4 метода, о которых мы подробно с вами поговорим:

Практика подключения Windows 10 к домену

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

Подключаем к домену Windows 10 до 1511

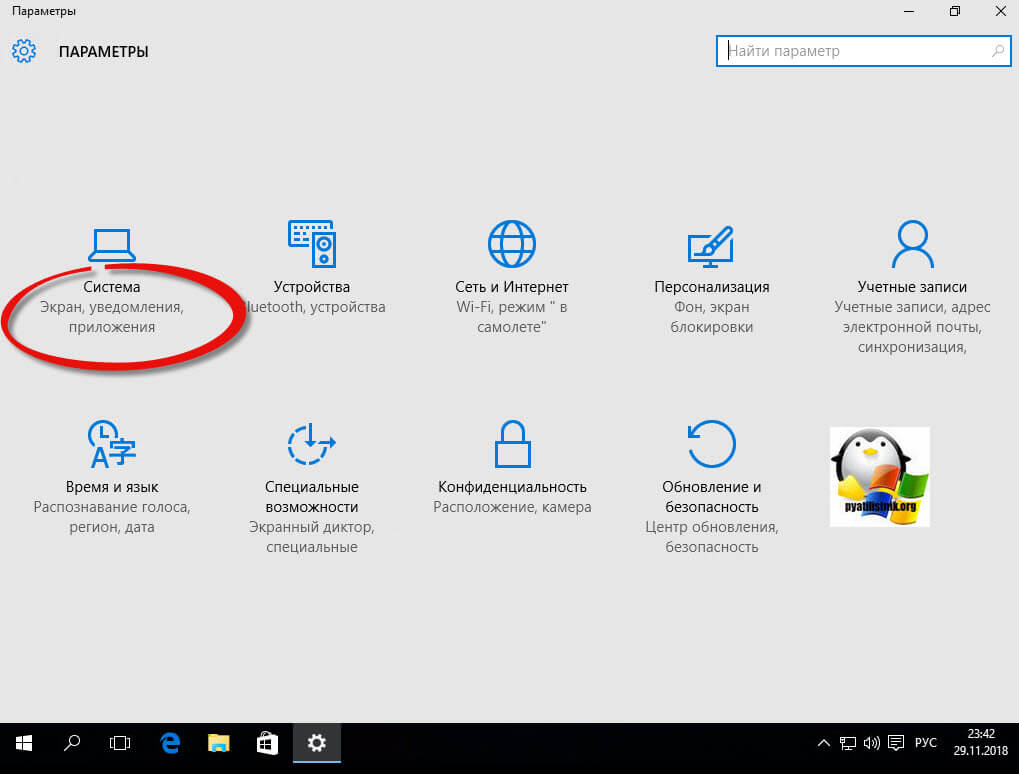

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню «Параметры». В параметрах вы находите пункт

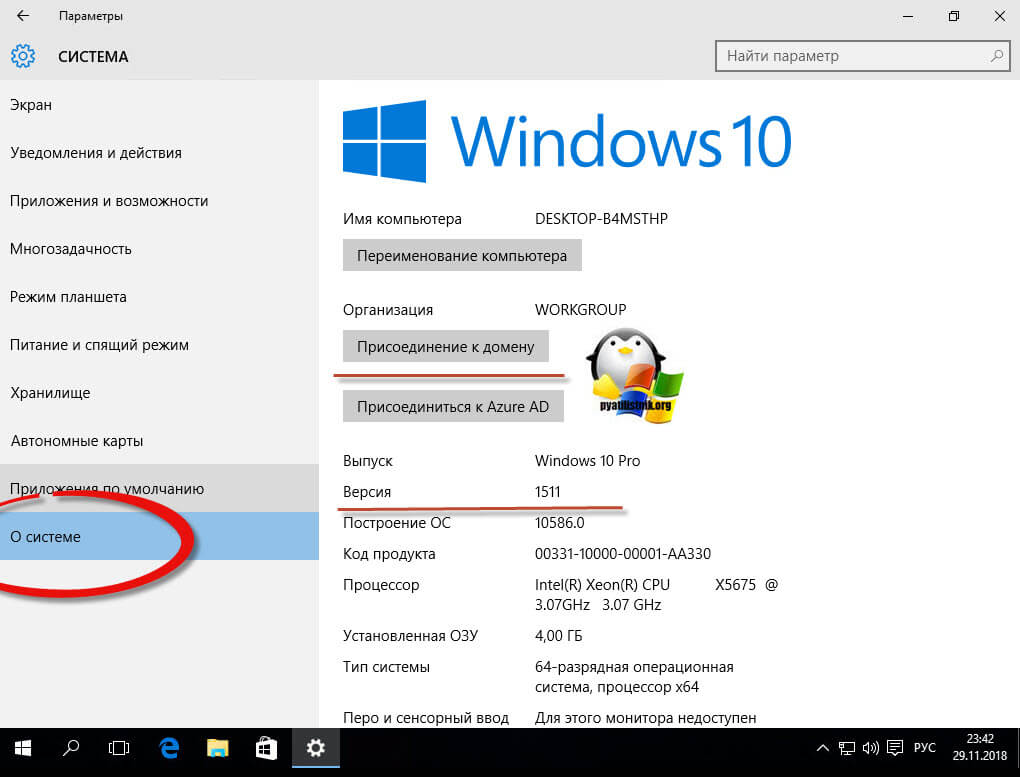

Далее вы находите раздел «О системе», тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

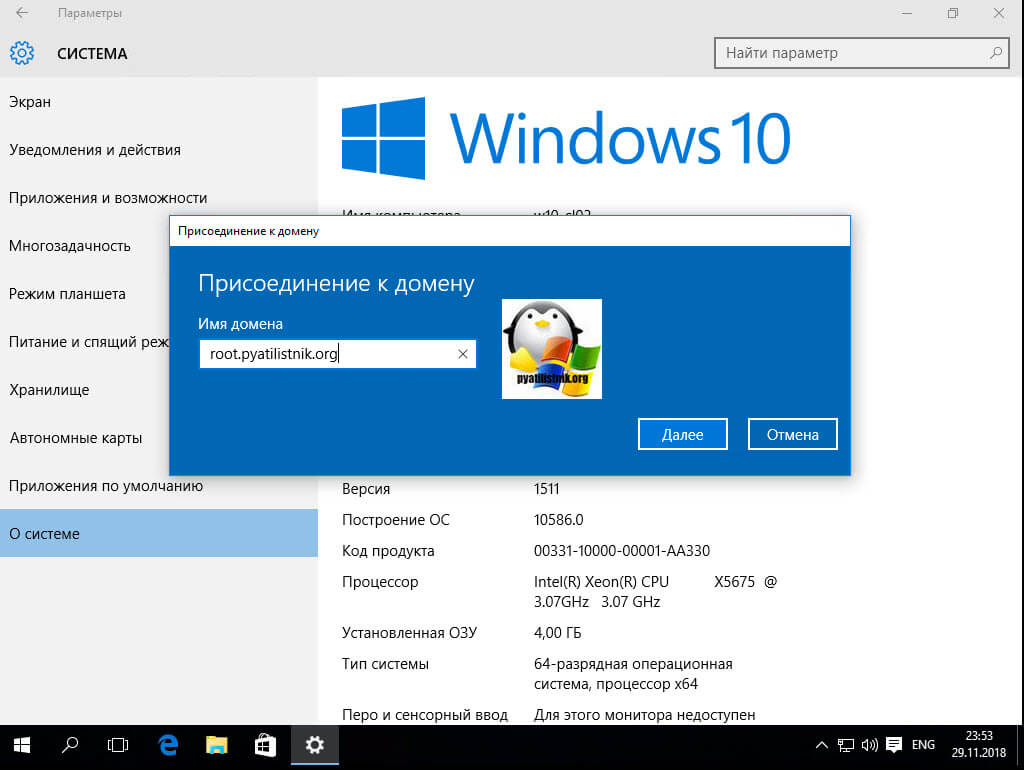

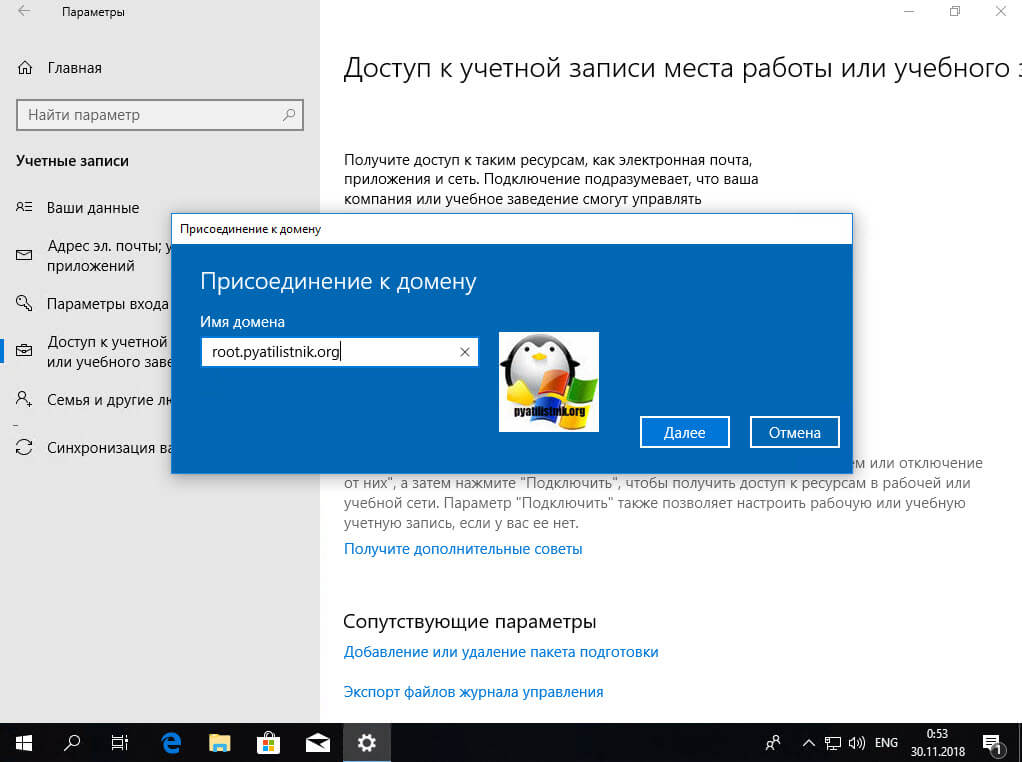

для подключения к домену вам необходимо указать его полное имя, в моем случае это root.pyatilistnik.org и нажимаем далее.

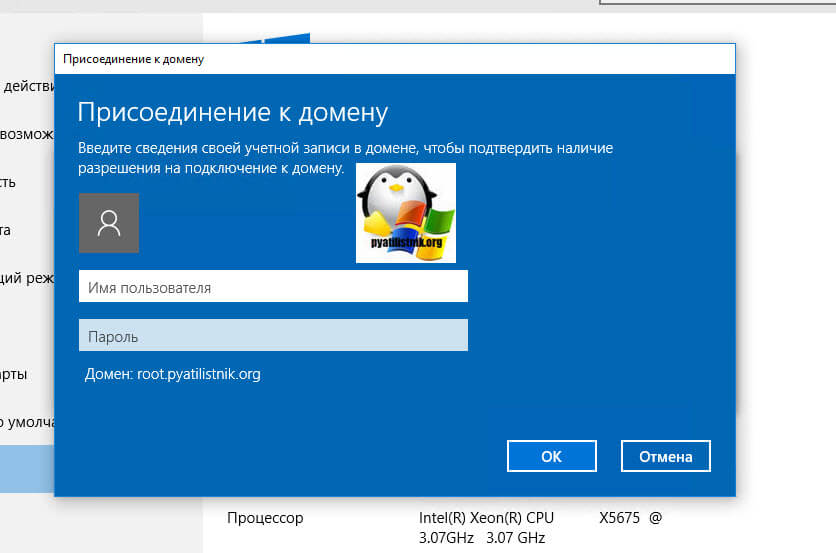

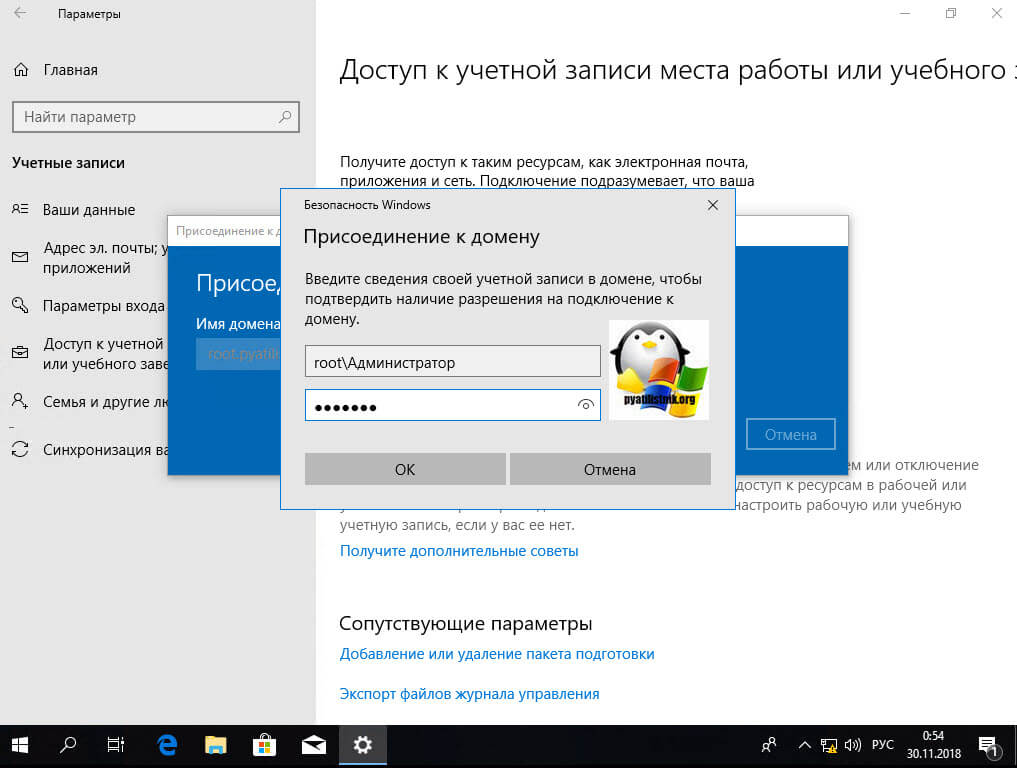

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

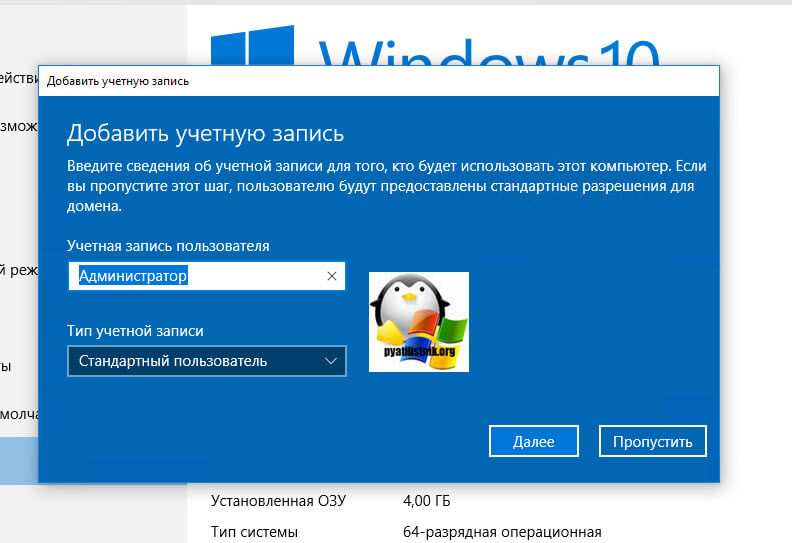

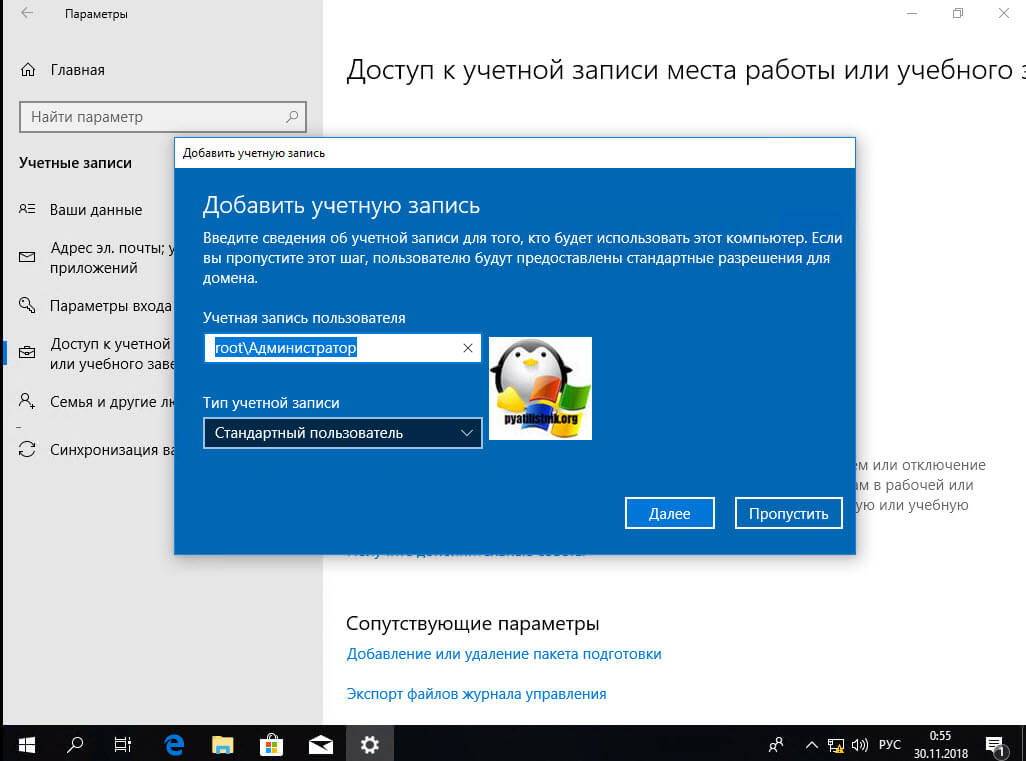

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

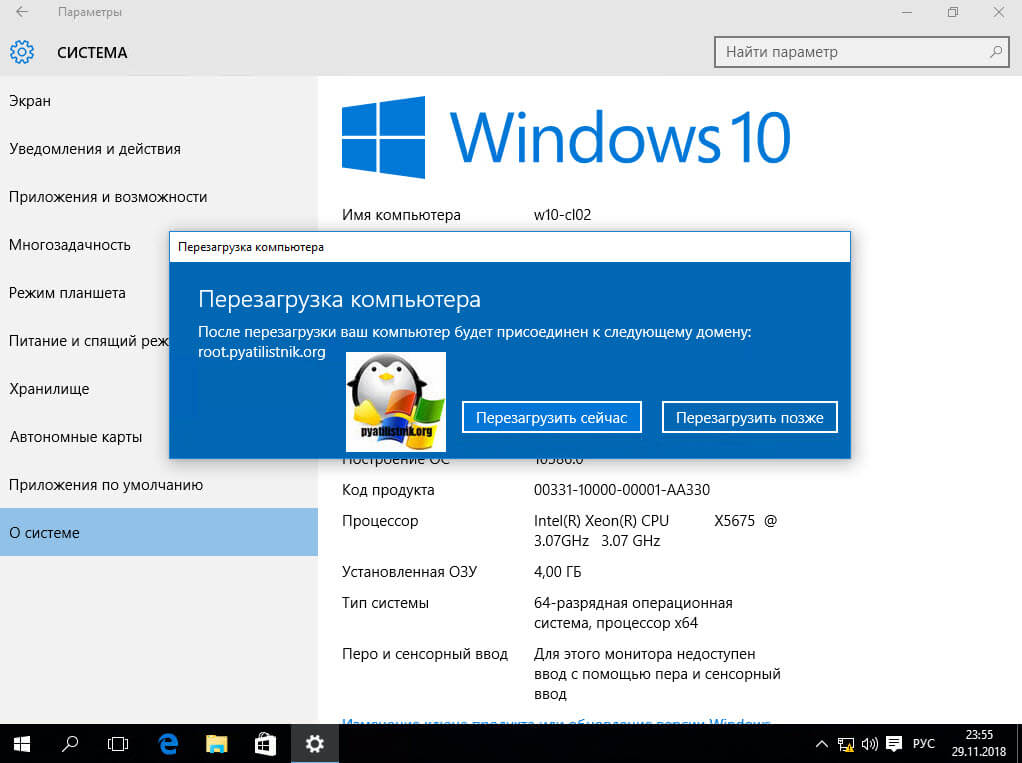

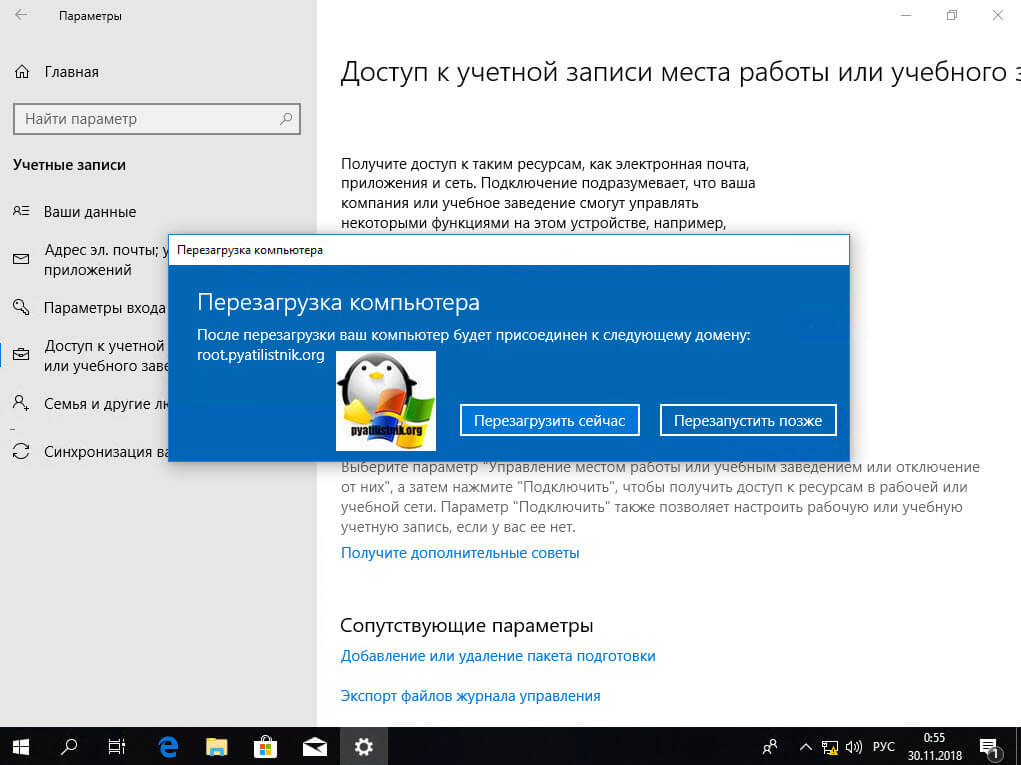

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

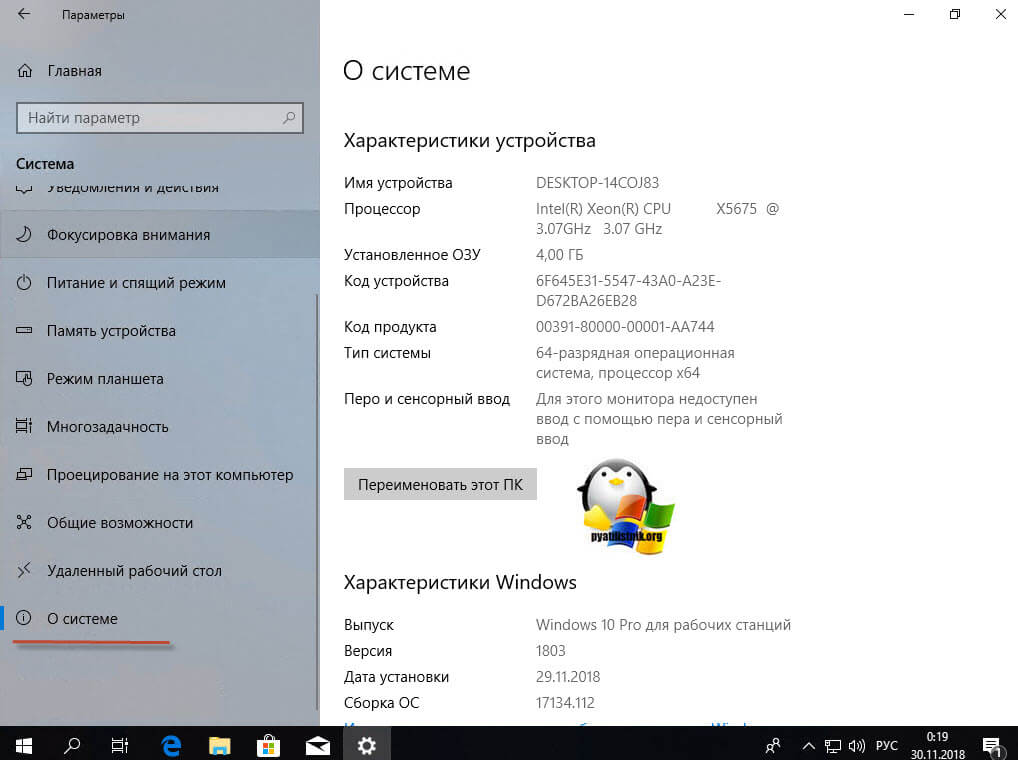

Подключаем к домену Windows 10 выше 1607

С версией 1511 мы разобрались, на мой взгляд там были удобно расположены кнопки, не знаю что не понравилось разработчикам. Теперь я вам приведу пример присоединения в Active Directory Windows 10 1607 и выше, в моем примере, это будет версия 1803. Вы также открываете «Параметры Windows». Если вы зайдете в систему и «О системе», то не обнаружите там нужных кнопок для подключения к AD предприятия, туше. Как я и писал выше функционал перенесли.

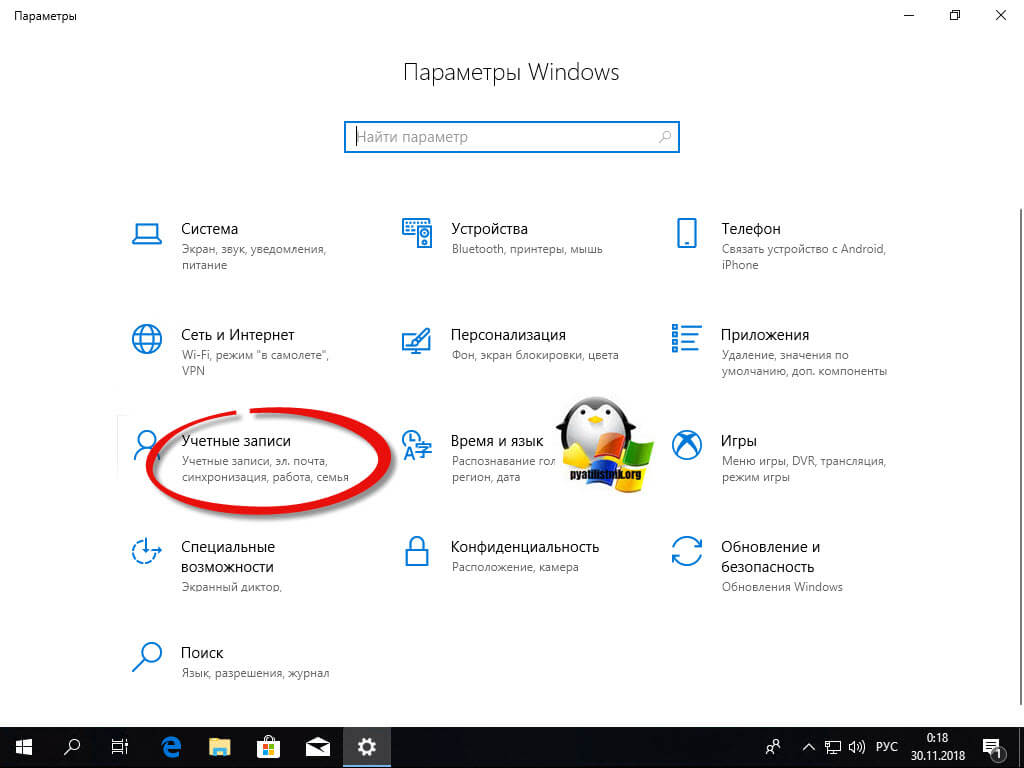

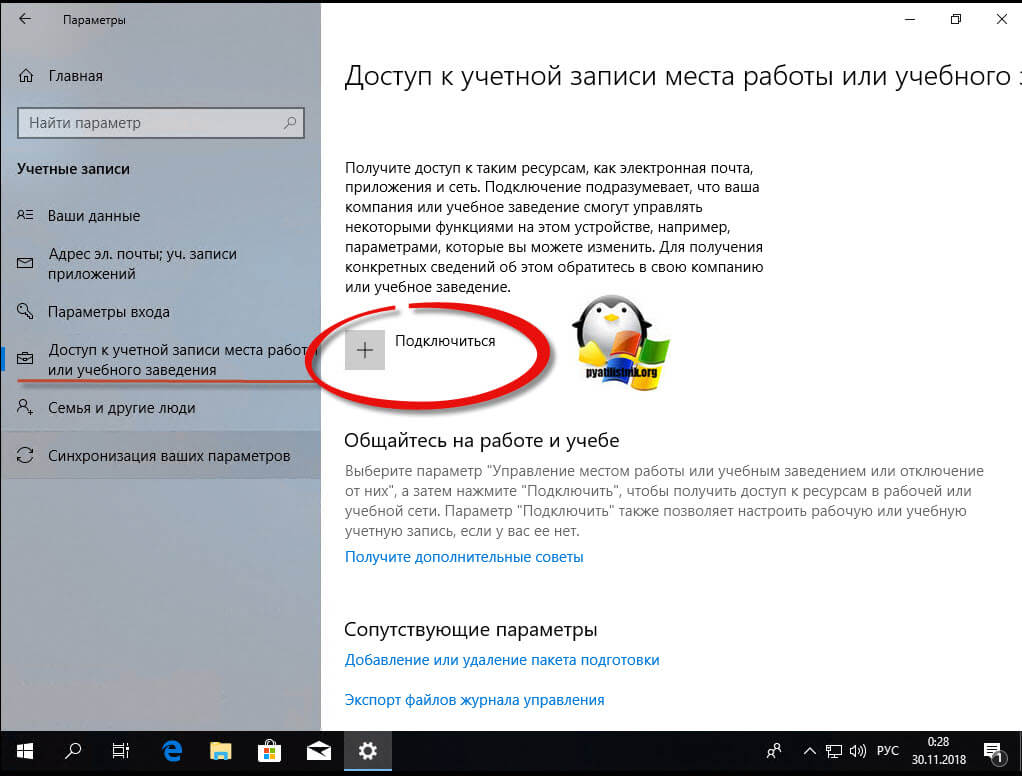

В параметрах Windows найдите и перейдите в пункт «Учетные записи»

Находите пункт «Доступ к учетной записи места работы иди учебного заведения» и нажимаем кнопку «Подключиться»

Получите доступ к таким ресурсам, как электронная почта, приложения и сеть. Подключение подразумевает, что ваша компания или учебное заведение смогут управлять некоторыми функциями на этом устройстве, например, параметры, которые вы можете изменить. Для получения конкретных сведений об этом обратитесь в свою компанию или учебное заведение.

Про присоединение к Azure AD можно почитать вот это https://docs.microsoft.com/ru-ru/previous-versions//mt629472(v=vs.85)

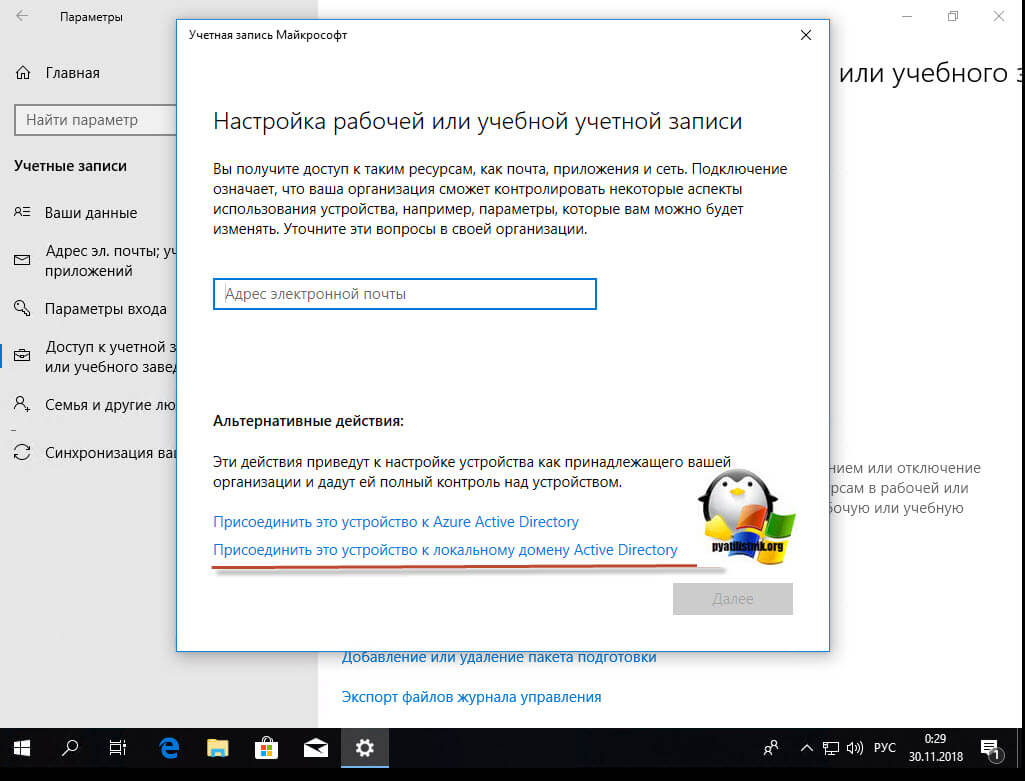

У вас откроется окно «Настройка рабочей или учебной записи». В самом низу нас будет интересовать два пункта:

У вас откроется окно с вводом FQDN имени вашего домена Active Directory.

Далее вас попросят указать учетные данные для присоединения рабочей станции к AD.

Пропускаем шаг с добавлением учетной записи.

Когда все готово, то делаем обязательную перезагрузку, и ваша Windows 10, теперь является членом Active Directory.

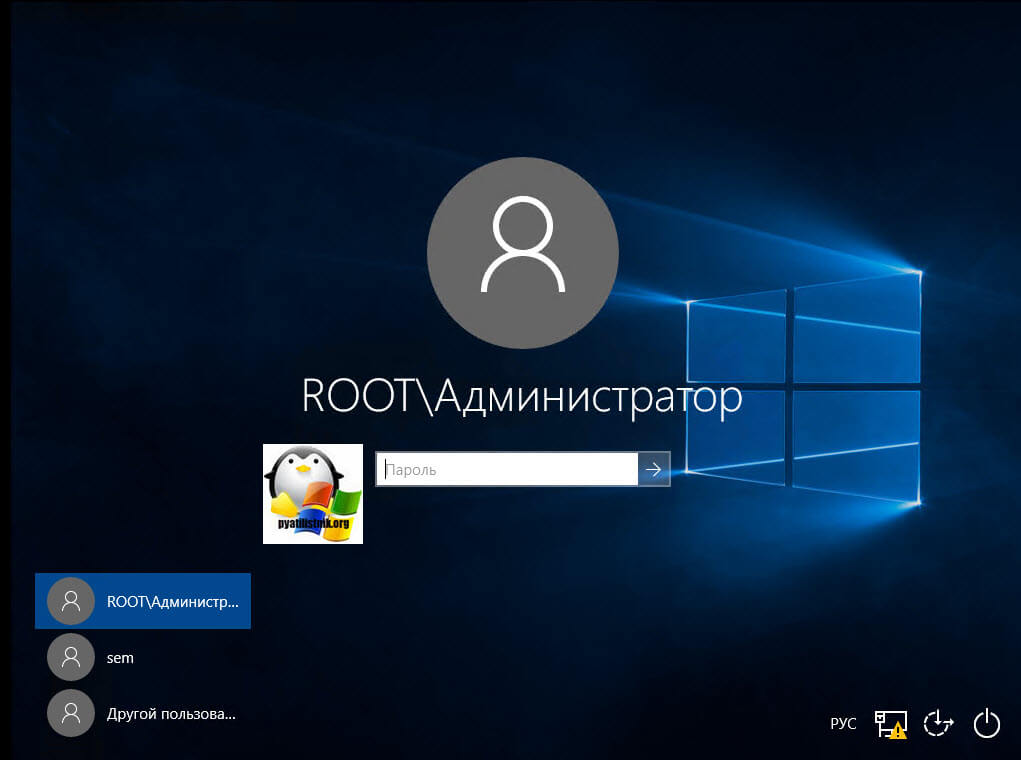

После перезагрузки мы видим префикс домена.

Классический метод ввода в домен Windows 10

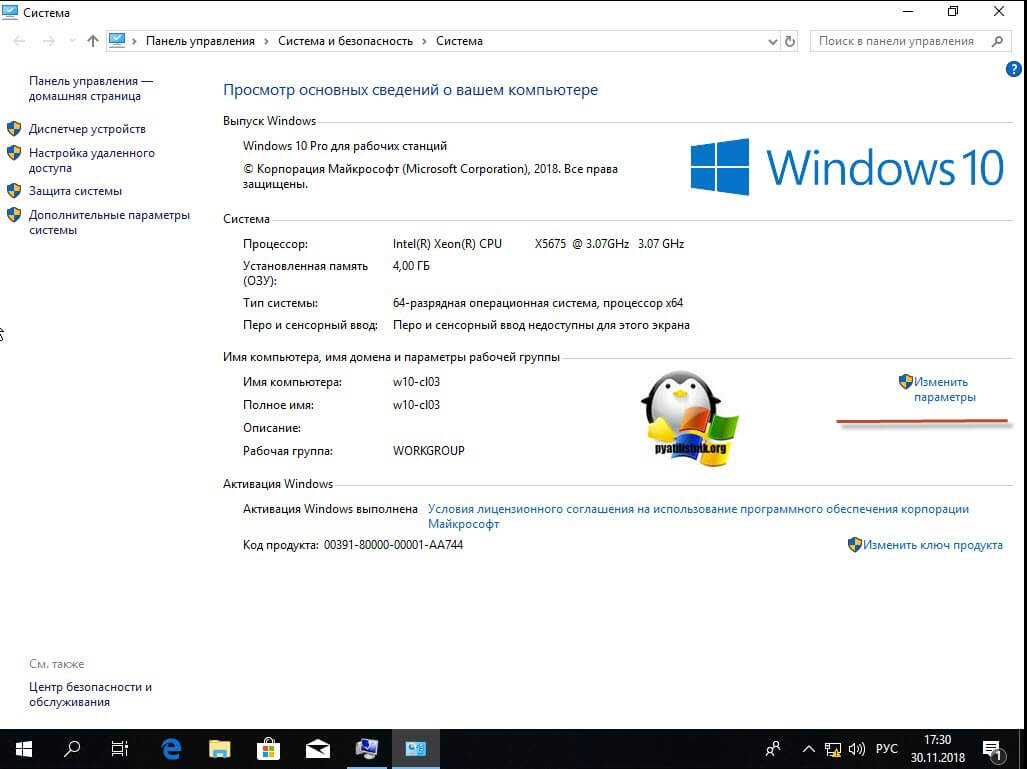

Модным способом мы с вами загнали десятку в домен, теперь я напомню, а для кого-то покажу, что из себя представляет классический метод.

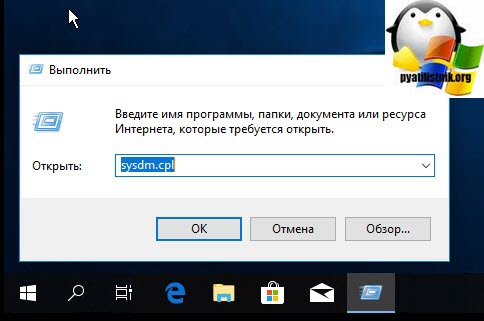

Откройте окно выполнить и введите команду:

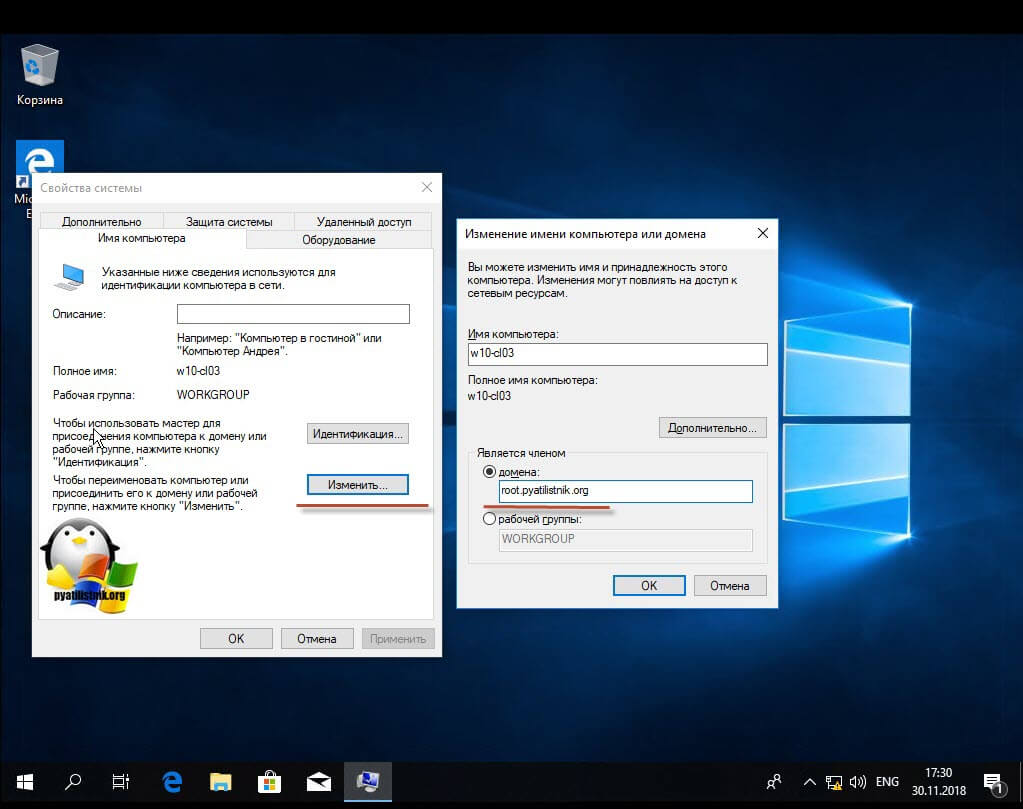

У вас откроется окно «Свойства системы», в него можно так же попасть если щелкнуть по значку «Этот компьютер» и перейти в его свойства, далее выбрать «Изменить параметры»

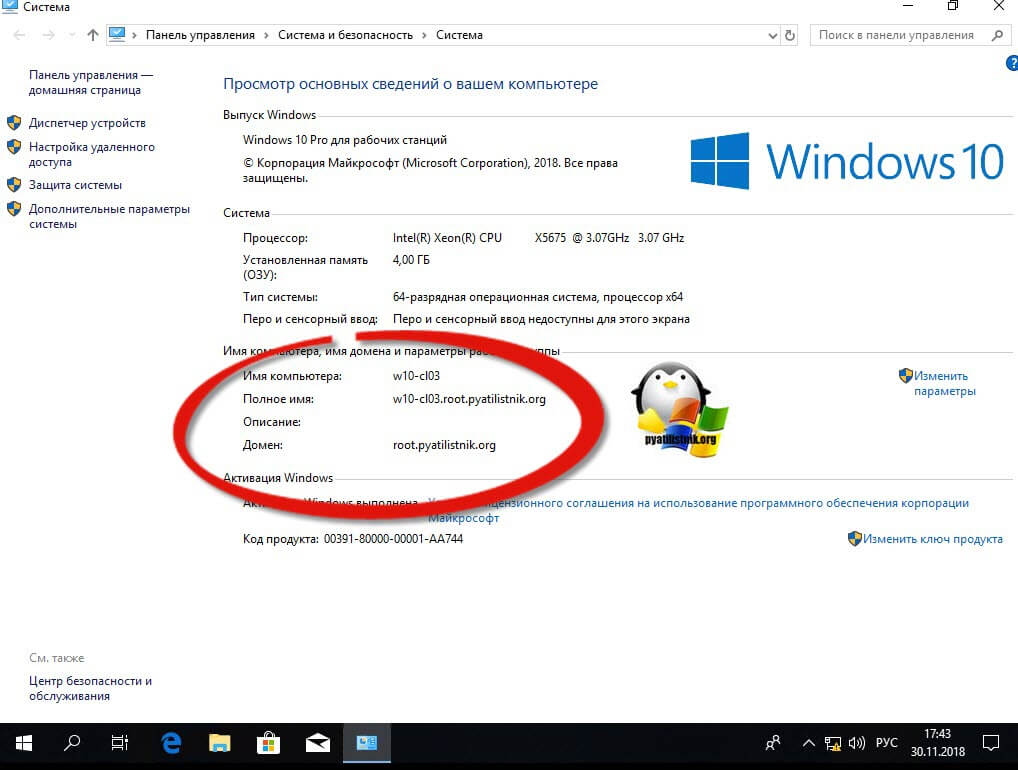

На вкладке имя компьютера, нажмите кнопку «Изменить». В открывшемся окне «Изменение имени компьютера или домена», поставьте переключатель на поле «Является членом домена» и введите его имя, у меня это root.pyatilistnik.org. Нажмите ок.

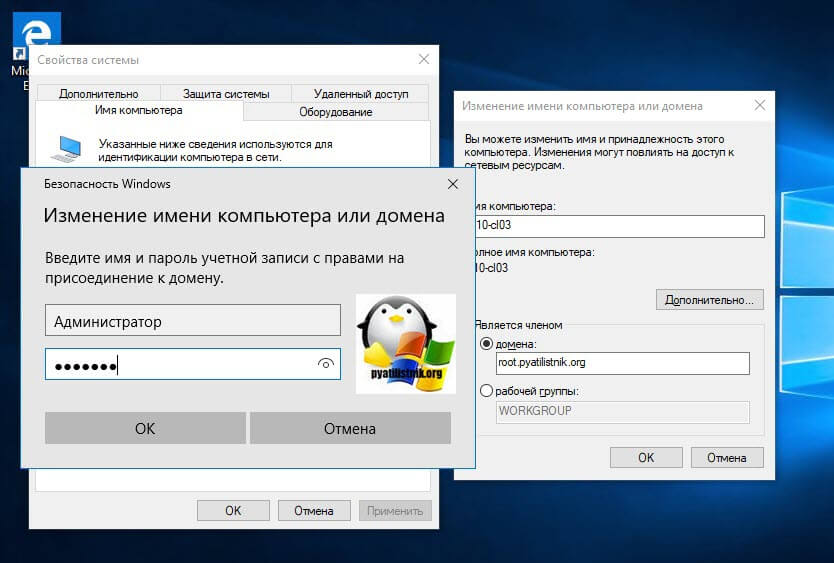

Если вашей рабочей станции удалось обратиться с запросом к контроллеру домена, то у вас появится форма авторизации, где для ввода Windows 10 в домен, вам нужно указать логин и пароль учетной записи у которой есть на это права.

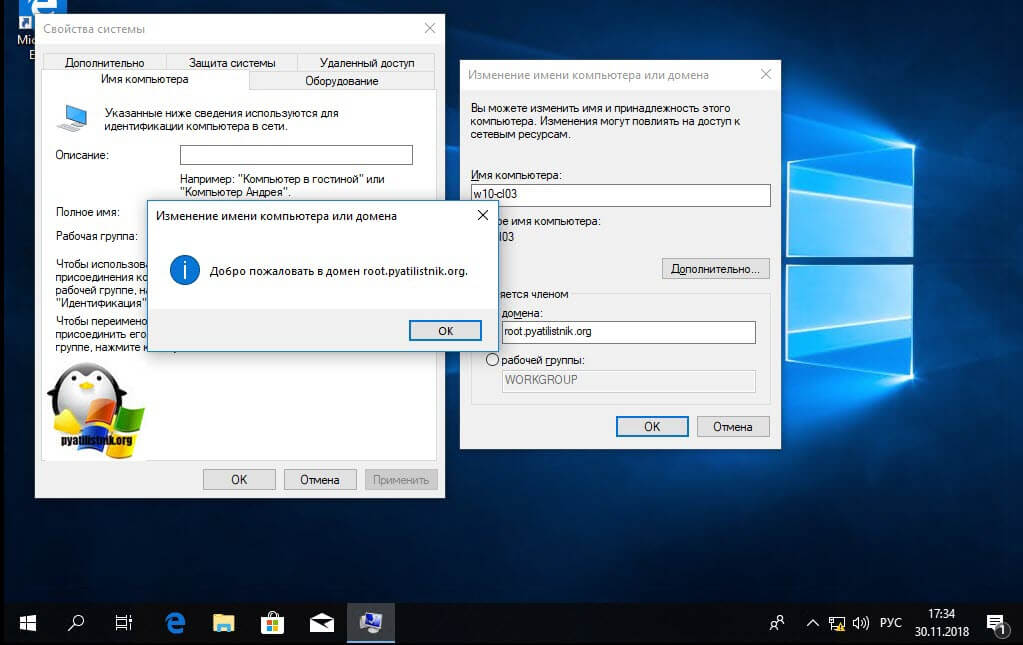

Если проблем не возникло, то вы увидите окно «Добро пожаловать в домен root.pyatilistnik.org».

Далее вас уведомят, что необходимо произвести перезагрузку, «Чтобы изменения вступили в силу, нужно перезагрузить компьютер»

На выходе получаем присоединенную рабочую станцию с Windows 10 Pro к Active Directory.

Как подключить Windows 10 к домену с помощью PowerShell

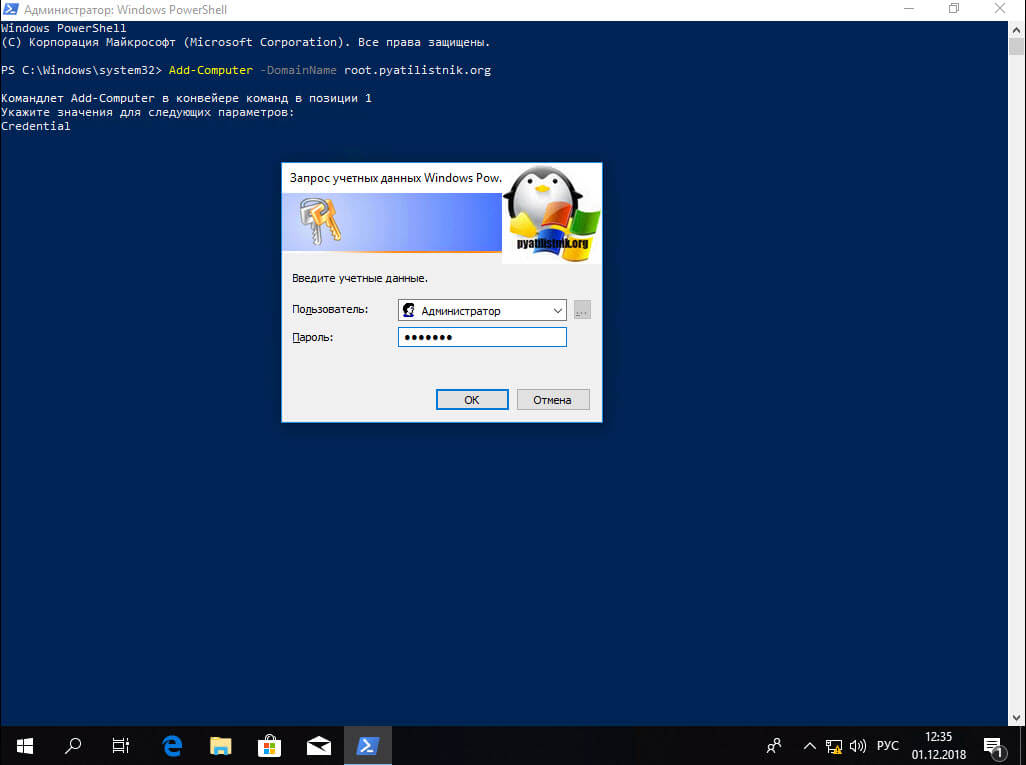

Данный метод ввода в домен Active Directory, будет быстр и полезен, особенно для начинающих системных администраторов. Открываете оболочку PowerShell от имени администратора и пишите вот такую команду:

У вас появится окно авторизации, где вы должны указать учетные данные пользователя, у которого есть права на ввод в рабочей станции Windows 10 в домен.

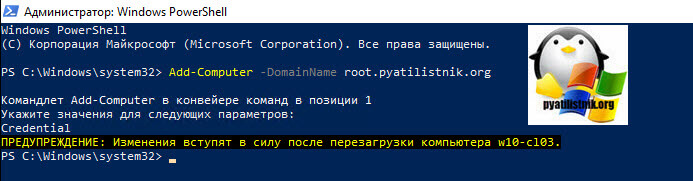

Если учетные данные правильные, то у вас появится уведомление, что изменения вступят в силу после перезагрузки компьютера, это будет означать, что компьютер стал частью домена.

Если открыть оснастку ADUC на контроллере домена, то в контейнере Computers, вы обнаружите вашу рабочую станцию.

Руководство по Настройка гибридного присоединения к Azure Active Directory для управляемых доменов

Из этого учебника вы узнаете, как настроить гибридное присоединение к Azure Active Directory (Azure AD) для устройств, подключенных к домену Active Directory. Этот метод поддерживает управляемую среду, которая включает в себя локальную службу Active Directory и Azure AD.

Подобно пользователю в вашей организации, устройство — это еще одно основное удостоверение, которое необходимо защитить. Удостоверение устройства можно использовать для защиты ресурсов в любое время и из любого расположения. Этой цели можно достичь, используя управление удостоверениями устройств в Azure AD. Используйте один из следующих методов.

В этой статье рассматривается гибридное присоединение к Azure AD.

Размещение устройств в Azure AD позволяет увеличить эффективность работы пользователей благодаря выполнению единого входа для облачных и локальных ресурсов. В то же время вы можете защитить доступ к облачным и локальным ресурсам с помощью условного доступа.

Вы можете развернуть управляемую среду, используя синхронизацию хэша паролей или сквозную аутентификацию с простым единым входом. В этих сценариях не требуется настраивать сервер федерации для проверки подлинности.

В этом руководстве описано следующее:

Предварительные требования

Ознакомьтесь со следующими статьями:

Azure AD не поддерживает смарт-карты и сертификаты в управляемых доменах.

Проверьте, синхронизированы ли в Azure AD Connect объекты-компьютеры гибридных устройств, которые нужно присоединить к Azure AD. Если объекты-компьютеры принадлежат конкретным подразделениям, для этих подразделений нужно настроить синхронизацию в Azure AD Connect. Дополнительные сведения о том, как синхронизировать объекты-компьютеры с помощью Azure AD Connect, см. в разделе Фильтрация по подразделениям.

Чтобы синхронизировать регистрацию устройства, при настройке регистрации устройства не исключайте атрибуты устройств по умолчанию из конфигурации синхронизации Azure AD Connect. Дополнительные сведения об атрибутах устройств по умолчанию, синхронизированных с AAD, см. в разделе Windows 10.

Начиная с версии 1.1.819.0, с Azure AD Connect предоставляется мастер для настройки гибридного присоединения к Azure AD. Этот мастер значительно упрощает настройку. Мастер настраивает точки подключения службы (SCP) для регистрации устройств.

Действия по настройке в этой статье основаны на использовании мастера в Azure AD Connect.

Для гибридного присоединения к Azure AD требуется, чтобы у устройств был доступ к следующим ресурсам Майкрософт из сети организации:

Если ваша организация использует прокси-серверы, которые перехватывают трафик SSL для таких сценариев, как защита от потери данных или ограничения арендатора Azure AD, убедитесь, что трафик к https://device.login.microsoftonline.com исключается из процесса приостановки и изучения TLS-трафика. Если адрес https://device.login.microsoftonline.com не будет исключен, это может вызвать ошибки при аутентификации с помощью сертификата клиента, что приведет к проблемам с регистрацией устройств и условным доступом на основе устройств.

Если вашей организации требуется доступ к Интернету через исходящий прокси-сервер, вы можете реализовать автоматическое обнаружение веб-прокси (WPAD), чтобы обеспечить регистрацию устройств в Azure AD на компьютерах Windows 10. Если возникли проблемы при настройке и управлении WPAD, см. статью об устранении неполадок с автоматическим обнаружением здесь. На устройствах с ОС Windows 10 версии ниже 1709 WPAD является единственным доступным вариантом, позволяющим настроить прокси-сервер для работы с гибридным присоединением к Azure AD.

Если вы не используете WPAD, параметры прокси-сервера WinHTTP можно настроить на компьютере с Windows 10 версии не ниже 1709. Дополнительные сведения см. в статье Развертывание параметров прокси-сервера WinHTTP с помощью объекта групповой политики.

Если вы настроите параметры прокси-сервера на компьютере с помощью параметров WinHTTP, любые компьютеры, которым не удается подключиться к настроенному прокси-серверу, не смогут подключиться к Интернету.

Если вашей организации требуется доступ в Интернет через исходящий прокси-сервер с аутентификацией, необходимо убедиться, что ваши компьютеры с Windows 10 могут успешно пройти проверку подлинности на этом прокси-сервере. Так как компьютеры с Windows 10 выполняют регистрацию устройства с использованием контекста компьютера, необходимо настроить проверку подлинности для исходящего прокси-сервера с использованием контекста компьютера. Обратитесь к поставщику исходящего прокси-сервера, чтобы узнать требования к конфигурации.

Проверить, есть ли у устройства доступ к указанным выше ресурсам Майкрософт под системной учетной записью, можно с помощью скрипта проверки подключения при регистрации устройств.

Настройка гибридного присоединения к Azure AD.

Чтобы настроить гибридное присоединение к Azure AD с помощью Azure AD Connect, сделайте следующее:

Запустите Azure AD Connect и выберите Настройка.

На странице Дополнительные задачи выберите раздел Настройка параметров устройств, а затем нажмите кнопку Далее.

В разделе Обзор нажмите кнопку Далее.

На странице Подключение к Azure AD укажите учетные данные глобального администратора для клиента Azure AD.

На странице Device options (Параметры устройств) установите параметр Настроить гибридное присоединение к Azure AD и нажмите кнопку Далее.

На странице Операционные системы устройств выберите операционные системы, используемые устройствами в вашей среде Active Directory, и нажмите кнопку Далее.

На странице Конфигурация точки подключения службы выполните приведенные ниже действия с каждым лесом, для которого требуется настроить точку подключения службы с помощью Azure AD Connect, а затем нажмите кнопку Далее.

На странице Готово к настройке нажмите кнопку Настроить.

На странице Конфигурация завершена нажмите кнопку Выйти.

Включение устройств Windows нижнего уровня.

Если некоторые из присоединенных к домену устройств являются устройствами Windows нижнего уровня, выполните указанные ниже действия.

Поддержка Windows 7 закончилась 14 января 2020 г. Дополнительные сведения см. в статье Поддержка Windows 7 закончилась 14 января 2020 г.

Настройка параметров локальной интрасети для регистрации устройств.

Чтобы успешно выполнить гибридное присоединение устройств Windows нижнего уровня к Azure AD и избежать запросов на предоставление сертификатов при аутентификации этих устройств в Azure AD, можно ввести политику для присоединенных к домену устройств, предусматривающую добавление следующих URL-адресов в зону локальной интрасети в Internet Explorer:

Необходимо также включить параметр Разрешить обновление строки состояния в сценарии в локальной зоне интрасети пользователя.

Настройка простого единого входа

Для успешного завершения гибридного присоединения к Azure AD устройств Windows нижнего уровня в управляемом домене, использующем синхронизацию хэша паролей или сквозную проверку подлинности для проверки подлинности в Azure AD, необходимо также настроить простой единый вход.

Установка Microsoft Workplace Join для компьютеров Windows нижнего уровня

Чтобы зарегистрировать устройства Windows нижнего уровня, необходимо установить в организации Microsoft Workplace Join для компьютеров, на которых не используется Windows 10. Microsoft Workplace Join для компьютеров не на базе Windows 10 доступна в центре загрузки Майкрософт.

Установщик создает в системе запланированную задачу, которая выполняется в контексте пользователя. Задача запускается в момент входа пользователя в систему Windows. Эта задача автоматически присоединяет устройство к Azure AD, используя учетные данные пользователя, после аутентификации с помощью AD.

Проверка регистрации

Ниже приведены три способа определения и проверки состояния устройства.

Локально на устройстве

Использование портала Azure

Использование PowerShell

Когда вы используете командлет Get-MSolDevice, чтобы получить сведения о службе:

Число всех устройств с гибридным присоединением к Azure AD, кроме тех, для кого отображается состояние Ожидается

Число всех устройств с гибридным присоединением к Azure AD с отображаемым состоянием Ожидается

Перечисление всех устройств с гибридным присоединением к Azure AD

Перечисление всех гибридных устройств с гибридным присоединением к Azure AD с отображаемым состоянием Ожидается

Вывод сведений об одном устройстве.

Устранение неполадок реализации

Если возникают проблемы с настройкой гибридного присоединения к Azure AD для устройств Windows, присоединенных к домену, ознакомьтесь со следующими статьями:

Дальнейшие действия

Перейдите к следующей статье, чтобы узнать, как управлять удостоверениями устройств с помощью портала Azure.

Azure Active Directory и Windows 10

В редакциях Windows 10 Pro, Enterprise и Education при установке есть возможность «Присоединение к Azure AD» и «Присоединение к домену». Если с доменом все понятно, то что же за зверь такой Azure AD.

Все это продолжение облачной темы от Microsoft. Ваши пользователи могут добавлять свои устройства в Azure AD, аутентифицируясь через учетные записи вашей on-prem (наземной) Active Directory, если у вас настроена синхронизация учетных записей через Azure Active Directory Sync, либо созданные прямо в Azure AD.

Что дает Azure Active Directory для Windows 10?

Как же выглядит регистрация устройства в Azure AD?

Пользователь вводит свою облачную учетную запись. Напомню, что это может быть и учетка от локального AD, если вы их синхронизируете через Azure Active Directory Sync, либо у вас настроена федерация AD FS для SSO.

Идет регистрация устройства.

Далее предлагается создать ПИН-код. Тут есть небольшой by design, смотрите ниже.

Если нажать кнопку «Создать ПИН-код», а затем закрыть мастер, то можно будет пропустить создание ПИН-кода и войти в систему.

Но нас интересует весь процесс, поэтому создадим ПИН-код.

Для создания ПИН-кода нам потребуется пройти проверку. Здесь несколько вариантов: SMS-сообщение, звонок по телефону и мобильное приложение. Если с первыми двумя все понятно, то давайте посмотрим, что за мобильное приложение. Кстати, мобильный телефон вы можете задать для этой учетной записи сразу, прямо в панель Azure AD, либо в свойствах пользователя вашей локальной AD.

Для проверки личности необходимо скачать приложение Azure Authenticator (есть для всех 3-х платформ): Windows Phone, Apple iOS, Google Android.

Открываем приложение и сканируем QR код.

Затем появляется код, который мы должны ввести в окне проверки.

После входа в систему видно, что учетная запись находится в облаке Azure AD.

В панели управления, в разделе учетная запись видно нашего пользователя.

Что еще интересного?

В настройках можно задать количество устройств, которое пользователь сможет регистрировать на себя, включить многофакторную аутентификацию, разршить пользователям подключаться к «рабочему месту» (это отдельный пост с Microsoft Intune), определить группы пользователей, которые смогут регистрировать устройства.

Отдельная настройка для Azure AD Application Proxy — это для прозрачного доступа (Single Sign-On) к наземным ресурсам, если пользователь заходит с устройства, которое зарегистрировано в Azure AD.

Раздел, где можно указать внешние публичные адрес, с которых будет разрешена регистрация устройств. Такой ACL (Access List) для Azure AD.

И совсем недавно зарелизенная фича, когда при регистрации устройства через Azure AD оно автоматически попадает в консоль Microsoft Intune и системой можно управлять через MDM агент в Windows 10.

В консоли Microsoft Intune все это выглядит примерно вот так. Устройство с автоматической регистрацией в Microsoft Intune имеет свойство AAD Registered.

Спасибо, что досмотрели/дочитали до конца. Я уверен, что у многих после всех этих картинок остались вопросы: «что? какого? для чего? а дальше что? а это что за пепяка и как работает?», поэтому смело задавайте вопросы в комментариях или в группе в Facebook — SCCM User Group Russia.

ЗЫЖ действительно тяжело собрать все в один пост, напринтскринить картинки и подготовить описание, может быть пора уже переходить на видео? М? Что вы на это скажете?